基础攻防实验-DVWA-秋潮-网络配置

目录

- 介绍

- 实验要求

- 路由和PC的基本配置

- 网络结构的功能配置

- Hacker攻击服务器

介绍

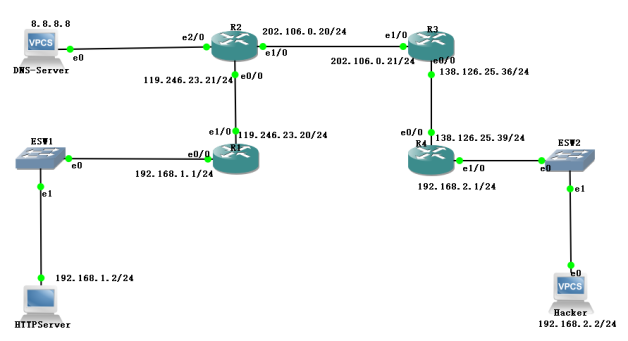

这次设计的这个攻防实验,是一个基础、典型的初学案例,涉及到网络、DNS搭建、防守加固、攻防等知识点。可以利用这个案例梳理一下最基础的知识点,也贴近真实的攻击防守,下面是涉及的拓扑:

实验拓扑图:

实验要求

- R2、R3之间使用OSPF路由协议

- R1、R4使用NAT技术

- 在R4上配置DHCP(Hacker的ip地址自动获取)

- Hacker能够通过www.dvwa.com访问dvwa网站

- 通过Hacker对http-server的测试,能够发现httpd-server的应用层漏洞。

- 在ESW1上配置端口安全

- 在windows server2008安装DVWA和秋潮

路由和PC的基本配置

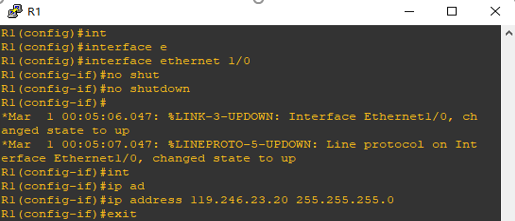

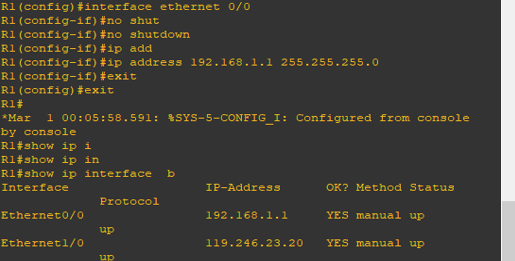

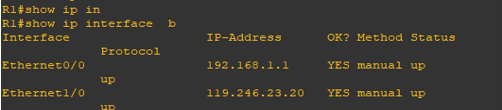

2.1 配置路由器R1

>>> 配置ethernet 0/0的ip为:192.168.1.1/24

>>> 配置ethernet 0/0的ip为:119.246.23.20/24

R1#show ip interface b 查看路由器配置正确,端口状态都已经打开

>>>配置默认路由

R1(config)#ip route 0.0.0.0 0.0.0.0 119.246.23.21

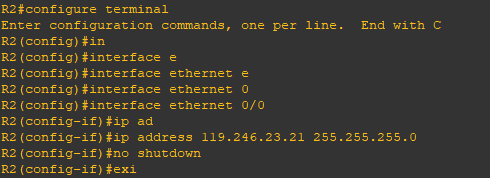

2.2. 路由器配置R2

>>> 配置R2路由器端口ethernet 0/0的IP:119.246.23.21/24

>>> 配置R2路由器端口ethernet 1/0的IP:202.106.0.20/24

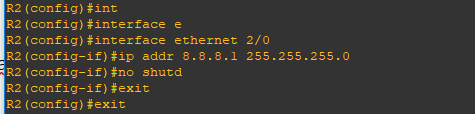

>>> 配置R2路由器端口ethernet 2/0的ip为:8.8.8.1/24

R2#show ip interface b查看对应端口ip和配置状态都正确

>>>同上方法配置R3、R4路由<<<

配置R3路由器端口ethernet 1/0的ip为:202.106.0.21/24

配置R3路由器端口ethernet 0/0的IP为:138.126.25.36/24

配置R4路由器端口ethernet 0/0的IP为:138.126.25.39/24

配置R4路由器端口ethernet 1/0的IP为:192.168.2.1/24

2.3.配置Hacker的PC

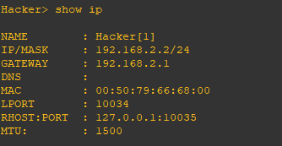

>>> 配置Hacker的ip为:192.168.2.2/24 网关:192.168.2.1

Hacker> ip 192.168.2.2 192.168.2.1 24

Hacker> show ip 查看ip配置成功

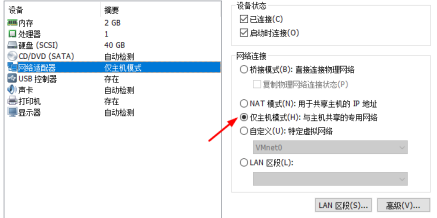

>>> GNS3上选择网卡绑定,这样才能和虚拟机进行连接,首先勾选左下角显示网卡连接,然后Add添加虚拟网卡,VMnet1代表仅主机模式,VMnet8代表nat模式,在这里选择VMnet8

>>> 虚拟机上配置网卡信息,Hacker需要dhcp获取的话将自动获取ip地址dhcp取消

2.4.配置HTTP Server

服务器为Windows Server2008R2

ip地址为:192.168.1.2/24 网关:192.168.1.1

>>> 选择绑定的网卡为VMnet 1仅主机模式,与虚拟机一致

>>> 静态ip地址配置:

网络结构的功能配置

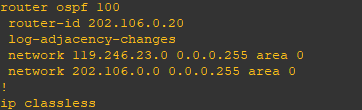

3.1.路由器R2与R3配置OSPF

>>> 路由器R2的ospf配置

R2(config)#router ospf 100

R2(config-router)#router-id 202.106.0.20

R2(config-router)#network 202.106.0.0 0.0.0.255 area 0

R2(config-router)#network 119.246.23.0 0.0.0.255 area 0

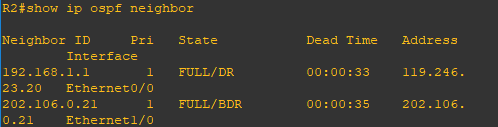

R2#show ip ospf neighbor两个路由器都配置ospf之后查看邻居建立关系:

R2#show running-config查看具体ospf配置正确

>>> 路由器R3的ospf配置

R3#configure terminal

R3(config)#router ospf 100

R3(config-router)#router-id 202.106.0.21

R3(config-router)#network 202.106.0.0 0.0.0.255 area 0

R3(config-router)#network 138.126.25.0 0.0.0.255 area 0

R3#show ip ospf neighbor查看邻居建立信息:

R3#show running-config查看具体ospf的配置正确

3.2.路由器R1和R4配置nat

>>> 路由器R1端口ethernet 1/0为nat入口

R1(config)#interface ethernet 1/0

R1(config-if)#ip nat inside

R1(config-if)#ip address 119.246.23.20 255.255.255.0

R1(config-if)#no shutd

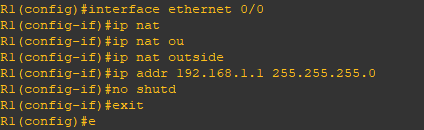

>>> 路由器R1端口ethernet 0/0为nat的出口

R1(config)#interface ethernet 0/0

R1(config-if)#ip nat outside

R1(config-if)#ip addr 192.168.1.1 255.255.255.0

R1(config-if)#no shutd

R1(config-if)#exit

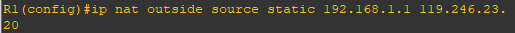

R1(config)#ip nat outside source static 192.168.1.1 119.246.23.20

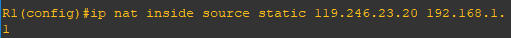

R1(config)#ip nat inside source static 119.246.23.20 192.168.1.1

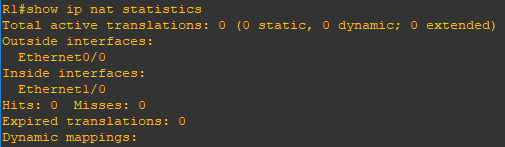

R1#show ip nat statistics查看nat配置正确

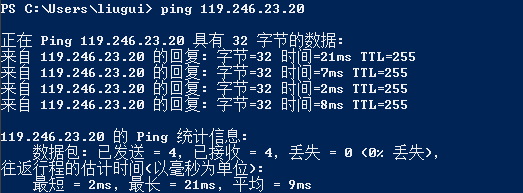

>>> 验证R1的nat设置:

使用HTTP Server直接ping路由器nat出口地址

Ping通出口地址,路由器nat配置成功。

路由器R4上配置nat

>>> 配置路由器端口ethernet 1/0为nat入口

R4#configure terminal

R4(config)#interface ethernet 1/0

R4(config-if)#ip nat inside

R4(config-if)#ip address 192.168.2.1 255.255.255.0

R4(config-if)#no shutdown

R4(config-if)#exit

>>> 配置路由器端口ethernet 0/0为nat出口

R4(config)#interface ethernet 0/0

R4(config-if)#ip nat outside

R4(config-if)#ip address 138.126.25.39 255.255.255.0

R4(config-if)#no shutdown

R4(config-if)#exit

R4(config)#ip nat inside source static 192.168.2.2 138.126.25.39

R4(config)#exit

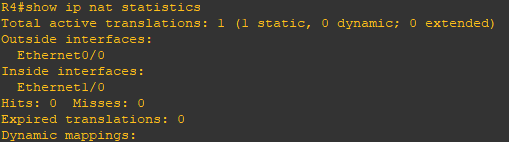

R4#show ip nat translations查看路由器nat配置

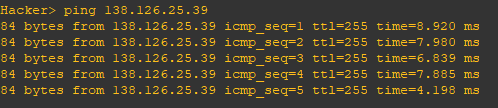

>>> 验证R4路由器的nat配置:

使用Hacker的PC端直接ping路由器nat出口地址

Ping通路由器nat出口地址,nat配置成功。

3.3.路由器R4配置DHCP

>>>DHCP配置

首先排除为192.168.2.1的ip地址

R4(config)#ip dhcp excluded-address 192.168.2.1

配置地址池:

R4(config)#ip dhcp pool vlan1

R4(dhcp-config)#network 192.168.2.0 255.255.255.0

R4(dhcp-config)#default-router 192.168.2.1

R4(dhcp-config)#exit

查看配置:

R4#show ip dhcp pool

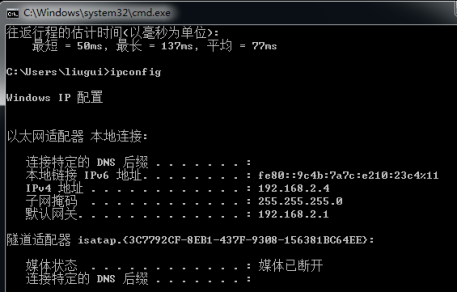

>>> 验证DHCP

其中hacker使用的是windows7系统,将网卡的dhcp功能取消,设置为自动获取

配置为ip自动获取,DNS可以选择为114.114.114.114

验证Hacker是否可以自动获取ip地址,试着ping路由器e1/0端口地址192.168.2.1

查看ip,自动分配了一个地址为192.168.2.4

Ping地址192.168.2.1正常通信

3.4.服务器搭建

3.4.1.搭建DVWA

在Windows Server 2008 R2安装DVWA

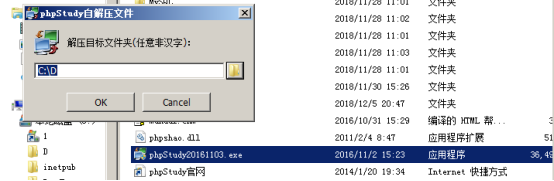

1.安装phpstudy,在phpstudy上运行sql数据库和apache服务器,选择安装路径为C:\D

2.安装完成之后,在D下生成一个www目录,将DVWA文件解压后放在该目录下,启动phpStudy

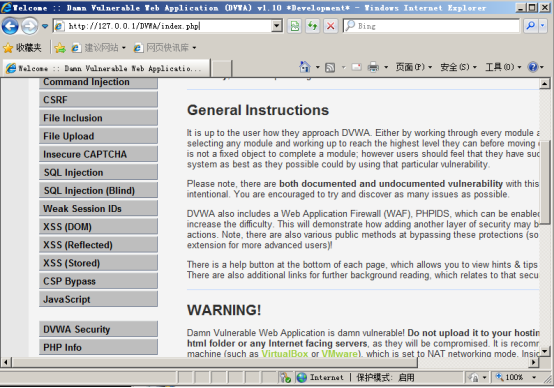

3.访问网站http://127.0.0.1/DVWA/index.php能正常访问

3.4.2搭建秋潮

1.切换phpStudy的版本,秋潮属于asp网站,需要IIS搭建,所以选择一个php+IIS版本的模式

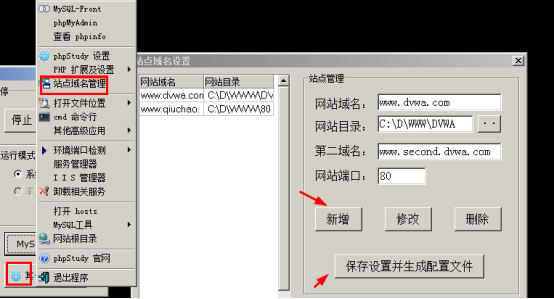

2.首先进行站点域名管理,将DVWA的网站域名设置为www.dvwa.com,网站目录放在C:\D\WWW\DVWA,第二域名随便填写,新增之后保存;然后将秋潮的网站域名设置为www.qiuchao.com,路径为C:\D\WWW\80,新增之后进行保存。然后再C:\D下会自动生成DVWA和80两个目录,分别将网站文件放入对应的目录下。

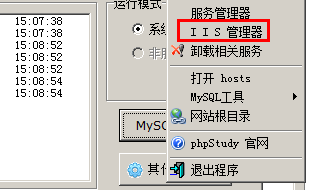

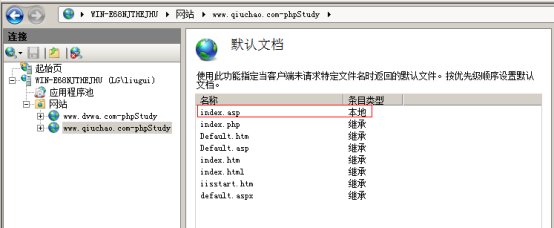

3.打开IIS管理,对相应站点进行配置,打开IIS管理器,可以看到自动生成两个站点,秋潮和DVWA

4.检查角色服务是否添加了ASP.NET模块,如果没添加,需要先添加这个模块,以保证之后秋潮网站的使用

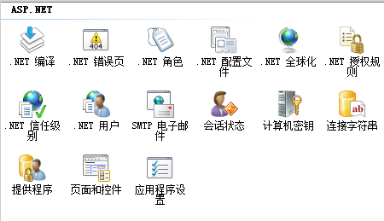

添加完成之后IIS管理器会会出现asp.net模块:

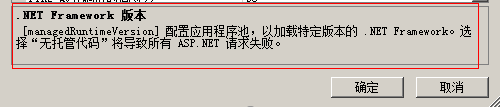

5.完成之后对应用程序池进行高级设置,启用32未程序设置未True,net framework版本不可以采用托管,一定要选择版本

6.在hosts文件中添加条域名对应本机地址:

127.0.0.1 www.dvwa.com

127.0.0.1 www.qiuchao.com

7.在IIS管理器默认文档添加index.asp,当访问域名时就可以找到相应的文件,可以不用路径访问找到index.asp文件

8.进行域名访问两个网站,网站正常显示

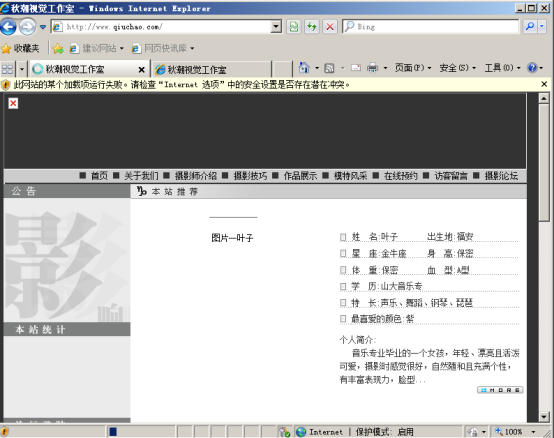

>>>访问秋潮:www.qiuchao.com,访问正常

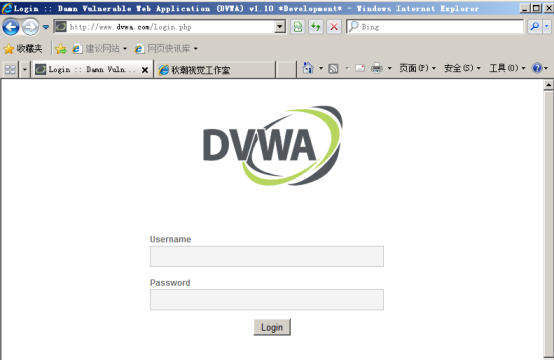

>>>访问DVWA:www.dvwa.com,页面正常

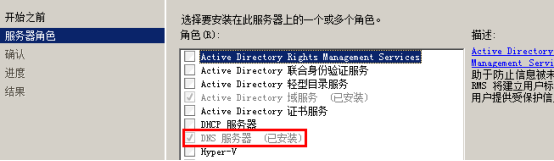

3.4.3.DNS服务器搭建

1.在服务器管理器中添加角色

2.选择DNS服务器安装,默认下一步安装即可,可以根据需求进行选择

3.5.Hacker攻击服务器

Hacer直接访问域名http://www.qiuchao.com/,出现web页面,然后利用黑客技术开始进行相应的攻击

>>> 判断网站是否存在漏洞

在秋潮网站域名后添加【’】,如http://www.qiuchao.com/',发现网站报错,证明网站存在漏洞

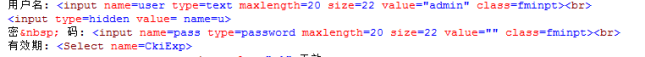

>>> 获取用户信息

黑客看到了一个登入窗口,试一试搞不好有惊喜

输入用户名:admin 密码:123456登入显示如下:

居然显示密码不正确,那么用户名应该没问题,看了看代码,并没发现密码具体长度,只有使用一些弱口令试试,1234,123456... .admin

当输入密码为:admin时就当如进去了

获得一个用户名:admin 密码:admin

可以修改admin用户信息

查看到总版主,区版主的用户信息

>>> 后台登入

在域名后加入admin尝试找到后台,http://www.qiuchao.com/admin,可以看到有后台入口,这个时候可以利用字典进行暴力破解

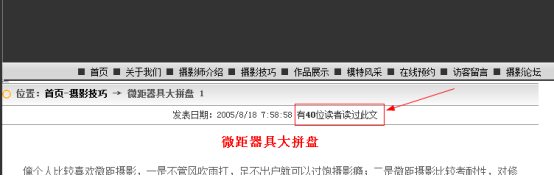

>>> 在域名后加order by 或者and 1=1 之类的,发现阅读量数字发生变化

http://www.qiuchao.com/news.asp?classid=2&classname=摄影技巧&ID=52&title=微距器具大拼盘 order by 11

>>>还有其他的漏洞,可以自己尝试取找一找,也可以使用一些工具探测进行学习<<<

浙公网安备 33010602011771号

浙公网安备 33010602011771号