渗透必备工具-BurpSuite

目录

- 代理截包

- 暴力破解

- 解码|编码

BurpSuite

burpsuite基本可以说是渗透的必备工具,用起来也很简单、方便。通常使用它可以进行一些截包分析,修改包数据、暴力破解、扫描等很多功能,用得最多的应该是开代理截包分析数据和爆破。

代理截包

开启代理截包,这是burpsuite最常用的功能之一,拦截的包可以做进一步分析,例如一些上传webshell绕过也会通过修改包数据达到,也可以将包发送到Repeater模块,能看到包的返回数据,也是渗透常用的操作。

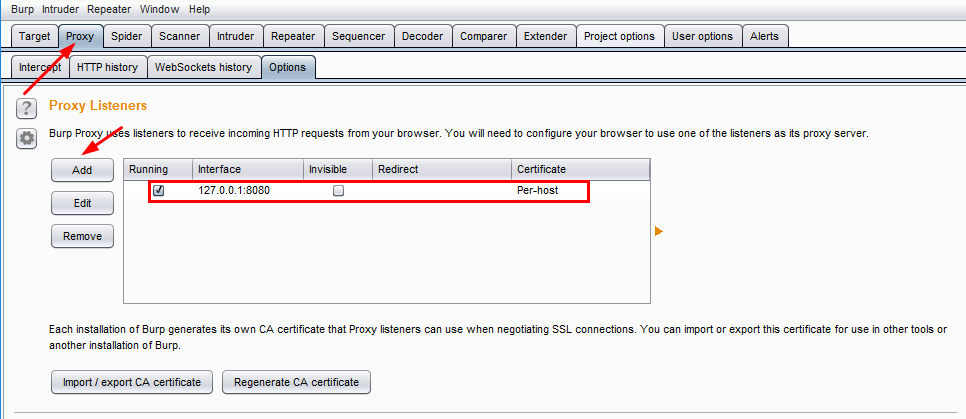

1.开启代理,拦截包数据

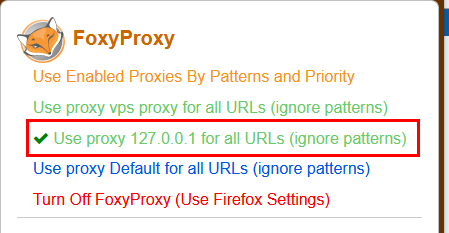

>>>这里要在代理模块添加,添加的代理地址就是发起请求的客户端地址,我这里用的本机127.0.0.1,使用port为8080,浏览器同样需要配置代理指向burpsuite如下图

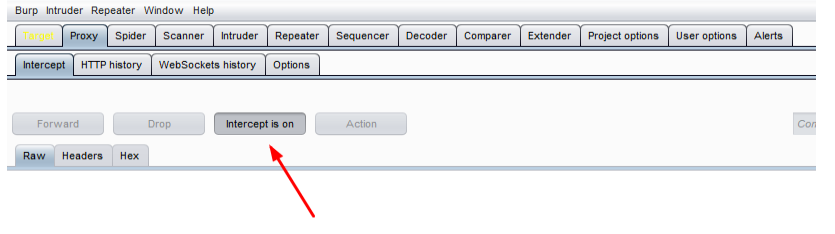

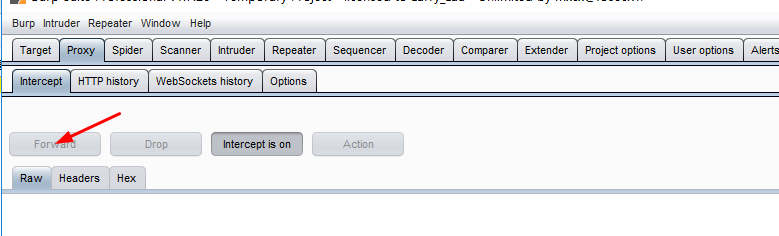

2.开启拦截,通过配置好代理的浏览器可以开始进行截

>>>开启拦截

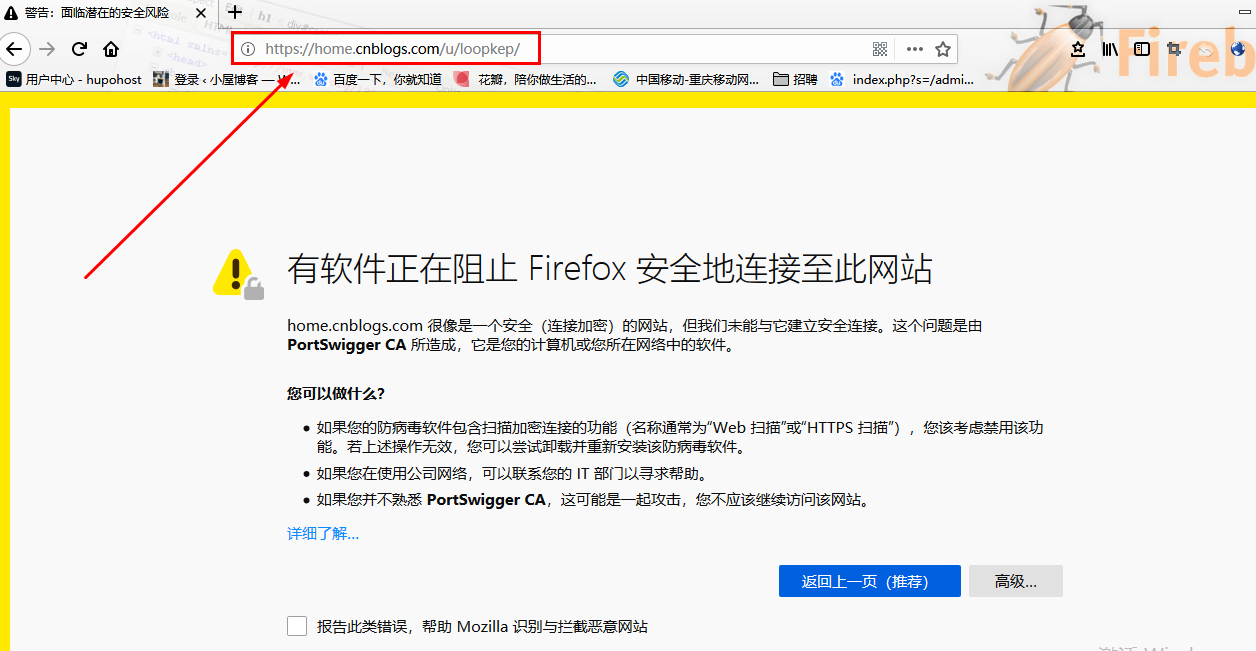

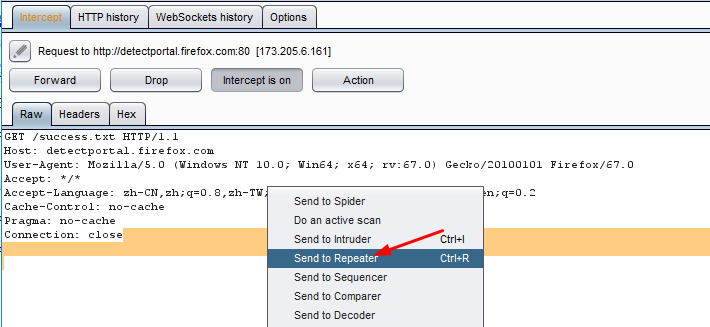

>>>访问目标地址,拦截包

拦截到的包详情

3.此时拦截的包是没有到达服务器的,只有将包发送出去才能

>>>点击Forward将包发送出去

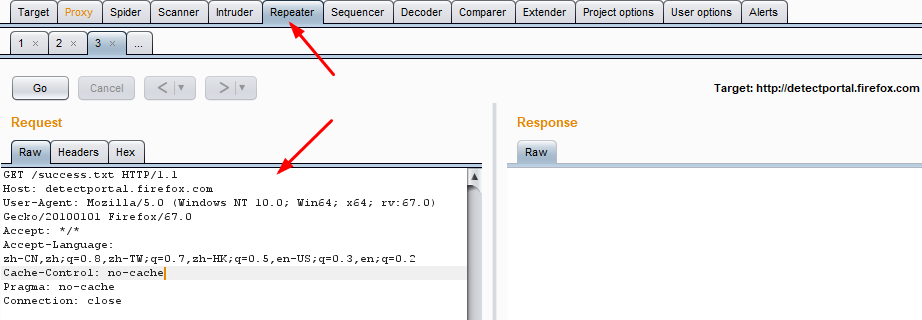

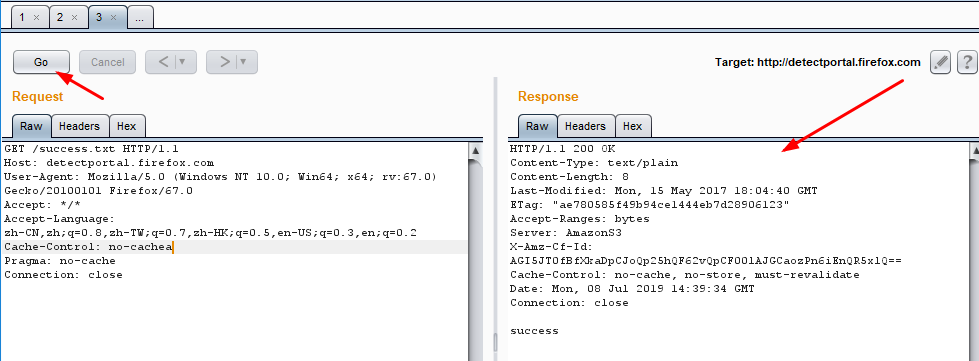

>>>将包发送到Repeater,可以看到回包情况

>>>点击Go查看回包情况

解码|编码

burpsuite功能多多,也是做渗透常用的工具,那么今天我就总结一下burp suite作为编码加密Decode、编码解Encode工具的使用。

模块:Dcoder

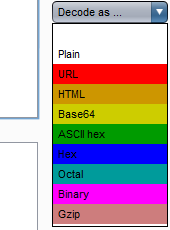

下面有几个模块,当需要对类型编码数字进行解码时候使用Decoder,选择解码类型即可。如果是需要进行编码那么要选择Encoder类型进行编码,结果会出现在下一个解码框里

下面是常见的编码类型:

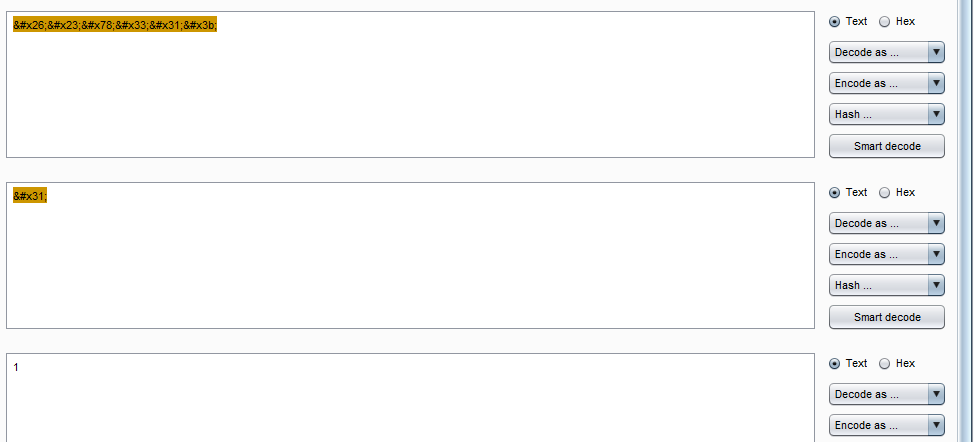

当一些数据出现多次加密的时候,这个时候需要进行多次解密至最终结果,例如下面这种情况,选择Decoder解码之后还是HTML格式,那么证明还是没有完全进行解密,这个时候我们需要继续进行解密

继续在第二个解码框选择Decoder,类型为HTML看下是否得出结果,再继续两次解码之后可以得到最终结果为1.

注:加密的方式也是类似解码的,选择Encode,选择加密类型,不断加密所需次数即可。

暴力破解

只要字典足够大,破解总会成功的,---你懂的*--*

用burpsuite进行暴力破解其实很方便快捷

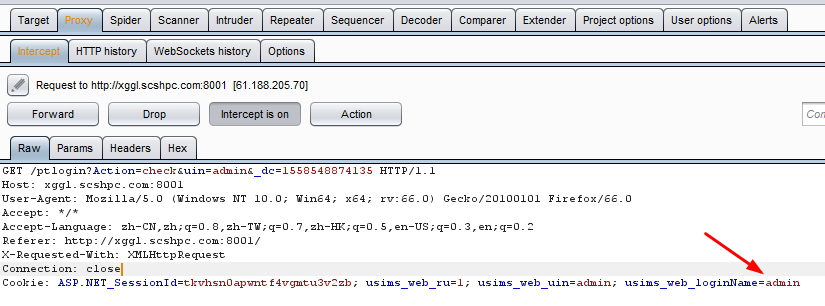

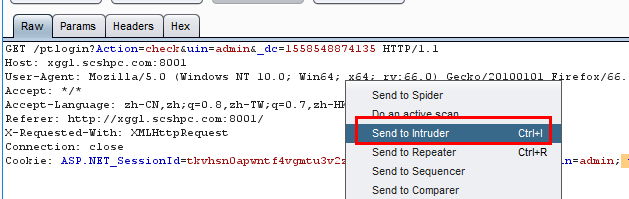

1.配置好,使用代理,将截获的数据发送到Intruder‘

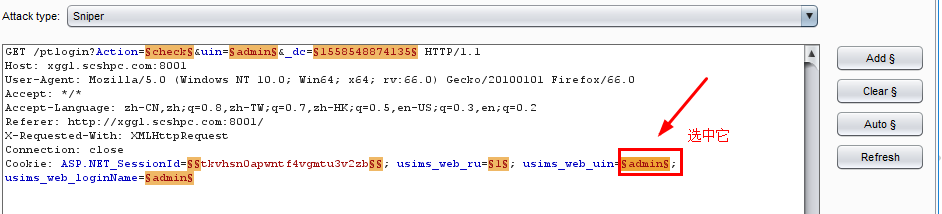

例如我想对 usims_web_loginName=admin进行单独破解

在Intruder里可以看到相应的数据,和截获的数据一样

2.在position中将要爆破的数据选中,选中之后点击右边的add

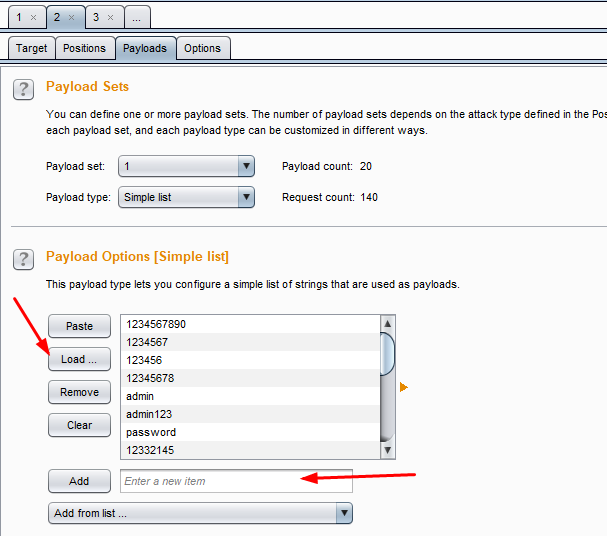

3.设置payload,这部分添加的是你想要爆破部分的弱密码,手动添加Add或者文本添加Load

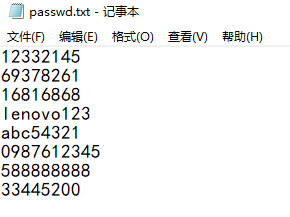

Load加载的文本类似这样就ok

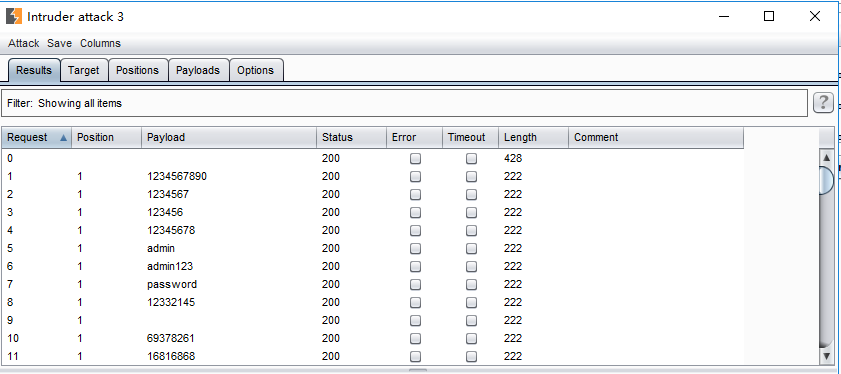

4.直接就Intruder开始爆破就欧克了呀

最后爆破的结果,看一下回包是否有成功的

burpsuite还有其他很多功能,自己想要学习的话,多用几次就能熟悉了,功能非常简单,也很实用。

浙公网安备 33010602011771号

浙公网安备 33010602011771号