BUUCTF逆向 不一样的flag

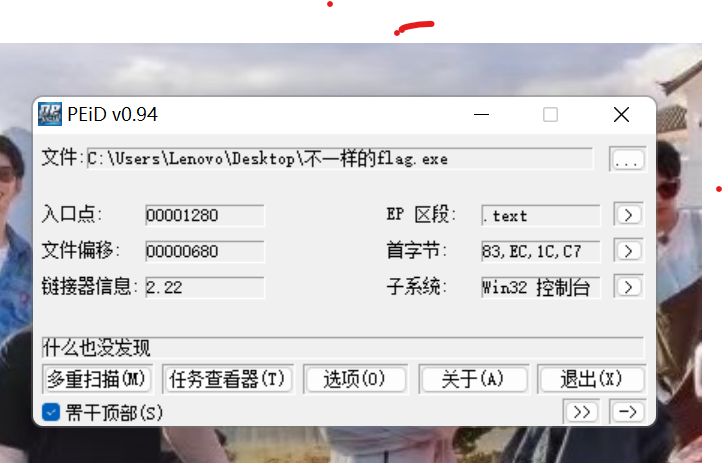

1.用PEID打开文件,看是否有壳。

可以看出,这个文件没有加壳。

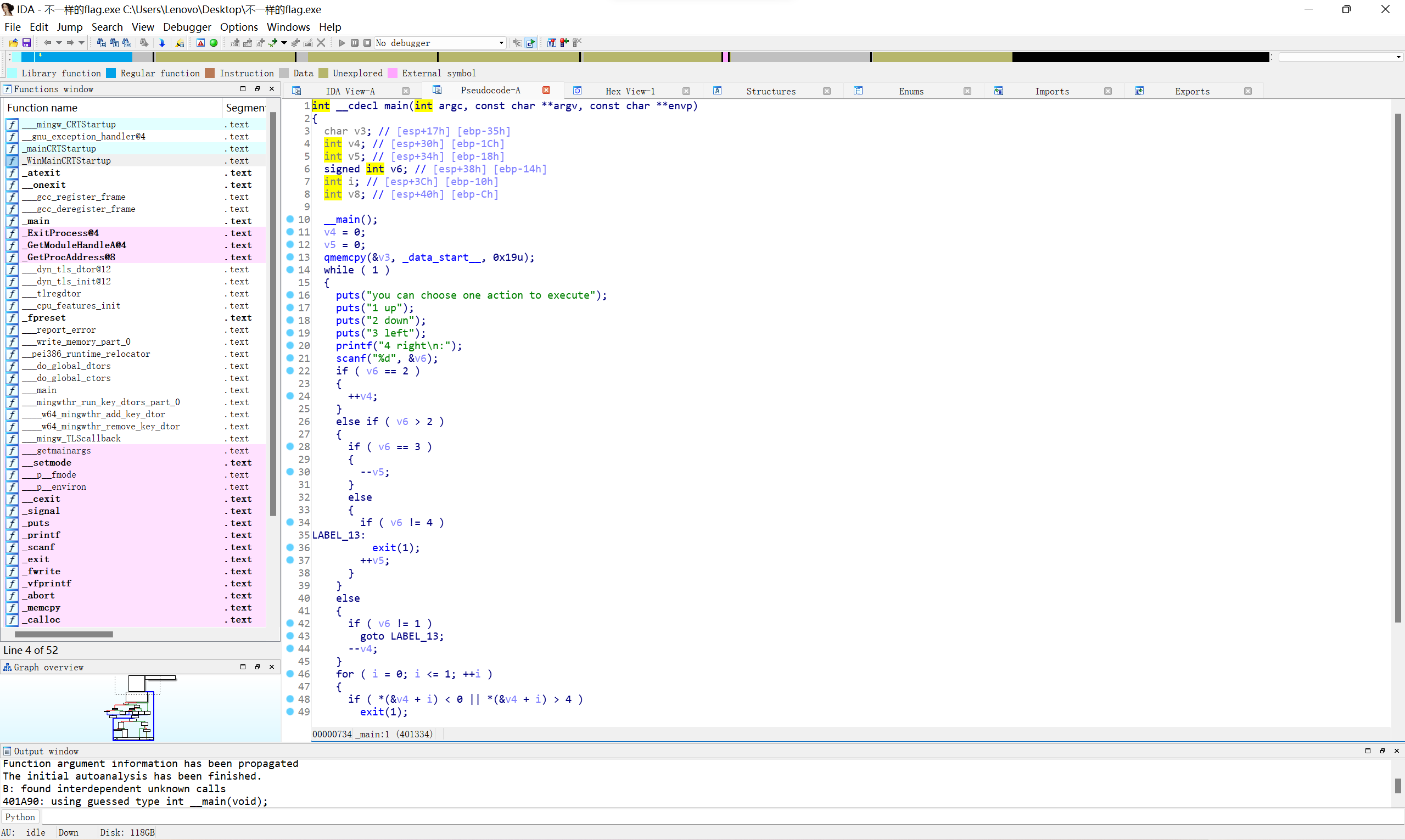

2.接下来用IDA打开(32位),按F5获得伪代码。

3.

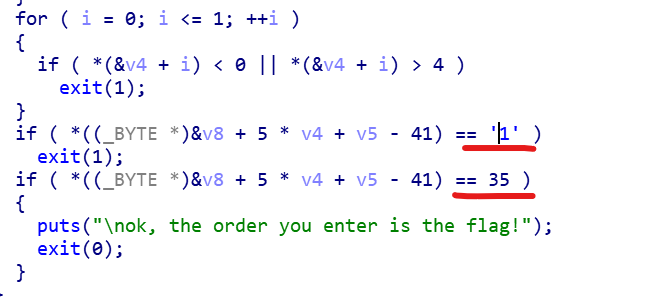

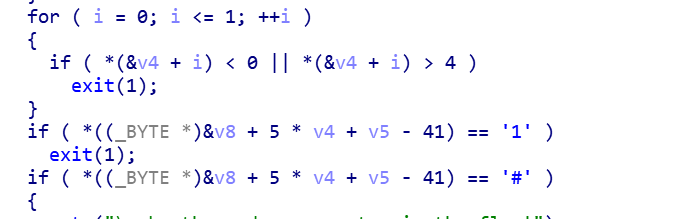

红线标注的部分,选中按R键,可以得到ASCII码表示的字符是‘1’和‘#’。

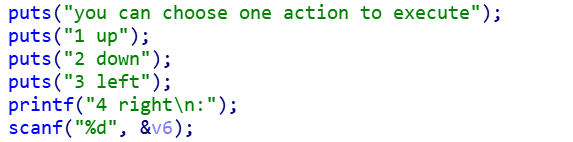

4.往上看

这里就是选择上下左右,类似于走迷宫。

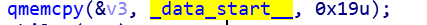

5.

选中黄色区域

可以看到_data_start__的取值:*11110100001010000101111#

观察一下,开头有一个*,结尾有一个#,剩下的就是0和1,还让选择上下左右,那么就应该是从*走到#,并且还不走向1,走向1就退出。、

这串字符串可以分成5行。

*1111

01000

01010

00010

1111#

走迷宫顺序就为222441144222

flag就是走迷宫顺序。

flag{222441144222}