在ensp上配置通过Stelnet登录系统

我们为什么我们要采用Stelent登录?

因为不安全,我们要采用更加安全的方式,双向加密,通过ssh网络安全协议

下面我们开始实验:使用路由器R1模拟PC,作为SSH的客户端;路由器R2作为SSH的服务端,模拟远程R1通过ssh协议远程登录到路由器R2进行配置,本实验通过Password认证方式实现

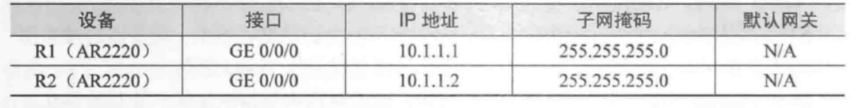

首先简单的搭建一下

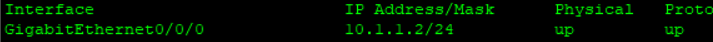

设置相关信息

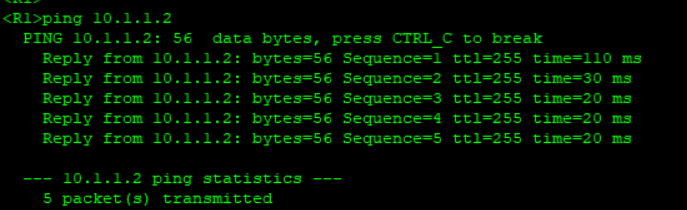

配置完成后我们试一下看能不能,能ping通说明我们配置的没有问题

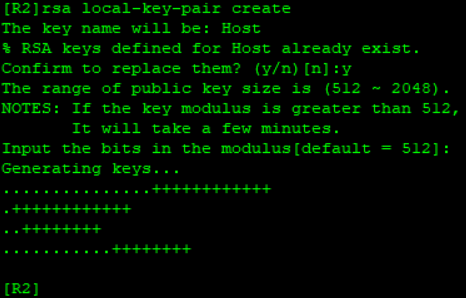

接下来我们配置ssh服务端,由于SSH用户使用password方式验证,需要在SSH服务端生成本地RSA密钥,我们呢,接下来就生成本地RSA密钥

接下来我们来查看一下本地密钥对中的公钥部分信息

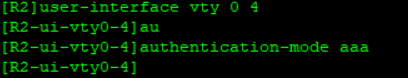

接下来在R2上配置VTY用户界面,设置用户验证方式为AAA授权验证方式

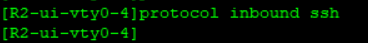

指定VTY类型用户界面只支持SSH协议,设备将自动禁止Telent功能

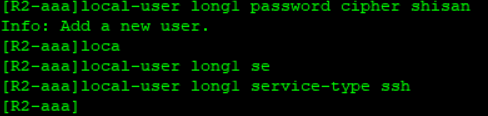

下面我们创建一个long1的本地账户,密码为shisan,并配置接入类型为ssh

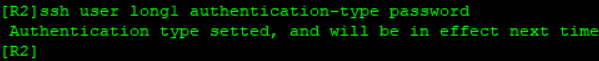

我们在新建一个ssh用户,用户名为long1,指定认证方式为password(其实这里我们还可以设置优先级,在这里我们就不设置了)

默认情况下服务是关闭的,我们来开启一下

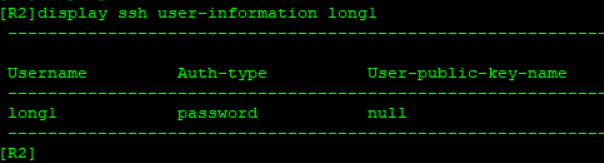

都配置完了,我们来看一下ssh用户的配置信息,指定用户long1

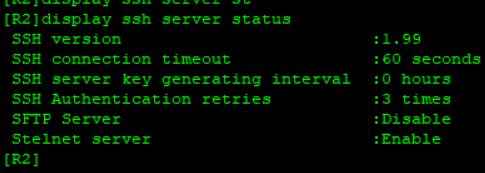

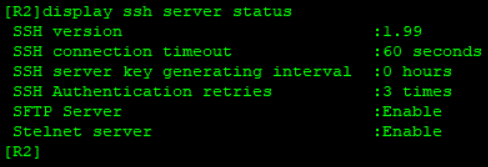

我们可以看一下ssh服务的状态,可以看到服务是开启的(此时sftp服务还没有开,我们下面来开启)

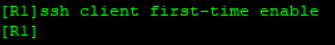

配置完服务端,我们再来配置一下客户端,用户端还没有保存ssh服务器的RSA公钥,我们来开启ssh用户端首次认证功能,不对ssh服务器的RSA公钥进行有效性检查

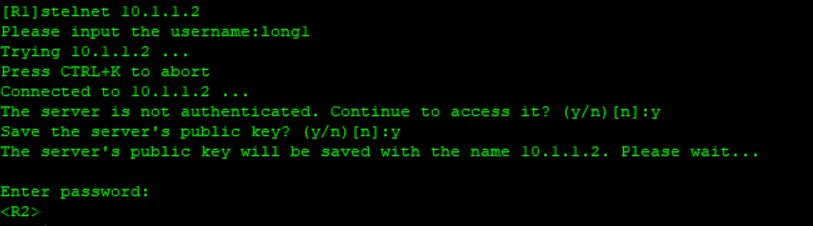

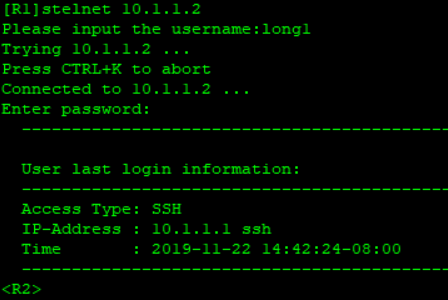

那么接下来我们来连接一下服务器 stelnet 10.1.1.2

我们退出再登录一下就不一样了

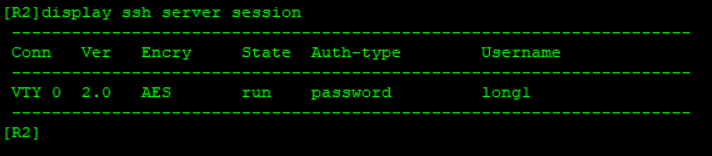

我们登录服务器查看一下(look!long1已经成功通过VTY线路0远程登录上了)

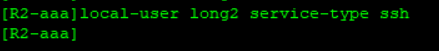

接下来我们配置SFTP服务器和客户端,进入R2建本地long2用户,密码shisan,以密文方式显示

设置接入方式为ssh

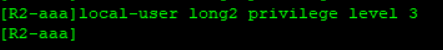

设置用户级别为3

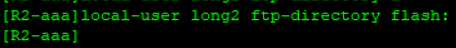

接下来我们配置ftp可以访问的目录

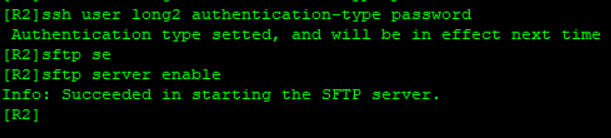

我们新建long2用户,指定密码认证方式,之后开启SFTP服务

我们可以查看ftp服务器功能(可以看到两个服务都开启了)

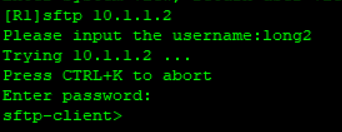

我们用R1客户端登录一下啊(nice!登录成功!)

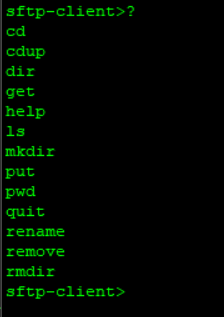

我们可以在里面操作这么多命令

可以在R2服务器上查看谁登入了我

记得保存