2019-2020 网络对抗技术 20175207 Exp5 信息搜集与漏洞扫描

目录

1. 实验步骤

1.1 各种搜索技巧的应用

1.1.1 通过所搜引擎进行信息搜集

在搜索引擎搜索filetype:xls site:edu.cn 高考,出现了许多文件格式为XLS的网址👇

点击某个网址,下载文件打开后,可以看见一些信息:

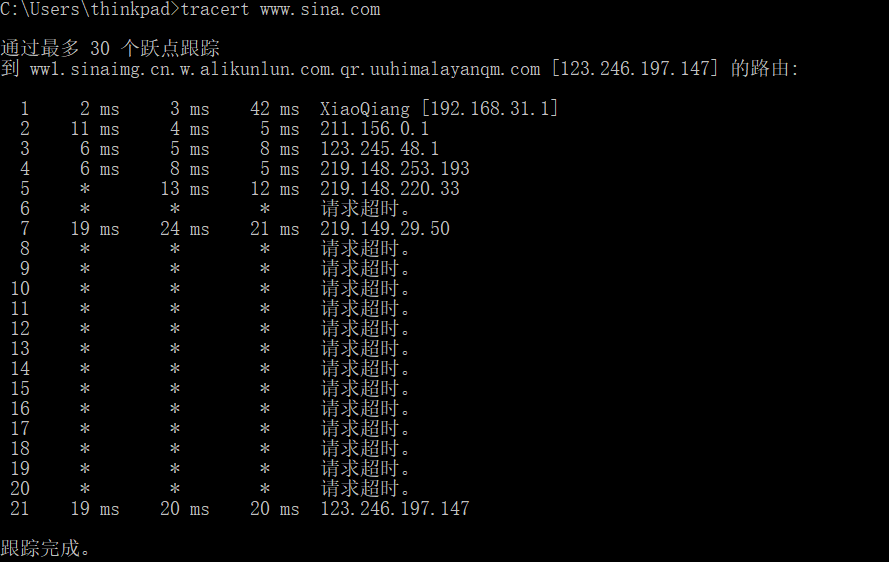

1.1.2 tracert

用于路由跟踪,判断从那个你主机到目标主机经过那些路由器、跳数、响应时间等。

原理:给目标的一个无效端口发送一系列UDP,其TTL依次增一,中间路由器返回一个ICMP Time Exceeded消息

- windows:

tracert - kali:

traceroute

下面以windows为例,查看主机到www.sina.com经过的路由信息:

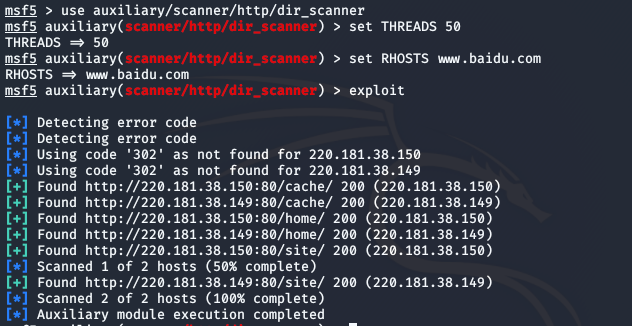

1.1.3 搜索网址目录结构

以metasploit的dir_scanner模块为例:

- use auxiliary/scanner/http/dir_scanner

- set THREADS 50

- set RHOSTS www.baidu.com

- exploit

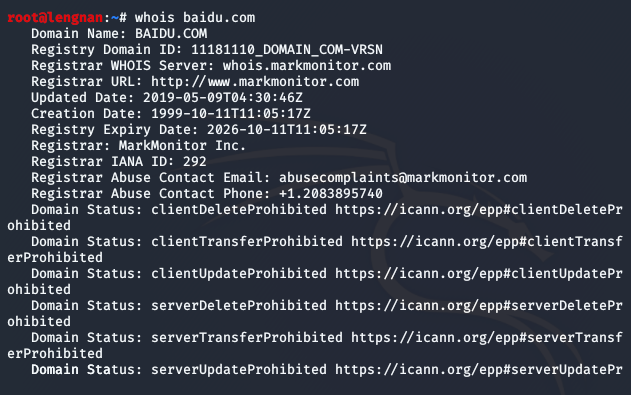

1.2 DNS IP注册信息的查询

1.2.1 whois域名注册信息查询

whois命令格式:

whois 110.110.110.110whois baidu.comwhois root

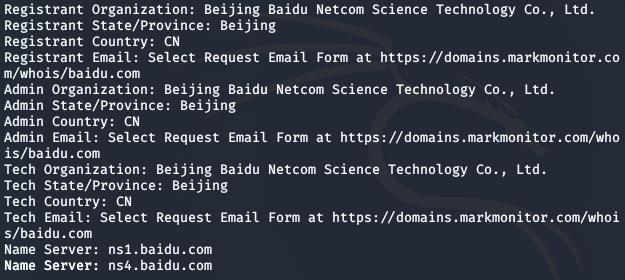

下面以whois baidu.com为例,查询baidu的3R注册信息(注册人registrar、注册商registry、官方注册局registrant)

- Registry Domain ID:注册机构ID

- Registrar WHOIS Server:注册服务器

- Domain Status:域名状态

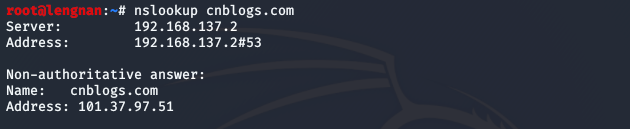

1.2.2 nslookup/dig域名查询

nslookup与dig不同的是,nslookup可以得到DNS解析服务器保存的Cache的结果,但并不是一定准确的,而dig可以从官方DNS服务器上查询精确的结果:

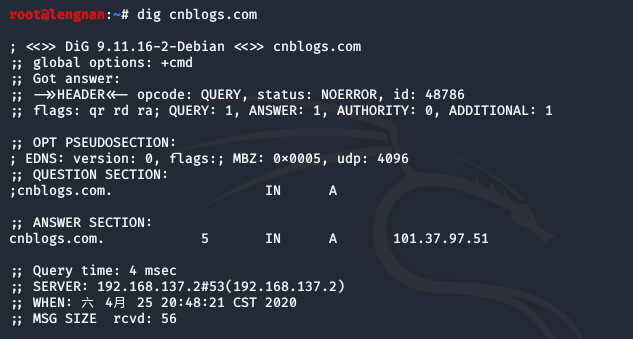

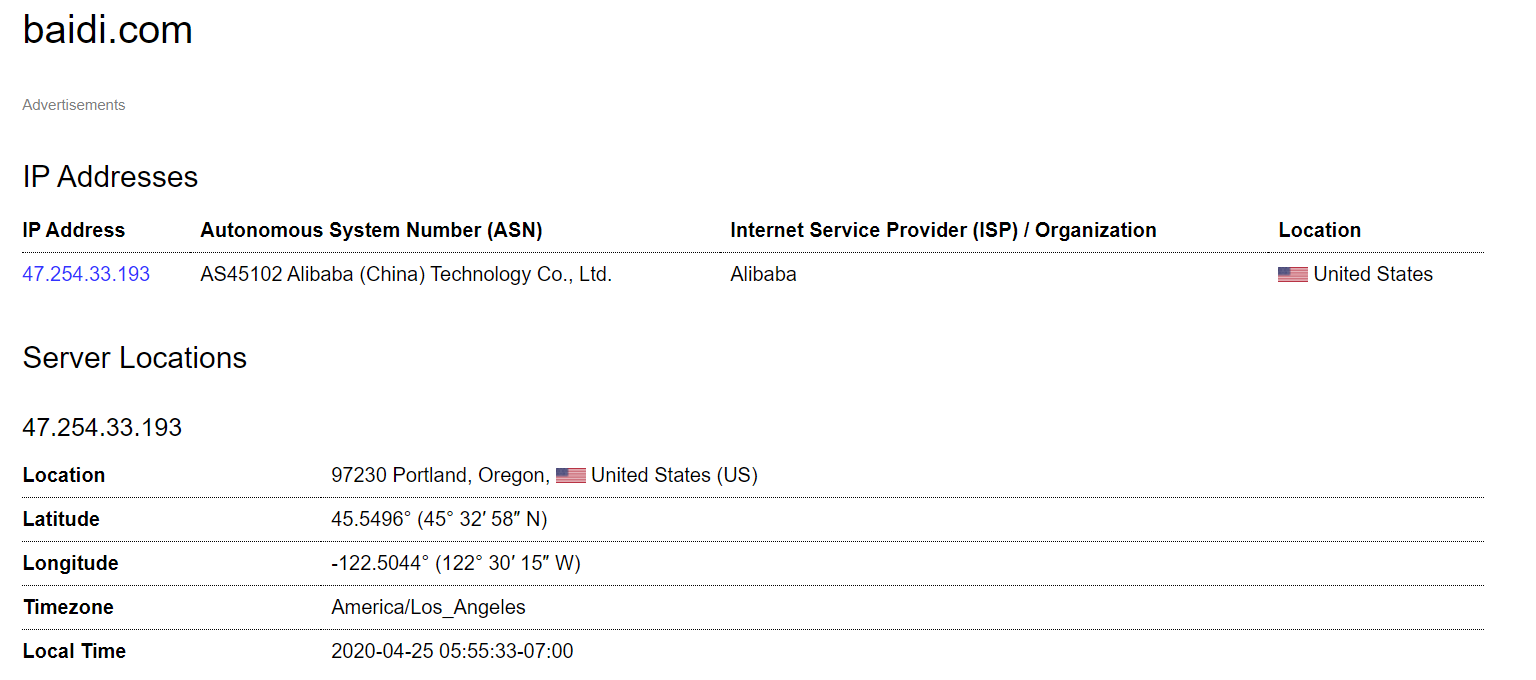

1.2.3 IP2反域名查询

网址:https://www.ip-adress.com/reverse-ip-lookup

1.3 基本的扫描技术

1.3.1 主机发现

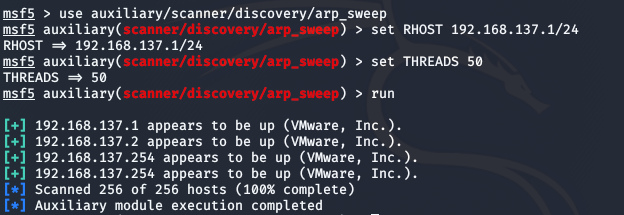

以metasploit中的arp_sweep模块为例(使用ARP请求枚举本地局域网的活跃主机):

use auxiliary/scanner/discovery/arp_sweepset RHOST 192.168.137.1/24set THREADS 50run

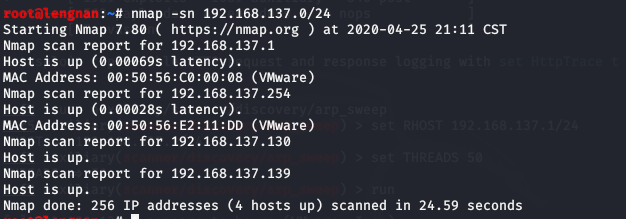

用nmap进行主机发现:nmap -sn 192.168.137.0/24

1.3.2 端口扫描

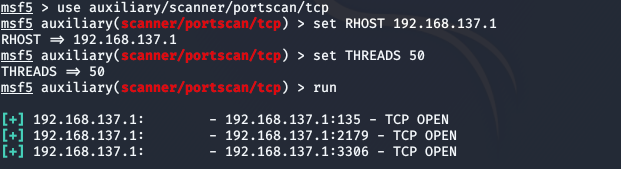

以metaspolit中portscan模块为例:

use auxiliary/scanner/portscan/tcpset RHOST 192.168.137.1set THREADS 50run

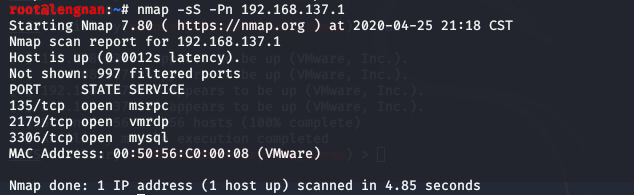

用nmap进行端口扫描:nmap -sS -Pn 192.168.137.1

NMAP支持的扫描

| 参数 | 扫描类型 |

|---|---|

| sS | TCP SYN |

| sT | TCP Connect() |

| sA | TCP ACK |

| sW | TCP Window |

| sM | TCP Maimon |

| sN | TCP Null |

| sF | TCP FIN |

| sX | TCP Xmas |

1.3.3 具体服务的查看

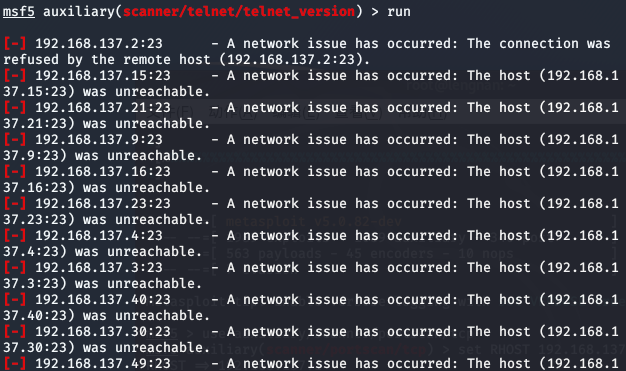

- telnet服务扫描

use auxiliary/scanner/telnet/telnet_versionset RHOSTS 192.168.137.0/24set THREADS 100run

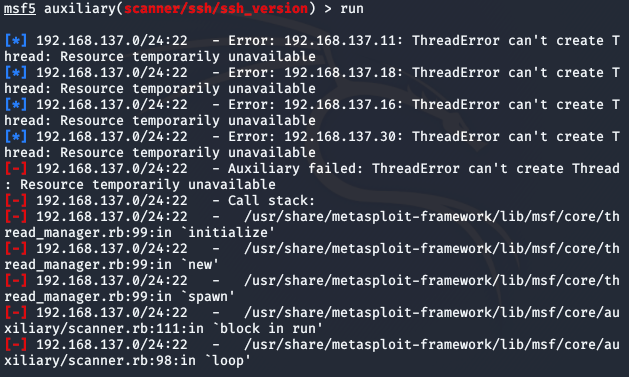

- SSH服务扫描

use auxiliary/scanner/ssh/ssh_versionset RHOSTS 192.168.137.0/24set THREADS 100run

-

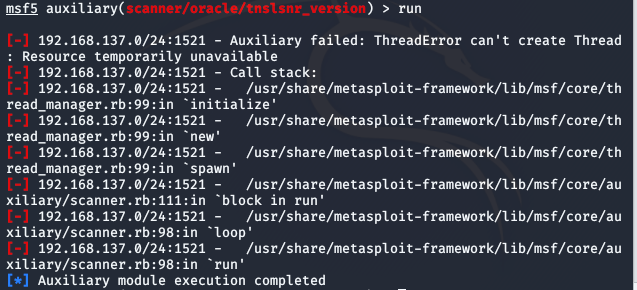

Oracal数据库服务查点

use auxiliary/scanner/oracle/tnslsnr_versionset RHOSTS 192.168.137.0/24set THREADS 100run

-

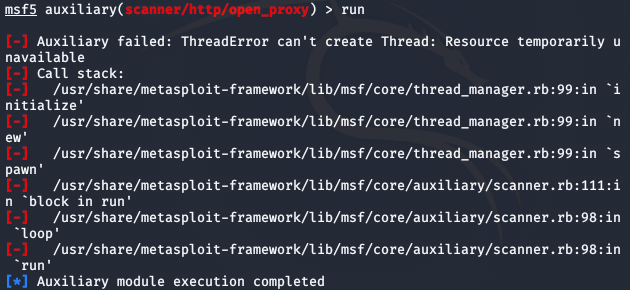

open_proxy开放代理探测

use auxiliary/scanner/http/open_proxyset RHOSTS 192.168.137.0/24set THREADS 100run

1.3.4 OS及服务版本探测

使用namp进行探测:nmap -O 192.168.137.1

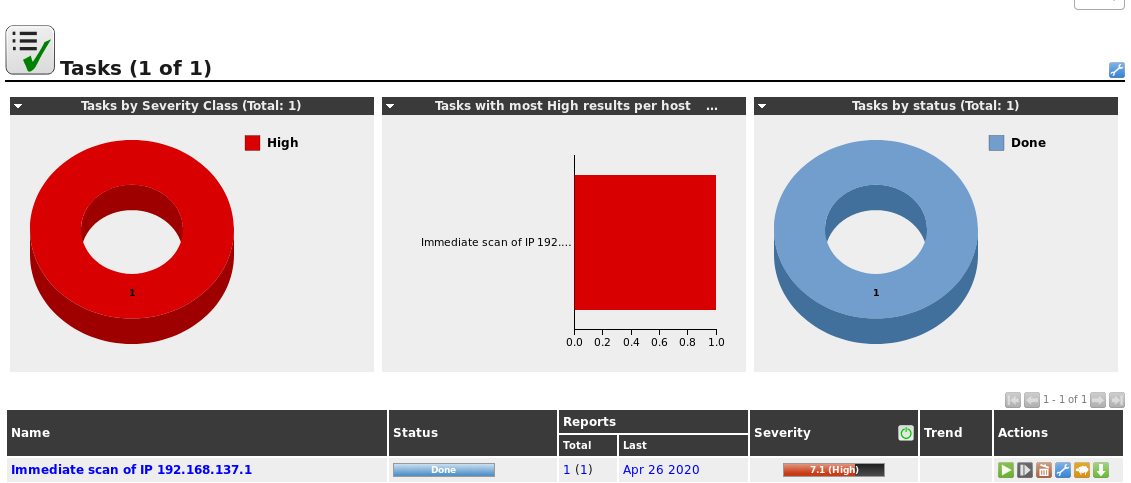

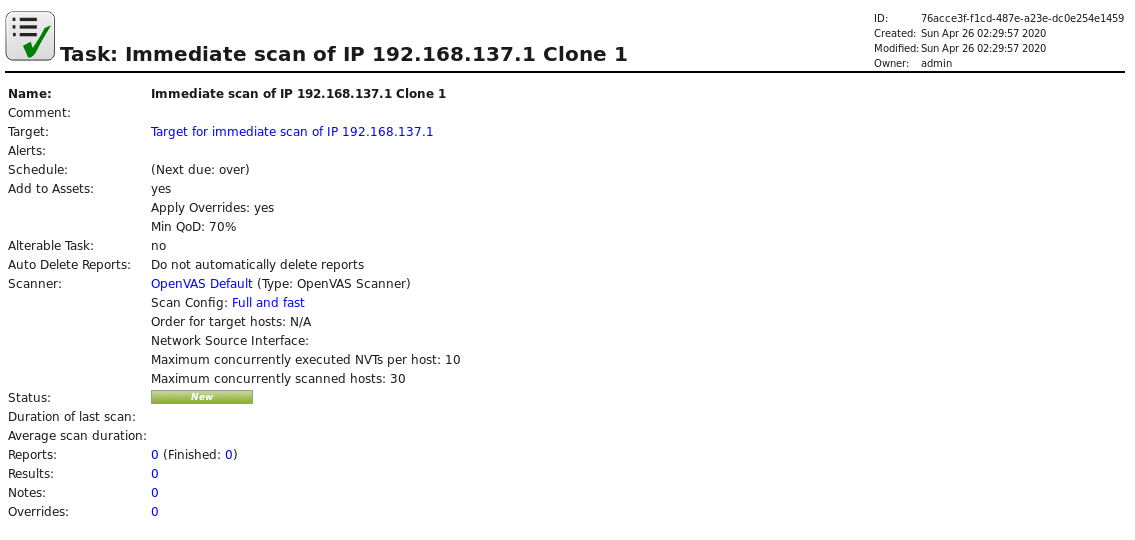

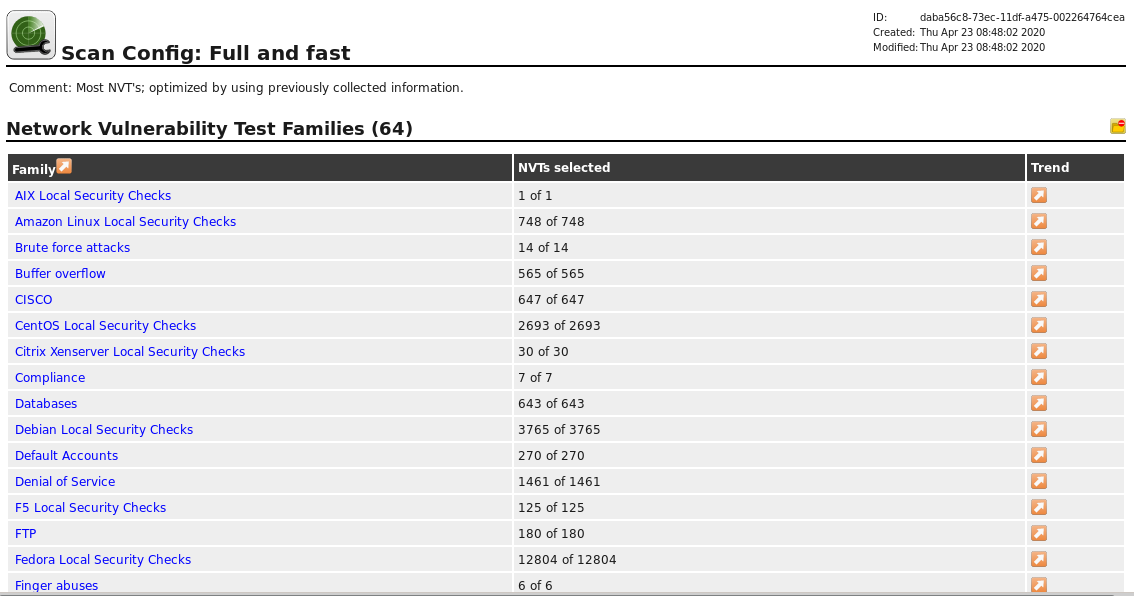

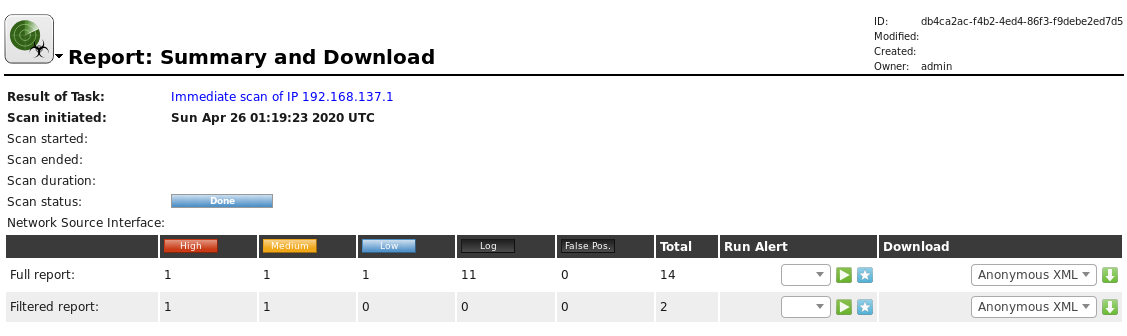

1.4 漏洞扫描

- 新建任务开始扫描

2. 总结

2.1 问题解决

2.2 问题回答

- 哪些组织负责DNS,IP的管理?

- 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。

- 全球根域名服务器:绝大多数在欧洲和北美(全球13台,用A~M编号),中国仅拥有镜像服务器(备份)。

- 全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务。

- 什么是3R信息?

- 注册人(Registrant)、注册商(Registrar)、官方注册局(Registry)。

- 评价下扫描结果的准确性?

- 比较准确,即使用不同方式扫描的结果会出现一些差异,但大体上是一致的。