玄机-第一章 应急响应-Linux日志分析

玄机-第一章 应急响应-Linux日志分析

账号root密码linuxrz

ssh root@IP

1.有多少IP在爆破主机ssh的root帐号,如果有多个使用","分割

2.ssh爆破成功登陆的IP是多少,如果有多个使用","分割

3.爆破用户名字典是什么?如果有多个使用","分割

4.登陆成功的IP共爆破了多少次

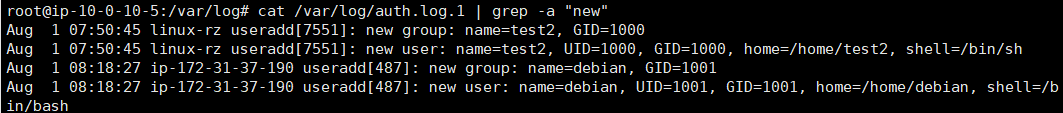

5.黑客登陆主机后新建了一个后门用户,用户名是多少

1.xshell连接,cd到var目录下/log目录,查看文件,也可文件下载后手工查找。

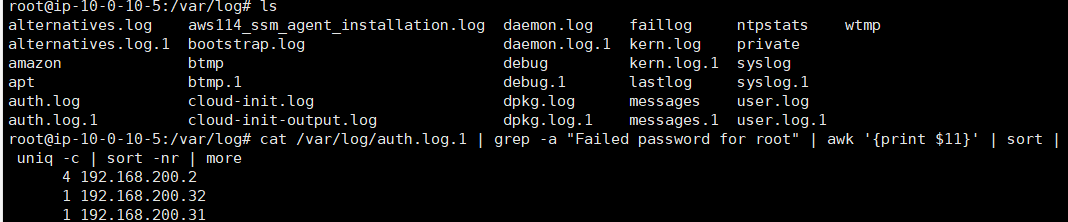

cat /var/log/auth.log.1 | grep -a "Failed password for root" | awk '{print $11}' | sort | uniq -c | sort -nr | more

cat /var/log/auth.log.1 | grep -a "Failed password for root"

flag{192.168.200.2,192.168.200.31,192.168.200.32}

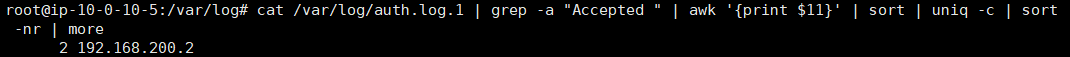

2.跟上一步差不多。

cat /var/log/auth.log.1 | grep -a "Failed password for root" | awk '{print $11}' | sort | uniq -c | sort -nr | more

cat /var/log/auth.log.1 | grep -a "Failed password for root"

flag{192.168.200.2}

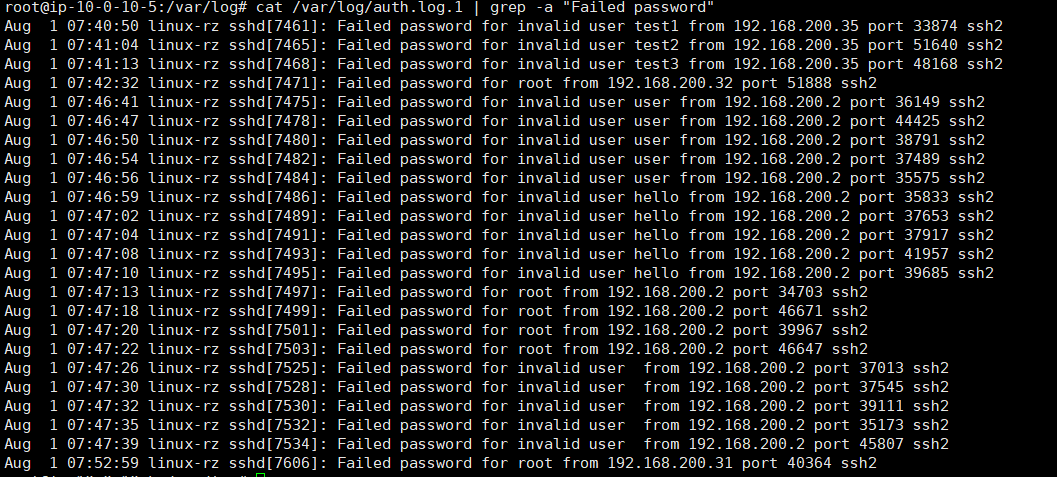

3.继续查看。

cat /var/log/auth.log.1 | grep -a "Failed password"

flag{user,hello,root,test3,test2,test1}

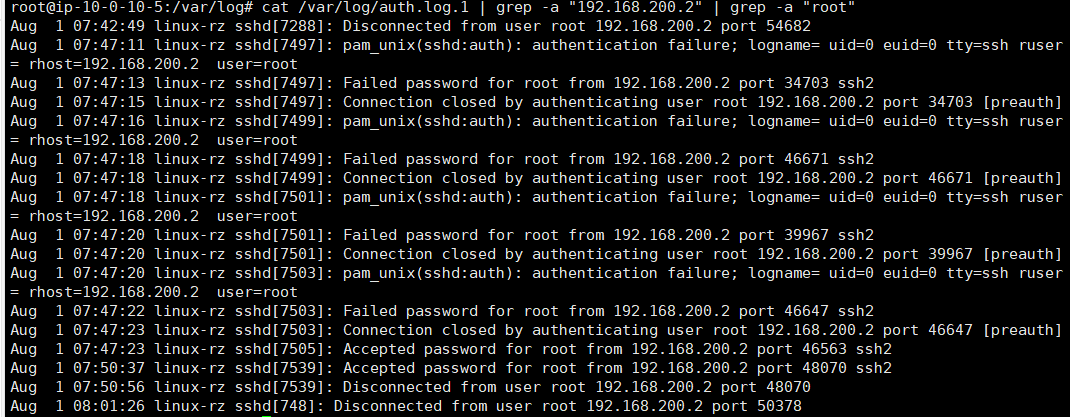

4.因为爆破的是root,所以也要搜索root。

cat /var/log/auth.log.1 | grep -a "192.168.200.2" | grep -a "root"

flag{4}

cat /var/log/auth.log.1 | grep -a "new"

flag{test2}