20192406梁健 2021-2022-2 《网络与系统攻防技术》实验五实验报告

20192406 2021-2022-2 《网络与系统攻防技术》实验五实验报告

1.实验内容

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

-

DNS注册人及联系方式

-

该域名对应IP地址

-

IP地址注册人及联系方式

-

IP地址所在国家、城市和具体地理位置

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

-

靶机IP地址是否活跃

-

靶机开放了哪些TCP和UDP端口

-

靶机安装了什么操作系统,版本是多少

-

靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

-

靶机上开放了哪些端口

-

靶机各个端口上网络服务存在哪些安全漏洞

-

你认为如何攻陷靶机环境,以获得系统访问权

(5)①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

②并练习使用Google hack搜集技能完成搜索

2.实验过程

(1)选择sina.com.cn进行查询,获取如下信息:

whois sina.com.cn查询DNS注册人及联系方式

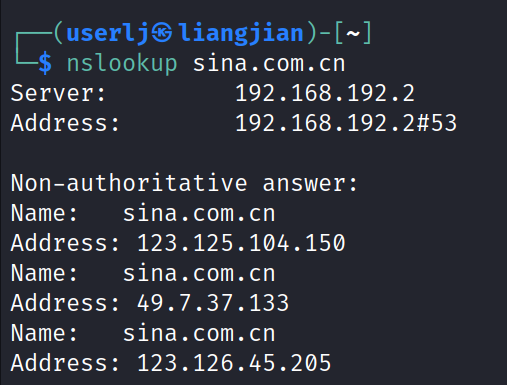

nslookup sina.com.cn查询该域名对应IP地址

whois 123.126.45.205查询IP地址注册人及联系方式,IP地址所在国家、城市和具体地理位置

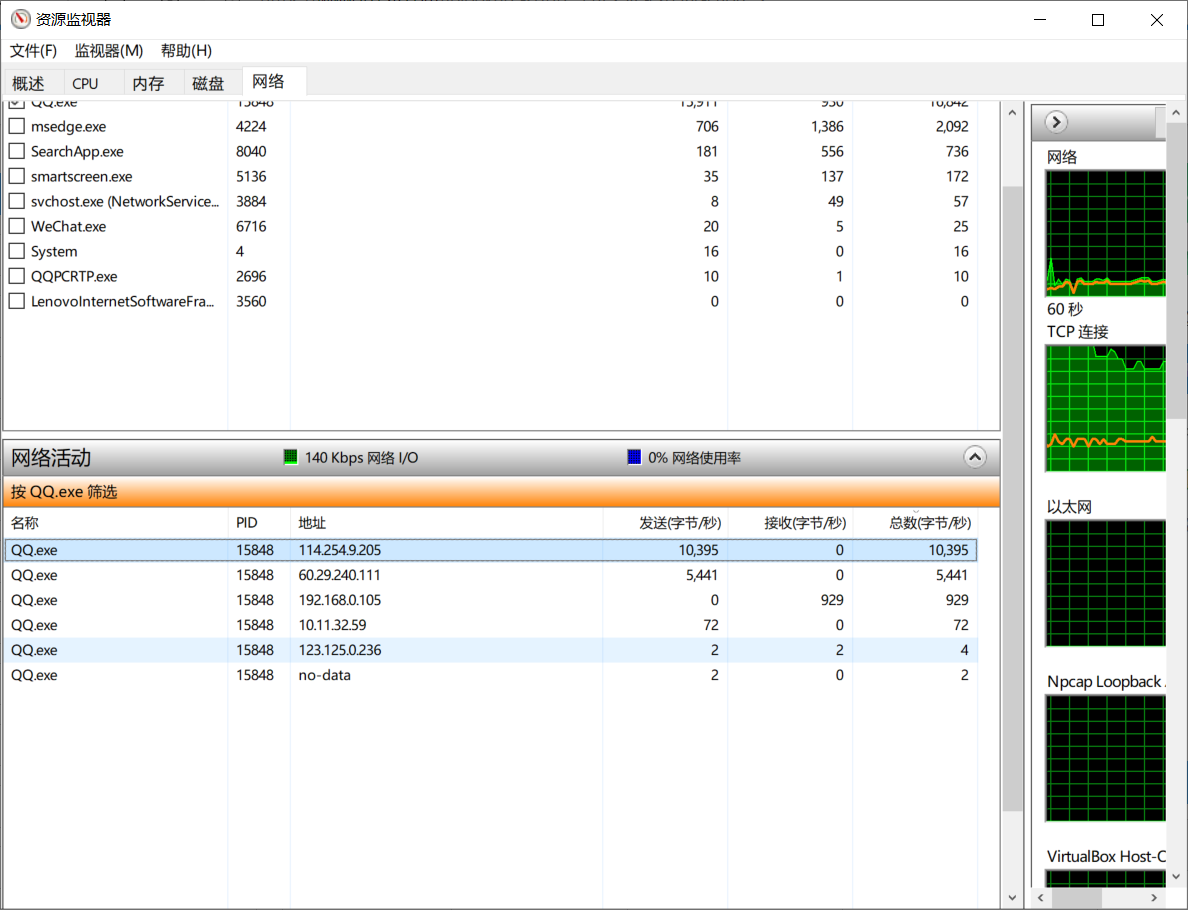

(2)同好友打QQ电话获取IP地址,上网查询获取该好友所在的地理位置

资源监视器查看QQ进程的IP地址114.254.9.205信息:

网站查询该IP地址信息:

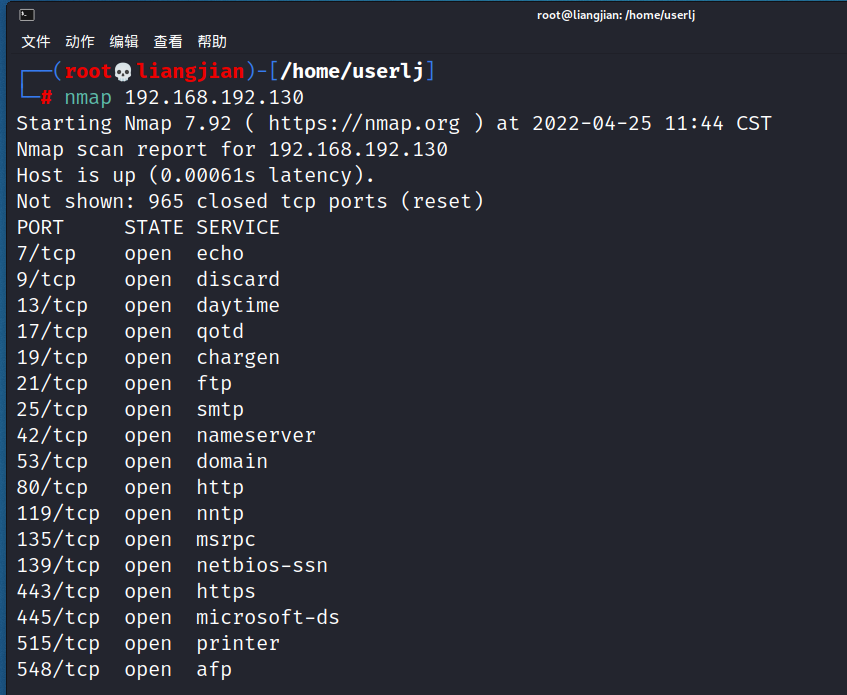

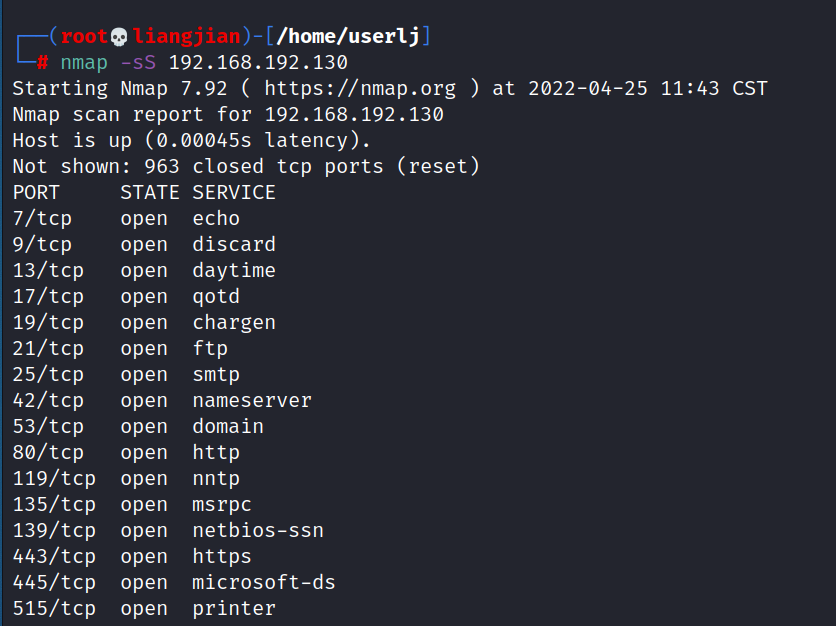

(3)使用nmap开源软件对靶机环境(Windows 2000-192.168.192.130)进行扫描,回答以下问题并给出操作命令。

nmap 192.168.192.130扫描靶机IP地址

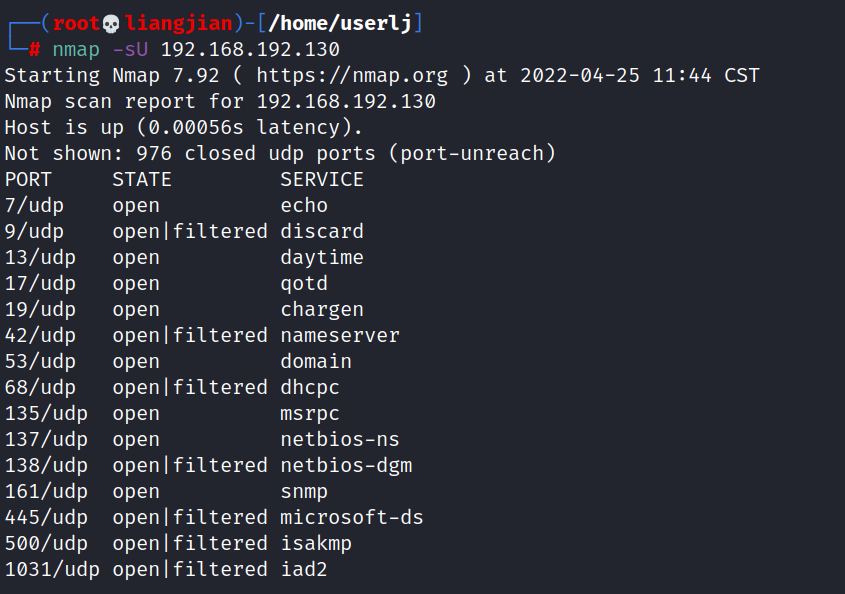

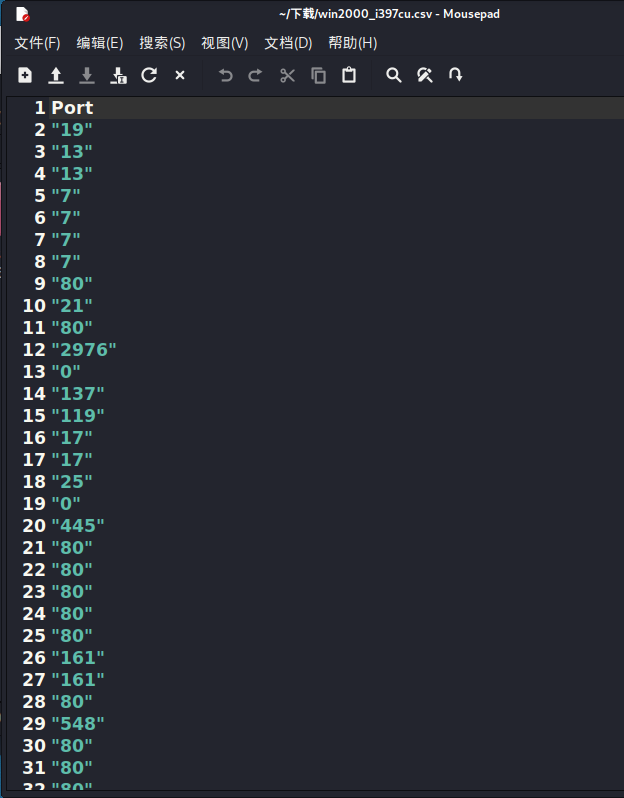

nmap -sS 192.168.192.130扫描TCP端口,nmap -sU 192.168.192.130扫描UDP端口

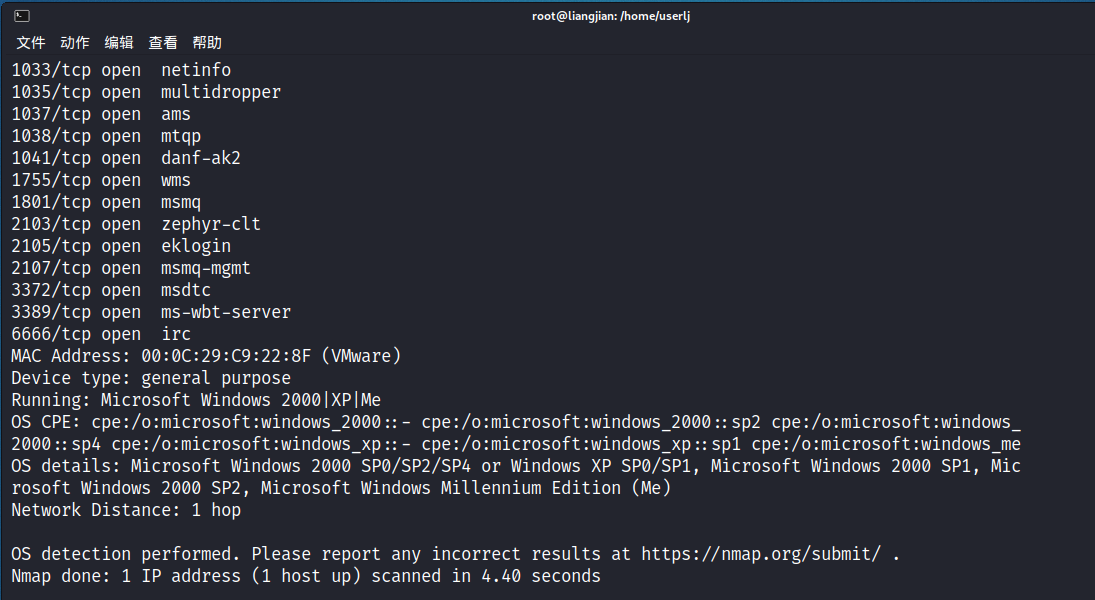

nmap -O 192.168.192.130 --osscan-guess扫描靶机操作系统/版本

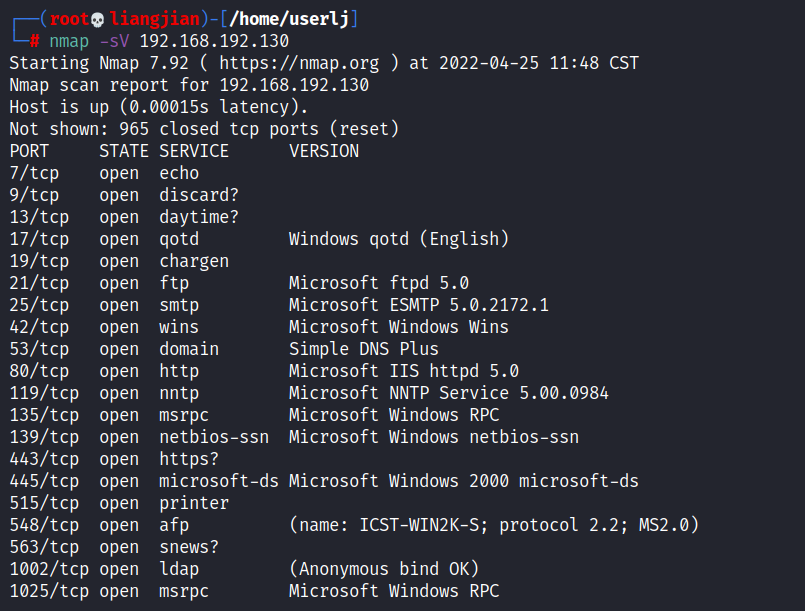

nmap -sV 192.168.192.130靶机上安装服务

(4)使用Nessus开源软件对靶机环境(Windows 2000-192.168.192.130)进行扫描,回答以下问题并给出操作命令。

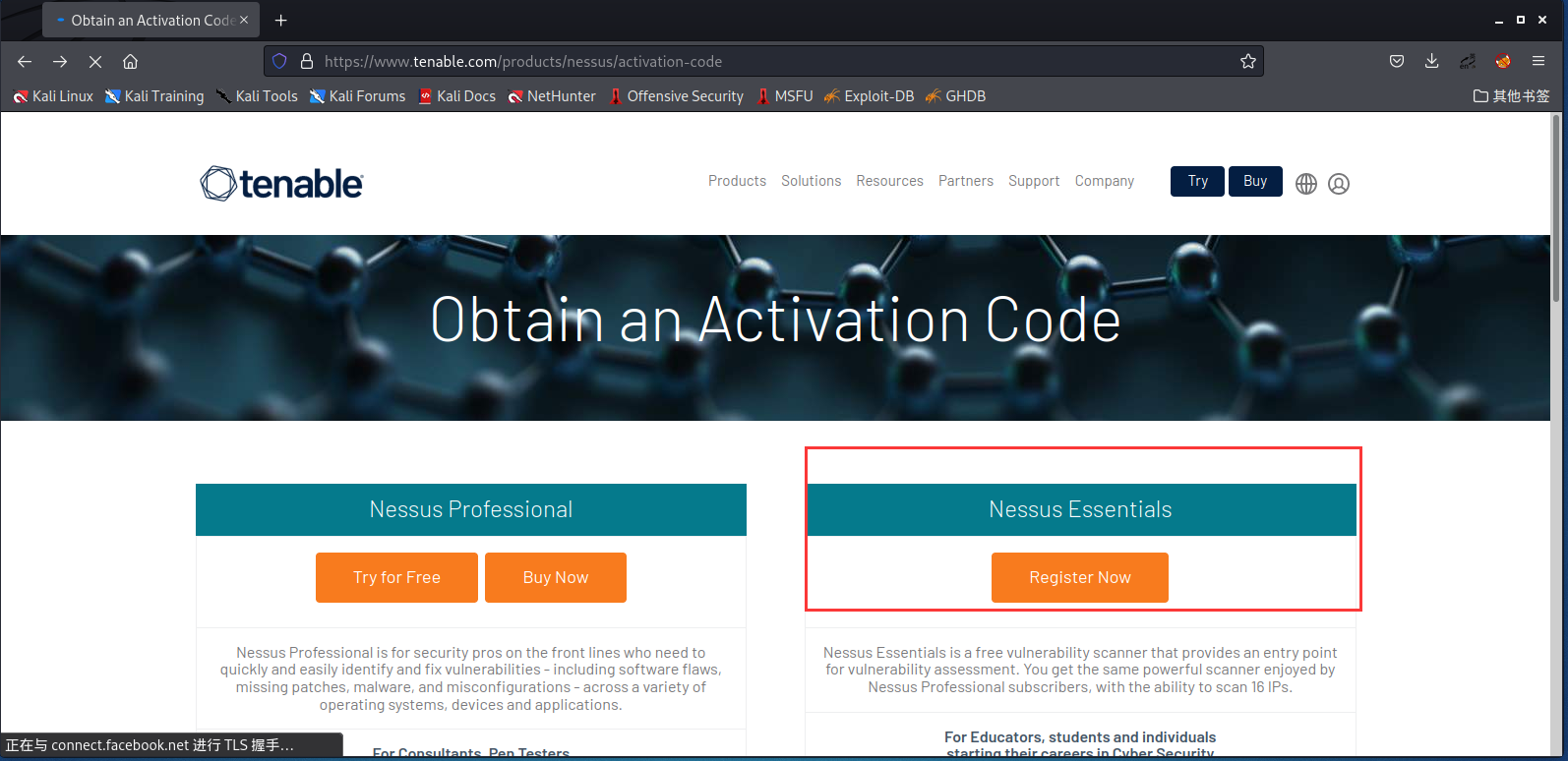

在Kali上安装Nessus,访问https://www.tenable.com/products/nessus/activation-code,注册并下载Nessus。

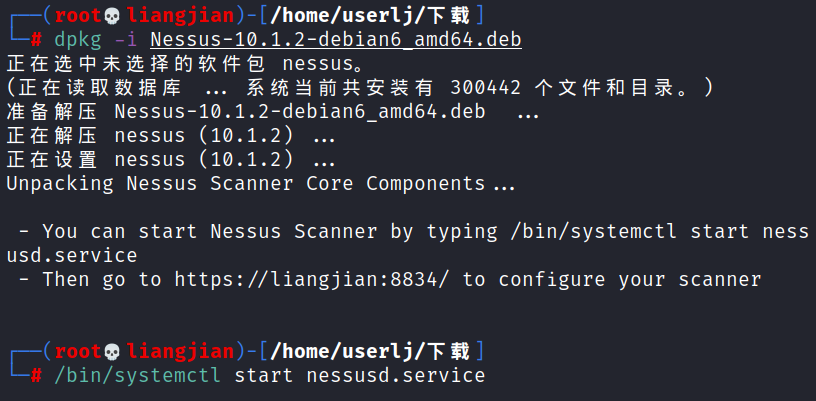

在下载目录下执行dpkg -i Nessus-10.1.2-debian6_amd64.deb安装Nessus,并根据提示开启服务/bin/systemctl start nessusd.service

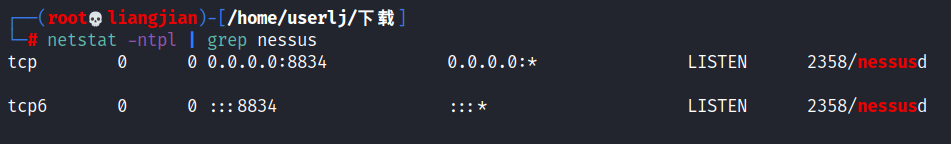

查看服务是否启动netstat -ntpl | grep nessus

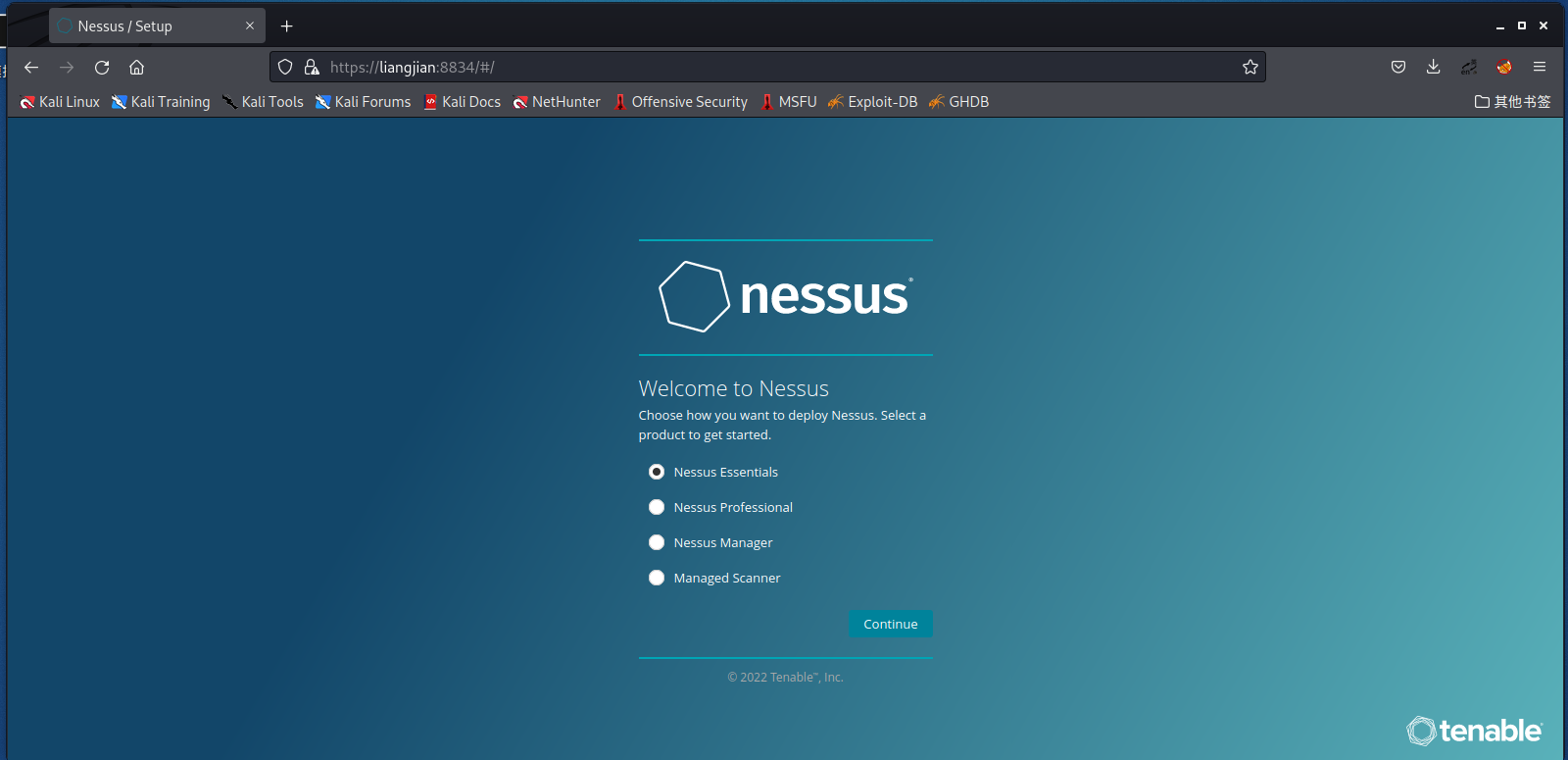

在浏览器中打开上面提示的链接https://liangjian:8834/,忽略警告坚持访问,并按步骤进行登录,等待初始化。

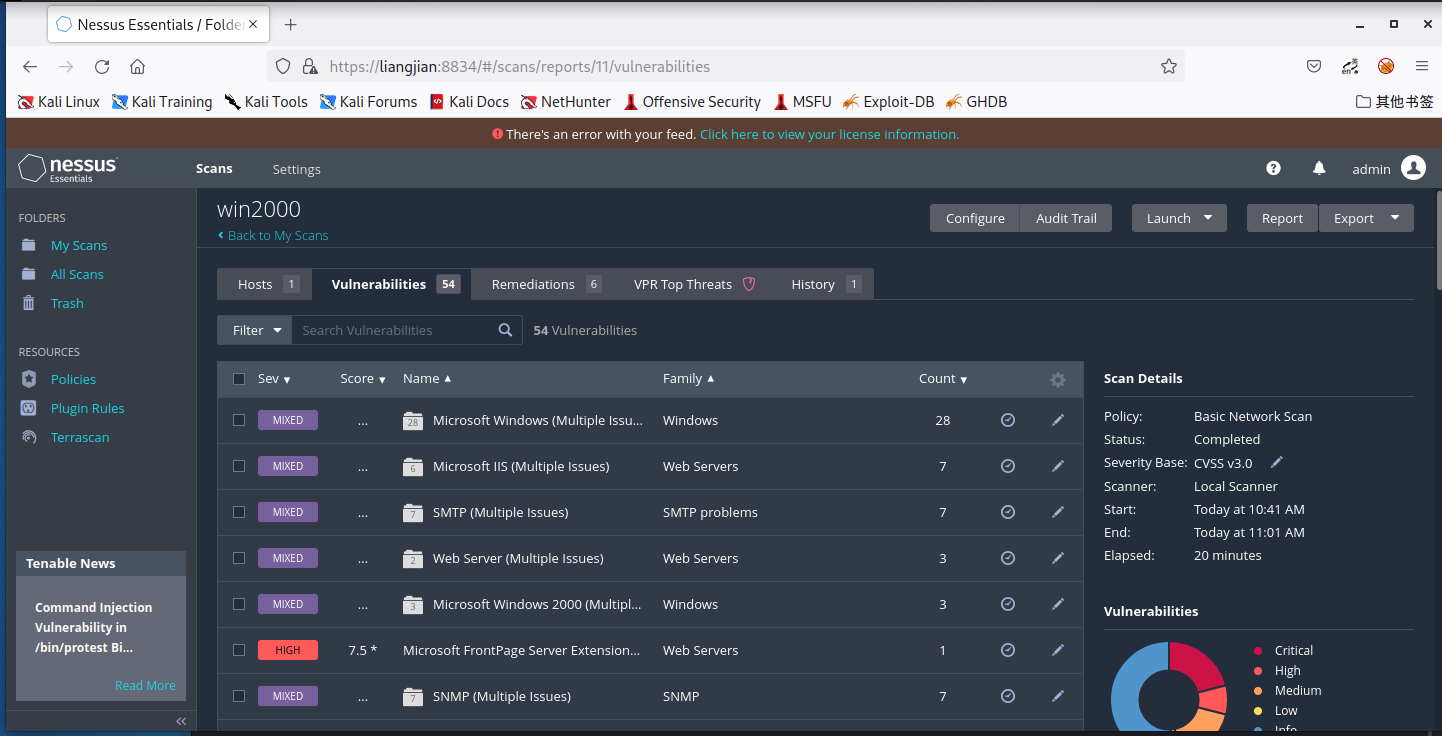

靶机为kali本机,创建扫描并等待,扫描完成可看到靶机开放的端口和存在的安全漏洞:

(5)网络搜索

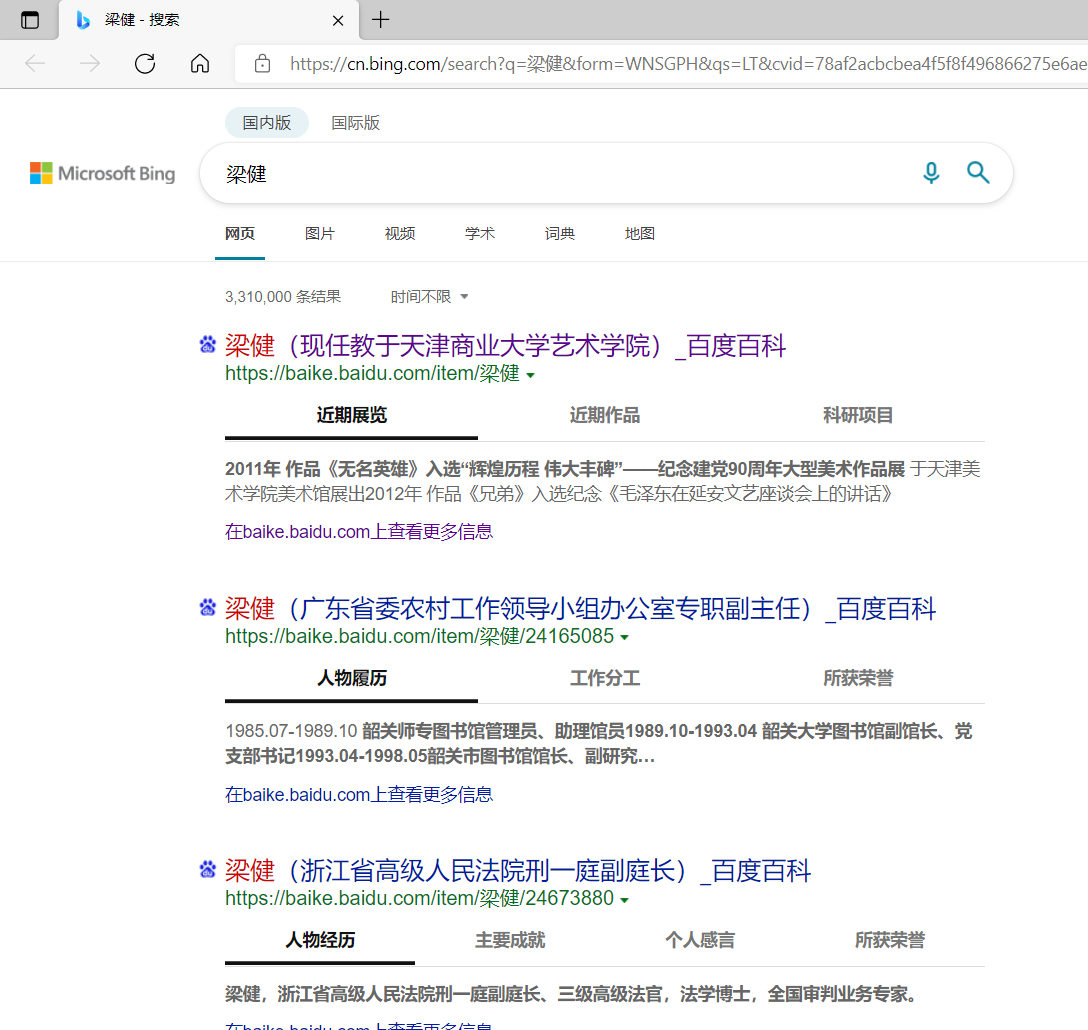

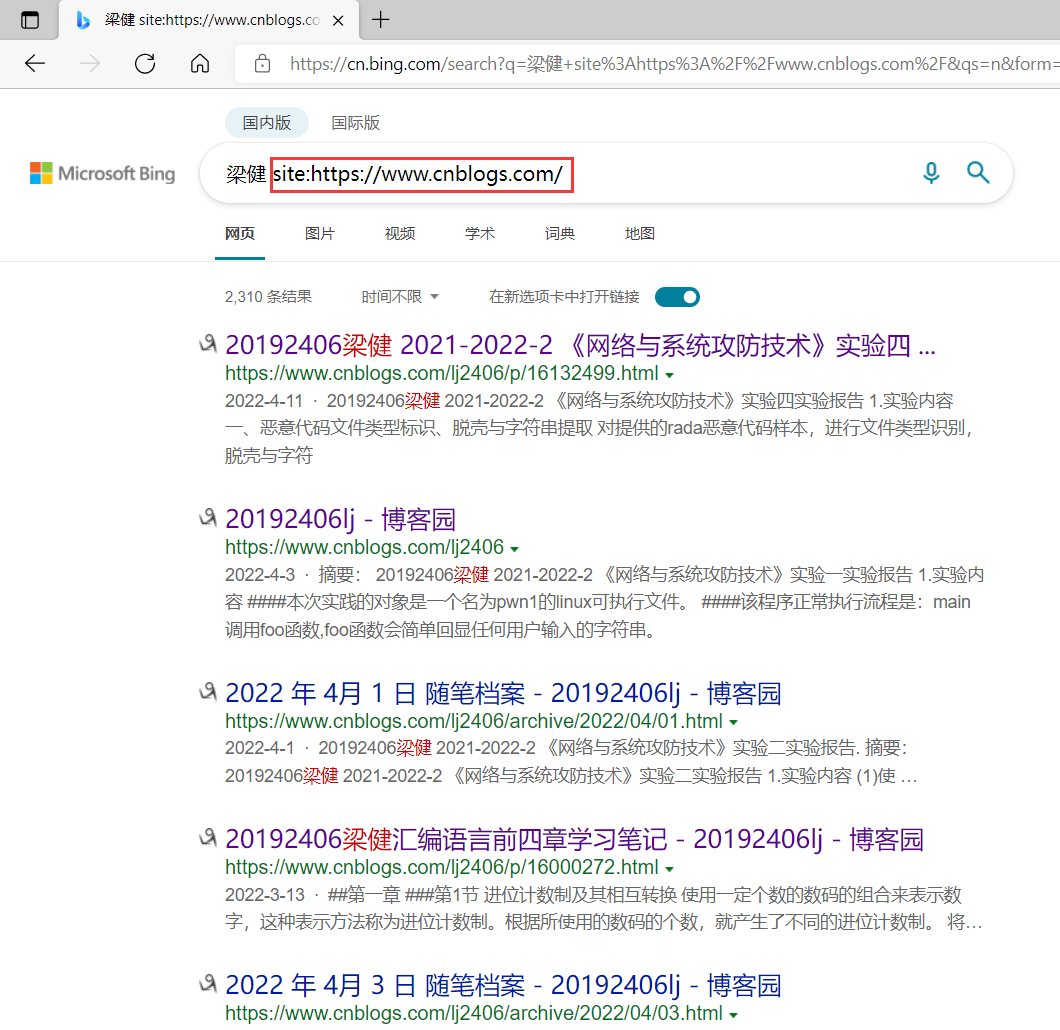

①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

②并练习使用Google hack搜集技能完成搜索

3.问题及解决方案

- 问题1:扫描靶机系统版本时无法确定信息

- 问题1解决方案:在指令中加入参数

--osscan-guess进行精确猜测

4.学习感悟、思考等

互联网上信息繁多复杂,不成文的网络信息使用规范导致网络存在诸多个人隐私泄露的问题,在个人使用互联网时应该多注意不暴露自己的信息。再者通过各种扫描工具可以获取网络上主机的信息,一旦被有心人利用,该主机很有可能成为被攻击的对象,因此我们要注意自己主机在网上的操作,不访问违规的内容,小心网络中的病毒。