wireShark抓包后数据分析

在分析数据之前,我们先了解一下我们传输数据的结构体系,如下图:

这是两种体系,我们常用的一般都是TCP/IP体系结构。

TCP/IP体系架构分析

不难发现,TCP/IP体系中包含着很多我们熟悉的协议,比如说:http、smtp、https等。而我们人(使用者)是站在应用层之上的,我们想把数据上传或者说发送给别人,就要通过一些应用,如:QQ、微信、百度网盘等。然后就经过一层层加密(在数据包前加个“头”),一层层的传递。

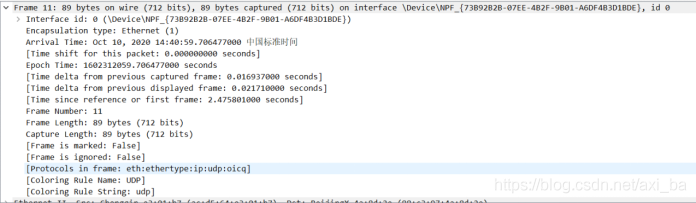

Frame层(物理层)分析

这是我自己抓包的一个例子,我从我自己的QQ发了一条消息给朋友,然后截了一个数据包,现在我们来分析一下。

1.在这里我们可以看见的是我发信息到达对方QQ的时间(Arrival Time).

2.与之前捕获的数据帧时间差0.016937秒(captured frame).

3.与之前显示的帧时间差0.02171秒(displayed frame).

4.帧的长度(Frame Length)和捕获到的长度(Capture Length)都是89字节.

5.使用的色彩规则是UDP.

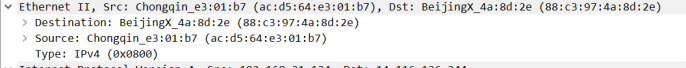

Ethernet层(数据链路层)分析

这里我们就可以看见我和别人的Mac地址(物理地址),Destination是目标的,相对的Source就是我的啦,IPv4是我发的数据包类型。

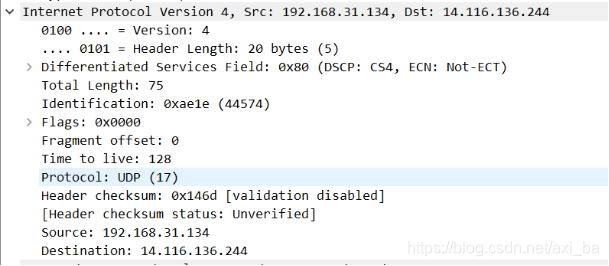

IPv4协议(互联网层)分析

1.头部数据长度(Header Length)为20字节.

2.源IP地址(Source).

3.目标IP地址(Destination).

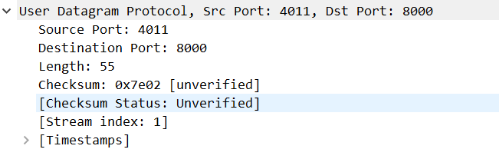

UDP/TCP协议(传输层)分析

因为我是发送的QQ信息,UDP传输较快(TCP传输数据比较完整),so我这里用的是UDP协议。

1.源端口(我发送信息出去用的端口)为4011.

2.目标端口(这里是发送到QQ,所以用QQ发信息都是这个)为8000.

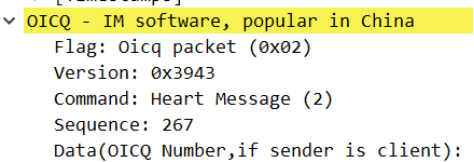

OICQ协议(应用层)分析

QQ发信息用的是oicq协议,所以这里不同的数据包,所用的协议不一样,比如说:DNS、HTTP等。

这里我就不漏我的QQ号了。