【TLS】-TLS抓包技巧

前言

主要记录简要笔记

注意:发布此笔记前必须复习弄懂,后面可追加更多解密方法。

李柱明博客:https://www.cnblogs.com/lizhuming/p/15486965.html

Wireshark

小笔记

- 只要出现了 “Change Cipher Spec” 后面的数据就都是密文了,看到的也就会是乱码。

- 可以再对系统和 Wireshark 做一下设置,让浏览器导出握手过程中的秘密信息,这样 Wireshark 就可以把密文解密,还原出明文。

Wireshark 还原密文(Windows)教程

-

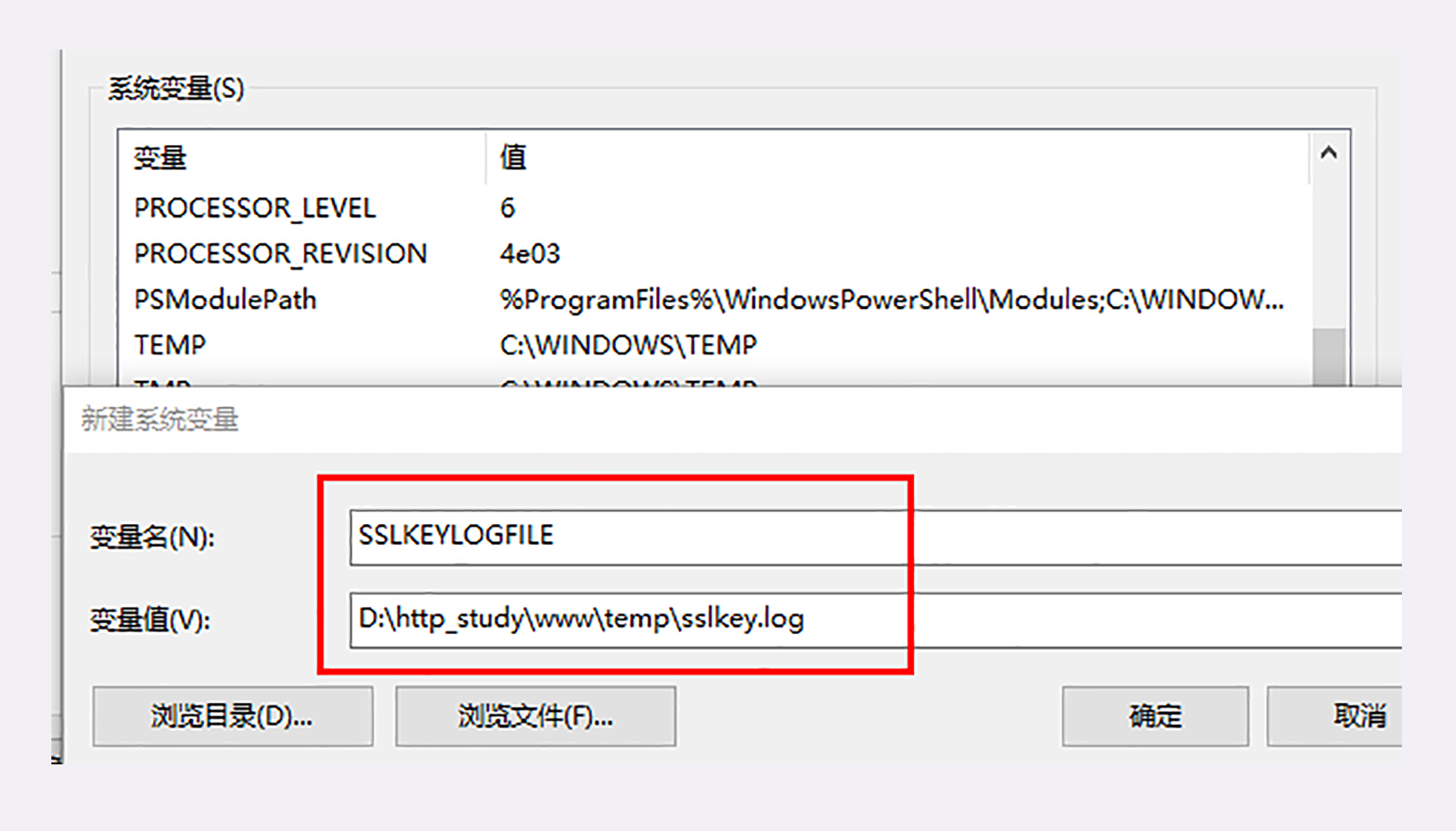

先在 Windows 的设置里新增一个系统变量“ SSLKEYLOGFILE ”,设置浏览器日志文件的路径,比如“D:\http_study\www\temp\sslkey.log”。

-

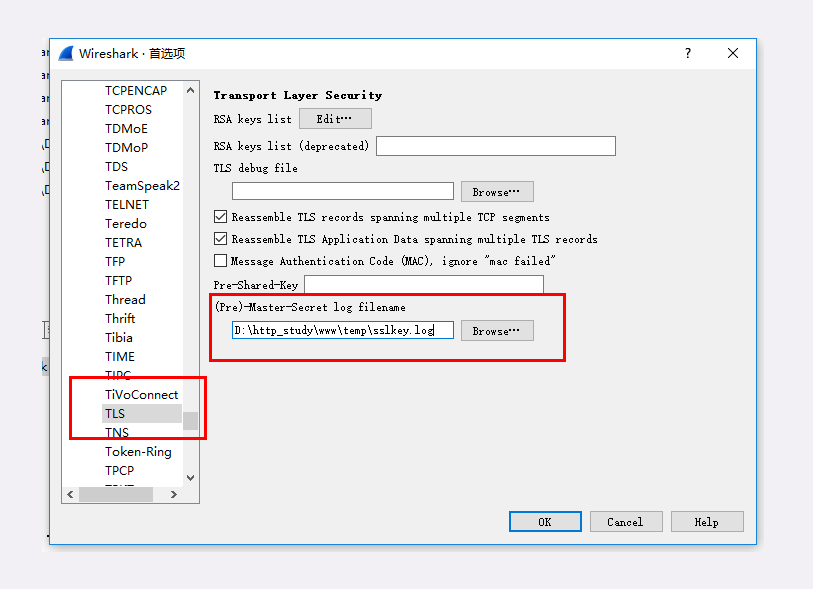

然后在 Wireshark 里设置“Protocols-TLS”(较早版本的 Wireshark 里是“SSL”),在“(Pre)-Master-Secret log filename”里填上刚才的日志文件。

-

设置好之后,过滤器选择“ tcp port 443 ”,就可以抓到实验环境里的所有 HTTPS 数据了。

· go语言实现终端里的倒计时

· 如何编写易于单元测试的代码

· 10年+ .NET Coder 心语,封装的思维:从隐藏、稳定开始理解其本质意义

· .NET Core 中如何实现缓存的预热?

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· 分享一个免费、快速、无限量使用的满血 DeepSeek R1 模型,支持深度思考和联网搜索!

· 使用C#创建一个MCP客户端

· ollama系列1:轻松3步本地部署deepseek,普通电脑可用

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 按钮权限的设计及实现