腾讯云EdgeOne之客户端获取真实IP

1.背景

本来我司服务器使用腾讯云,DDoS高防使用CloudFlare,结果发现如果服务器程序协议是4层,无法获取客户端真实IP,而且,CloudFlare给的解决方案也比较无语。

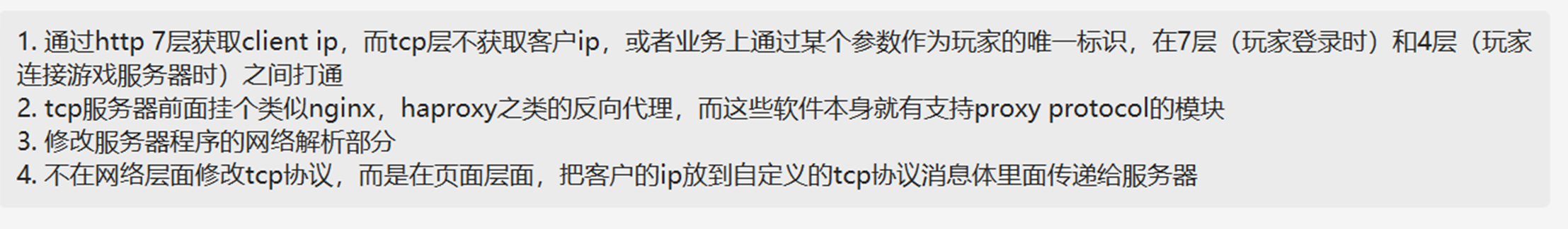

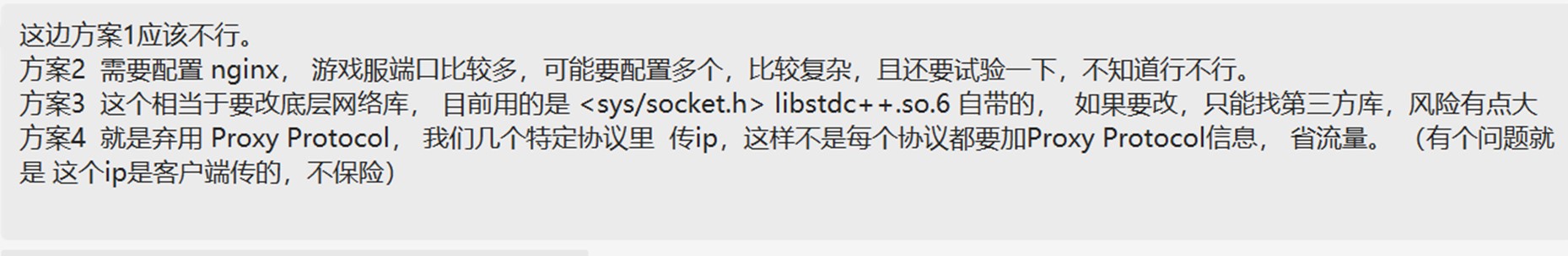

而研发回复

所以这里直接切换产品使用腾讯云EdgeOne。(具体的产品介绍这里就不多做解释)

反正最后就是安装一个toa插件配合腾讯云的DDoS高防产品EdgeOne后,4层协议就可以直接获取到客户端源ip了,方便又快捷。

具体的过程文档等忙过这个时间后在详细补充吧。

2.参考

至于原理参考另一篇文章,产品可能不同,原理基本相同,所以各位看下面这个文章即可,这里直接粘贴过来了,下面的全是粘贴过来的内容。

腾讯云大禹高防IP产品可用来对客户的4/7层业务进行ddos攻击的防护,其中一个很常见的诉求是如何获取真实的客户端ip。本文章会就云上常见的各高防IP部署场景下如何获取真实ip来做说明。

2.1 获取方式

首先,我们看下高防IP在针对不同的接入方式下将真实IP传递给后端的方式:

4层接入:TOA

后端源站安装TOA内核包,并在内核中开启TOA模块后,源站上应用可获取真实请求客户端IP。可参考文档:https://cloud.tencent.com/document/product/1014/31124

7层接入:XFF(X-Forwareded-For)

后端源站通过获取请求包头部的X-Forwareded-For字段值内容来拿到真实请求客户端IP。可参考文档:https://cloud.tencent.com/document/product/1014/48229

2.2 分业务场景说明

我们将云上常见的高防IP接入方式按照协议类型和后端业务架构做一个分类,针对到各个典型场景,做个说明:

2.2.1 方案一&方案二:

在此场景下,相同点是高防IP与源站之间均为4层转发。在这种情况下,高防IP会将客户端IP放在数据包的TOA字段中。 而对于腾讯云的CLB产品,当配置4层转发模式时,会直接将请求客户端IP直接透传到源站上;当配置7层转发模式时,是通过请求的X-Forwareded-For字段来获取客户段IP。(https://cloud.tencent.com/document/product/214/3728) 因此,在方案一的场景下,因为7层CLB不直接透传请求,会造成TOA模块值在CLB层未被解出,导致CLB后端的源站上**无法获取**到真实请求IP; 在方案二的场景下,由于4层CLB直接透传请求,此时在CLB后端的源站上部署TOA内核包,并正常开启后,即可获取真实请求IP

2.2.2 方案三&方案四:

在此场景下,相同点是高防IP与源站之间均为7层转发。在这种情况下,高防IP会将客户端IP放在请求包的XFF字段中。 在方案四的场景下: 因为4层CLB为直接透传,因此这时我们将高防IP后端为4层CLB和最终源站都归为一类;在这个场景下,最终源站上部署TOA内核包,并正常开启后,即可获取真实请求IP 在方案三的场景下: 相同点是高防IP后端的源站均为一层7层转发(7层CLB/WAF)。在此场景下,高防IP会将客户端的真实请求IP放在XFF中传递给源站。而高防IP的源站也是一层转发层(7层CLB/WAF)。 这里针对CLB和WAF两个产品分别做下说明,两者的不同点: WAF WAF将请求发给后端真实源站时会将上一跳的请求IP(高防IP的回源IP)加入到XFF中,因此在这种情况下,真实源站看到的XFF字段内容如下: X-Forwarded-For:用户真实IP,高防IP的回源IP 7层CLB 7层CLB的上一层请求中如包含了XFF字段,则CLB不会修改XFF字段内容,会将该字段值原样传递给CLB的源站,因此CLB源站的XFF字段内容为: X-Forwarded-For:用户真实IP

tips:高防IP后端为WAF接入时,请在WAF侧将接入模式配置为代理接入

原理基本都这样,具体的细节等本人忙过这段时间了从头梳理一个文档出来。

原文链接: https://cloud.tencent.com/developer/article/1731484?from=15425

安装腾讯toa: https://cloud.tencent.com/document/product/1014/31124?from=10680