操作系统配置tcpdump抓包

第一步绝壁是开启SSH

SSH默认没启动、而且禁止任何用户通过SSH登录,所以要先从iBMC控制台、或者虚拟化控制台登录系统去配置。

SSH:

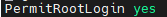

编辑/etc/ssh/sshd_config

Port 22 #默认使用22作为ssh协议端口

PermitRootLogin yes #允许root用户通过ssh登录

PasswordAuthentication yes #允许密码登录,如果no就只能秘钥登录

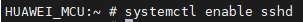

启动sshd服务

开启ssh开机自启

然而某次重启系统后SSH又不让连了吧,可能是rc.local作祟。

,看到没有,每次重启后都再次给你关闭了SSH,干掉他,删除或者注释这行。然后再次systemctl start sshd

,看到没有,每次重启后都再次给你关闭了SSH,干掉他,删除或者注释这行。然后再次systemctl start sshd

老是提示改密码?密码强度不足?经常锁定?

password:

修改密码有效期,编辑/etc/login.defs

PASS_MAX_DAYS 90 #密码最大有效期,根据需求修改,99999可视为永久有效

修改密码策略、锁定策略,编辑/etc/pam.d/system-auth和/etc/pam.d/password-auth

PAM策略

password requisite pam_pwquality.so minlen=8 minclass=3 enforce_for_root try_first_pass local_users_only retry=3 dcredit=-1 ucredit=-1 lcredit=-1 ocredit=-1

minlen=8口令长度至少包含8个字符。

minclass=3口令至少包含大写字母、小写字母、数字和特殊字符中的任意3种。

retry=3每次修改最多可以尝试3次。

dcredit=-1口令应包含至少一个数字。-1表示至少1个,0表示不要求、可以任意个,1表示最多1个,取值-n~n,下同。

ucredit=-1口令应包含至少一个大写字母。

lcredit=-1口令应包含至少一个小写字母。

ocredit=-1口令应包含至少一个特殊字符。

password required pam_pwhistory.so use_authtok remember=5 enforce_for_root

remember=5口令不能修改为过去5次使用过的旧口令。

auth [default=die] pam_faillock.so authfail audit deny=3 even_deny_root unlock_time=300

deny=3用户连续登录失败次数超过5次即被锁定。

unlock_time=300普通用户自动解锁时间为300秒(即5分钟)。

even_deny_root同样限制root账户

命令行一会儿没操作,就退出登录了?命令行不能上下键翻查?history查不了历史操作命令?

profile:

改超时时间,ssh登录后直接敲临时变量,安全且不麻烦,本次不ssh连接不再超时自动退出

或者改环境变量。编辑profile,改TMOUT值

export TMOUT=300 #单位:秒,建议改大一点,投产环境不建议改0

使变量生效

想通过history查看历史命令,命令行直接敲临时变量

或者改环境变量,编辑profile,改HISTSIZE值

export HISTSIZE=500 #记住500个历史命令

使变量生效

最重要的来了,系统默认没有安装tcpdump?这不能接受![]()

tcpdump:

先从huaweicloud、aliyun等站点下载一个tcpdump的rpm安装包,x86如tcpdump-xxxx.x86_64.rpm,arm如tcpdump-xxxx.aarch64.rpm

华为云https://mirrors.huaweicloud.com/search/os

阿里云https://developer.aliyun.com/packageSearch

我这里用的x86架构,下载的tcpdump-4.9.3-1.el8.aarch64.rpm,通过命令行工具或SFTP工具上传到系统中

安装

然后就可以很愉快的抓包了。。。

附一些本人常用的tcpdump命令参数

-i 指定网卡名,如eth0,any表示所有网卡

-vv 实时打印

-w保存到文件

host 1.2.3.4过滤抓取与1.2.3.4IP地址的网络包

or或,组合过滤

and和,组合过滤

。。。抓好之后可以SFTP传输到PC上,用wireshark打开。

举个栗子:

tcpdump -i any host 192.168.17.19 or host 192.168.17.20 -w test1.pcap

抓取本机所有网卡跟192.168.17.19、或192.168.17.7这两个主机IP的通信流量(还可以跟更多个IP,继续or host x.x.x.x),并保存到文件test1.pcap

tcpdump -i any udp port 5060 -vv

抓取本机所有网卡且udp端口号5060的包(不区分源端口、目的端口),并实时打印在命令行控制台

tcpdump -i any host 192.168.17.129 and udp port 5060 -w test2.pcap

抓取本机所有网卡与192.168.17.129主机且udp端口号是5060的通信流量,并保存到文件test2.pcap

。。。还有更多用法可自行搜索哦![]()