安全计算环境-(三)Windows服务器-2

Windows服务器

控制点

2.

访问控制

在操作系统中实施访问控制的目的是为了保证系统资源(操作系统和数据库管理系统)受控、合法地被使用。用户只能根据自己的权限来访问系统资源,不得越权访问。

a)

安全要求:应对登录的用户分配账户和权限。

要求解读:访问控制是安全防范和保护的主要策略,操作系统访问控制的主要任务是保证操作系统中的资源不被非法使用和访问。使用访问控制的目的是通过限制用户对特定资源的访问来保护系统资源。操作系统中的每一个文件或目录都有访问权限,这些访问权限决定了谁能访问及如何访问这些文件和目录。对操作系统中的一些重要文件,需要严格控制其访问权限,从而提高系统的安全性。因此,为了确保系统的安全,需要为登录的用户分配账户并合理配置账户权限。

在Windows操作系统中,不能对“everyone”账户开放重要目录,因为这样做会带来严重的安全问题,在权限控制方面,尤其要注意文件权限更改对应用系统造成的影响。

检查方法

访谈系统管理员,了解能够登录Windows操作系统的账户以及它们拥有的权限。选择%systemdrive%\windows\system、%systemroot%\system32\config等文件夹,单击右键,在弹出的快捷菜单中选择“属性”——>“安全”选项,查看everyone组、users组和administrators组的权限设置。

期望结果

1.各用户具有最小角色权限且分别登录。

2.不存在匿名用户,默认用户账号只能由管理员登录。

b)

安全要求:应重命名或删除默认账户,修改默认账户的默认口令。

要求解读:由于操作系统默认账户的某些权限与实际系统的要求可能存在差异而造成安全隐患,所以,应重命名或删除这些默认账户,并修改默认账户的默认口令。Windows系统管理员的账户名是Administrator。在某些情况下,黑客可以省略猜测用户名这个步骤,直接破解密码。因此,允许默认账户访问的危害性是显而易见的。

检查方法

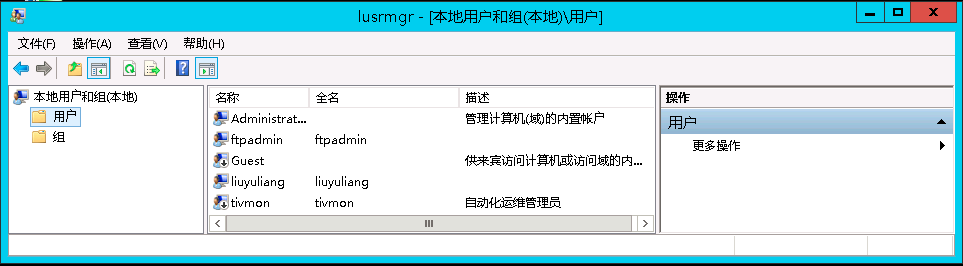

在命令行窗口输入“lusrmgr.msc”,在弹出的“本地用户和组”窗口查看“本地用户和组(本地)”——>“用户”下的相关项目,如下图所示。

期望结果

1. Windows系统的默认账户Administrator已被禁用或重命名。

2.已修改账户的默认口令。

3.已禁用guest账户。

c)

安全要求:应及时删除或停用多余的、过期的账户,避免共享账户的存在。

要求解读:操作系统运行一段时间后,会因业务应用或管理员岗位的调整而出现一些多余的、过期的账户,也会出现多个系统管理员或用户使用同一账户登录的情况,导致无法通过审计追踪定位自然人。多余的、过期的账户可能会被攻击者利用进行非法操作。因此,应及时清理系统中的账户,删除或停用多余的、过期的账户,同时避免共享账户的存在。

检查方法

在命令行窗口输入lusrmgr.msc命令,在弹出的“本地用户和组”窗口中查看“本地用户和组(本地)”——>“用户”下的相关项目。访谈系统管理员,了解各账户的用途,核查账户是否属于多余的、过期的或共享账户名的。

期望结果

1.不存在多余的账户和测试时使用的过期账户。

2.不存在多部门、多人共享账户的情况。

d)

安全要求:应授予管理用户所需的最小权限,实现管理用户的权限分离。

要求解读:根据管理用户的角色对权限进行细致的划分,有利于各岗位精准协调工作。同时,仅授予管理用户所需的最小权限,可以避免因出现权限漏洞而使一些高级用户拥有过高的权限。

检查方法

在命令行窗口输入secpol.msc命令,在弹出的“本地安全策略”窗口查看“安全设置”—>“本地策略”—>“用户权限分配”下的相关项目。在详细信息窗格中可以看到可配置的用户权限策略。

期望结果

1.设置了系统管理员、安全员、审计员角色,并根据管理用户的角色分配权限,实现了管理用户的权限分离。

2.仅授予管理用户需要的最小权限,角色的权限之间相互制约。

e)

安全要求:应由授权主体配置访问控制策略,访问控制策略规定主体对客体的访问规则。

要求解读:操作系统的访问控制策略应由授权主体(如安全管理员)进行配置,非授权主体不得更改访问控制策略。访问控制策略规定了操作系统用户对操作系统资源(例如文件和目录)具有哪些权限、能进行哪些操作。通过在操作系统中配置访问控制策略,可以实现对操作系统各用户权限的限制。

检查方法

1.询问系统管理员,了解哪些用户能够配置访问控制策略。

2.查看重点目录的权限配置,了解是否依据安全策略配置访问规则。

期望结果

1.由安全管理员授权设置访问控制策略。

2.配置了主体对客体的访问控制策略并统一管理。

f)

安全要求:访问控制的粒度应达到主体为用户级或进程级,客体为文件、数据库表级。

要求解读:此项明确提出了访问控制粒度方面的要求。重点目录的访问控制主体可能为某个用户或某个进程,应能够控制用户或进程对文件、数据库表等客体的访问。

检查方法

选择%systemdrive%\program files、%systemdrive%\system32等重要的文件夹,以及%systemdrive%\Windows\system32\config、%systemdrive%\Windows\system32\secpol等重要的文件,单击右键,在弹出的快捷菜单中选择“属性”——>“安全”选项,查看访问权限设置。

期望结果

1.用户权限设置合理。

2.用户依据访问控制策略对各类文件和数据库表级进行访问。

g)

安全要求:应对重要主体和客体设置安全标记,并控制主体对有安全标记信息资源的访问。

要求解读:敏感标记是强制访问控制的依据,主体和客体都有,存在形式多样,既可能是整形数字,也可能是字母,总之,它表示主体和客体的安全级别。敏感标记由强认证的安全管理员设置。安全管理员通过对重要信息资源设置敏感标记来决定主体以何种权限对客体进行操作,实现强制访问控制。

在操作系统能够对信息资源设置敏感标记的前提下,应严格按照安全策略控制用户对相关资源的操作。

检查方法

1.查看操作系统功能手册或相关文档,确认操作系统是否具备对信息资源设置敏感标记的功能。

2.询问管理员是否对重要信息资源设置了敏感标记。

3.询问或查看当前敏感标记策略的相关设置。例如,如何进行敏感标记分类、如何设定访问权限等。

期望结果

1.若系统中有敏感数据,则已为不同层面的人员分别设置强制访问控制策略。若系统中没有敏感数据,则此项不适用。

2.在主体和客体层面分别设置了不同的敏感标记,并由管理员基于这些标记设置访问控制路径。

3.系统内核进行了二次开发加固(需要实际查看系统可视化界面)。部署了第三方主机加固系统,可以设置主体和客体的安全标记,并控制主体对客体的访问路径。