MHZ_CXF 图片隐写,对jpeg的steghide查看和分离

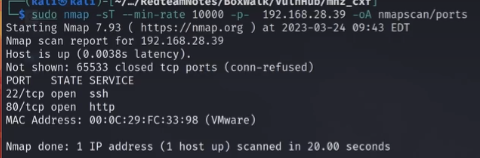

主机发现

sudo nmap -sT --min-rate 10000 -p- xx.xx.xx.xx -oA nmapscan/ports

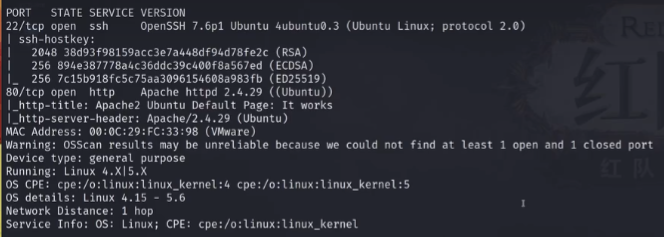

sudo nmap -sT -sC -sV -O -p22,80 xx.xx.xx.xx -oA nmapscan/detail

sudo nmap -sU --top-ports 20 xx.xx.xx.xxx -oA nmapscan/udp

sudo nmap --script=vuln -p xx.xx.xx.xx -oA nmapscan/vuln

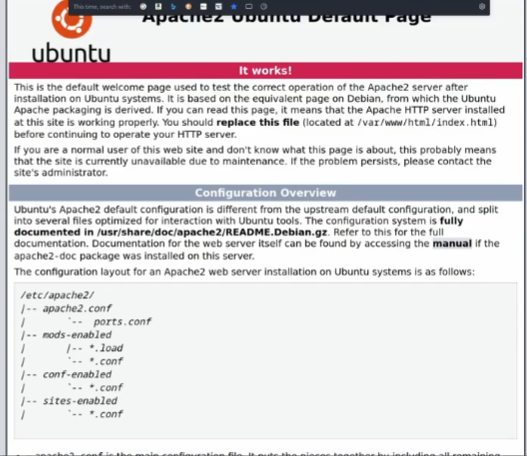

访问web

发现是ubuntu的原始页面

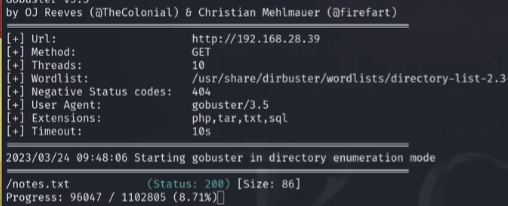

进行目录爆破

sudo gobuster -u http://xx -w /usr/share/dirbuster/wordlists/directory

并没有发现网页

深度挖掘

sudo dirb -u http:/xx -w xx -X txt,git,sql,zip,rar,php,tar -w /usr/share/dirbuster/wordlists/directory

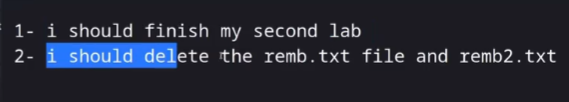

查看文件

发现了要给remb.txt和rem2.txt

和当前页面的url进行切换拼接

发现一串东西

注意关键是冒号,可以猜测一下是ssh的用户和密码

ssh登录

ssh first_stage@xx.xx.xx.xx

flagitifyoucan1234

成功登录

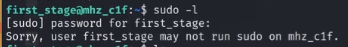

权限查看

whoami ip a sudo -l uname -a

sudo -l报错

查看用户家目录有没有flag

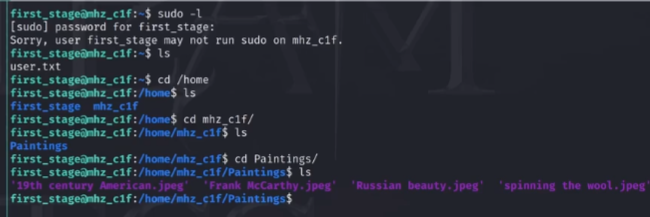

并且查看家目录有没有什么其他的目录,进入到其他的目录会不会有什么图片

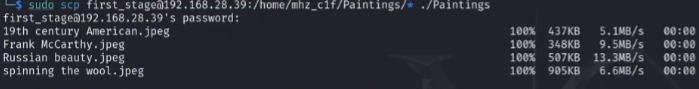

发现了几张图片,利用scp下载文件

scp xx@xx.xx.xx.xx:/home/mhz_clf/paintings/* /.Paintings

利用xdg-open打开所有jpeg图片

xdg-open "Russis beauty.jpeg"

初看没有什么问题

并没有什么明文信息

file *.jpeg 也是正常输出,不是什么其他类型的文件

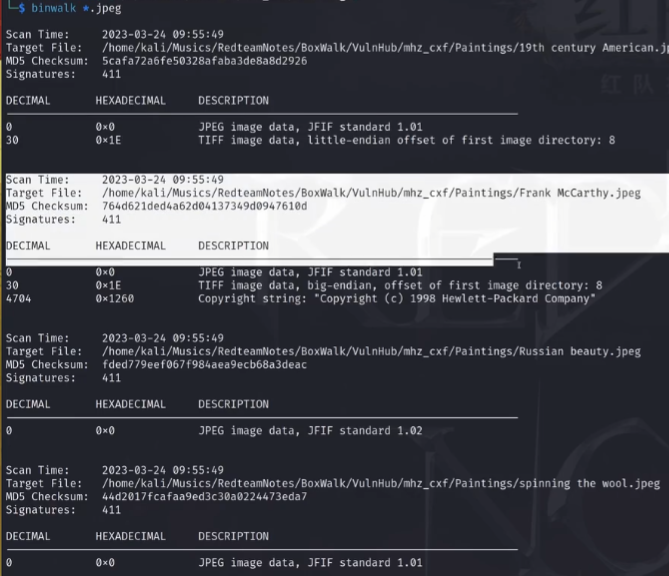

binwalk看看有没有捆绑文件

由于因为是jpeg的图片,所以利用steghide命令进行查看图片是否具有隐写文件

steghide info Russian\ beauty.jpeg

要我们输入密码但是我们输入唯一一个密码之后不成功

也许可能是没有隐写的文件

继续通过steghide查看剩余图片

发现

spinning the wool.jpeg 存在remb2.txt这个文件

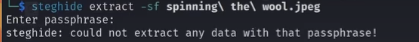

通过steghide extract 分离

steghide extract -sf #s指的是要隐写的首字母

说要密码,尝试使用空密码,用户名当密码,密码都不成功

也有可能是需要sudo权限去创建文件

成功分离并查看文件

发现一对凭据,利用这个凭据登录ssh或者在ssh中切换用户

su mhz_c1f

1@ec1f

成功切换

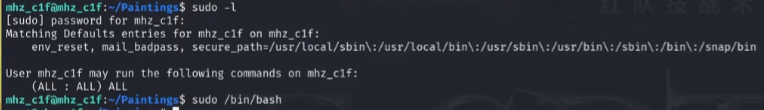

查看权限

sudo -l whoami ip a rsa_release -a

发现是全部权限

直接sudo /bin/bash进入root的bash中

进入root的家目录

ls -liah查看隐藏文件!!!发现flag