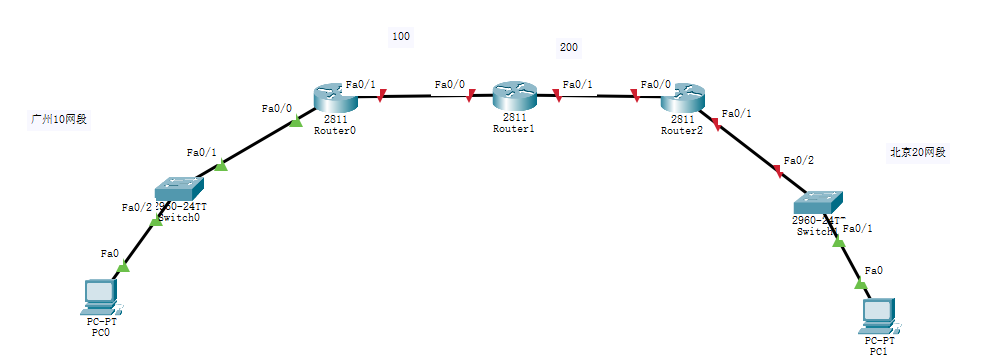

思科IPsecVPN建立

1.不配置中间的三个路由器的路由实现router0和router2的vpn隧道

2.PC0能够ping通PC1

实验IP预定:PC0 10.1.1.1/24

PC1 20.1.1.1/24

Router0 f0/0 10.1.1.254/24 f0/1 100.1.1.2

Router2 f0/0 200.1.1.1/24 f0/1 20.1.1.254

实验解析:

第一阶段 :管理阶段 通信双方设备通过非对称加密算法加密对称加密算法所使用的对称密钥

第二阶段:数据连接 通过对称加密算法加密实际所要传输的私网数据

第三阶段:创建MAP映射表 映射到公网的口

三个要自己自定义的值:

第一阶段: 预共享密钥 :crypto isakmp key 自定义(预共享密钥) address 对方的公网ip

第二阶段: 传输模式名 : crypto ipsec transform-set 自定义(传输模式名) 加密算法 加密算法 #ipsec交换集

第三阶段: MAP映射表名 : crypto map 自定义(map名) 1(阶段1的策略数字号) ipsec-isakmp

实验开始对router0的操作

#配置接口IP 并开启

1 Router(config)#int f0/0

2 Router(config-if)#ip add 10.1.1.254 255.255.255.0

3 Router(config-if)#no sh

4 Router(config-if)#

5 %LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

6

7 %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

8

9 Router(config-if)#int f0/1

10 Router(config-if)#ip add 100.1.1.1 255.255.255.0

11 Router(config-if)#no sh

12 Router(config-if)#

13 %LINK-5-CHANGED: Interface FastEthernet0/1, changed state to up

#开始配置ipsec

Router(config)#crypto isakmp policy 1 #配置ike的策略集 策略序号为1,数值越小 优先级越高

Router(config-isakmp)#encryption ?

3des Three key triple DES

aes AES - Advanced Encryption Standard

des DES - Data Encryption Standard (56 bit keys).

Router(config-isakmp)#encryption 3des #配置加密算法

Router(config-isakmp)#hash sha #hash命令验证过程 摘要算法配置

Router(config-isakmp)#group 2 #采用DH算法的强度为2 密钥交换算法

Router(config-isakmp)#authentication pre-share #预共享密钥

Router(config-isakmp)#exit

Router(config)#access-list 100 permit ip 10.1.1.0 0.0.0.255 20.1.1.0 0.0.0.255 #定义acl策略,匹配流量

Router(config)#crypto isakmp key lisen address 200.1.1.1 #配置预共享密钥 lisen可以自定义 address后面是对方公网ip

Router(config)#crypto ipsec transform-set miller esp-des esp-sha-hmac #配置ipsec变化集 miller是自定义

Router(config)#crypto map testmap 1 ipsec-isakmp #配置映射表 testmap是自定义的 1是匹配阶段一的策略序列号1

% NOTE: This new crypto map will remain disabled until a peer

and a valid access list have been configured.

Router(config-crypto-map)#match address 100 #匹配acl的策略表 麻满足这个acl的匹配规则才可以放行

Router(config-crypto-map)#set peer 200.1.1.1 #设置对端端口 对方公网ip端口

Router(config-crypto-map)#set transform-set miller #设置ipsec变化集是miller

Router(config-crypto-map)#exit

Router(config)#int f0/1 #进入到我方公网的接口

Router(config-if)#crypto map testmap #映射testmap表 开启监听

*Jan 3 07:16:26.785: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

Router(config-if)#

解决内部网络访问互联网的问题

R3(config)#access-list 102 deny ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255

R3(config)#access-list 102 permit ip any any

R3(config)#ip nat inside source list 102 int f0/0 overload ##采用端口复用的PAT方式,解决内网访问互联网的问题

R3(config)#int f0/0

R3(config-if)#ip nat outside

R3(config-if)#in f1/0

R3(config-if)#ip nat inside

由于当有NAT和虚拟专用网流量时,优先匹配NAT,后匹配虚拟专用网,所以要在上面做PAT时,拒绝虚拟专用网的流量

对router1的操作

#配置ip并开启

1 Router(config)#int f0/0

2 Router(config-if)#ip add 100.1.1.2 255.255.255.0

3 Router(config-if)#no sh

4

5 Router(config-if)#

6 %LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

7

8 %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

9

10 Router(config-if)#int f0/1

11 Router(config-if)#ip add 200.1.1.2 255.255.255.0

12 Router(config-if)#no sh

13

14 Router(config-if)#

15 %LINK-5-CHANGED: Interface FastEthernet0/1, changed state to up

16

17 Router(config-if)#

当看到这里即可不看 下面的只是重复上面的操作 就是换了一下对端的ip

对router2的操作

1 Router>en

2 Router#conf t

3 Enter configuration commands, one per line. End with CNTL/Z.

4 Router(config)#int f0/0

5 Router(config-if)#ip add 200.1.1.1 255.255.255.0

6 Router(config-if)#no sh

7

8 Router(config-if)#

9 %LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

10

11 %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

12

13 Router(config-if)#int f0/1

14 Router(config-if)#ip add 20.1.1.254 255.255.255.0

15 Router(config-if)#nosh

16 ^

17 % Invalid input detected at '^' marker.

18

19 Router(config-if)#no sh

20

21 Router(config-if)#

22 %LINK-5-CHANGED: Interface FastEthernet0/1, changed state to up

23

24 %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up

25

26 Router(config-if)#

#配置策略集

Router(config)#crypto isakmp policy 1

Router(config-isakmp)#encryption 3des

Router(config-isakmp)#hash sha

Router(config-isakmp)#group 2

Router(config-isakmp)#authentication pre-share

Router(config-isakmp)#exit

Router(config)#crypto isakmp key lisen address 100.1.1.1

Router(config)#access-list 100 permit ip 20.1.1.0 0.0.0.255 10.1.1.0 0.0.0.255

Router(config)#crypto ipsec transform-set miller esp-des esp-sha-hmac

Router(config)#crypto map testmap 1 ipsec-isakmp

% NOTE: This new crypto map will remain disabled until a peer

and a valid access list have been configured.

Router(config-crypto-map)#match address 100.1.1.1

Router(config-crypto-map)#match address 100

Router(config-crypto-map)#set peer 100.1.1.1

Router(config-crypto-map)#set transform-set miller

Router(config-crypto-map)#exit

Router(config)#int f0/0

Router(config-if)#crypto map testmap

*Jan 3 07:16:26.785: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

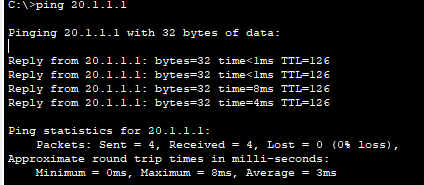

PC0pingPC1

成功

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· winform 绘制太阳,地球,月球 运作规律

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理

· 上周热点回顾(3.3-3.9)