深通协华为网络技术公益培训-2022.12.06-2022.12.24

培训事项通知

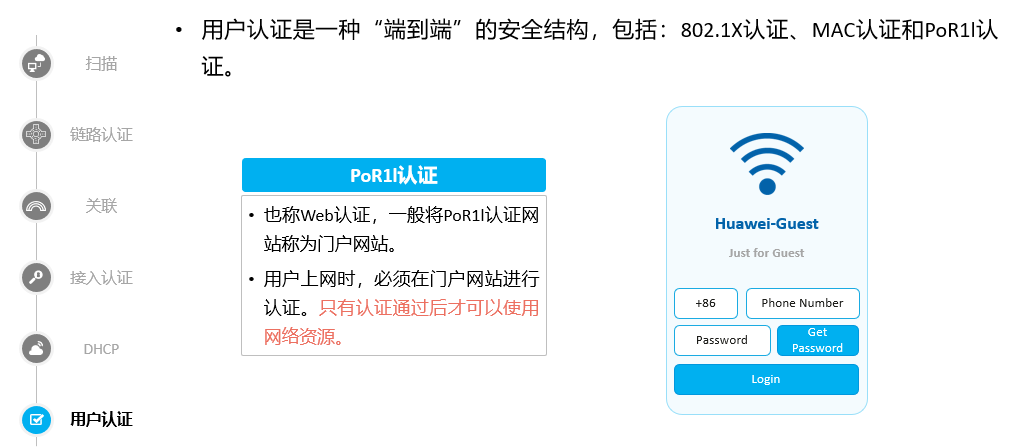

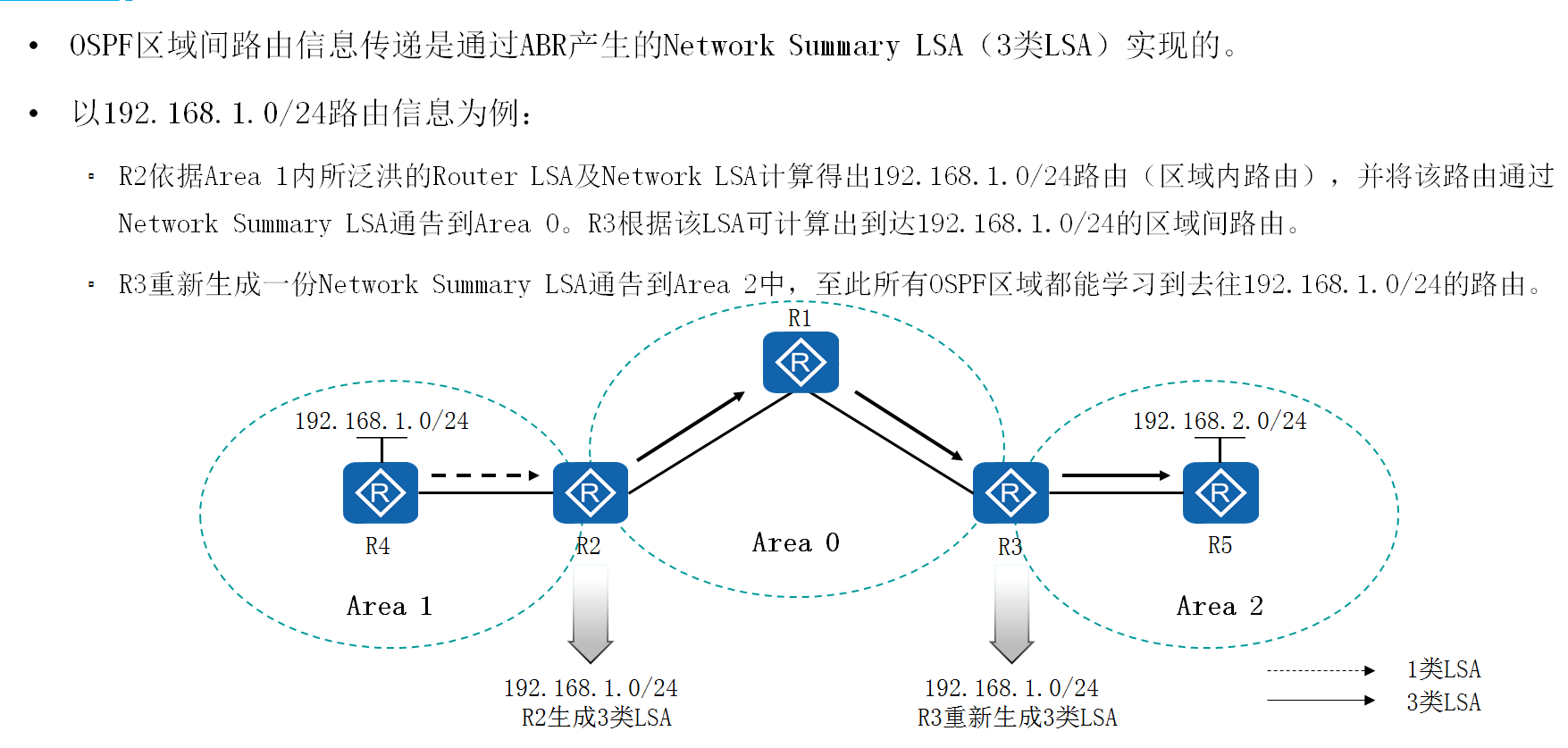

为进一步提升信息通信行业人员技术素质和能力,深人社联合深圳职业鉴定中心将于2022年10月份组织华为网络技术公益培训。现将培训事项通知如下:

1、培训形式:知鸟app , 泰克网络实验室

2、培训周期:8天,共72个课时,线上培训

注:本次培训不收取任何费用。

完成全部学时后,通过结业考试可获得结业合格证书。

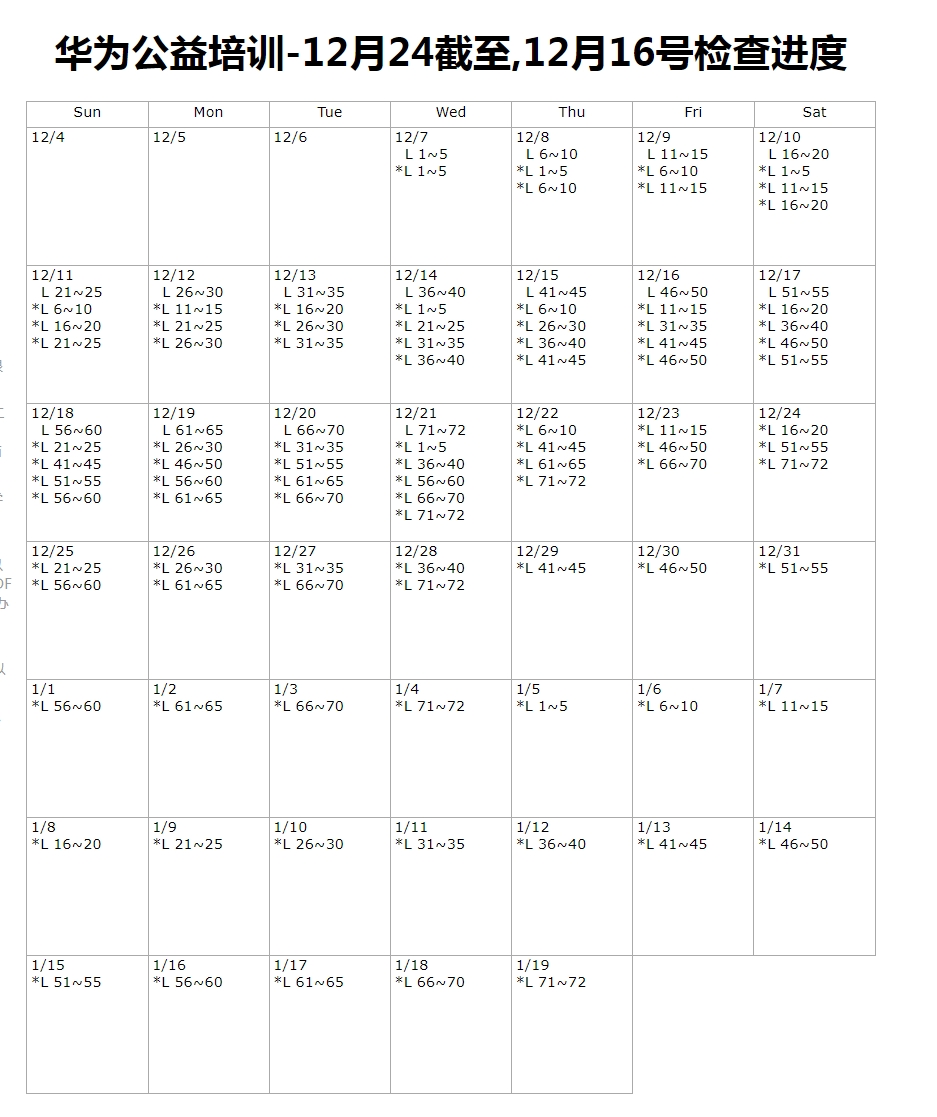

学习计划

注:列表中星号表示复习, 复习时间间隔为1,2,4,7,15天

注:列表中没有星号表示要新学

一、培训对象

深圳地区从事基础电信业务、互联网信息服务、互联网接入服务等的企业单位和组织;

负责或从事网络工程师、售前工程师、网络管理员、售后工程师、运维工程师、IT 运维主

管、解决方案工程师、网络安全工程师等相关工作的人员

二、课程介绍

《华为网络技术》旨在提升技术人员的网络规划设计能力、部署实施能力、运维和优化能力。课程安排 72 学时,大部分课程为实操实训课程,贴近日常工作内容。

手机电脑屏幕投影

ANLINK

幕享

手机加速视频播放 -

就是手机越狱或者root之类,安装cydia全局加速,或者xposed全局控制,可以加速

实验模拟器

1.ensp

華為路由本來就是閹割版

2.busy+openwrt

完美體驗使用

技术模块

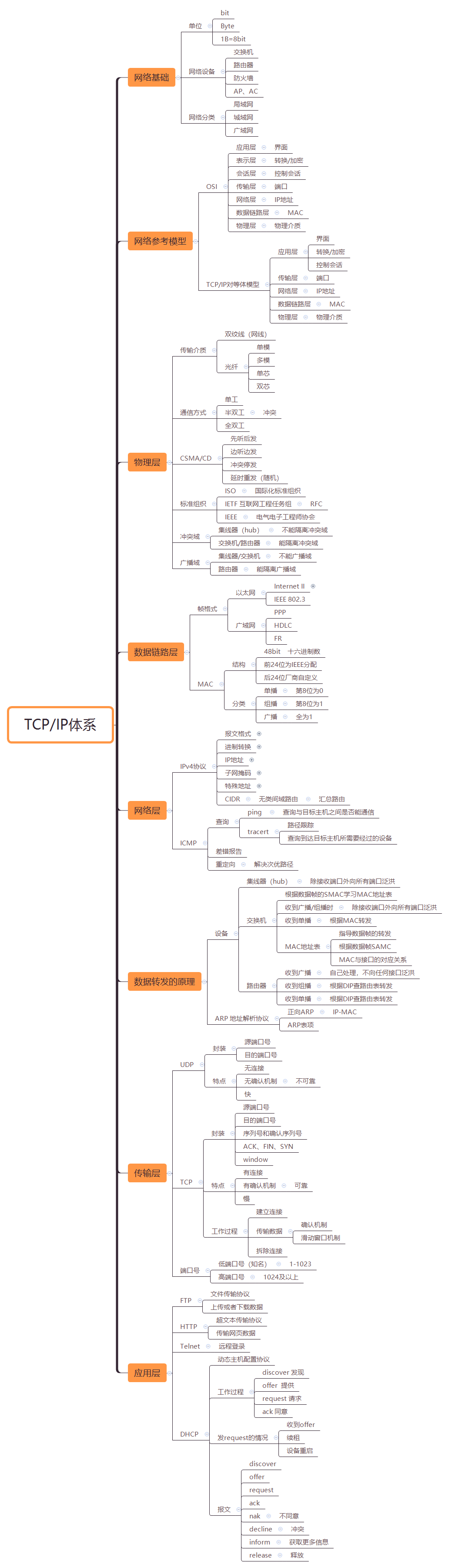

TCP IP体系

网络基础

网络参考模型

物理层

数据链路层

网络层

数据转发的原理

传输层

应用层

VRP

作用/概念

命令视图

基本语法

二层技术

基础

以太网交换安全

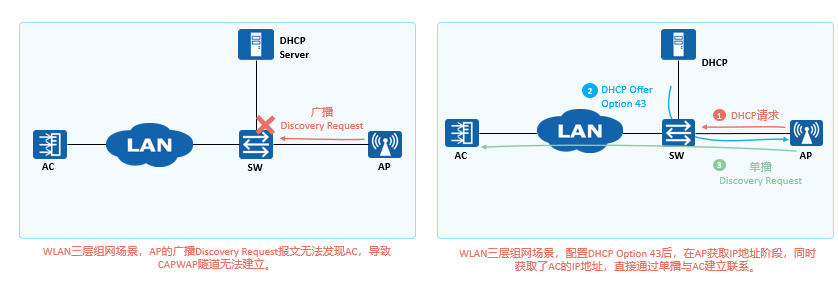

高级VLAN

STP

RSTP

MSTP

交换技术

交换基础

STP

RSTP

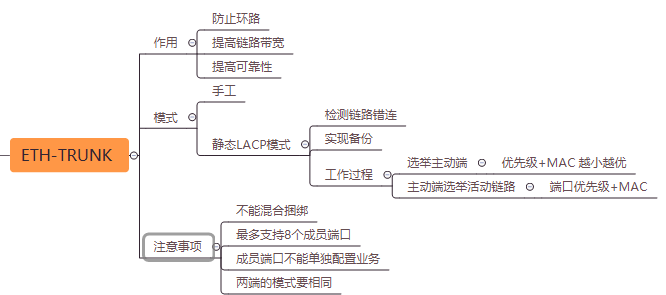

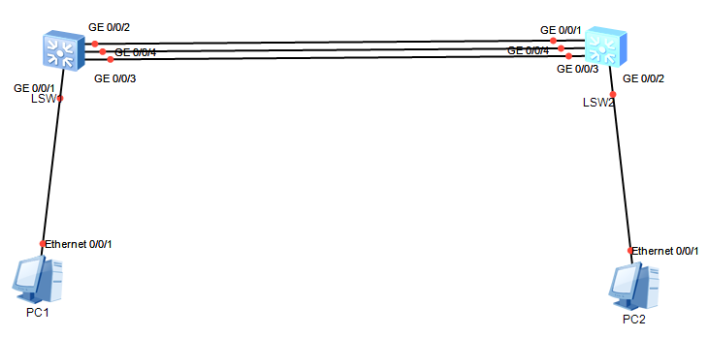

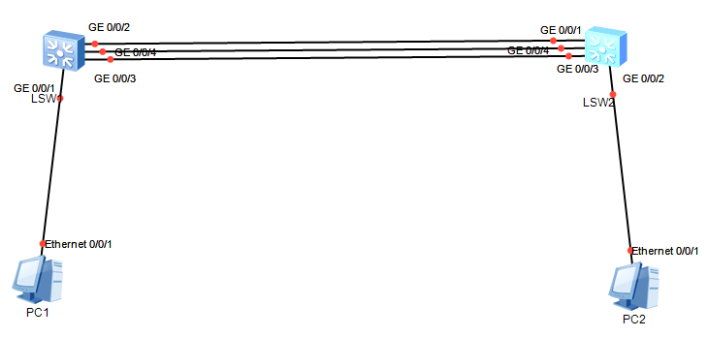

eth-trunk

堆叠

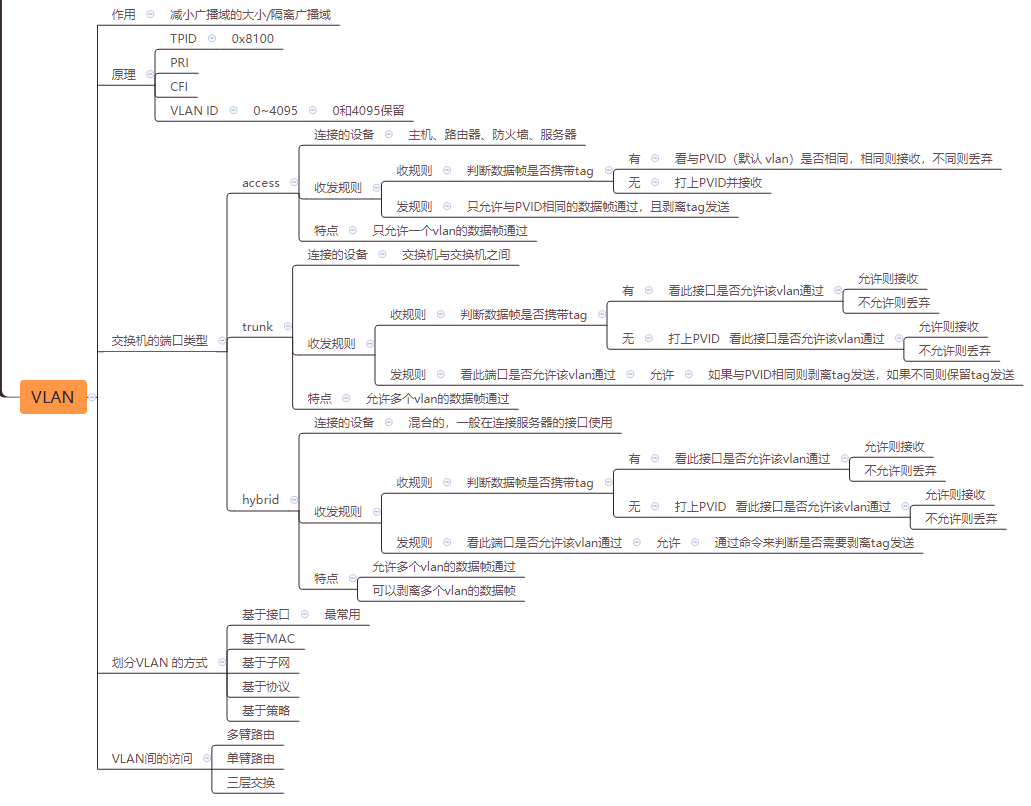

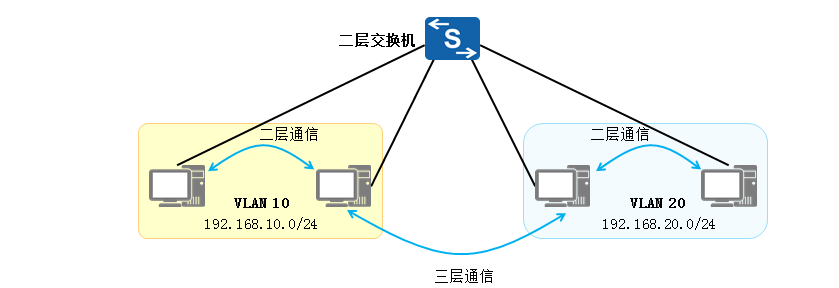

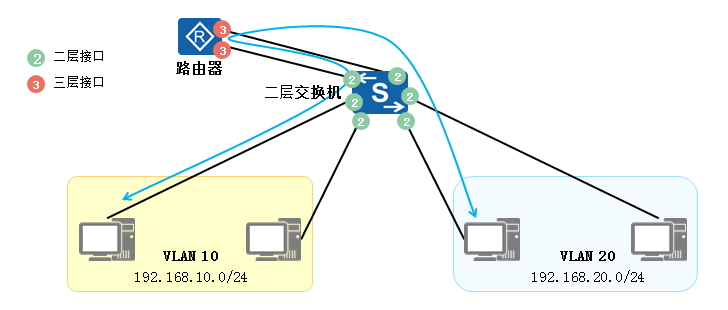

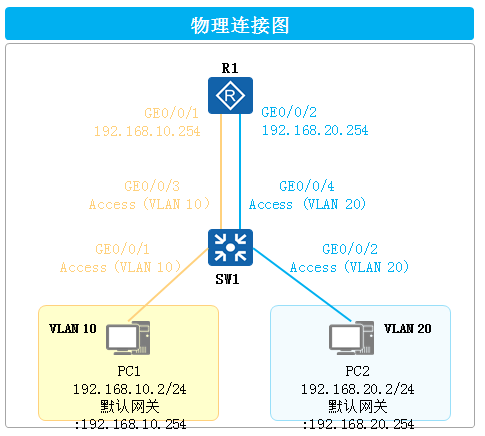

VLAN

路由技术

基础

静态路由

OSPF

OSPF

基础

LSA

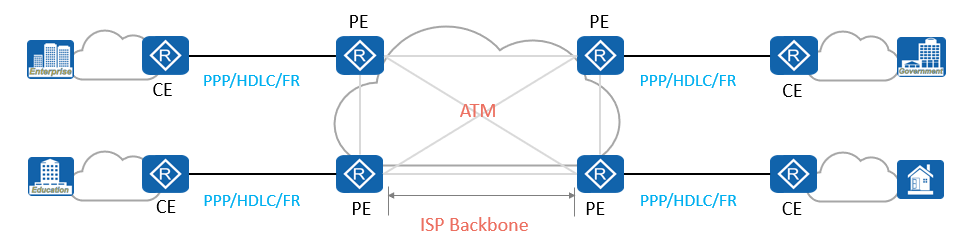

广域网技术

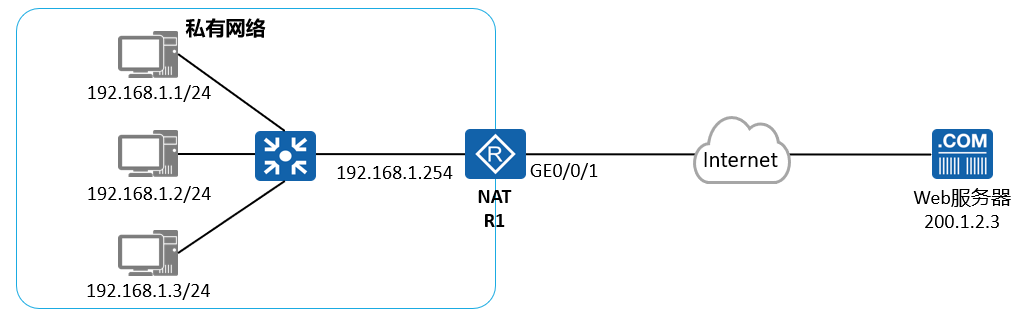

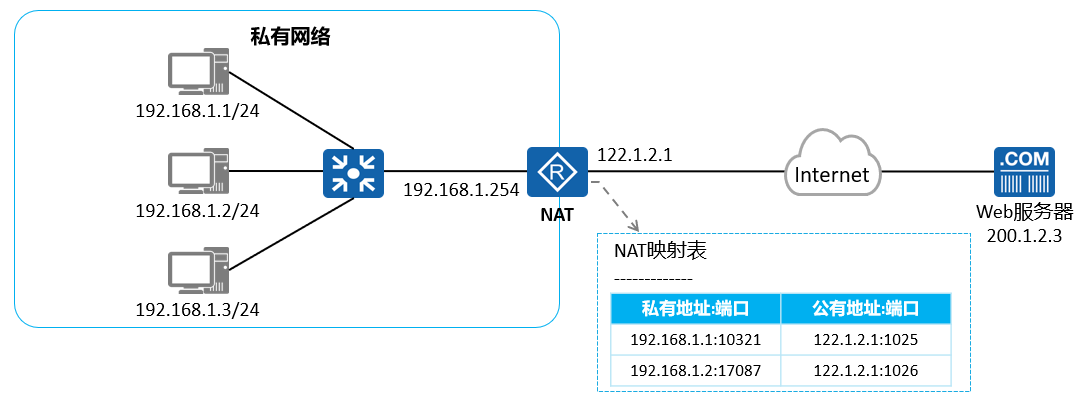

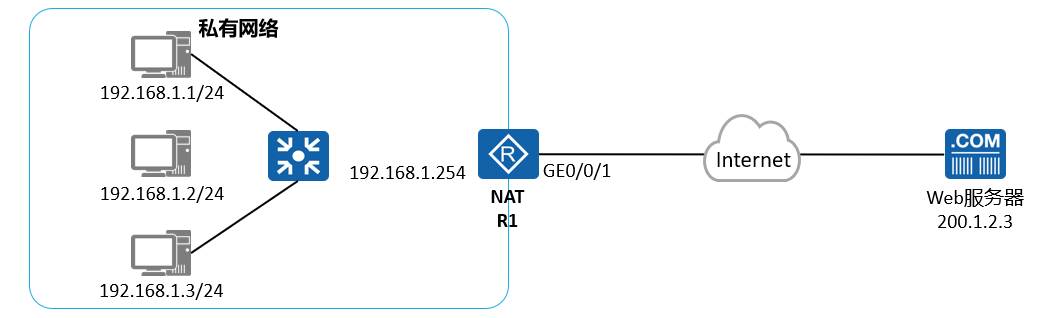

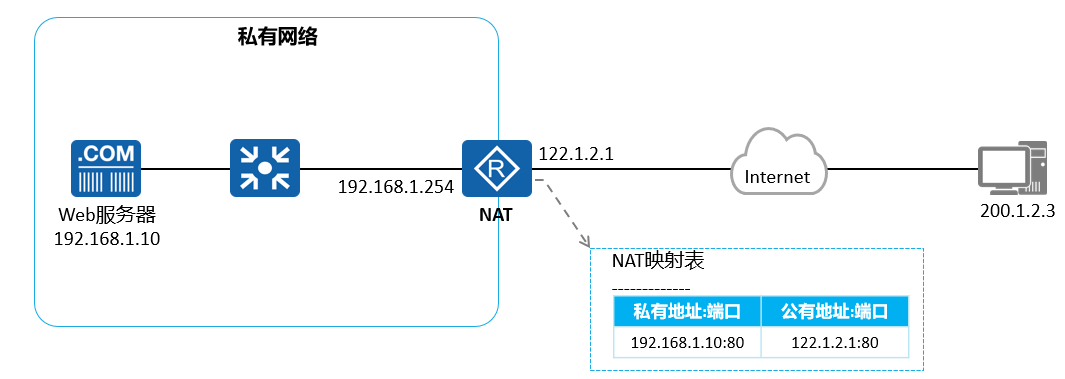

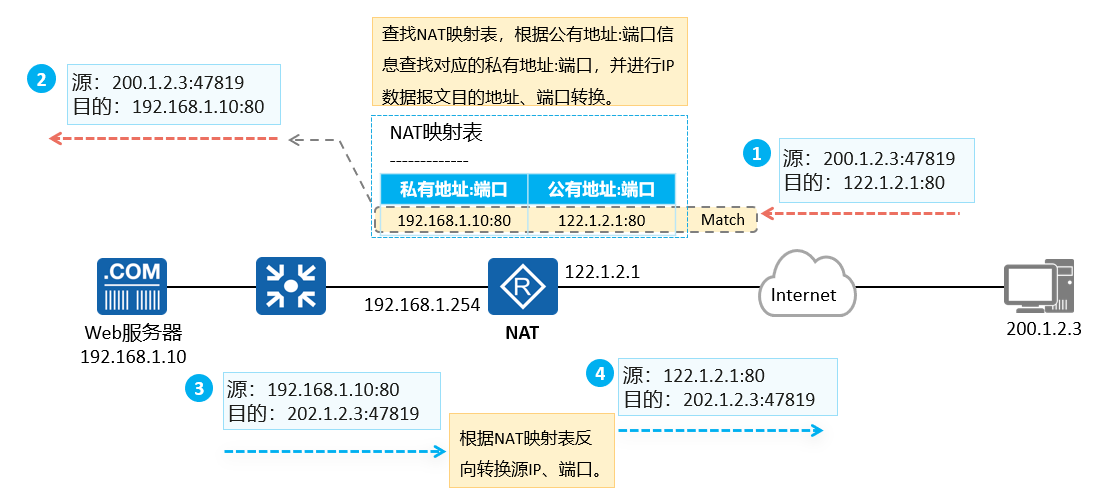

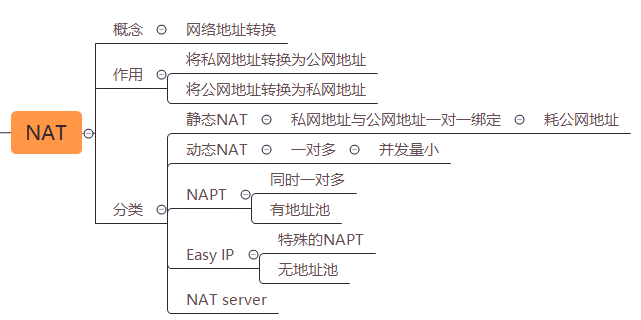

NAT

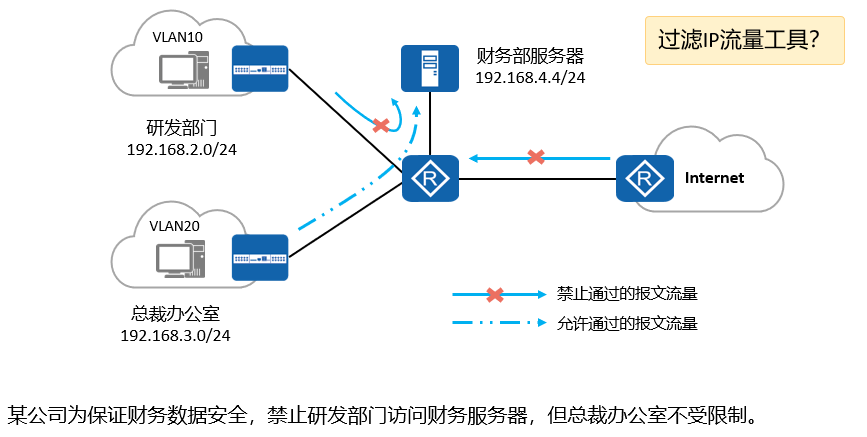

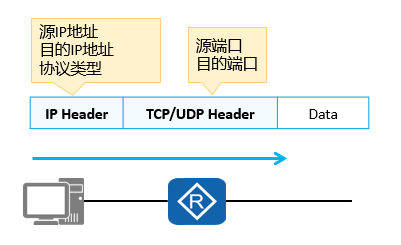

ACL

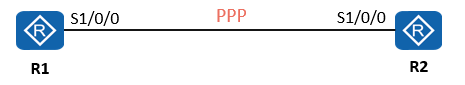

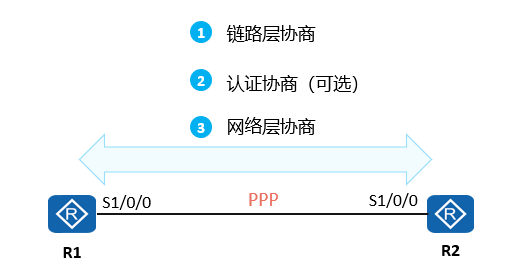

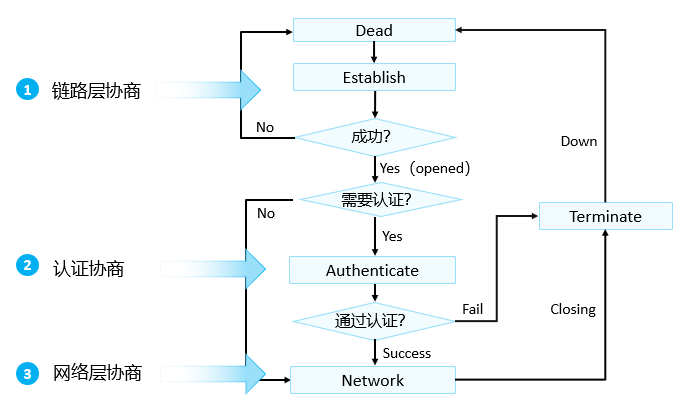

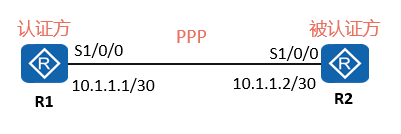

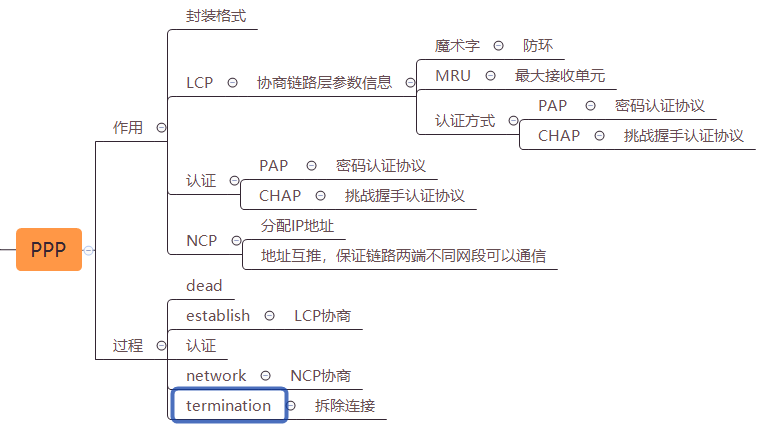

PPP

AAA

PPPOE

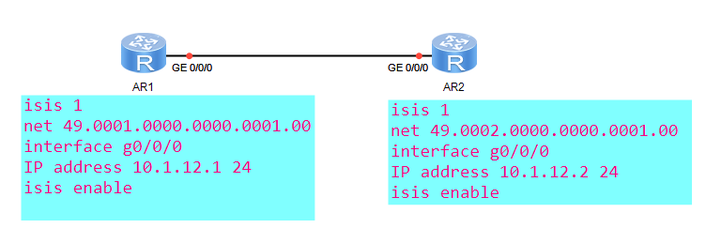

ISIS

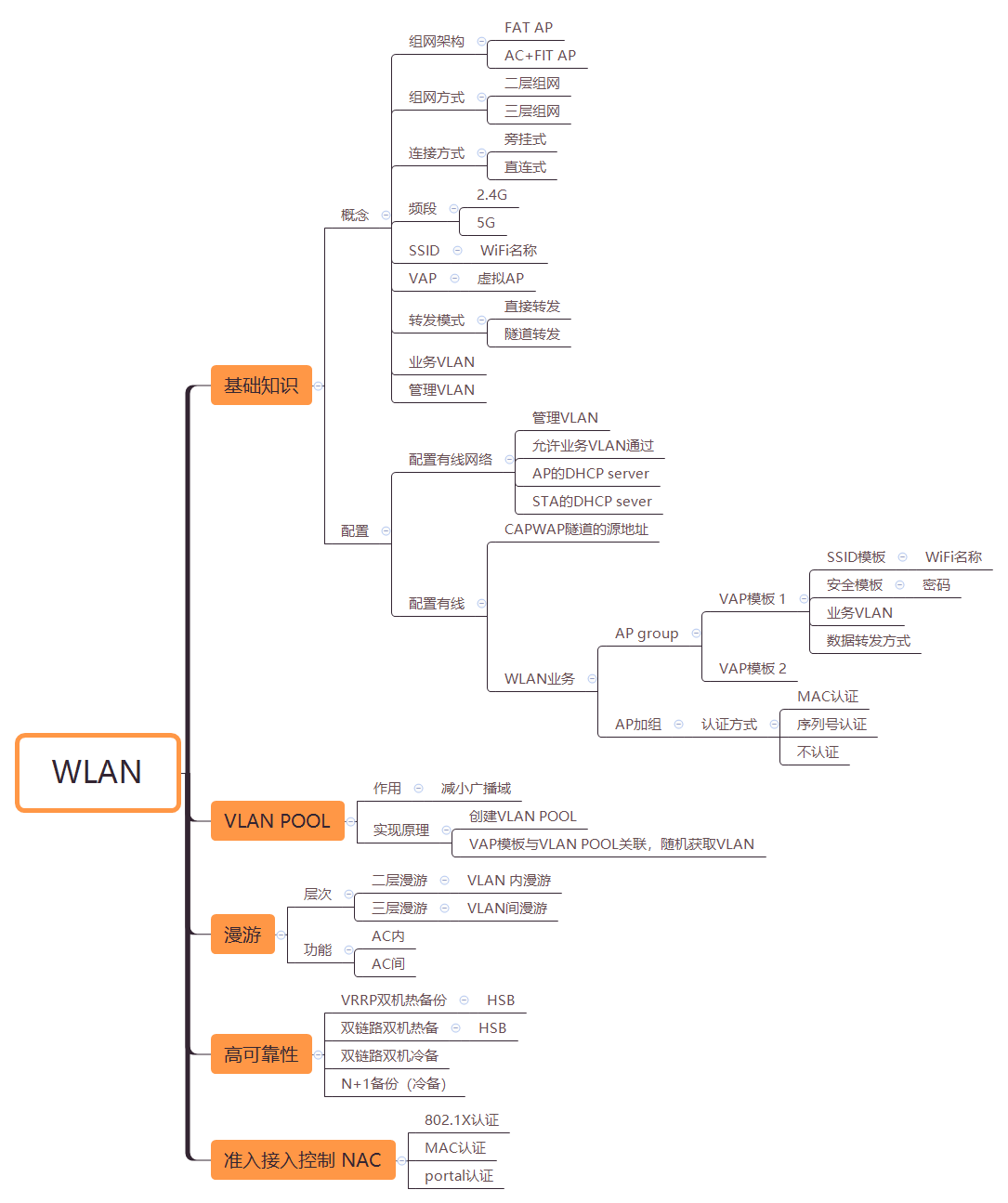

WLAN

IPv6技术

BFD NQA VRRP

01.数据通信网络基础

前言

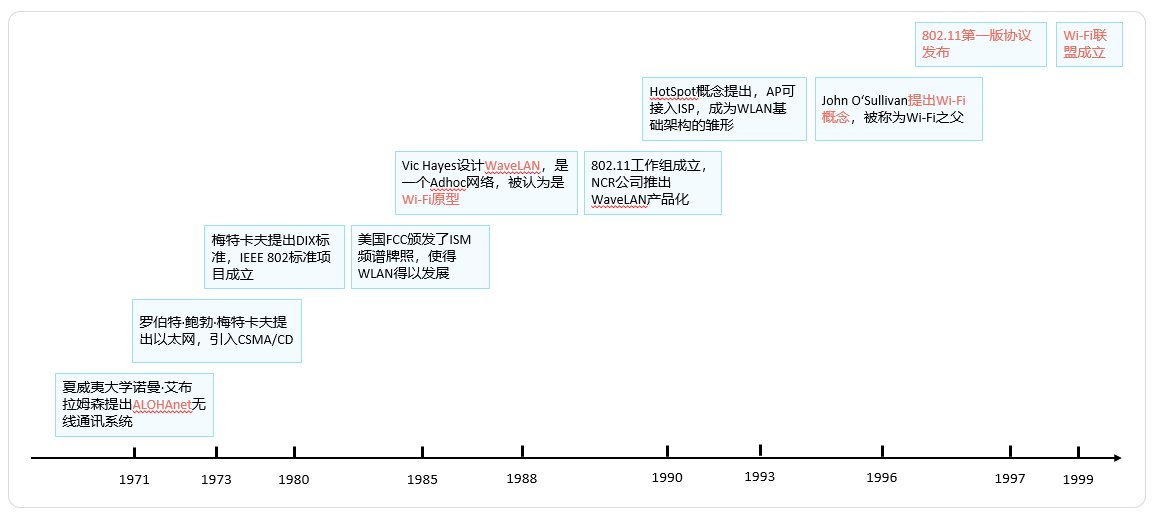

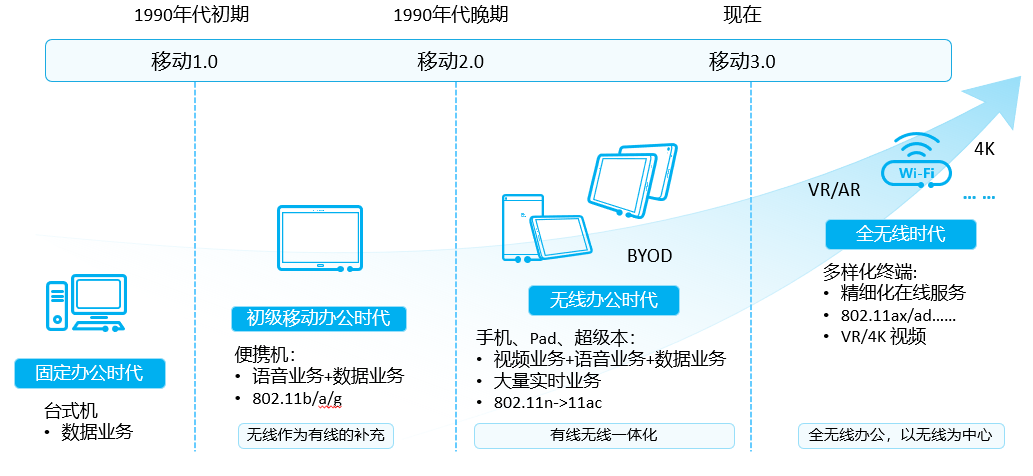

在人类社会的起源和发展过程中,通信就一直伴随着我们。从20世纪七、八十年代开始,人类社会已进入到信息时代,对于生活在信息时代的我们,通信的必要性更是不言而喻的。

本节课所说的通信,是指借助数据通信网络进行连接的通信。本课程主要介绍通信及数据通信网络的概念,信息传递的过程,网络设备及其作用,网络类型及典型组网,最后还会简要介绍网络工程和网络工程师的相关概念。

课程水平

学完本课程后,您将能够:

区分网络通信和数据通信网络的概念

描述信息传递的过程

区分不同的网络设备并了解其基本作用

认识不同的网络类型及拓扑类型

了解网络工程与网络工程师的相关概念

华为设备图标简介

1.通信与网络

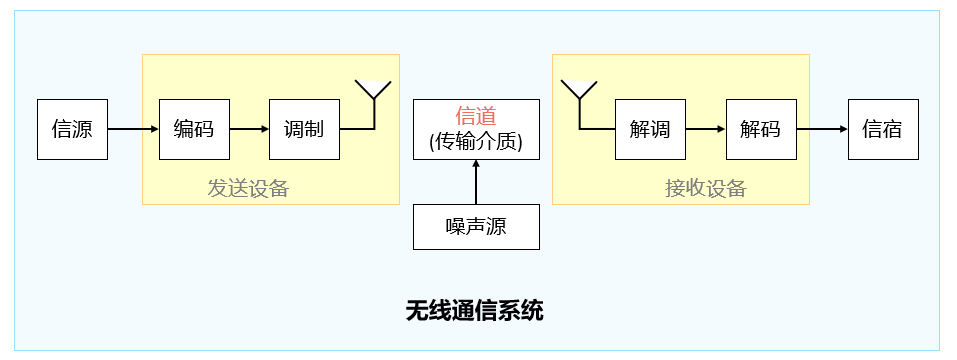

通信,是指人与人、人与物、物与物之间通过某种媒介和行为进行的信息传递与交流。

网络通信,是指终端设备之间通过计算机网络进行的通信。

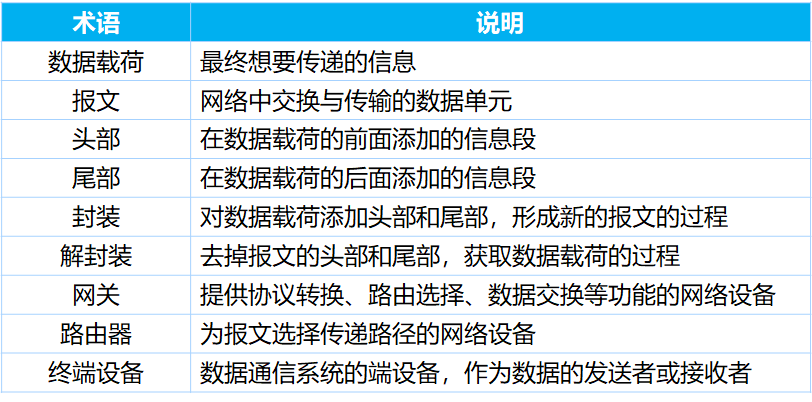

常见术语 -- 数据载荷、报文、头部、尾部、封装、解封装、网关、路由器、终端设备

数据通信网络

由路由器、交换机、防火墙、无线控制器、无线接入点,以及个人电脑、网络打印机、服务器等设备构成的通信网络。

-- 功能:数据通信网络最基本的功能是实现数据互通。

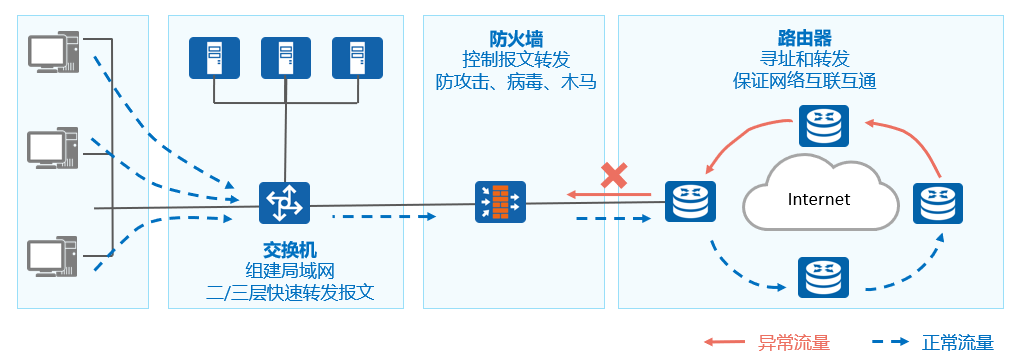

交换机

距离终端用户最近的设备,用于终端用户接入网络、对数据帧进行交换等。

---

路由器

网络层设备,可以在因特网中进行数据报文转发。路由器根据所收到的报文的目的地址选择一条合适的路径,将报文传送到下一个路由器或目的地,路径中最后的路由器负责将报文送交目的主机。

--实现同类型网络或异种网络之间的通信

--隔离广播域

--维护路由表(Routing Table)、运行路由协议

--路径(路由信息)选择、IP报文转发

--广域网接入、网络地址转换

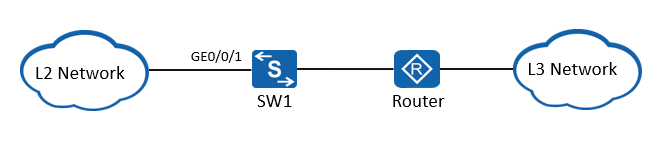

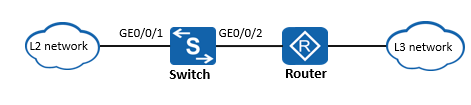

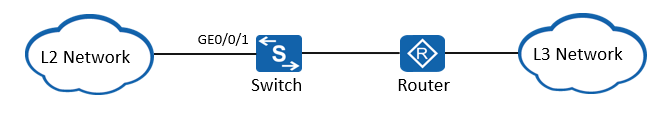

--连接通过交换机组建的二层网络

---

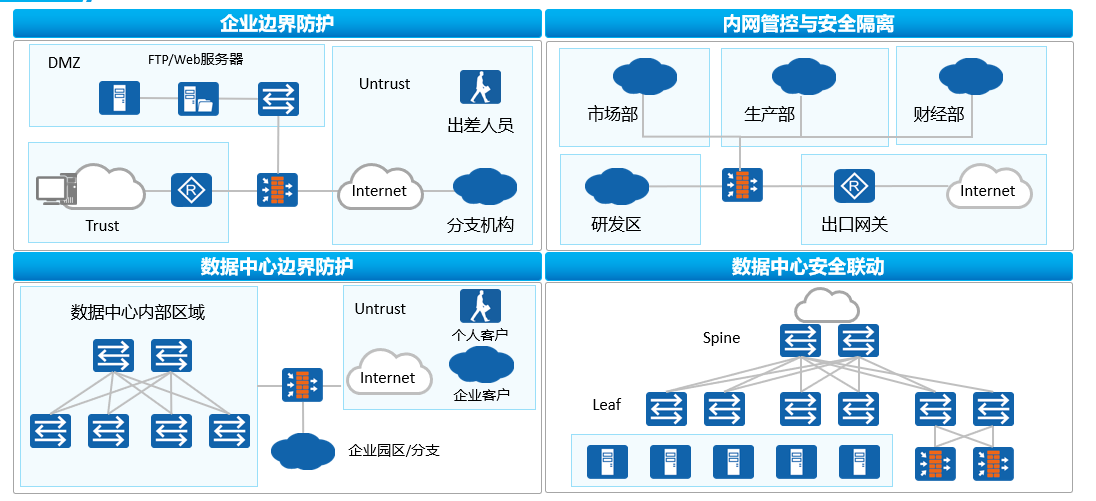

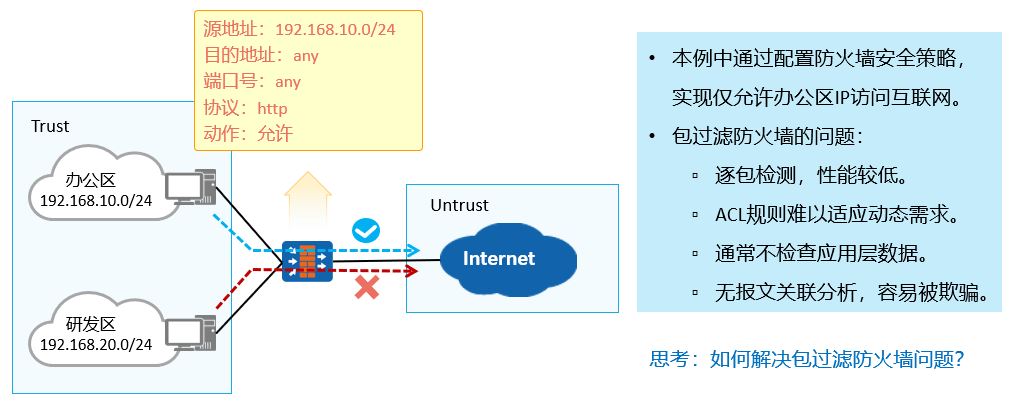

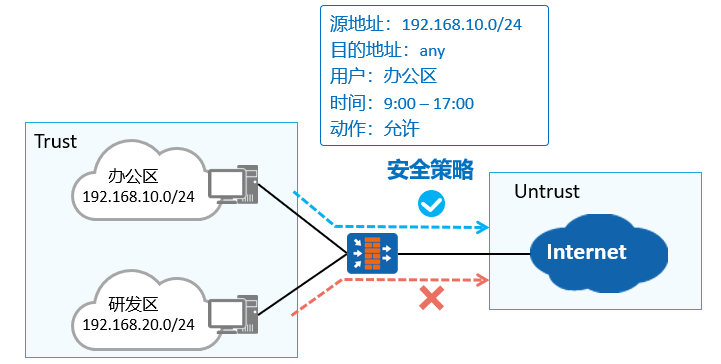

防火墙

网络安全设备,用于控制两个网络之间的安全通信。它通过监测、限制、更改跨越防火墙的数据流,尽可能地对外部屏蔽网络内部的信息、结构和运行状况,以此来实现对网络的安全保护。

--隔离不同安全级别的网络

--实现不同安全级别的网络之间的访问控制(安全策略)

--用户身份认证

--实现远程接入功能

--实现数据加密及虚拟专用网业务

--执行网络地址转换

--其他安全功能

2.网络类型与网络拓扑

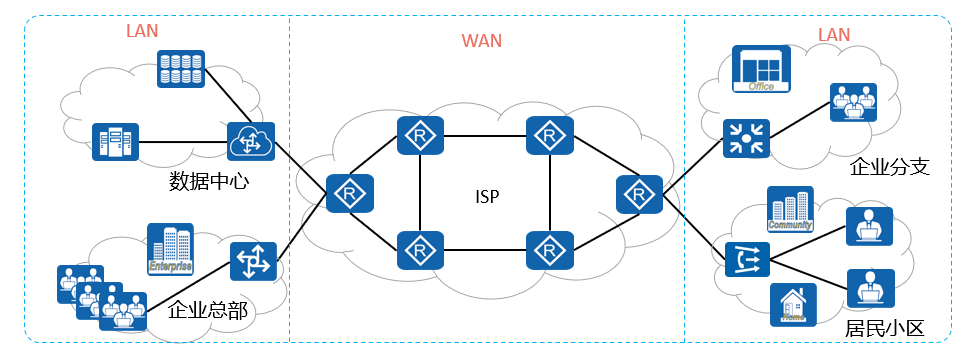

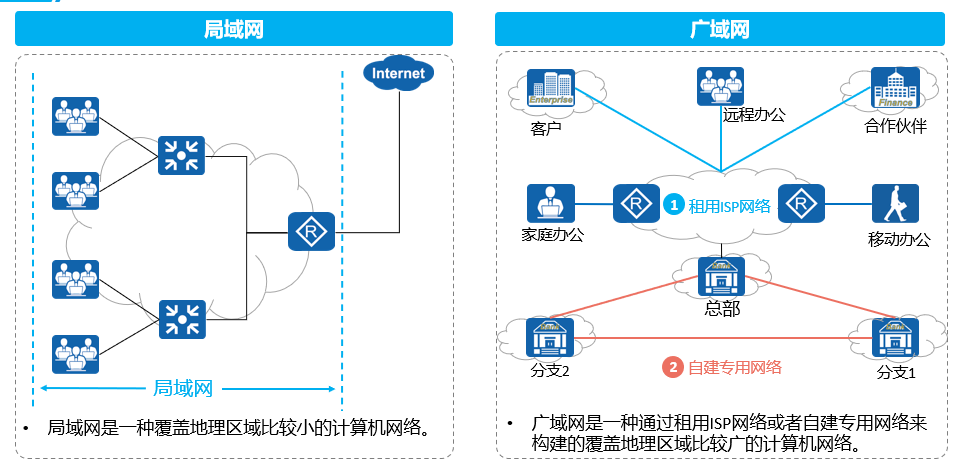

按照地理覆盖范围来划分,网络可以分为局域网 (Local Area Network)、城域网 (Metropolitan Area Network) 和广域网 (Wide Area Network)。

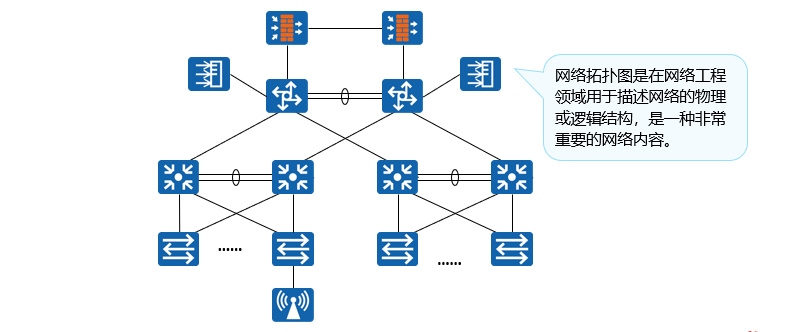

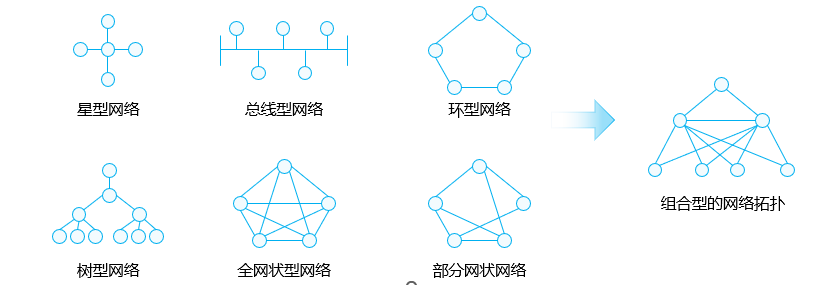

网络拓扑(Network Topology)是指用传输介质(例如双绞线、光纤等)互连各种设备(例如计算机终端、路由器、交换机等)所呈现的结构化布局。

网络的拓扑形态

按照网络的拓扑形态来划分,网络可分为星型网络、总线型网络、环形网络、树形网络、全网状网络和部分网状网络。

3.网络工程与网络工程师

网络工程

在信息系统工程方法和完善的组织机构指导下,根据网络应用的需求,按照计算机网络系统的标准、规范和技术,规划设计可行性方案,将计算机网络硬件设备、软件和技术系统地集成在一起,以成为满足用户需求、高性价比的网络系统的组建工作。

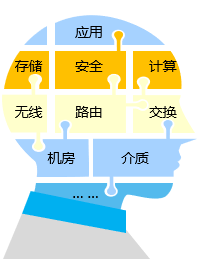

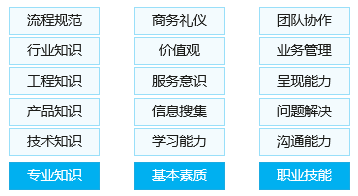

技术模块

网络工程所涵盖的技术模块:应用、存储、安全、计算、无线、路由、交换、机房、介质

网络工程师

是在网络工程领域,掌握专业的网络技术,具备一定的职业技能及职业素养,具有一定项目实施经验,能够在项目现场与客户或者其他项目干系人充分沟通,根据客户的需求及环境因素制定实施方案及项目计划(得到项目干系人认可),并充分调动各方资源保证项目按时、保质保量落地,以及在项目实施后对干系人进行培训及工程文档交付的职业。

网络工程师综合能力模型

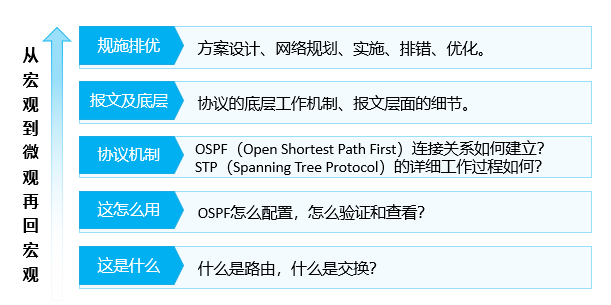

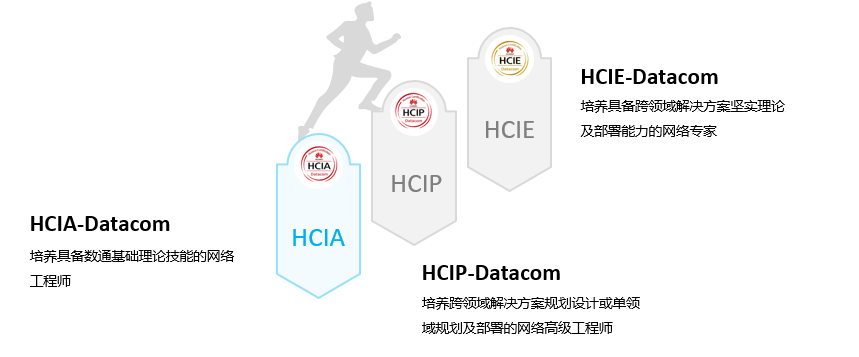

网络工程师的技术成长之路

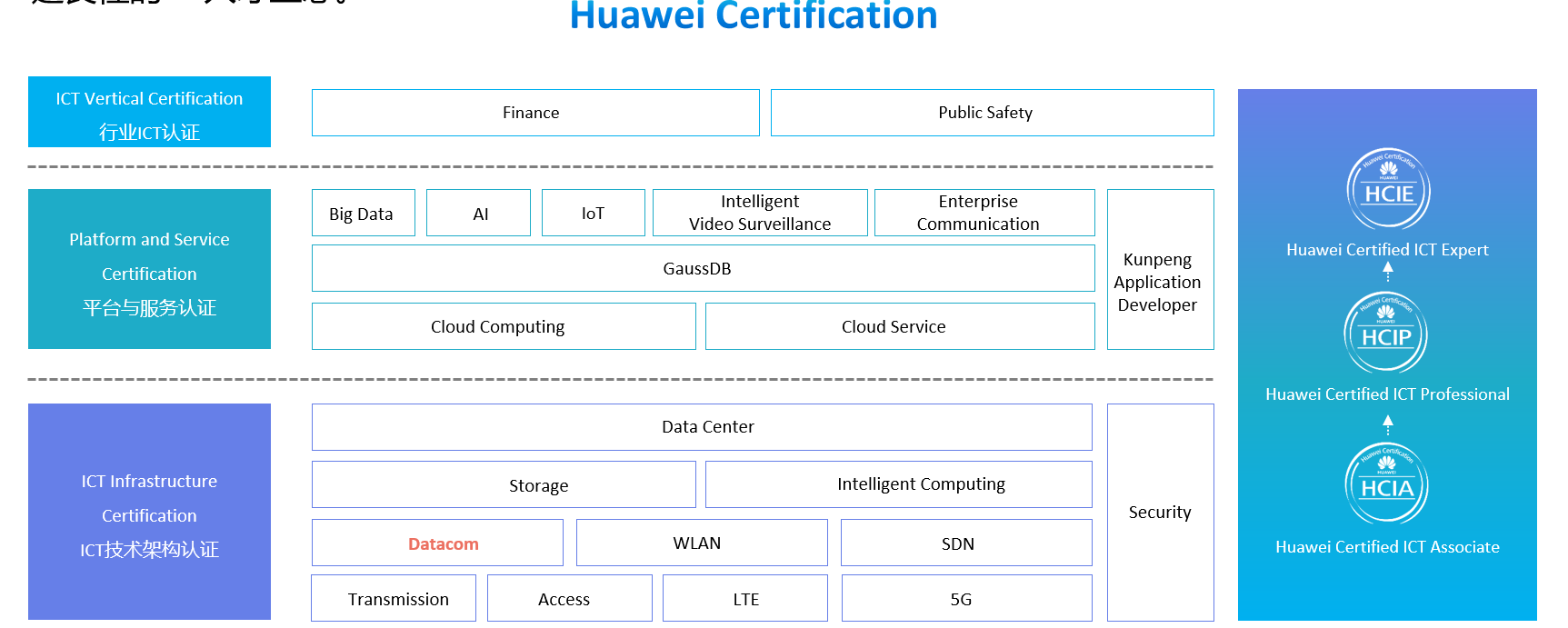

华为认证体系

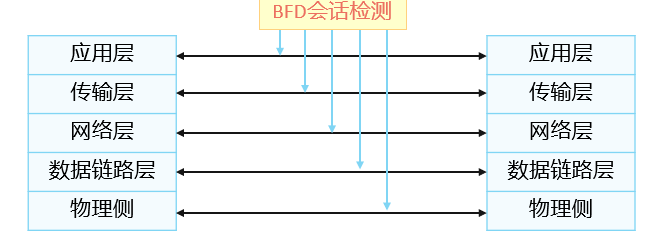

02.网络参考模型

前言

数字化时代,各种信息以数据的形式充斥着我们的生活。什么是数据?数据又是如何传递的?

本章我们将通过网络参考模型去简单了解数据的“一生”。

课程能力

学完本课程后,您将能够:

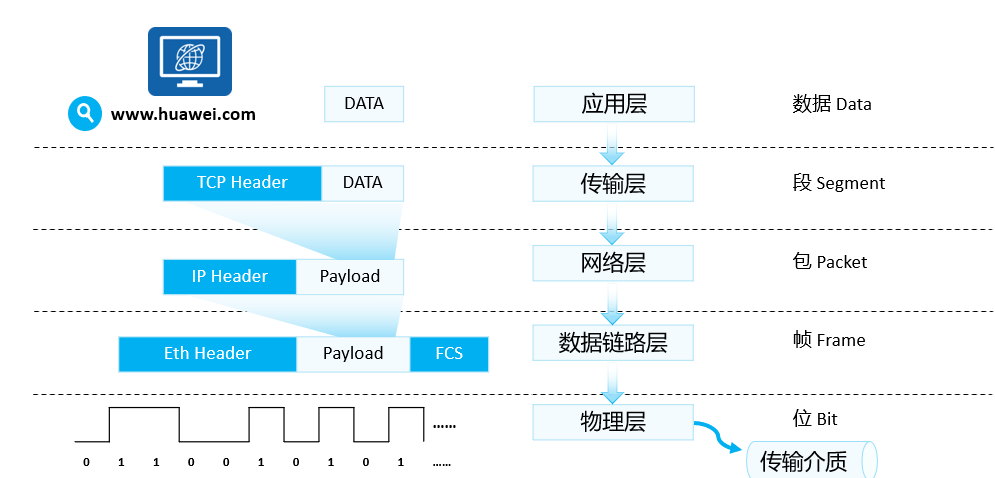

理解数据的定义及传递过程

理解网络参考模型概念及优势

了解常见的标准协议

掌握数据封装与解封装过程

1.应用和数据

应用的存在,是为了满足人们的各种需求,比如访问网页,在线游戏,在线视频等。

伴随着应用会有信息的产生。比如文本,图片,视频等都是信息的不同呈现方式。

数据的产生

--在计算机领域,数据是各种信息的载体。

数据传输

--大部分应用程序所产生的数据需要在不同的设备之间传递

2.网络参考模型与标准协议

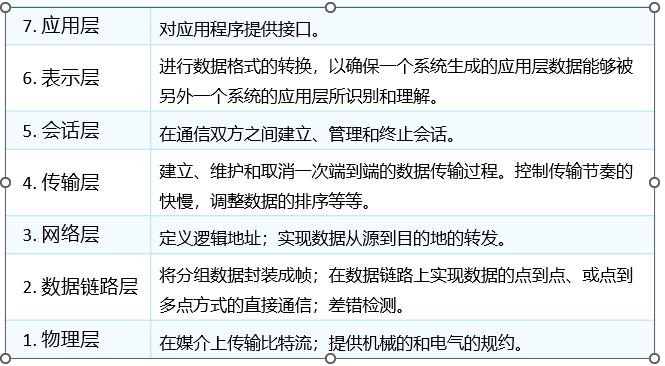

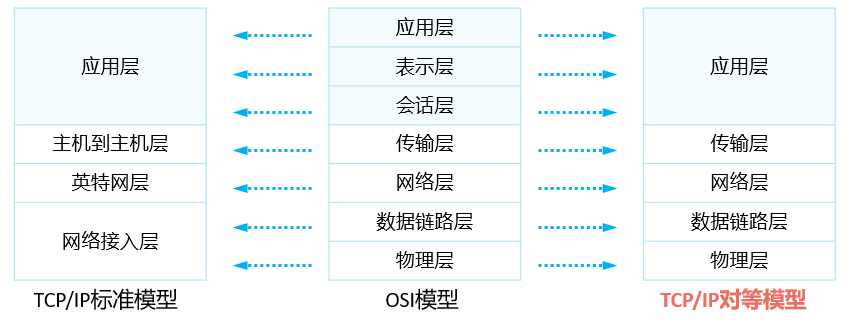

OSI参考模型

TCP/IP参考模型

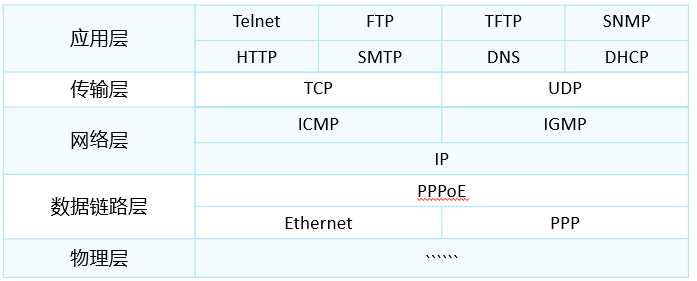

TCP/IP常见协议

常见协议标准化组织

IETF(Internet Engineering Task Force)

--负责开发和推广互联网协议(特别是构成TCP/IP协议族的协议)的志愿组织,通过RFC发布新的或者取代老的协议标准。

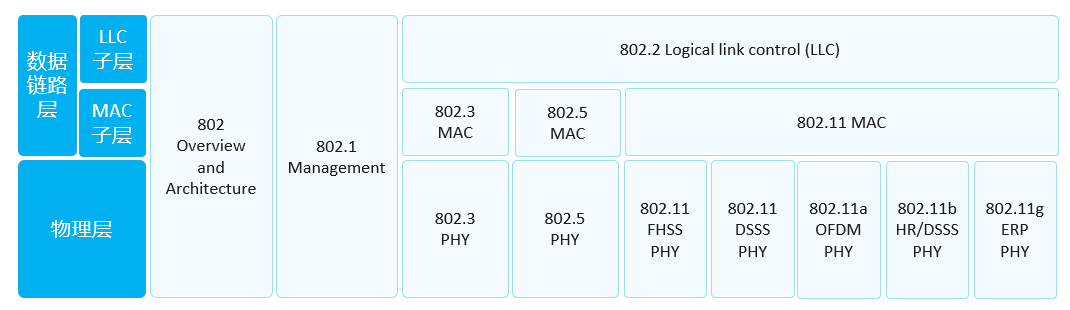

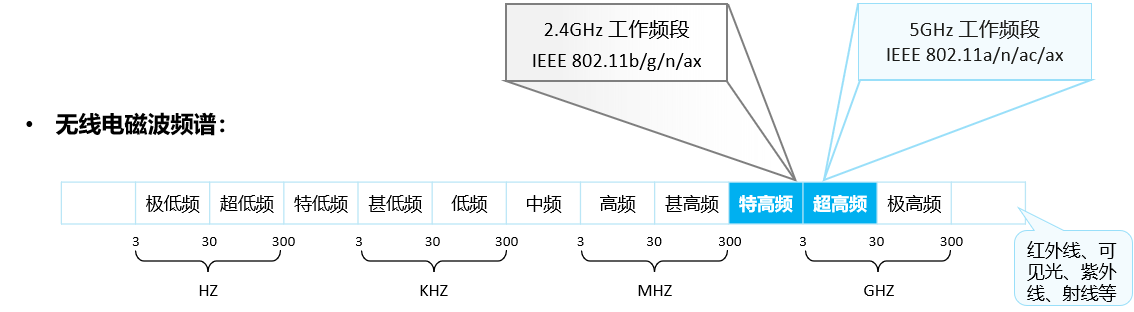

IEEE(Institute of Electrical and Electronics Engineers)

--IEEE制定了全世界电子、电气和计算机科学领域30%左右的标准,比较知名的有IEEE802.3(Ethernet)、IEEE802.11(WiFi)等。

ISO(International Organization for Standardization)

--在制定计算机网络标准方面,ISO是起着重大作用的国际组织,如OSI模型,定义于ISO/IEC 7498-1。

应用层

应用层为应用软件提供接口,使应用程序能够使用网络服务。应用层协议会指定使用相应的传输层协议,以及传输层所使用的端口等。

应用层的PDU被称为Data(数据)。

HTTP 80 (TCP)

超文本传输协议,提供浏览网页服务

Telnet 23 (TCP)

远程登陆协议,提供远程管理服务

FTP 20、21 (TCP)

文件传输协议,提供互联网文件资源共享服务

SMTP 25 (TCP)

简单邮件传输协议,提供互联网电子邮件服务

TFTP 69 (UDP)

简单文件传输协议,提供简单的文件传输服务

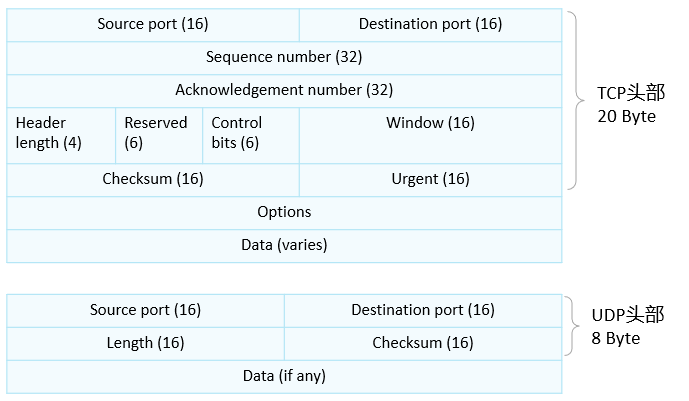

传输层

传输层协议接收来自应用层协议的数据,封装上相应的传输层头部,帮助其建立“端到端”(Port to Port)的连接。

传输层的PDU被称为Segment(段)。

传输层协议

TCP:一种面向连接的、可靠的传输层通信协议,由IETF的RFC 793定义。

UDP:一种简单的无连接的传输层协议,由IETF的RFC 768定义。

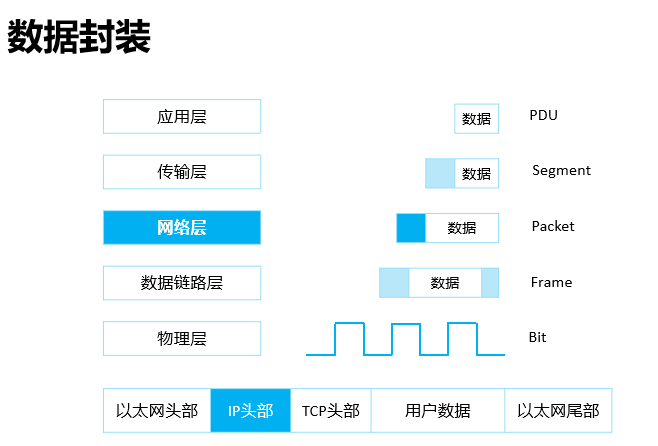

网络层

传输层负责建立主机之间进程与进程之间的连接,而网络层则负责数据从一台主机到另外一台主机之间的传递。

网络层的PDU被称为Packet(包)。

网络层也叫Internet层

负责将分组报文从源主机发送到目的主机 。

网络层作用

为网络中的设备提供逻辑地址。

负责数据包的寻径和转发。

常见协议如IPv4,IPv6、ICMP,IGMP等。

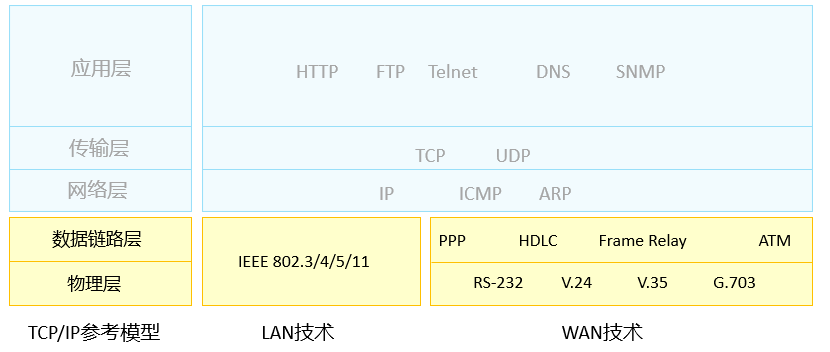

数据链路层

数据链路层位于网络层和物理层之间,可以向网络层的IP、IPv6等协议提供服务。数据链路层的PDU被称为Frame(帧)。

以太网(Ethernet)是最常见的数据链路层协议。

数据链路层位于网络层和物理层之间:

数据链路层向网络层提供“段内通信”。

负责组帧、物理编址、差错控制等功能。

常见的数据链路层协议有:以太网、PPPoE、PPP等。

物理层

数据到达物理层之后,物理层会根据物理介质的不同,将数字信号转换成光信号、电信号或者是电磁波信号。

物理层的PDU被称为比特流(Bitstream)。

TCP和UDP–报文格式

源端口号一般为系统中未使用的,且大于1023;

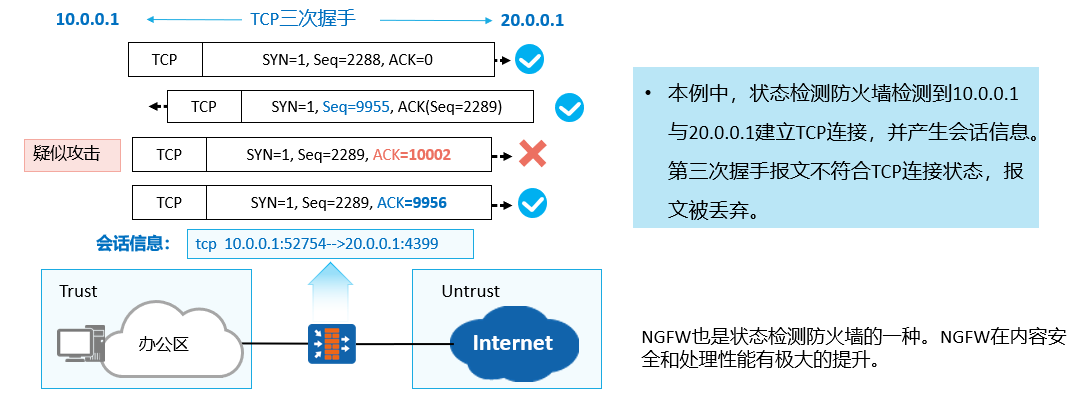

TCP的建立-三次握手

--任何基于TCP的应用,在发送数据之前,都需要由TCP进行“三次握手”建立连接。

TCP的序列号与确认序列号

--TCP使用序列号和确认序列号字段实现数据的可靠和有序传输。

TCP的窗口滑动机制

--TCP通过滑动窗口机制来控制数据的传输速率。

TCP的关闭-四次挥手

--当数据传输完成,TCP需要通过“四次挥手”机制断开TCP连接,释放系统资源。

3.数据通信过程

总结

不论是OSI参考模型还是TCP/IP参考模型,都采用了分层的设计理念。

--各个层次之间分工、界限明确,有助于各个部件的开发、设计和故障排除

--通过定义在模型的每一层实现什么功能,鼓励产业的标准化

--通过提供接口的方式,使得各种类型的网络硬件和软件能够相互通信,提高兼容性

--数据的产生与传递,需要各模块之间相互协作,同时每个模块又需要“各司其职”。

网络参考模型-课堂笔记

03.以太网交换基础

前言

在网络中传输数据时需要遵循一些标准,以太网协议定义了数据帧在以太网上的传输标准,了解以太网协议是充分理解数据链路层通信的基础。以太网交换机是实现数据链路层通信的主要设备,了解以太网交换机的工作原理也是十分必要的。

在本课程中,将介绍以太网协议的相关概念、MAC地址的类型、二层交换机的工作流程以及二层交换机的工作原理。

课程能力

学完本课程后,您将能够:

描述以太网的基本概念

区分MAC地址的类型

描述二层交换机的工作流程

描述MAC地址表的构成与形成过程

1.以太网协议介绍

以太网

以太网是当今现有局域网(Local Area Network, LAN)采用的最通用的通信协议标准,该标准定义了在局域网中采用的电缆类型和信号处理方法。

以太网是建立在CSMA/CD (Carrier Sense Multiple Access/Collision Detection,载波监听多路访问/冲突检测)机制上的广播型网络。

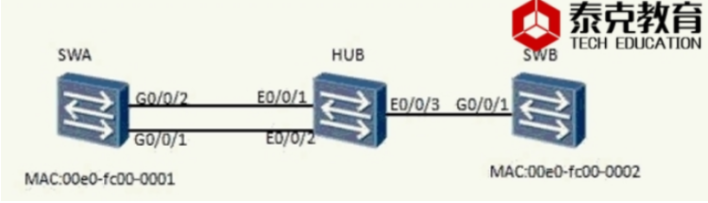

冲突域

冲突域指连接在同一共享介质上的所有节点的集合,冲突域内所有节点竞争同一带宽,一个节点发出的报文(无论是单播、组播、广播),其余节点都可以收到。

--在传统的以太网中,同一介质上的多个节点共享链路带宽,争用链路的使用权,这样就会发生冲突。同一介质上的节点越多,冲突发生的概率越大。

--交换机不同的接口发送和接收数据独立,各接口属于不同的冲突域,因此有效地隔离了网络中物理层冲突域,使得通过它互连的主机(或网络)之间不必再担心流量大小对于数据发送冲突的影响。

广播域

广播报文所能到达的整个访问范围称为二层广播域,简称广播域,同一广播域内的主机都能收到广播报文。

--在传统的以太网中,同一介质上的多个节点共享链路,一台设备发出的广播报文,所有设备均会收到。

--交换机对广播报文会向所有的接口都转发,所以交换机的所有接口连接的节点属于一个广播域。

网络接口卡

网络接口卡 (Network Interface Card, NIC)也称为“网卡”,是计算机、交换机、路由器等网络设备与外部网络世界相连的关键部件。

2.以太网帧介绍

以太网技术所使用的帧称为以太网帧 (Ethernet Frame),或简称以太帧。

以太帧的格式有两个标准:Ethernet_II格式和IEEE 802.3格式。

在以太网中,数据通信的基本单位是以太网帧 ( Frame )。以太帧的格式有两个标准:Ethernet_II格式和IEEE 802.3格式,因此协议规定以太网帧的数据格式如图所示。

Ethernet Ⅱ以太帧:

DMAC:6字节,目的MAC地址,IPV4为6字节,该字段标识帧的接收者。

SMAC:6字节,源MAC地址,IPV4为6字节,该字段标识帧的发送者。

Type:2字节,协议类型。常见值:

0x0800:Internet Protocol Version 4 (IPv4) ;

0x0806:Address Resolution Protocol (ARP) 。

IEEE 802.3 LLC以太帧:

逻辑链路控制LLC(Logical Link Control)由目的服务访问点DSAP(Destination Service Access Point)、源服务访问点SSAP(Source Service Access Point)和Control字段组成。

DSAP:1字节,目的服务访问点,若后面类型为IP值设为0x06。服务访问点的功能类似于Ethernet II帧中的Type字段或TCP/UDP传输协议中的端口号。

SSAP:1字节,源服务访问点,若后面类型为IP值设为0x06。

Ctrl:1字节,该字段值通常设为0x03,表示无连接服务的IEEE 802.2无编号数据格式。

MAC

MAC (Medium Access Control)地址在网络中唯一标识一个网卡,每个网卡都需要并拥有有唯一的一个MAC地址。

一块网卡的MAC地址是具有全球唯一性的。

一个MAC地址有48 bit,6 Byte。

MAC地址通常采用“十六进制”+“-”表示。

厂商代码,由IEEE分配,3 Byte,24 bit。制造商分配:3 Byte,24 bit

一个制造商在生产制造网卡之前,必须先向IEEE注册,以获取一个长度为24bit (3字节)的厂商代码,也称为OUI。

后24bit由厂商自行分派,是各个厂商制造的所有网卡的唯一编号。

MAC地址可以分为3种类型:

单播MAC地址:也称物理MAC地址,这种类型的MAC地址唯一的标识了以太网上的一个终端,该地址为全球唯一的硬件地址。

单播MAC地址用于标识链路上的一个单一节点。

目的MAC地址为单播MAC地址的帧发往一个单一的节点。

单播MAC地址可以作为源或目的地址。

注意:单播MAC地址具有全球唯一性,当一个二层网络中接入了两台具有相同MAC地址的终端时(例如误操作等),将会引发通信故障(例如这两台终端无法相互通信),且其他设备与它们之间的通信也会存在问题。

广播MAC地址:全1的MAC地址(FF-FF-FF-FF-FF-FF),用来表示局域网上的所有终端设备。

广播MAC地址可以理解为一种特殊的组播MAC地址。

其具体格式为:FFFF-FFFF-FFFF。

目的MAC地址为广播MAC地址的帧发往链路上的所有节点。

组播MAC地址:除广播地址外,第7bit为1的MAC地址为组播MAC地址(例如01-00-00-00-00-00),用来代表局域网上的一组终端。

组播MAC地址用于标识链路上的一组节点。

目的MAC地址为组播MAC地址的帧发往一组节点。

组播MAC地址不能作为源地址,只能作为目的地址。

3.以太网交换机介绍

以太网二层交换机

以太网二层交换机转发数据的端口都是以太网口,并且只能够针对数据的二层头部 (以太网数据帧头) 中的MAC地址进行寻址并转发数据。

以太网二层交换机:

在园区网络中,交换机一般来说是距离终端用户最近的设备,用于终端接入园区网,接入层的交换机一般为二层交换机。

二层交换设备工作在TCP/IP对等模型的第二层,即数据链路层,它对数据包的转发是建立在MAC(Media Access Control )地址基础之上的。

以太网三层交换机:

不同局域网之间的网络互通由需要由路由器来完成。随着数据通信网络范围的不断扩大,网络业务的不断丰富,网络间互访的需求越来越大,而路由器由于自身成本高、转发性能低、接口数量少等特点无法很好的满足网络发展的需求。因此出现了三层交换机这样一种能实现高速三层转发的设备。

注意:本课程中所涉及的交换机,均指以太网二层交换机。

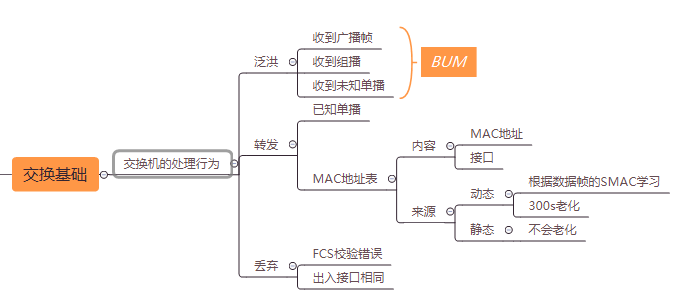

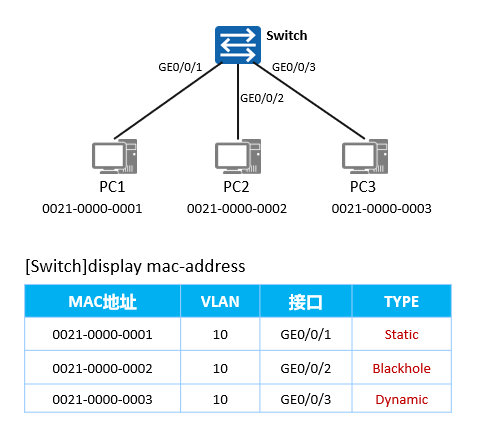

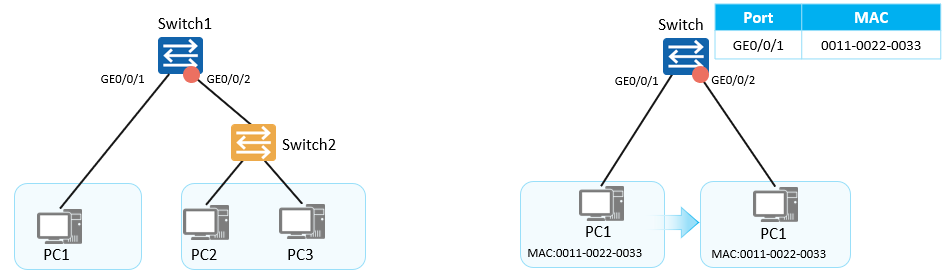

MAC地址表

记录了交换机学习到的其他设备的MAC地址与接口的对应关系。交换机在转发数据帧时,根据数据帧的目的MAC地址查询MAC地址表。如果MAC地址表中包含与该帧目的MAC地址对应的表项,则直接通过该表项中的出接口转发该报文;如果MAC地址表中没有包含该帧目的MAC地址对应的表项时,交换机将采取泛洪方式在除接收接口外的所有接口发送该报文。

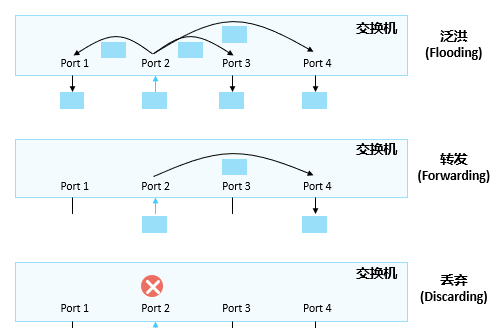

交换机的3种数据帧处理行为

交换机的3种数据帧处理行为:泛洪(Flooding) 、 转发(Forwarding) 、丢弃(Discarding)

泛洪:

如果从传输介质进入交换机的某个端口的帧是一个单播帧,交换机会去MAC表查这个帧的目的MAC地址。如果查不到这个MAC地址,则交换机将对该单播帧执行泛洪操作。

如果从传输介质进入交换机的某个端口的帧是一个广播帧,交换机不会去查MAC地址表,而是直接对该广播帧执行泛洪操作。

转发:

如果从传输介质进入交换机的某个端口的帧是一个单播帧,则交换机会去MAC表查这个帧的目的MAC地址。如果查到了这个MAC地址表,则比较这个MAC地址在MAC地址表中对应的端口编号是不是这个帧从传输介质进入交换机的那个端口的端口编号。如果不是,则交换机执行转发操作(将该帧送至该帧目的MAC地址在MAC地址表中对应的那个端口,并从那个端口发送出去)。

丢弃:

如果从传输介质进入交换机的某个端口的帧是一个单播帧,则交换机会去MAC表查这个帧的目的MAC地址。如果查到了这个MAC地址表,则比较这个MAC地址在MAC地址表中对应的端口编号是不是这个帧从传输介质进入交换机的那个端口的端口编号。如果是,则交换机将对该帧执行丢弃操作。

4.同网段数据通信全过程

主机1的ARP缓存表

> arp -a

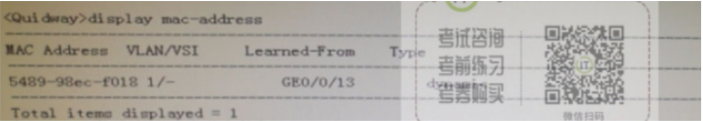

交换机的MAC地址表

> display mac-address verbose

总结

在本章节中,介绍了以太网协议的基本概况,并介绍了以太网帧格式和MAC地址,还介绍了二层交换机的工作原理:在收到数据帧后,交换机学习帧的源MAC地址,然后在MAC地址表中查询该帧的目的MAC地址,并将帧从对应的端口转发出去。

最后,基于交换机的工作原理,回顾了同网段数据通信全过程。

以太网交换基础-课堂笔记

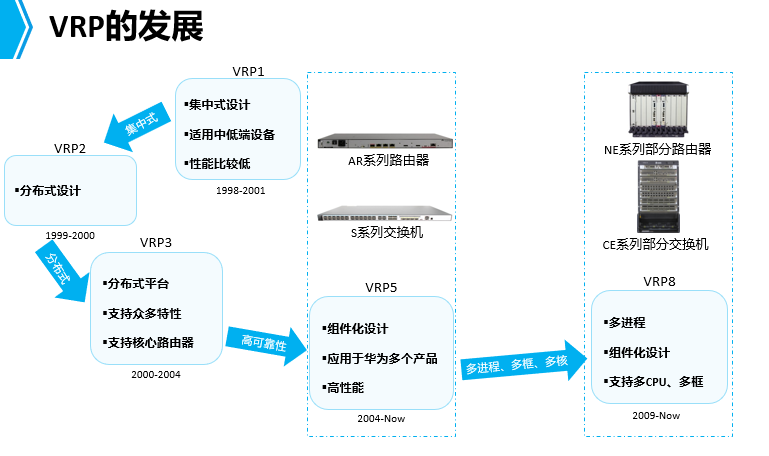

04.华为VRP系统

前言

通用路由平台VRP(Versatile Routing Platform)是华为公司数据通信产品的通用操作系统平台。它以IP业务为核心,采用组件化的体系结构,在实现丰富功能特性的同时,还提供了基于应用的可裁剪和可扩展的功能,使得路由器和交换机的运行效率大大增加。熟悉VRP操作系统并且熟练掌握VRP配置是高效管理华为网络设备的必备基础。

本课程主要介绍VRP的基本概念、常用命令和CLI界面的使用。

课程能力

学完本课程后,您将能够:

了解VRP的基础知识

掌握CLI界面的使用

掌握命令行的基本命令

1.华为VRP系统概述

VRP是华为公司数据通信产品的通用操作系统平台,作为华为公司从低端到核心的全系列路由器、以太网交换机、业务网关等产品的软件核心引擎。

文件系统

系统软件是设备启动、运行的必备软件,为整个设备提供支撑、管理、业务等功能。常见文件后缀名为:(.cc)。

配置文件是用户将配置命令保存的文件,作用是允许设备以指定的配置启动生效。常见文件后缀名为:(.cfg, .zip , .dat)。

补丁是一种与设备系统软件兼容的软件,用于解决设备系统软件少量且急需解决的问题。常见文件后缀名为:(.pat)。

PAF文件是根据用户对产品需要提供了一个简单有效的方式来裁剪产品的资源占用和功能特性。常见文件后缀名为:(.bin)。

存储设备

存储设备包括:SDRAM、Flash、NVRAM 、SD Card、USB。

SDRAM:同步动态随机存储器是系统运行内存,相当于电脑的内存。

Flash:属于非易失存储器,断电后,不会丢失数据。主要存放系统软件,配置文件等;补丁文件和PAF文件由维护人员上传,一般存储于flash或SD Card中。

NVRAM:非易失随机读写存储器,用于存储日志缓存文件,定时器超时或缓存满后再写入Flash。

SD Card:断电后,不会丢失数据。存储容量较大,一般出现在主控板上,可以存放系统文件,配置文件,日志等。

USB:USB是接口,用于外接大容量存储设备,主要用于设备升级,传输数据。

设备初始化过程

设备上电后,首先运行BootROM软件,初始化硬件并显示设备的硬件参数,然后运行系统软件,最后从默认存储路径中读取配置文件进行设备的初始化操作。

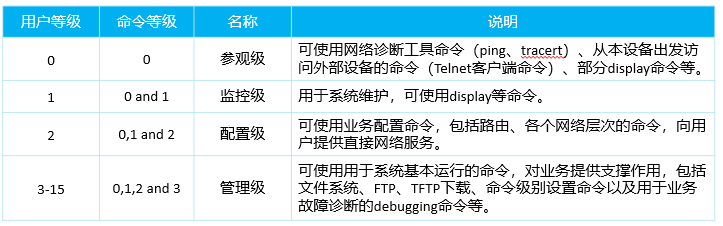

VRP用户级别

VRP用户级别: 参观级、监控级、配置级、管理级

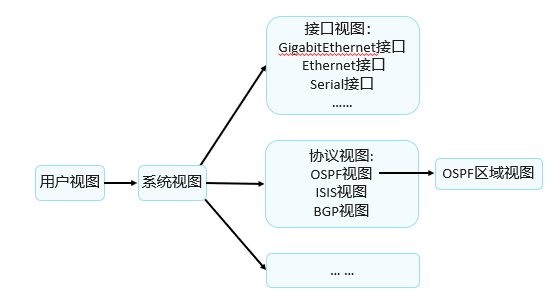

2.命令行基础

命令视图与使用

display ip interface GE0/0/0,查看接口信息的命令

命令字:display

关键字:ip

参数名:interface

参数值:GE0/0/0

Reboot,重启设备的命令

命令字:reboot,操作命令都要用命令字,并且必须从规范的命令字集合中选取。

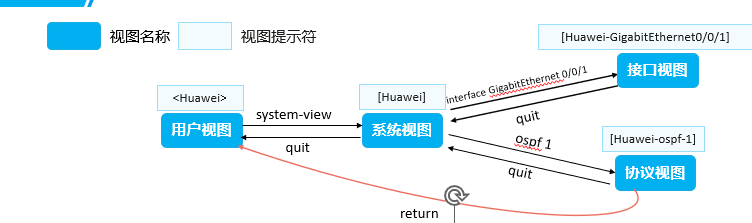

命令行视图

用户视图:用户可以完成查看运行状态和统计信息等功能。

系统视图:用户可以配置系统参数以及通过该视图进入其他的功能配置视图。

其他视图:比如接口视图,协议视图,用户可以进行接口参数和协议参数配置。

<Huawei>system-view #用户首先进入用户视图,通过命令进入系统视图

[Huawei]interface GigabitEthernet 0/0/1 #在系统视图进入接口视图

[Huawei-GigabitEthernet0/0/1]ip address 192.168.1.1 24 #配置IP地址

[Huawei-GigabitEthernet0/0/1]quit #退回到上一个视图

[Huawei]ospf 1 #在系统视图进入协议视图

[Huawei-ospf-1]area 0 #在协议视图进入OSPF区域视图

[Huawei-ospf-1-area-0.0.0.0]return #返回用户视图

<Huawei> ?

> sys

[Huawei] info-center loglog

undo命令行一般用来恢复缺省情况、禁用某个功能或者删除某项配置

<Huawei> system-view

[Huawei] sysname Server

[Server] undo sysname

[Huawei]

命令行的快捷键

自定义快捷键:共有4个,<Ctrl+G>、<Ctrl+L>、<Ctrl+O>和<Ctrl+U>。

用户可以根据自己的需要将这4个快捷键与任意命令进行关联,当使用快捷键时,系统自动执行它所对应的命令。

<Huawei> system-view

[Huawei] hotkey ctrl_l "display tcp status"

系统快捷键:

CTRL_A:将光标移动到当前行的开头

CTRL_B:将光标向左移动一个字符

CTRL_C:停止当前命令的运行

CTRL_E:将光标移动到当前行的末尾

CTRL_X:删除光标左侧所有的字符

CTRL_Y:删除光标所在位置及其右侧所有的字符

CTRL_Z:返回到用户视图

CTRL+] :终止当前连接或切换连接

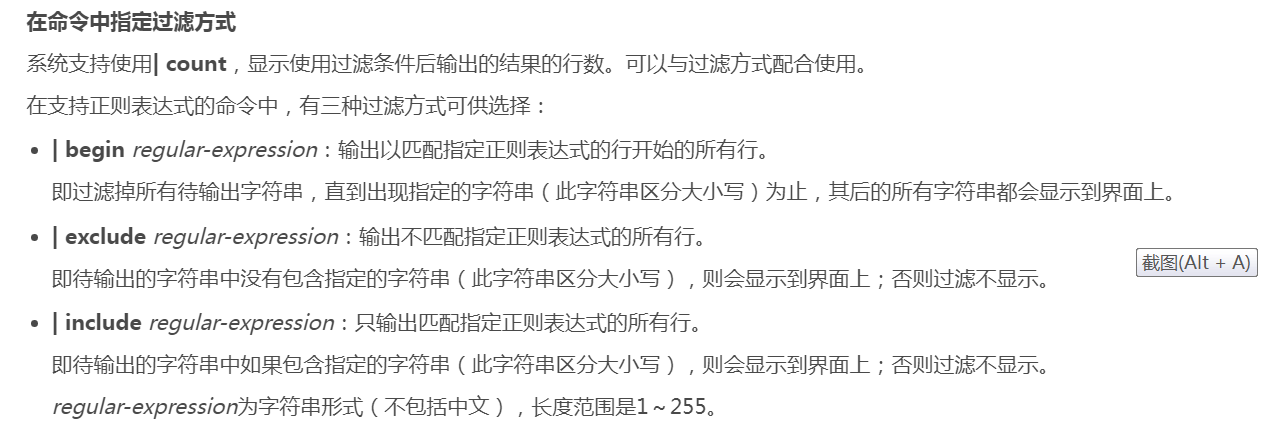

使用正则表达式过滤命令行显示信息

S600-E V200R020C00 配置指南-基础配置

https://support.huawei.com/enterprise/zh/doc/EDOC1100176382/f0a31a7b

基本配置命令1

文件系统操作命令--

1.查看当前目录

<Huawei>pwd

2.显示当前目录下的文件信息

<Huawei>dir

3.查看文本文件的具体内容

<Huawei>more

4.修改用户当前界面的工作目录

<Huawei>cd

5.创建新的目录

<Huawei>mkdir

6.删除目录

<Huawei>rmdir

7.复制文件

<Huawei>copy

8.移动文件

<Huawei>move

9.重命名文件

<Huawei>rename

10.删除文件

<Huawei>delete

VRP基于文件系统来管理设备上的文件和目录。在管理文件和目录时,经常会使用一些基本命令来查询文件或者目录的信息,常用的命令包括pwd,dir [ /all ] [ filename | directory ]和more [ /binary ] filename [ offset ] [ all ]。

pwd命令用来显示当前工作目录。

dir [ /all ] [ filename | directory ]命令用来查看当前目录下的文件信息。

more [ /binary ] filename [ offset ] [ all ]命令用来查看文本文件的具体内容。

本例中,在用户视图中使用dir命令,可以查看flash中的文件信息。

目录操作常用的命令包括:cd directory,mkdir directory和rmdir directory。

cd directory命令用来修改用户当前的工作目录。

mkdir directory命令能够创建一个新的目录。目录名称可以包含1-64个字符。

rmdir directory命令能够删除文件系统中的目录,此处需要注意的是,只有空目录才能被删除。

copy source-filename destination-filename命令可以复制文件。如果目标文件已存在,系统会提示此文件将被替换。目标文件名不能与系统启动文件同名,否则系统将会出现错误提示。

move source-filename destination-filename命令可以用来将文件移动到其他目录下。move命令只适用于在同一储存设备中移动文件。

rename old-name new-name命令可以用来对目录或文件进行重命名。

delete [ /unreserved ] [ /force ] { filename | devicename }命令可以用来删除文件。不带unreserved参数的情况下,被删除的文件将直接被移动到回收站。回收站中的文件也可以通过执行undelete命令进行恢复,但是如果执行delete命令时指定了unreserved参数,则文件将被永久删除。在删除文件时,系统会提示“是否确定删除文件”,但如果命令中指定了/force 参数,系统将不会给出任何提示信息。filename参数指的是需要删除的文件的名称,devicename参数指定了储存设备的名称。

基本配置命令2

1.配置设备名称

[Huawei] sysname name

2.设置系统时钟

<Huawei> clock timezone time-zone-name { add | minus } offset

--用来对本地时区信息进行设置。

<Huawei> clock datetime [ utc ] HH:MM:SS YYYY-MM-DD

--用来设置设备当前或UTC日期和时间。

<Huawei> clock daylight-saving-time

--用来设置夏令时

3.配置命令等级

[Huawei] command-privilege level level view view-name command-key

用来设置指定视图内的命令的级别。命令级别分为参观、监控、配置、管理4个级别,分别对应标识0、1、2、3。

4.配置用户通过Password方式登录设备

[Huawei]user-interface vty 0 4

[Huawei-ui-vty0-4]set authentication password cipher information

--用来进入指定的用户视图并配置用户认证方式为password。系统支持的用户界面包括Console用户界面和VTY用户界面,Console界面用于本地登录,VTY界面用于远程登录。默认情况下,设备一般最多支持15个用户同时通过VTY方式访问

5.配置用户界面参数

[Huawei] idle-timeout minutes [ seconds ]

用来设置用户界面断开连接的超时时间。如果用户在一段时间内没有输入命令,系统将断开连接。缺省情况下,超时时间是10分钟。

6.配置接口IP地址

[Huawei]interface interface-number

[Huawei-interface-number]ip address ip address

用来给设备上的物理或逻辑接口配置IP地址。

7.查看当前运行的配置文件

<Huawei>display current-configuration

8.配置文件保存

<Huawei>save

9.查看保存的配置

<Huawei>display saved-configuration

10.清除已保存的配置

<Huawei>reset saved-configuration

11.查看系统启动配置参数

<Huawei> display startup

用来查看设备本次及下次启动相关的系统软件、备份系统软件、配置文件、License文件、补丁文件以及语音文件。

12.配置系统下次启动时使用的配置文件

<Huawei>startup saved-configuration configuration-file

设备升级时,可以通过此命令让设备下次启动时加载指定的配置文件

13.配置设备重启

<Huawei>reboot

<Huawei>system-view

[Huawei]sysname AR1

[AR1]interface GigabitEthernet 0/0/1

[AR1-GigabitEthernet0/0/1]ip address 192.168.1.1 24

[AR1-GigabitEthernet0/0/1]quit

[AR1]user-interface vty 0 4

[Huawei-ui-vty0-4]authentication-mode password

Please configure the login password (maximum length 16):huawei123

[AR1-ui-vty0-4]user privilege level 1

[AR1-ui-vty0-4]quit

<HUAWEI>save huawei.zip

Are you sure to save the configuration to huawei.zip? (y/n)[n]:y

It will take several minutes to save configuration file, please wait.........

Configuration file had been saved successfully

Note: The configuration file will take effect after being activated

<HUAWEI>startup saved-configuration huawei.zip

<AR1>display startup

MainBoard:

Startup system software: null

Next startup system software: null

Backup system software for next startup: null

Startup saved-configuration file: flash:/vrpcfg.zip

Next startup saved-configuration file: flash:/huawei.zip

Startup license file: null

Next startup license file: null

Startup patch package: null

Next startup patch package: null

Startup voice-files: null

Next startup voice-files: null

候选配置库

<Huawei>display configuration candidate

命令用来显示设备当前未提交的命令行信息。

--当用户完成一系列配置后还未提交时,这些命令会放置在候选配置库。

运行配置库

<Huawei>display current-configuration

命令用来查看路由器当前生效的配置参数。

--当用户将配置命令提交后,这些命令会放置在运行配置库。

启动配置库

<Huawei>display startup

命令用来显示与本次及下次启动相关的系统软件、配置文件名、PAF文件名和补丁文件名。

--当用户将配置保存后,这些命令会放置在启动配置库。

基本配置命令3

命令符

从用户视图切换到系统视图 system–view 从系统视图切换到用户视图 quit

连入接口命令 interface IP地址、子网掩码配置命令 ip address

接口IP信息查看命令 display ip interface brief

IPv4路由表信息查询命令 display ip routing–table

配置完成退回视图界面命令 return 命令自动补全快捷键【Tab】

快捷键查看命令 display

hotkey

路由名称修改命令 sysname (参数)

设置路由器时钟命令 clock

datetime设置路由器时区命令 clock timezone(时区){add|minus}(偏移时间)[正向偏移add ;负向偏移minus]

登录标题修改命令 header login header login information “ ”

登录成功后标题设置命令 header shell

header shell information “ ” 路由信息查看命令display version

路由当前配置查看命令 display current–configuration

接口状态查询命令 display interface gigabitethernet0/0/0

退格键BavkSpace

删除光标位置的前一个字符,光标左移;若已经到达命令起始位置,则停止左光标键或<Ctrl+B>

光标向左移动一个字符位置;若已经到达命令起始位置,则停止 。右光标键或<Ctrl+F>

光标向右移动一个字符位置;若已经到达命令起始位置,则停止。

删除键Delete

删除光标所在位置的一个字符,光标位置保持不动,光标后方字符向左移动一个字符位置;若已经到达命令尾部,则停止

上光标键【Ctrl+P】显示上一条历史命令。如果需显示更早的历史命令,可以重复使用该功能键。

下光标键【Ctrl+N】

显示下一条历史命令,课重复使用该功能键设备当前配置情况查看命令:display current-configuration

快捷键

Ctrl+A 将光标移动到当前行的开始

Ctrl+E 将光标移动到当前行的末尾

Ctrl+N 将光标向下移动一行

Ctrl+P 将光标向上移动一行

Ctrl+C 停止当前正在执行的功能

Ctrl+ F 返回到用户视图,相当于return命令

{Tab}键 部分帮助的功能,输入不完整的关键字后按下Tab键,系统自动补全关键字

设备当前支持用户界面信息查看命令: display user-interface

用户界面切换命令:user-interface(用户界面相对编号)(用户界面可选参数)

在对应的用户视图下对用户权限配置命令: user privilege level (用户级别)

配置用户界面验证方式的命令:authentication-mode{aaa|none|password}

配置VTY为aaa验证方式的用户名和密码命令:aaa

命令:local-user (用户名) password cipher (密码)

命令:local-user (用户名) service-type telnet(代指接入类型)

配置用户权限命令:local-user (用户名) password cipher (密码) privilege level(权限) ; local-user(用户名) privilege level(权限)

配置Console用户界面为Password验证命令:set authentication password cipher (密码)

查看命令:display current-configuration

手动保存当前配置命令:save【configuration-file】参数configuration-file为指定的配置文件名,格式必须是”.cfg"或”.zip"

周期性自动保存的设置

用户视图命令:

开启周期性自动保存命令:autosave interval on

设置自动保存周期命令:autosave intervaltime 参数time为指定周期的时间周期(参数:time取值应大于10 min)

开启定时自动保存命令: autosave time on

设置定时保存命令:autosave time time-value参数time-value为自动保存的时间点

下次启动的配置文件夹设置命令:startup saved-configurationconfiguration-file 参数

configuration-file为指定配置文件当前配置与下次启动配置文件差异

查看命令:compare configuration

查看当前文件下命令:dir[/all][filename|directory] all表示查看当前命令下的文件和目录,参数filename表示待查看文件的名称;

directory表示待查看目录的路径所在目录查询命令:pwd

新建目录的命令:mkdirdirectory 参数directory表示需要创建的目录(创建文件夹)

复制并重命名文件:

copy source-fliename destinction-filename

参数source-fliename表示被复制文件的路径及源文件名:

destinction-filename表示目标文件的路径及其目标文件名

修改当前工作路径命令:cd director

删除文件命令:

delete 【/unreserved】[/force]

filename

/unerserved表示彻底删除指定文件,删除的文件将不可恢复

/force 表示无需确认直接删除文件

参数filename表示删除的文件名

注解:如果不适用/unreserved,则delete命令删除的文件将被保存到回收站中。

恢复回收站中的文件命令:undelete

彻底删除回收站中的所有文件命令:reset recycle-bin

TFTP文件传输命令:tftptftp-server{get|put}source-filename[destination-filename]

参数tftp-server表示TFTP服务器的IP地址;get表示从TFTP服务器下载文件到TFTP客户端;Put表示TFTP客户端上传文件到TFTP服务器。source-filename表示源文件名;destination-filename表示目标文件名 。

TELNET

配置Telnet的验证方式为密码验证方式: authentication-mode password ste

authentication password cipher (密码)

远程登录设备命令:Telnet ip-address 参数ip-address为登录设备IP地址

FTP

建立FTP连接命令:ftp host-ip 【port-nuber】 参数host-ip表示FTP服务器的IP地址;port-number表示FTP服务器的端口号。

从FTP服务器下载文件到FTP客户端命令:get source-filename【destination-filename】

从FTP客户端上传文件到FTP服务器命令:put source-filename【destination-filename】

查看FTP服务器文件夹状态查询命令:ls

查看设备当前设置的下次启动时所用的启动文件情况命令:display

startup

设置下次启动使用的系统软件文件的命令:startup system-software system-file 参数system-file表示指定的系统软件文件名

Telnet登录方式:tnlnet ip-address 参数ip-address表示ip地址

查看已经登录信息命令:display users

SSH

生成本地RSA主机秘钥命令:rsa

local-key-pair create

新建SSH用户命令:ssh user (用户名) authentication-type password(代指类型)

在ssh服务端查看ssh用户配置命令:display ssh user-information (用户名)

开启ssh服务命令:stelnet server enable (服务开启命令)

首次启用认证命令:ssh client first-time enable 客户端命令

指定用户只支持ssh协议:protocol inbound ssh

指定用户的服务类型:local-user (用户名)service-type ssh

查看SSH服务器端的当前回话连接信息:display ssh server session

查看ssh服务全局配置信息命令:display ssh server status

查看本地秘钥对中的公钥部分命令: display

rsa local-key-pair public

SFTP

需配置本地用户为SSH接入类型

指定FTP用户可访问目录的命令:local-user (用户名) ftp-directory

flash: (默认为空,不可不配)

配置交换机双工模式

关掉自协议商双工:undo negotiation auto

手工指定双工模式为全双工:duplex full

以太网接口速率配置 :speed (大小)【单位Mbit/s】

ARP及proxy

ARP

在PC机下查看主机ARP表:arp -a

查看ARPb表:display arp all

添加静态IP和MAC地址:arp static (IP地址)(MAC地址)

开启代理ARP(Proxy ARP):arp-proxy enable 接口视图下

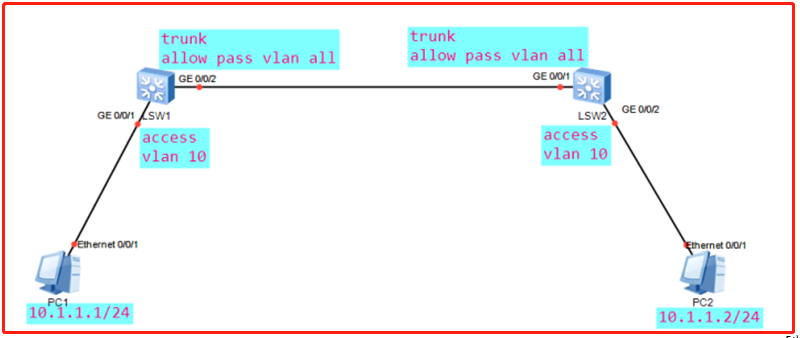

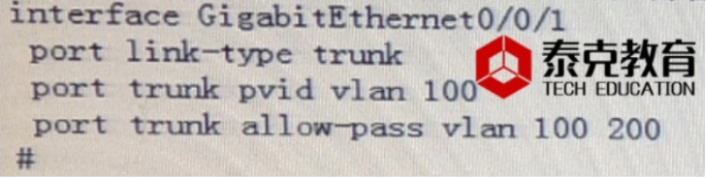

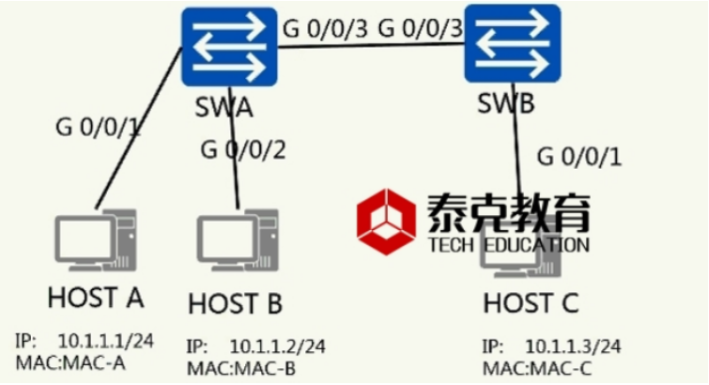

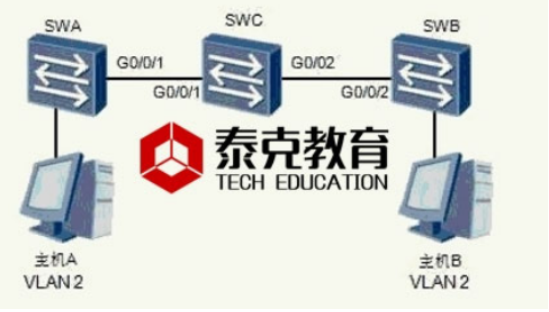

VLAN基本配置及Access接口

创建单个VLAN:vlan (参数)

创建多个VLAN:vlan batch (参数1)(参数2)

配置接口为Access类型接口:port link-type access

配置接口的默认VLAN同时加入VLAN中 :port default vlan (参数)

查看VLAN相关信息(接口和所属vlna的对应关系):display vlan

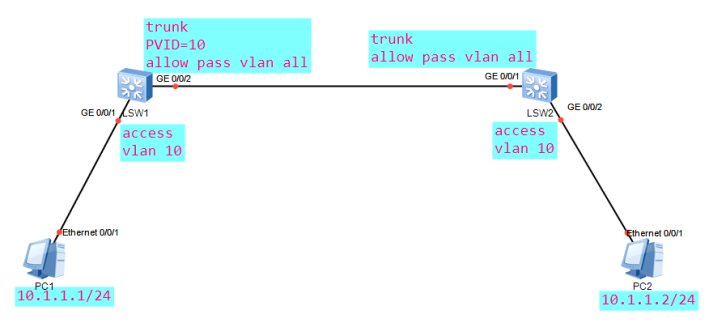

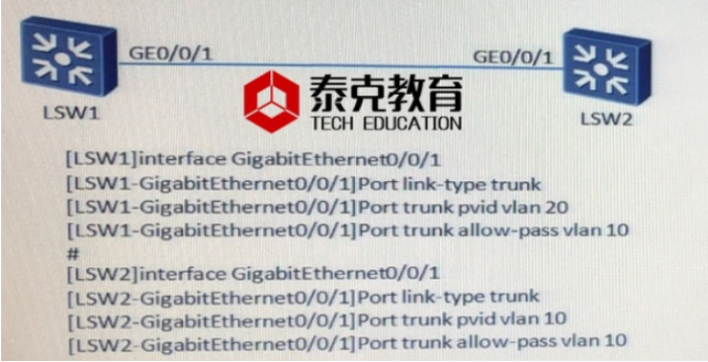

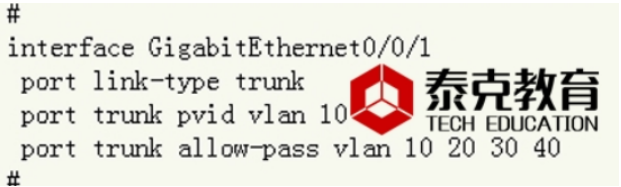

vlan基本配置 trunk

标记命令:description (参数)

查看vlan的简单信息:display vlan summary

查看vlan和接口配置情况:display port vlan

设置接口为trunk接口:port link-type trunk

设置trunk接口允许通过的vlan:port trunk allow-pass

vlan (参数) 【可是同时设置允许多个通过 (all为全部)】

Hybrid接口

恢复接口默认VLAN: undo port default vlan 删除VLAN:undo

VLAN (参数)

修改接口类型为默认的Hybrid类型:port link-type hybrid

配置交换机在该接口转发指定VLAN的帧:port hybrid untagged vlan(参数/all)

设置Hybrid接口的默认VLAN ID :port hybrid pvid vlan (参数)

配置接口接收的VLAN tag帧:port hybrid tagged vlan (参数/all)

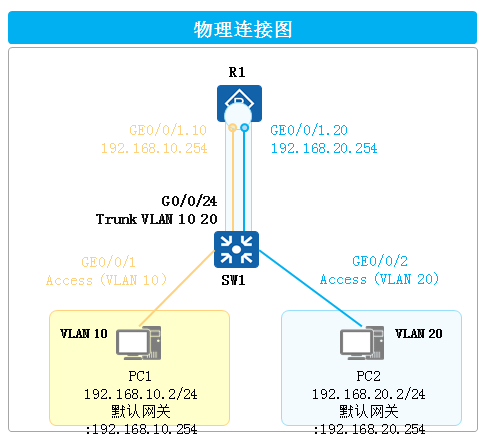

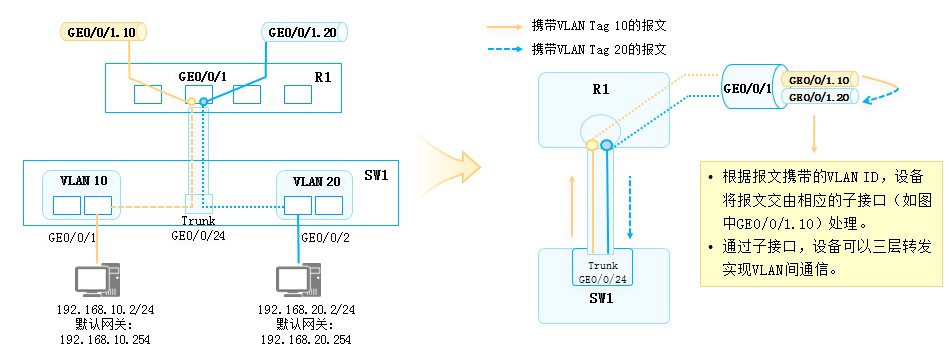

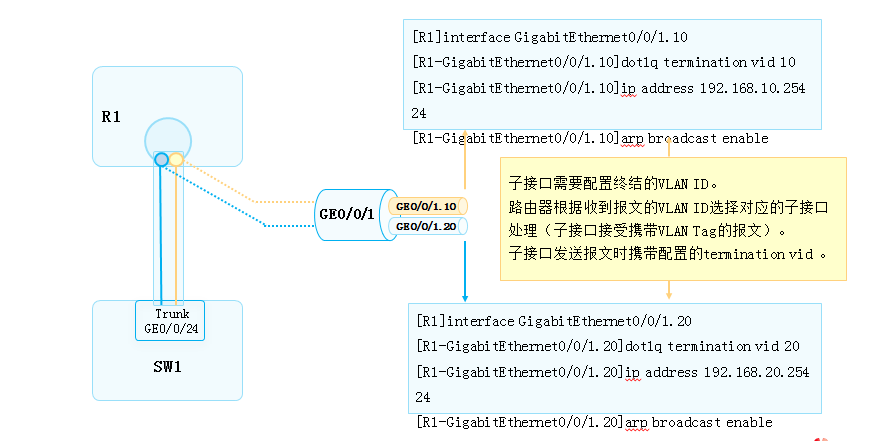

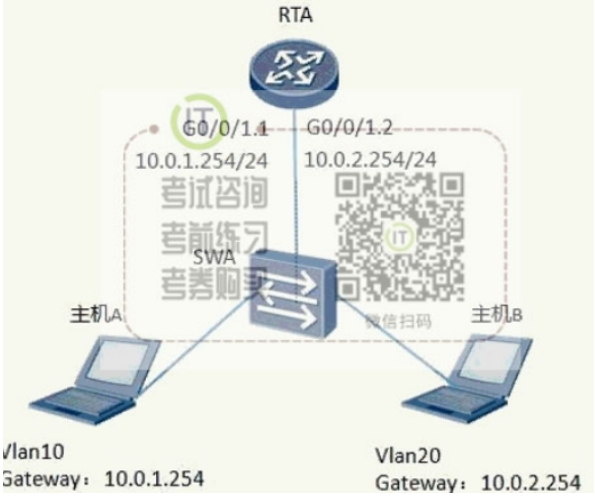

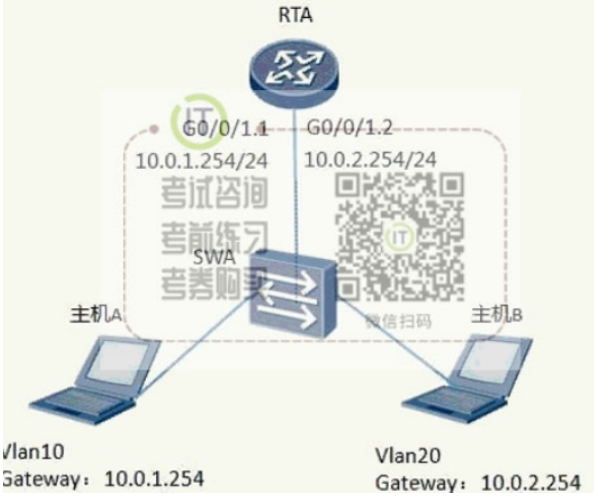

单臂路由实VLAN间路由

配置路由端口子接口(逻辑接口):interface gigabitethernet0/0/0。x

配置子接口对一层tag报文的终极功能:dot1q termination vid (参数)

开启子接口ARP广播功能:ARP broadcast enable

注解:不开启此功能,将导致子接口无法主动发送ARP广播报文,以及向外转发IP报文

Ping跟踪查看命令:tracert (ip)

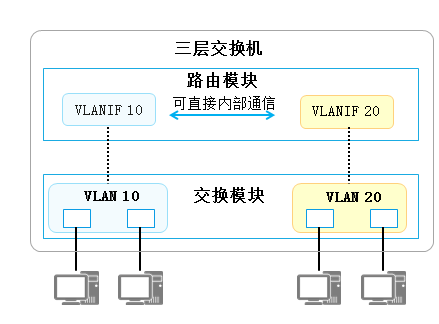

使用三层交换实现VLAN间路由

创建VLANif接口命令:interface VLANif (参数)

GVRP配置:

开启gvrp服务:gvrp

查看gvrp的使用情况:display gvrp status

查看端口的gvrp统计信息:display gvrp statistics

配置模式为fixed:gvrp registration fixed (接口)()

配置模式为forbidden:gvrp registration forbidden (接口)

删除配置命令:undo(参数) 参数:为配置项

STP基本配置命令:

配置设备STP的工作模式:stp mode {mstp|rstp|stp}

开启stp服务:stp enable

配置桥的优先级:stp

priority priority

参数:取值范围0——61440 步长4096 缺省值32768 参数越小,设备被选举为根桥的可能性越大

配置设备为根桥:stp

root primary

配置设备为备份根桥:stp

root secondary 桥有限级默认为4096 不可修改优先级

生成树的状态信息与统计信息查询:display stp [interface interface-type interface-number][brief]

配置接口的开销值:stp

cost (参数)

查看设备的接口信息:display (interface-type

interface-number)

stp定时器

ping (ip) -t

定时配置:stp

timer (参数)(时间单位 cs)

关闭命令:shutdown

配置网络直径:stp

bridge-diameter(参数)

边缘接口配置:stp

edged-port enable

MSTP基础配置

进入mst域视窗:stp region-configuration

配置MST域名:region-name(参数)

配置mstp的修订级别:revision-level(参数)

制定VLAN的映射到mstp实例生成树 :instance (参数) VLAN (参数)

激活mst:active region-configuration

查看mst域配置信息:display stp region-configuration

查看实例中的生成树信息:display

stp instance (参数) brief

配置交换机为实例中的根:stp

instance (参数)priority(参数)

Smart Link 与Monitor

Link配置

创建smart link组并接入窗口:smart-link group (参数)

开启smart link组功能:smart-link enable

关闭生成树:stp

disable 【接口命令】

配置主接口:port(nterface-type

interface-number)master

配置备份接口:port(nterface-type

interface-number) slave

开启回切功能:restore

enable

设置回切时间:timer

wtr (参数)

查看smart link组状态:display smart-link group (参数)

启用monitor link组:monitor-link group(参数)

配置monitor link上行接口:port(nterface-type interface-number)uplink

配置monitor link下行接口:port(nterface-type interface-number)downlink

配置monitor link回切时间:timer recover-time (参数)

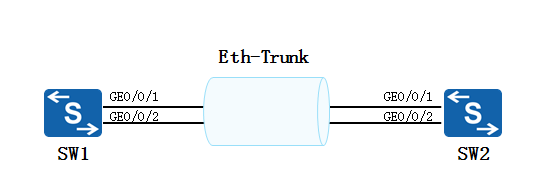

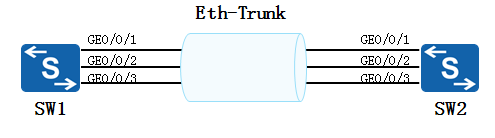

配置Eth-trunk链路聚合

创建Eth-trunk接口:interface Eth-trunk(参数)

指定Eth-trunk为手工负载分担模式:mode manual load-balance

查看Eth-trunk的接口状态:display Eth-trunk(参数)

查看Eth-trunk的接口信息:display interface Eth-trunk(参数)

查看Eth-trunk的详细信息:disp trunkmembership eth-trunk(参数)

指定Eth-trunk为静态lacp模式:mode lacp-static

指定接口加入指定Eth-trunk接口:Eth-trunk (参数)

配置活动接口上线阙值:max

active-linknumber (参数)

修改优先级:lacp priority (参数) 参数:可取值范围0~32768

静态路由

配置下一跳路由ip:IP route-static(目的地址IP段)(子网掩码)(目的IP)

IP route-static

(参数1)(参数2)(nterface-type

interface-number)

配置静态IP :IP route-static 0.0.0.0 0(参数3)

配置路由表优先级:IP

route-static (参数1 )(参数2)(参数3)preference(参数)

查看静态路由信息:display

ip routing-table protocol static

查看路由表手动添加信息:display

ip routing-table protocol static

RIP配置

rip协议基本配置

环回地址接口:Loopback (参数)

开启并创建rip协议:rip

默认情况下是ripv1

网段接口rip功能制定(开启)命令:network (参数)

参数:ip段

查看rip协议更更新情况并开启rip调试功能;debugging rip (参数)

<>命令

开启debug信息屏幕显示功能:terminal

debugging

terminal monitor

关闭debug命令:undo

debugging rip (参数)

undo

debugging all

某类型调试信息查看:debugging rip (参数)(?)

参数“?”:表示获取帮助,查看相关命令

ripv2搭建(开启ripv2):version

2

RIPV2认证

简单密码认证:rip authentication-mode simple (密码)

MD5密文验证:rip

authentication-mode md5 (usual/nonstandard)(密码)

usual:表示使用通用报文格式;nonstandard:表示使用非标准报文格式(IETF标准)

RIp路由协议的汇总

查看rip默认配置信息:display default-parameter rip

ripv2自动汇总:summary

always (自动开启)

ripv2汇总关闭:undo

summary

关闭相应接口下水平分割功能:undo

rip split-horizon

相应接口下配置ripv2手动汇总:rip summary-address( 网络地址 )(子网掩码)

配置rip的版本兼容,定时器及协议优先级

配置以广播形式发送ripv2报文命令:rip version 2 broadcast

配置以组播形式发送ripv2报文命令:rip version 2 multicast

停止发送rip路由更新(撤销rip报文更新)命令:undo rip output(端口视图下命令)

rip发布数据库中所有激活路由查看命令:display

rip (域)database

rip定时器修改命令:timers

rip

(更行定时器)(超市计时器)(垃圾收集定时器)

rip路由优先级需改命令:preference(参数)

rip配置全局信息查看命令:display

rip

配置rip抑制接口及单播更新

配置rip接口为抑制接口(静默接口)命令:silent-interface(接口号)

配置rip单播更新命令:peer(ip地址)

undo rip output 命令来抑制接口,即使配置了单播更新也是无法再以单播的形式发送路由更新的。禁止接口接收rip报文命令:undo rip input

优先级:

silent-interface >rip output

silent-interface >rip output

RIP与不连续子网

ripv1中解决不连续子网问题的方法给接口配置第二个ip地址

命令:ip address (ip地址) sub

ripv2

中解决不连续子网问题的方式关闭vipv2自动汇总v

rip的水平分割及触发更新

打开debug(调试)功能:debugging rip 1 send (接口号)

查看外发的路由条目:terminal

monitor

terminal debugging 关闭debug功能:undo debugging all

接口视图下关闭水平分割功能:undo

rip split-horizon

接口视图下开启毒性逆转:rip

poison-reverse

配置rip路由附加度量值

接口视图命令: 配置rip Metricin(增加接受度量):rip

metricin 2 配置rip Metricout(增加发送度量): rip metricout 2

检测源地址到达目标地址所经过网管:tracert

#.#.#.#

rip故障处理

查看接口配置信息命令:display

current-configuration interface (接口号)

”对应“信息查询命令:display this

接口水平分割信息查询命令:display

rip 1 interface (接口号) verbose

查看链路认证信息命令:display

rip1 statistics interface(接口号)

检测是否可以正常收发rip路由(查看rip路由表):display ip routing-table protocol rip

检查路由路由度量值命令:display

rip 1 route

查看所有与字符串rip相关的配置命令:display current-configuration |{ include(包含所有) rip参

数}

rip路由引进

引入源路由~路由引入命令:import-route direct(直接)

学习引入~路由引入命令:import-route {static(静态的)参数}

查看rip邻居:display

rip 1 neighbor

OSPF区域配置

创建ospf命令:ospf 0(0默认为主干区域)

创建ospf区域命令:area (区域ID)

指定ospf协议接口和接口所属区域:network (iP地址段)(ip所属网管对应子网位)

检查ospf接口通告: display ospf interface

查看ospf邻居状态:display ospf peer (brief:简短的)

查看ospf路由表:display ip routing-table protocol ospf

查看ospf链路状态数据库信息:display ospf lsdb

ospf认证与被动接口配置

区域明文认证:authentication-mode simple plain(密码) {plain:表示明文显示}

区域密文认证:authentication-mode md5 1 (密码) {1:为验证字标识符}

链路认证:ospf

authentication-mode md5 1 (密码)

配置被动接口,禁止接口接收和发送ospf报文:silent-interface (接口号){all}

Router-ID DR与BDR

查看当前设备Router-ID:display router id

配置router-id:router id #.#.#.#

重置ospf协议进程:reset ospf process

配置ospf协议私有router-id:ospf 1 routef-id(IP地址)

ospf网络类型点到多点配置:ospf

network-type p2mp

还原默认广播类型:ospf

network-type broadcast

配置接口DR优先级:ospf dr-priority (参数)

ospf开销值,协议优先级及计时器的修改

修改ospf协议优先级:prefernece (参数)

配置运行ospf协议所需开销值:ospf cost (参数)

修改hello计时器命令:ospf timer hello (参数)

修改dead计时器命令:ospf timer dead(参数)

rip与ospf的配置

双向引入路由命令:import-route (参数rip/ospf)

手工配置引入时的开销:imoprt-toute (参数rip/ospf) cost 参数)

rip默认路由发布:default-route

originate

ospf默认路由发布:default-route-advertise

always

IPV6

开启ipv6全局功能:ipv6

在端口下开启ipv6功能:ipv6 enable

配置自动生成的链路本地地址:ipv6

address auto link-local

查看自动生成的链路本地地址:display

ipv6 interface

配置ipv6命令:ipv6 address (地址)

查看配置的全局地址:display

ipv6 interface (接口号)

配置结果查看命令:display

ipv6 interface brief

配置ripng进程:ripng (参数)

启用接口ripng:ripng (参数)enable查看ripng (参数)路由信息:display ripng 1 route 创建ospfv3进程(参数):opsfv3 (参数)

配置router-ID:router id (#.#.#.#)

在接口下配置ospfv3进程区域:ospfv3 (参数) area (参数)

DHCP

开启dhcp功能:dhcp enable

开启接口dhcp服务功能:dhcp select interface

配置租期:dhcp

servse lease [day ] (参数)

配置地址池中不参与分配的地址范围:dhcp

server excluded -ip-address (ip段始)(ip段尾)

指定接口下dns服务器:dhcp server dns-list (ip 地址)

查看dhcp地址池中地址分布情况:display ip pool

创建一个全局地址池:ip

pool (名称)

配置全局地址池分配网段范围:network(ip地址)

配置dncp客户端网关地址:gateway-list (ip地址)

开启接口的dncp功能使用全局地址池为客户端分配地址:dhcp select global

开启接口dhcp中继gon功能:dhcp select relay

指定dhcp服务器地址:dhcp reley server-ip (ip地址)创建dhcp服务器组:dhcp server group (名称)

添加远端dhcp服务器组:dhcp-server (ip地址)

配置端口到指定的服务器组:dhcp relay server-select (名称)

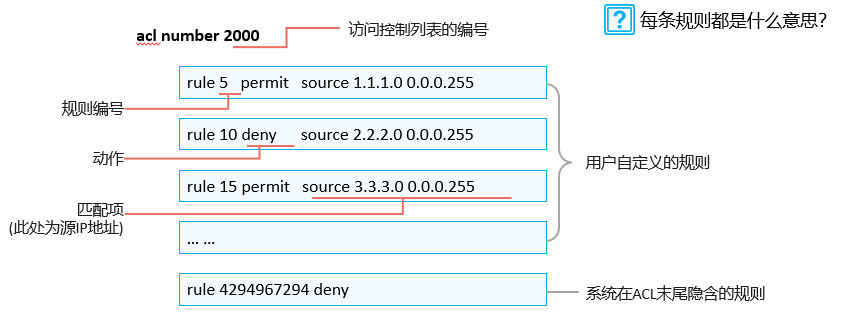

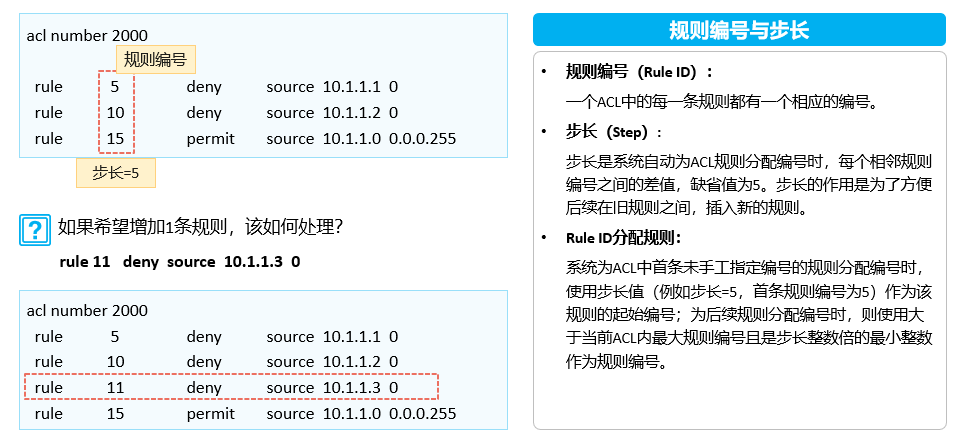

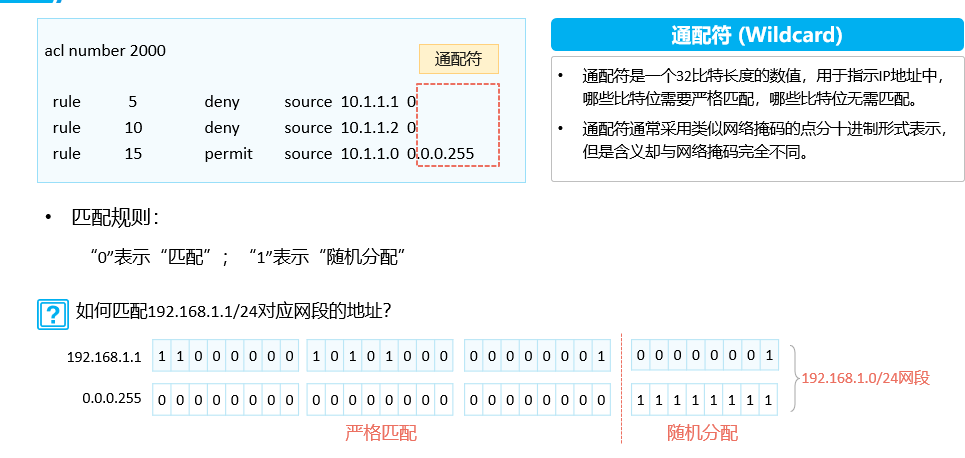

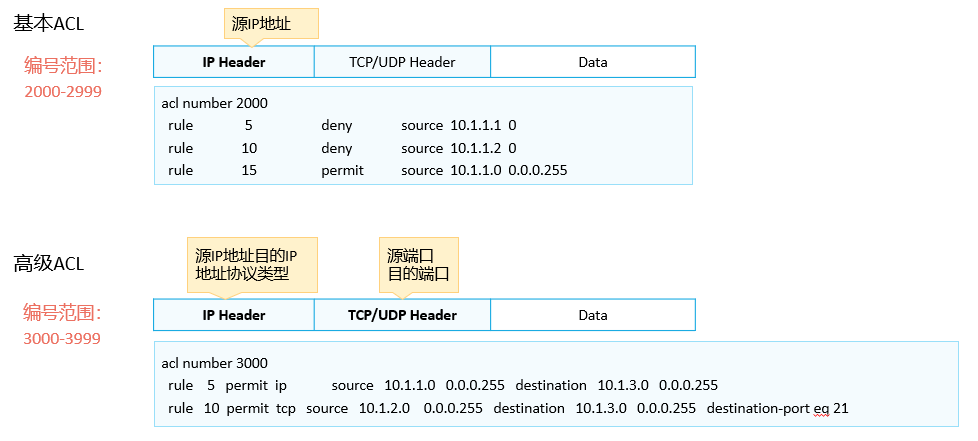

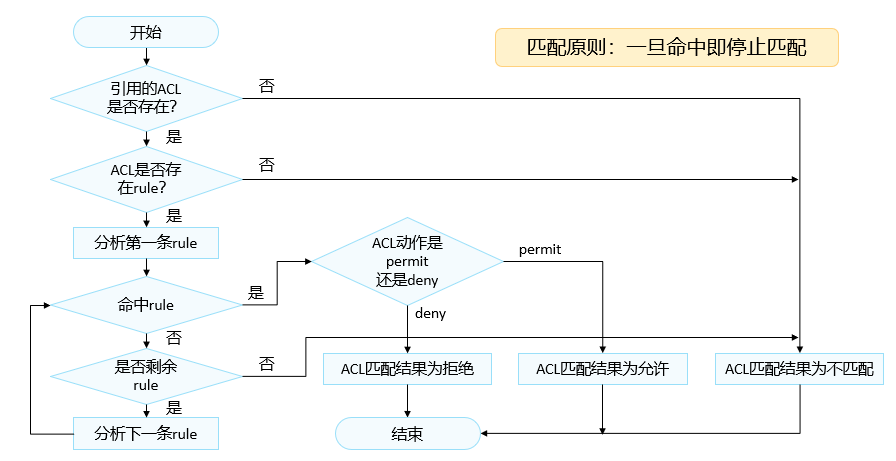

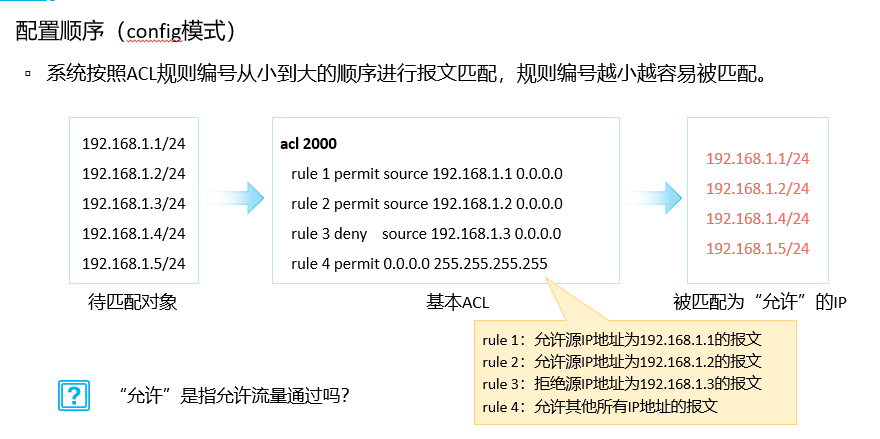

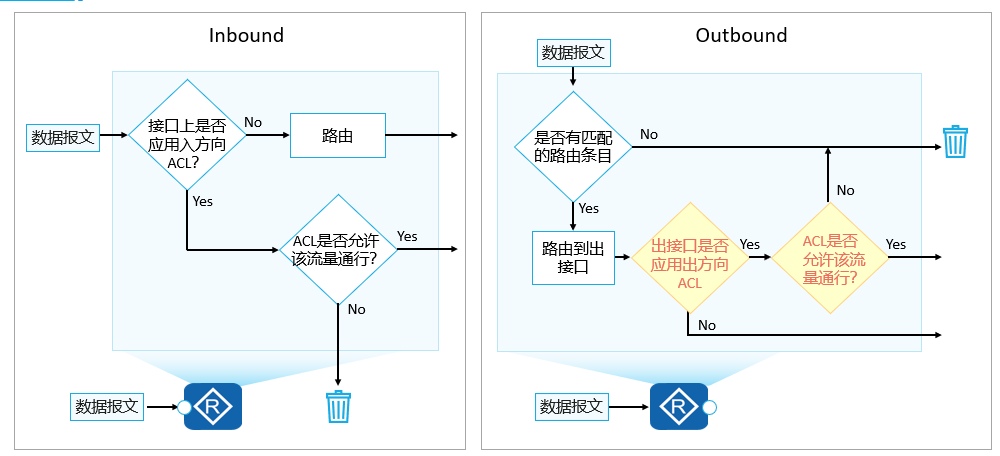

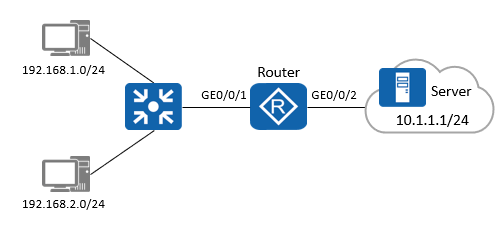

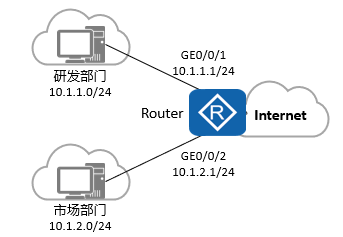

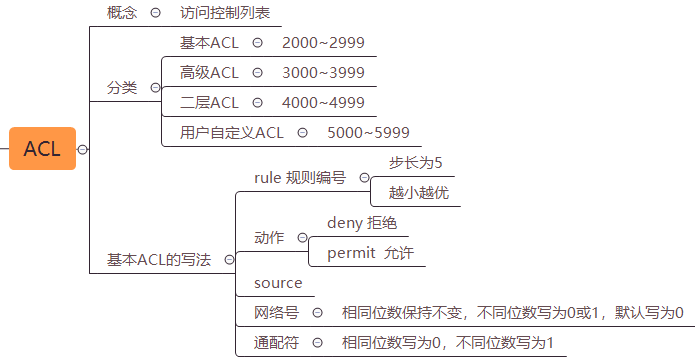

基本ACL

基本acl规则的命令结构:

rule [rule-id] {deny

| permit} [source {source-address source-wildcard | any } |

fragment |logging | time-range time-

name]

参数说明:

rule:表示这是一条规则

rele-id:表示这条规则的编号

deny | permit:表示这是一个二选一选项,表明这条规则的相关处理动作。deny表示“拒绝”;permit表示“允许”。

source:表示源ip地址信息

source-address: 表示具体的源ip地址

source-wildcard:表示与source-address相对应得匹配符

any:表示源ip地址可以是任何地址

fragment:表示该规则只对分区非首片分区报文有效

logging:表示需要将匹配上该规则的ip报文进行日志记录

time-range time-name :表示该规则的生效时间段为time-name

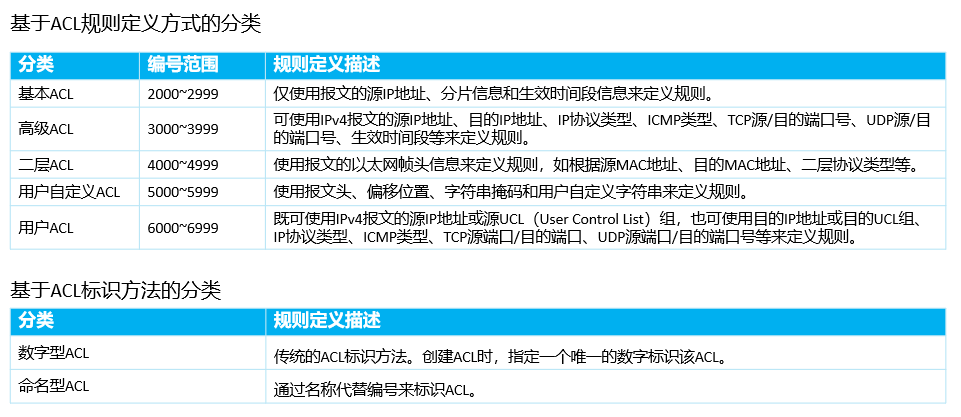

编号区分:

2000~2999基本acl 3000~3999高级acl

4000~4999二层acl 5000~5999自定义acl

创建ACL:acl (编号)

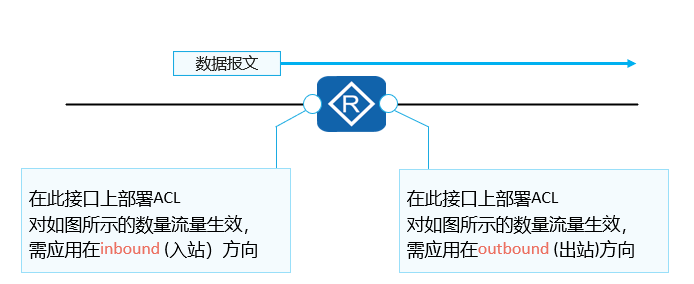

拒接源ip地址规报文则:rule deny source (ip地址)(匹配符)

拒接目的ip地址报文规则:rule deny destination (ip地址)(匹配符)

使用报文过滤技术将acl规则应用到接口上:traffic-filter [utbound/inbound] acl (编号)(utbound表示出站,inbound表示入站)

允许源地址的规则:rule(规则id) permit source (ip地址)(子网掩码)[any]

拒接源地址的规则:rule (规则id)deny

source (ip地址)(子网掩码)[any]

查看acl(编号)的配置:display acl (编号)

基础过滤工具

数据方向调用acl:acl(编号)

[inbound//utbound] 查看设备控制访问列表:display acl all

高级acl股则格式:rule (规则id) permit / deny (协议) source (ip地址)(子网掩码) [any]

配置(filter-policy)过滤策略调用acl:filter-policy (acl编号) impory 配置前缀列表过滤路由: ip ip-prefix 1 deny (ip地址) (子网掩码) greater-equal (网络位)

less-equal(网络位)

注解:

greater-equal:表示大于等于less-equal:表示小于等于

配置放行所有其它路由:ip

ip-prefix 1 permit 0.0.0.0 0 less-equal 32

配置(filter-policy)过滤策略调前缀列表:filter-policy ip-prefix 1 import

SNMP协议基础配置

开启agent命令:snmp-agent

查看系统信息:display

SNMP-agent sys-info

配置snmp版本:snmp-agent sys-info [v1/v2c/v3]

查看agent信息:display snmp-agent sys-info version

配置nms管理权限:

acl (编号)

限制管理设备:rule (规则编号 ) permit source (ip地址)(子网掩码)

不允许管理设备:rule (规则编号)deny source (ip地址) (子网掩码)

配置用户组,用户名,并指定使用acl: snmp-agent

usm-user v3 (用户名)

(用户组)acl (编号)

查看SNMPv3的用户信息:display snmp-agent sum-user

配置Agent发送trap消息:snmp-agent

target-host trap-hostname (网管名) address (目标地址池) udp-port (端口号) trap-paramsname (网管名)

开启设备告警开关:snmp-agent

trap enable

设置告警消息列队长度:snmp-agent

trap queue-size (参数值)

设置报文消息保存时间:snmp-agent

trap life (参数值)

配置管理员联系方式:snmp-agent

sys-info contact call admin (电话号码)

查看snmp Agent输出网管:display snmp-agent target-host

GRE协议基本配置(tunnel隧道创建)

创建隧道接口:interface tunnel (接口号)指定隧道模式为gre:tunnel-protocol gre

配置接口源地址:source (ip地址)

配置 接口目标地址:destination (ip地址)

注解:一条隧道链路两端接口ip地址必须在同一个网站注解:trunnel接口信息显示:Line protocol

current state : DOWN 不知道如何启用

配置动态路由协议省略

NTP

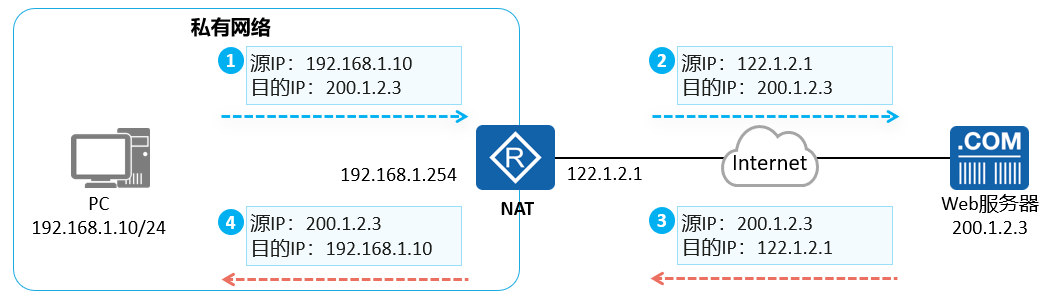

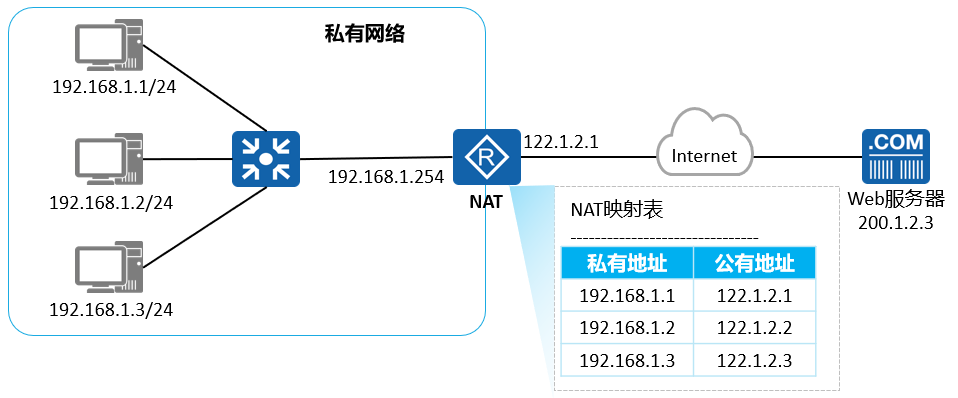

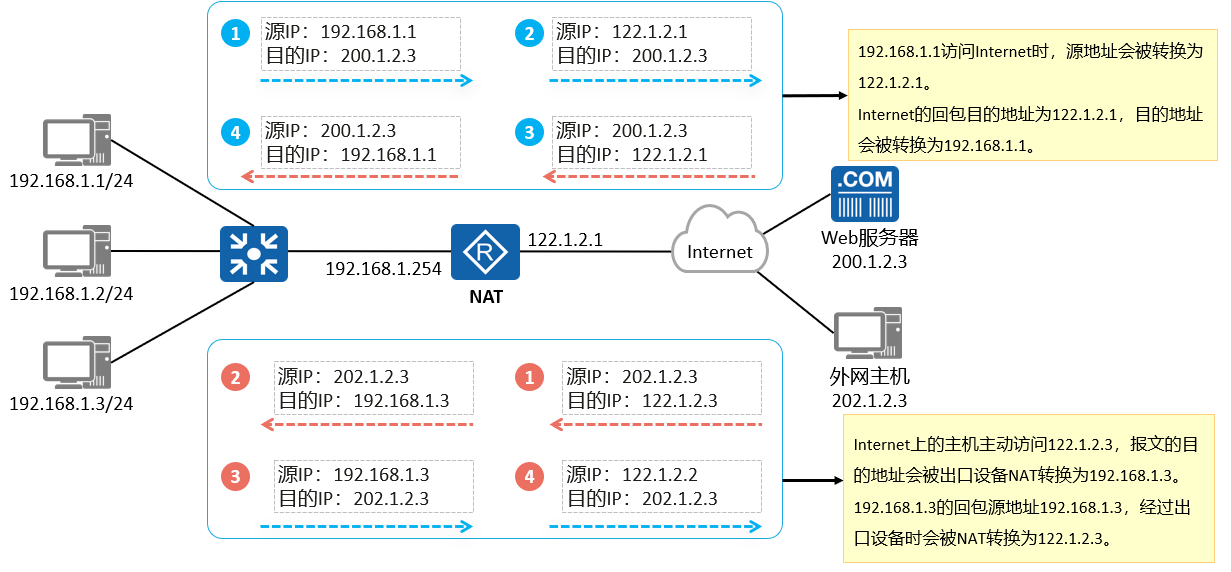

静态nat内部地址池到外部地址池一对一转换:nat static global (外部地址) inside (内部地址)

查看静态ntp配置信息:display nat static

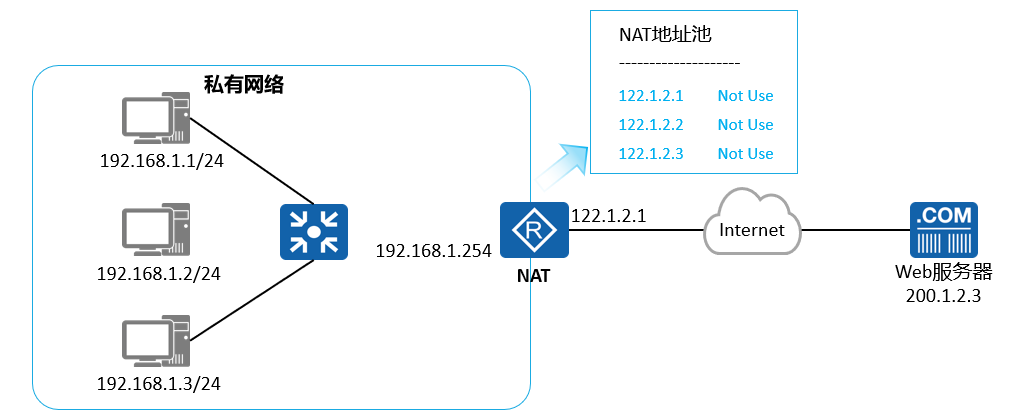

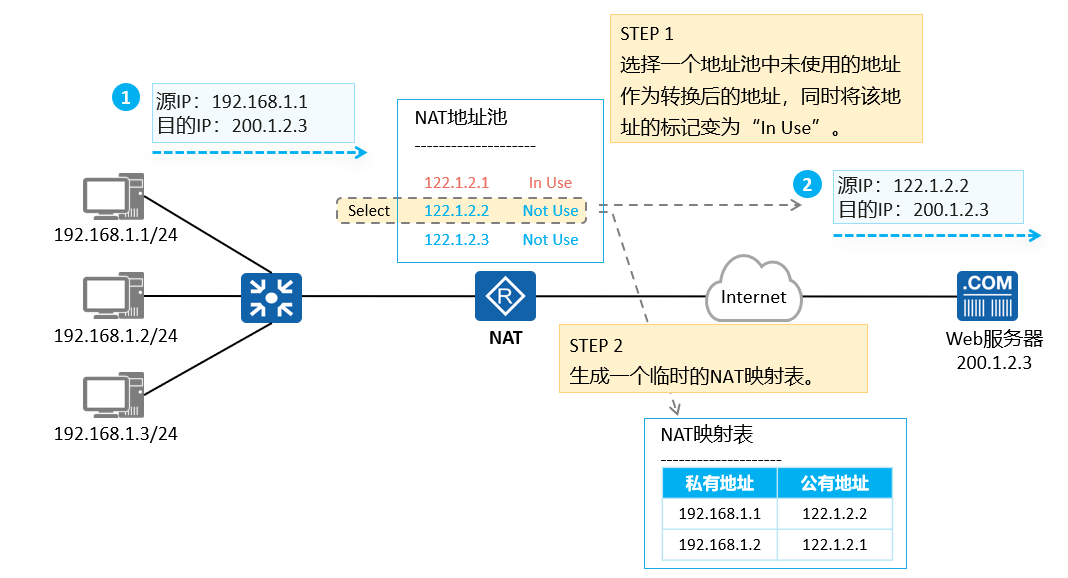

配置nat outbound 外网地址池:nat

addres-group 1 (头ip地址)(尾ip地址) acl (编号)

rule (规则编号)permit source (ip地址)(子网掩码)

在接口下将acl与地址池相关联:nat outbounb (acl编号) address-group 1 no-pat

注解:只有acl规定的地址才可以使用地址池进行地址转换

查看NAT outbound信息:display nat outbound

在接口上配置Easy-ip特性,使用接口地址为转化后的地址:nat

outbound (acl编号)

查看NAT Session的详细信息:display nat session protocol udp verbose

在接口指定内网服务器映射之外网,外网访问内网服务器,指定服务器通信协议类型为tcp:

命令:nat server protocol [tcp(协议类型)] global (服务器公网地址)[fcp(服务协议)] inside (服务器私网地址) [ftp(协议端口号,ftp协议默认端口号为21)]

启用nat alc功能:nat alg ftp enable

查看nat server信息:display nat server

VRRP

在接口穿件vrrp备份组:vrrp vrid (id号) virtual-ip (ip地址)

配置接口vrrp优先级:vrrp vrid (id 号) priority (参数)

查看vrrp信息:display vrrp / brief(简要状态) /interface (详细状态)

修改虚拟组为非抢占模式:vrrp

vrid (id号) preempt-mode disable

配置上行接口监控:vrrp

vrid (id号) track interface (上行接口号) reduced (参数)

vrrp接口md5认证:vrrp vrid (id号) authentication-mode md5(密码)

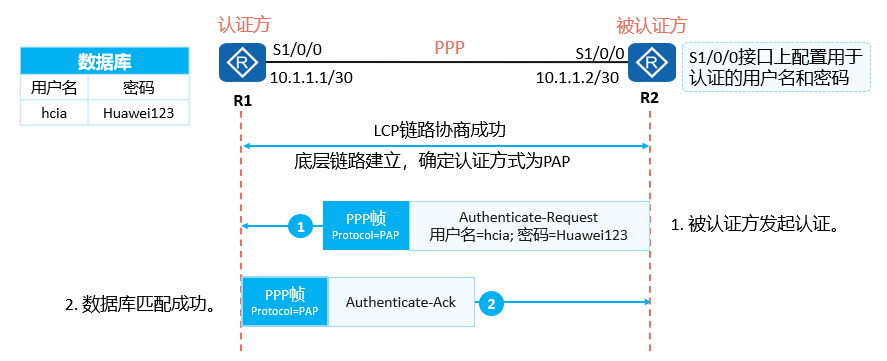

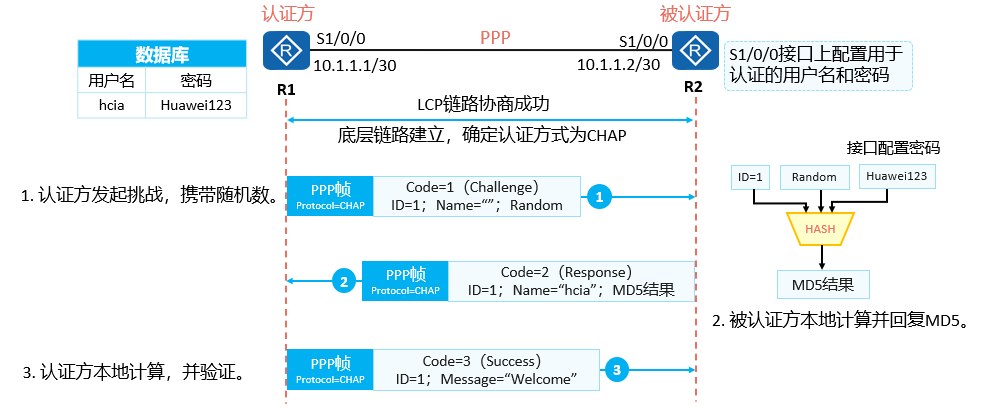

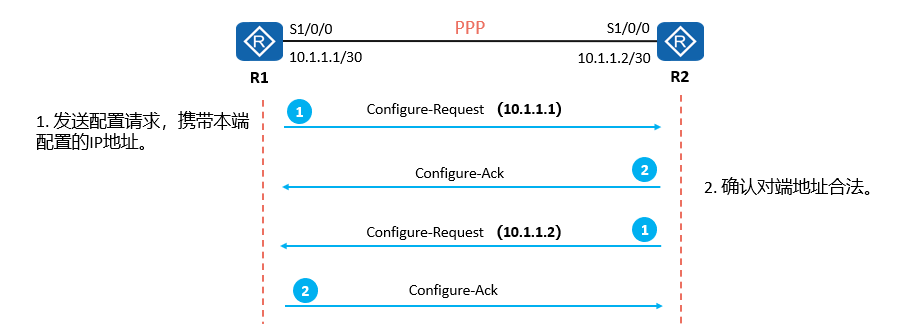

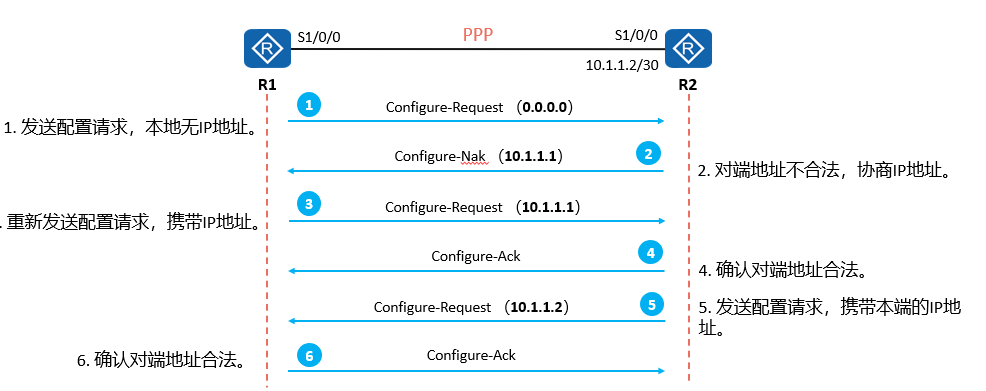

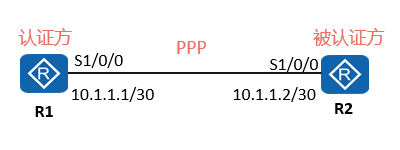

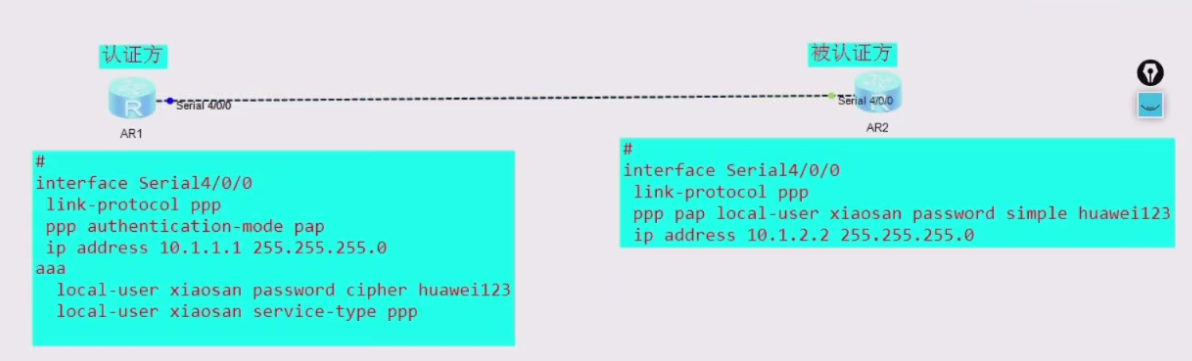

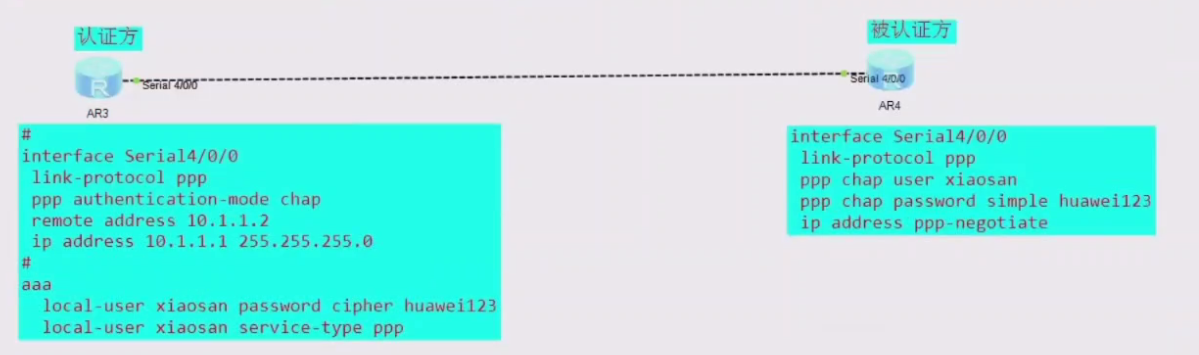

ppp认证

设置本端的ppp协议对对端设备的认证方式为pap:ppp authentication-mode pap domain (域名)进入aaa视图,创建认证方案:authentication-scheme (域名-id)

配置认证模式为本地认证:authentication-mode

local

创建域,并进入域视图:domain (域名)

配置域的认证方式:authentication-scheme (域名-id)

在aaa视图下,配置储存在本地,对对端口认证所使用的用户名和密码

local-user

(用户名) passwork cipher (密码) local-user (用户名)

service-type ppp

配置本端被对端以pap认证时本地发送的pap用户和密码

ppp pap local-user (用户名)

password cipher (密码)在接口下配置认证方式为chap:ppp

authentication-mode chap

在对端接口下配置chcp认证的用户名和密码:ppp chap (用户名)

ppp chap password (密码)在接口下配置链路层协议HDLC:link-protocol

hdlc

帧中继

接口配置链路层协议为FR:link-protocol fr

允许帧中继逆向解析地址生产地址映射表:fr

inarp

接口下手动配置ip地址与DLCI的静态映射:fr map ip (ip地址) (DLCI)[broadcast]

查看pvc的建立情况:display fr pvc-info

手工配置ospf邻居:peer (ip地址)

05.网络层协议及IP编址

前言

IPv4 (Internet Protocol Version 4)协议族是TCP/IP协议族中最为核心的协议族。它工作在TCP/IP协议栈的网络层,该层与OSI参考模型的网络层相对应。

网络层提供了无连接数据传输服务,即网络在发送数据报文时不需要先建立连接,每一个IP数据报文独立发送。

在本章节中,将介绍IPv4地址的基本概念,介绍如何进行子网划分,并且会介绍网络IP地址规划和IP地址的基本配置。

课程能力

描述网络层的主要协议

描述IPv4地址的概念、分类及特殊IP地址

计算IP网络以及IP子网

掌握IP网络地址规划方式

1.网络层协议

网络层

网络层 经常被称为IP层。但网络层协议并不只是IP协议,还包括ICMP(Internet Control Message Protocol)协议、IPX(Internet Packet Exchange)协议等。

IP协议

IP是Internet Protocol的缩写。 Internet Protocol本身是一个协议文件的名称,该协议文件的内容非常少,主要是定义并阐述了IP报文的格式。

经常被提及的IP,一般不是特指Internet Protocol这个协议文件本身,而是泛指直接或间接与IP协议相关的任何内容。

作用:

为网络层的设备提供逻辑地址

负责数据包的寻址和转发

版本:

IPv4 (IP Version 4)

IPv6 (IP Version 6)

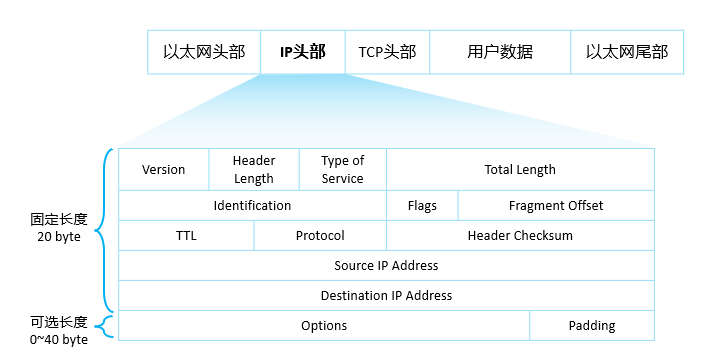

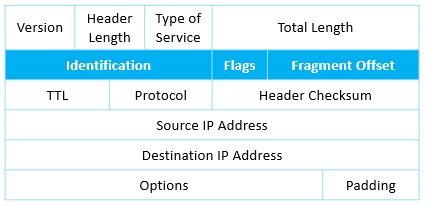

数据封装

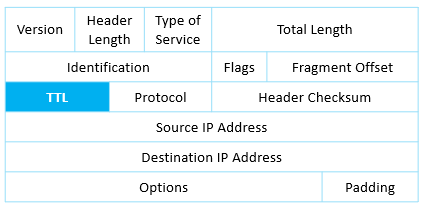

IPv4报文格式

IP Packet(IP数据包),其包头主要内容如下:

Version:4 bit,4:表示为IPv4;6:表示为IPv6。

Header Length:4 bit,首部长度,如果不带Option字段,则为20,最长为60。

Type of Service:8 bit,服务类型。只有在有QoS差分服务要求时,这个字段才起作用。

Total Length:16 bit,总长度,整个IP数据包的长度。

Identification:16 bit,标识,分片重组时会用到该字段。

Flags:3 bit,标志位。

Fragment Offset:12 bit,片偏移,分片重组时会用到该字段。

Time to Live:8 bit,生存时间。

Protocol:8 bit,协议:下一层协议。指出此数据包携带的数据使用何种协议,以便目的主机的IP层将数据部分上交给哪个进程处理。

常见值:

1: ICMP, Internet Control Message;

2: IGMP, Internet Group Management;

6: TCP , Transmission Control Protocol;

17: UDP, User Datagram Protocol。

Header Checksum:16 bit,首部检验和。

Source IP Address:32 bit,源IP地址。

Destination IP Address:32 bit,目的IP地址。

Options:可变,选项字段。

Padding:可变,填充字段,全填0。

数据包分片

将报文分割成多个片段的过程叫做分片。

网络中转发的IP报文的长度可以不同,但如果报文长度超过了数据链路所支持的最大长度,则报文就需要分割成若干个较小的片段才能够在链路上传输。

生存时间 (Time to Live, TTL)

TTL字段设置了数据包可以经过的路由器数目。

一旦经过一个路由器,TTL值就会减1,当该字段值为0时,数据包将被丢弃。

Time to Live:8 bit,生存时间。可经过的最多路由数,即数据包在网络中可通过的路由器数的最大值。

报文在网段间转发时,如果网络设备上的路由规划不合理,就可能会出现环路,导致报文在网络中无限循环,无法到达目的端。环路发生后,所有发往这个目的地的报文都会被循环转发,随着这种报文逐渐增多,网络将会发生拥塞。

为避免环路导致的网络拥塞,IP报文头中包含一个生存时间TTL(Time To Live)字段。报文每经过一台三层设备,TTL值减1。初始TTL值由源端设备设置。当报文中的TTL降为0时,报文会被丢弃。同时,丢弃报文的设备会根据报文头中的

源IP地址向源端发送ICMP错误消息。(注意:网络设备也可被配置为不向源端发送ICMP错误消息。)

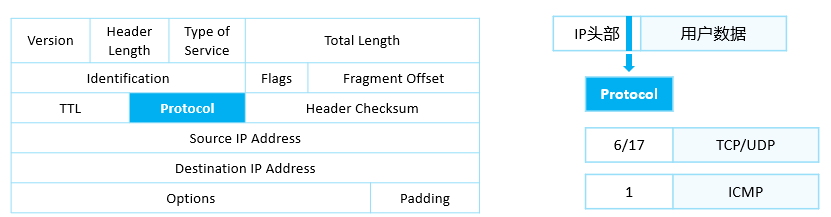

协议号 (Protocol)

IP报文头中的协议号字段标识了将会继续处理该报文的协议。

即指出此数据包携带的数据使用何种协议,以便目的主机的IP层将数据部分上报给哪个进程处理。

目的端的网络层在接收并处理报文以后,需要决定下一步对报文如何处理。IP报文头中的协议字段标识了将会继续处理报文的协议。

该字段可以标识网络层协议,如ICMP(Internet Control Message Protocol,因特网控制报文协议,对应值0x01);也可以标识上层协议,如TCP(Transmission Control Protocol,传输控制协议,对应值0x06)、UDP(User Datagram Protocol,用户数据包协议,对应值0x11)。

2.IPv4地址介绍

IP地址在网络中用于标识一个节点(或者网络设备的接口)。

IP地址用于IP报文在网络中的寻址。

一个IPv4地址有32 bit。

IPv4地址通常采用“点分十进制”表示。

IPv4地址范围:0.0.0.0~255.255.255.255

网络部分:用来标识一个网络。

主机部分:用来区分一个网络内的不同主机。

网络掩码:区分一个IP地址中的网络部分及主机部分。

IPv4地址由如下两部分组成:

网络部分 (网络号):用来标识一个网络。

IP地址不能反映任何有关主机位置的地理信息,只能通过网络号码字段判断出主机属于哪个网络。

对于网络号相同的设备,无论实际所处的物理位置如何,它们都是处在同一个网络中。

主机部分 (主机号):用来区分一个网络内的不同主机。

网络掩码 (Netmask),又称子网掩码 (Subnet Mask):

网络掩码为32 bit,与IP地址的位数一样,通常也以点分十进制数来表示。

网络掩码不是一个IP地址,在二进制的表示上是一堆连续的1、后面接一堆连续的0。

通常将网络掩码中1的个数称为这个网络掩码的长度。如:掩码0.0.0.0的长度是0,掩码252.0.0.0的长度是6。

网络掩码一般与IP地址结合使用,其中值为1的比特对应IP地址中的网络位;值为0的比特对应IP地址中的主机位,以此来辅助 我们识别一个IP地址中的网络位与主机位。即网络掩码中1的个数就是IP地址的网络号的位数,0的个数就是IP地址的主机号的位数。

IP地址分类

A/B/C类默认网络掩码

A类:8 bit, 0.0.0.0~127.255.255.255/8

B类:16 bit,128.0.0.0~191.255.255.255/16

C类:24 bit,192.0.0.0~191.223.255.255/24

D类:224.0.0.0~239.255.255.255

E类: 240.0.0.0~255.255.255.255

网络地址

网络号为X,主机号的每个比特都为0。

不能分配给具体的主机接口使用。

广播地址

网络号为X,主机号的每个比特都为1。

不能分配给具体的主机接口使用。

可用地址

又称主机地址,可用分配给具体的主机接口使用。

一个网段可用地址数量计算:

一个网段的主机位为n位,则IP地址数为:2ⁿ,可用IP地址数为:2ⁿ-2 (减去网络地址和广播地址)。

IP地址计算

【8】 255

【7】 254

【6】 252

【5】 248

【4】 240

【3】 224

【2】 192

【1】 128

30 24+6

255.255.255.252

/27 =/24 +/3

255.255.255.224

/3 224

256-224= 32

0-31 1

32-63 2

64-95 3

96-127 4

128-159 5

160-191 6

192-223 7

224-255 8

0-(N-1)

块计算

1. /27 255.255.255.224

2. 256-224=32 主机数

3.主机、可用主机、网络、广播

192.168.1.1.(0-31)

网络 = N/32 = 整数

广播 = 块下一个网络 - 1

可用主机 192.168.1.1-30

195. 16 . 15. 14

255. 255. 255. 254

主机=网络 +可用主机+广播

子网掩码怎么口算?-【块计算方法】

https://blog.51cto.com/u_8852184/2409773

例:172.16.10.1/16这个B类地址的网络地址、广播地址以及可用地址数分别是?

(单选)201.222.5.64是第几类IP地址。( )

A类

B类

C类

D类

(多选)某公司被分到了一个C类网络地址段192.168.20.0/24,现有一个部门有40台主机,请问以下哪些子网可被分配( )?

192.168.20.64/26

192.168.20.64/27

192.168.20.128/26

192.168.20.190/26

256-128=128

256-192=64 /24+/2=/26

256-224=32

256/64=4

64*0=0

64*1=64

64*2=128

64*3=192

A C

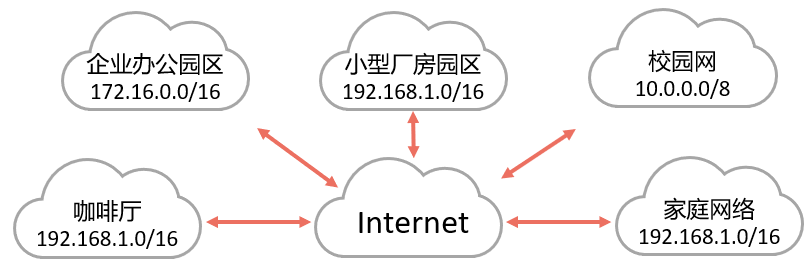

私网IP地址

公网IP地址:IP地址是由IANA统一分配的,以保证任何一个IP地址在Internet上的唯一性。这里的IP地址是指公网IP地址。

私网IP地址:实际上一些网络不需要连接到Internet,比如一个大学的封闭实验室内的网络,只要同一网络中的网络设备的IP地址不冲突即可。在IP地址空间里,A、B、C三类地址中各预留了一些地址专门用于上述情况,称为私网IP地址。

A类:10.0.0.0~10.255.255.255

B类:172.10.0.0~172.31.255.255

C类:192.168.0.0~192.168.255.255

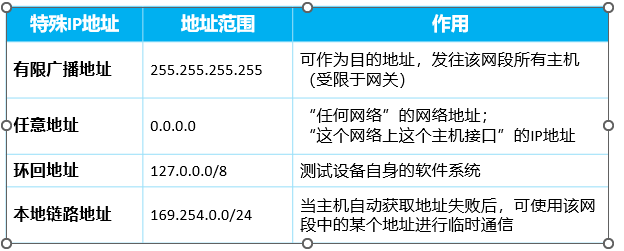

特殊IP地址

255.255.255

这个地址称为有限广播地址,它可以作为一个IP报文的目的IP地址使用。

路由器接收到目的IP地址为有限广播地址的IP报文后,会停止对该IP报文的转发。

0.0.0.0

如果把这个地址作为网络地址,它的意思就是“任何网络”的网络地址;如果把这个地址作为主机接口地址,它的意思就是“这个网络上主机接口”的IP地址。

例如:当一个主机接口在启动过程中尚未获得自己的IP地址时,就可以向网络发送目的IP地址为有限广播地址、源IP地址为0.0.0.0的DHCP请求报文,希望DHCP服务器在收到自己的请求后,能够给自己分配一个可用的IP地址。

127.0.0.0/8

这个地址为环回地址,它可以作为一个IP报文的目的IP地址使用。其作用是测试设备自身的软件系统。

一个设备产生的、目的IP地址为环回地址的IP报文是不可能离开这个设备本身的。

169.254.0.0/16

如果一个网络设备获取IP地址的方式被设置成了自动获取方式,但是该设备在网络上又没有找到可用的DHCP服务器,那么该设备就会使用169.254.0.0/16网段的某个地址来进行临时通信。

注:DHCP (Dynamic Host Configuration Protocol),动态主机配置协议,用于动态分配网络配置参数,如IP地址。

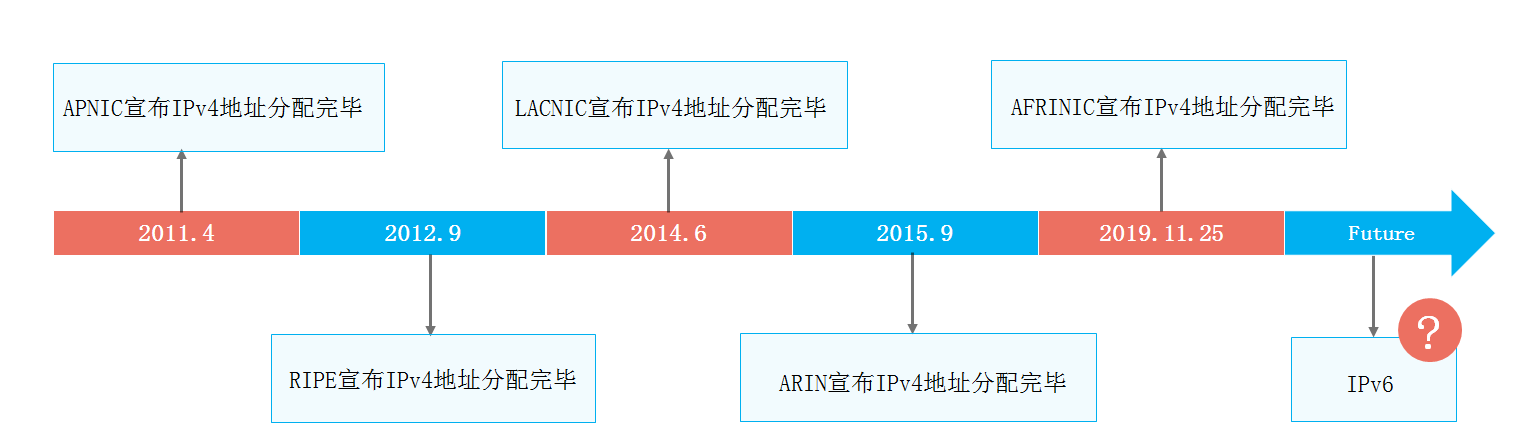

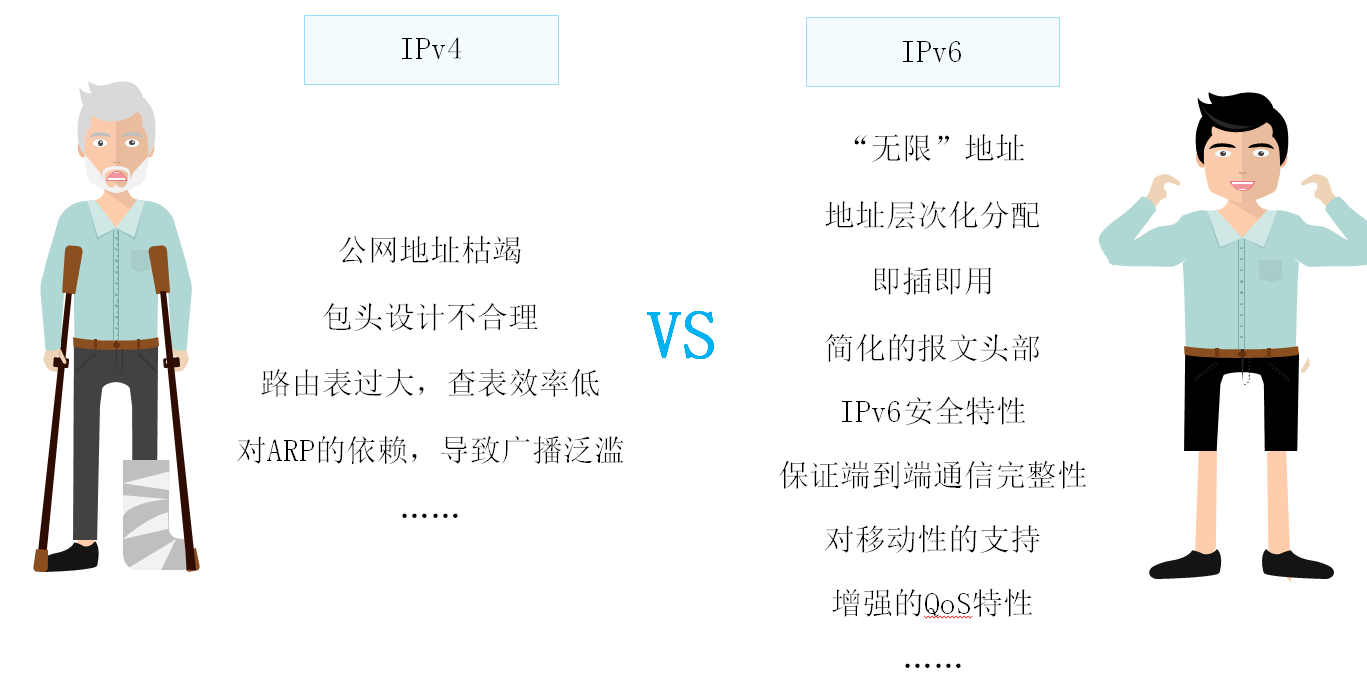

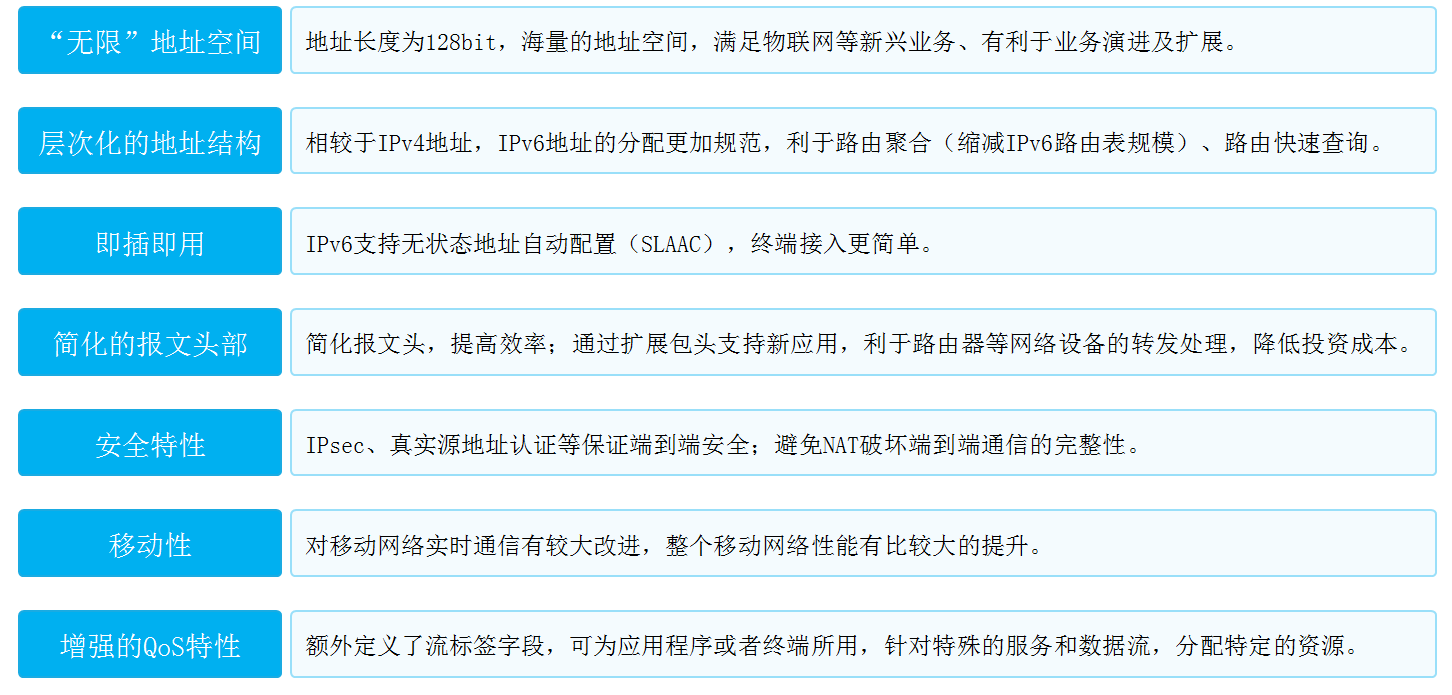

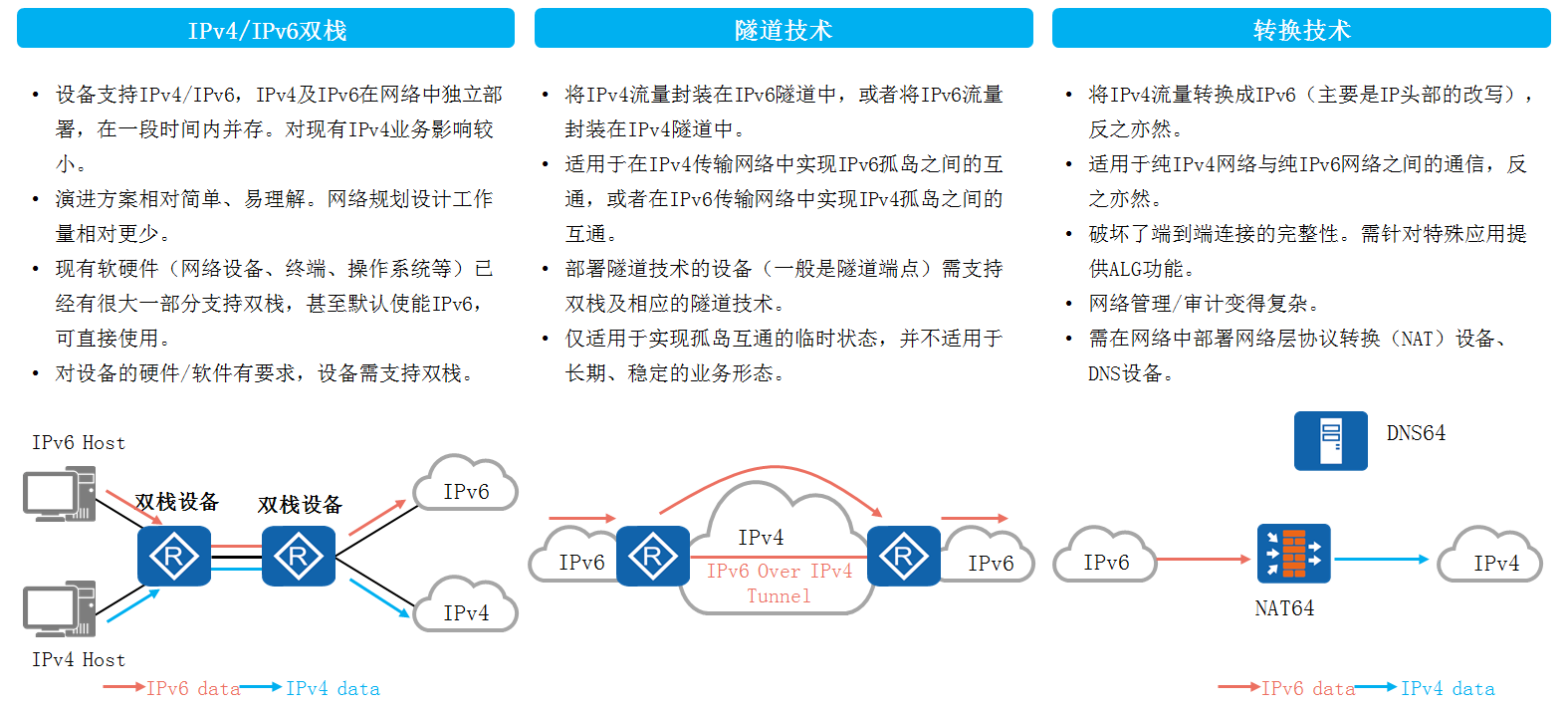

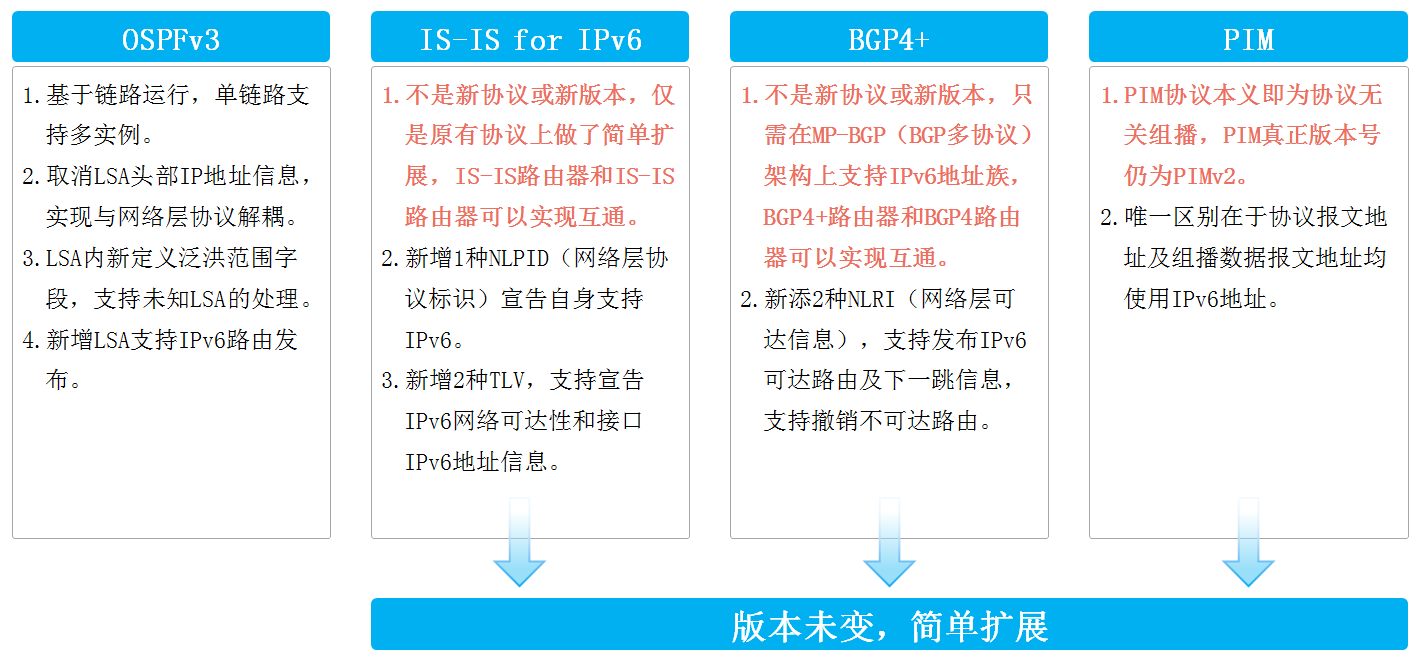

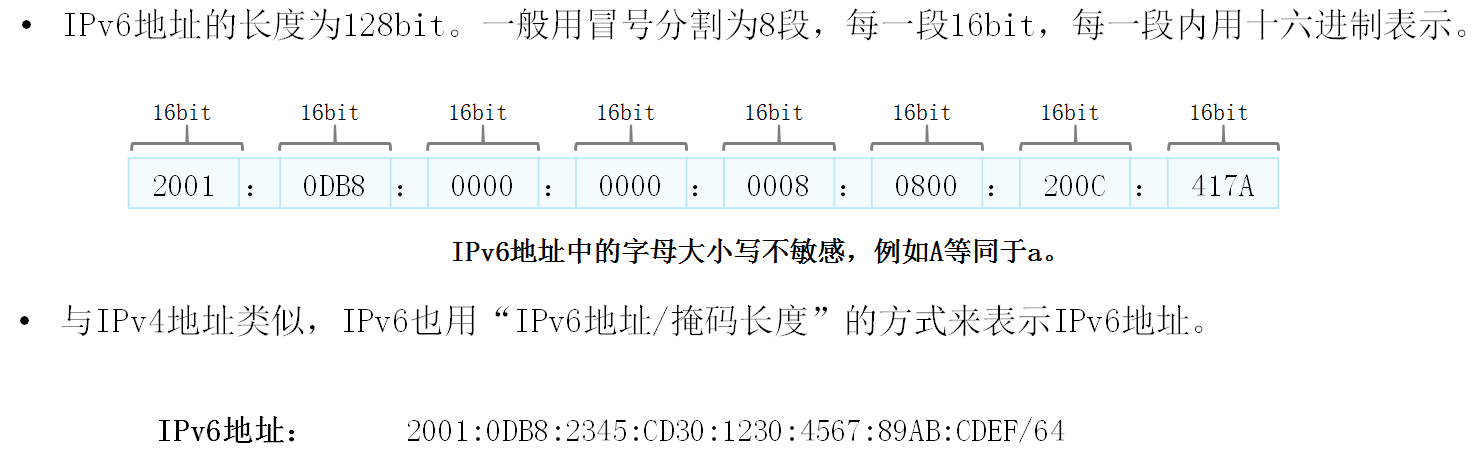

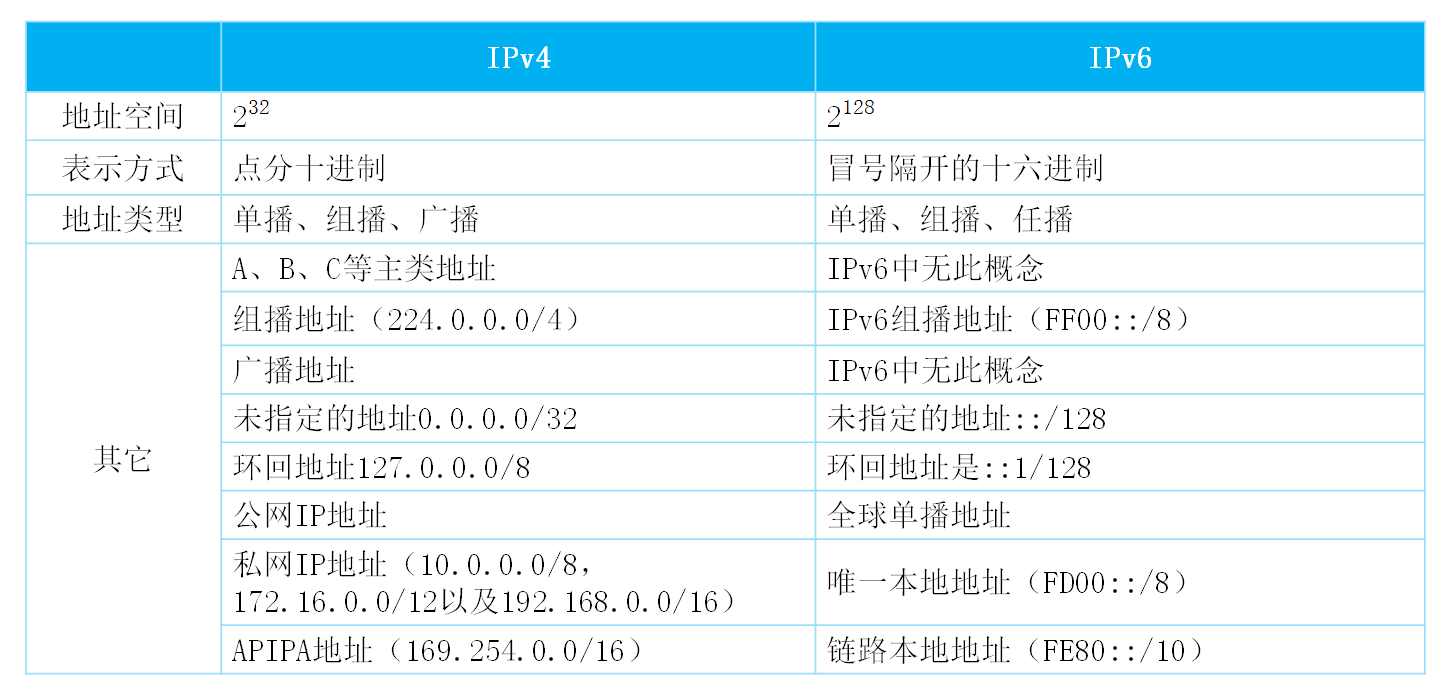

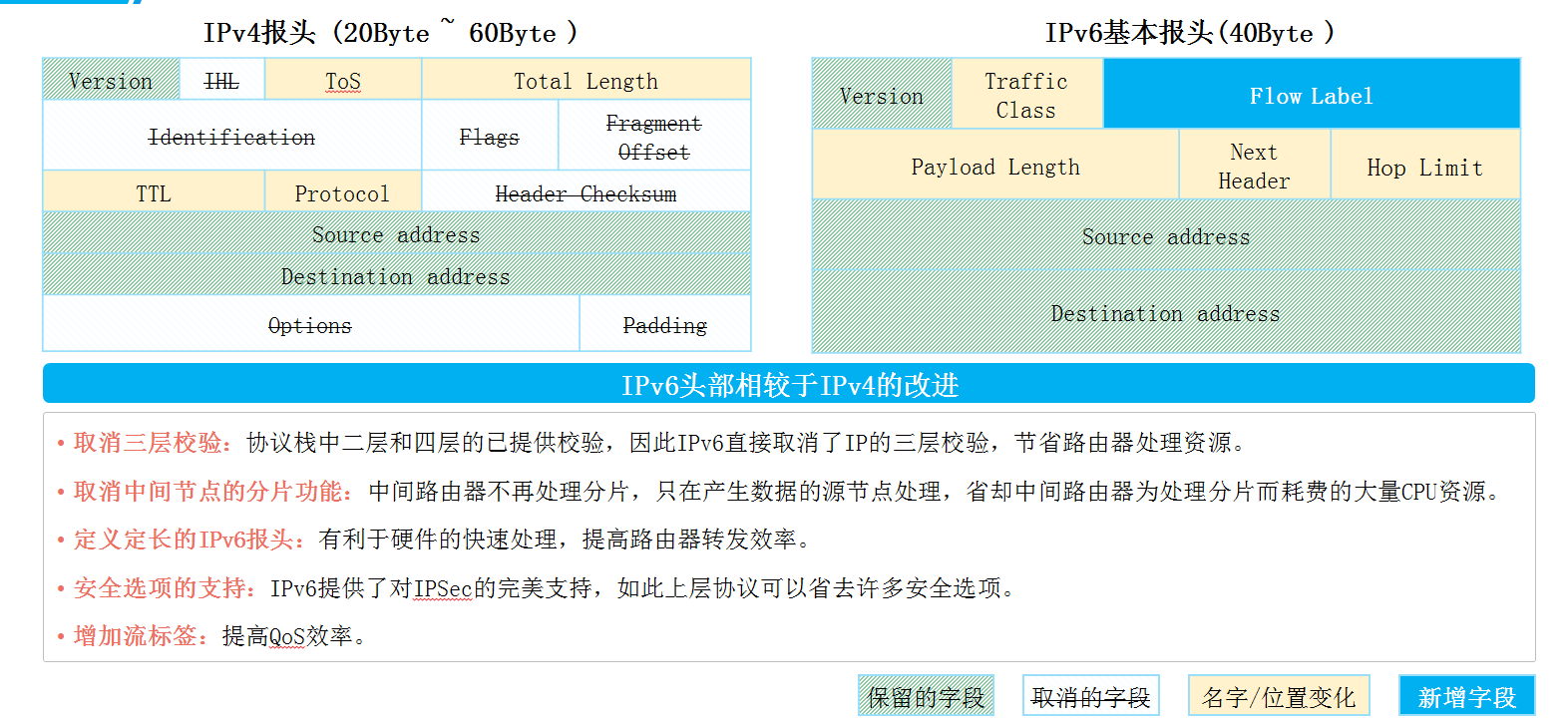

IPv4 vs IPv6

由全球IP地址分配机构,IANA (Internet Assigned Numbers Authority)管理的IPv4地址,于2011年完全用尽。随着最后一个IPv4公网地址分配完毕,加上接入公网的用户及设备越来越多,IPv4地址枯竭的问题日益严重,这是当前IPv6替代IPv4的最大源动力

ipv4

地址长度:32 bit

地址分类:单播地址、广播地址、组播地址

特点:

地址枯竭

包头设计不合理

对ARP的依赖,导致广播泛滥

……

IPv6

地址长度:128 bit

地址分类:单播地址、广播地址、任播地址

特点:

无限地址

简化的报文头部

IPv6地址自动部署

……

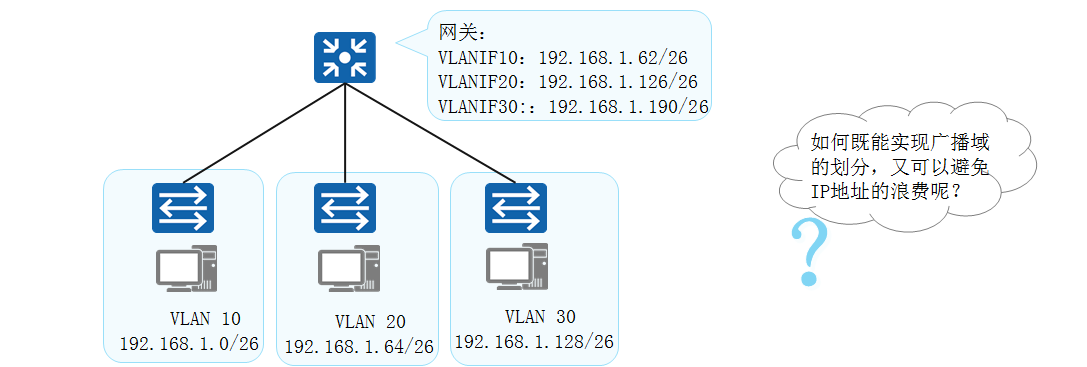

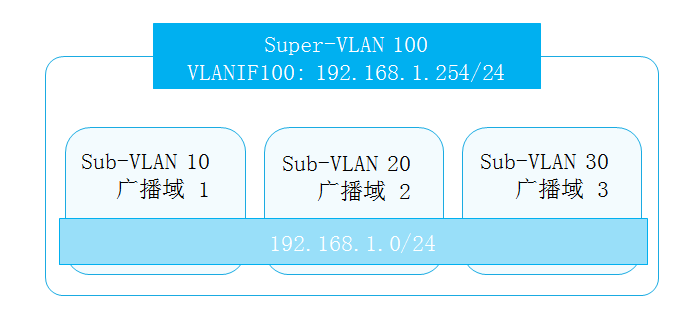

3.子网划分

为什么要划分子网?

一个B类地址用于一个广播域,地址浪费。

广播域太庞大,一旦发生广播,内网不堪重负。

将一个网络号划分成多个子网,每个子网分配给一个独立的广播域。

如此一来广播域的规模更小、网络规划更加合理。IP地址得到了合理利用。

练习:计算子网

问题:现有一个C类网络地址段192.168.1.0/24,请使用可变长子网掩码给三个子网分别分配IP地址。

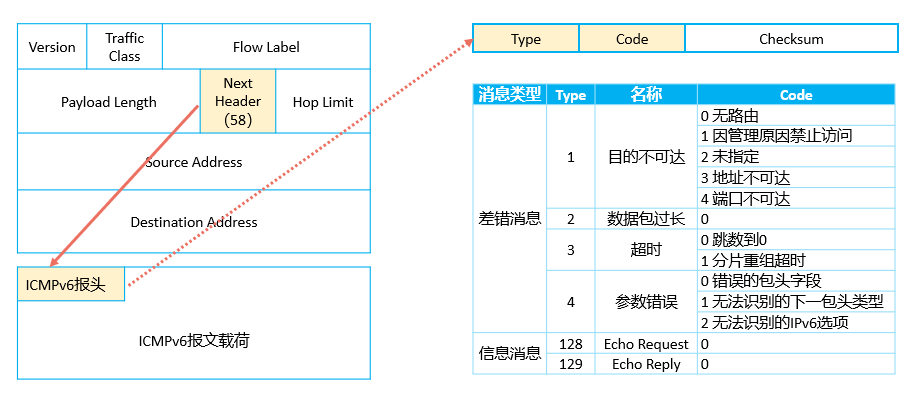

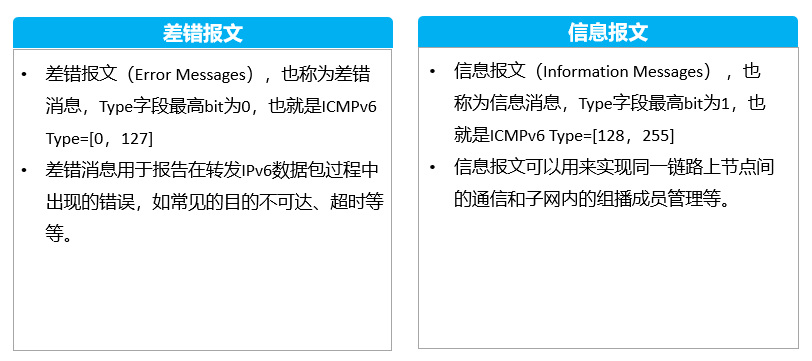

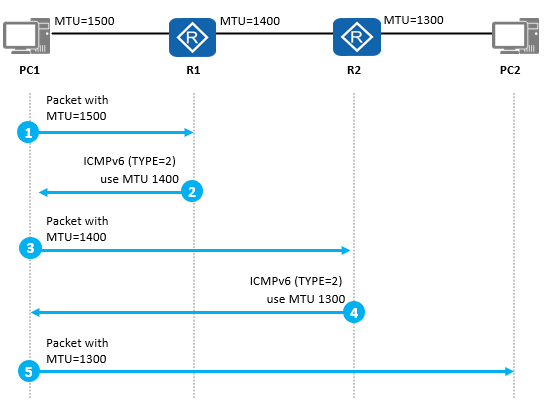

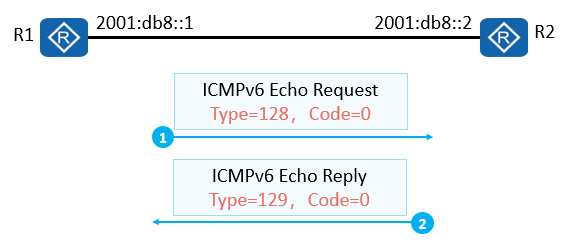

4.ICMP协议

ICMP协议

Internet控制消息协议ICMP (Internet Control Message Protocol)是IP协议的辅助协议。

ICMP协议用来在网络设备间传递各种差错和控制信息,对于收集各种网络信息、诊断和排除各种网络故障等方面起着至关重要的作用。

为了更有效地转发IP数据报文和提高数据报文交互成功的机会,在网络层使用ICMP协议。ICMP允许主机或设备报告差错情况和提供有关异常情况的报告。

ICMP消息:

ICMP消息封装在IP报文中,IP报文头部Protocol值为1时表示ICMP协议。

字段解释:

ICMP消息的格式取决于Type和Code字段,其中Type字段为消息类型,Code字段包含该消息类型的具体参数。

校验和字段用于检查消息是否完整。

消息中包含32 bit的可变参数,这个字段一般不使用,通常设置为0。

在ICMP重定向消息中,这个字段用来指定网关IP地址,主机根据这个地址将报文重定向到指定网关。

在Echo请求消息中,这个字段包含标识符和序号,源端根据这两个参数将收到的回复消息与本端发送的Echo请求消息进行关联。尤其是当源端向目的端发送了多个Echo请求消息时,需要根据标识符和序号将Echo请求和回复消息进行一一对应。

5.IPv4地址配置及基本应用

IP地址的基础配置命令

1.进入接口视图

[Huawei] interface interface-type interface-number

>通过此命令可以进入指定的接口视图,配置接口的相关属性。

> interface-type interface-number:指定接口类型和接口编号。接口类型和接口编号之间可以输入空格也可以不输入空格

2.配置接口的IP地址

[Huawei-GigabitEthernet0/0/1] ip address ip-address { mask | mask-length }

>在接口视图下,通过此命令来给网络设备上的接口配置IP地址,实现网络的互连。

> ip-address:指定接口的IP地址,点分十进制形式。

> mask:指定子网掩码,点分十进制形式。

> mask-length:指定掩码长度,整数形式,取值范围是0~32。

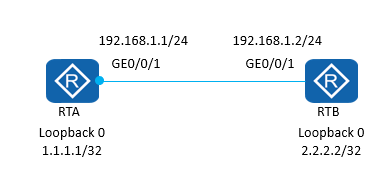

案例:配置接口IP地址

配置物理接口地址:

[RTA] interface gigabitethernet 0/0/1

[RTA-GigabitEthernet0/0/1] ip address 192.168.1.1 255.255.255.0

或

[RTA-GigabitEthernet0/0/1] ip address 192.168.1.1 24

配置逻辑接口地址:

[RTA] interface LoopBack 0

[RTA-LoopBack0] ip address 1.1.1.1 255.255.255.255

或

[RTA-LoopBack0] ip address 1.1.1.1 32

网络IP地址规划

IP地址规划要和网络结构、路由协议、流量规划、业务规则等结合起来考虑。IP地址的规划应尽可能和网络层次相对应,应该是自顶向下的一种规划。

总得来说: IP地址规划的目标是:易管理、易扩展、利用率高。

参考规划原则:

唯一性、连续性、扩展性

结构化、业务相关性

6.总结

在IP网络上,如果用户要将一台计算机连接到Internet上,就需要向因特网服务提供方ISP(Internet Service Provider)申请一个IP地址。

在本章节中,我们介绍了IP协议的基本概况,并介绍了IPv4地址的相关概念以及如何进行子网划分。

在本章节中,我们还介绍了网络IP地址规划以及IP地址的基本配置。

06.网络服务与应用

前言

网络已经成为当今人们生活中的一部分:传输文件、发送邮件、在线视频、浏览网页、联网游戏。因为网络分层模型的存在,普通用户无需关注通信实现原理等技术细节就可以直接使用由应用层提供的各种服务。

之前的课程中我们已经学习了数据链路层、网络层、传输层相关的技术,本章让我们一起了解FTP、DHCP、HTTP等常见的网络服务与应用。

课程能力

学完本课程后,您将能够:

掌握FTP的工作原理

掌握TFTP的工作原理

掌握DHCP的工作原理

掌握Telnet的工作原理

掌握HTTP的工作原理

掌握DNS的基本概念

掌握NTP的基本概念

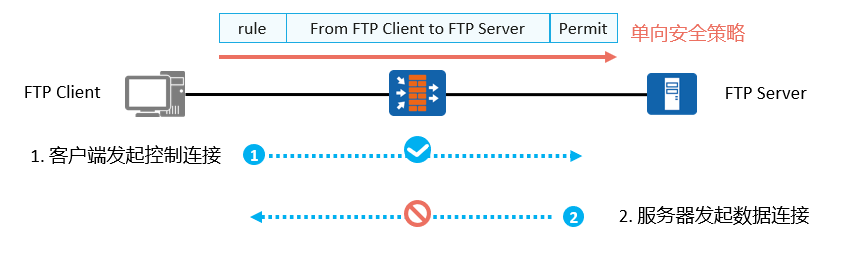

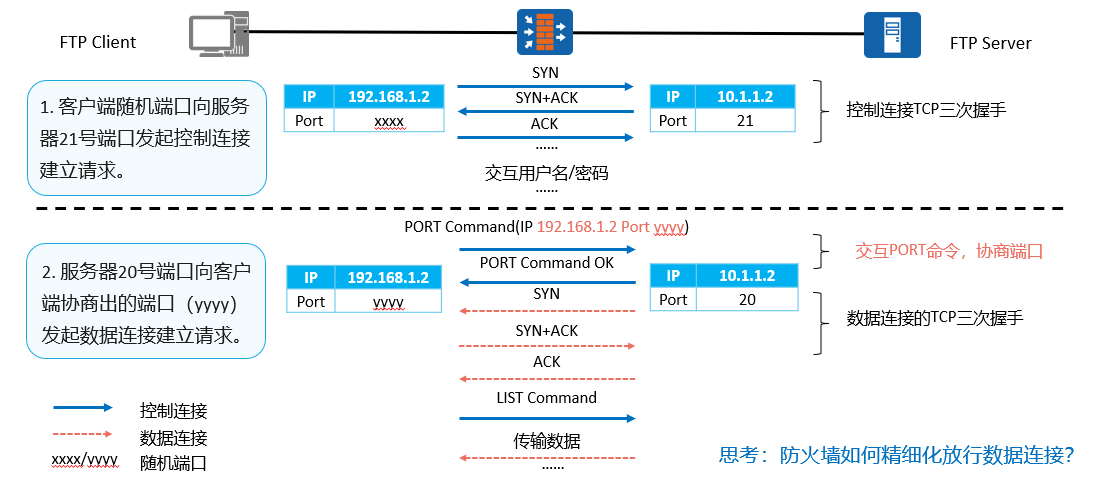

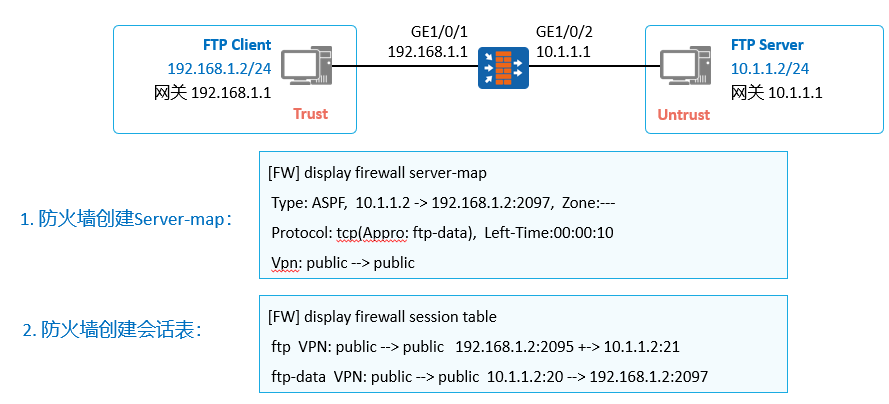

1.FTP

配置命令介绍 - 设备作为服务器端

用户通过FTP访问设备

1.开启FTP服务器端功能

[Huawei]ftp [ ipv6 ] server enable

> 缺省情况下,设备的FTP服务器端功能是关闭的。

2.配置FTP本地用户

[Huawei]aaa

[Huawei]local-user user-name password irreversible-cipher password

[Huawei]local-user user-name privilege level level

[Huawei]local-user user-name service-type ftp

[Huawei]local-user user-name ftp-directory directory

> 必须将用户级别配置在3级或者3级以上,否则FTP连接将无法成功。

配置命令介绍 - 设备作为客户端

1.VRP作为FTP客户端访问FTP服务器端

<FTP Client>ftp 10.1.1.1

Trying 10.1.1.1 ...

Press CTRL+K to abort

Connected to 10.1.1.1.

220 FTP service ready.

User(10.1.1.1:(none)):ftp

331 Password required for ftp.

Enter password:

230 User logged in.

2.VRP作为FTP客户端的常用命令

ascii Set the file transfer type to ASCII, and it is the default type

binary Set the file transfer type to support the binary image

ls List the contents of the current or remote directory

passive Set the toggle passive mode, the default is on

get Download the remote file to the local host

put Upload a local file to the remote host

配置示例

上述两台路由器,一台作为FTP服务器端,一台作为FTP客户端。

首先通过配置,在FTP服务器端上开启FTP服务,创建一个账号作为FTP登录使用账号。然后FTP客户端登录FTP服务器端并使用get命令下载一个文件。

FTP服务器端配置如下:

<Huawei> system-view

[Huawei] sysname FTP_Server

[FTP_Server] ftp server enable

[FTP_Server] aaa

[FTP_Server-aaa] local-user admin1234 password irreversible-cipher Helloworld@6789

[FTP_Server-aaa] local-user admin1234 privilege level 15

[FTP_Server-aaa] local-user admin1234 service-type ftp

[FTP_Server-aaa] local-user admin1234 ftp-directory flash:

FTP客户端操作示例:

<FTP Client>ftp 10.1.1.1

[FTP Client-ftp]get sslvpn.zip

200 Port command okay.

FTP: 828482 byte(s) received in 2.990 second(s) 277.08Kbyte(s)/sec.

2.TFTP

配置命令介绍 - 设备作为客户端

1.VRP作为TFTP客户端下载文件

<Huawei> tftp TFTP_Server-IP-address get filename

> TFTP无需登录,直接输入服务器端IP地址以及操作命令即可。

2.VRP作为TFTP客户端上传文件

<Huawei> tftp TFTP_Server-IP-address put filename

> TFTP无需登录,直接输入服务器端IP地址以及操作命令即可。

> 目前VRP设备只支持作为TFTP客户端。

3.Telnet

Telnet应用场景

为方便通过命令行管理设备,可以使用Telnet协议对设备进行管理。

Telnet协议与使用Console接口管理设备不同,无需专用线缆直连设备的Console接口,只要IP地址可达、能够和设备的TCP 23端口通信即可。

支持通过Telnet协议进行管理的设备被称为Telnet服务器端,而对应的终端则被称为Telnet客户端。很多网络设备同时支持作为Telnet服务器端、Telnet客户端。

虚拟用户界面

当用户使用Console接口、Telnet等方式登录设备的时候,系统会分配一个用户界面(user-interface)来管理、监控设备与用户间的当前会话,每个用户界面视图可以配置一系列参数用于指定用户的认证方式、登录后的权限级别,当用户登录设备后将会受这些参数限制。

Telnet所对应的用户界面类型为VTY(Virtual Type Terminal,虚拟类型终端)

1.开启Telnet服务器端功能

[Huawei] telnet server enable

> 使能设备的Telnet服务器端功能。缺省情况下,设备的Telnet服务器端功能处于去使能状态,undo telnet server enable即可重新关闭Telnet服务器端功能。

2.进入用户视图

[Huawei] user-interface vty first-ui-number [ last-ui-number ]

> 进入VTY用户界面视图。 不同设备型号的VTY接口可能并不一致。

3.配置VTY用户界面支持的协议

[Huawei-ui-vty0-4]] protocol inbound { all | telnet }

> 缺省情况下,VTY用户界面支持的协议是SSH(Secure Shell Protocol ,安全外壳协议)和Telnet。

4.配置认证方式以及密码认证方式下的认证密码

[Huawei-ui-vty0-4] authentication-mode {aaa | none | password}

[Huawei-ui-vty0-4] set authentication password cipher

> 缺省情况下,无默认认证方式,需要进行手动配置。

不同VRP版本执行set authentication password cipher命令有差异:某些版本需要回车后输入密码,某些版本可直接在命令后输入密码。

Telnet配置示例

配置10.1.1.2作为Telnet服务器端,认证方式为AAA本地认证。在本地创建名为huawei的账号,密码为Huawei@123,权限为15级。

用户通过Telnet客户端软件登录并管理Telnet服务器端。

Telnet服务器端配置如下:

<Huawei> system-view

[Huawei] telnet server enable

[Huawei] aaa

[Huawei-aaa] local-user huawei password irreversible-cipher Huawei@123

[Huawei-aaa] local-user huawei privilege level 15

[Huawei-aaa] local-user huawei service-type telnet

[Huawei-aaa] quit

[Huawei] user-interface vty 0 4

[Huawei-ui-vty0-4] authentication-mode aaa

Telnet 客户端操作:

<Host>telnet 10.1.1.2

Login authentication

Username:huawei

Password:

Info: The max number of VTY users is 5, and the number

of current VTY users on line is 1.

The current login time is 2020-01-08 15:37:25.

<Huawei>

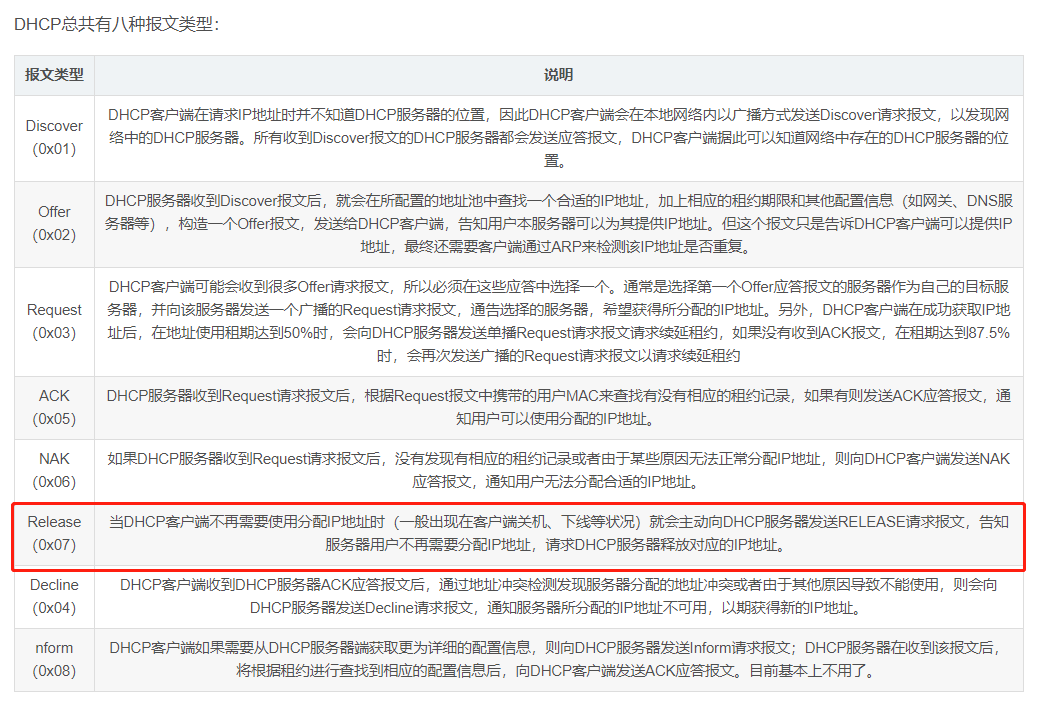

4.DHCP

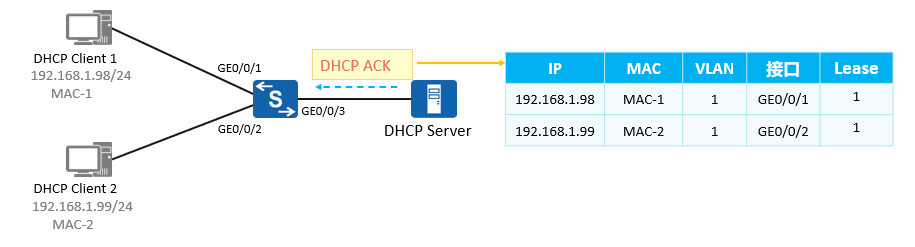

DHCP基本概念

为解决传统的静态手工配置方式的不足,DHCP(Dynamic Host Configuration Protocol,动态主机配置协议)应运而生,其可以实现网络动态合理地分配IP地址给主机使用。

DHCP采用C/S构架,主机无需配置,从服务器端获取地址,可实现接入网络后即插即用。

DHCP优点

IP地址由从服务器端的地址池中获取,服务器端会记录维护IP地址的使用状态,做到IP地址统一分配、管理。

DHCP提出了租期的概念,可有效提高地址利用率。

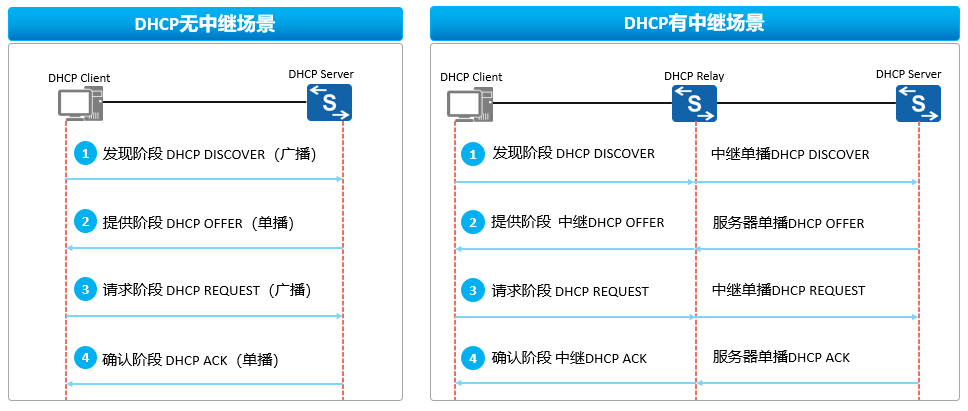

DHCP工作原理

DHCP执行流程详解

https://blog.csdn.net/qq_53578500/article/details/126666506

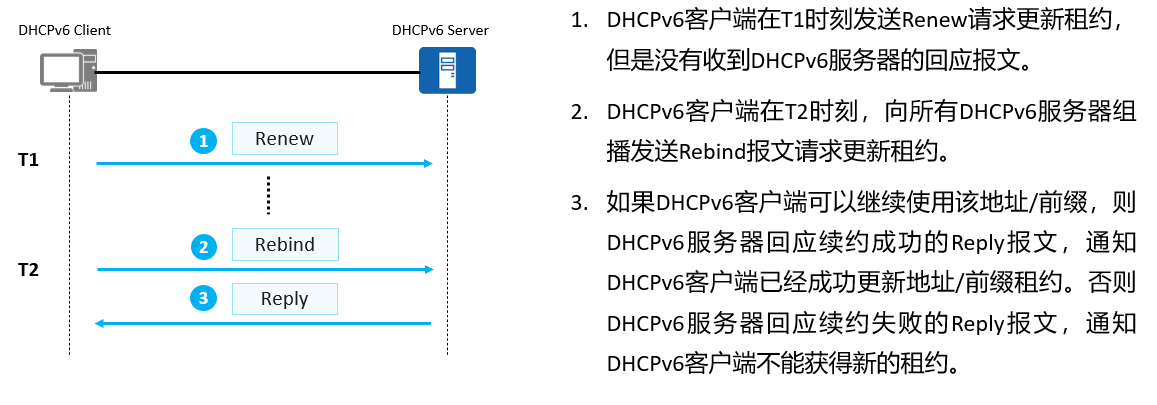

DHCP租期更新

如果在50%租期时客户端未得到原服务器端的回应,则客户端在87.5%租期时会广播发送DHCP Request,任意一台DHCP服务器端都可回应,该过程称为重绑定。

DHCP配置命令介绍

1.开启DHCP功能

[Huawei] dhcp enable

2.开启接口采用接口地址池的DHCP服务器端功能

[Huawei-Gigabitthernet0/0/0]dhcp select interface

3.指定接口地址池下的DNS服务器地址

[Huawei-Gigabitthernet0/0/0]dhcp server dns-list ip-address

4.配置接口地址池中不参与自动分配的IP地址范围

[Huawei-Gigabitthernet0/0/0]dhcp server excluded-ip-address start-ip-address [ end-ip-address ]

5.配置DHCP服务器接口地址池中IP地址的租用有效期限功能

[Huawei-Gigabitthernet0/0/0]dhcp server lease { day day [ hour hour [ minute minute ] ] | unlimited }

> 缺省情况下,IP地址的租期为1天。

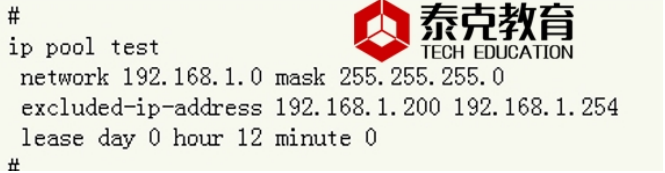

6.创建全局地址池

[Huawei]ip pool ip-pool-name

7.配置全局地址池可动态分配的IP地址范围

[Huawei-ip-pool-2]network ip-address [ mask { mask | mask-length } ]

8.配置DHCP客户端的网关地址

[Huawei-ip-pool-2]gateway-list ip-address

9.配置DHCP客户端使用的DNS服务器的IP地址

[Huawei-ip-pool-2]dns-list ip-address

10.配置IP地址租期

[Huawei-ip-pool-2] lease { day day [ hour hour [ minute minute ] ] | unlimited }

11.使能接口的DHCP服务器功能

[Huawei-Gigabitthernet0/0/0]dhcp select global

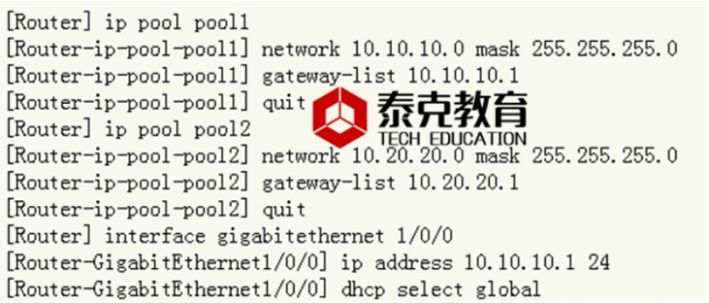

DHCP接口地址池配置

需求描述:

配置一台路由器作为DHCP服务器端,使用接口GE0/0/0所属的网段作为DHCP客户端的地址池,同时将接口地址设为DNS Server地址,租期设置为3天。

>全局使能DHCP服务,进入接口视图下,关联当前接口到DHCP地址池,在接口视图下配置DNS地址、排除地址(将接口自身地址排除在外),同时配置给客户端分配IP地址的租期。

DHCP服务器端配置如下:

[Huawei]dhcp enable

[Huawei]interface GigabitEthernet0/0/0

[Huawei-GigabitEthernet0/0/0]dhcp select interface

[Huawei-GigabitEthernet0/0/0]dhcp server dns-list 10.1.1.2

[Huawei-GigabitEthernet0/0/0]dhcp server excluded-ip-address 10.1.1.2

[Huawei-GigabitEthernet0/0/0]dhcp server lease day 3

需求描述:

配置一台路由器作为DHCP服务器端,配置全局地址池ip pool为DHCP客户端分配IP地址;分配地址为1.1.1.0/24网段,网关地址1.1.1.1,DNS地址同样也是1.1.1.1,租期10天,在GE0/0/0接口下调用全局地址池。

<R1>system-view

Enter system view, return user view with Ctrl+Z.

[R1]inter g0/0/0

[R1-GigabitEthernet0/0/0]ip addr 1.1.1.1 24

[R1-GigabitEthernet0/0/0]dhcp select global

[R1-GigabitEthernet0/0/0]disp this

[V200R003C00]

#

interface GigabitEthernet0/0/0

ip address 1.1.1.1 255.255.255.0

dhcp select global

#

return

[R1]dhcp enable

[R1]ip pool 1-1-1-1-24

Info: It's successful to create an IP address pool.

[R1-ip-pool-1-1-1-1-24]network 1.1.1.0 mask 24

[R1-ip-pool-1-1-1-1-24]gateway-list 1.1.1.1

[R1-ip-pool-1-1-1-1-24]lease day 10

[R1-ip-pool-1-1-1-1-24]dns-list 1.1.1.1

[R1-ip-pool-1-1-1-1-24]display this

[V200R003C00]

#

ip pool 1-1-1-1-24

gateway-list 1.1.1.1

network 1.1.1.0 mask 255.255.255.0

lease day 10 hour 0 minute 0

dns-list 1.1.1.1

#

return

[R1-ip-pool-1-1-1-1-24]return

<R1>save

The current configuration will be written to the device.

Are you sure to continue? (y/n)[n]:y

It will take several minutes to save configuration file, please wait.......

Configuration file had been saved successfully

Note: The configuration file will take effect after being activated

PC>ipconfig /renew

IP Configuration

Link local IPv6 address...........: fe80::5689:98ff:fe2f:433b

IPv6 address......................: :: / 128

IPv6 gateway......................: ::

IPv4 address......................: 1.1.1.254

Subnet mask.......................: 255.255.255.0

Gateway...........................: 1.1.1.1

Physical address..................: 54-89-98-2F-43-3B

DNS server........................: 1.1.1.1

配置一台路由器作为DHCP服务器端,配置接口地址池 为DHCP客户端分配IP地址;分配地址为10.1.1.0/24网段,网关地址接口g0/0/0的地址,g0/0/0的ip为10.1.1.254,DNS地址同样也是114.114.114,租期1天,在GE0/0/0接口下调用接口地址池,同时关闭loggin日志。

<Huawei>undo terminal logging

Info: Current terminal logging is off.

<Huawei>system-view

Enter system view, return user view with Ctrl+Z.

[Huawei]sysname R1

[R1]

[R1]dhcp enable

Info: The operation may take a few seconds. Please wait for a moment.done.

[R1]interface g0/0/0

[R1-GigabitEthernet0/0/0]dhcp select interface

[R1-GigabitEthernet0/0/0]dhcp server dns-list 114.114.114.114

[R1-GigabitEthernet0/0/0]dhcp server excluded-ip-address 10.1.1.251

[R1-GigabitEthernet0/0/0]dhcp server excluded-ip-address 10.1.1.252

[R1-GigabitEthernet0/0/0]dhcp server lease day 1 hour 0 minute 0

[R1-GigabitEthernet0/0/0]dhcp server excluded-ip-address 10.1.1.242 10.1.1.249

[R1-GigabitEthernet0/0/0]display this

[V200R003C00]

#

interface GigabitEthernet0/0/0

ip address 10.1.1.254 255.255.255.0

dhcp select interface

dhcp server excluded-ip-address 10.1.1.242 10.1.1.249

dhcp server excluded-ip-address 10.1.1.251 10.1.1.252

dhcp server dns-list 114.114.114.114

#

return

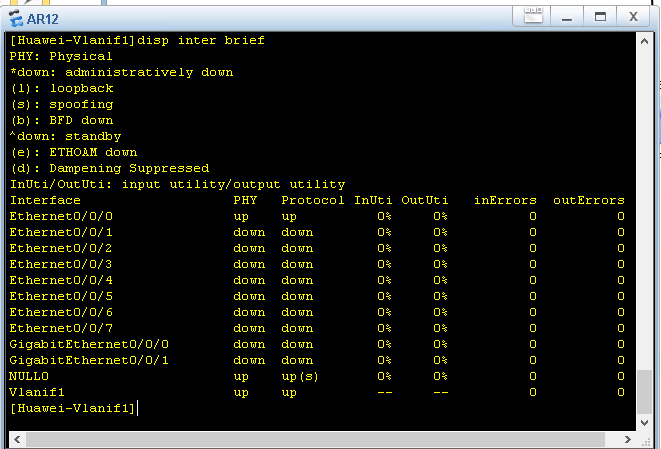

[R1-GigabitEthernet0/0/0]display interface brief

PHY: Physical

*down: administratively down

(l): loopback

(s): spoofing

(b): BFD down

^down: standby

(e): ETHOAM down

(d): Dampening Suppressed

InUti/OutUti: input utility/output utility

Interface PHY Protocol InUti OutUti inErrors outErrors

Ethernet0/0/0 down down 0% 0% 0 0

Ethernet0/0/1 down down 0% 0% 0 0

Ethernet0/0/2 down down 0% 0% 0 0

Ethernet0/0/3 down down 0% 0% 0 0

Ethernet0/0/4 down down 0% 0% 0 0

Ethernet0/0/5 down down 0% 0% 0 0

Ethernet0/0/6 down down 0% 0% 0 0

Ethernet0/0/7 down down 0% 0% 0 0

GigabitEthernet0/0/0 up up 0% 0% 0 0

GigabitEthernet0/0/1 down down 0% 0% 0 0

NULL0 up up(s) 0% 0% 0 0

[R1-GigabitEthernet0/0/0]display ip interface brief

*down: administratively down

^down: standby

(l): loopback

(s): spoofing

The number of interface that is UP in Physical is 2

The number of interface that is DOWN in Physical is 1

The number of interface that is UP in Protocol is 2

The number of interface that is DOWN in Protocol is 1

Interface IP Address/Mask Physical Protocol

GigabitEthernet0/0/0 10.1.1.254/24 up up

GigabitEthernet0/0/1 unassigned down down

NULL0 unassigned up up(s

[R1-GigabitEthernet0/0/0]return

<R1>save

The current configuration will be written to the device.

Are you sure to continue? (y/n)[n]:y

It will take several minutes to save configuration file, please wait.........

Configuration file had been saved successfully

Note: The configuration file will take effect after being activated

5.HTTP

6.DNS

7.NTP

总结

FTP用于文件传输,传输不同的文件推荐使用不同的模式;由于其基于TCP,因此使用FTP传输文件可以保障传输的可靠性、高效性。

为解决手动分配IP地址产生的问题,使用DHCP进行动态IP地址分配可以有效减少管理员的工作量,避免用户手动配置网络参数造成的IP地址冲突。

作为WWW的文档传输协议,HTTP在当今的网络中有着广泛的应用。

07.IP路由基础

前言

在一个典型的数据通信网络中,往往存在多个不同的IP网段,数据在不同的IP网段之间交互是需要借助三层设备的,这些设备具备路由能力,能够实现数据的跨网段转发。

路由是数据通信网络中最基本的要素。路由信息是指导报文转发的路径信息,路由过程就是报文转发的过程。

本课程将会向读者介绍路由的基本概念。

课程能力

了解路由器的基本工作原理

掌握路由器选择最优路由的方法

了解路由表的具体内容

掌握路由转发高级特性

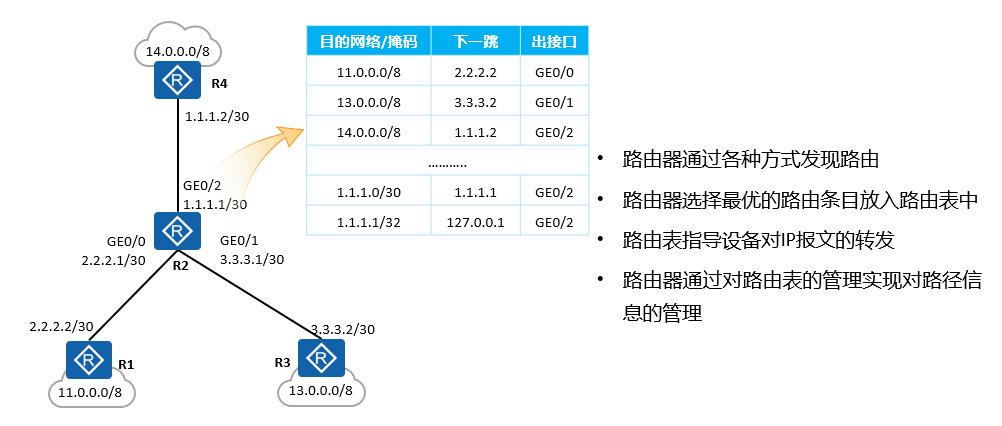

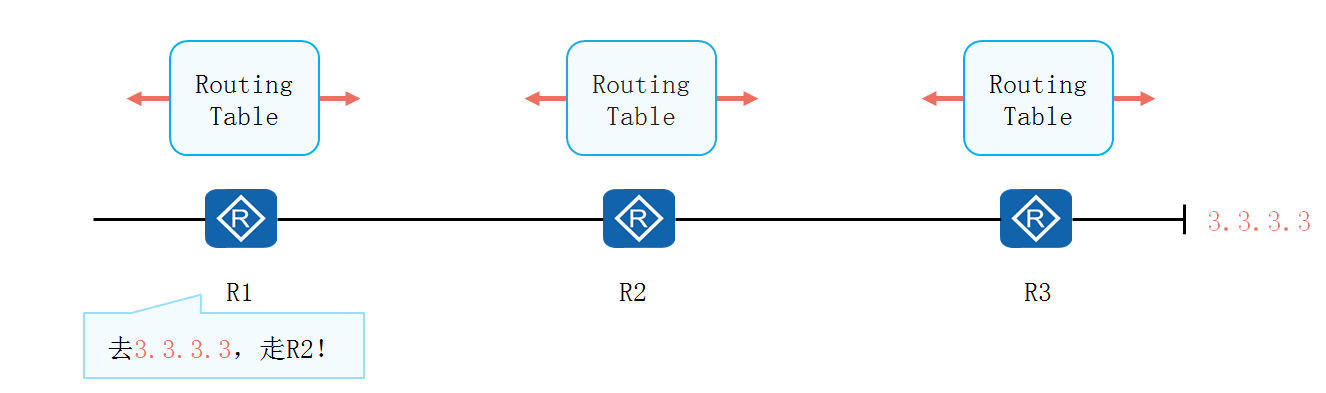

1.路由概述

路由基本概念

IP地址唯一标识了网络中的一个节点,每个IP地址都拥有自己的网段,各个网段可能分布在网络的不同区域。

为实现IP寻址,分布在不同区域的网段之间要能够相互通信。

路由是指导报文转发的路径信息,通过路由可以确认转发IP报文的路径。

路由设备是依据路由转发报文到目的网段的网络设备,最常见的路由设备:路由器。

路由设备维护着一张路由表,保存着路由信息。

路由中包含以下信息:

目的网络:标识目的网段

掩码:与目的地址共同标识一个网段

出接口:数据包被路由后离开本路由器的接口

下一跳:路由器转发到达目的网段的数据包所使用的下一跳地址

这些信息标识了目的网段、明确了转发IP报文的路径。

路由器通过各种方式发现路由

路由器选择最优的路由条目放入路由表中

路由表指导设备对IP报文的转发

路由器通过对路由表的管理实现对路径信息的管理

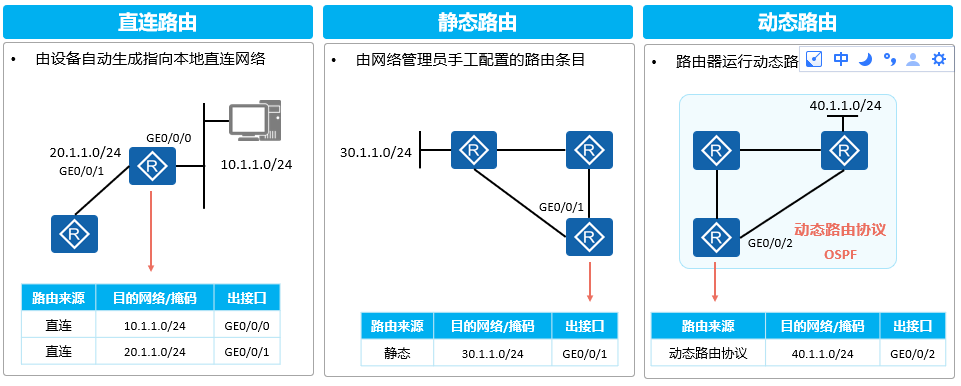

路由条目生成

路由器依据路由表进行路由转发,为实现路由转发,路由器需要发现路由,以下为常见的路由获取方式。

直连路由: 由设备自动生成指向本地直连网络

静态路由: 由网络管理员手工配置的路由条目

动态路由:路由器运行动态路由协议学习到的路由

直连路由 指向本地直连网络的路由,由设备自动生成。

当路由器为路由转发的最后一跳路由器时,IP报文匹配直连路由,路由器转发IP报文到目的主机。

使用直连路由进行路由转发时,报文的目的IP和路由器接口IP在一个网段之中。

并不是所有接口生成的直连路由都会出现在路由表中,直连路由出现在路由表中的前提是该接口的物理状态、协议状态都为UP。

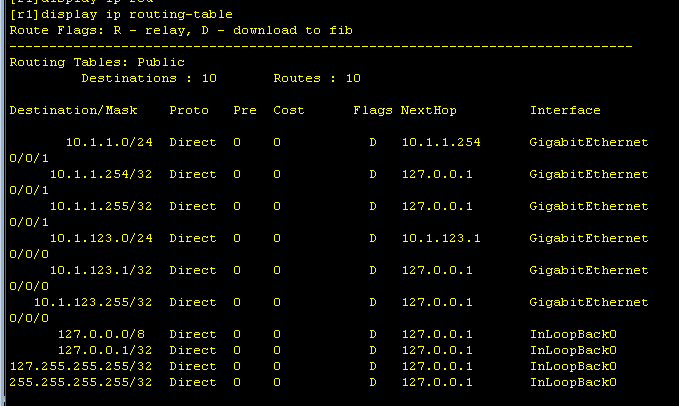

最优路由条目优选

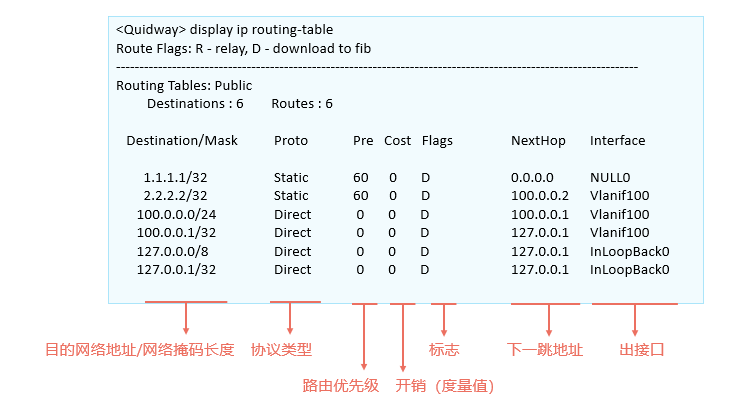

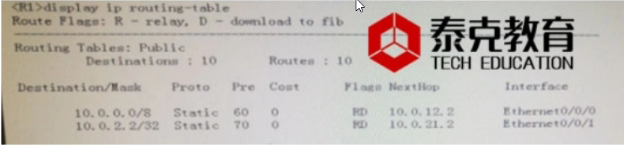

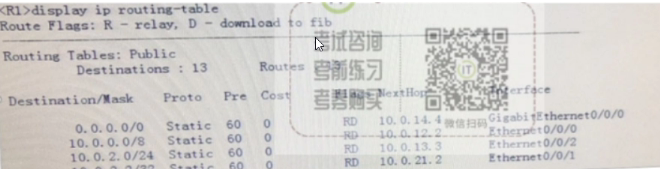

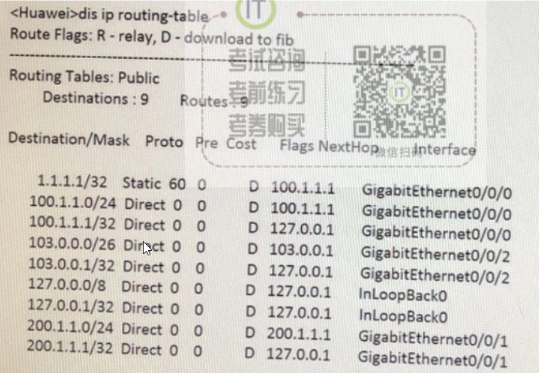

查看IP路由表

路由表中各个内容的含义

Destination/Mask:表示此路由的目的网络地址与网络掩码。将目的地址和子网掩码“逻辑与”后可得到目的主机或路由器所在网段的地址。例如:目的地址为1.1.1.1,掩码为255.255.255.0的主机或路由器所在网段的地址为1.1.1.0。

Proto(Protocol):该路由的协议类型,也即路由器是通过什么协议获知该路由的。

Pre(Preference):表示此路由的路由协议优先级。针对同一目的地,可能存在不同下一跳、出接口等多条路由,这些不同的路由可能是由不同的路由协议发现的,也可以是手工配置的静态路由。优先级最高(数值最小)者将成为当前的最优路由。

Cost:路由开销。当到达同一目的地的多条路由具有相同的路由优先级时,路由开销最小的将成为当前的最优路由。

NextHop:表示对于本路由器而言,到达该路由指向的目的网络的下一跳地址。该字段指明了数据转发的下一个设备。

Interface:表示此路由的出接口。指明数据将从本路由器的哪个接口转发出去。

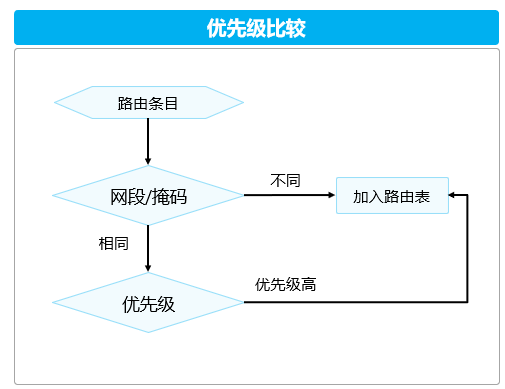

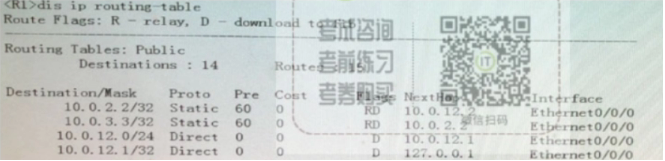

路由优先级-基本概念

当路由器从多种不同的途径获知到达同一个目的网段的路由(这些路由的目的网络地址及网络掩码均相同)时,路由器会比较这些路由的优先级,优选优先级值最小的路由。

路由来源的优先级值(Preference)越小代表加入路由表的优先级越高。

拥有最高优先级的路由将被添加进路由表。

路由优先级–比较过程

RTA通过动态路由协议OSPF和手动配置的方式都发现了到达10.0.0.0/30的路由,此时会比较这两条路由的优先级,优选优先级值最小的路由。

每一种路由协议都有相应的优先级。

OSPF拥有更优的优先级,因此通过OSPF学习到的路由被添加到路由表中。

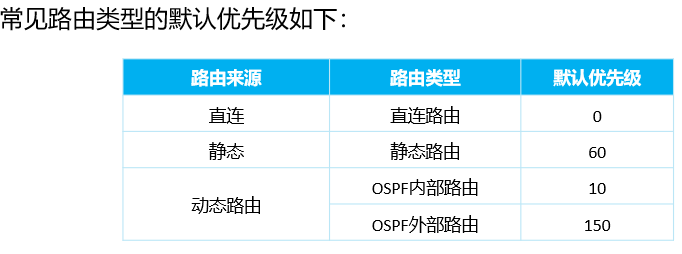

路由优先级–常见默认数值

IS-IS 15

RIP 100

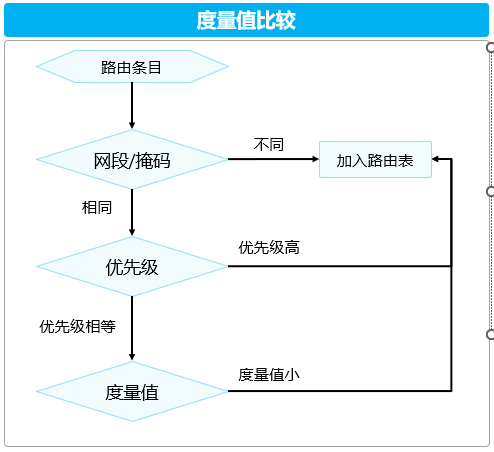

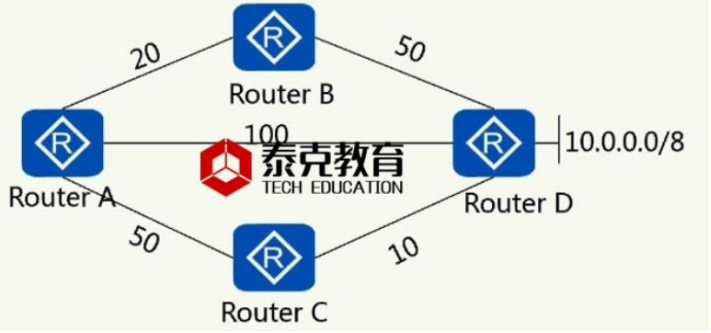

度量值–基本概念

当路由器通过某种路由协议发现了多条到达同一个目的网络的路由时(拥有相同的路由优先级),度量值将作为路由优选的依据之一。

路由度量值表示到达这条路由所指目的地址的代价。

一些常用的度量值有:跳数、带宽、时延、代价、负载、可靠性等。

度量值数值越小越优先,度量值最小路由将会被添加到路由表中。

度量值很多时候被称为开销(Cost)。

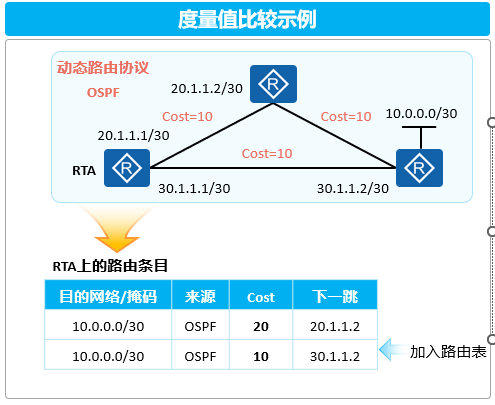

度量值–比较过程

RTA通过动态路由协议OSPF学习到了两条目的地为10.0.0.0/30的路由,学习自同一路由协议、优先级相同,因此需要继续比较度量值。

两条路由拥有不同的度量值,下一跳为30.1.1.2的OSPF的路由条目拥有更小的度量值,因此被加入到路由表中。

最长匹配原则

当路由器收到一个IP数据包时,会将数据包的目的IP地址与自己本地路由表中的所有路由表项进行逐位(Bit-By-Bit)比对,直到找到匹配度最长的条目,这就是最长前缀匹配机制。

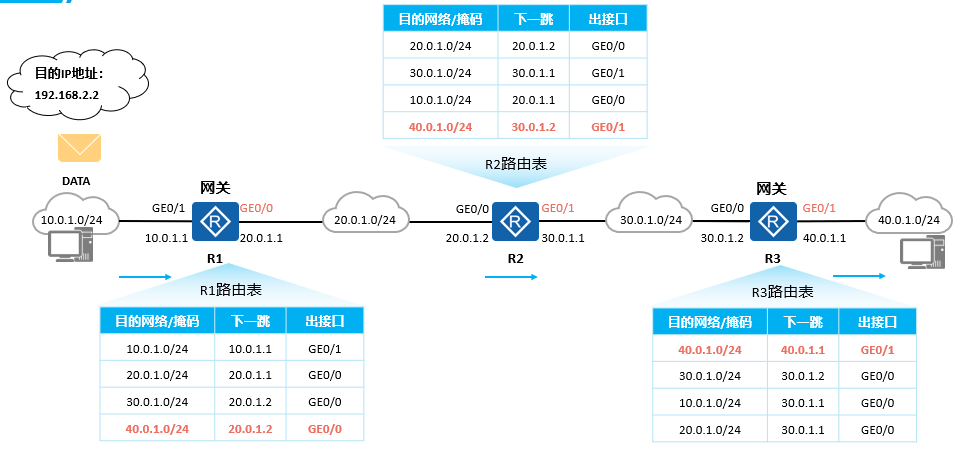

路由转发

IP路由表小结

当路由器从多种不同的途径获知到达同一个目的网段的路由(这些路由的目的网络地址及网络掩码均相同)时,会选择路由优先级值最小的路由;如果这些路由学习自相同的路由协议,则优选度量值最优的。总之,最优的路由加入路由表。

当路由器收到一个数据包时,会在自己的路由表中查询数据包的目的IP地址。如果能够找到匹配的路由表项,则依据表项所指示的出接口及下一跳来转发数据;如果没有匹配的表项,则丢弃该数据包。

路由器的行为是逐跳的,数据包从源到目的地沿路径每个路由器都必须有关于目标网段的路由,否则就会造成丢包。

数据通信往往是双向的,因此要关注流量的往返(往返路由)。

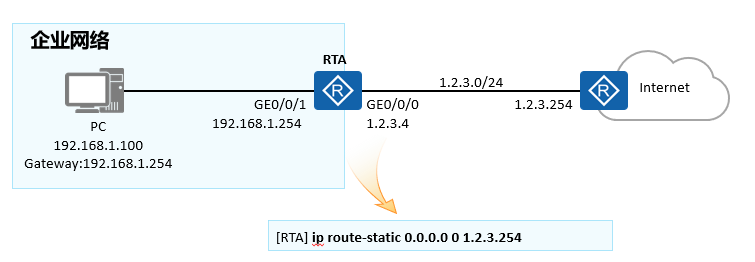

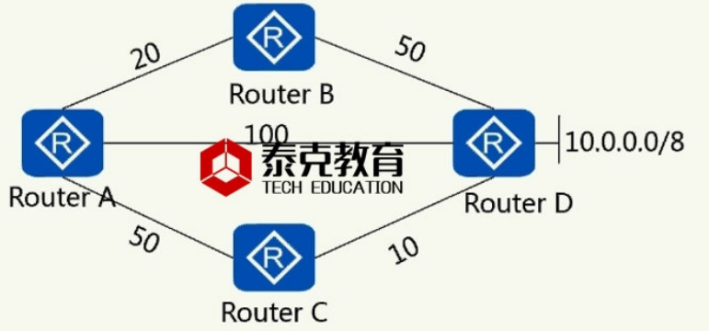

2.静态路由

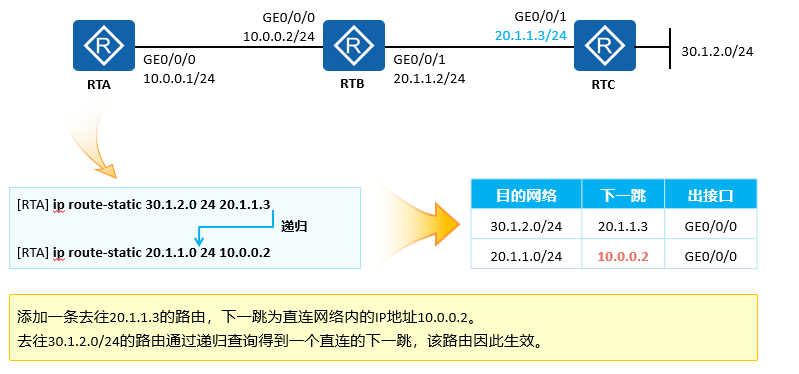

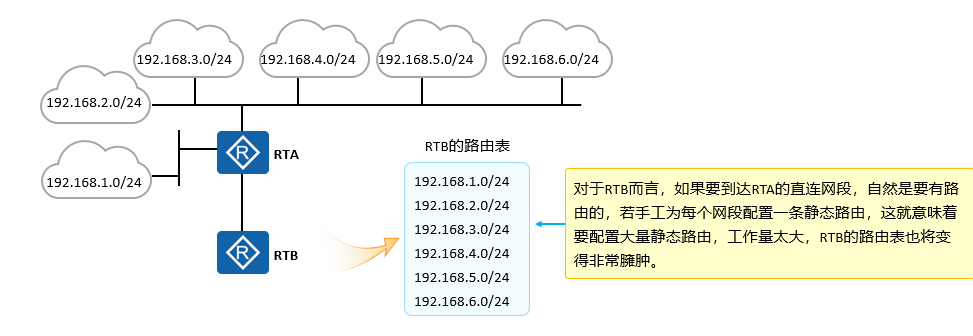

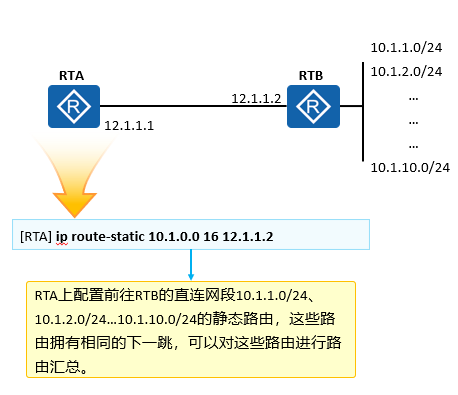

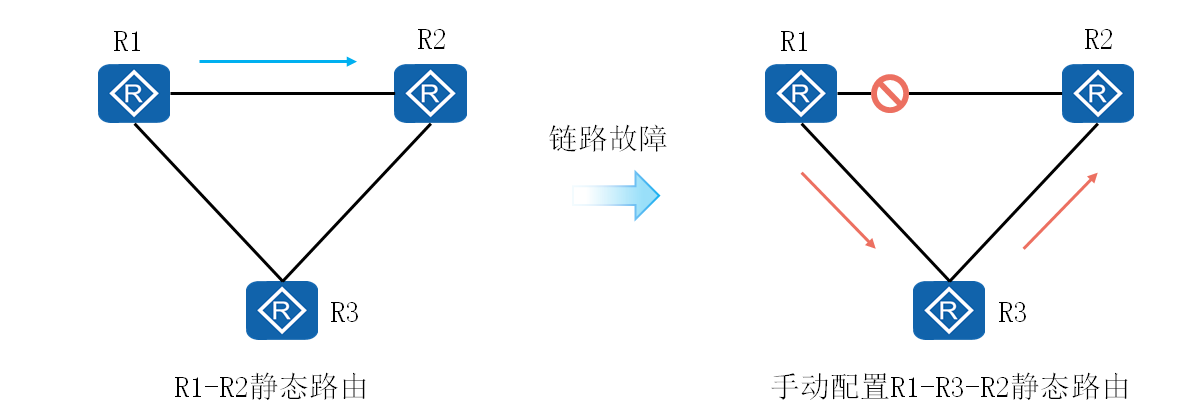

静态路由由网络管理员手动配置,配置方便,对系统要求低,适用于拓扑结构简单并且稳定的小型网络。

缺点是不能自动适应网络拓扑的变化,需要人工干预。

RTA上转发目的地址属于20.1.1.0/24的报文,在只有直连路由的情况下没有路由匹配。此时可以通过手动配置静态路由,使RTA发送前往20.1.1.0/24网段的报文交给下一跳10.0.0.2转发。

静态路由配置

1.关联下一跳IP的方式

[Huawei] ip route-static ip-address { mask | mask-length } nexthop-address

2.关联出接口的方式

[Huawei] ip route-static ip-address { mask | mask-length } interface-type interface-number

3.关联出接口和下一跳IP方式

[Huawei] ip route-static ip-address { mask | mask-length } interface-type interface-number [ nexthop-address ]

在创建静态路由时,可以同时指定出接口和下一跳。对于不同的出接口类型,也可以只指定出接口或只指定下一跳。

对于点到点接口(如串口),必须指定出接口。

对于广播接口(如以太网接口)和VT(Virtual-template)接口,必须指定下一跳。

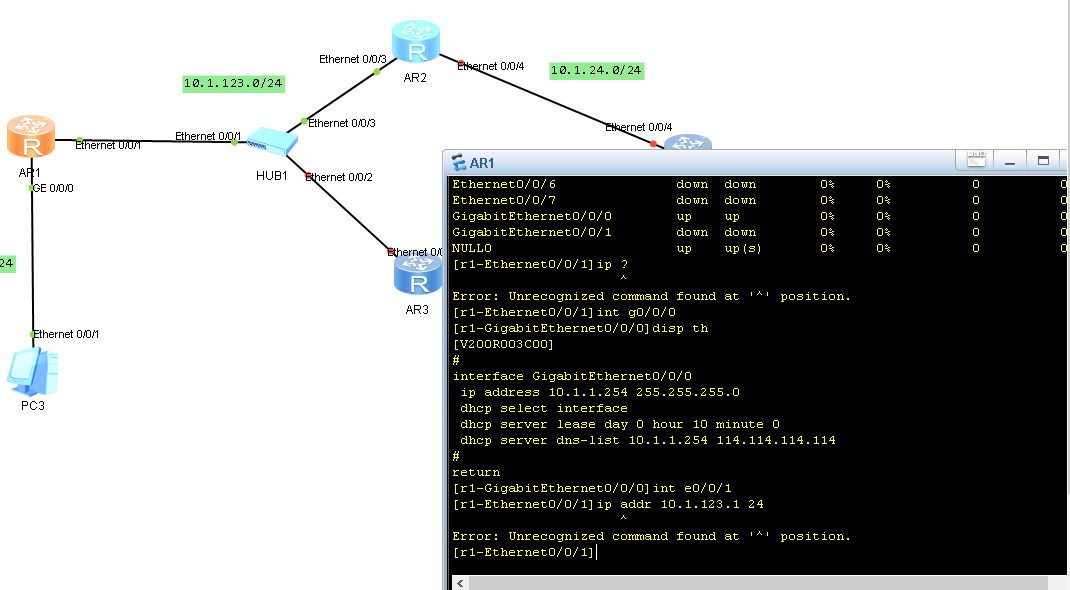

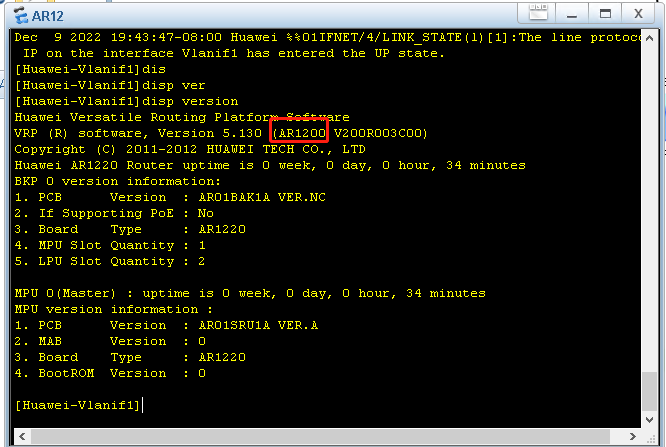

AR1200路由器e网口配置接口ip

路由器的e0/0/1配置不了ip

华为交换机模拟器为什么不能配置IP(或反)?如何在华为设备上配置远程管理设备?如何保存ENSP的配置 https://blog.51cto.com/enderjoe/2044140

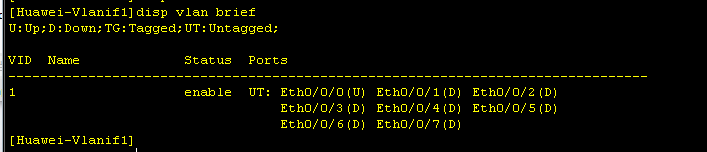

[Huawei-Vlanif1]disp vlan brief

U:Up;D:Down;TG:Tagged;UT:Untagged;

VID Name Status Ports

--------------------------------------------------------------------------------

1 enable UT: Eth0/0/0(U) Eth0/0/1(D) Eth0/0/2(D)

Eth0/0/3(D) Eth0/0/4(D) Eth0/0/5(D)

Eth0/0/6(D) Eth0/0/7(D)

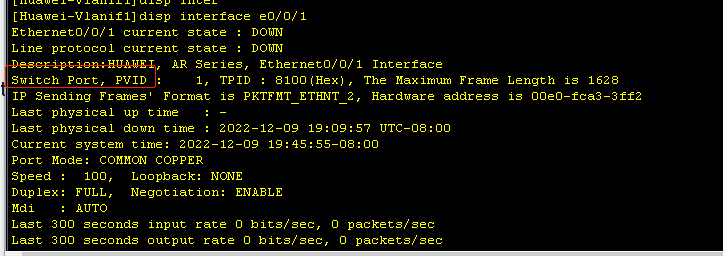

[Huawei]display interface e0/0/0

Ethernet0/0/0 current state : UP

Line protocol current state : UP

Description:HUAWEI, AR Series, Ethernet0/0/0 Interface

Switch Port, PVID : 1, TPID : 8100(Hex), The Maximum Frame Length is 1628

IP Sending Frames' Format is PKTFMT_ETHNT_2, Hardware address is 00e0-fca3-3ff2

Last physical up time : 2022-12-09 19:10:06 UTC-08:00

Last physical down time : 2022-12-09 19:09:55 UTC-08:00

Current system time: 2022-12-09 20:51:22-08:00

Port Mode: COMMON COPPER

Speed : 100, Loopback: NONE

Duplex: FULL, Negotiation: ENABLE

Mdi : AUTO

Last 300 seconds input rate 0 bits/sec, 0 packets/sec

Last 300 seconds output rate 464 bits/sec, 0 packets/sec

Input peak rate 0 bits/sec,Record time: -

Output peak rate 472 bits/sec,Record time: 2022-12-09 19:10:30

[Huawei]interface Vlanif 1

[Huawei-Vlanif1]display this

[V200R003C00]

#

interface Vlanif1

ip address 10.1.123.1 255.255.255.0

#

return

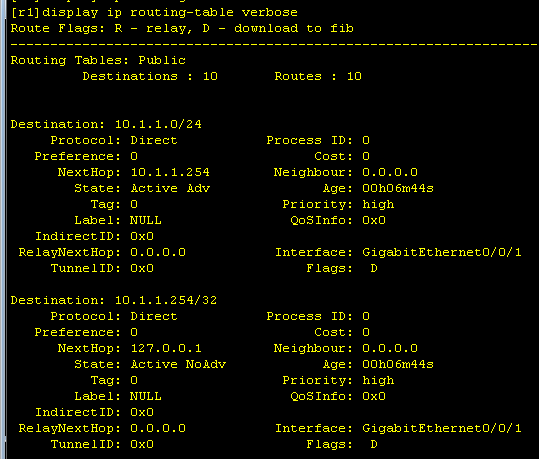

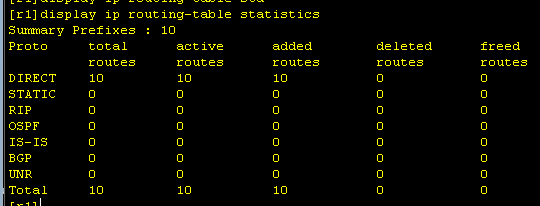

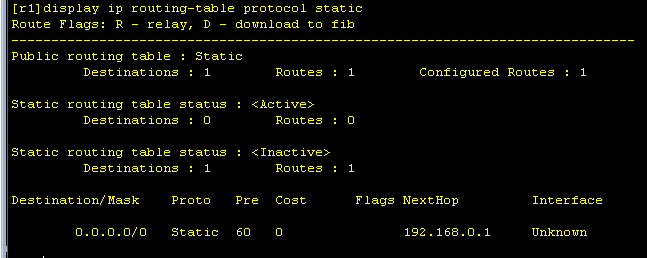

路由表的各种状态查看

display ip routing-table verbose

display ip routing-table statistics

display ip routing-table protocol static

display ip routing-table

缺省路由

缺省路由是一种特殊的路由,当报文没有在路由表中找到匹配的具体路由表项时才使用的路由。如果报文的目的地址不能与路由表的任何目的地址相匹配,那么该报文将选取缺省路由进行转发。

缺省路由在路由表中的形式为0.0.0.0/0,缺省路由也被叫做默认路由。

缺省路由一般用于企业网络出口,配置一条缺省路由让出口设备能够转发前往Internet上任意地址的IP报文。

3.动态路由

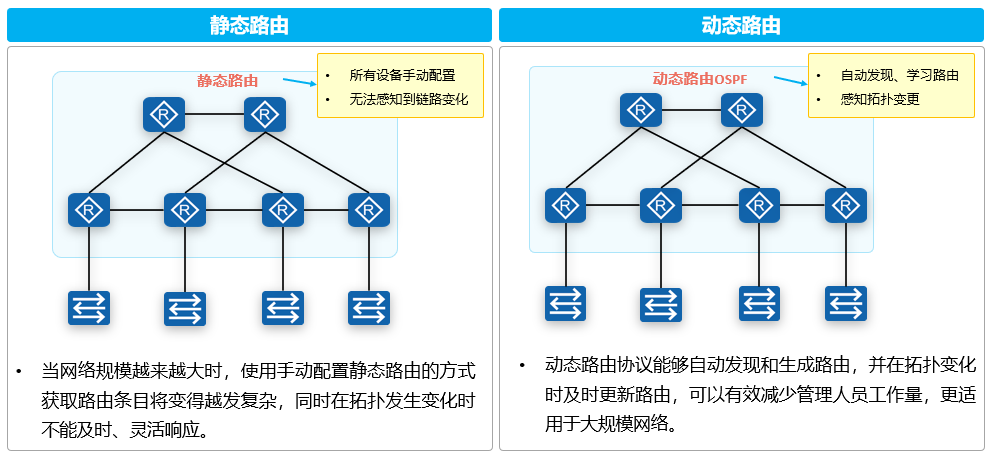

当网络规模越来越大时,使用手动配置静态路由的方式获取路由条目将变得越发复杂,同时在拓扑发生变化时不能及时、灵活响应。

动态路由协议能够自动发现和生成路由,并在拓扑变化时及时更新路由,可以有效减少管理人员工作量,更适用于大规模网络。

动态路由分类

4.路由高级特性

路由递归

路由必须有直连的下一跳才能够指导转发,但是路由生成时下一跳可能不是直连的,因此需要计算出一个直连的下一跳和对应的出接口,这个过程就叫做路由递归。

路由递归也被称为路由迭代。

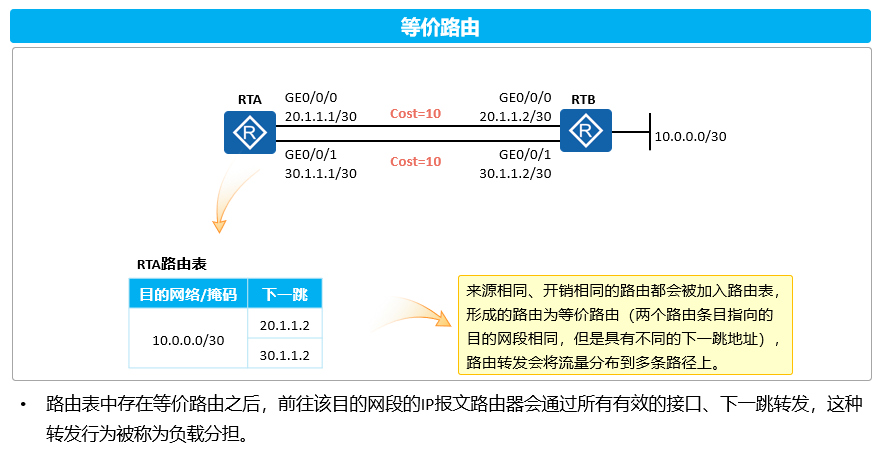

等价路由

路由表中存在等价路由之后,前往该目的网段的IP报文路由器会通过所有有效的接口、下一跳转发,这种转发行为被称为负载分担。

负载分担的方式:

逐包负载--收发数据包顺序不一样

逐流负载--同一种流量只走一条路径(通过五元组判断:源ip、目的ip、源端口、目的端口、协议号)

影响:流量不均衡

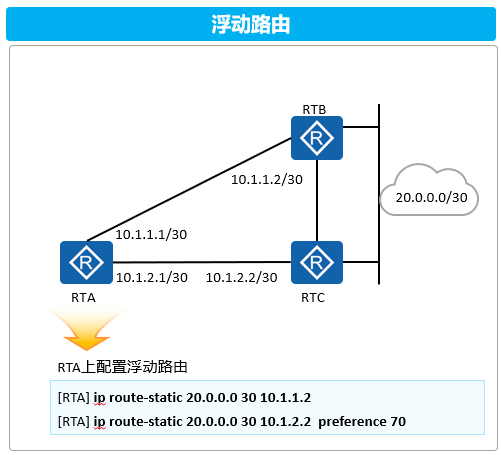

浮动路由

主备路由

静态路由支持配置时手动指定优先级,可以通过配置目的地址/掩码相同、优先级不同、下一跳不同的静态路由,实现转发路径的备份。

浮动路由是主用路由的备份,保证链路故障时提供备份路由。主用路由下一跳可达时该备份路由不会出现在路由表。

CIDR(汇总路由)

CIDR(classless inter-domain routing,无类别域间路由)采用IP地址加掩码长度来标识网络和子网,而不是按照传统A、B、C等类型对网络地址进行划分。

CIDR容许任意长度的掩码长度,将IP地址看成连续的地址空间,可以使用任意长度的前缀分配,多个连续的前缀可以聚合成一个网络,该特性可以有效减少路由表条目数量。

子网划分、VLSM解决了地址空间浪费的问题,但同时也带了新的问题:路由表中的路由条目数量增加。

为减少路由条目数量可以使用路由汇总。

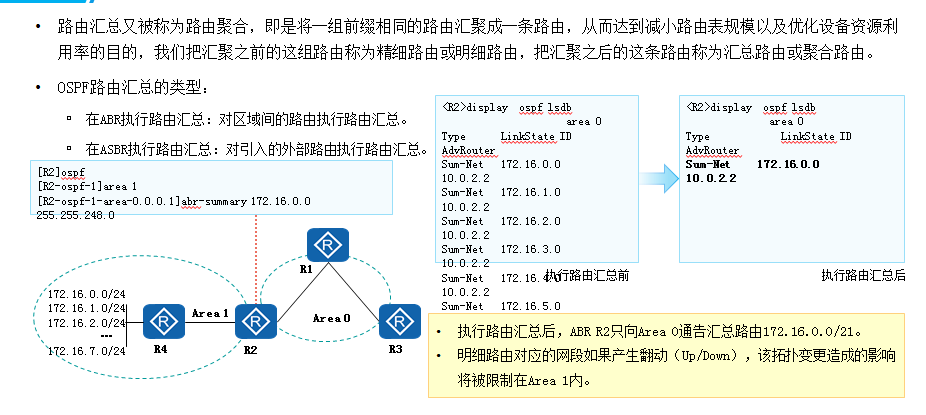

路由汇总

路由汇总将一组具有相同前缀的路由汇聚成一条路由,从而达到减小路由表规模以及优化设备资源利用率的目的。

路由汇总采用了CIDR的思想:将相同前缀的地址聚合成一个。

我们把汇聚之前的这组路由称为精细路由或明细路由,把汇聚之后的这条路由称为汇总路由或聚合路由。

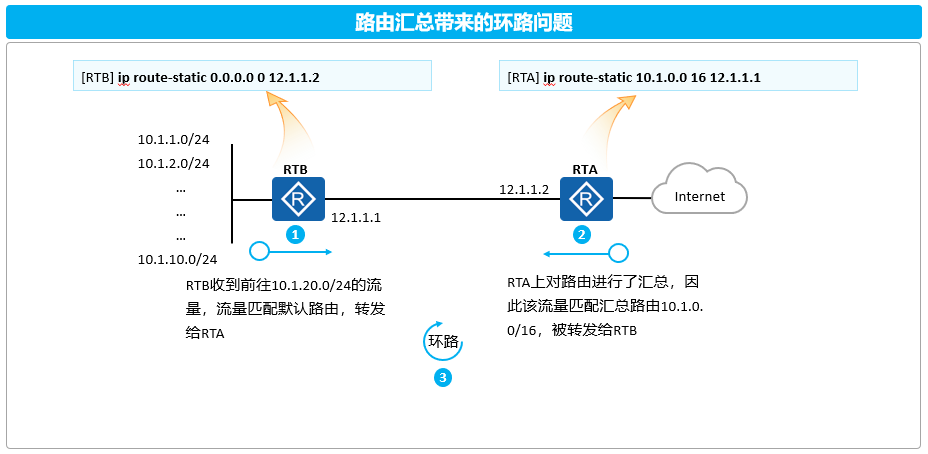

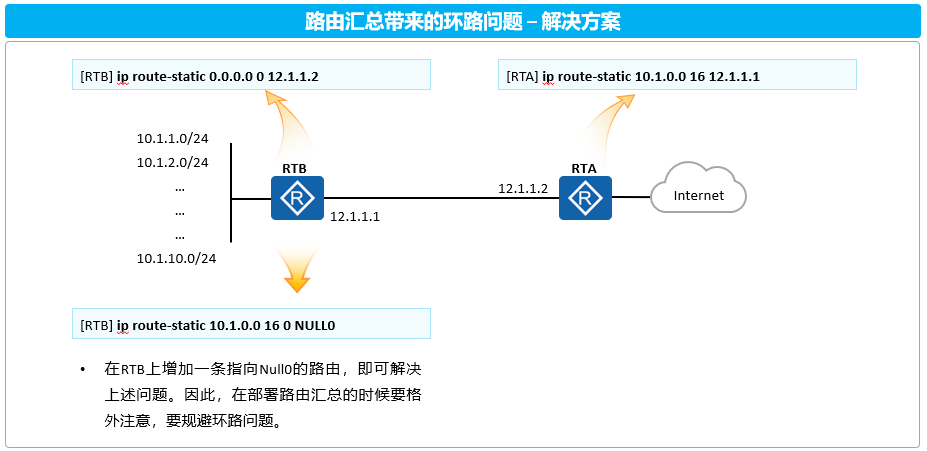

引发的问题 - 路由汇总带来的环路问题

总结

本章节学习了路由的基本概念,了解了路由如何指导路由器对IP报文进行转发,同时还了解了常见的路由属性。

特殊的静态路由:缺省路由,此外本章节展现了一些路由转发的高级特性,包括路由递归、浮动路由、等价路由,这些都在现网中有着广泛地应用。

08.OSPF基础

前言

由于静态路由由网络管理员手工配置,因此当网络发生变化时,静态路由需要手动调整,这制约了静态路由在现网大规模的应用。

动态路由协议因其灵活性高、可靠性好、易于扩展等特点被广泛应用于现网。在动态路由协议之中,OSPF(Open Shortest Path First,开放式最短路径优先)协议是使用场景非常广泛的动态路由协议之一。

OSPF在RFC2328中定义,是一种基于链路状态算法的路由协议。

本课程将初步介绍OSPF基本概念、工作原理和基础配置。

课程能力

学完本课程后,您将能够:

描述动态路由协议的优势和它的分类

描述OSPF的基本概念和适用的组网场景

阐明OSPF协议的工作原理

了解OSPF协议的基础配置

1.OSPF协议概述

为什么需要动态路由协议?

静态路由是由工程师手动配置和维护的路由条目,命令行简单明确,适用于小型或稳定的网络。

静态路由有以下问题:

无法适应规模较大的网络:随着设备数量增加,配置量急剧增加。

无法动态响应网络变化:网络发生变化,无法自动收敛网络,需要工程师手动修改。

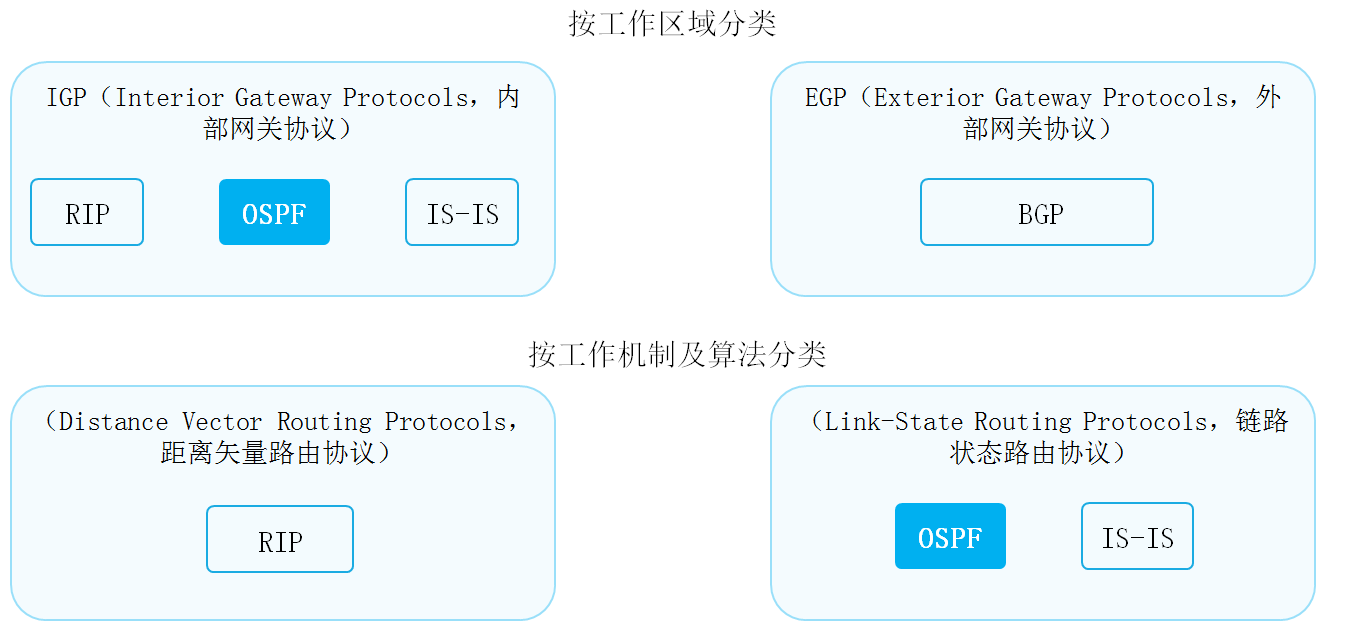

动态路由协议

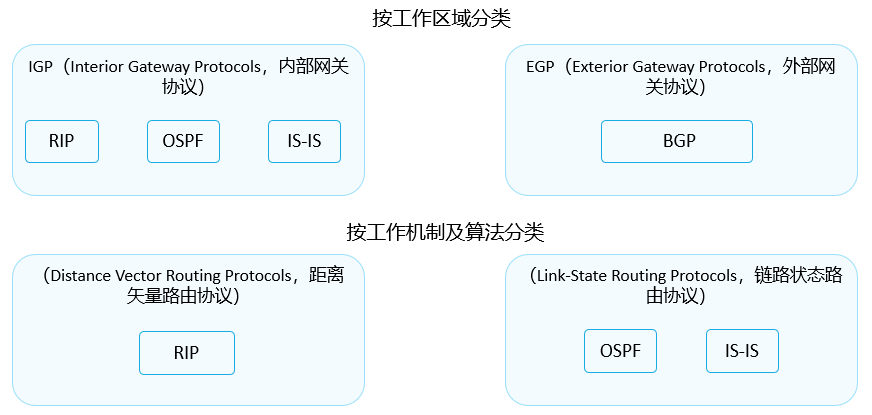

按工作区域分类

IGP(Interior Gateway Protocols,内部网关协议)

RIP、OSPF、IS-IS

EGP(Exterior Gateway Protocols,外部网关协议)

BGP

---

按工作机制及算法分类

(Distance Vector Routing Protocols,距离矢量路由协议)

RIP

(Link-State Routing Protocols,链路状态路由协议)

OSPF、IS-IS

BGP使用一种基于距离矢量算法修改后的算法,该算法被称为路径适量(Path Vector)算法。因此在某些场合下,BGP也被称为路径矢量路由协议。

距离矢量路由协议

运行距离矢量路由协议的路由器周期性的泛洪自己的路由表。通过路由的交互,每台路由器都从相邻的路由器学习到路由,并且加载进自己的路由表中。

对于网络中的所有路由器而言,路由器并不清楚网络的拓扑,只是简单的知道要去往某个目的方向在哪里,距离有多远。这即是距离矢量算法的本质。

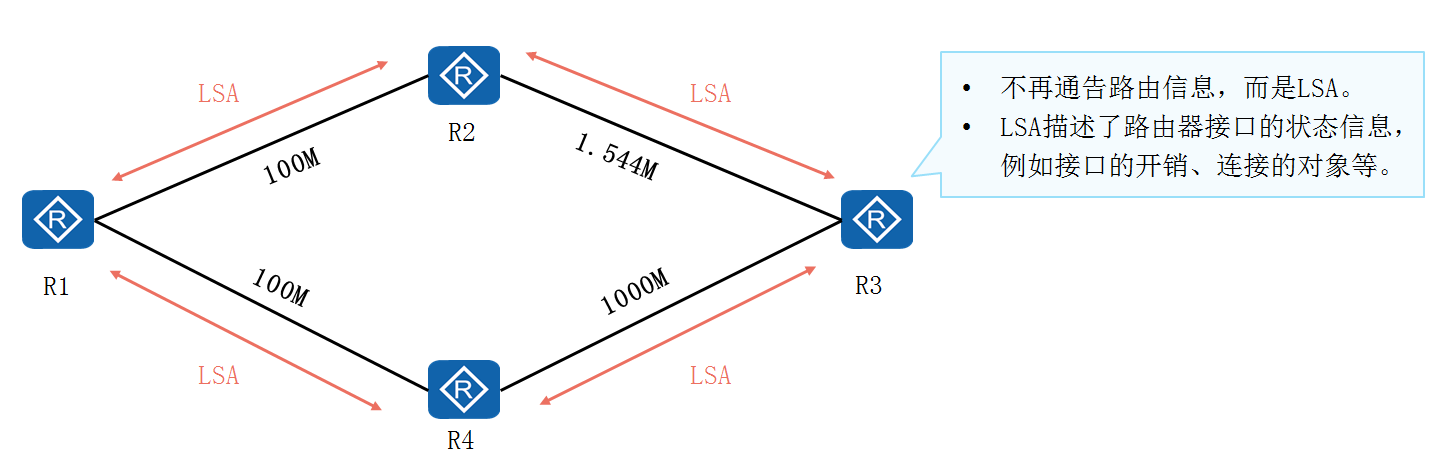

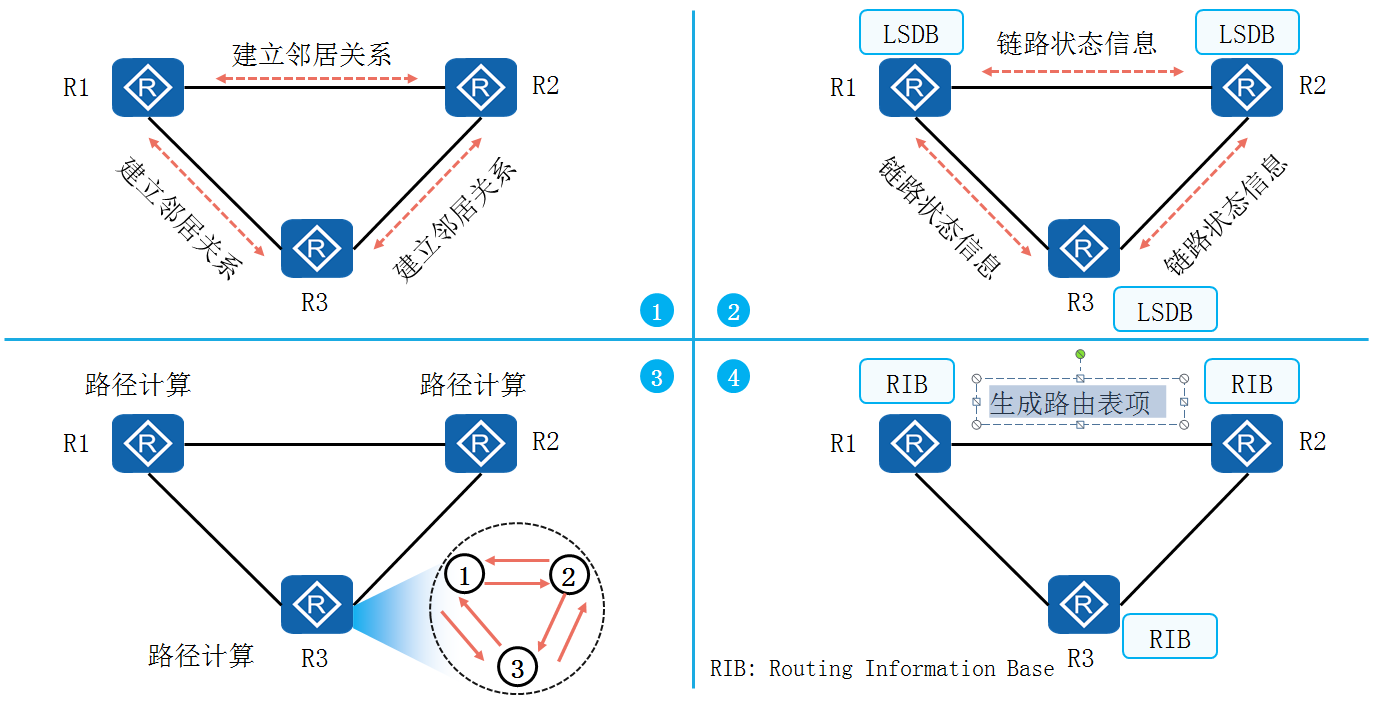

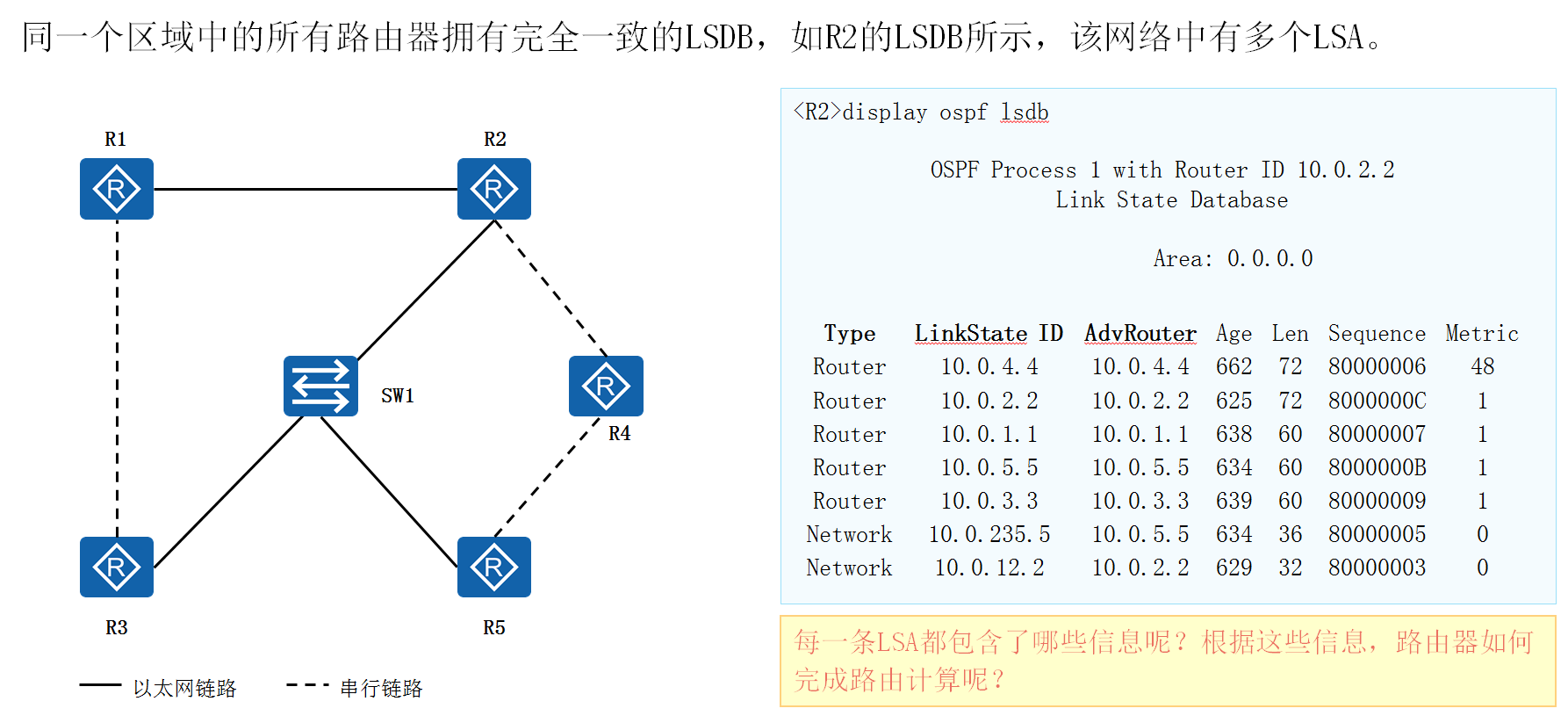

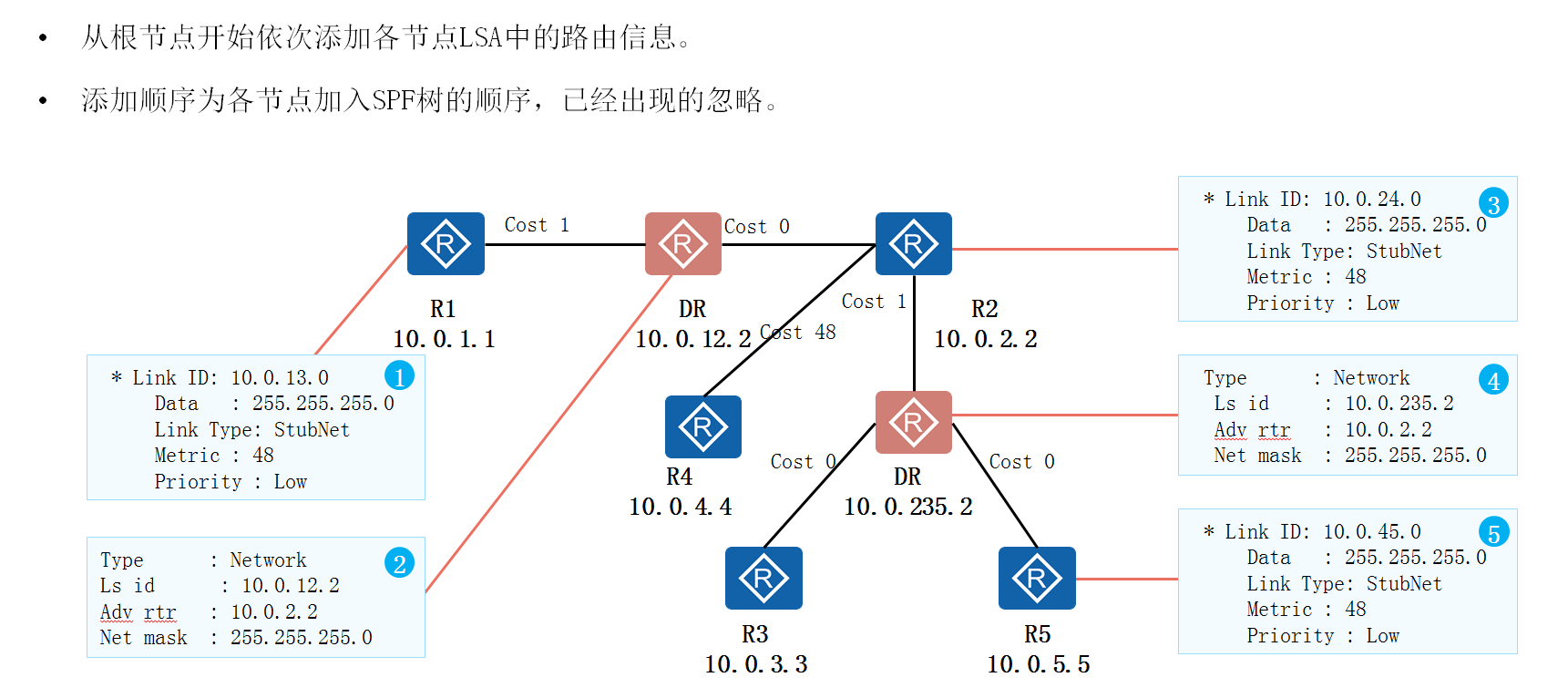

链路状态路由协议 - LSA泛洪

与距离矢量路由协议不同,链路状态路由协议通告的的是链路状态而不是路由表。

运行链路状态路由协议的路由器之间首先会建立一个协议的邻居关系,然后彼此之间开始交互LSA(Link State Advertisement,链路状态通告)。

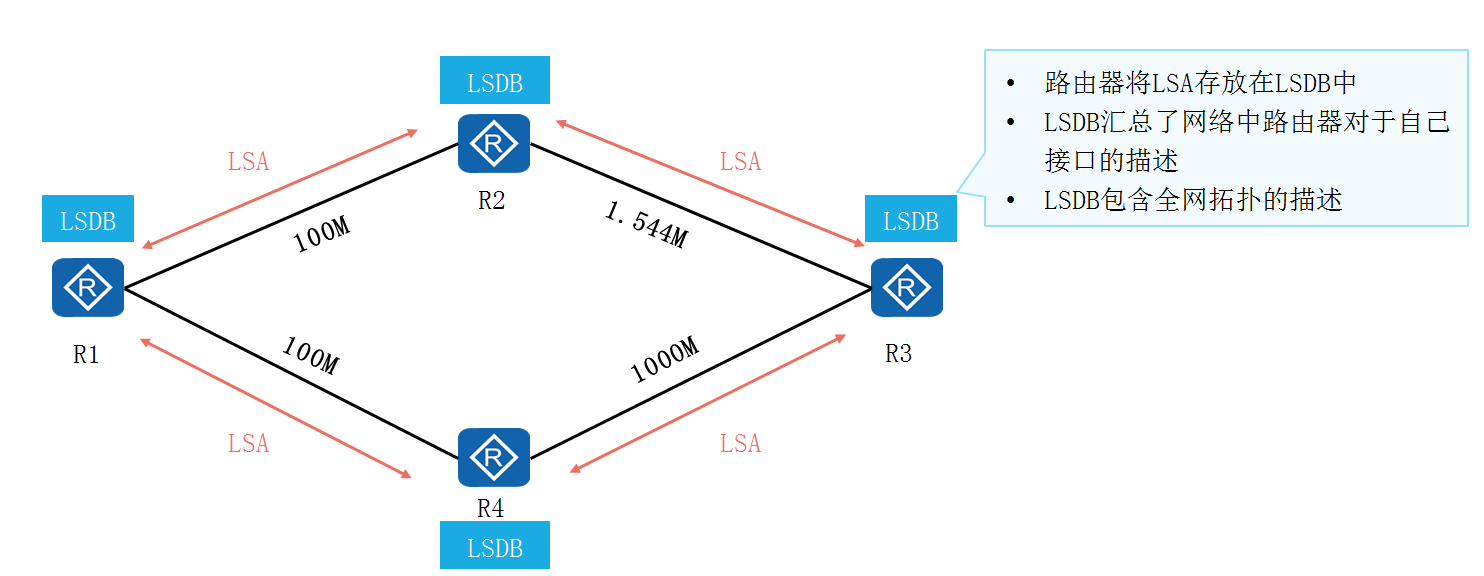

链路状态路由协议 - LSDB组建

每台路由器都会产生LSAs,路由器将接收到的LSAs放入自己的LSDB(Link State DataBase,链路状态数据库)。

路由器通过LSDB,掌握了全网的拓扑。

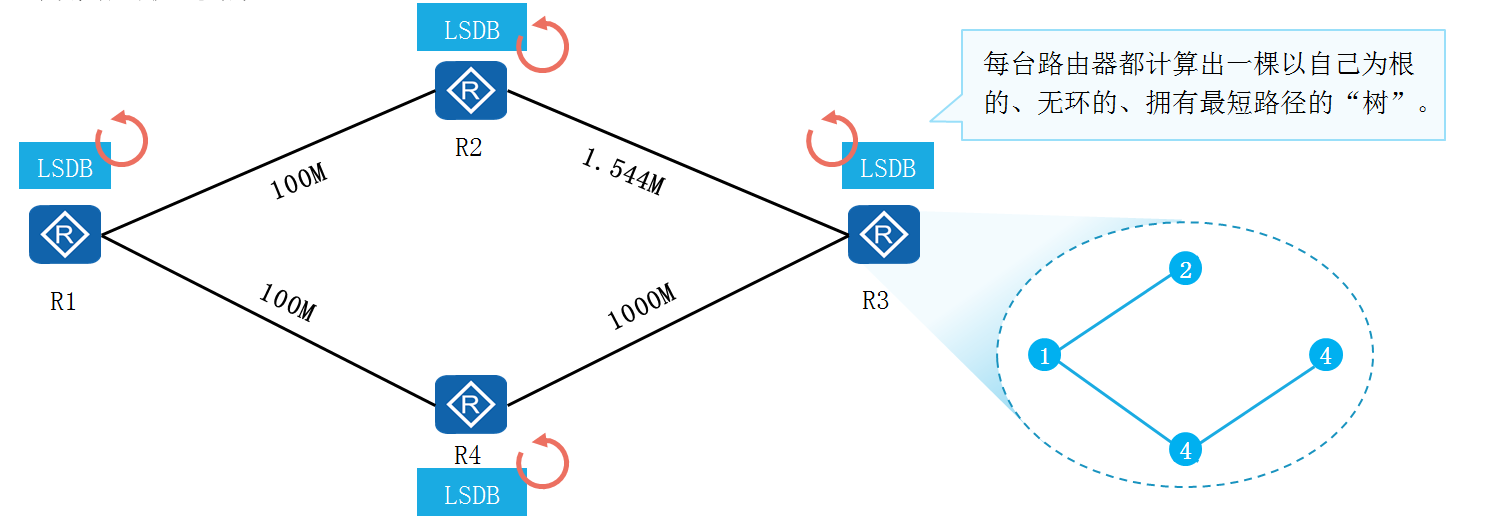

链路状态路由协议 - SPF计算

每台路由器基于LSDB,使用SPF(Shortest Path First,最短路径优先)算法进行计算。

每台路由器都计算出一棵以自己为根的、无环的、拥有最短路径的“树”。

有了这棵“树”,路由器就已经知道了到达网络各个角落的优选路径。

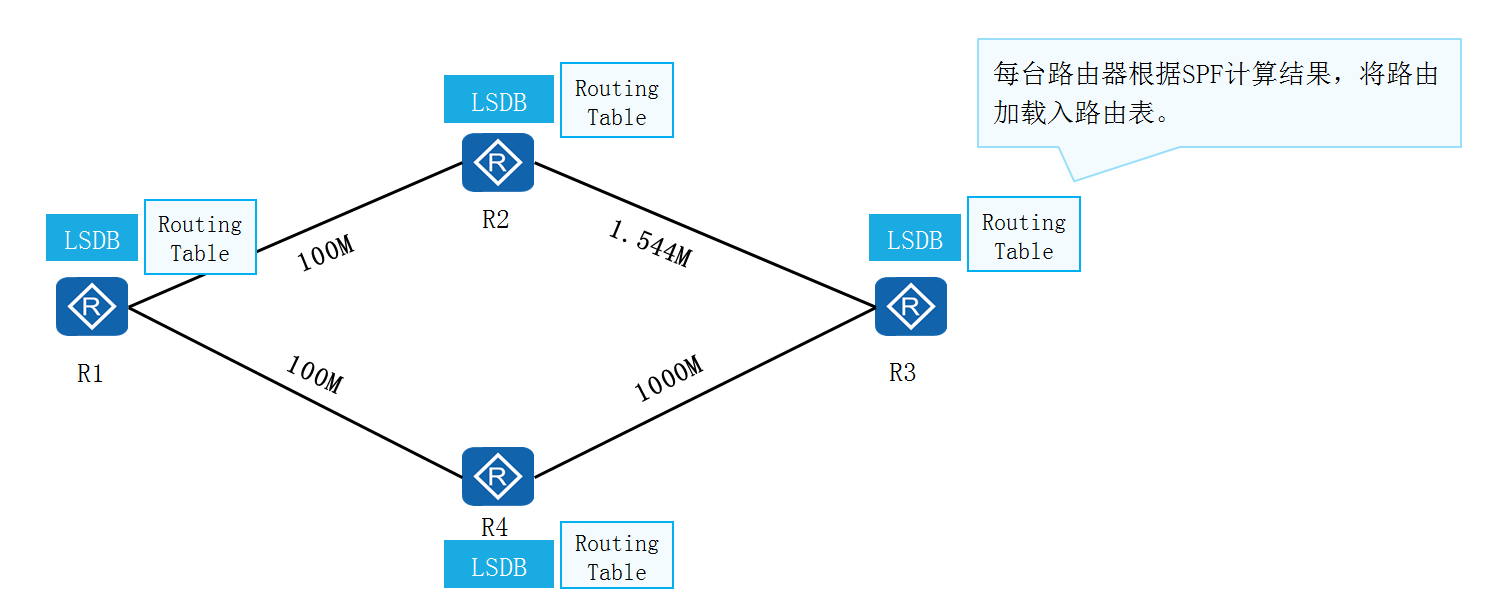

链路状态路由协议 - 路由表生成

最后,路由器将计算出来的优选路径,加载进自己的路由表(Routing Table)。

链路状态路由协议总结

1.建立邻居关系

2.链路状态信息

3.路径计算

4.生成路由表项

OSPF简介

OSPF是典型的链路状态路由协议,是目前业内使用非常广泛的IGP协议之一。

目前针对IPv4协议使用的是OSPF Version 2(RFC2328);针对IPv6协议使用OSPF Version 3(RFC2740)。如无特殊说明本章后续所指的OSPF均为OSPF Version 2。

运行OSPF路由器之间交互的是LS(Link State,链路状态)信息,而不是直接交互路由。LS信息是OSPF能够正常进行拓扑及路由计算的关键信息。

OSPF路由器将网络中的LS信息收集起来,存储在LSDB中。路由器都清楚区域内的网络拓扑结构,这有助于路由器计算无环路径。

每台OSPF路由器都采用SPF算法计算达到目的地的最短路径。路由器依据这些路径形成路由加载到路由表中。

OSPF支持VLSM(Variable Length Subnet Mask,可变长子网掩码),支持手工路由汇总。

多区域的设计使得OSPF能够支持更大规模的网络。

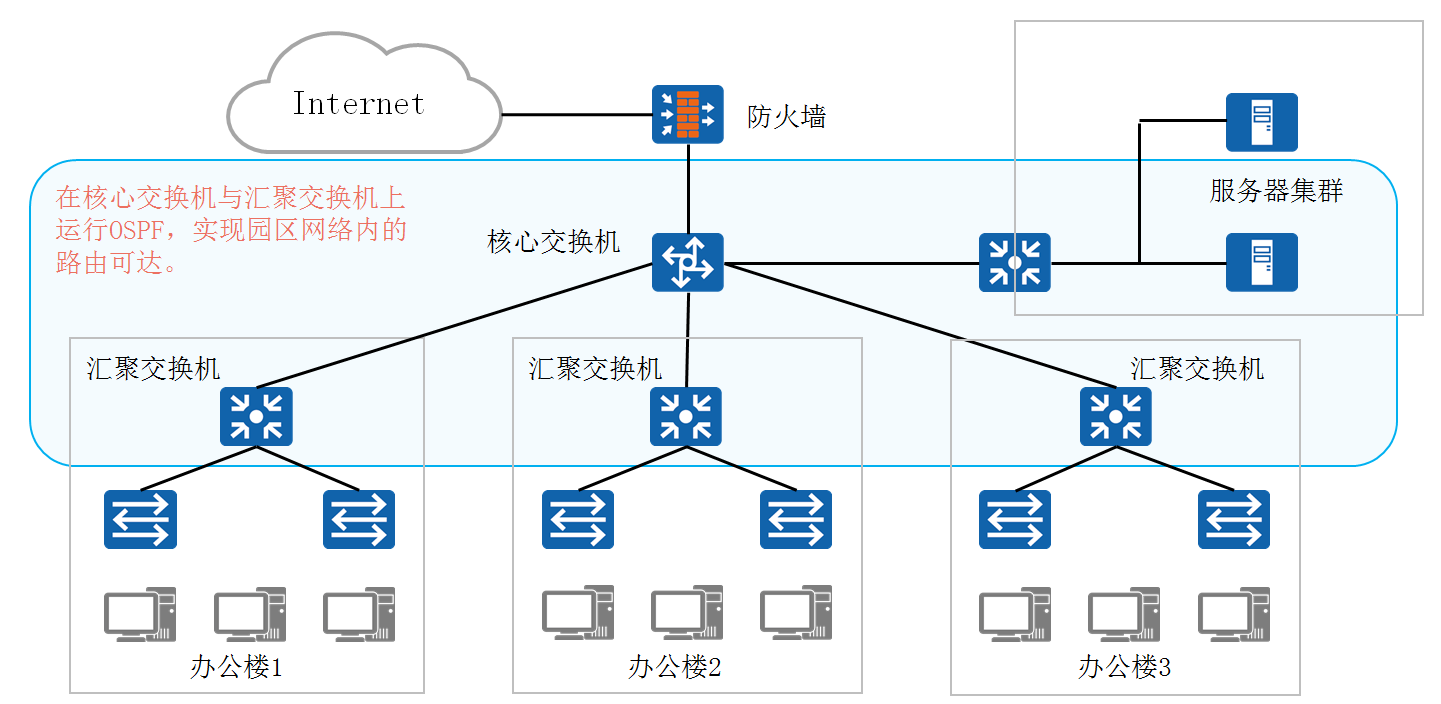

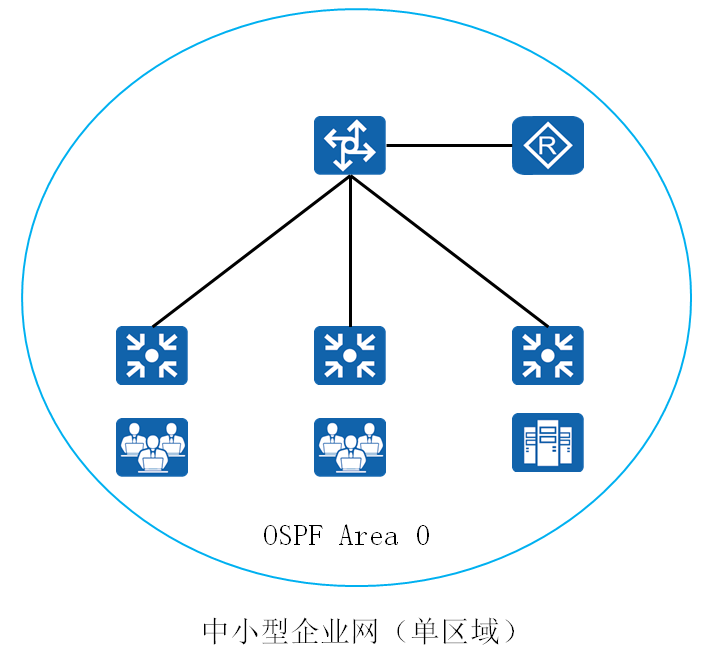

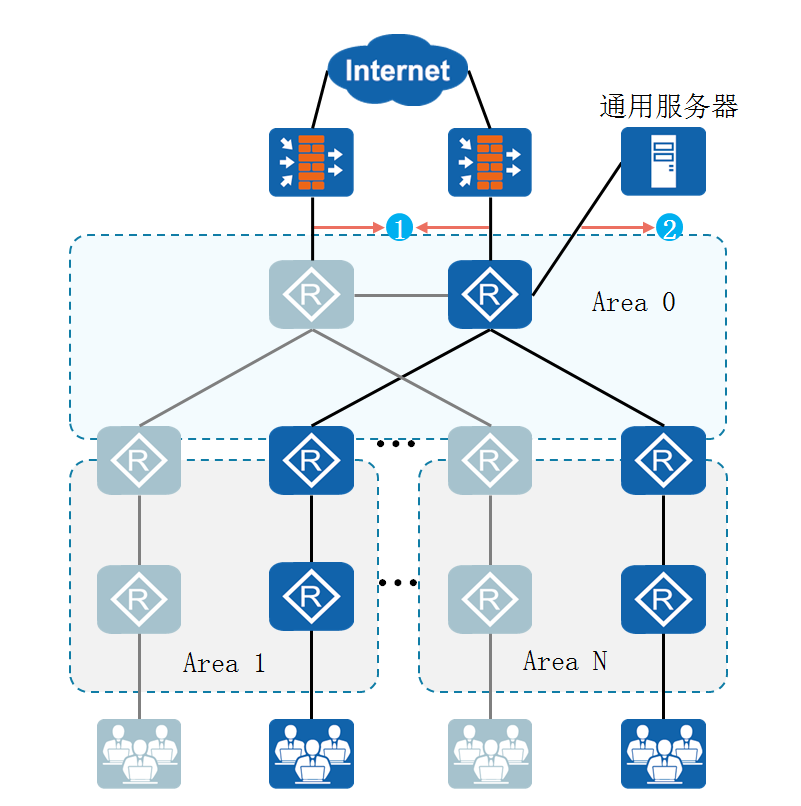

OSPF在园区网络中的应用

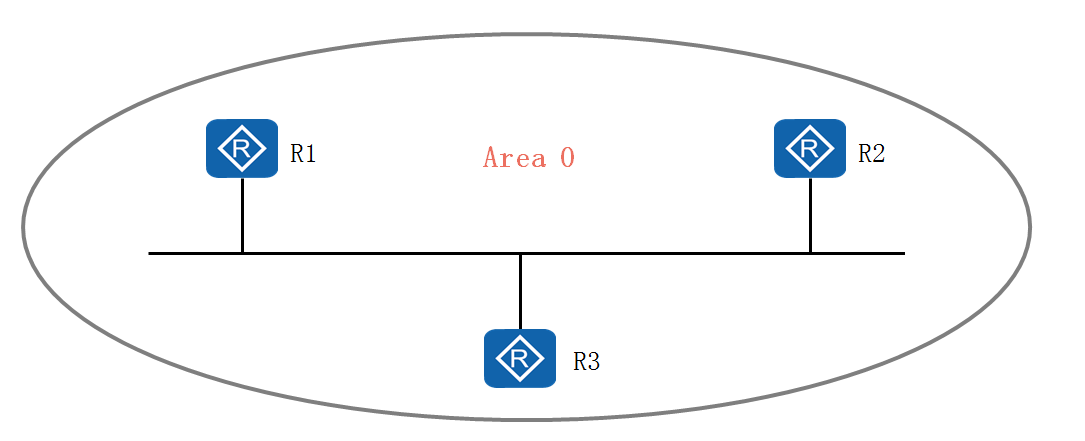

OSPF基础术语:区域

OSPF Area用于标识一个OSPF的区域。

区域是从逻辑上将设备划分为不同的组,每个组用区域号(Area ID)来标识。

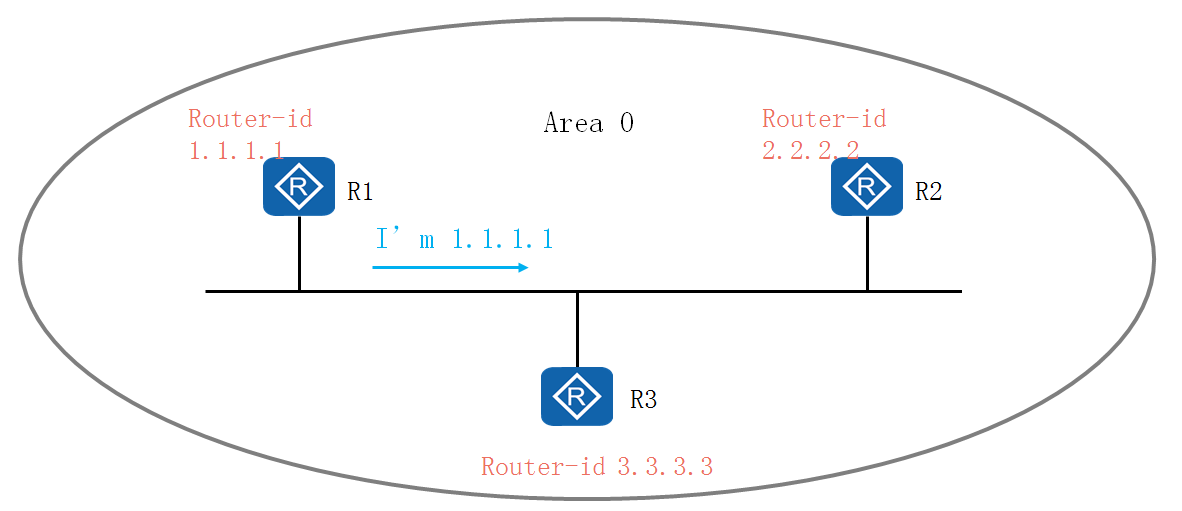

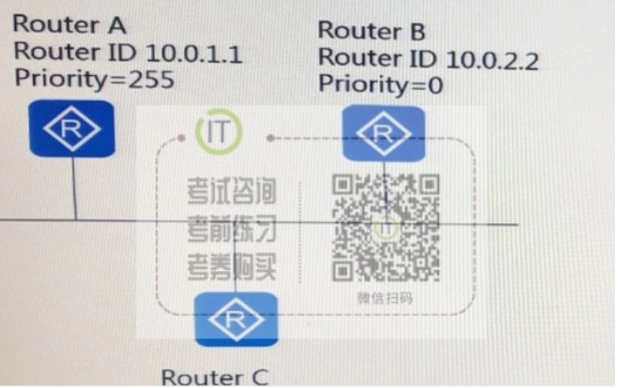

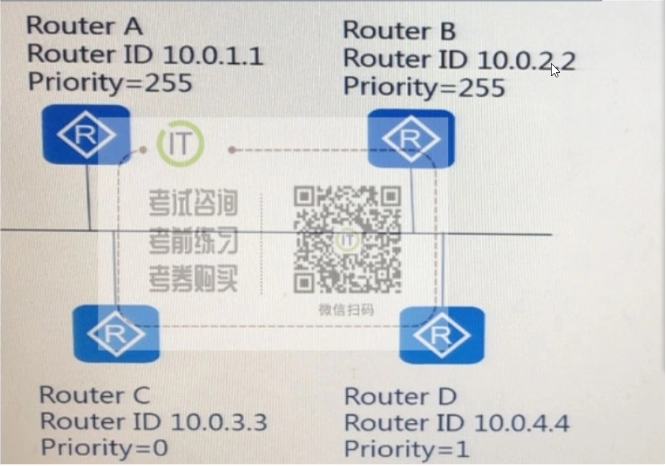

OSPF基础术语:Router-ID

Router-ID(Router Identifier,路由器标识符),用于在一个OSPF域中唯一地标识一台路由器。

Router-ID的设定可以通过手工配置(Lookback接口)的方式,或使用系统自动配置的方式。

注意:

1.存在Lookback接口,则自动采用lookback接口地址作为Router-ID,否则采用最大的物理接口ip作为Router-ID,实际工作过程中选第一次配置的ip

2.Lookback接口不易改动,比较稳定

3.格式0.0.0.0-255.255.255.255

4.更改Router-ID,需要回到用户视图刷新ospf进程,【 <r1>reset ospf process 】

OSPF的基础术语:度量值

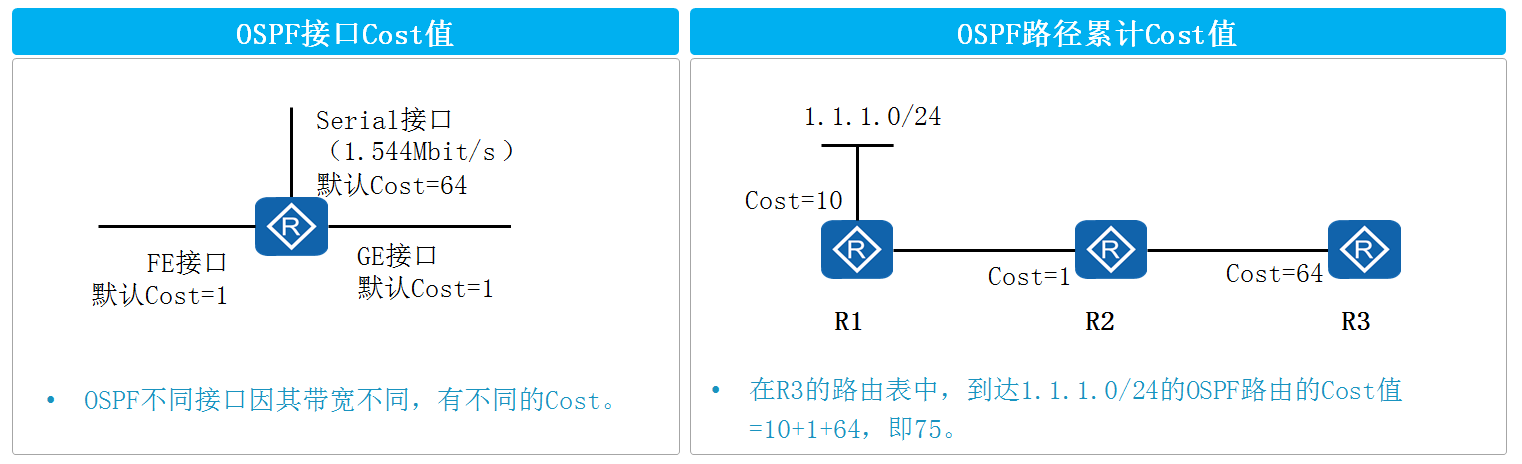

OSPF使用Cost(开销)作为路由的度量值。

每一个激活了OSPF的接口都会维护一个接口Cost值,缺省时接口Cost值="(100Mbit/s) / "接口带宽" 。

其中100 "Mbit/s"为OSPF指定的缺省参考值,该值是可配置的。

笼统地说,一条OSPF路由的Cost值可以理解为是从目的网段到本路由器沿途所有入接口的Cost值累加。

OSPF协议报文类型

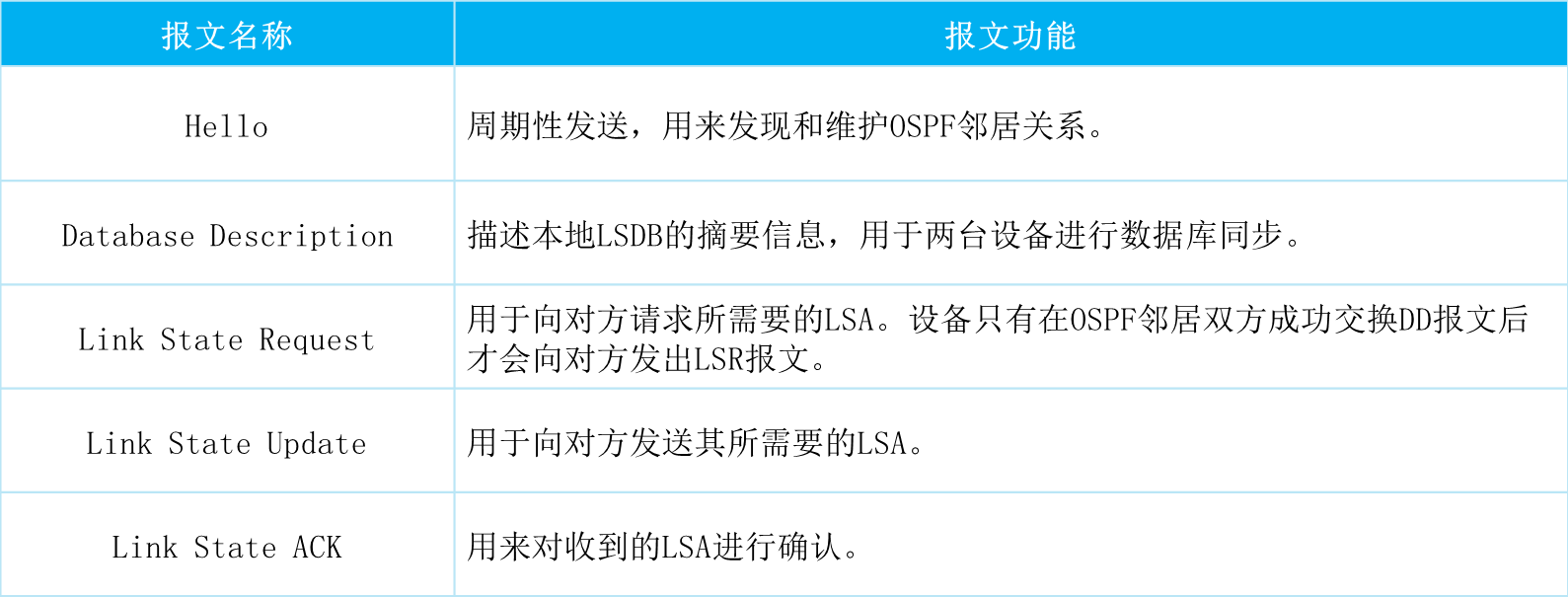

OSPF有五种类型的协议报文。这些报文在OSPF路由器之间交互中起不同的作用。

> 协议号89

hello包作用

1.建立邻居关系

2.维持邻居状态信息

DD包作用:

1.维护DR/BDR中的LSDB

OSPF三大表项 - 邻居表、LSDB表、路由表

OSPF有五种类型的协议报文。这些报文在OSPF路由器之间交互中起不同的作用。

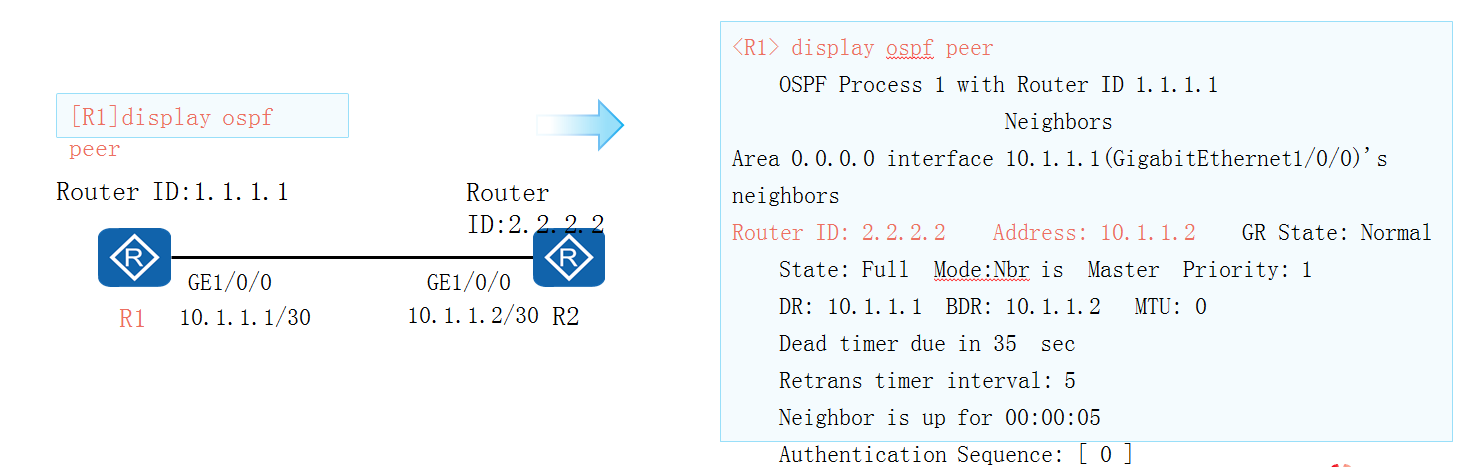

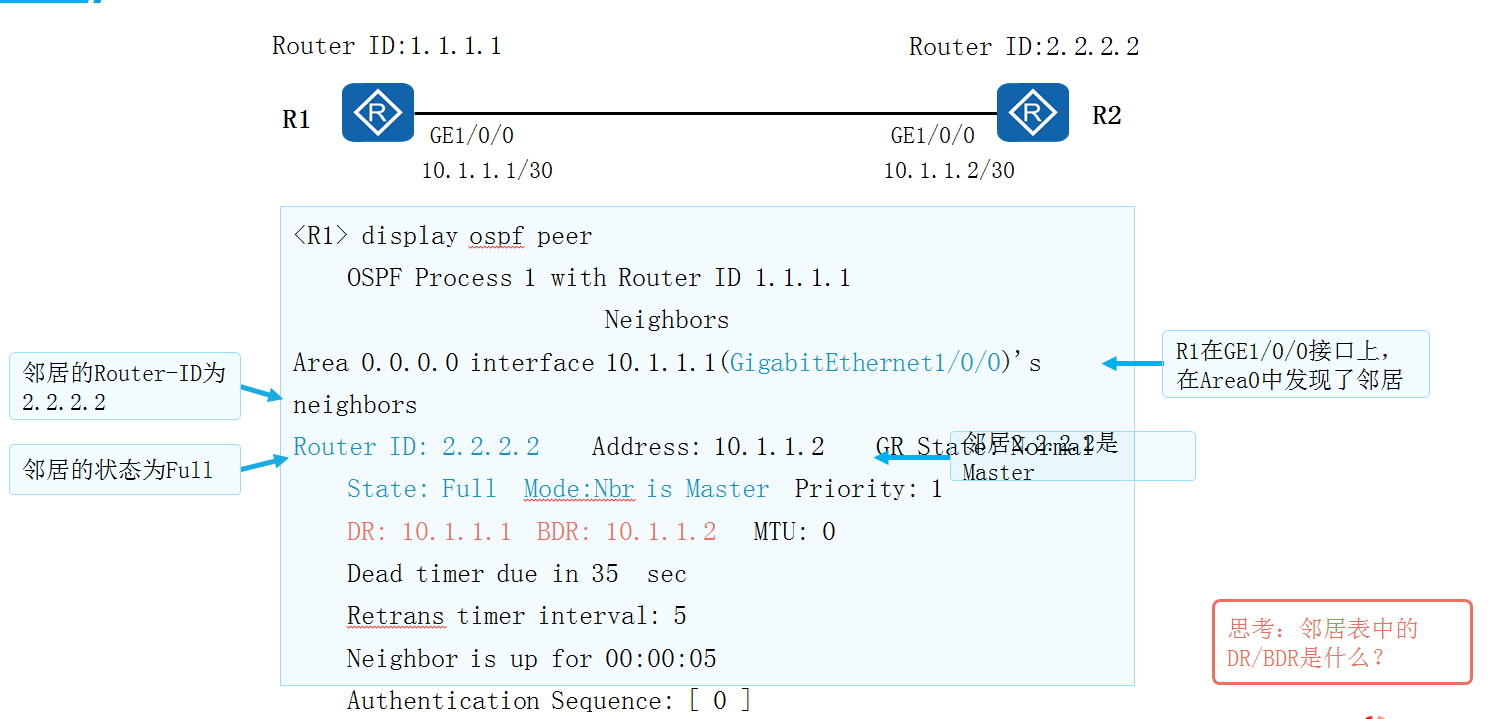

OSPF有三张重要的表项,OSPF邻居表、LSDB表和OSPF路由表。对于OSPF的邻居表,需要了解:

OSPF在传递链路状态信息之前,需先建立OSPF邻居关系。

OSPF的邻居关系通过交互Hello报文建立。

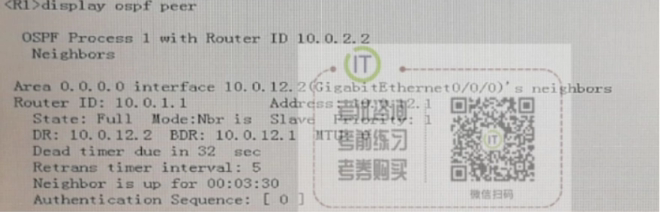

OSPF邻居表显示了OSPF路由器之间的邻居状态,使用display ospf peer查看。

邻居表

LSDB表

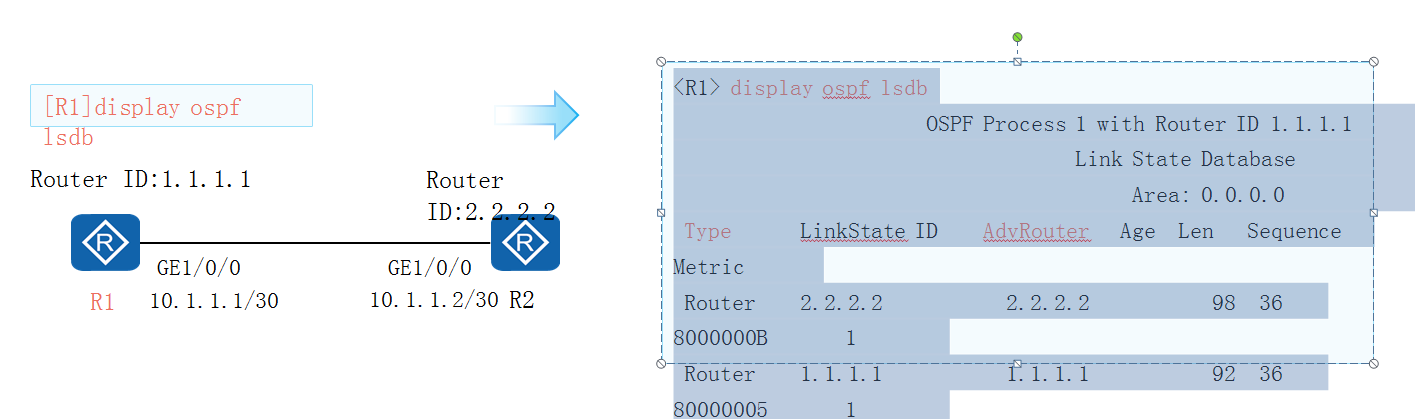

对于OSPF的LSDB表,需要了解:

LSDB会保存自己产生的及从邻居收到的LSA信息,本例中R1的LSDB包含了三条LSA。

Type标识LSA的类型,AdvRouter标识发送LSA的路由器。

使用命令行display ospf lsdb查看LSDB表。

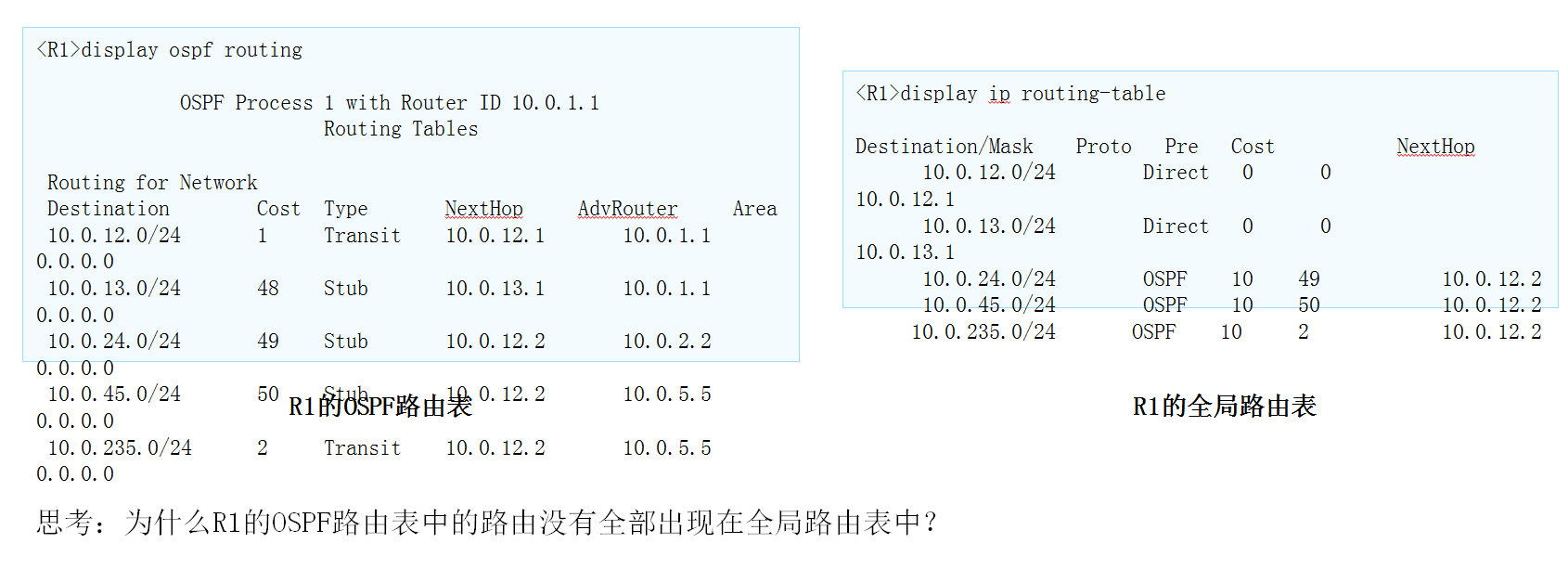

路由表

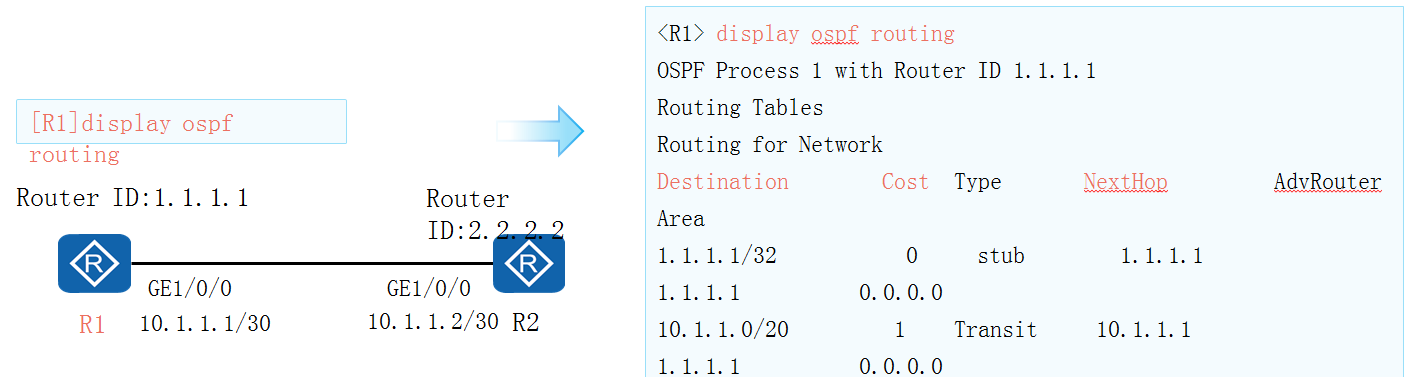

对于OSPF的路由表,需要了解:

OSPF路由表和路由器路由表是两张不同的表项。本例中OSPF路由表有三条路由。

OSPF路由表包含Destination、Cost和NextHop等指导转发的信息。

使用命令display ospf routing查看OSPF路由表。

2.OSPF协议工作原理

OSPF路由器之间的关系

关于OSPF路由器之间的关系有两个重要的概念,邻居关系和邻接关系。

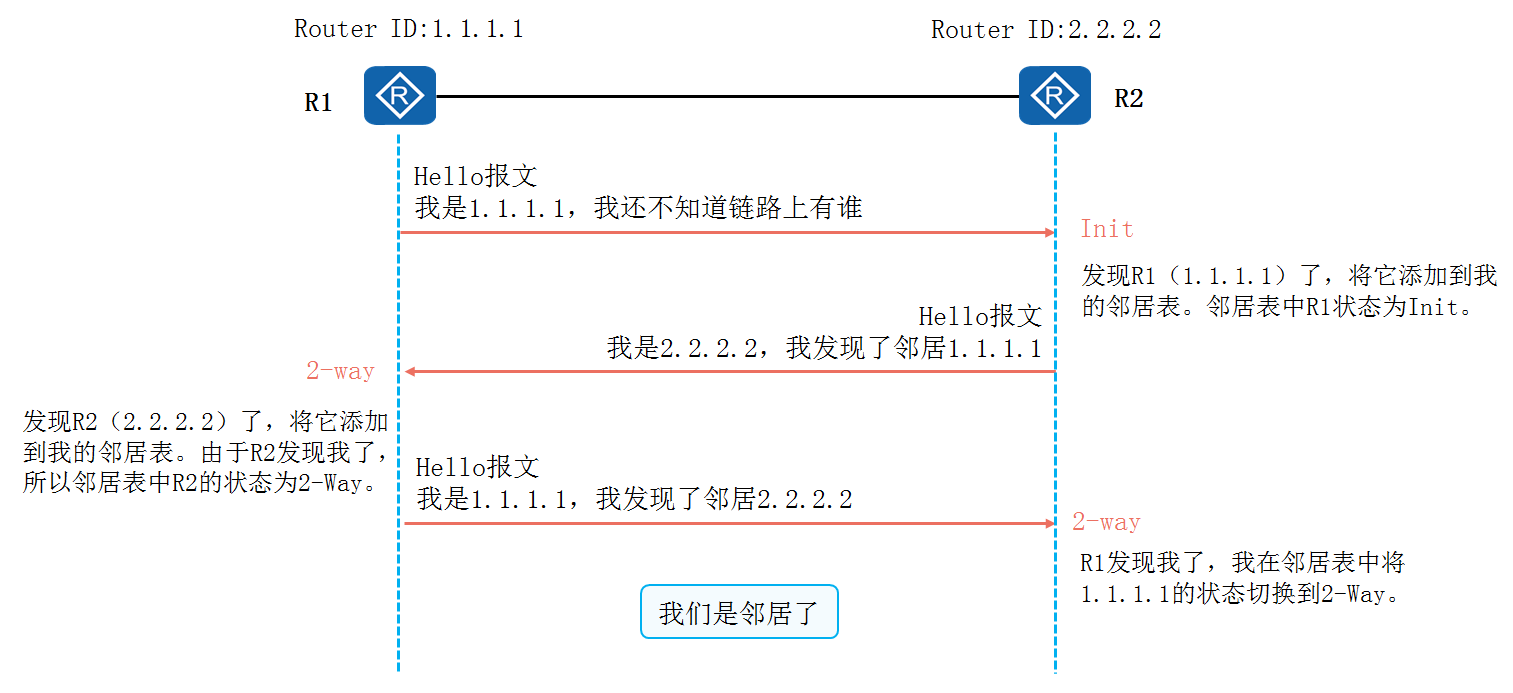

考虑一种简单的拓扑,两台路由器直连。在双方互联接口上激活OSPF,路由器开始发送及侦听Hello报文。在通过Hello报文发现彼此后,这两台路由器便形成了邻居关系。

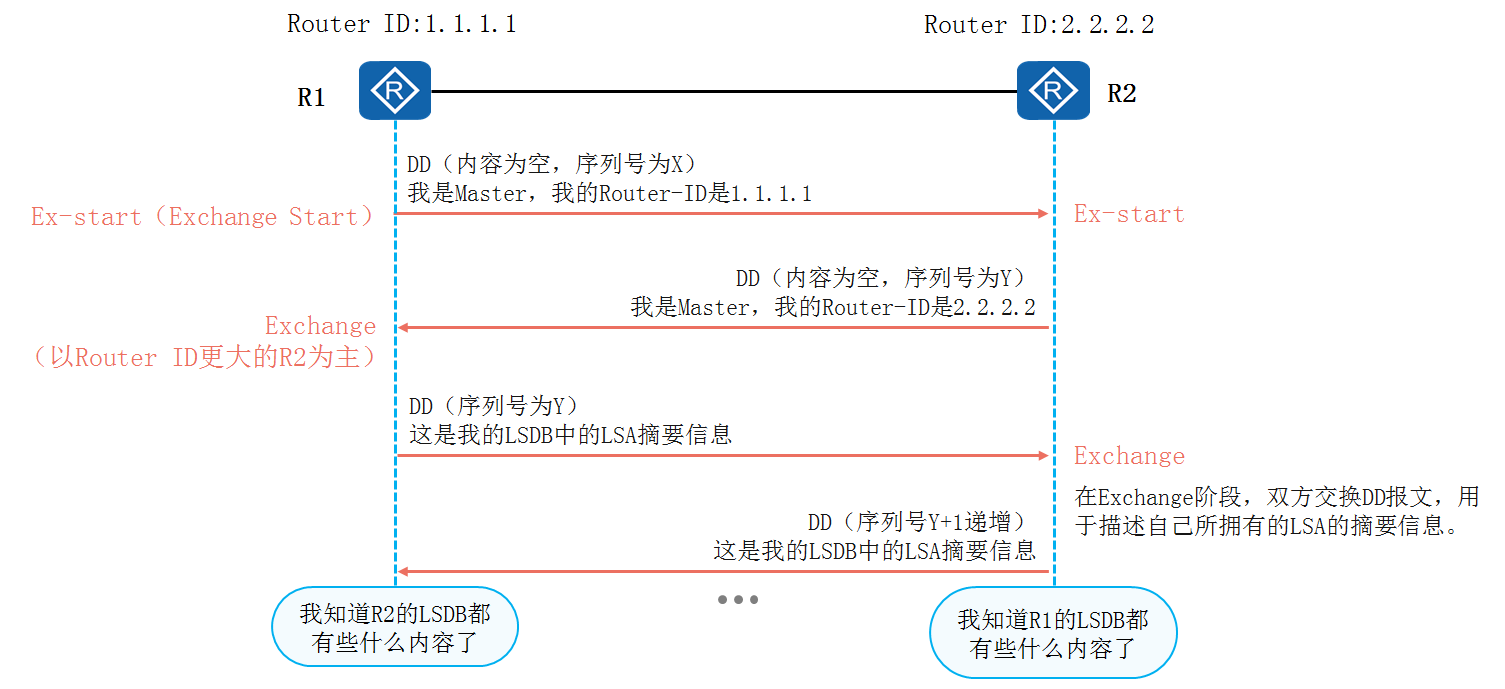

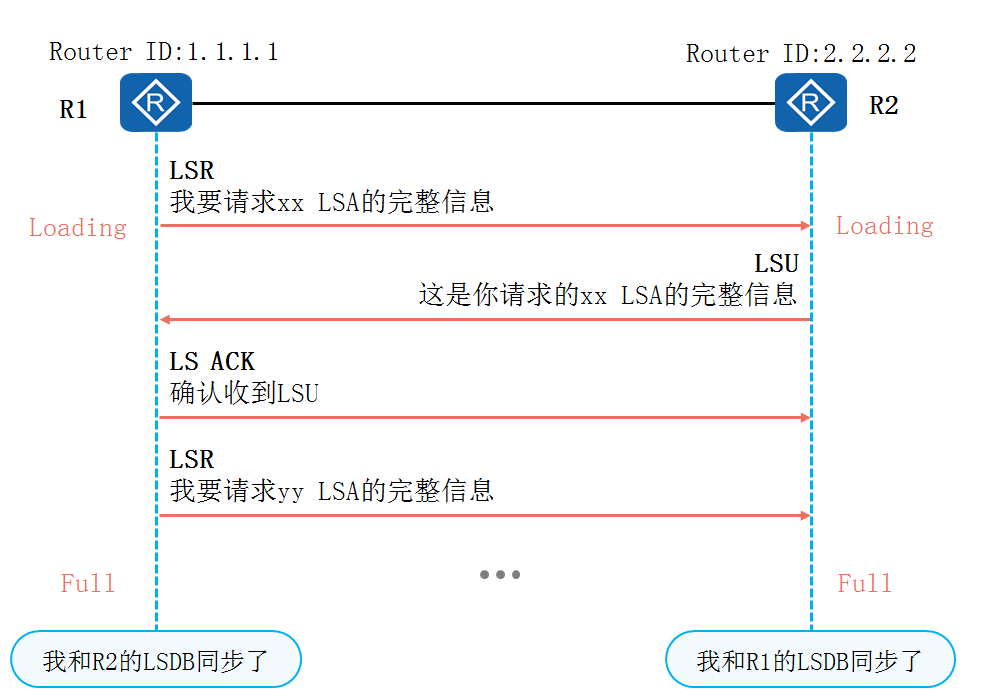

邻居关系的建立只是一个开始,后续会进行一系列的报文交互,例如前文提到的DD、LSR、LSU和LS ACK等。当两台路由器LSDB同步完成,并开始独立计算路由时,这两台路由器形成了邻接关系。

初识OSPF邻接关系建立过程

OSPF完成邻接关系的建立有四个步骤,建立邻居关系、协商主/从、交互LSDB信息,同步LSDB。

OSPF邻接关系建立流程 - 2&3&4

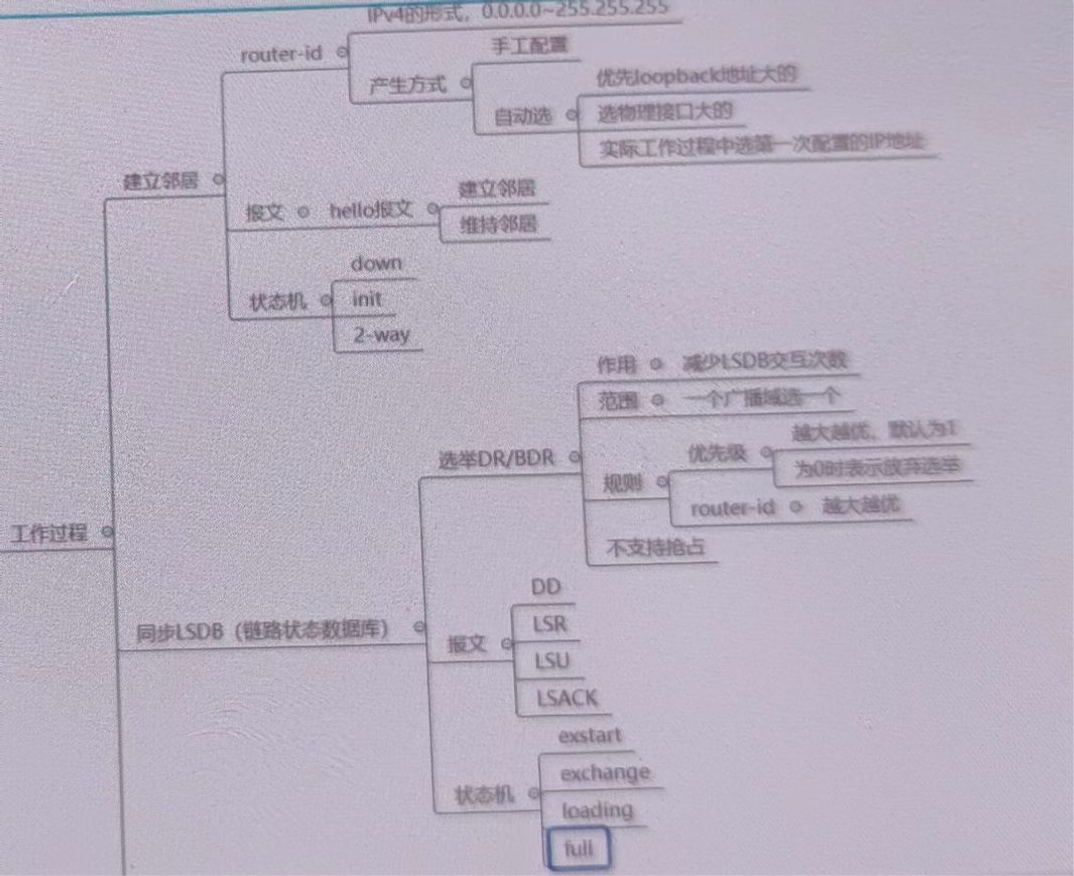

OSPF工作过程-课堂笔记

OSPF配置-课堂笔记

OSPF邻居表回顾

OSPF网络类型简介

OSPF网络类型

在学习DR和BDR的概念之前,需要首先了解OSPF的网络类型。

OSPF网络类型是一个非常重要的接口变量,这个变量将影响OSPF在接口上的操作,例如采用什么方式发送OSPF协议报文,以及是否需要选举DR、BDR等。

接口默认的OSPF网络类型取决于接口所使用的数据链路层封装。

如图所示,OSPF的有四种网络类型,Broadcast、NBMA、P2MP和P2P。

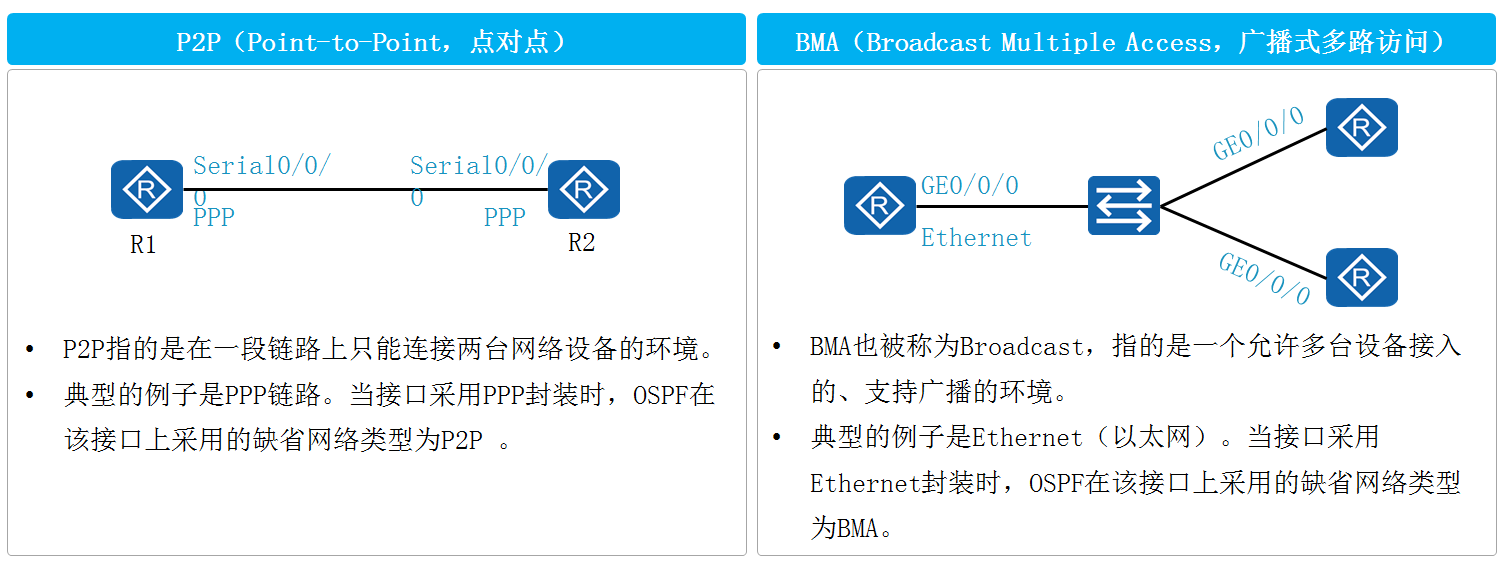

P2P指的是在一段链路上只能连接两台网络设备的环境。

典型的例子是PPP链路。当接口采用PPP封装时,OSPF在该接口上采用的缺省网络类型为P2P 。

BMA也被称为Broadcast,指的是一个允许多台设备接入的、支持广播的环境。

典型的例子是Ethernet(以太网)。当接口采用Ethernet封装时,OSPF在该接口上采用的缺省网络类型为BMA。

NBMA指的是一个允许多台网络设备接入且不支持广播的环境。

典型的例子是帧中继(Frame-Relay)网络。

P2MP相当于将多条P2P链路的一端进行捆绑得到的网络。

没有一种链路层协议会被缺省的认为是P2MP网络类型。该类型必须由其他网络类型手动更改。

常用做法是将非全连通的NBMA改为点到多点的网络。

[R1-GigabitEthernet1/0/0] ospf network-type ?

broadcast Specify OSPF broadcast network

nbma Specify OSPF NBMA network

p2mp Specify OSPF point-to-multipoint network

p2p Specify OSPF point-to-point network

一般情况下,链路两端的OSPF接口网络类型必须一致,否则双方无法建立邻居关系。

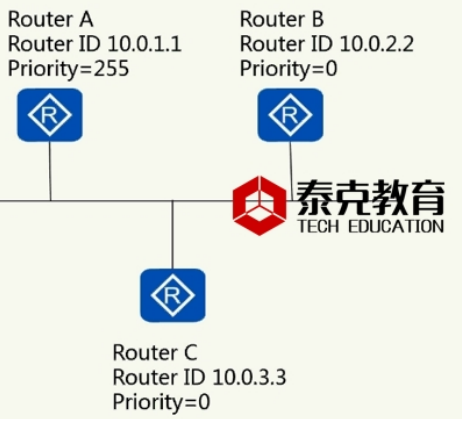

OSPF网络类型可以在接口下通过命令手动修改以适应不同网络场景,例如可以将BMA网络类型修改为P2P。

DR与BDR的背景

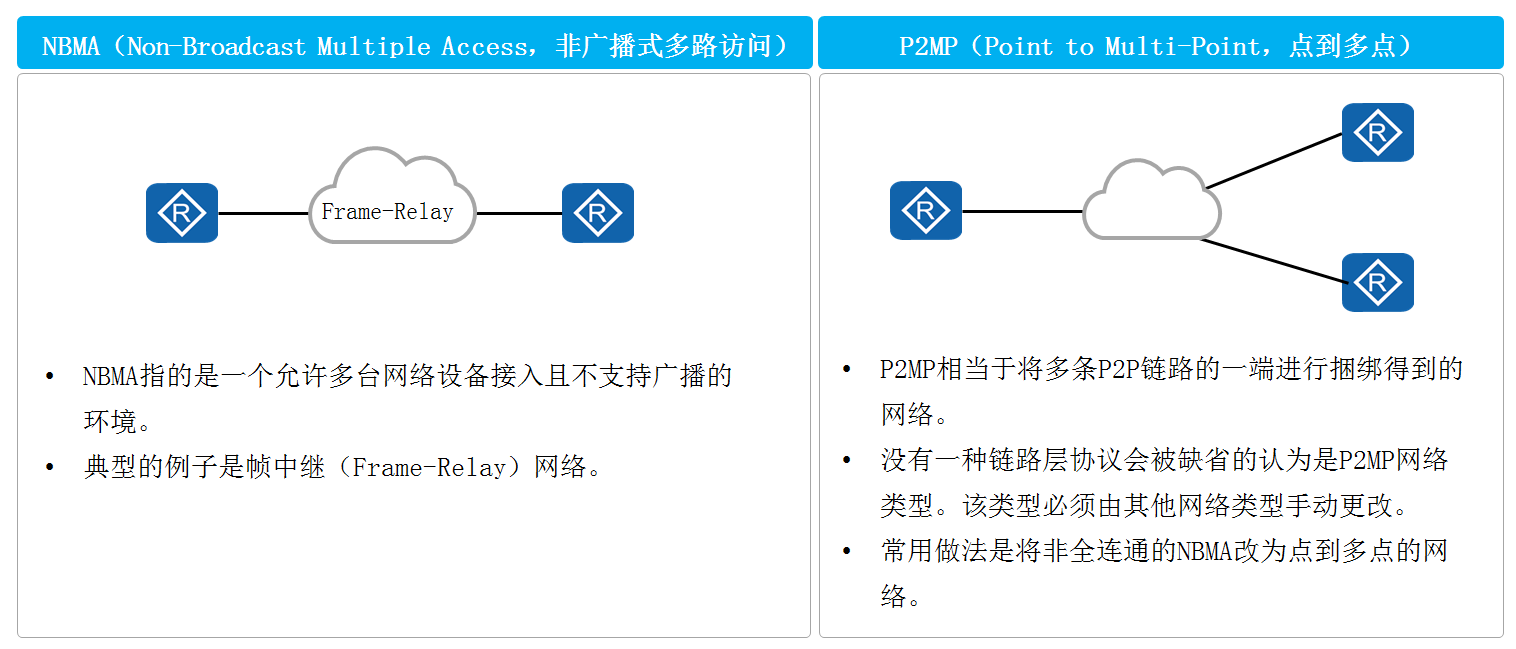

MA(Multi-Access)多路访问网络有两种类型:广播型多路访问网络(BMA)及非广播型多路访问网络(NBMA)。

以太网(Ethernet)是一种典型的广播型多路访问网络。

在MA网络中,如果每台OSPF路由器都与其他的所有路由器建立OSPF邻接关系,便会导致网络中存在过多的OSPF邻接关系,增加设备负担,也增加了网络中泛洪的OSPF报文数量。

当拓扑出现变更,网络中的LSA泛洪可能会造成带宽的浪费和设备资源的损耗。

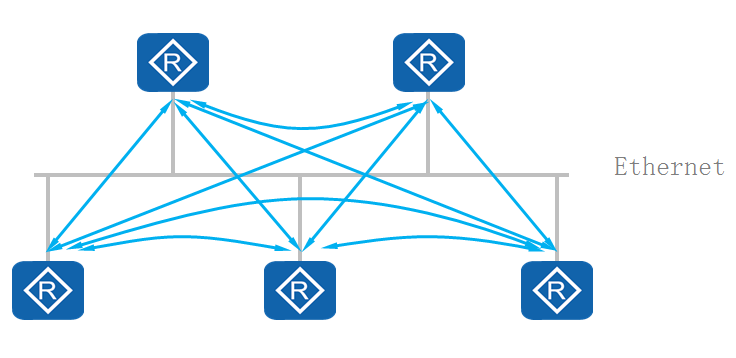

DR与BDR

为优化MA网络中OSPF邻接关系,OSPF指定了三种OSPF路由器身份,DR(Designated Router,指定路由器)、BDR(Backup Designated Router,备用指定路由器)和 DRother路由器。

只允许DR、BDR与其他OSPF路由器建立邻接关系。DRother之间不会建立全毗邻的OSPF邻接关系,双方停滞在2-way状态。

BDR会监控DR的状态,并在当前DR发生故障时接替其角色。

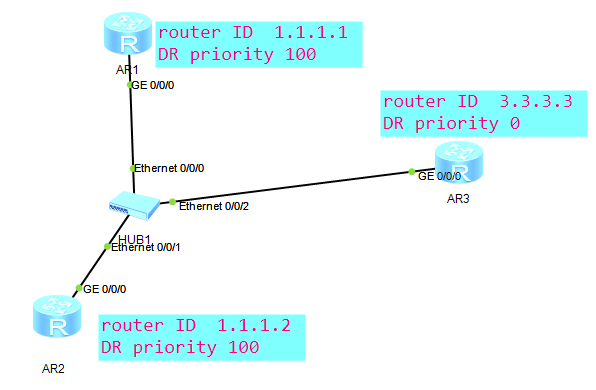

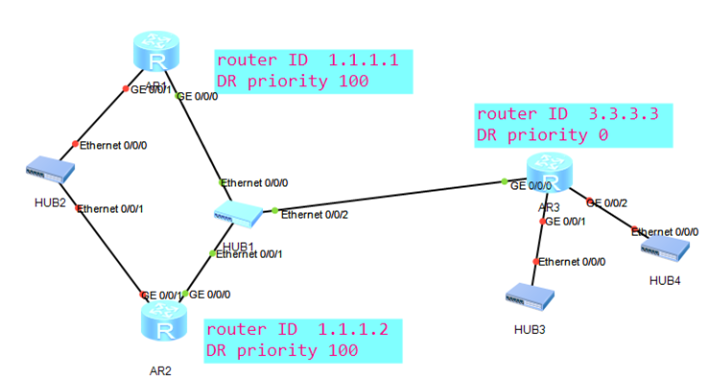

选举DR-BDR规则

作用:减少LSDB的交换次数

规则:

1.优先级: 默认为1,越大越优,为0则放弃选举

2.Route-ID 越大越小

3.不能抢占

OSPF域与单区域

OSPF域(Domain):一系列使用相同策略的连续OSPF网络设备所构成的网络。

OSPF路由器在同一个区域(Area)内网络中泛洪LSA。为了确保每台路由器都拥有对网络拓扑的一致认知,LSDB需要在区域内进行同步。

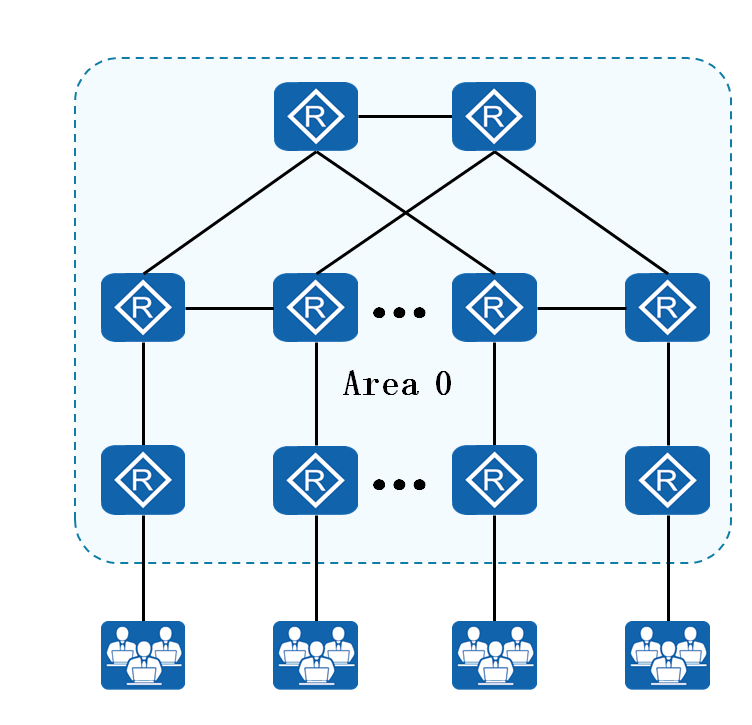

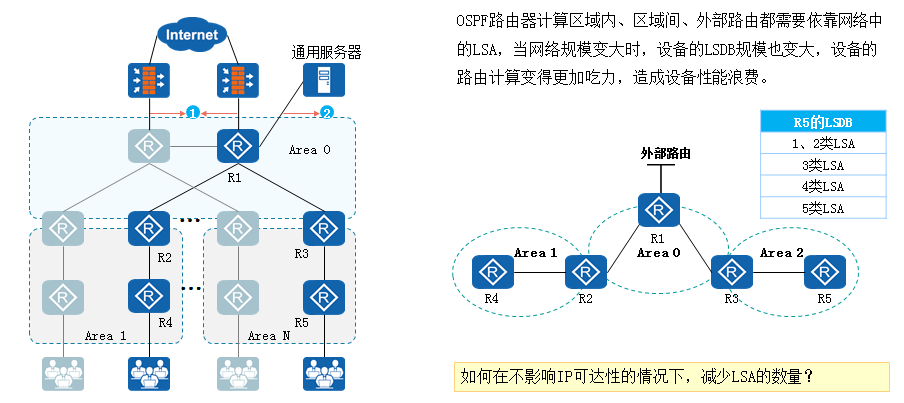

如果OSPF域仅有一个区域,随着网络规模越来越大,OSPF路由器的数量越来越多,这将导致诸多问题:

LSDB越来越庞大,同时导致OSPF路由表规模增加。路由器资源消耗多,设备性能下降,影响数据转发。

基于庞大的LSDB进行路由计算变得困难。

当网络拓扑变更时,LSA全域泛洪和全网SPF重计算带来巨大负担。

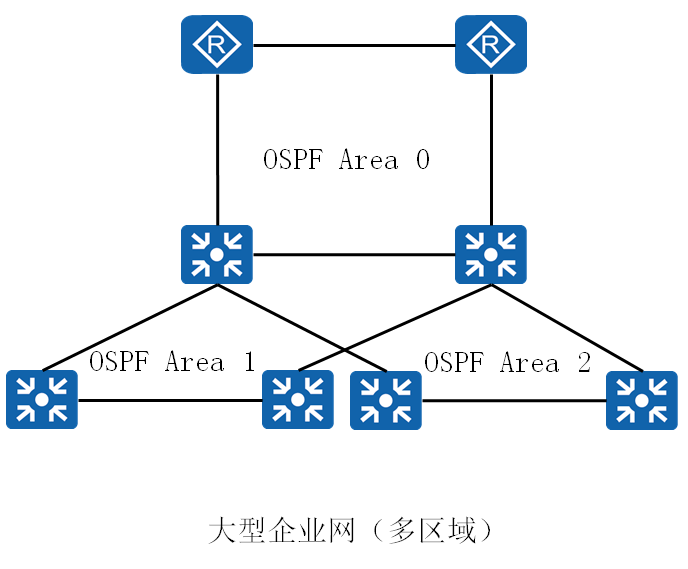

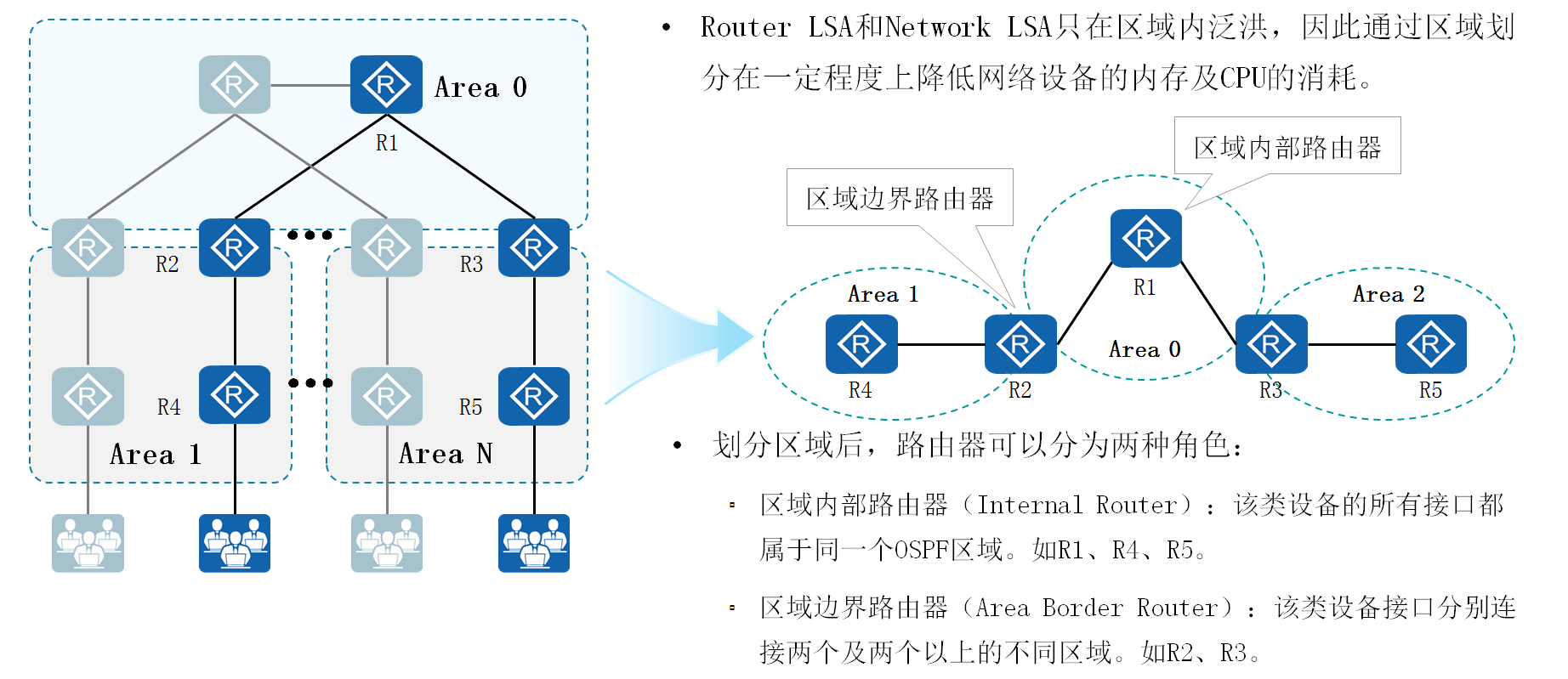

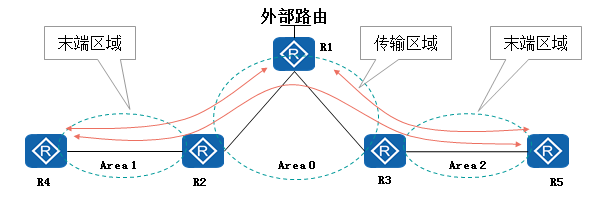

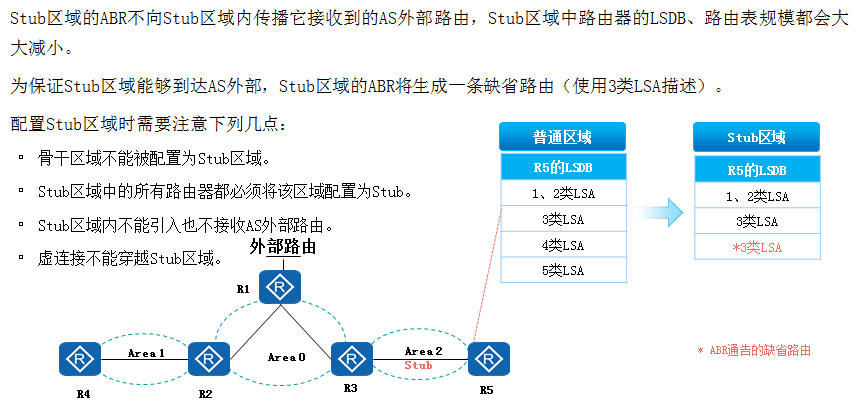

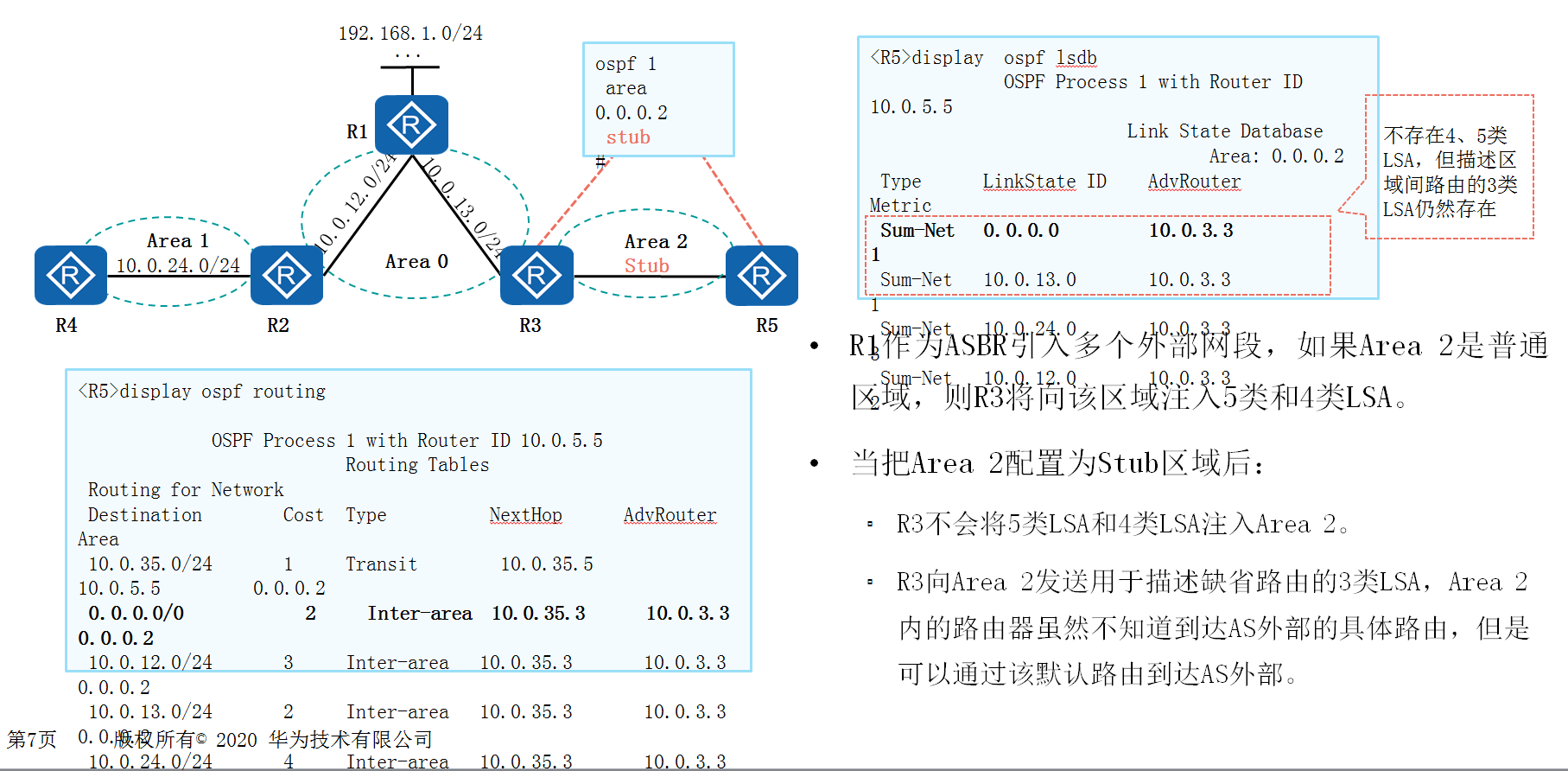

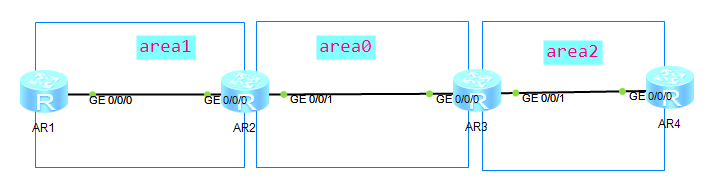

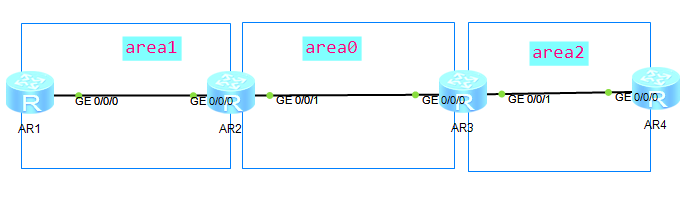

OSPF多区域

OSPF引入区域(Area)的概念,将一个OSPF域划分成多个区域,可以使OSPF支撑更大规模组网。

OSPF多区域的设计减小了LSA泛洪的范围,有效的把拓扑变化的影响控制在区域内,达到网络优化的目的。

在区域边界可以做路由汇总,减小了路由表规模。

多区域提高了网络扩展性,有利于组建大规模的网络。

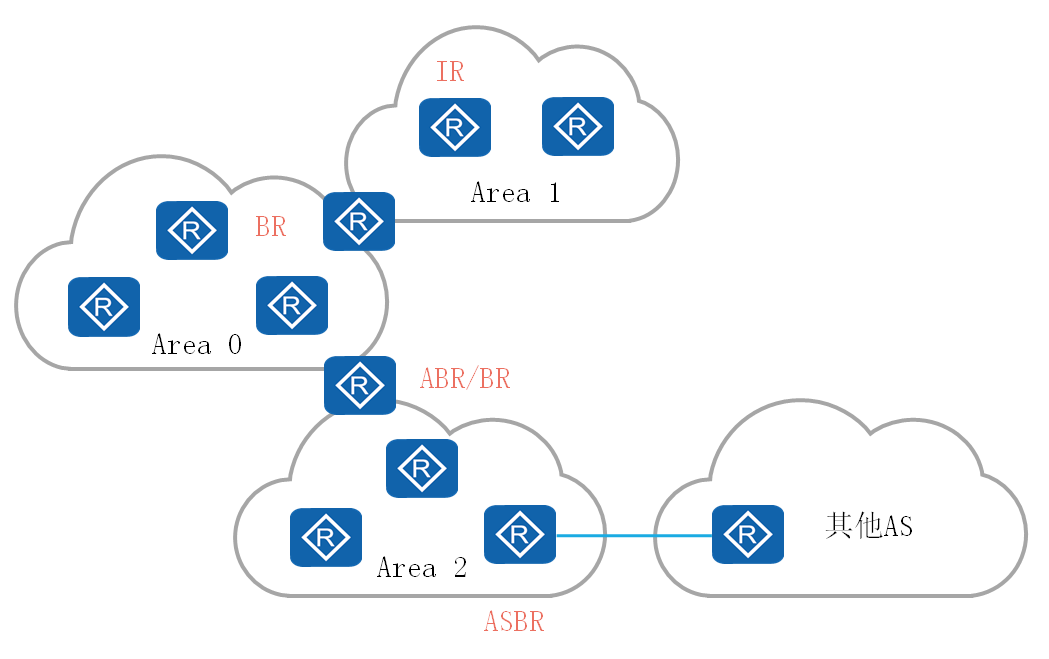

OSPF路由器类型

OSPF路由器根据其位置或功能不同,有这样几种类型:

区域内路由器(Internal Router)

区域边界路由器ABR(Area Border Router)

骨干路由器(Backbone Router)

自治系统边界路由器ASBR(AS Boundary Router)

OSPF单区域&多区域典型组网

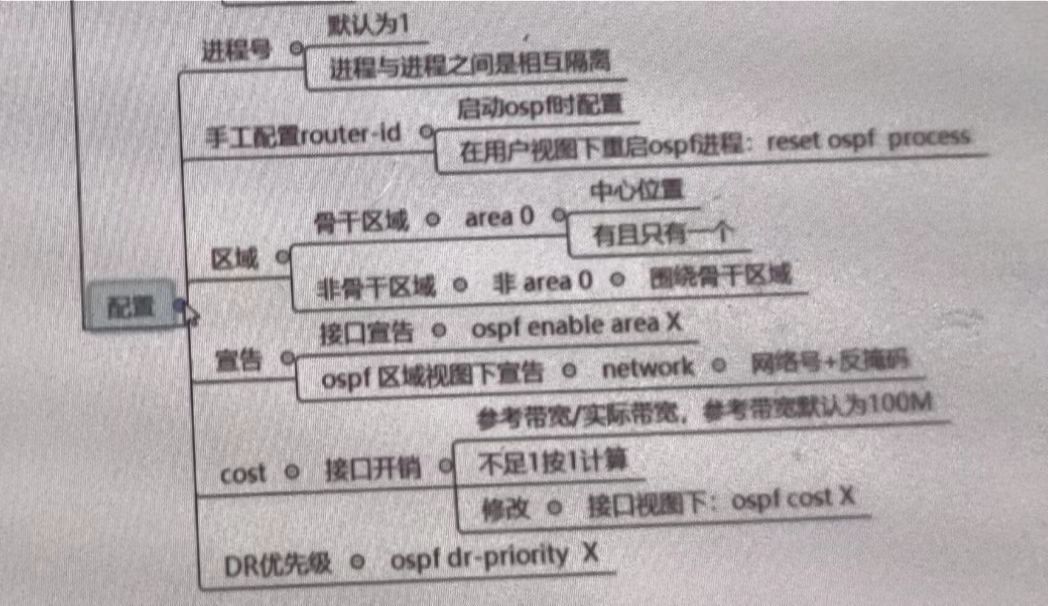

3.OSPF协议典型配置

OSPF基础配置命令

1.(系统视图)创建并运行OSPF进程

[Huawei] ospf [ process-id | router-id router-id ]

> porcess-id用于标识OSPF进程,默认进程号为1。

> OSPF支持多进程,在同一台设备上可以运行多个不同的OSPF进程,它们之间互不影响,彼此独立。router-id用于手工指定设备的ID号。

> 如果没有通过命令指定ID号,系统会从当前接口的IP地址中自动选取一个作为设备的ID号。

2.(OSPF视图)创建并进入OSPF区域

[Huawei] area area-id

> area命令用来创建OSPF区域,并进入OSPF区域视图。

> area-id可以是十进制整数或点分十进制格式。

> 采取整数形式时,取值范围是0~4294967295。

3. (OSPF区域视图)指定运行OSPF的接口

[Huawei-ospf-1-area-0.0.0.0] network network-address wildcard-mask

> network命令用来指定运行OSPF协议的接口和接口所属的区域。network-address为接口所在的网段地址。

> wildcard-mask为IP地址的反码,相当于将IP地址的掩码反转(0变1,1变0),例如0.0.0.255表示掩码长度24 bit。

4. (接口视图)配置OSPF接口开销

[Huawei-GE1/0/1] ospf cost cost

> ospf cost命令用来配置接口上运行OSPF协议所需的开销。

> 缺省情况下,OSPF会根据该接口的带宽自动计算其开销值cost取值范围是1~65535。

5. (OSPF视图)设置OSPF带宽参考值

[Huawei-ospf-1] bandwidth-reference value

> bandwidth-reference命令用来设置通过公式计算接口开销所依据的带宽参考值。

> value取值范围是1~2147483648,单位是Mbit/s,缺省值是100Mbit/s。

6. (接口视图)设置接口在选举DR时的优先级

[Huawei-GigabitEthernet0/0/0] ospf dr-priority priority

> ospf dr-priority命令用来设置接口在选举DR时的优先级。

> priority值越大,优先级越高,取值范围是0~255。

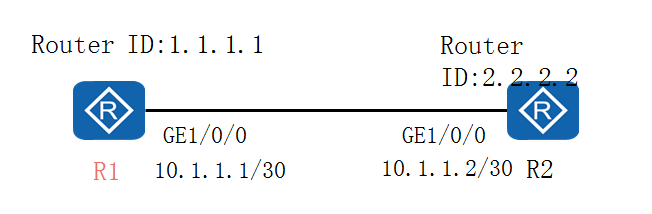

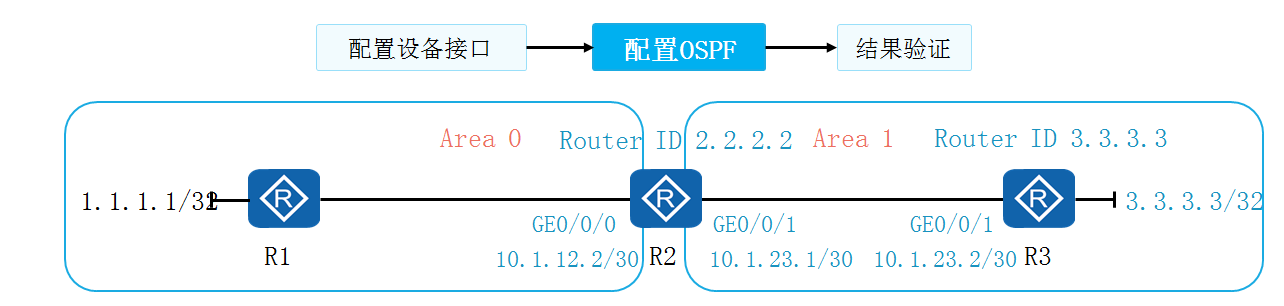

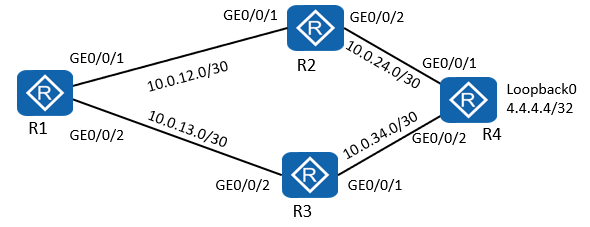

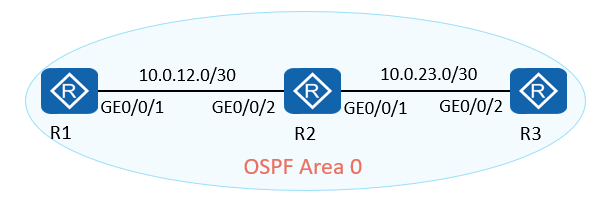

OSPF配置案例

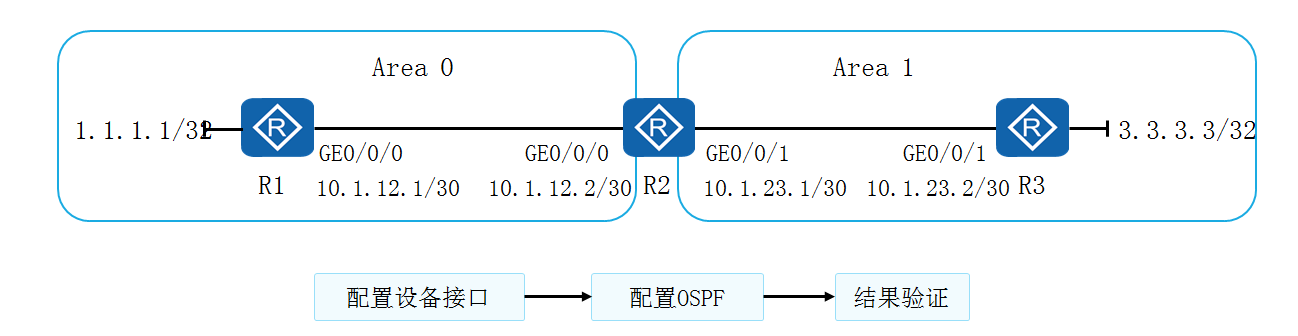

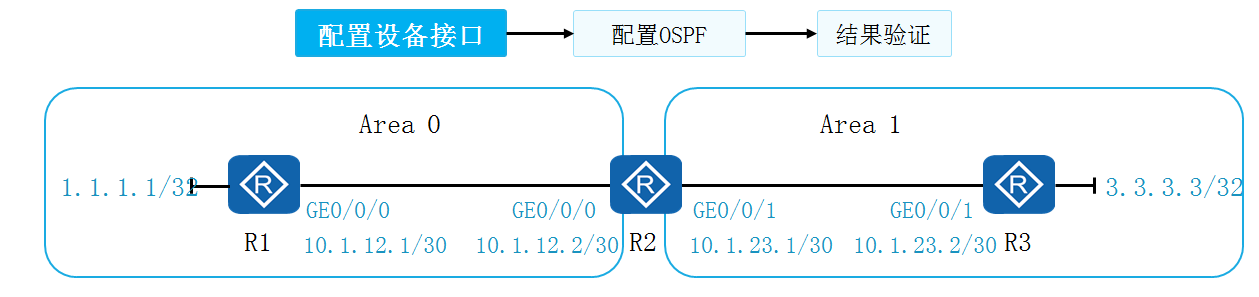

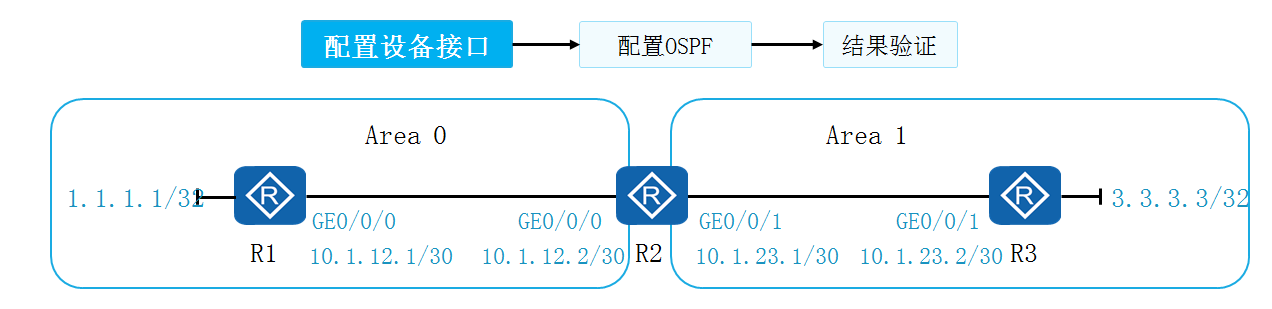

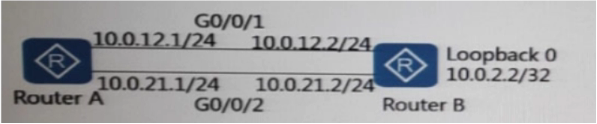

案例描述:

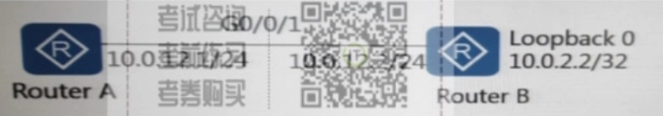

有三台路由器R1、R2和R3,其中R1和R2分别连接网络1.1.1.1/32和3.3.3.3/32(LoopBack 0模拟),现需要使用OSPF实现这两个网络的互通。具体拓扑如下:

OSPF配置案例 - 配置接口、配置OSPF、结果验证

配置设备接口

根据规划配置R1、R2和R3接口IP地址。

#配置R1的接口

[R1] interface LoopBack 0

[R1-LoopBack0] ip address 1.1.1.1 32

[R1-LoopBack0] interface GigabitEthernet 0/0/0

[R1-GigabitEthernet0/0/0] ip address 10.1.12.1 30

#配置R3的接口

[R3] interface LoopBack 0

[R3-LoopBack0] ip address 3.3.3.3 32

[R3-LoopBack0] interface GigabitEthernet 0/0/1

[R3-GigabitEthernet0/0/1] ip address 10.1.23.2 30

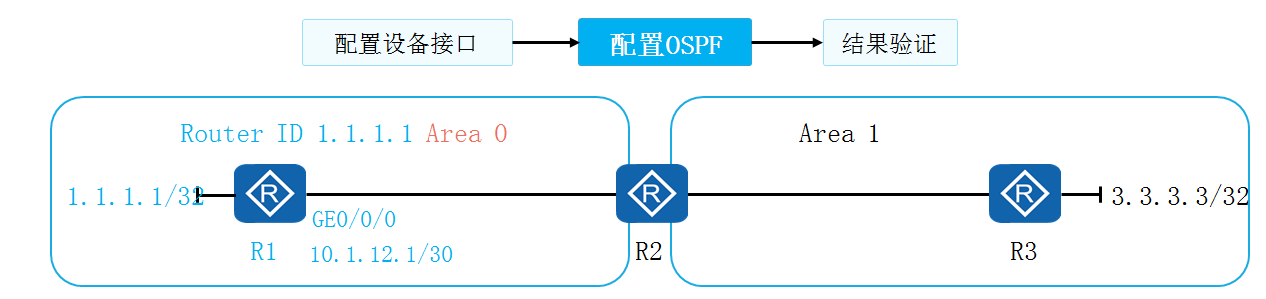

配置OSPF

OSPF参数规划:OSPF进程号为1。R1、R2和R3的Router ID分别为1.1.1.1、2.2.2.2和3.3.3.3。

配置步骤:

创建并运行OSPF进程

创建并进入OSPF区域

运行指定的OSPF接口

注意反掩码

#配置R1 OSPF协议

[R1] ospf 1 router-id 1.1.1.1

[R1-ospf-1] area 0

[R1-ospf-1-area-0.0.0.0] network 1.1.1.1 0.0.0.0

[R1-ospf-1-area-0.0.0.0] network 10.1.12.0 0.0.0.3

OSPF多区域的配置请注意在指定区域下通知相应的网段

#配置R2 OSPF协议

[R2] ospf 1 router-id 2.2.2.2

[R2-ospf-1] area 0

[R2-ospf-1-area-0.0.0.0] network 10.1.12.0 0.0.0.3

[R2-ospf-1-area-0.0.0.0] area 1

[R2-ospf-1-area-0.0.0.1] network 10.1.23.0 0.0.0.3

#配置R3 OSPF协议

[R3] ospf 1 router-id 3.3.3.3

[R3-ospf-1] area 1

[R3-ospf-1-area-0.0.0.1] network 3.3.3.3 0.0.0.0

[R3-ospf-1-area-0.0.0.1] network 10.1.23.0 0.0.0.3

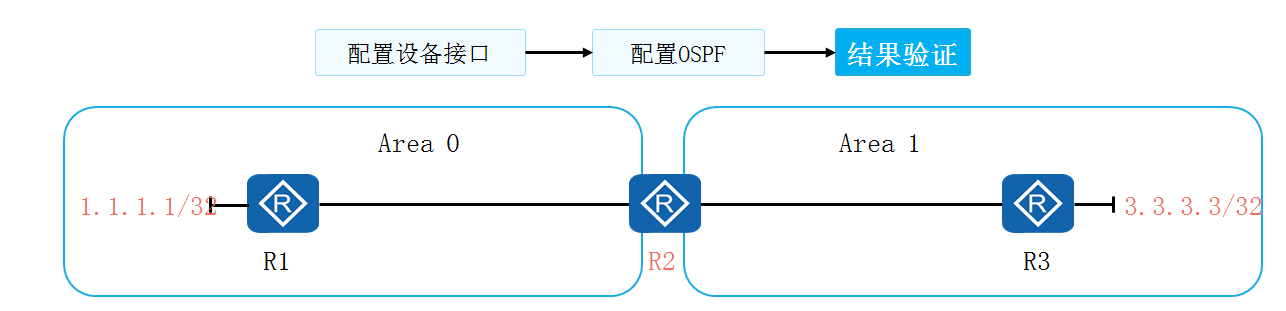

结果验证

在路由器R2上查看OSPF邻居表:

结果验证邻居状态为Full,即成功建立邻接关系。

<R2> display ospf peer brief

OSPF Process 1 with Router ID 2.2.2.2

Peer Statistic Information

----------------------------------------------------------------------------

Area Id Interface Neighbor id State

0.0.0.0 GigabitEthernet0/0/0 1.1.1.1 Full

0.0.0.1 GigabitEthernet0/0/1 3.3.3.3 Full

----------------------------------------------------------------------------

在路由器R1上查看路由表,并执行从源1.1.1.1 ping 3.3.3.3。

<R1>display ip routing-table

Route Flags: R - relay, D - download to fib

------------------------------------------------------------------------------

Routing Tables: Public

Destinations : 10 Routes : 10

Destination/Mask Proto Pre Cost Flags NextHop Interface

1.1.1.1/32 Direct 0 0 D 127.0.0.1 LoopBack0

3.3.3.3/32 OSPF 10 2 D 10.1.12.2 GigabitEthernet 0/0/0

10.1.12.0/30 Direct 0 0 D 10.1.12.1 GigabitEthernet 0/0/0

…

<R1>ping -a 1.1.1.1 3.3.3.3

PING 3.3.3.3: 56 data bytes, press CTRL_C to break

Reply from 3.3.3.3: bytes=56 Sequence=1 ttl=254 time=50 ms

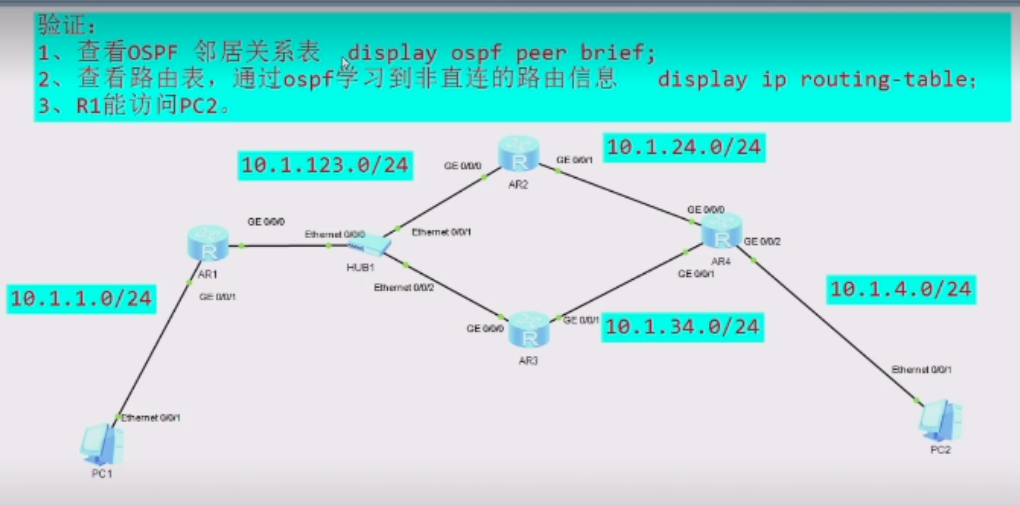

ospf配置案例-课堂案例1

路由器 验证:

1、查看OSPF邻居关系表display ospf peer brief;

2、查看路由表,通过ospf学习到非直连的路由信息 display ip routing-table:

3、R1能访问PC2

样例

#

ospf 1 router-id 1.1.1.1

area 0.0.0.0

#

interface GigabitEthernet0/0/0

ip acdress 10.1.123.1 255.255.255.0

ospf enable 1 area 0.0.0.0

#

interface GigabitEthernet0/0/1

ip dress 10.1.1.254 255.255.255.0

ospf enable 1 area 0.0.0.0

实现-接口宣告

R1:

#

interface GigabitEthernet0/0/0

ip address 10.1.123.1 255.255.255.0

ospf enable 1 area 0.0.0.0

#

interface GigabitEthernet0/0/1

ip address 10.1.1.254 255.255.255.0

ospf enable 1 area 0.0.0.0

dhcp select interface

dhcp server lease day 0 hour 12 minute 0

dhcp server dns-list 114.114.114.114

#

ospf 1 router-id 1.1.1.1

area 0.0.0.0

R2:

#

interface GigabitEthernet0/0/0

ip address 10.1.123.2 255.255.255.0

ospf enable 1 area 0.0.0.0

#

interface GigabitEthernet0/0/1

ip address 10.1.24.2 255.255.255.0

ospf enable 1 area 0.0.0.0

#

ospf 1 router-id 1.1.1.1

area 0.0.0.0

R3:

#

interface GigabitEthernet0/0/0

ip address 10.1.123.3 255.255.255.0

ospf enable 1 area 0.0.0.0

#

interface GigabitEthernet0/0/1

ip address 10.1.34.3 255.255.255.0

ospf enable 1 area 0.0.0.0

#

ospf 1 router-id 1.1.1.1

area 0.0.0.0

R4:

#

interface GigabitEthernet0/0/0

ip address 10.1.24.4 255.255.255.0

ospf enable 1 area 0.0.0.0

#

interface GigabitEthernet0/0/1

ip address 10.1.34.4 255.255.255.0

ospf enable 1 area 0.0.0.0

#

ospf 1 router-id 1.1.1.1

area 0.0.0.0

[r1]display ospf inter g0/0/0

OSPF Process 1 with Router ID 1.1.1.1

Interfaces

Interface: 10.1.123.1 (GigabitEthernet0/0/0)

Cost: 1 State: DROther Type: Broadcast MTU: 1500

Priority: 1

Designated Router: 10.1.123.2

Backup Designated Router: 10.1.123.3

Timers: Hello 10 , Dead 40 , Poll 120 , Retransmit 5 , Transmit Delay 1

[r1]display ip routing-table protocol ospf

Route Flags: R - relay, D - download to fib

------------------------------------------------------------------------------

Public routing table : OSPF

Destinations : 3 Routes : 4

OSPF routing table status : <Active>

Destinations : 3 Routes : 4

Destination/Mask Proto Pre Cost Flags NextHop Interface

10.1.4.0/24 OSPF 10 3 D 10.1.123.2 GigabitEthernet0/0/0

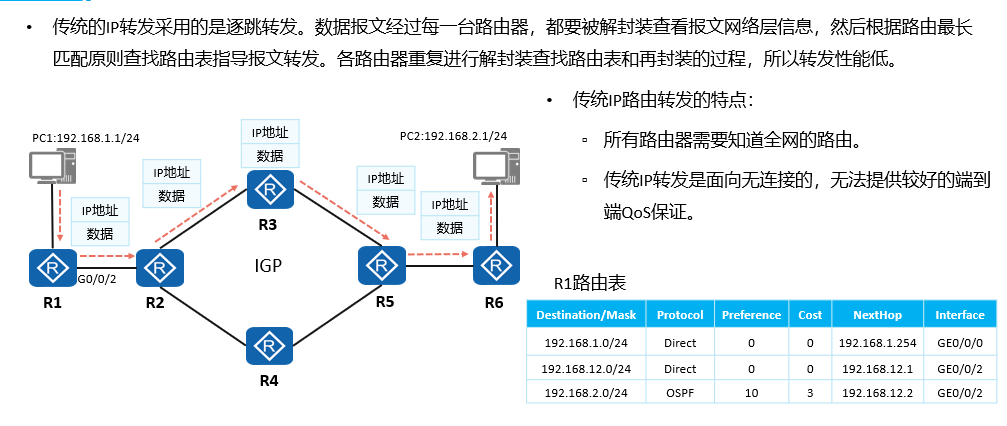

OSPF 10 3 D 10.1.123.3 GigabitEthernet0/0/0

10.1.24.0/24 OSPF 10 2 D 10.1.123.2 GigabitEthernet0/0/0

10.1.34.0/24 OSPF 10 2 D 10.1.123.3 GigabitEthernet0/0/0

OSPF routing table status : <Inactive>

Destinations : 0 Routes : 0

[r1]display ospf routing

OSPF Process 1 with Router ID 1.1.1.1

Routing Tables

Routing for Network

Destination Cost Type NextHop AdvRouter Area

10.1.1.0/24 1 Stub 10.1.1.254 1.1.1.1 0.0.0.0

10.1.123.0/24 1 Transit 10.1.123.1 1.1.1.1 0.0.0.0

10.1.4.0/24 3 Stub 10.1.123.2 4.4.4.4 0.0.0.0

10.1.4.0/24 3 Stub 10.1.123.3 4.4.4.4 0.0.0.0

10.1.24.0/24 2 Transit 10.1.123.2 2.2.2.2 0.0.0.0

10.1.34.0/24 2 Transit 10.1.123.3 3.3.3.3 0.0.0.0

Total Nets: 6

Intra Area: 6 Inter Area: 0 ASE: 0 NSSA: 0

[r1]display ospf interface

OSPF Process 1 with Router ID 1.1.1.1

Interfaces

Area: 0.0.0.0 (MPLS TE not enabled)

IP Address Type State Cost Pri DR BDR

10.1.123.1 Broadcast DROther 1 1 10.1.123.2 10.1.123.3

10.1.1.254 Broadcast DR 1 1 10.1.1.254 0.0.0.0

清空路由器:

<Huawei>reset saved-configuration

This will delete the configuration in the flash memory.

The device configuratio

ns will be erased to reconfigure.

Are you sure? (y/n)[n]:y

Clear the configuration in the device successfully.

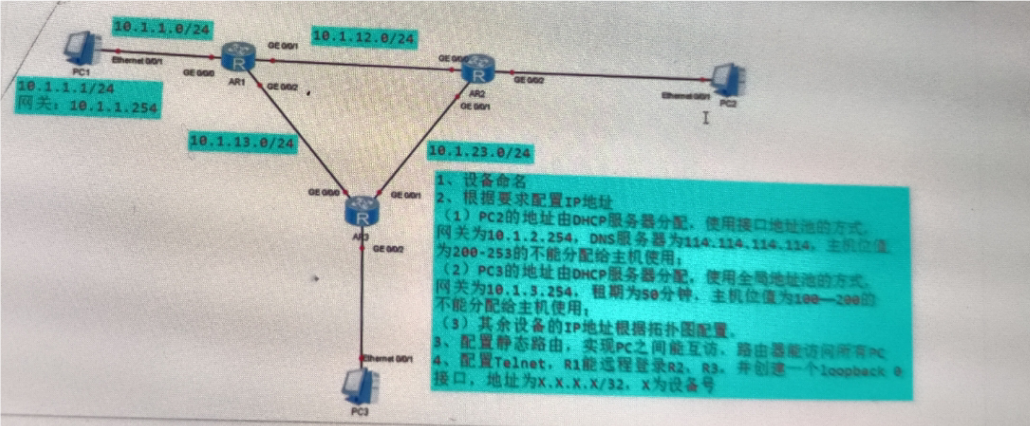

ospf配置案例-课堂案例2

ospf配置案例-课堂案例3

思考

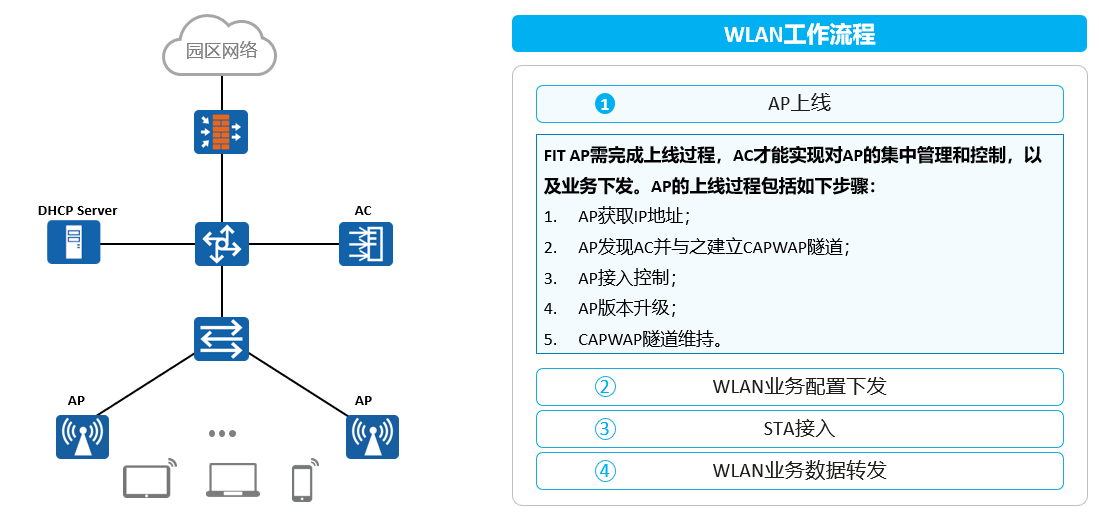

(多选)在建立OSPF邻居和邻接关系的过程中,稳定的状态是( )

A. Exstart

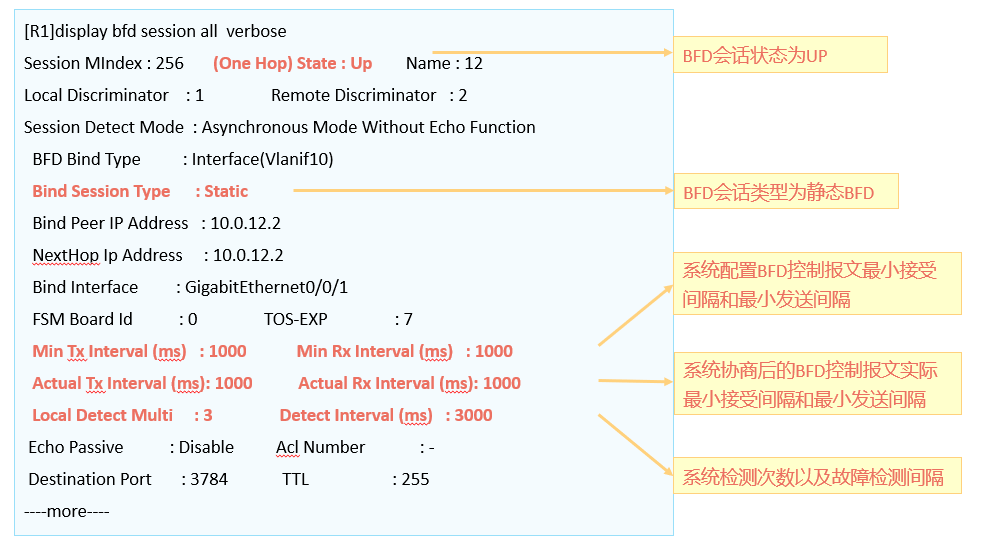

B. Two-way

C. Exchange

D. Full

(多选)以下哪种情况下路由器之间会建立邻接关系( )

A. 点到点链路上的两台路由器

B. 广播型网络中的DR和BDR

C. NBMA网络中的DRother和DRother

D. 广播型网络中的BDR和DRother

总结

OSPF是现网中使用广泛的路由协议之一,本章节帮助您初步了解OSPF的基本概念、应用场景和基础配置。

Router ID、区域、OSPF邻居表、LSDB表和OSPF路由表是OSPF的基本概念。能够阐述OSPF的邻居和邻接关系建立过程,可以帮助您更好的理解链路状态路由协议。

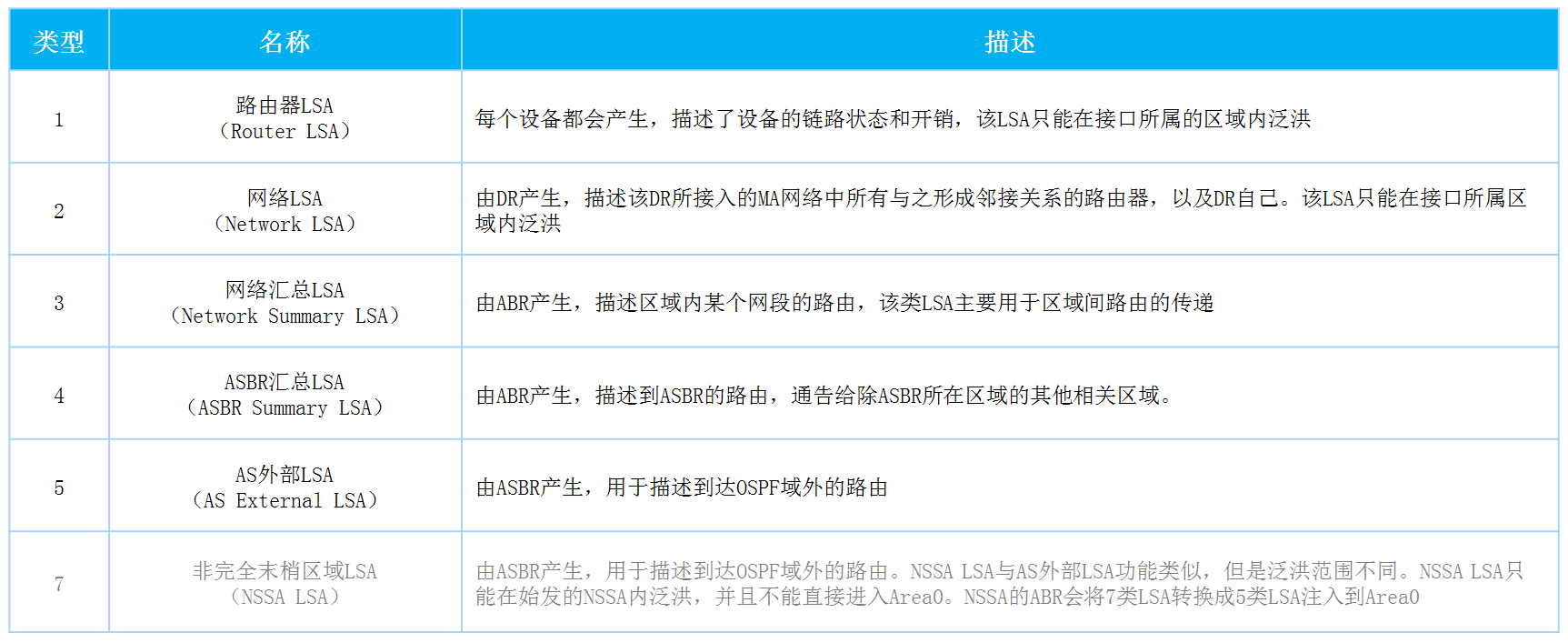

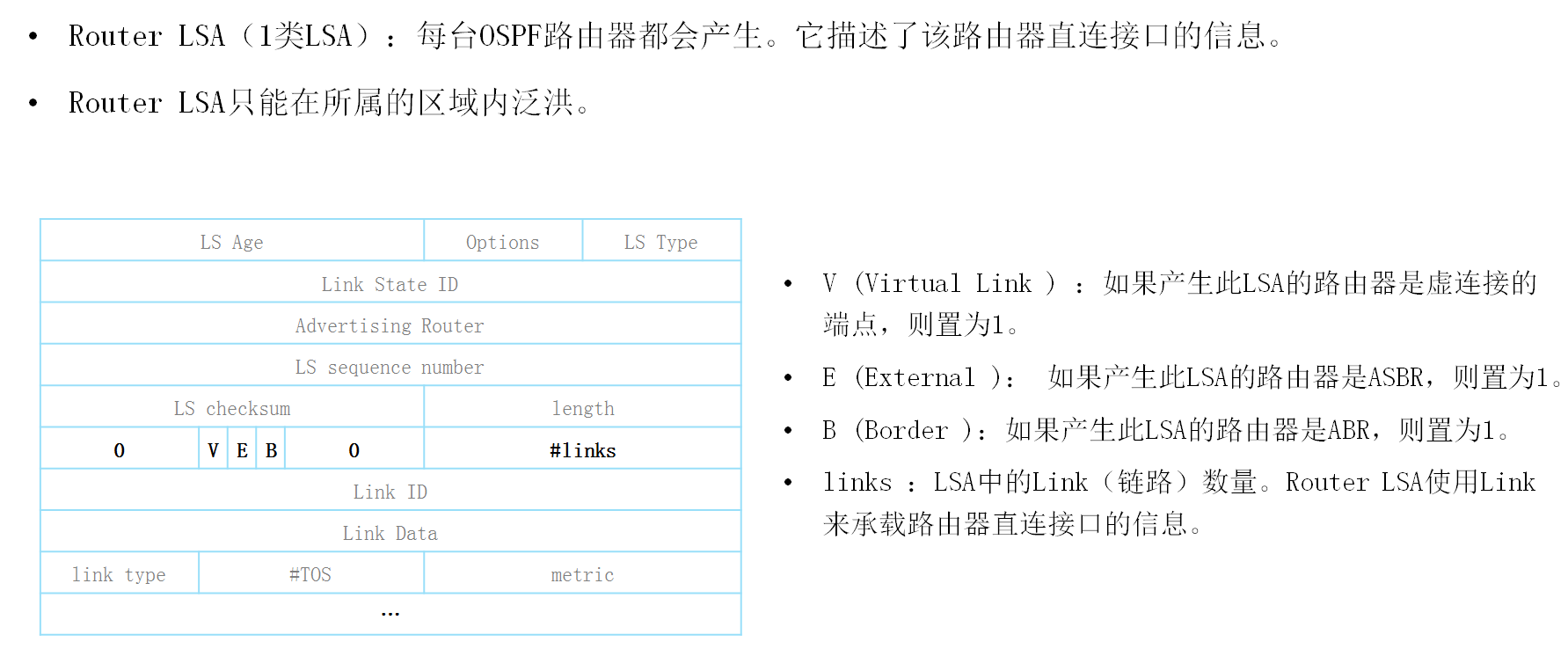

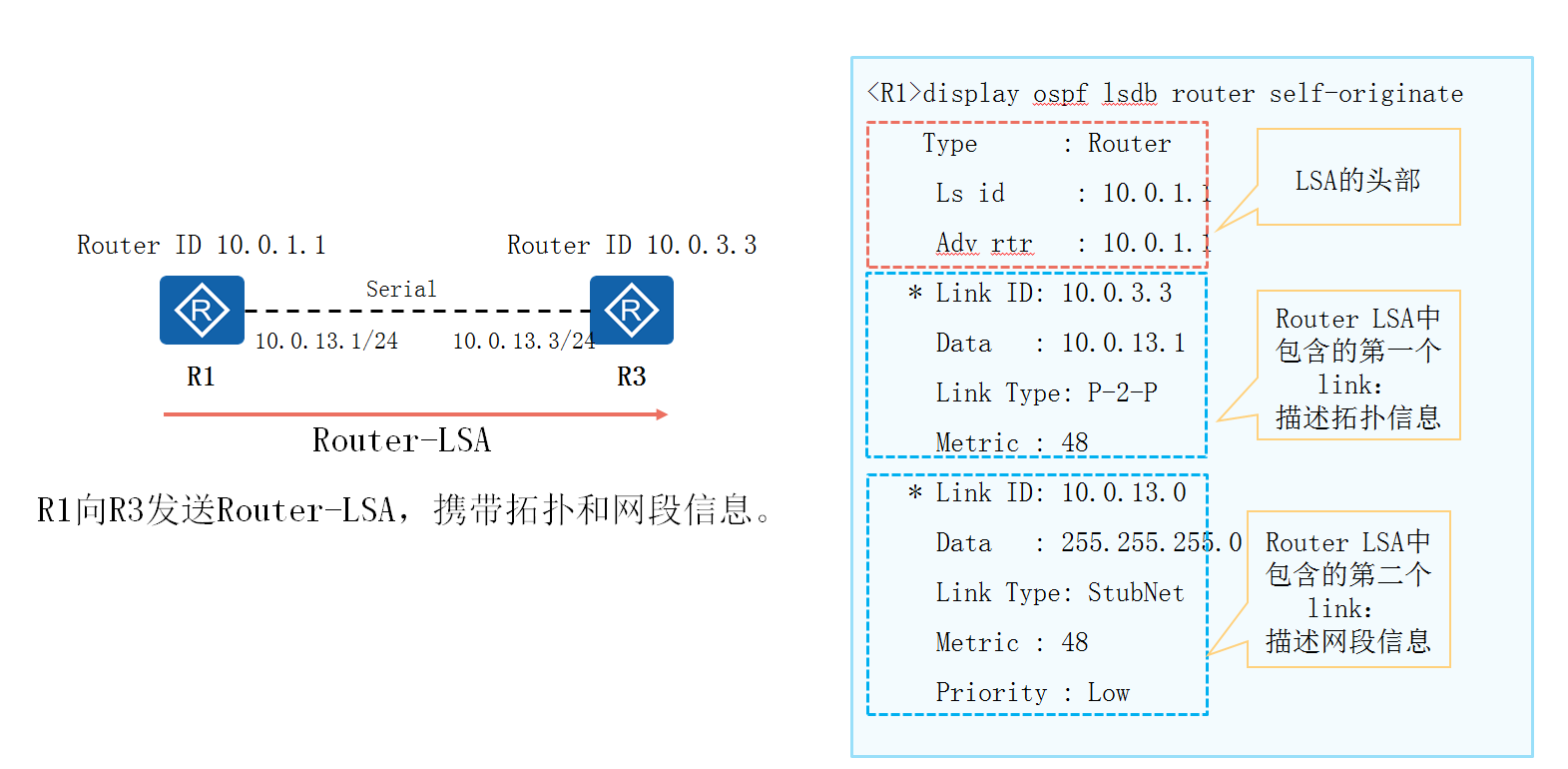

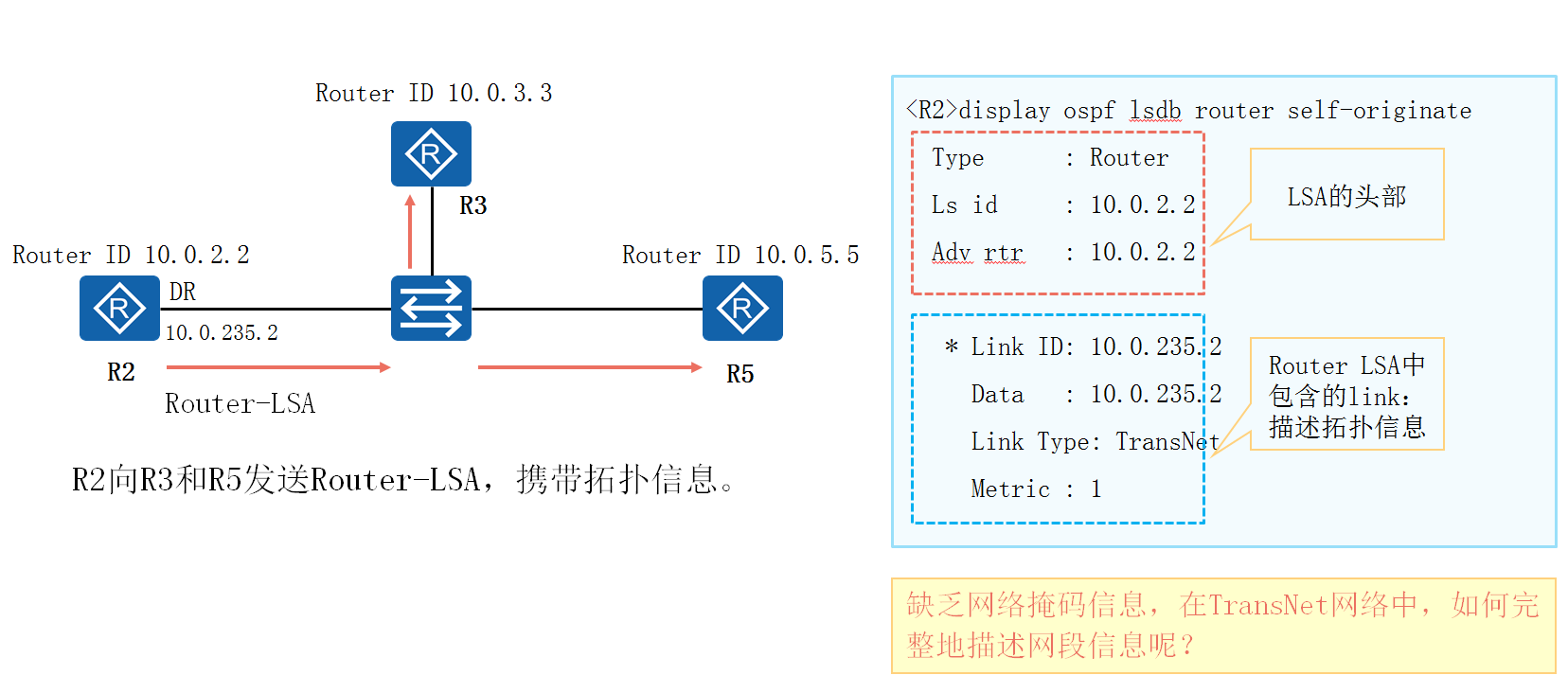

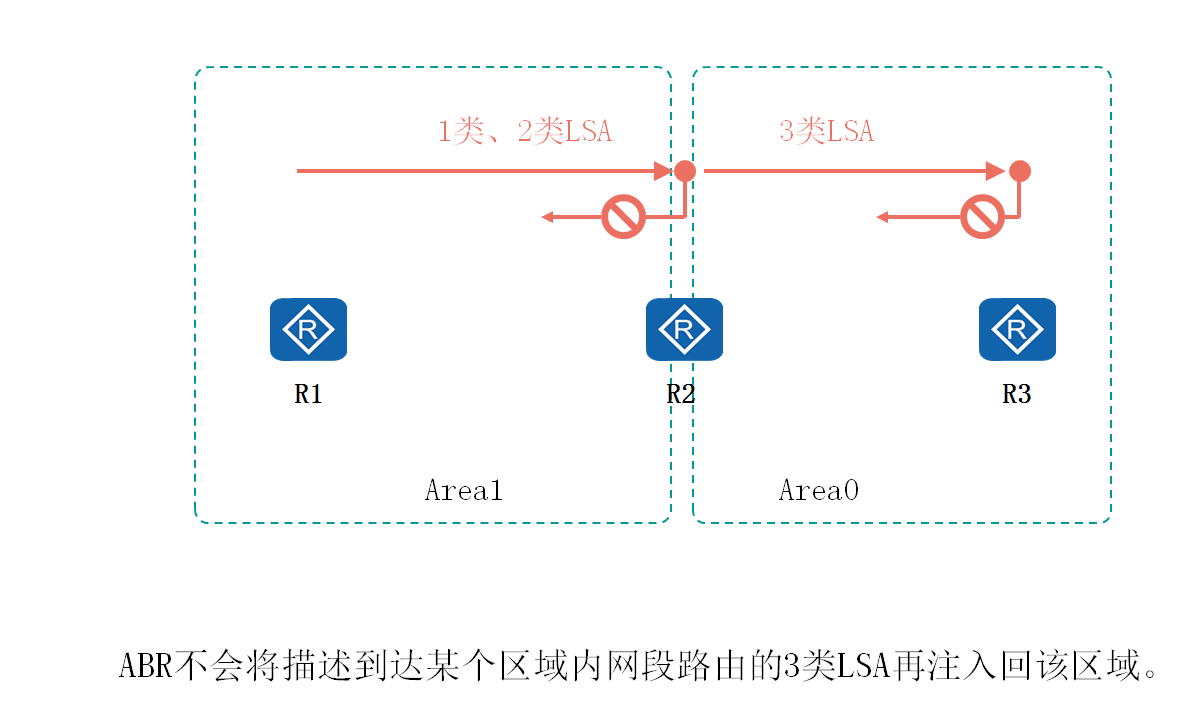

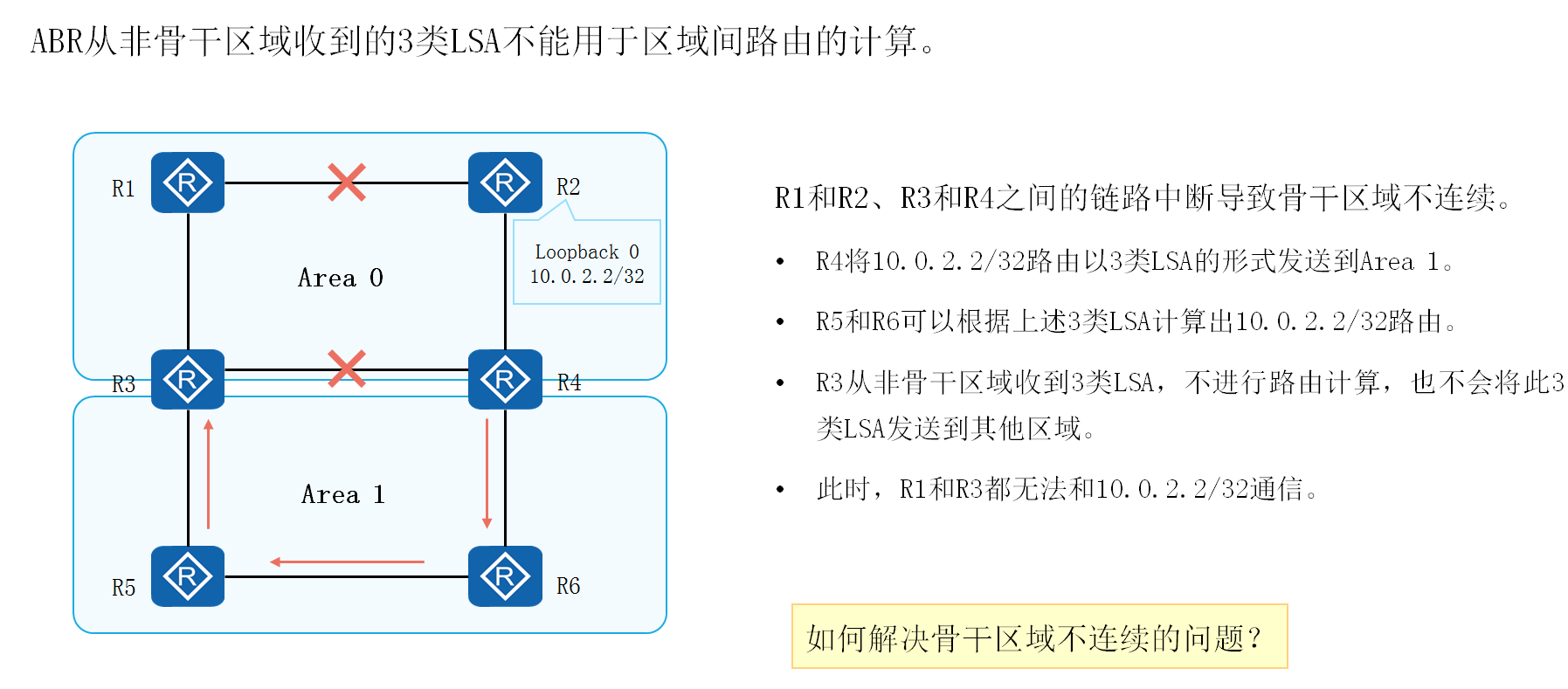

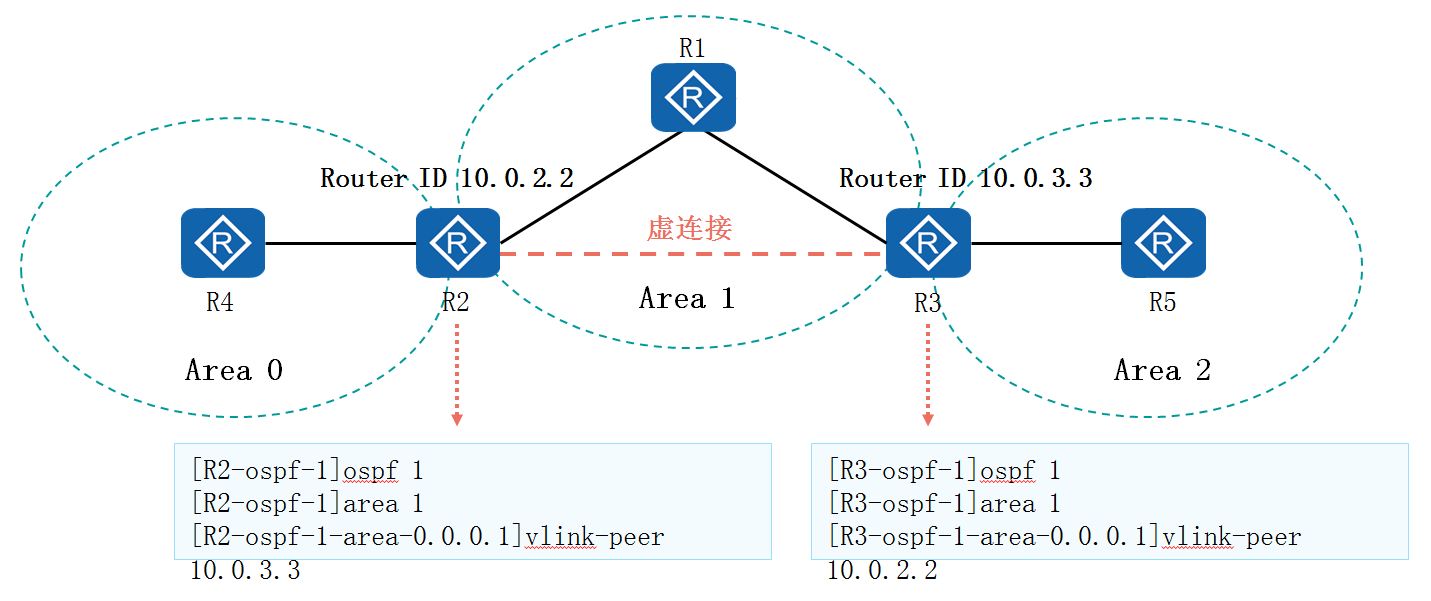

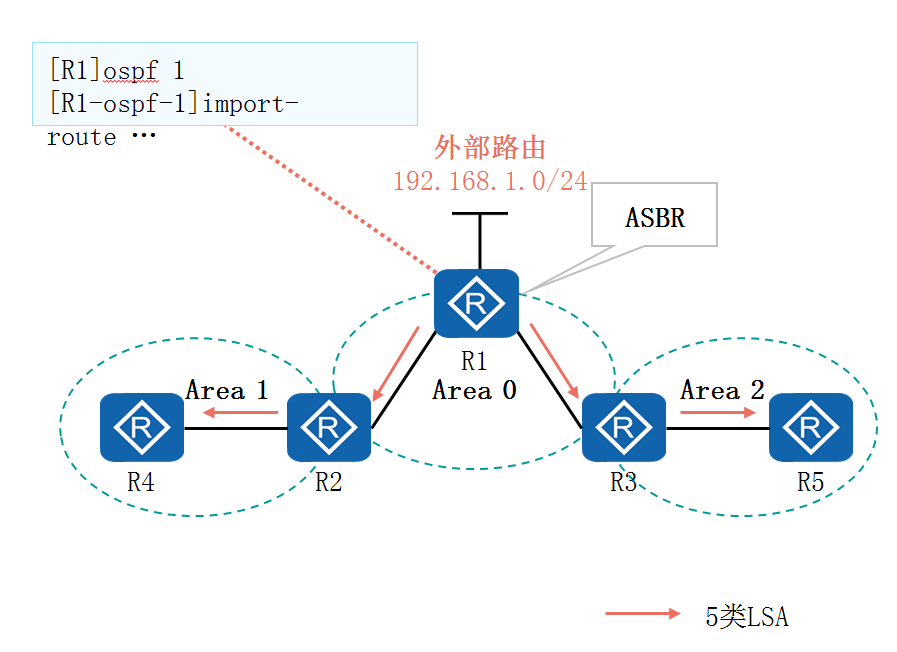

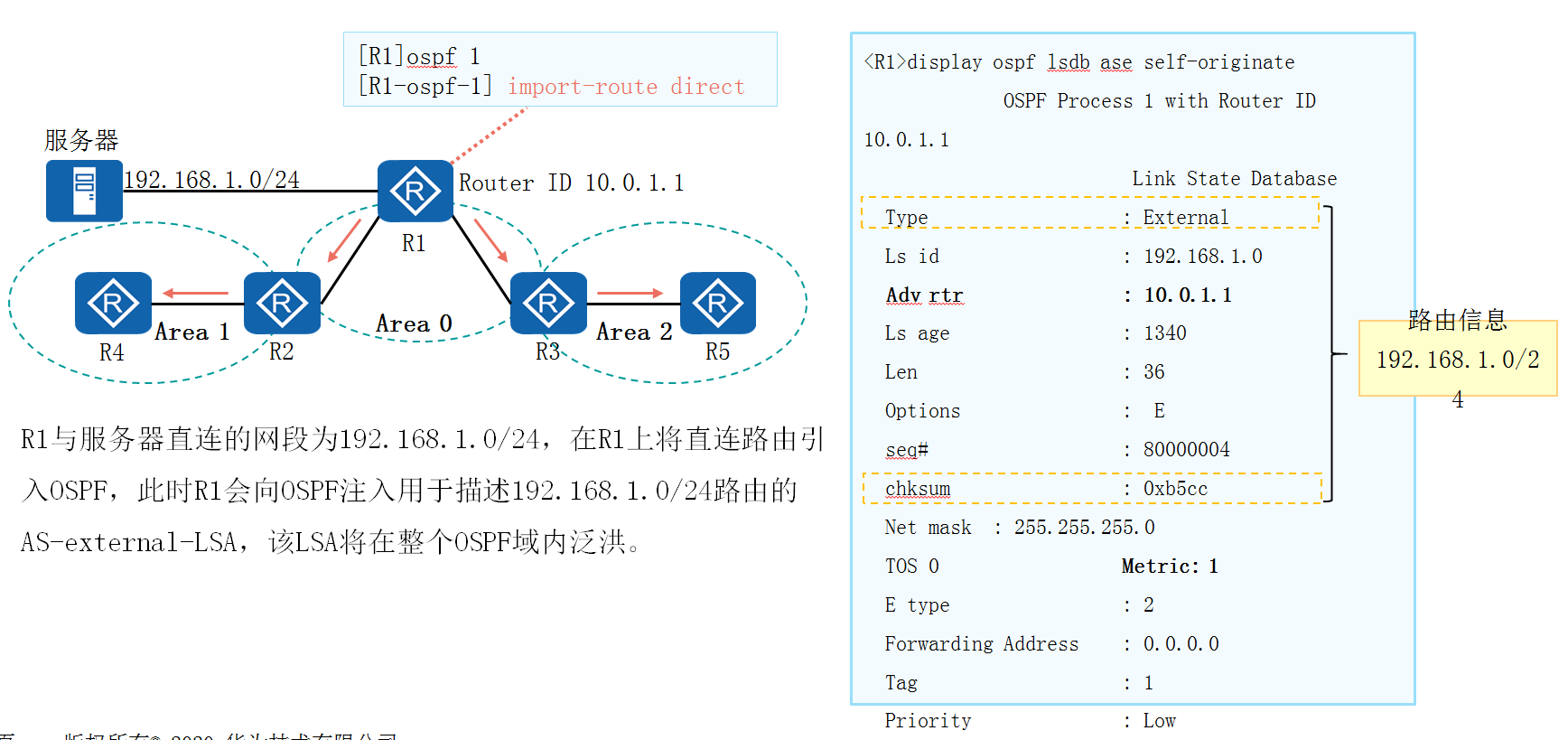

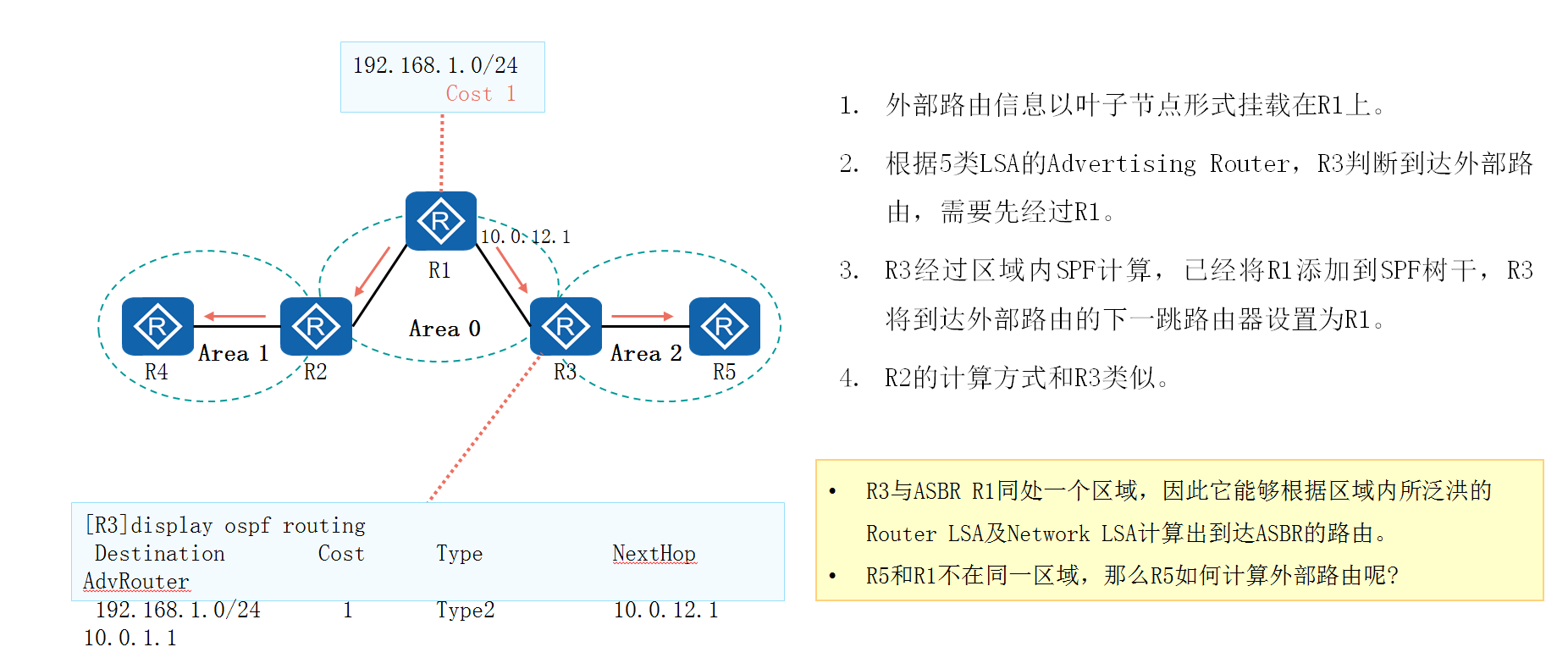

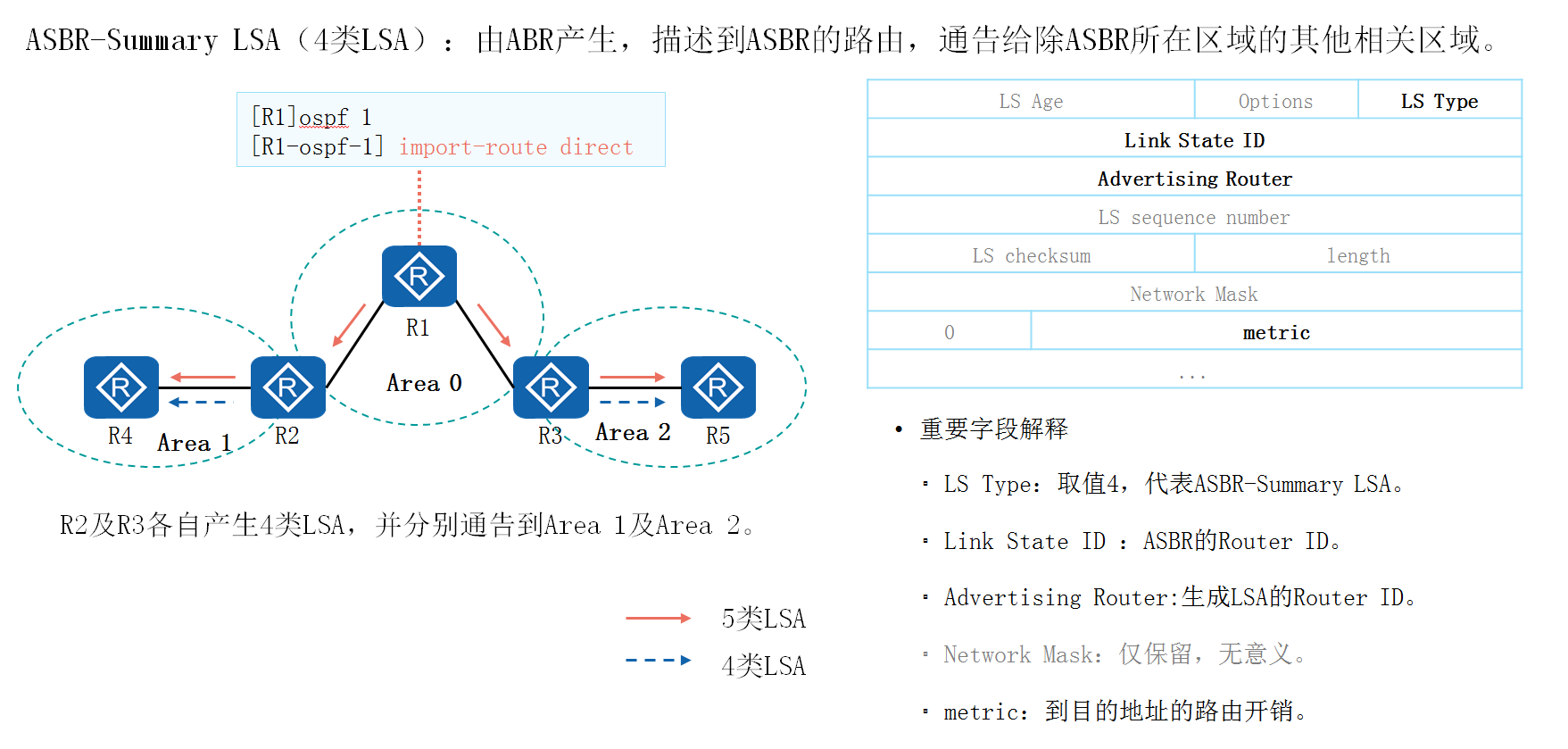

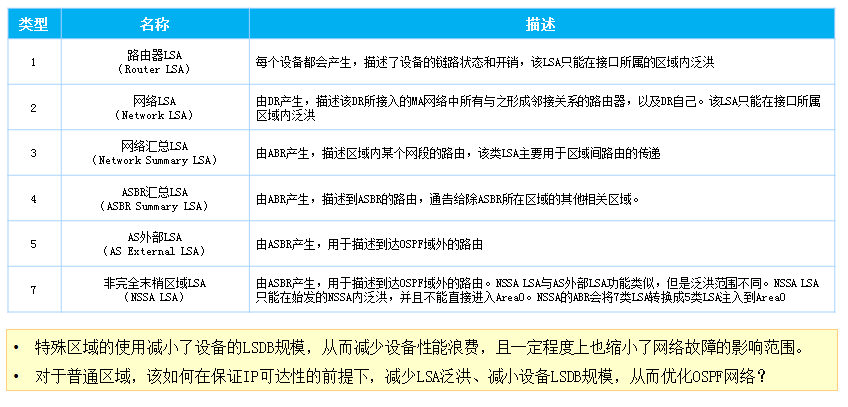

OSPF有更多有趣的细节,例如LSA的类型、SPF的计算过程和OSPF的特殊区域等。如

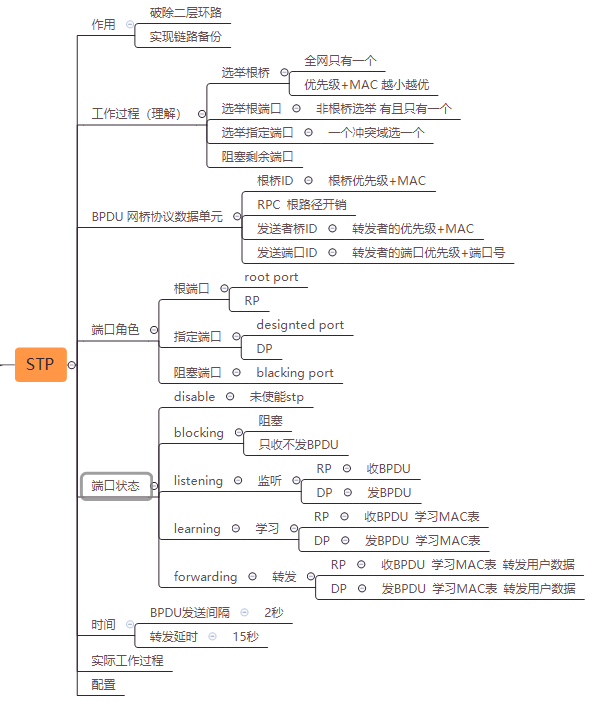

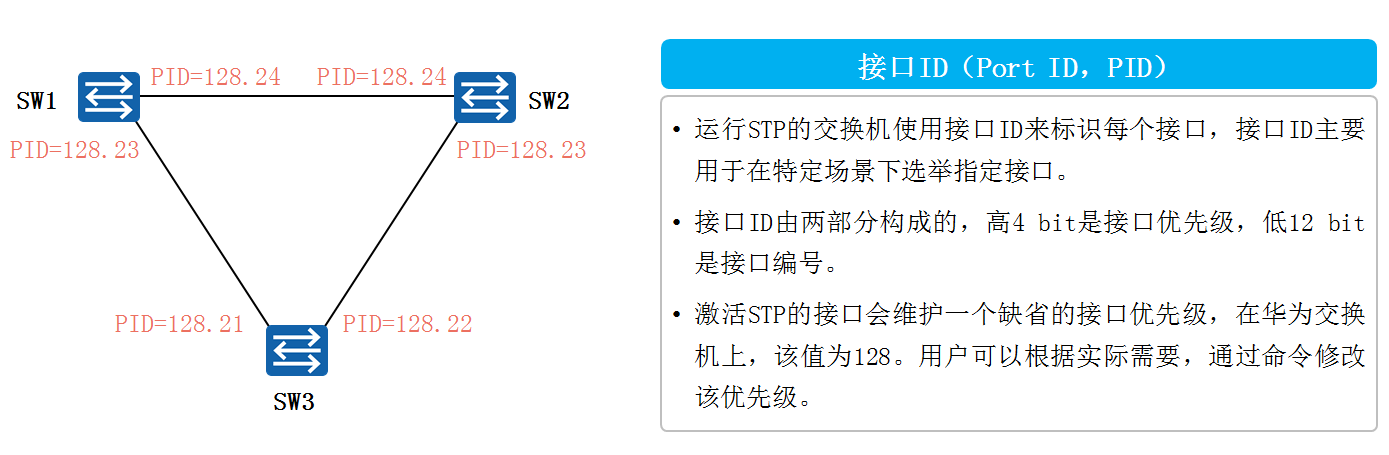

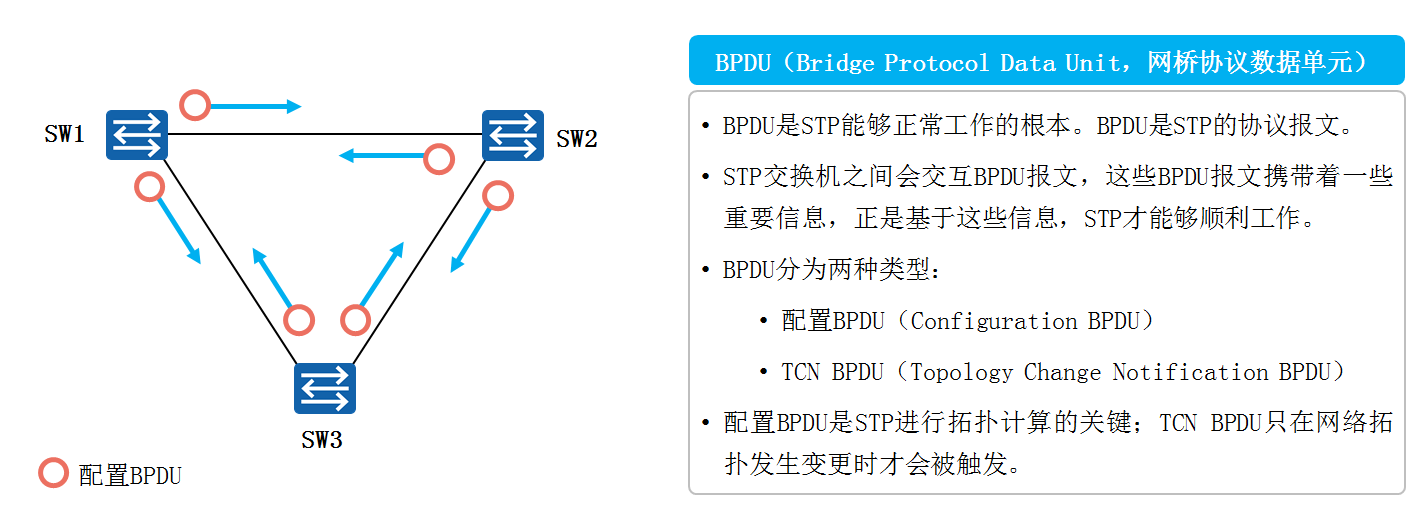

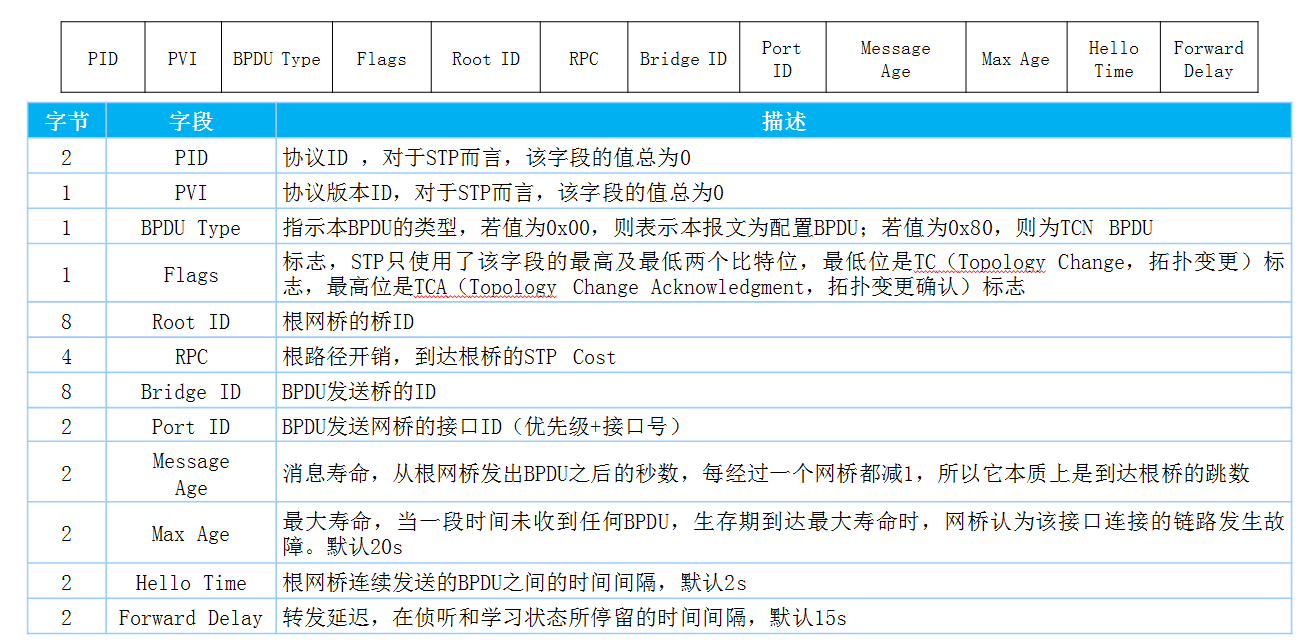

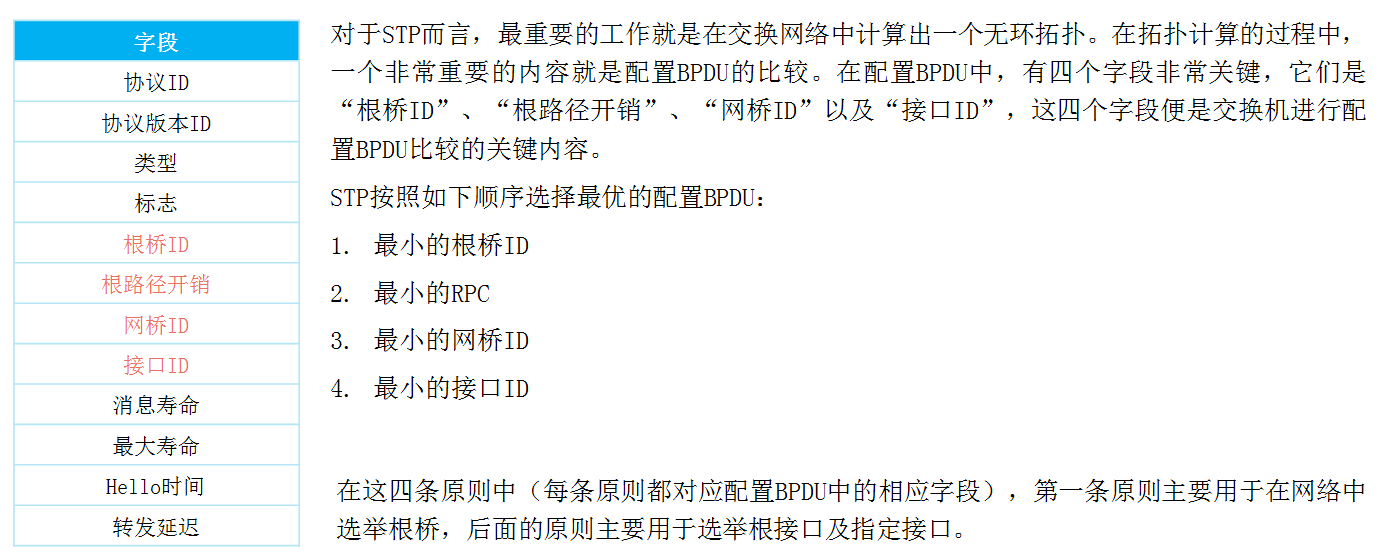

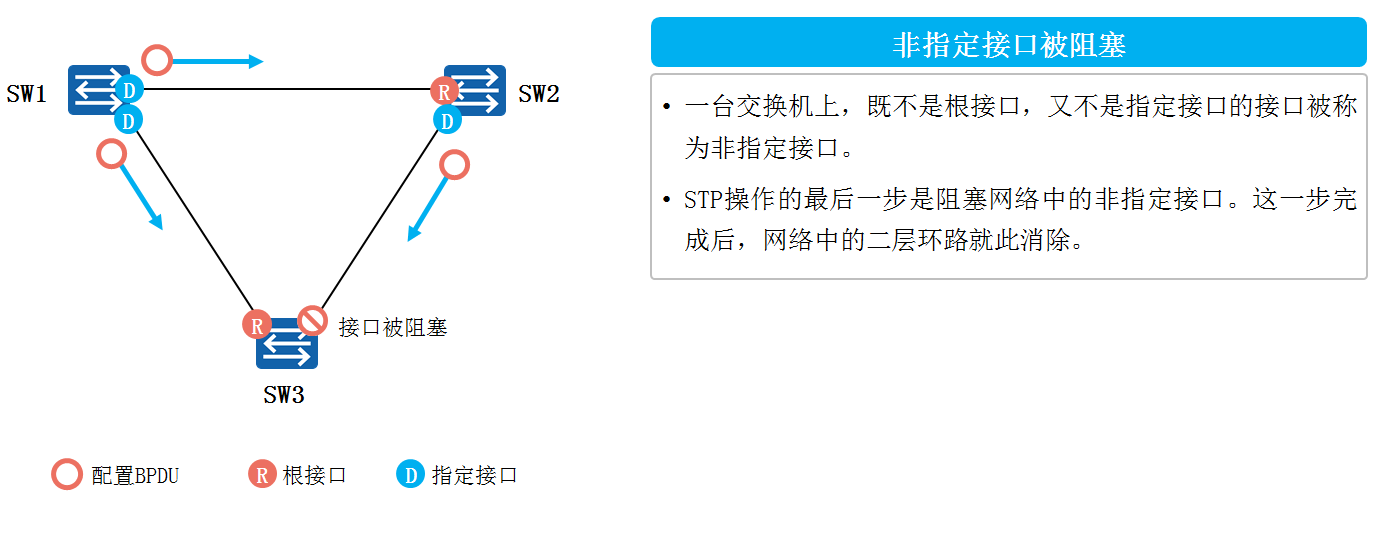

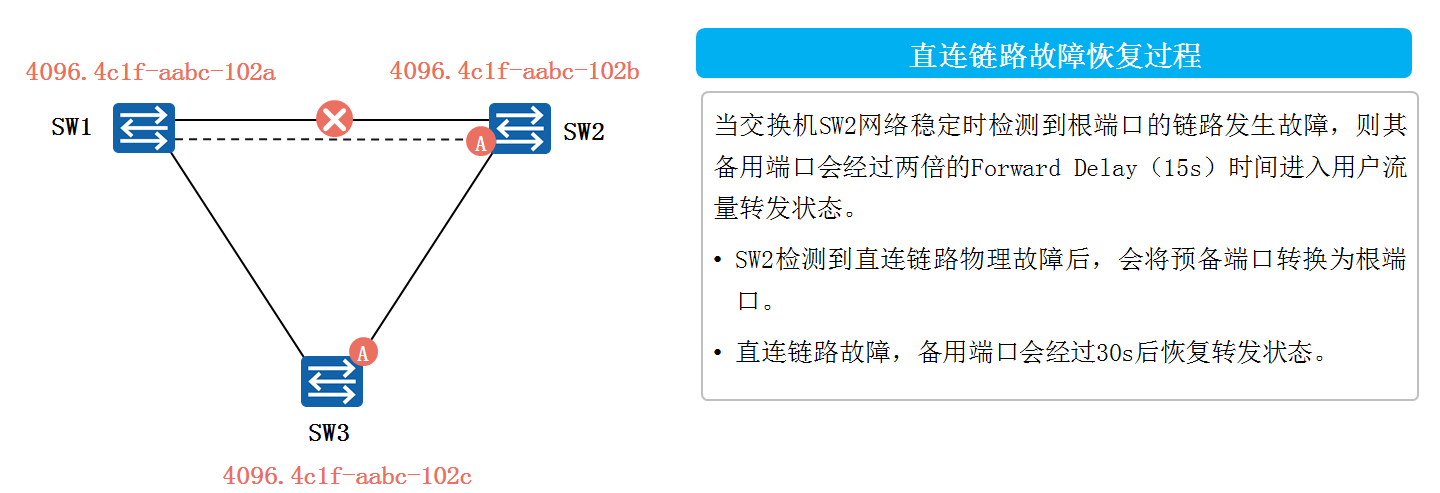

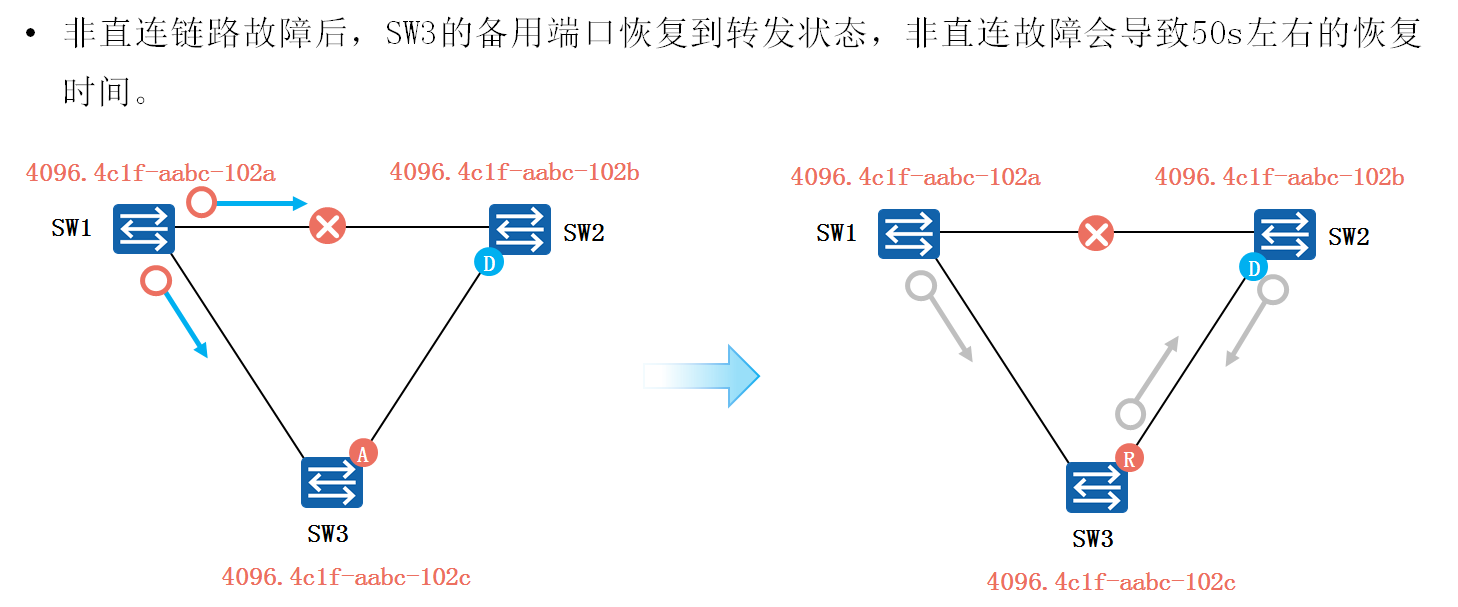

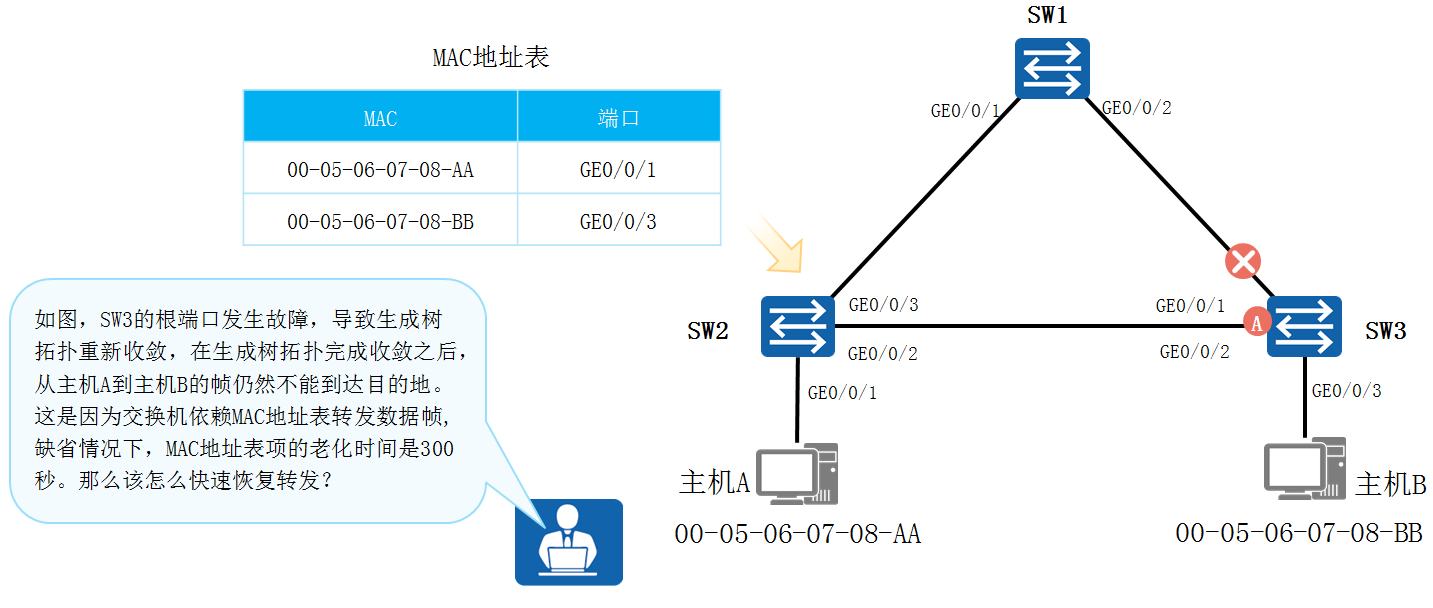

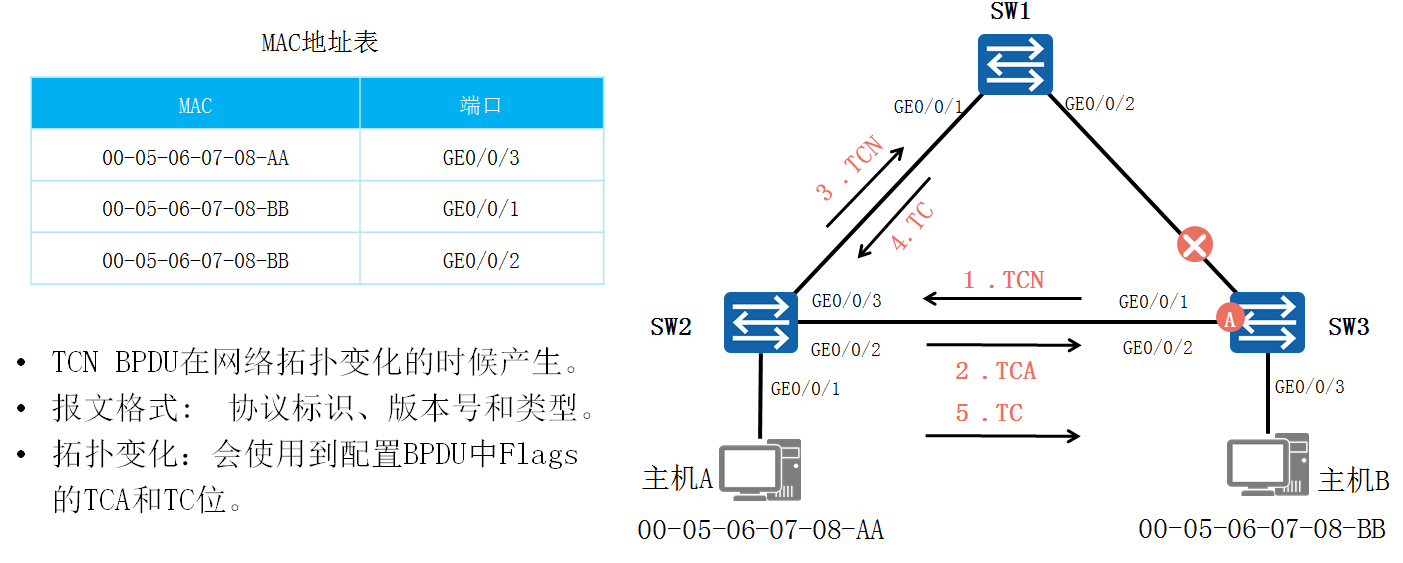

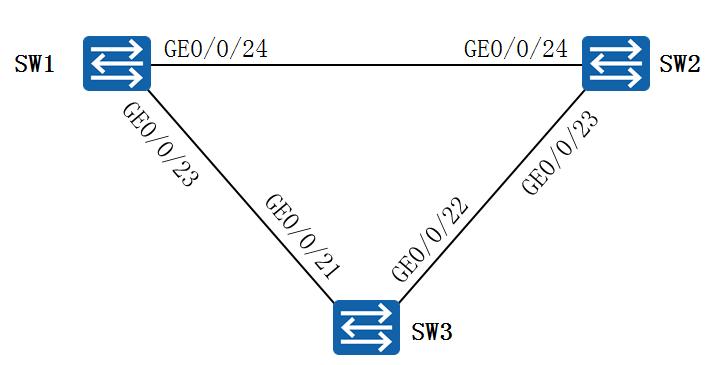

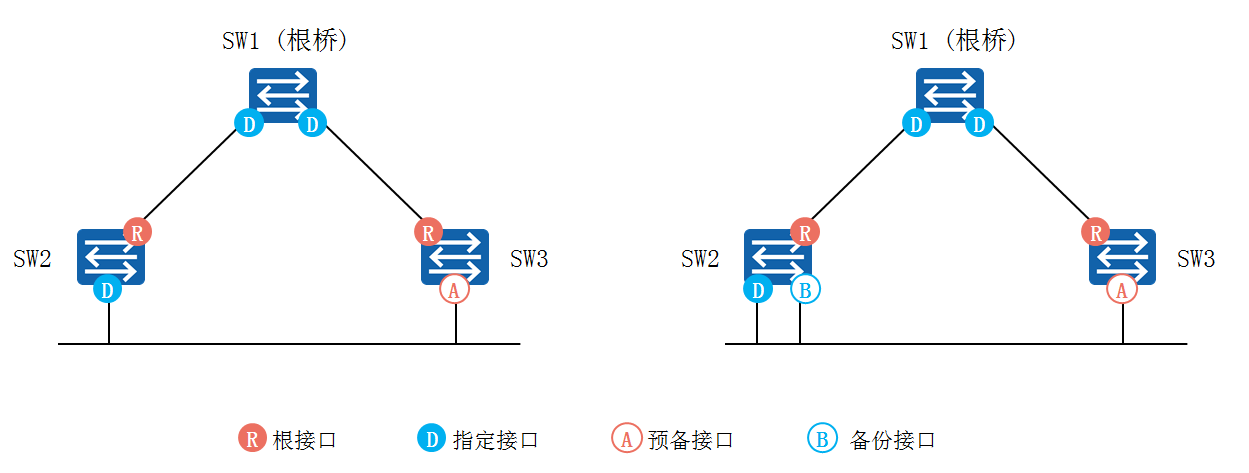

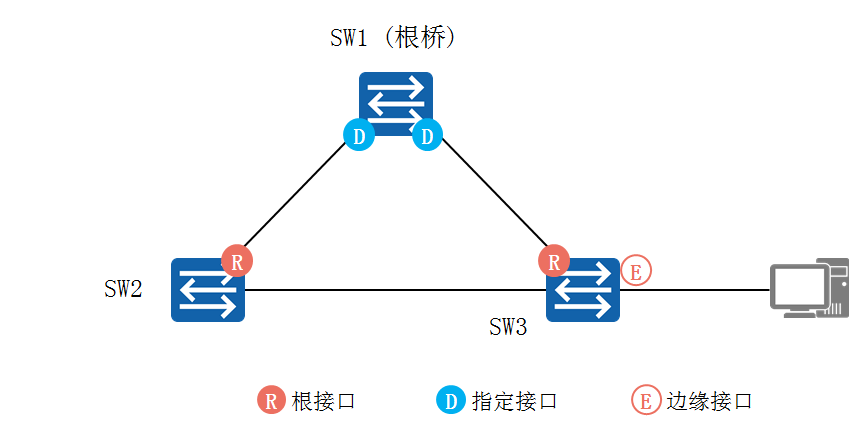

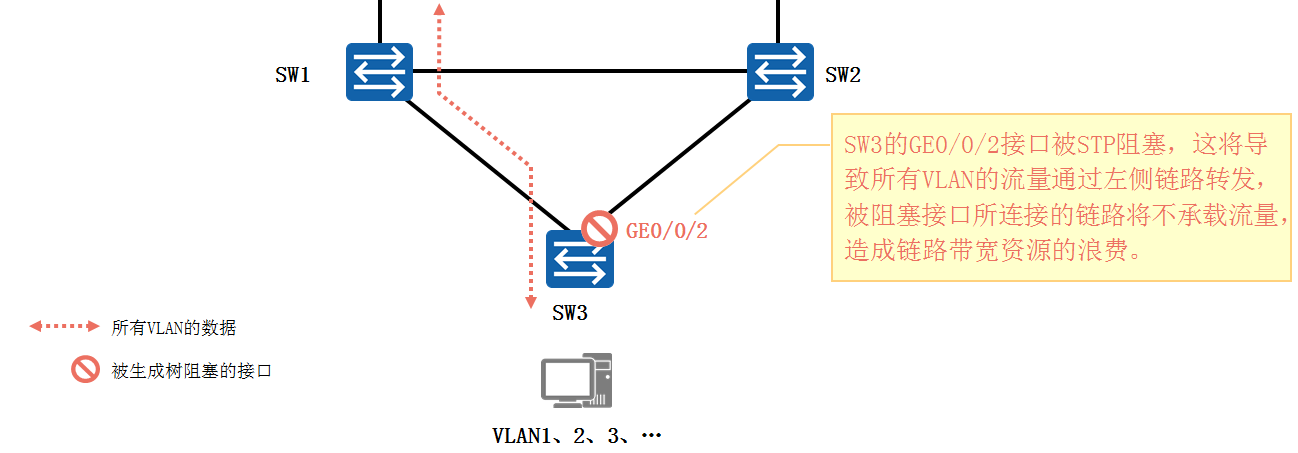

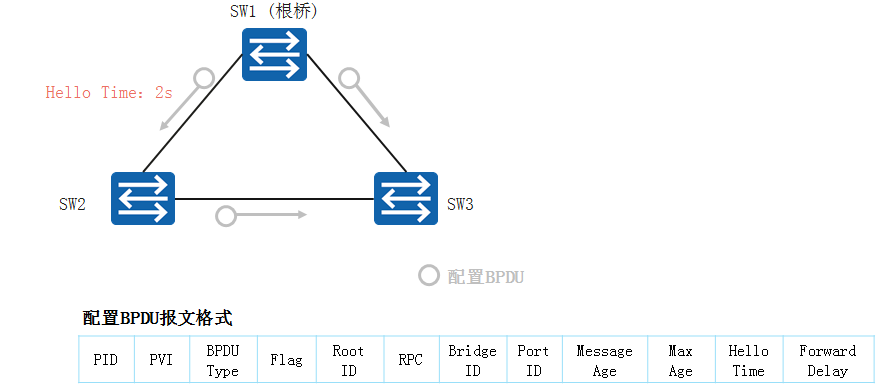

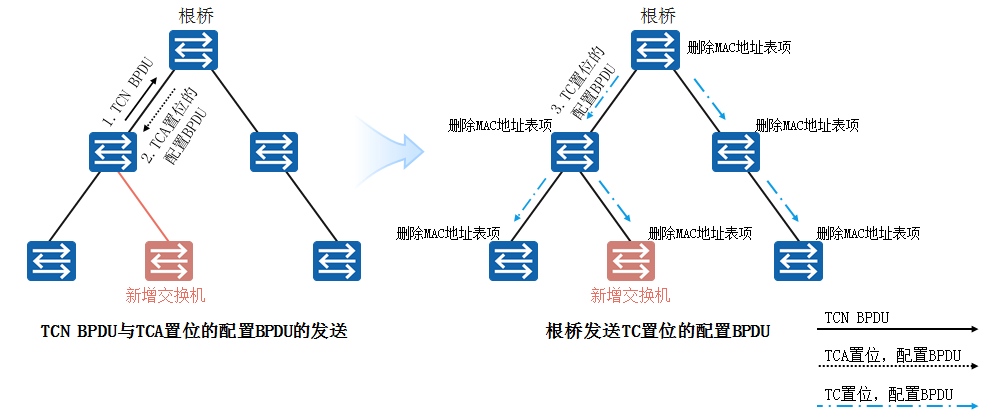

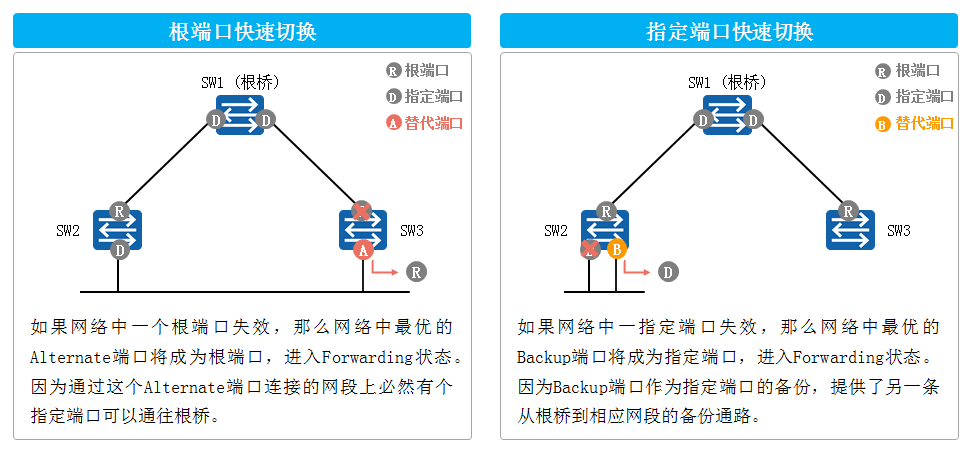

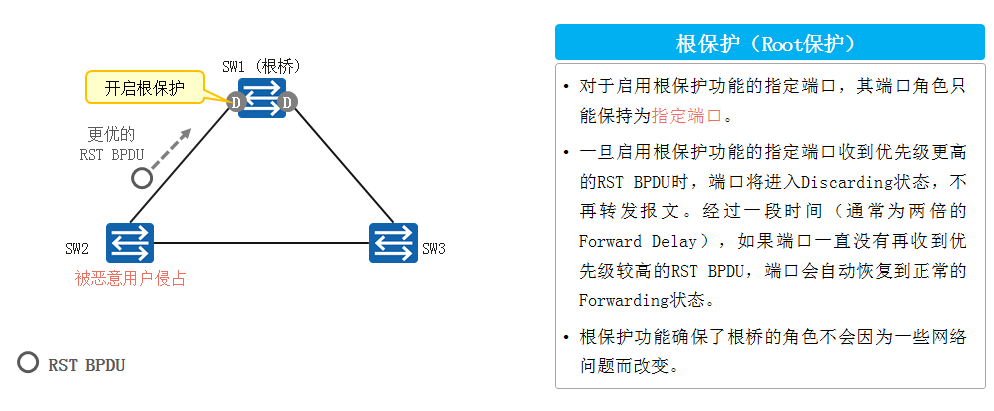

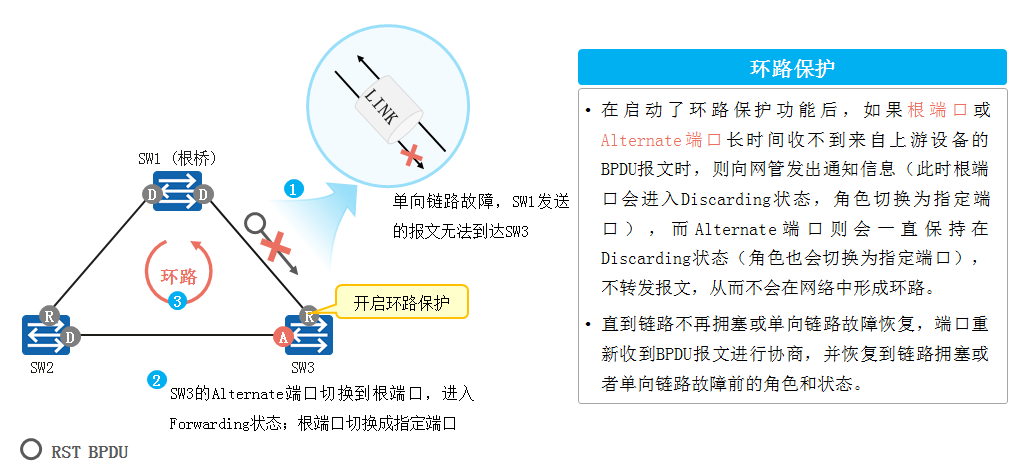

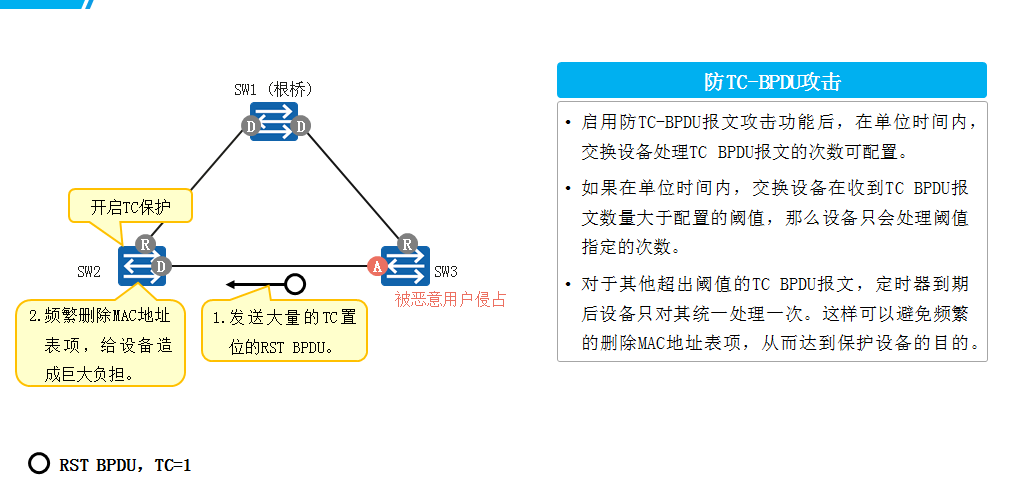

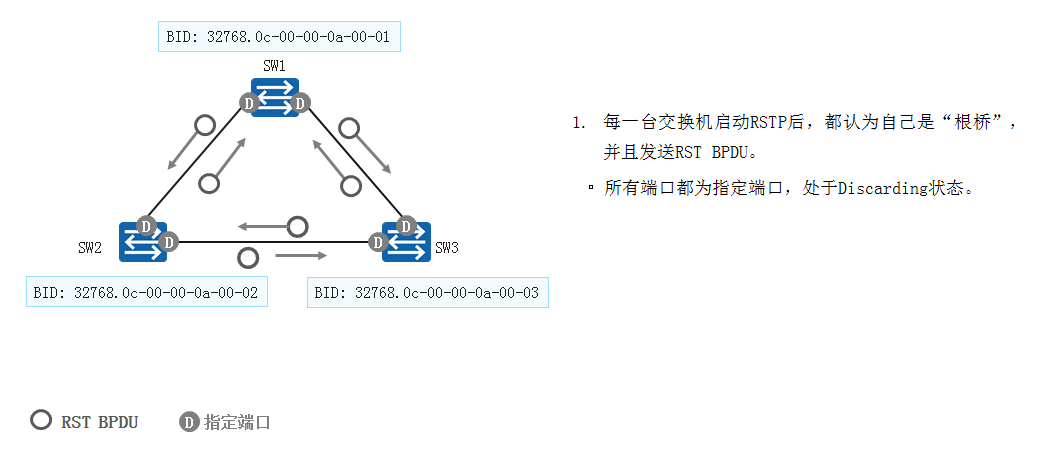

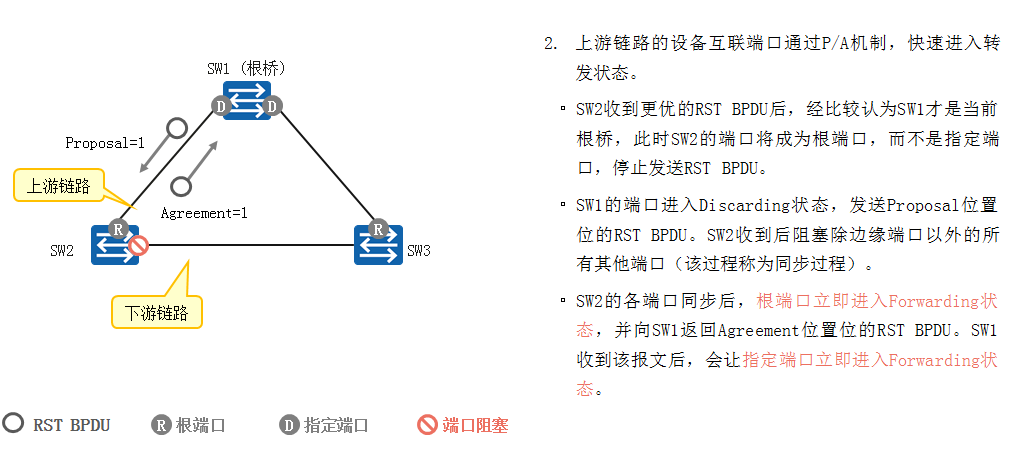

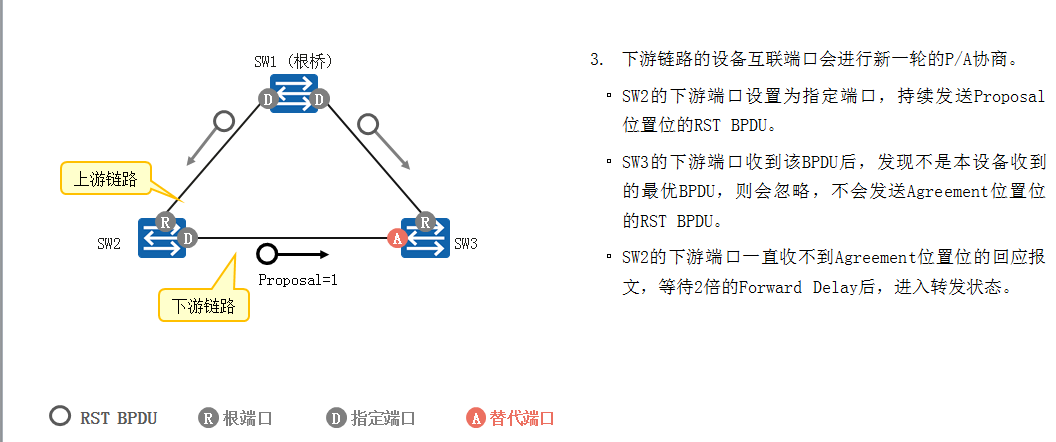

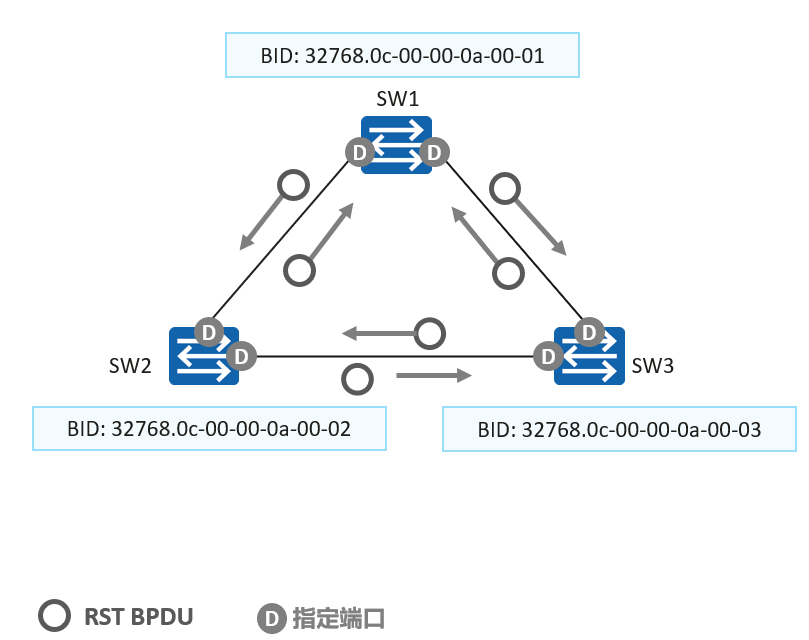

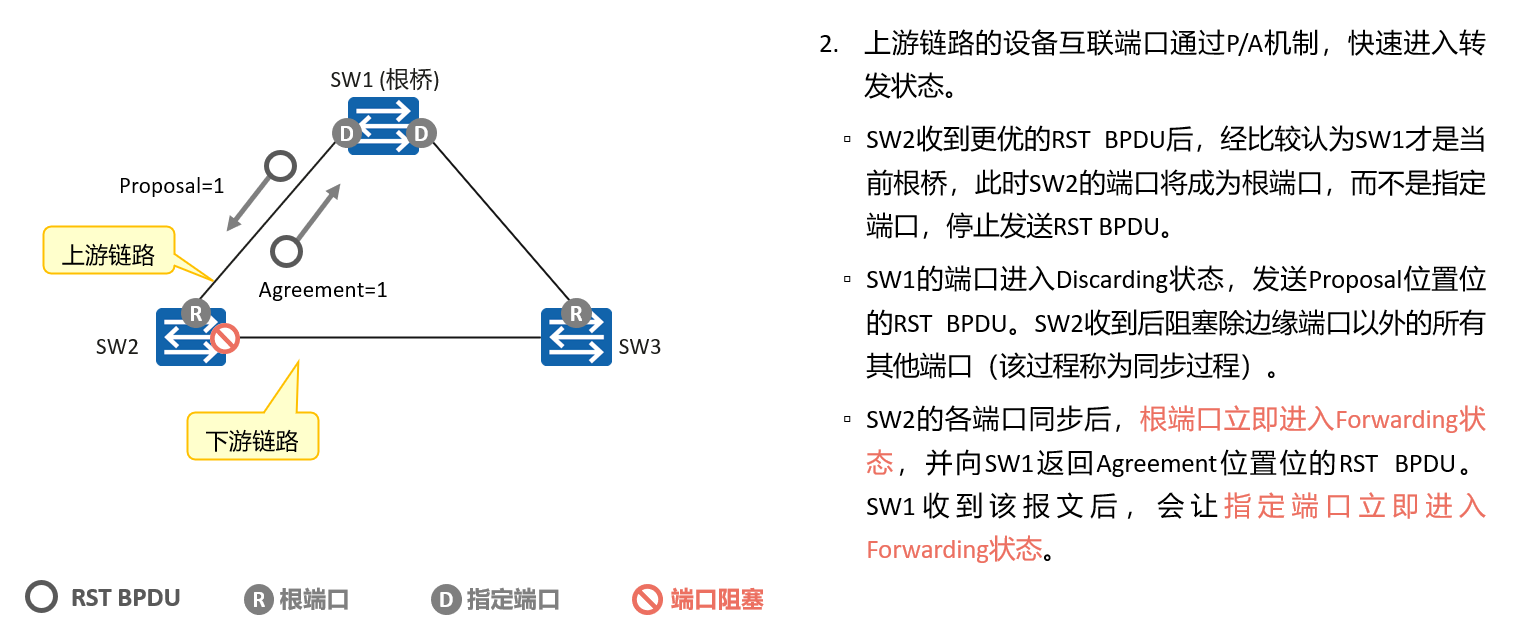

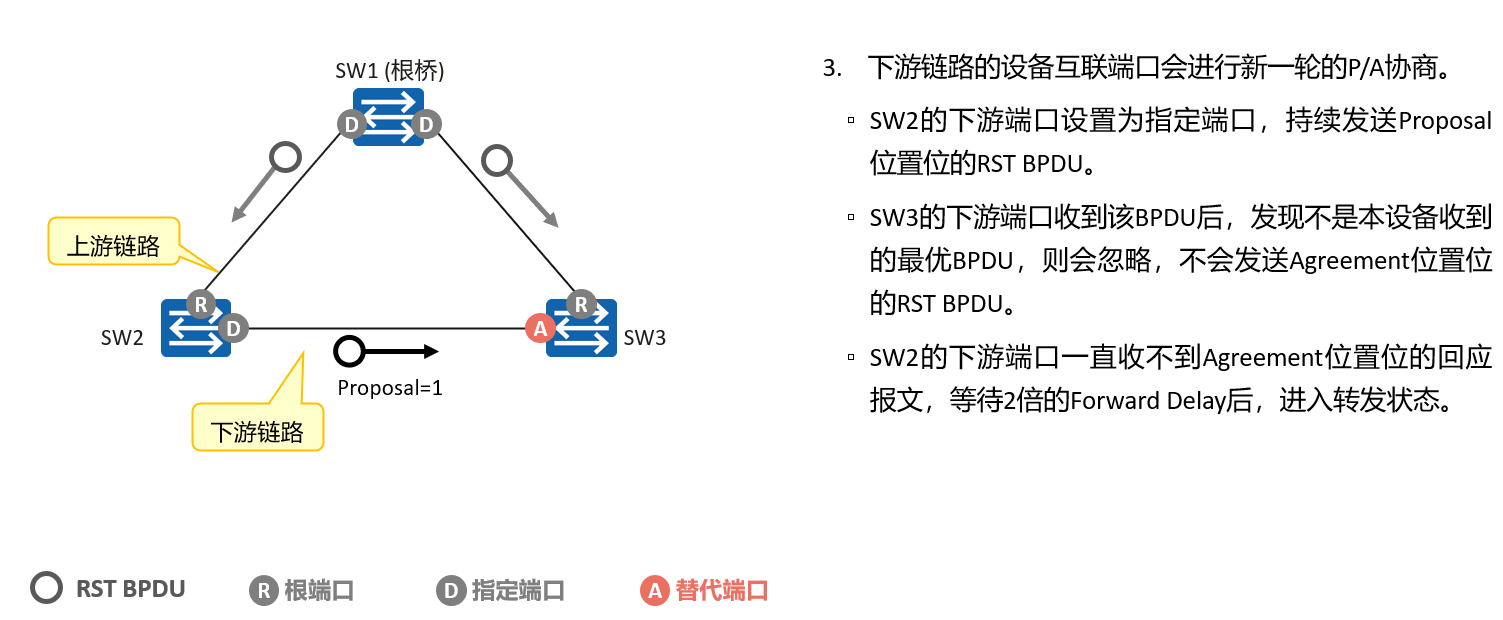

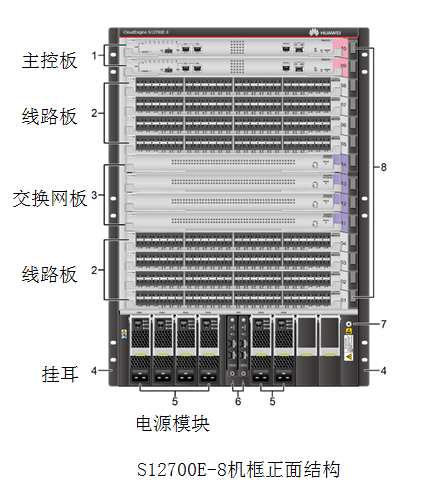

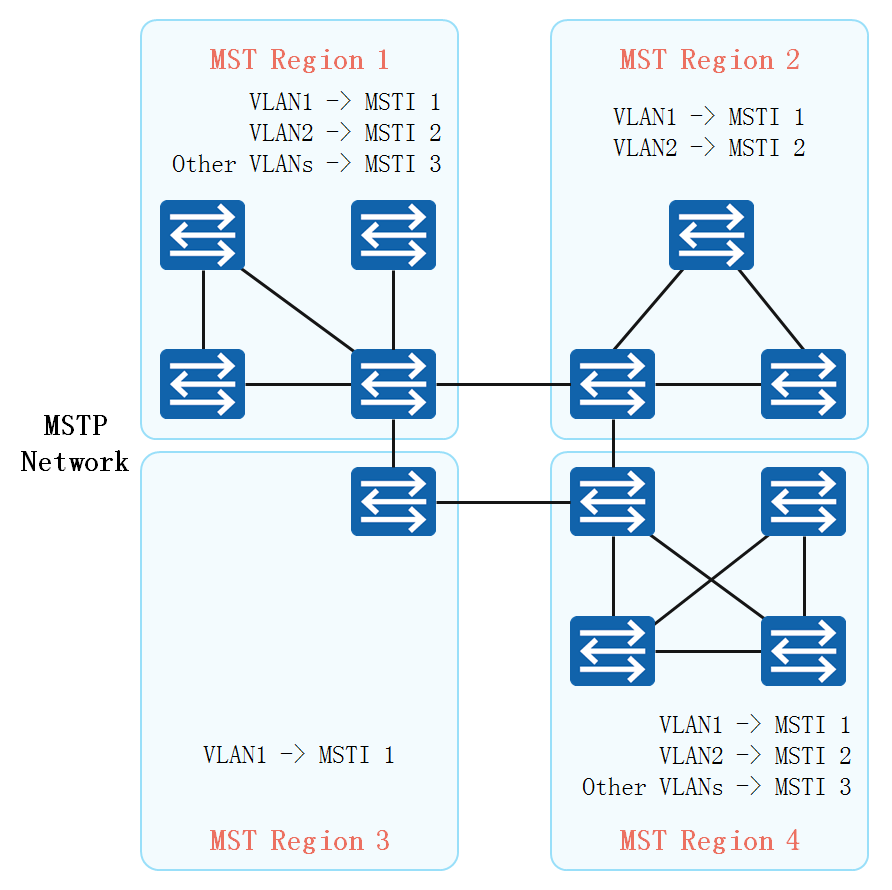

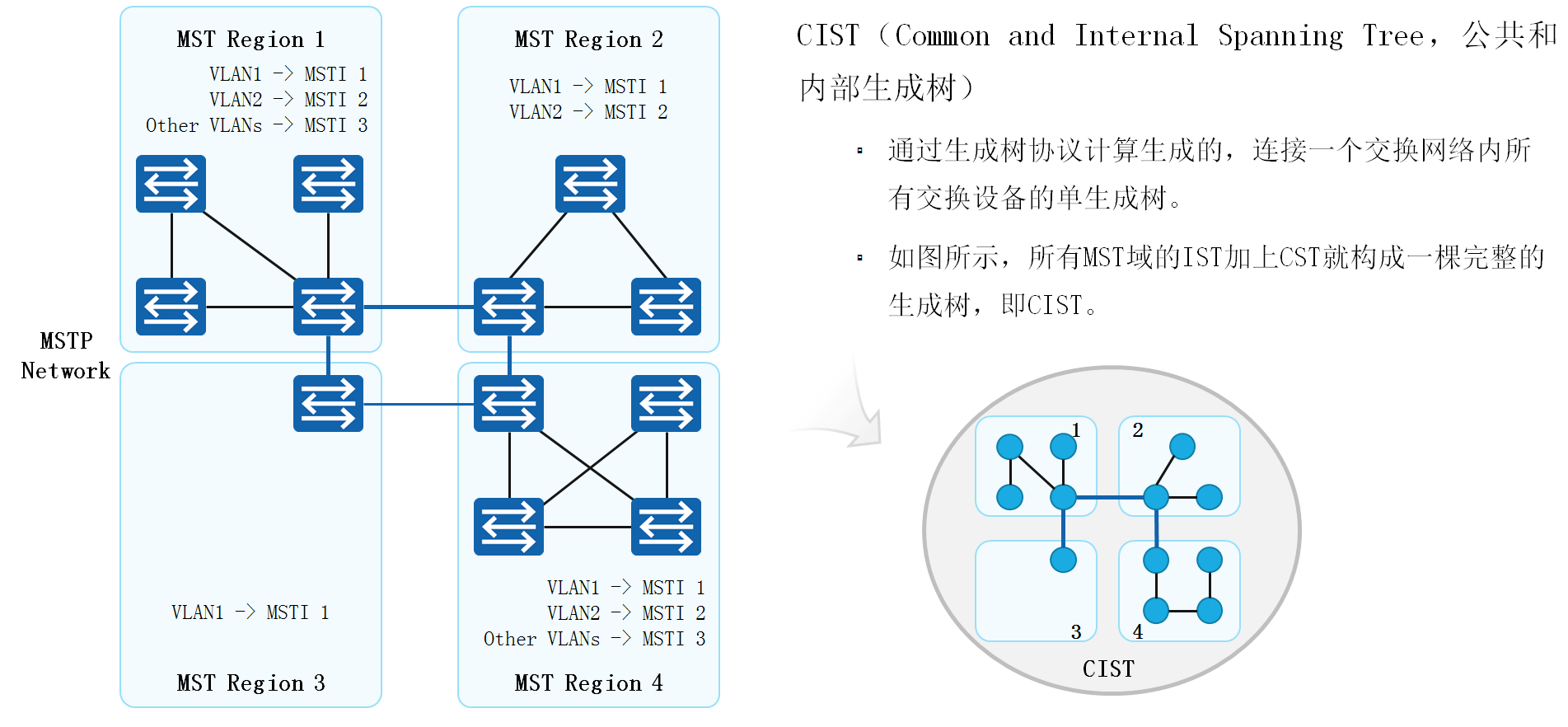

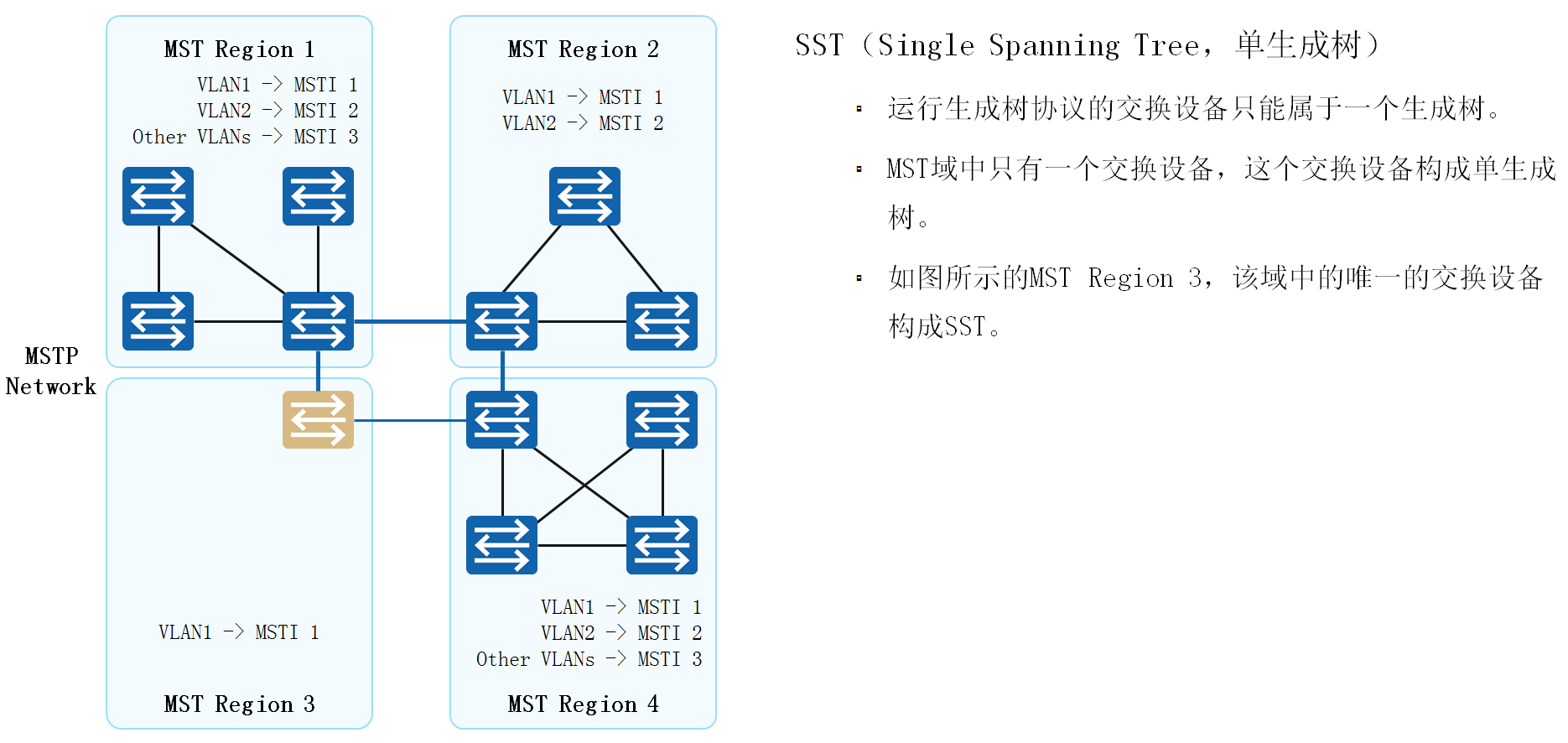

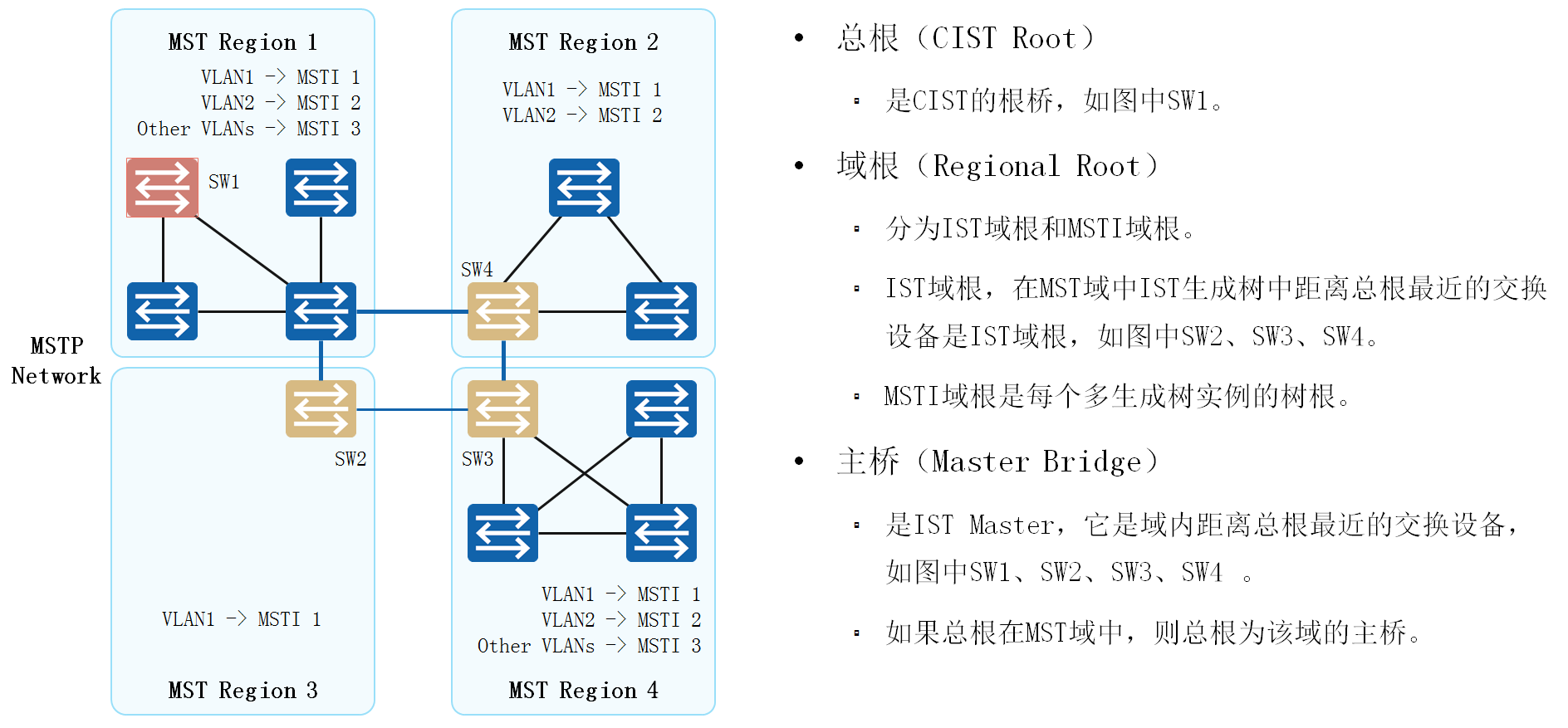

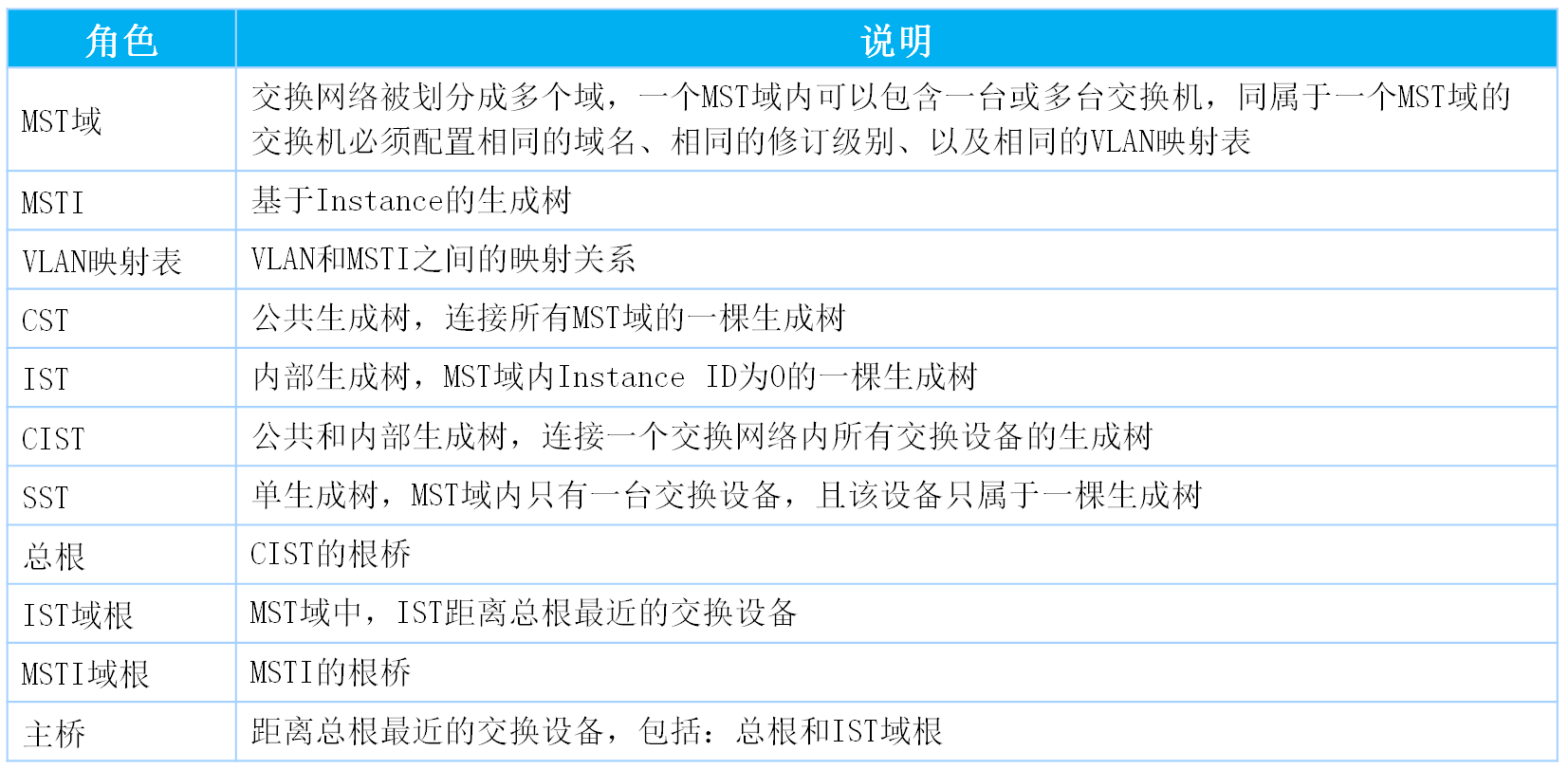

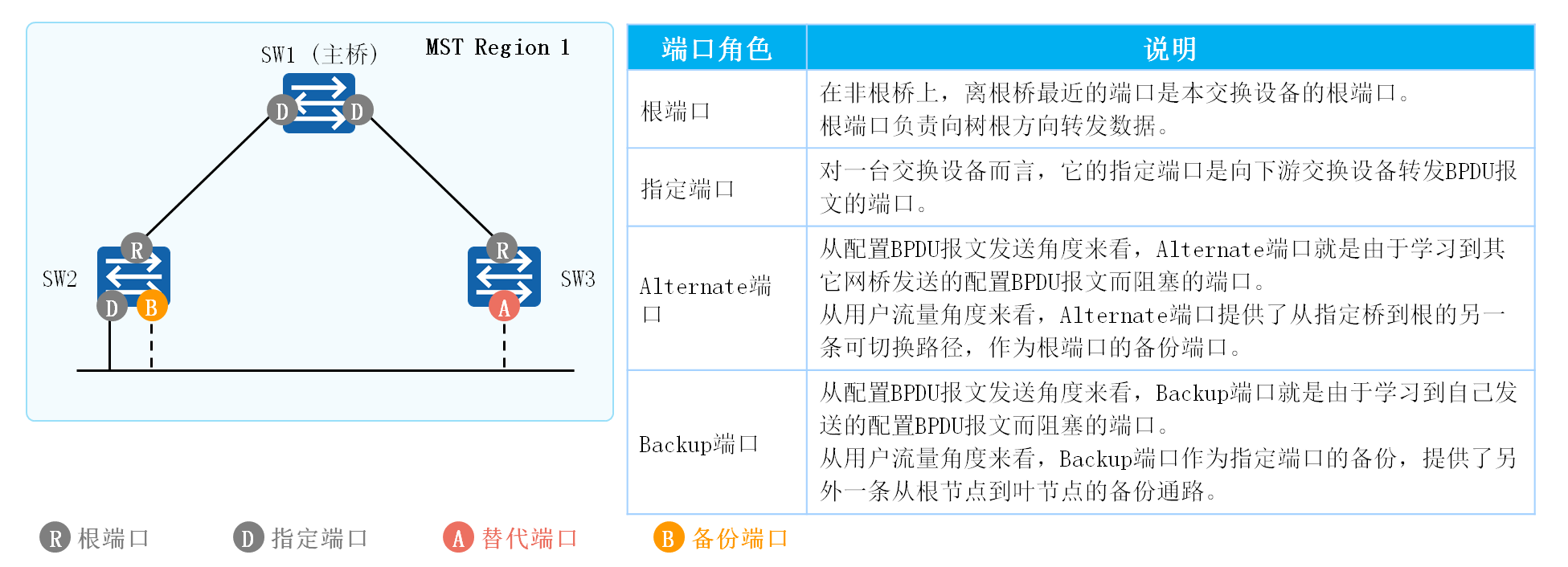

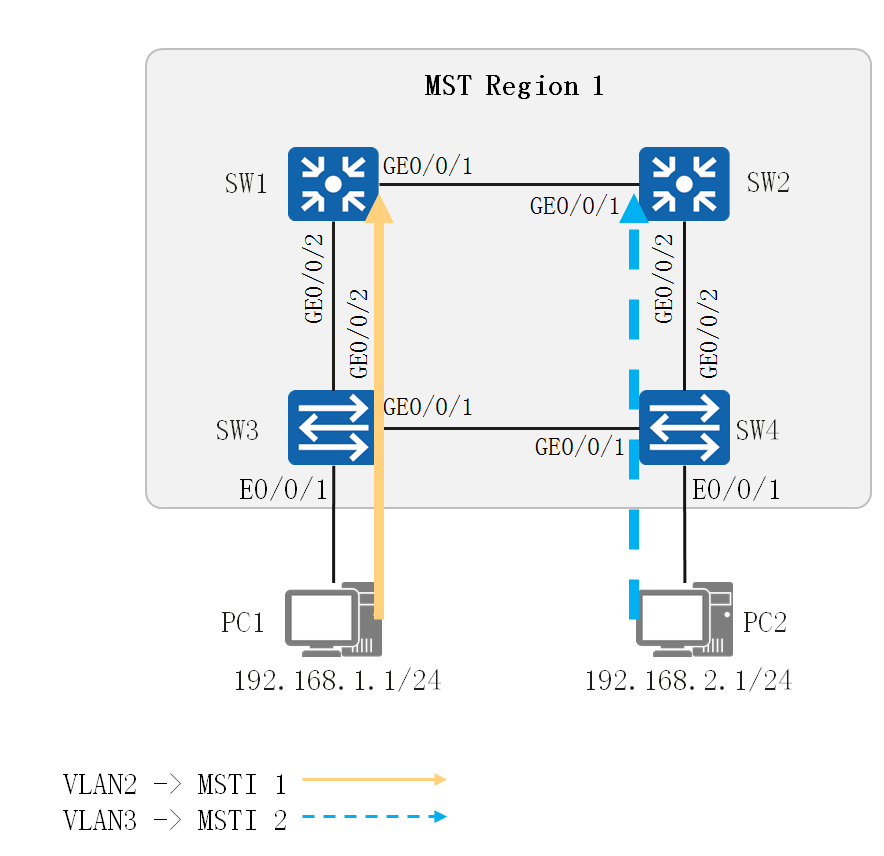

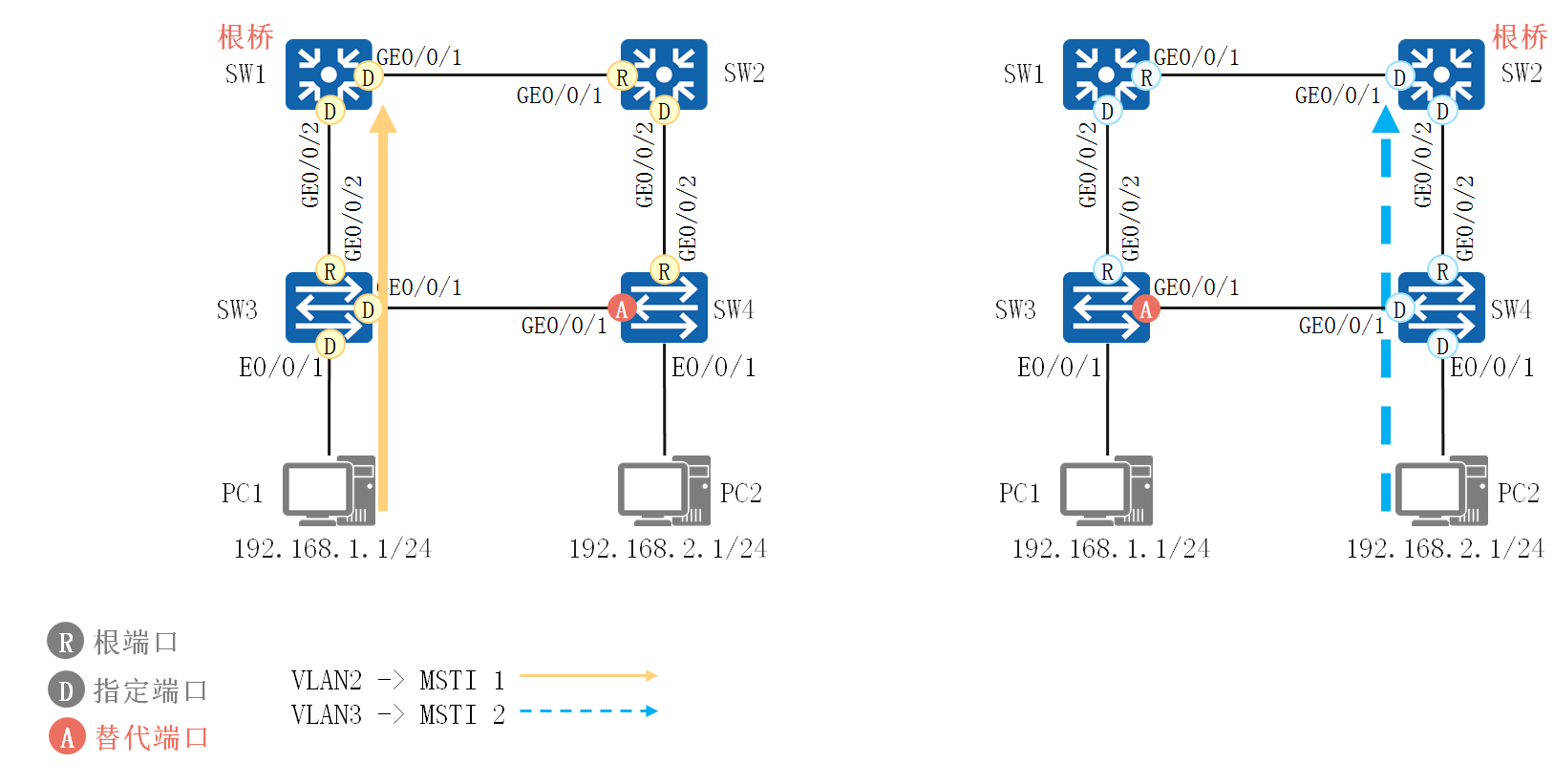

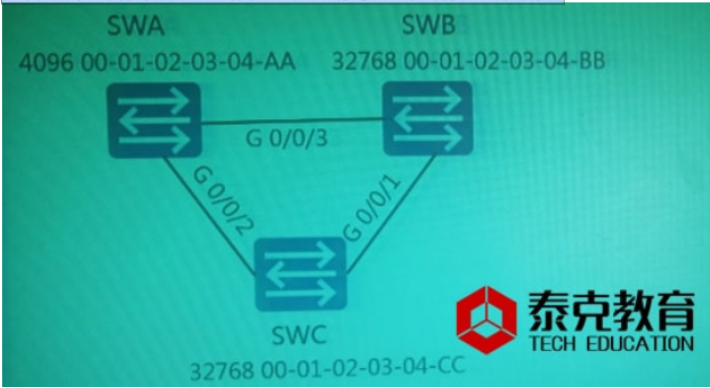

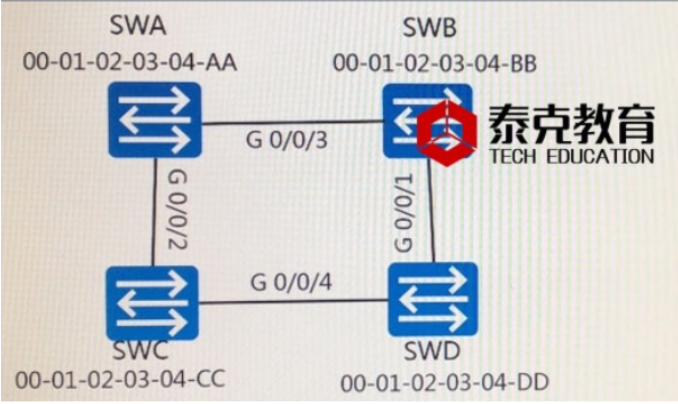

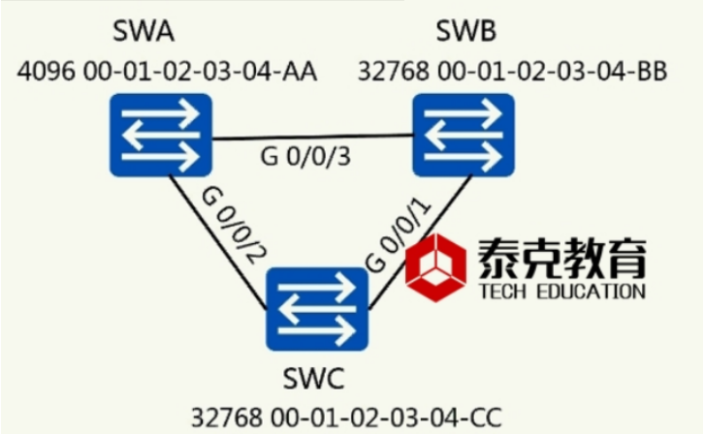

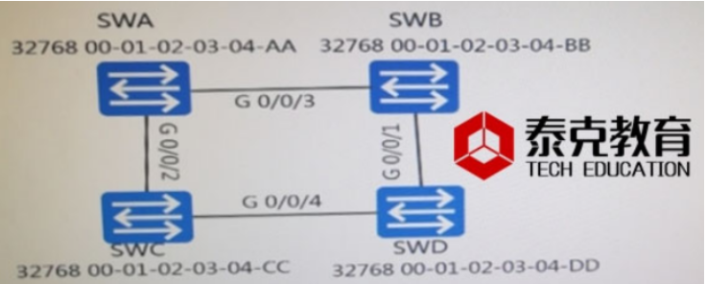

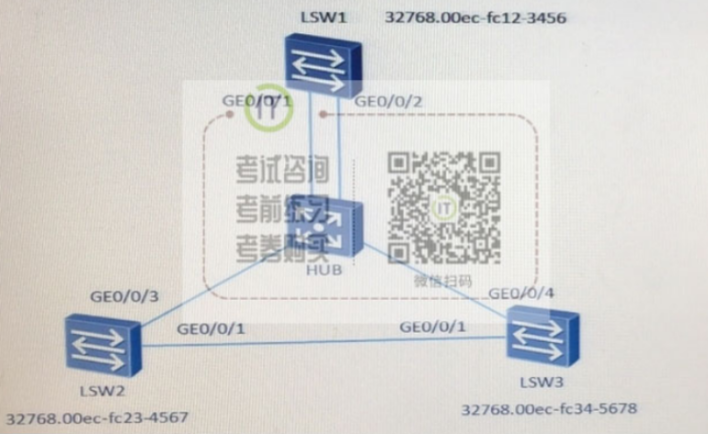

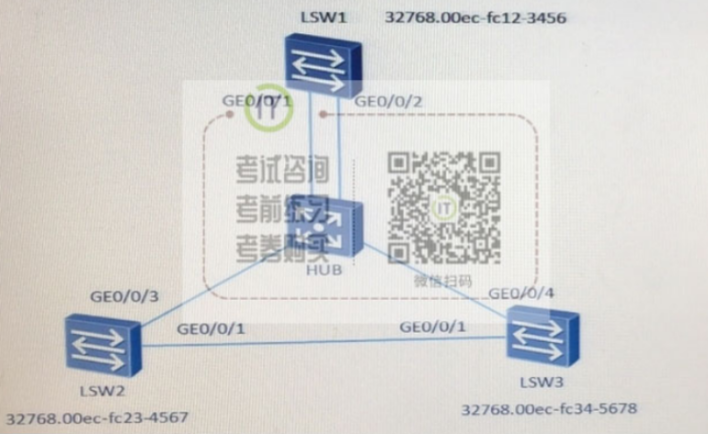

生成树-STP-课堂笔记

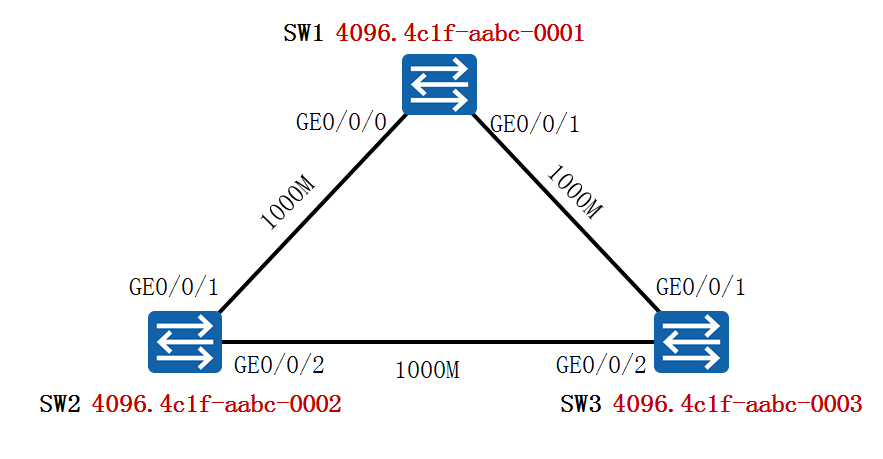

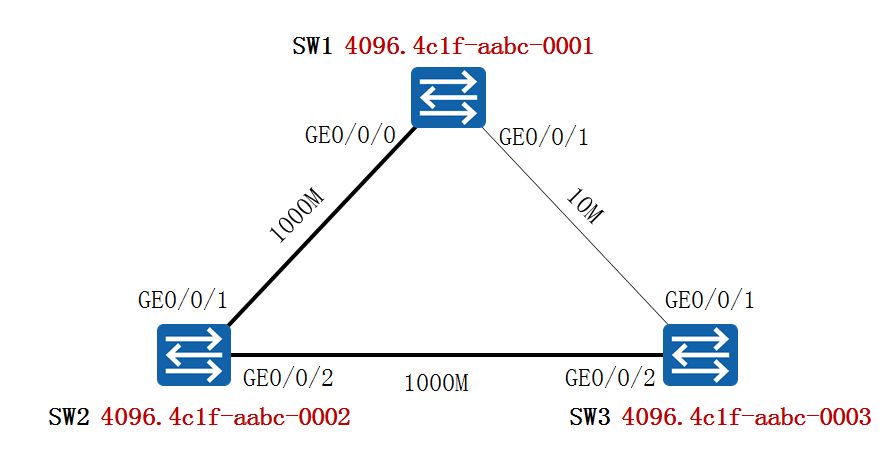

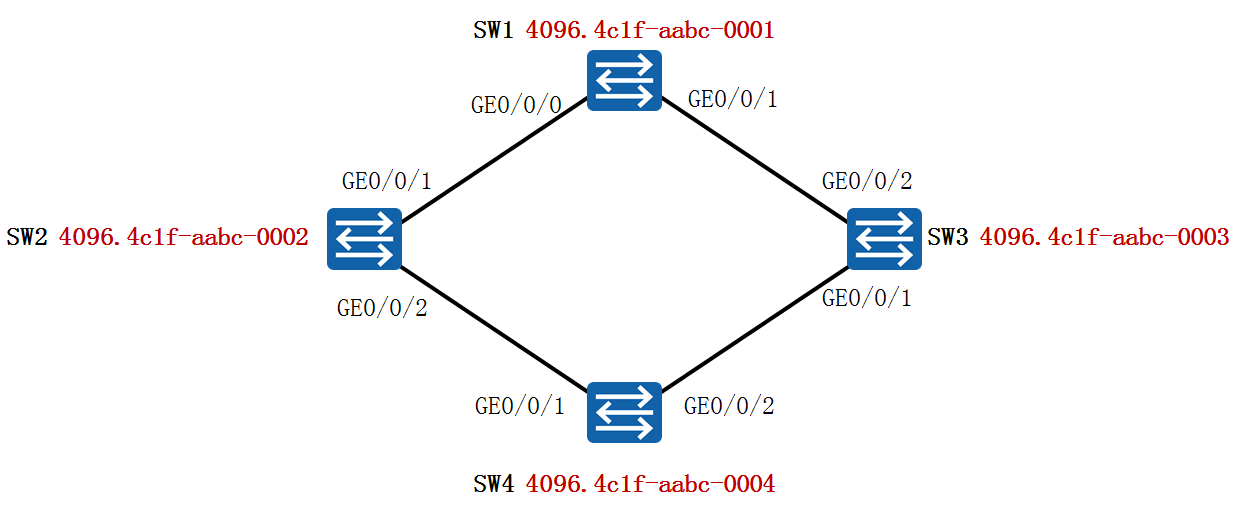

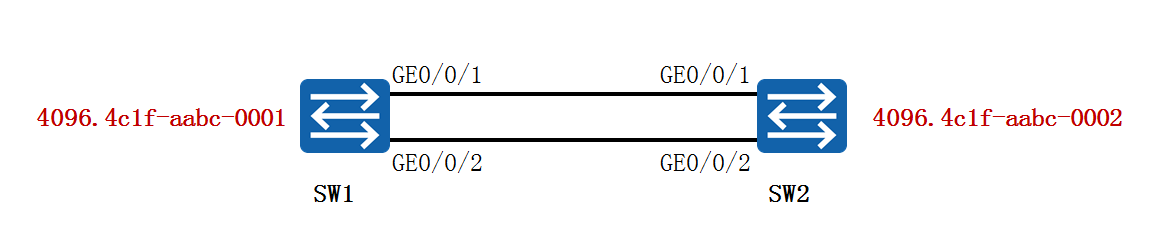

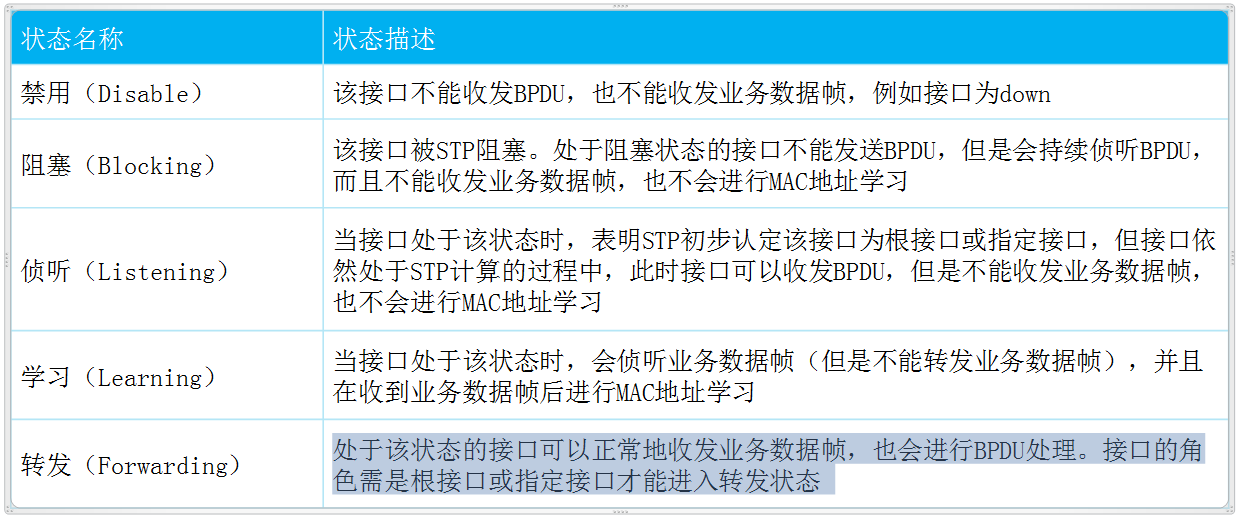

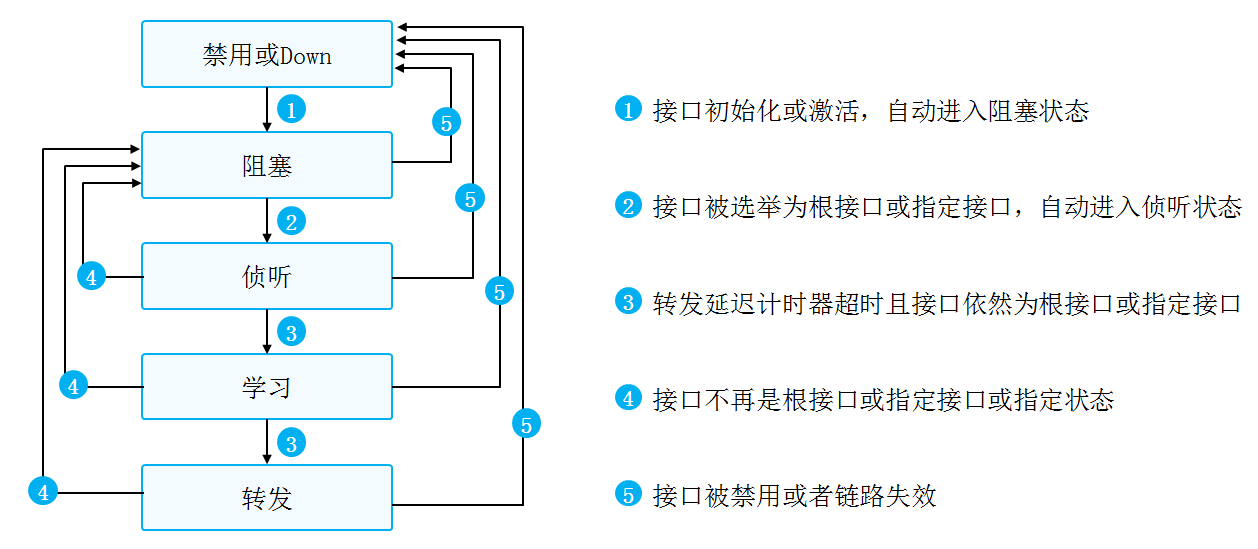

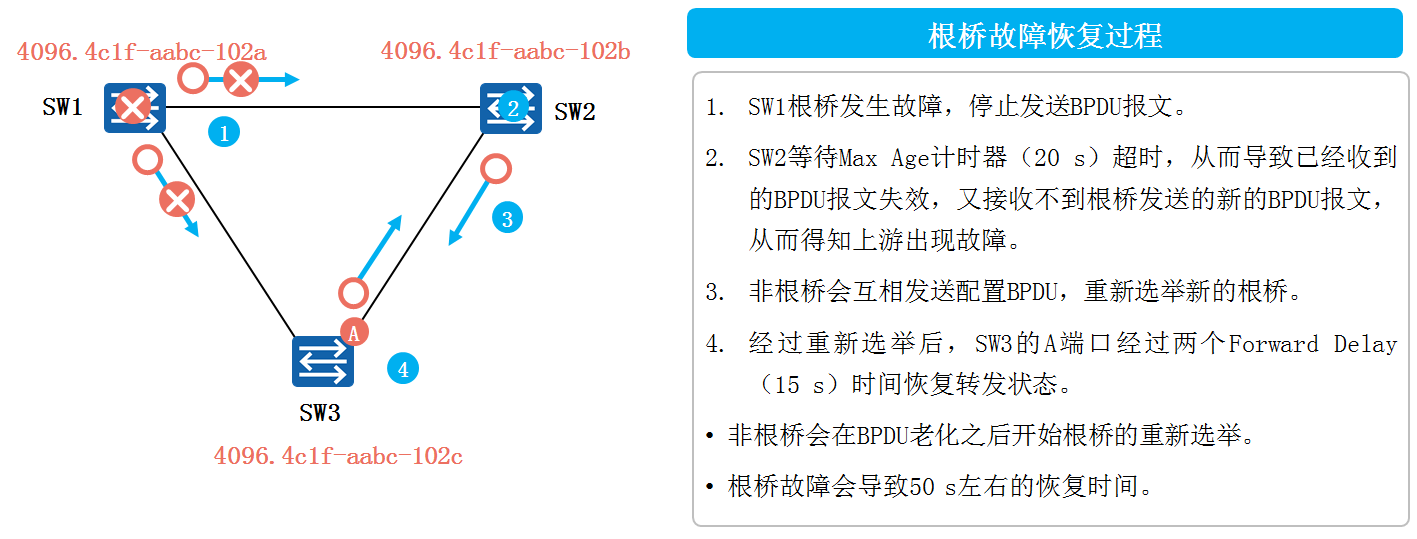

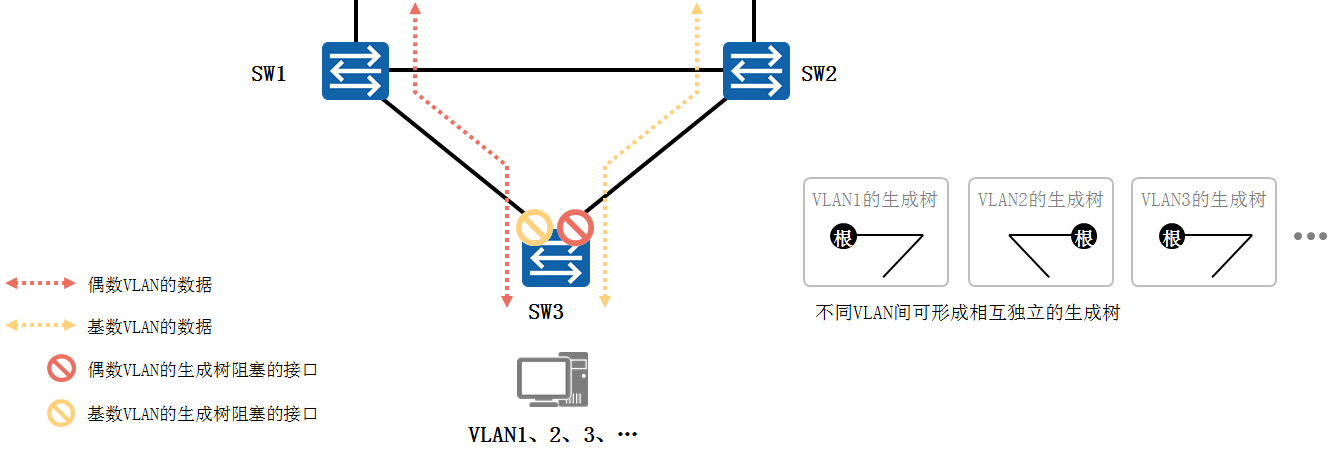

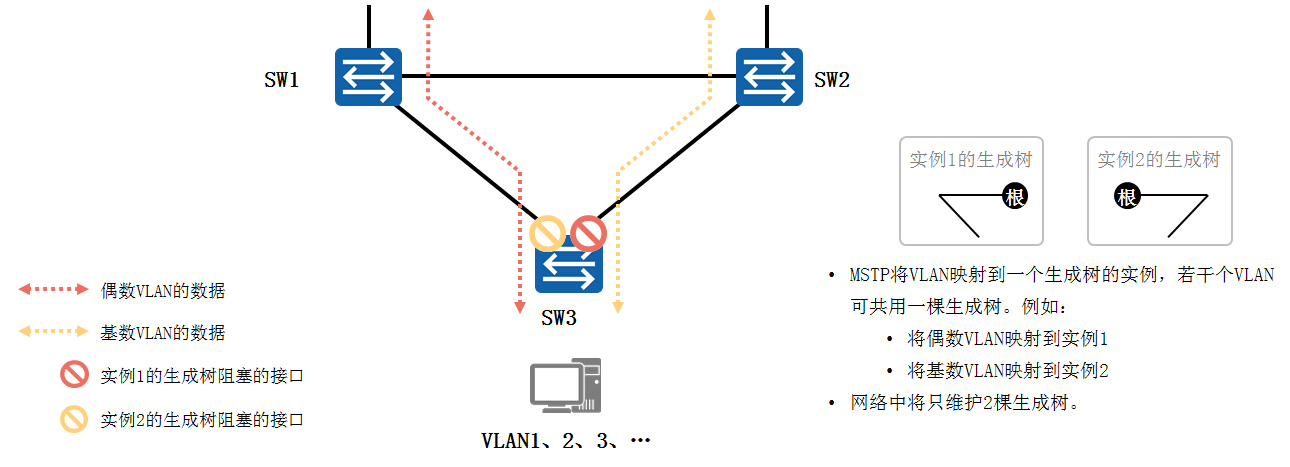

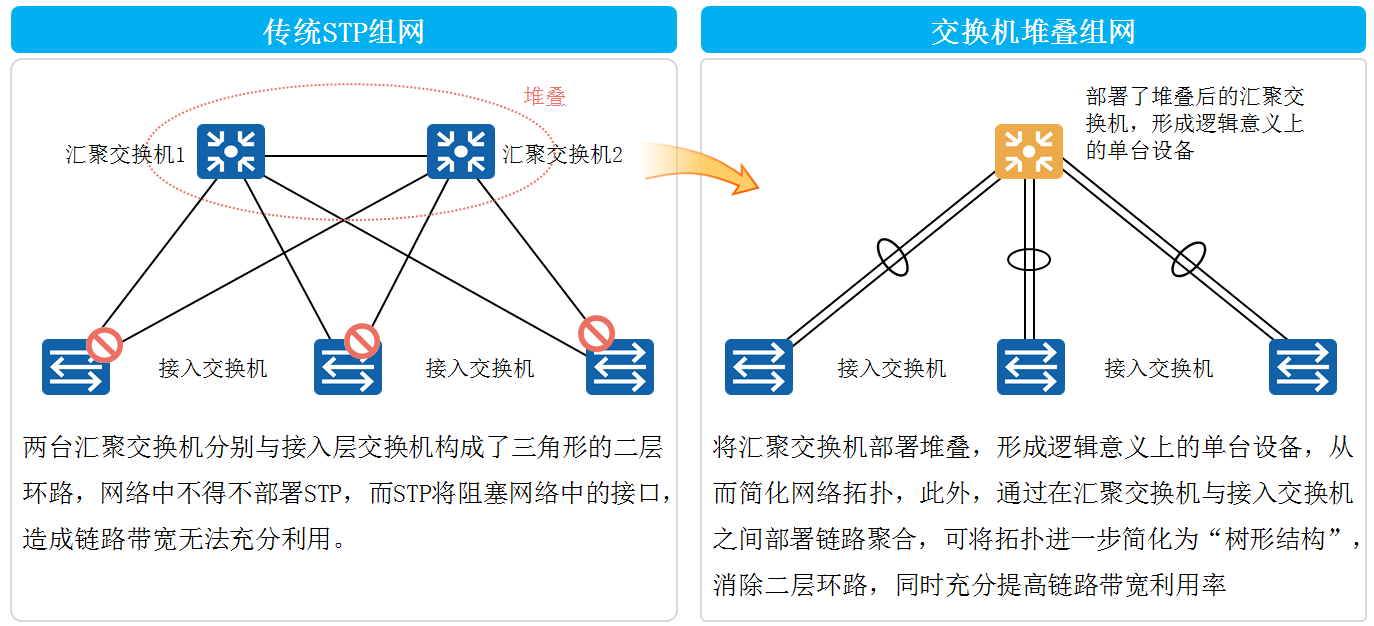

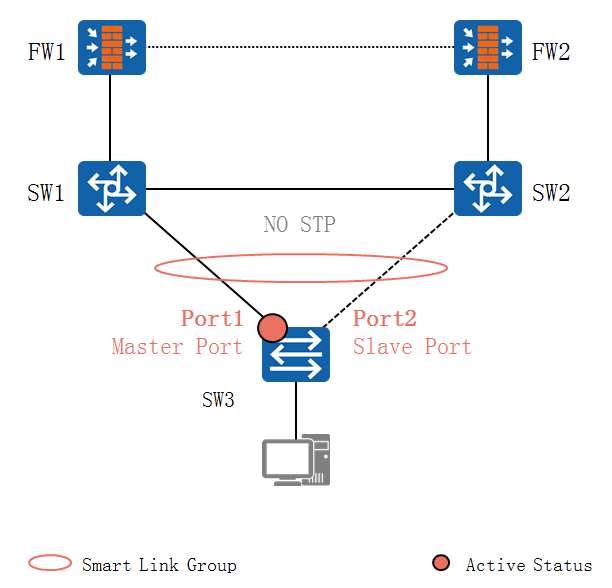

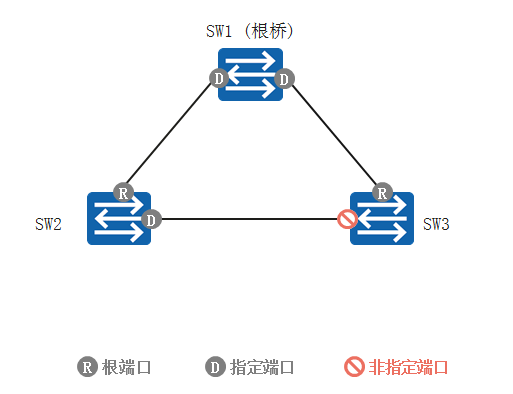

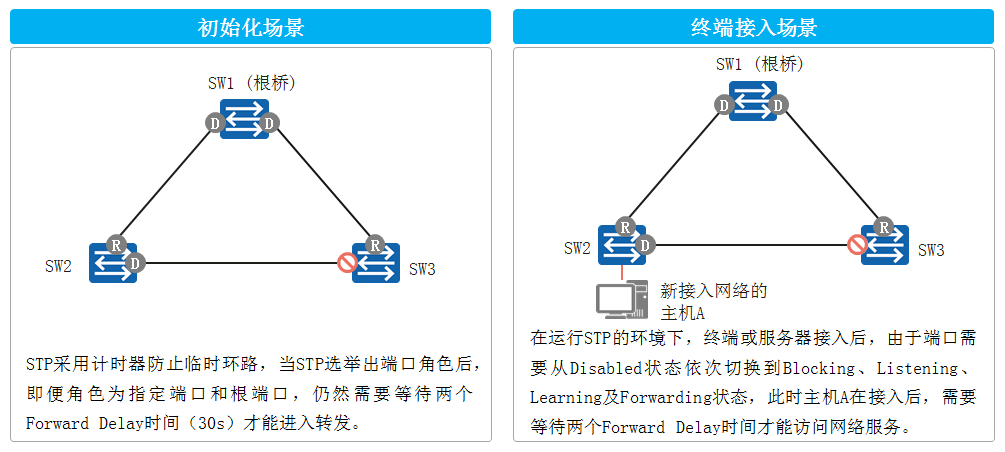

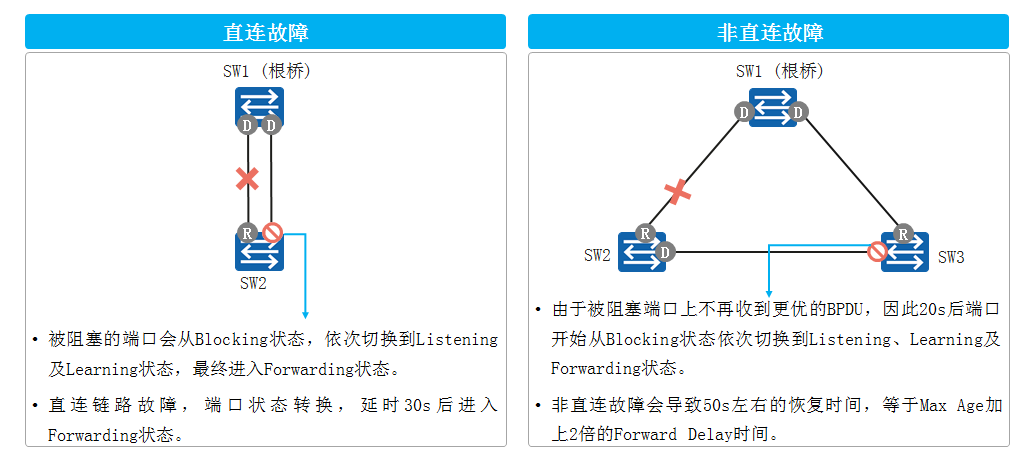

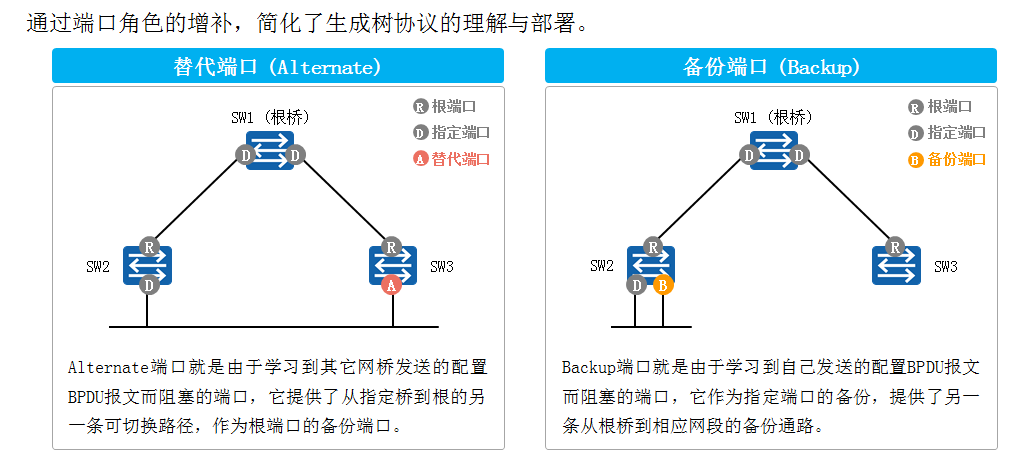

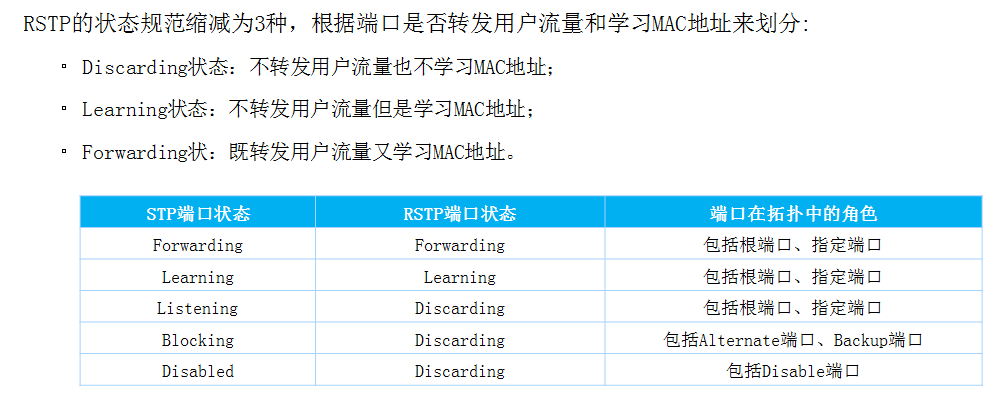

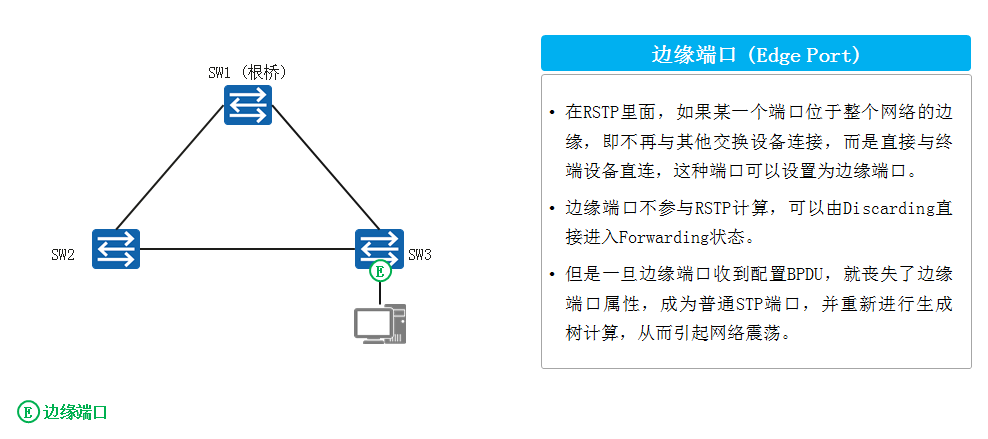

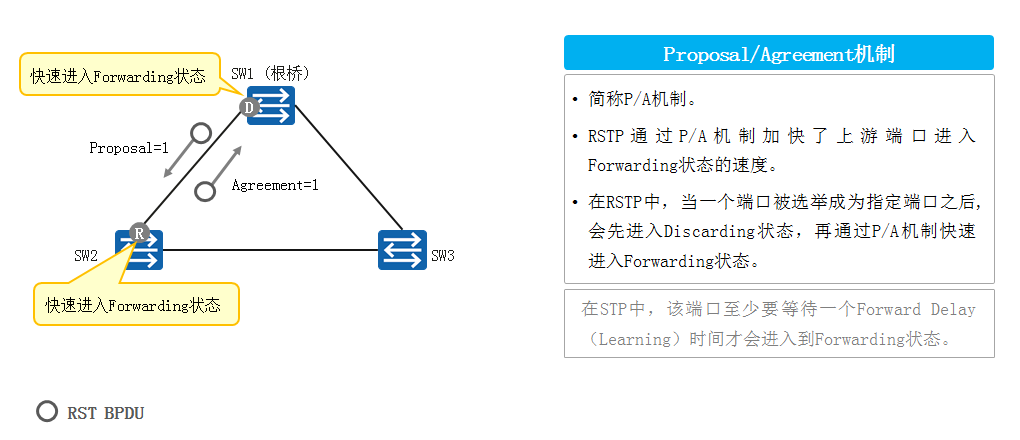

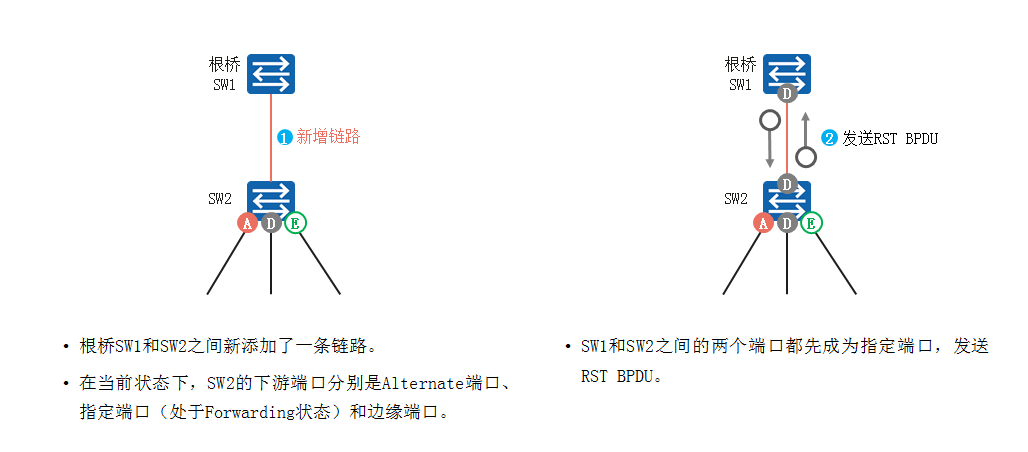

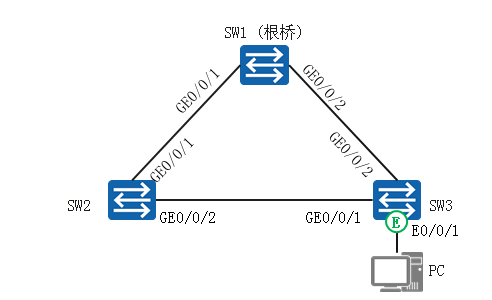

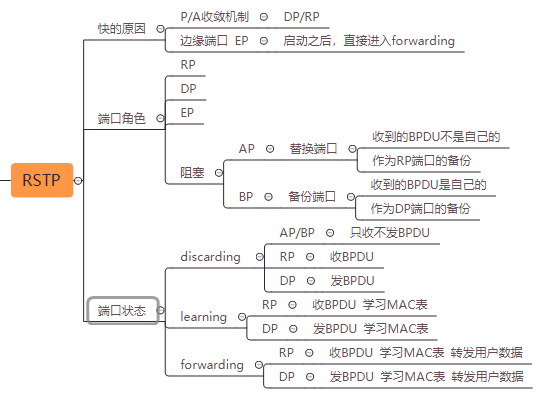

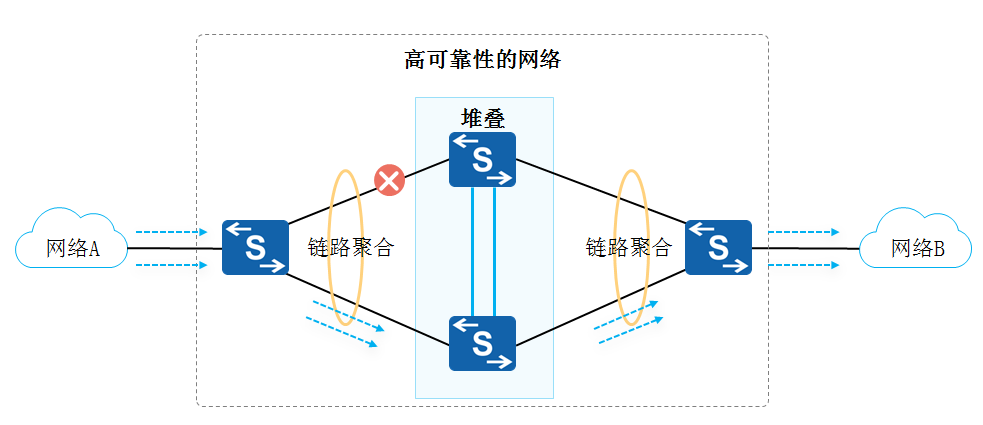

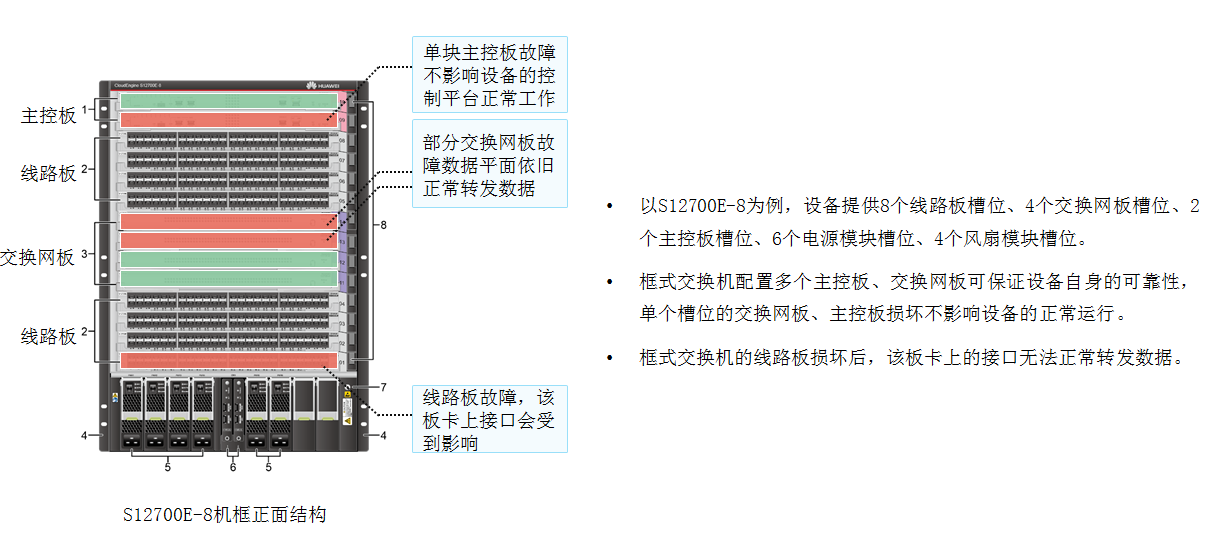

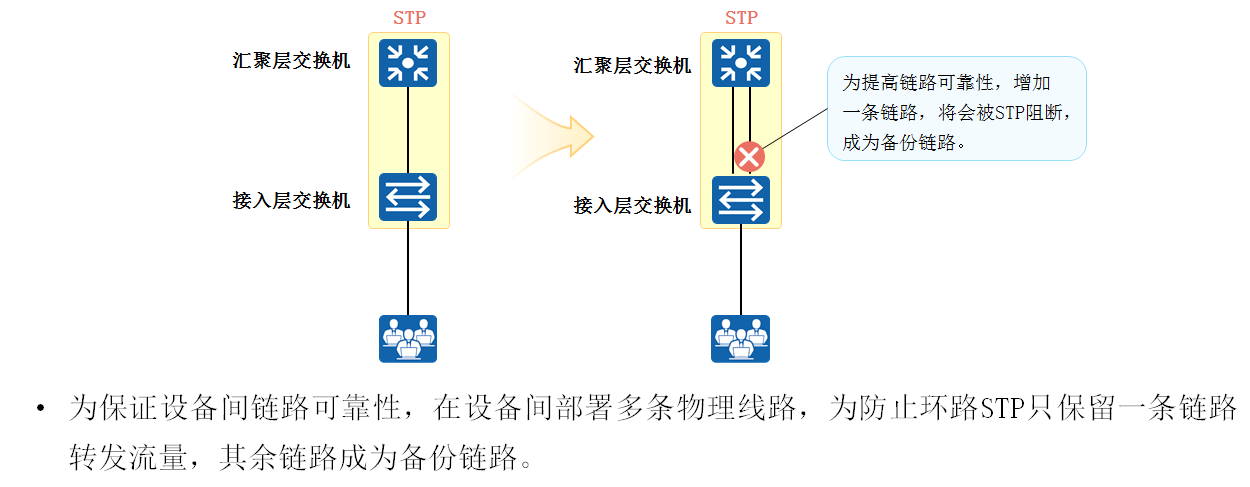

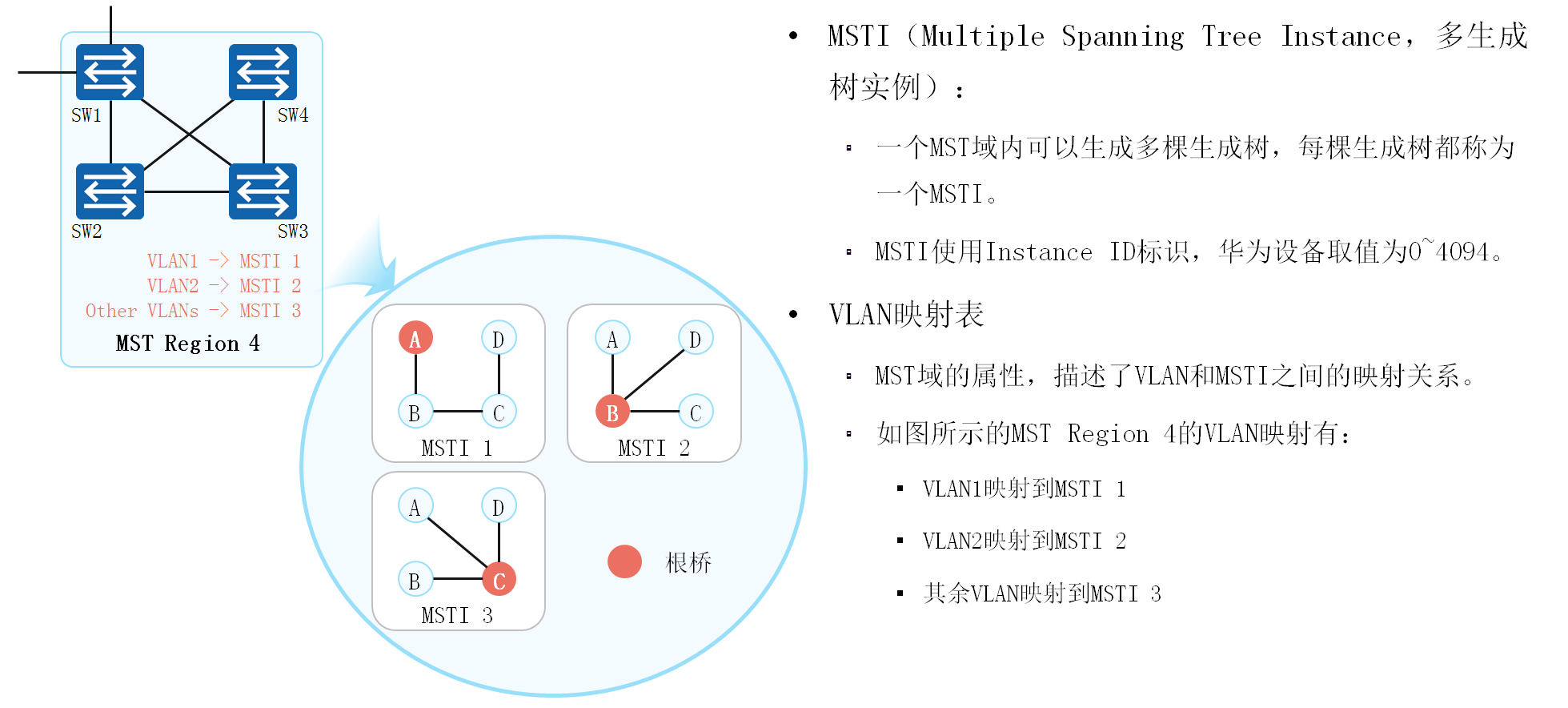

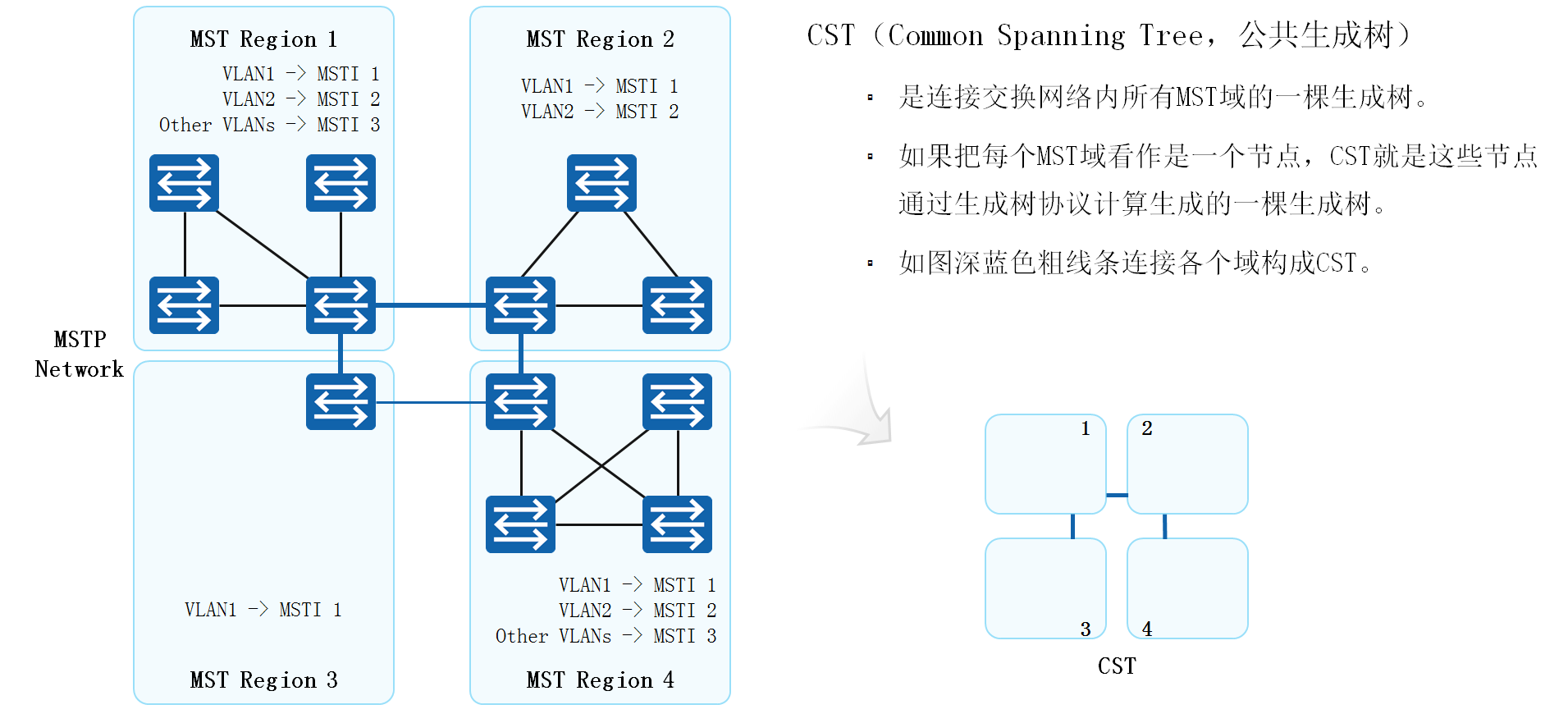

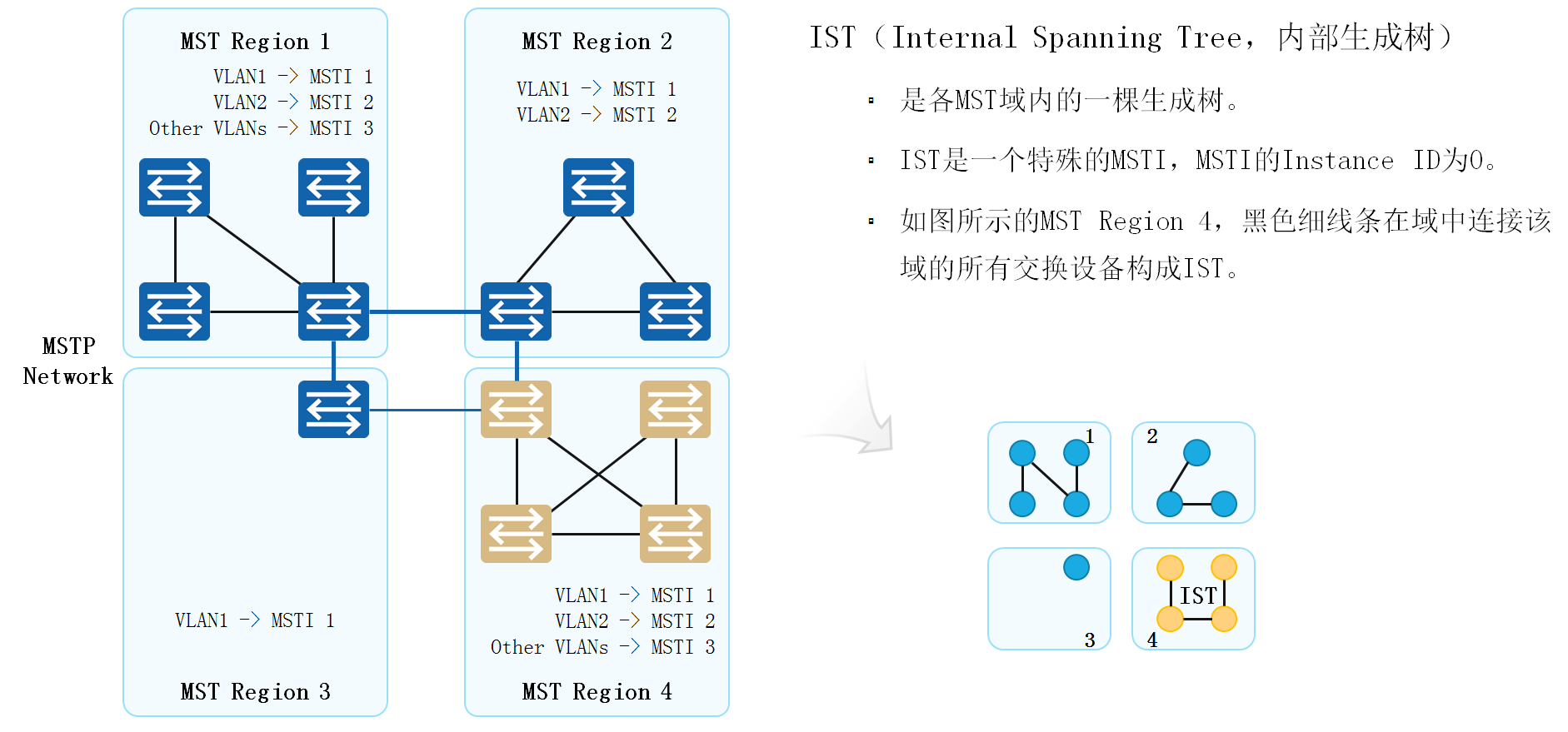

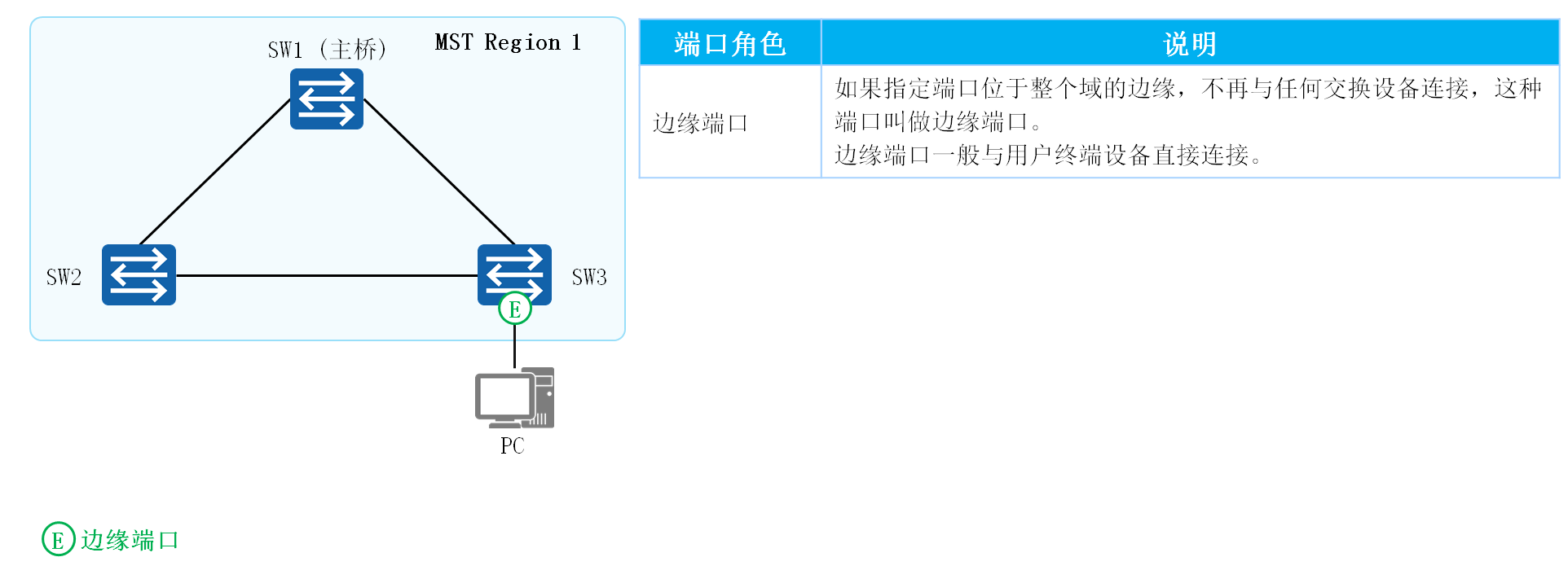

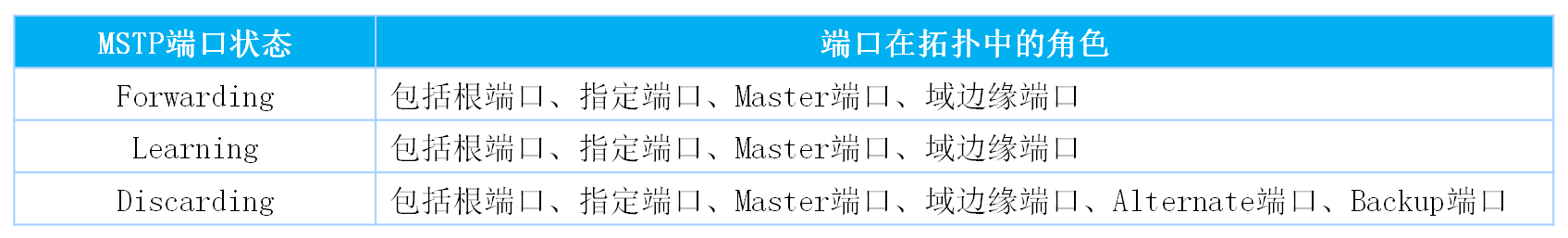

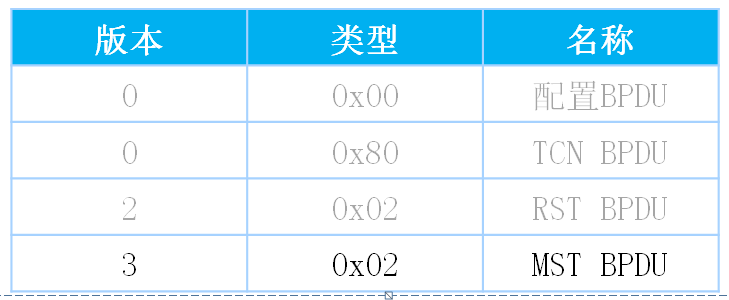

09.生成树

前言

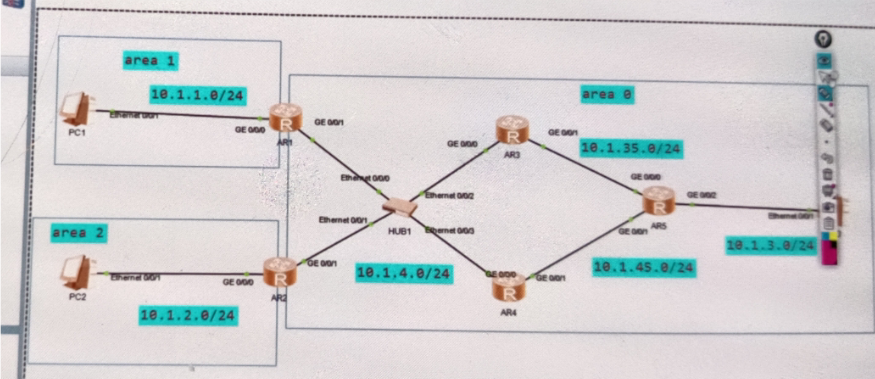

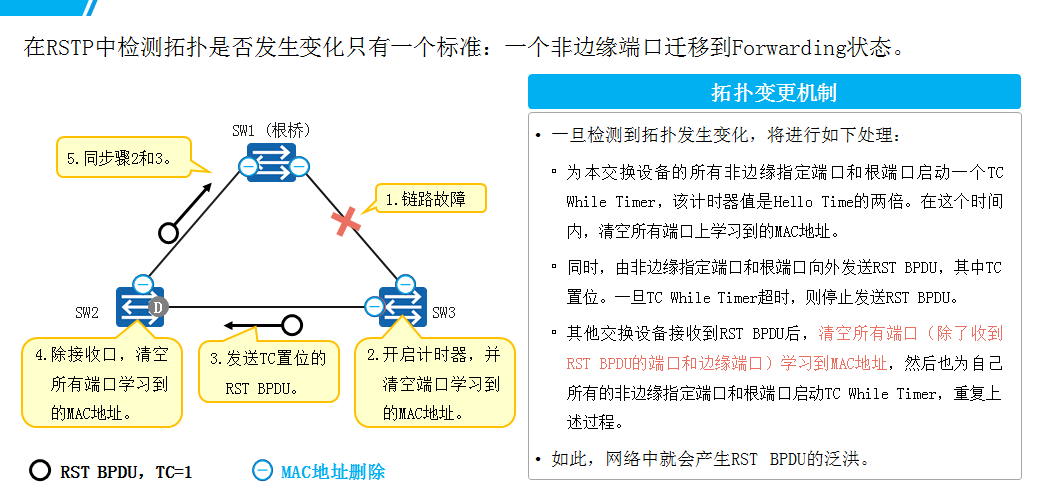

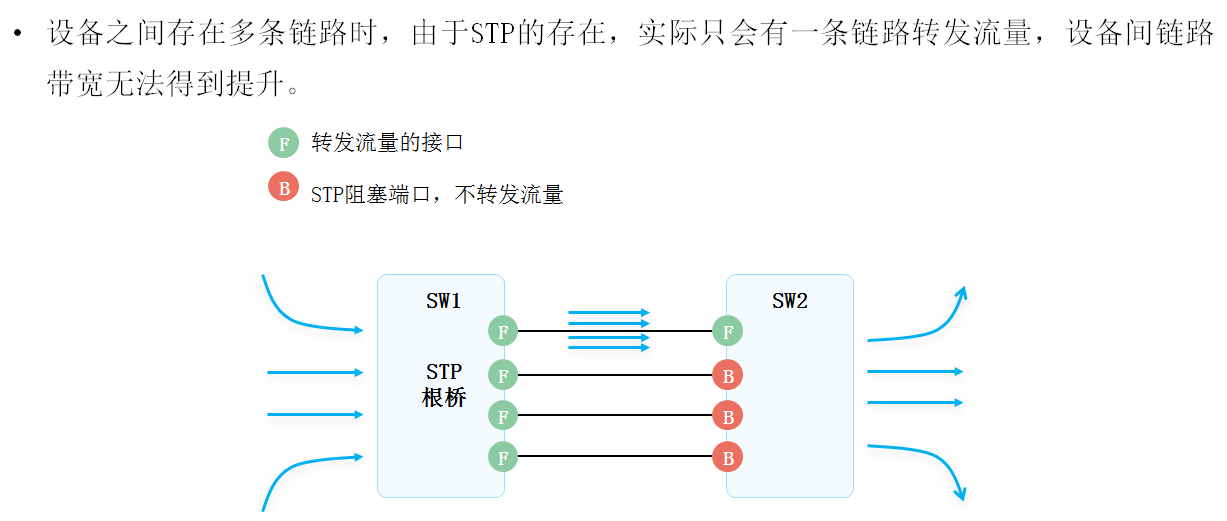

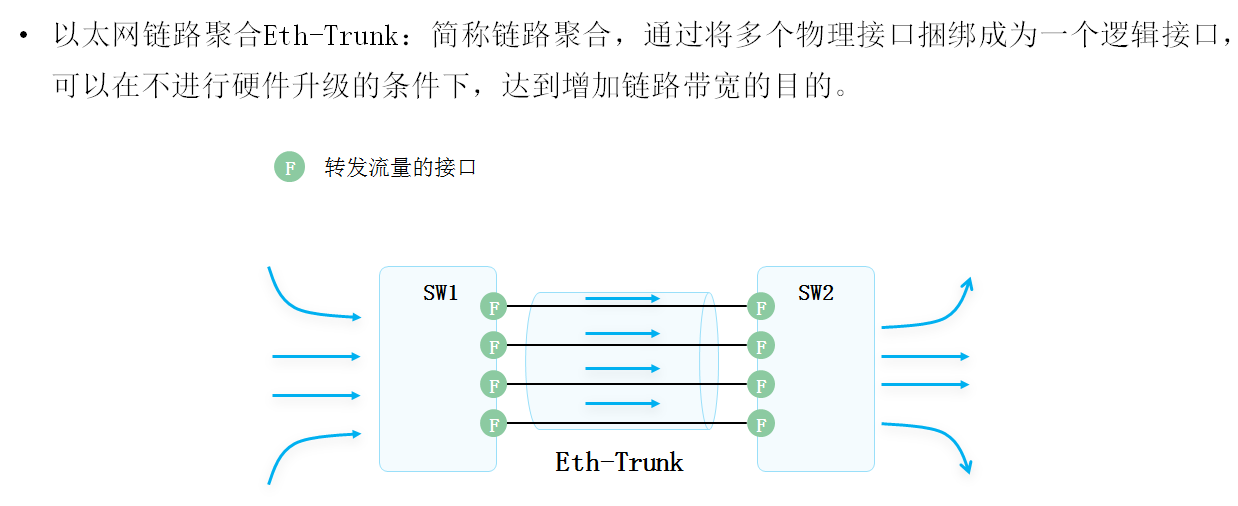

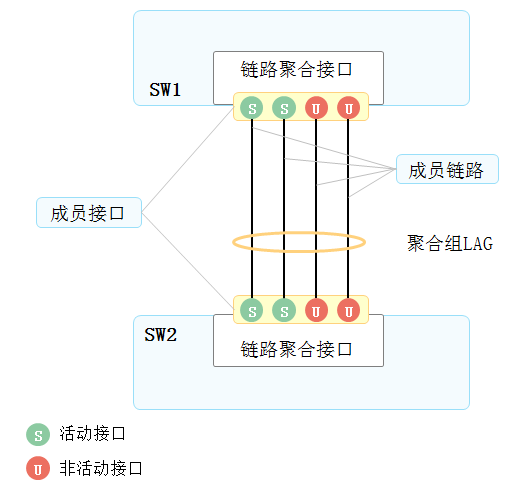

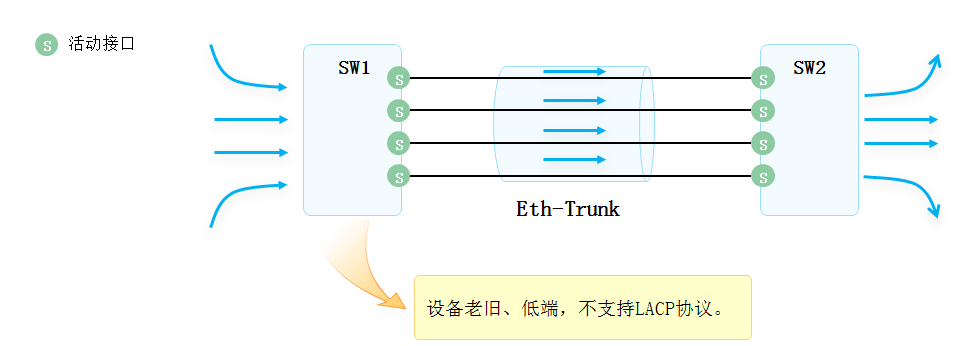

以太网交换网络中为了进行链路备份,提高网络可靠性,通常会使用冗余链路。但是使用冗余链路会在交换网络上产生环路,引发广播风暴以及MAC地址表不稳定等故障现象,从而导致用户通信质量较差,甚至通信中断。为解决交换网络中的环路问题,提出了生成树协议STP(Spanning Tree Protocol)。

运行STP协议的设备通过彼此交互信息发现网络中的环路,并有选择的对某个接口进行阻塞,最终将环形网络结构修剪成无环路的树形网络结构,从而防止报文在环形网络中不断循环,避免设备由于重复接收相同的报文造成处理能力下降。

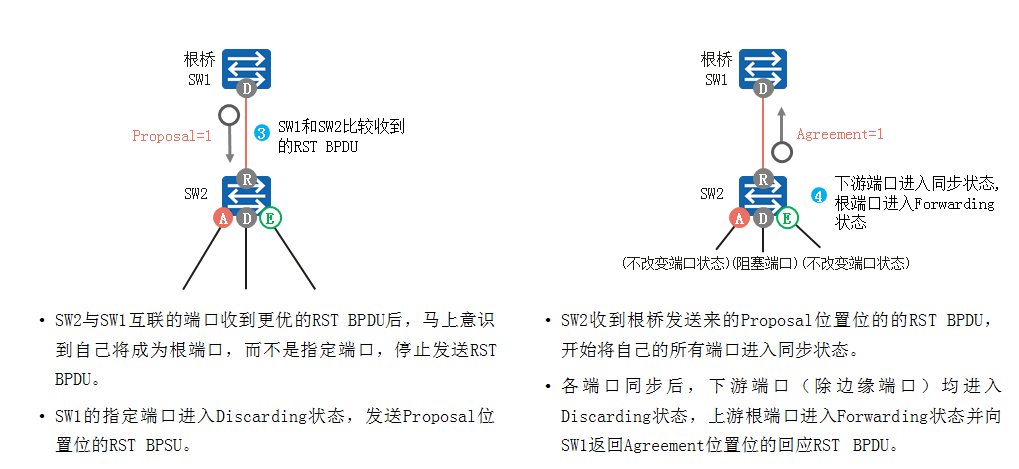

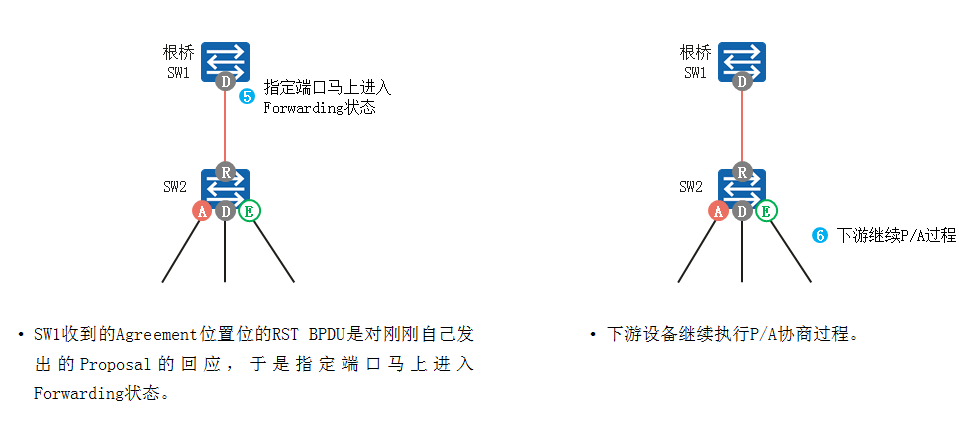

RSTP(Rapid Spanning Tree Protocol)协议基于STP协议,对原有的STP协议进行了更加细致的修改和补充,实现了网络拓扑快速收敛。

课程能力

学完本课程后,您将能够:

描述园区交换网络中的二层环路产生原因及引发的问题。

描述STP的基本概念与工作原理。

区分STP与RSTP,并能够描述RSTP对STP的改进。

完成STP的基础配置。

了解除了生成树之外的其他消除交换网络二层环路的方法。

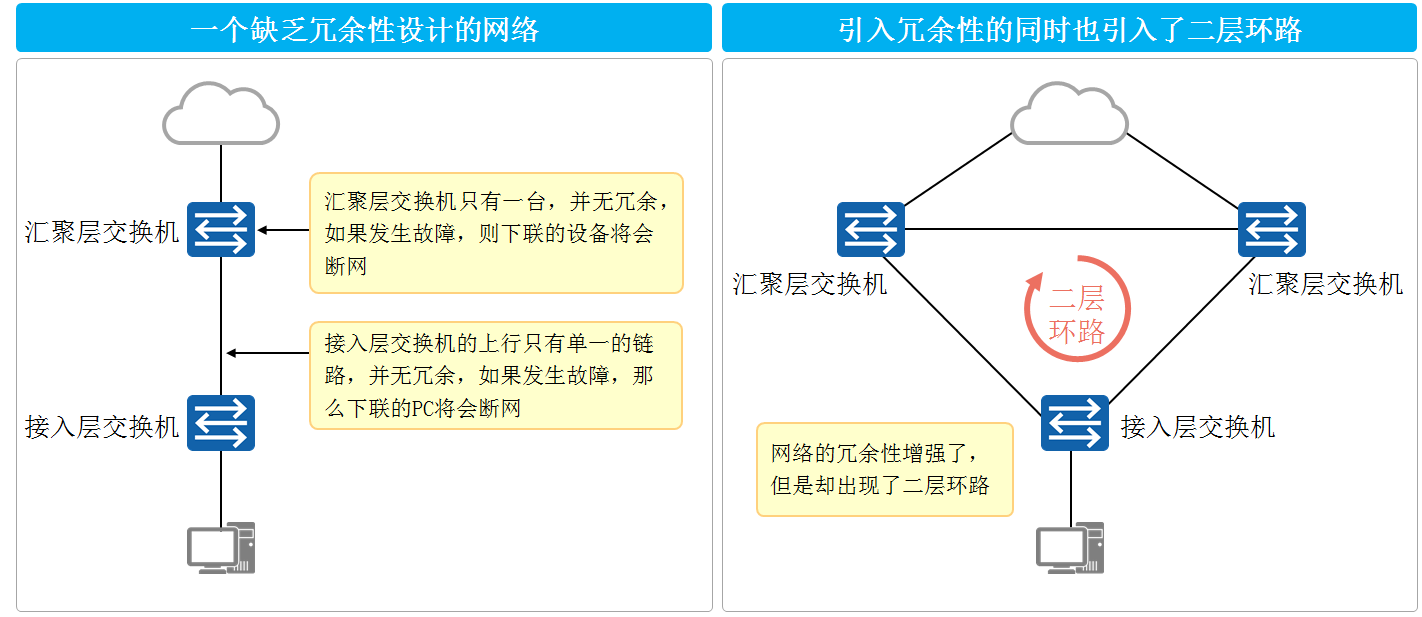

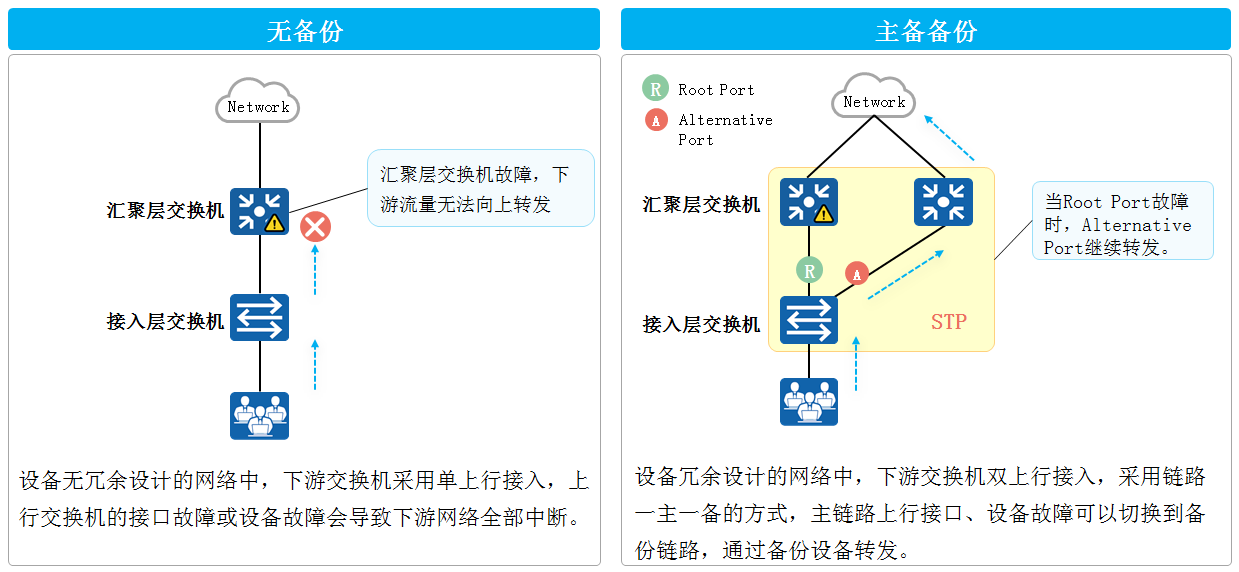

1.生成树技术概述

技术背景:二层交换机网络的冗余性与环路

随着局域网规模的不断扩大,越来越多的交换机被用来实现主机之间的互连。如图,接入层交换机单链路上联,则存在单链路故障,也就是如果这根上联链路发生故障,交换机下联用户就断网了。另一个问题的单点故障,也就是交换机如果宕机,交换机下联用户也就断网了。

为了解决此类问题,交换机在互连时一般都会使用冗余链路来实现备份。冗余链路虽然增强了网络的可靠性,但是也会产生环路,而环路会带来一系列的问题,继而导致通信质量下降和通信业务中断等问题。

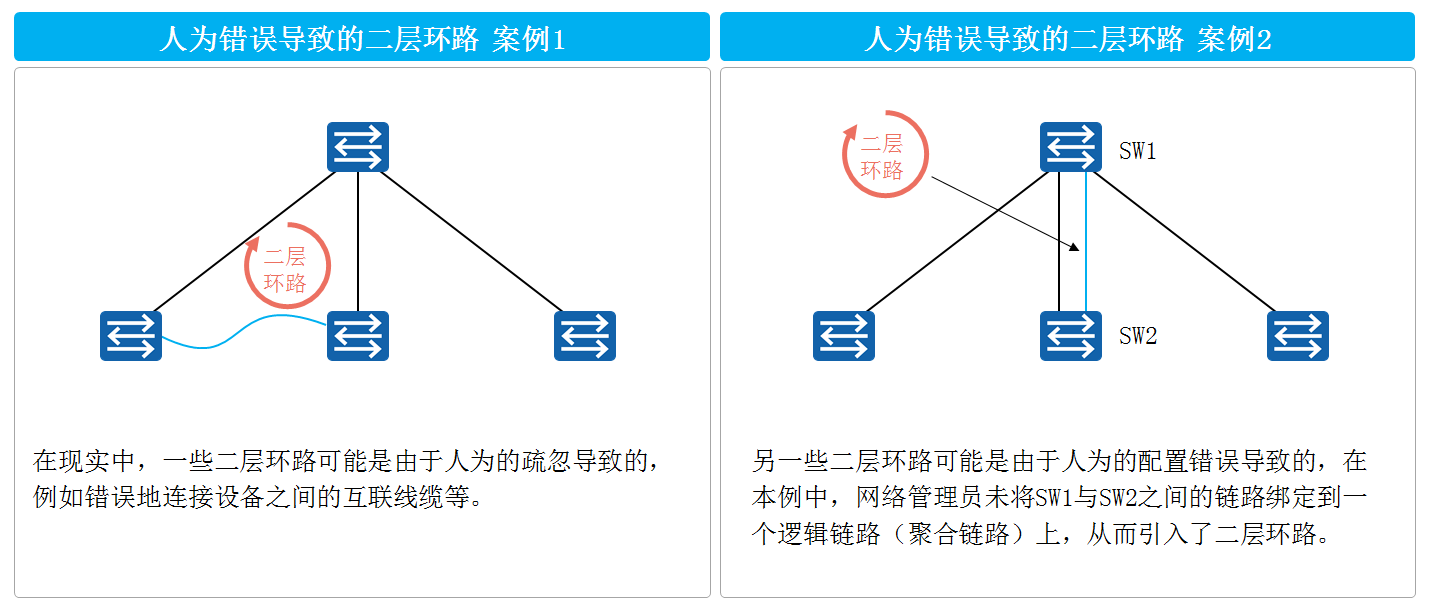

技术背景:人为错误导致的二层环路

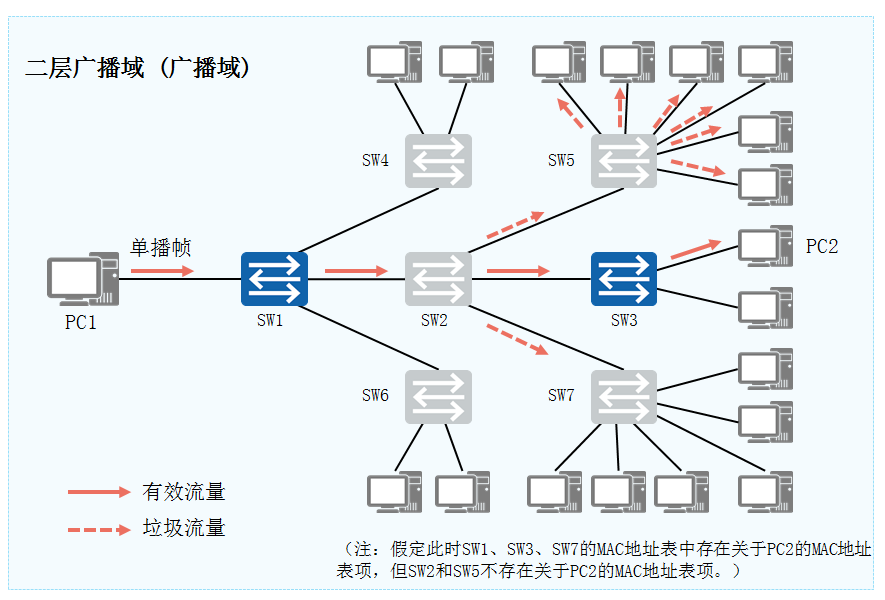

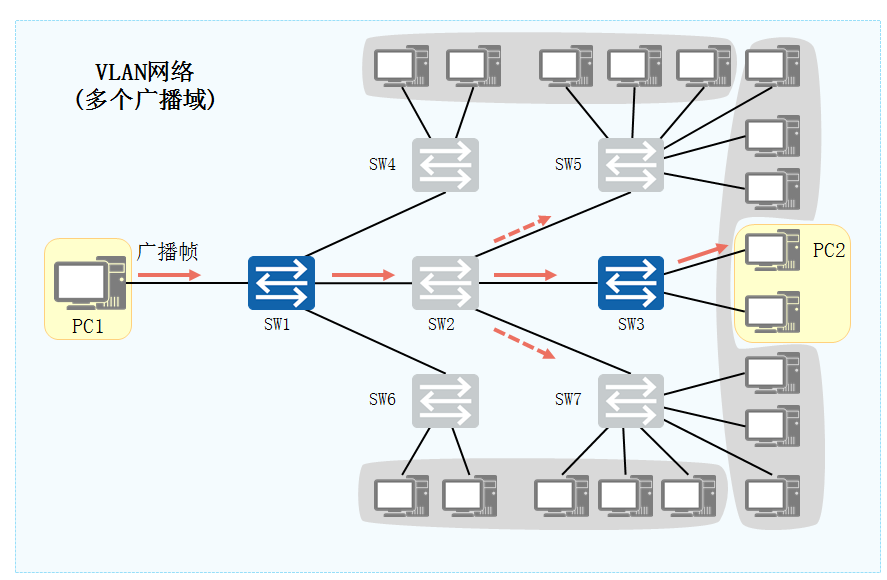

二层环路带来的问题

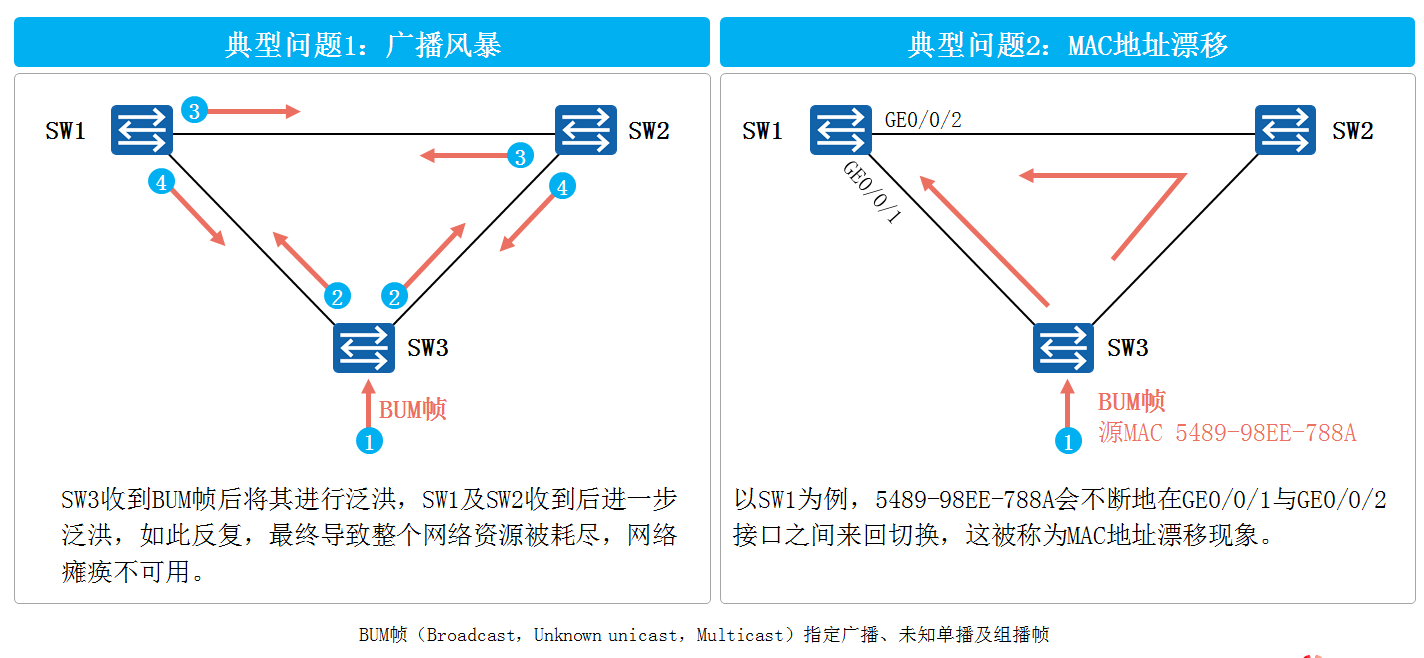

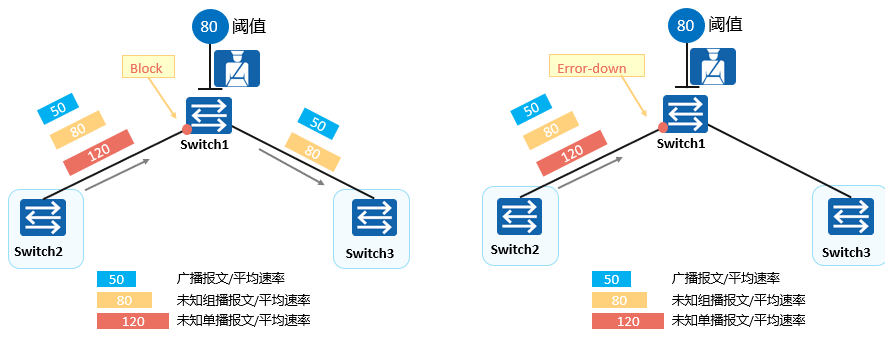

问题一:广播风暴

根据交换机的转发原则,如果交换机从一个端口上接收到的是一个广播帧,或者是一个目的MAC地址未知的单播帧,则会将这个帧向除源端口之外的所有其他端口转发。如果交换网络中有环路,则这个帧会被无限转发,此时便会形成广播风暴,网络中也会充斥着重复的数据帧。

本例中,SW3收到了一个广播帧将其进行泛洪,SW1和SW2也会将此帧转发到除了接收此帧的其他所有端口,结果此帧又会被再次转发给SW3,这种循环会一直持续,于是便产生了广播风暴。交换机性能会因此急速下降,并会导致业务中断。

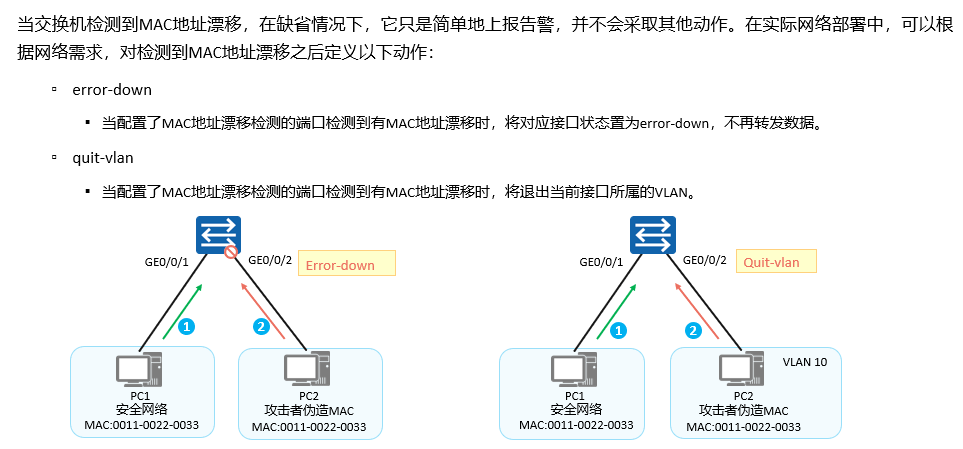

问题二:MAC地址表漂移

交换机是根据所接收到的数据帧的源地址和接收端口生成MAC地址表项的。

本例中,SW3收到一个广播帧泛洪,SW1从GE0/0/1接口接收到广播帧后学习且泛洪,形成MAC地址5489-98EE-788A与GE0/0/1的映射;SW2收到广播帧后学习且泛洪,SW1再次从GE0/0/2收到源MAC地址为5489-98EE-788A的广播帧并进行学习,5489-98EE-788A会不断地在GE0/0/1与GE0/0/2接口之间来回切换,这被称为MAC地址漂移现象。

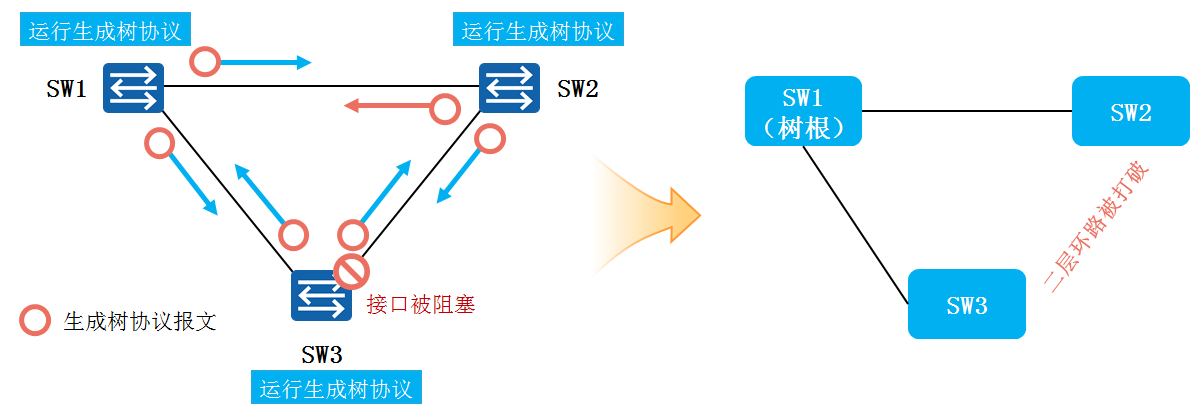

初识生成树协议

在以太网中,二层网络的环路会带来广播风暴,MAC地址表震荡,重复数据帧等问题,为解决交换网络中的环路问题,提出了STP。

STP通过构造一棵树来消除交换网络中的环路。

运行STP算法,判断网络中存在环路的地方并阻断冗余链路,将环路网络修剪成无环路的树型网络,从而避免了数据帧在环路网络中的增生和无穷循环。

在网络中部署生成树后,交换机之间会进行生成树协议报文的交互并进行无环拓扑计算,最终将网络中的某个(或某些)接口进行阻塞(Block),从而打破环路。

生成树能够动态响应网络拓扑变化调整阻塞接口

如图,交换机上运行STP协议,会通过报文监控网络的拓扑结构,正常情况下是将SW3上的一个接口进行阻塞(Block),从而打破环路,当监控到SW1与SW3之间出现链路故障,则恢复阻塞端口进入转发状态。

交换机上运行的生成树协议会持续监控网络的拓扑结构,当网络拓扑结构发生变化时,生成树能感知到这些变化,并且自动做出调整。

因此,生成树既能解决二层环路问题,也能为网络的冗余性提供一种方案。

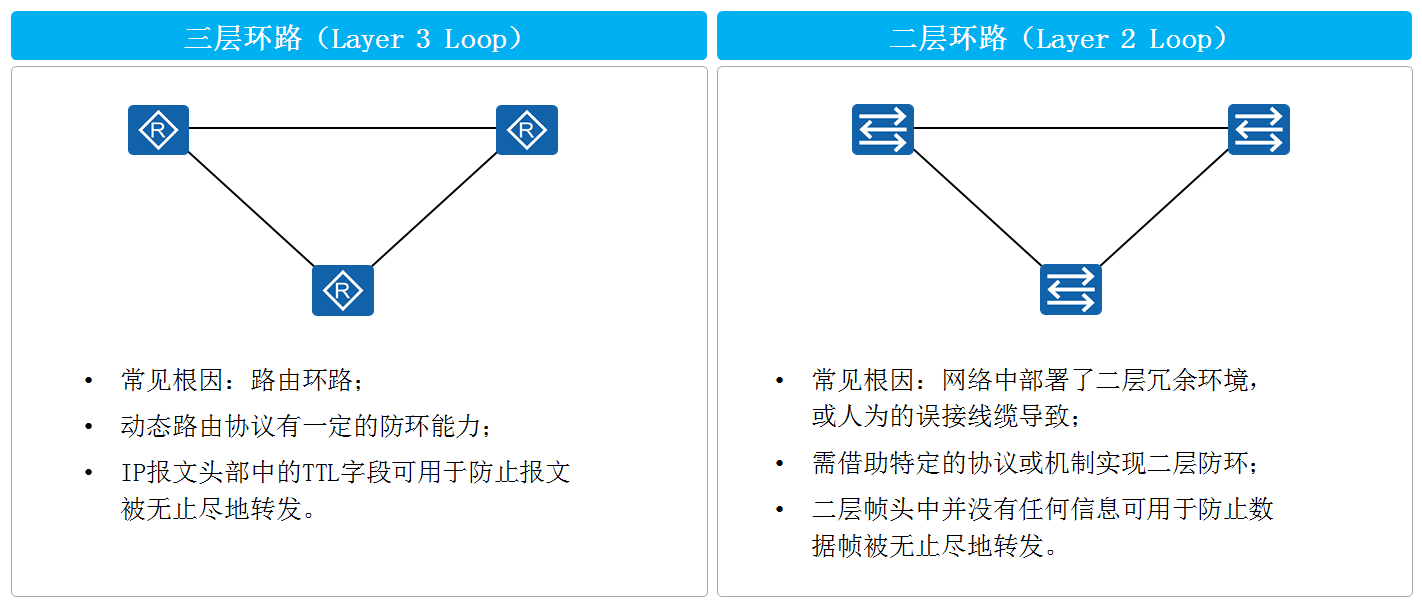

问答:二层及三层环路

常见环路主要分为二层环路和三层环路。

二层环路主要因为网络中部署了二层冗余环境,或人为的误接线缆导致,可以通过借助特定的协议或机制实现二层防环;

三层环路主要因为路由环路,可以通过动态路由协议防环和IP报文头部中的TTL字段用于防止报文被无止尽地转发。

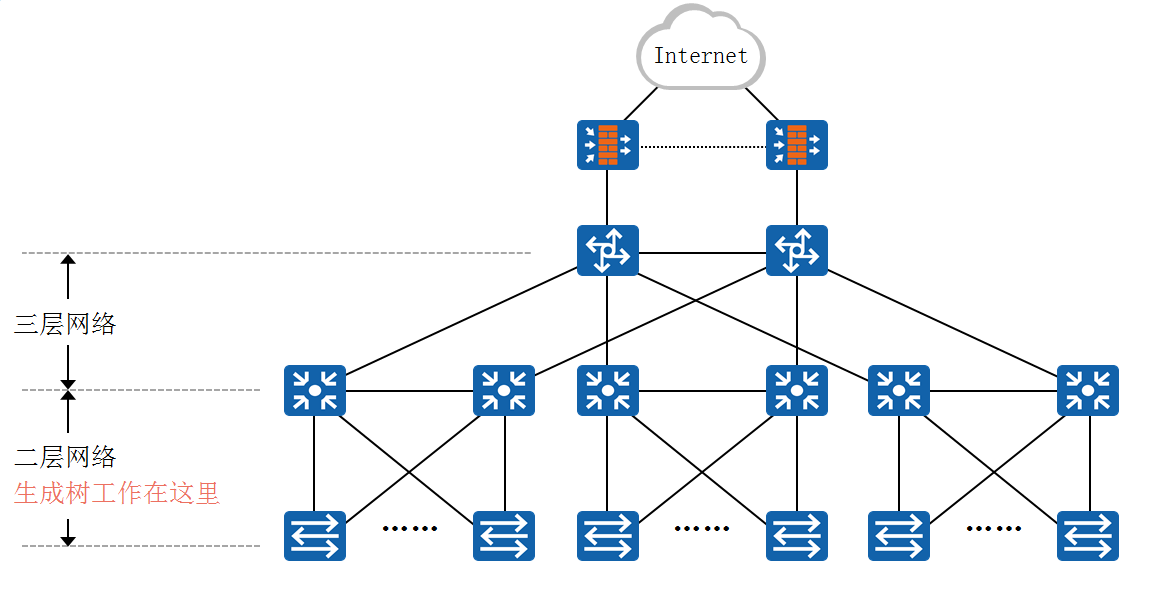

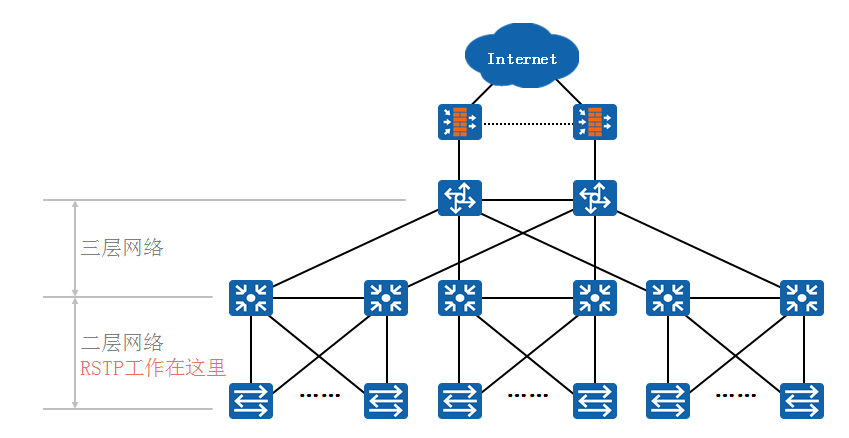

生成树协议在园区网络中的应用位置

生成树协议应用于园区网络的二层网络中,进行链路备份和消除环路。

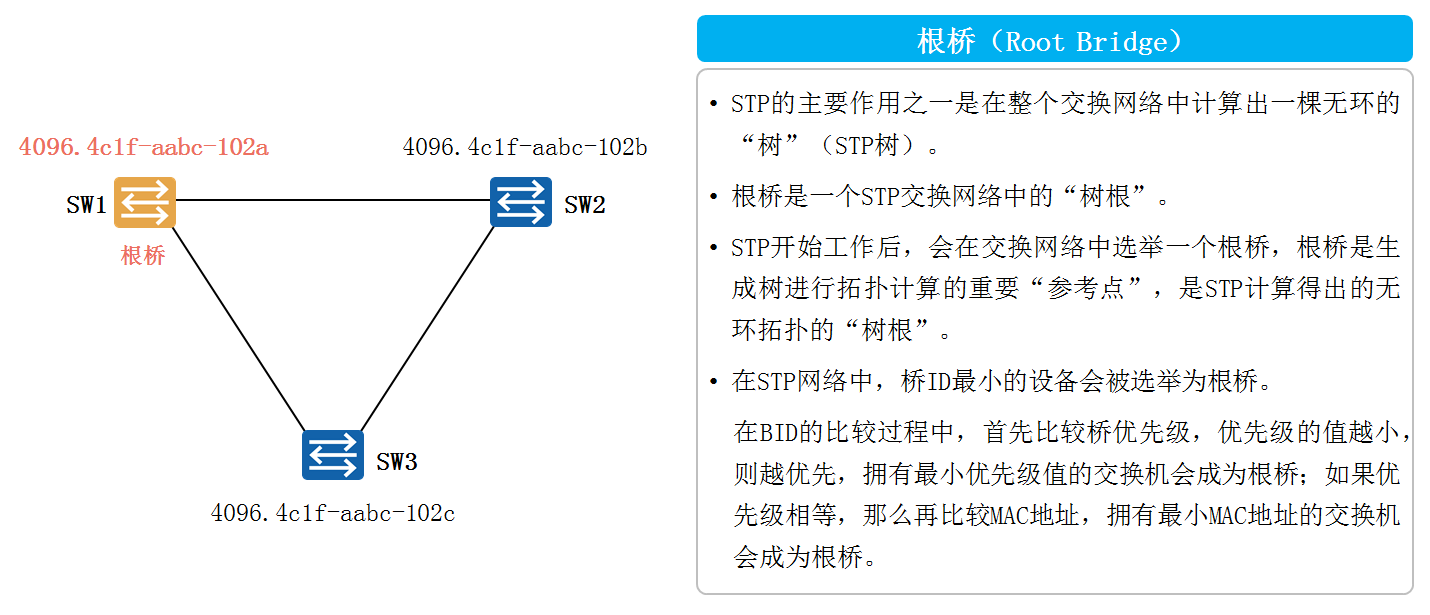

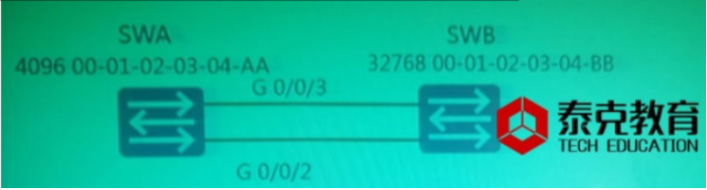

STP概述

STP是一个用于局域网中消除环路的协议。

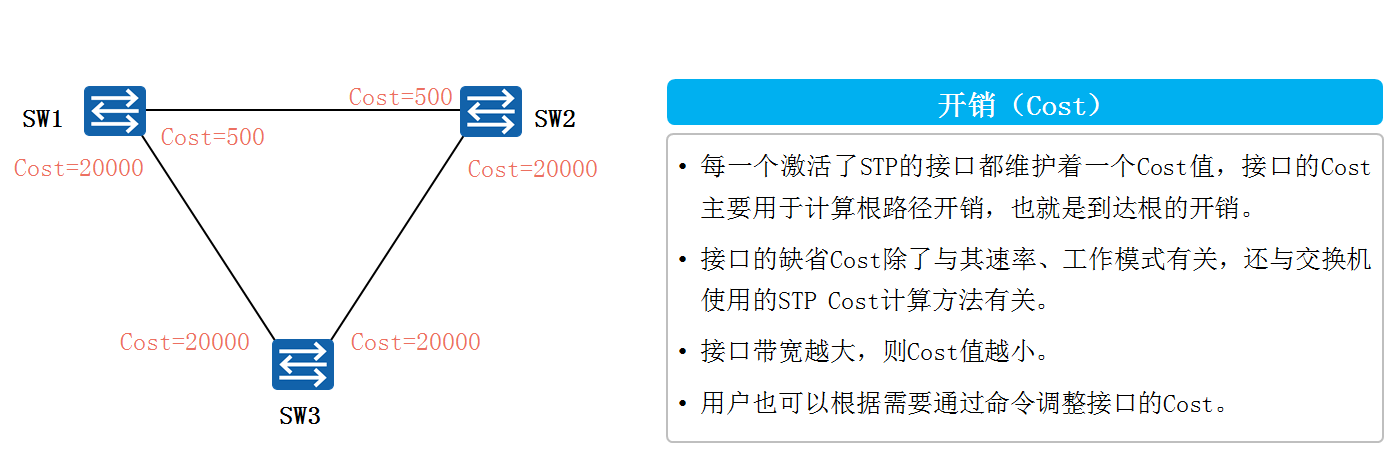

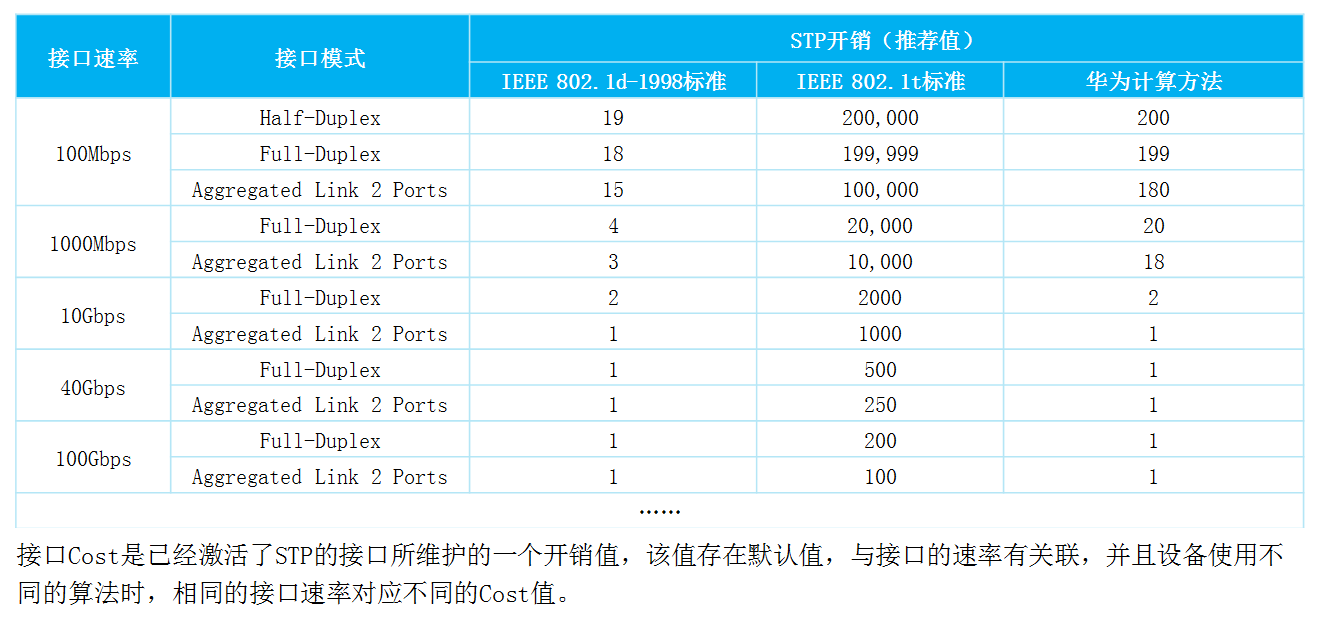

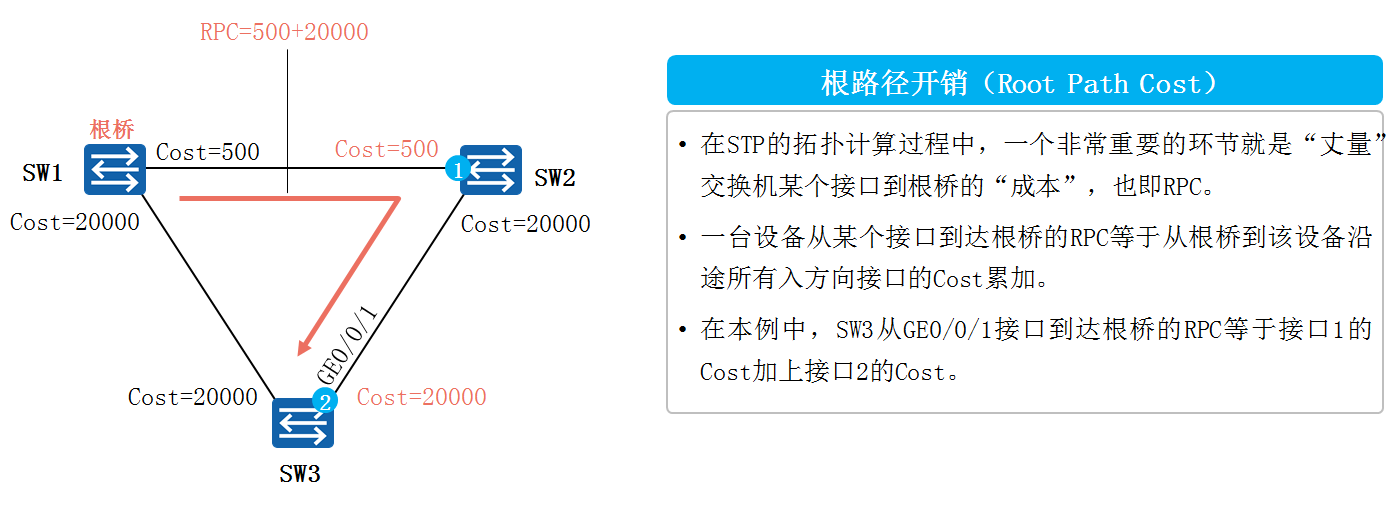

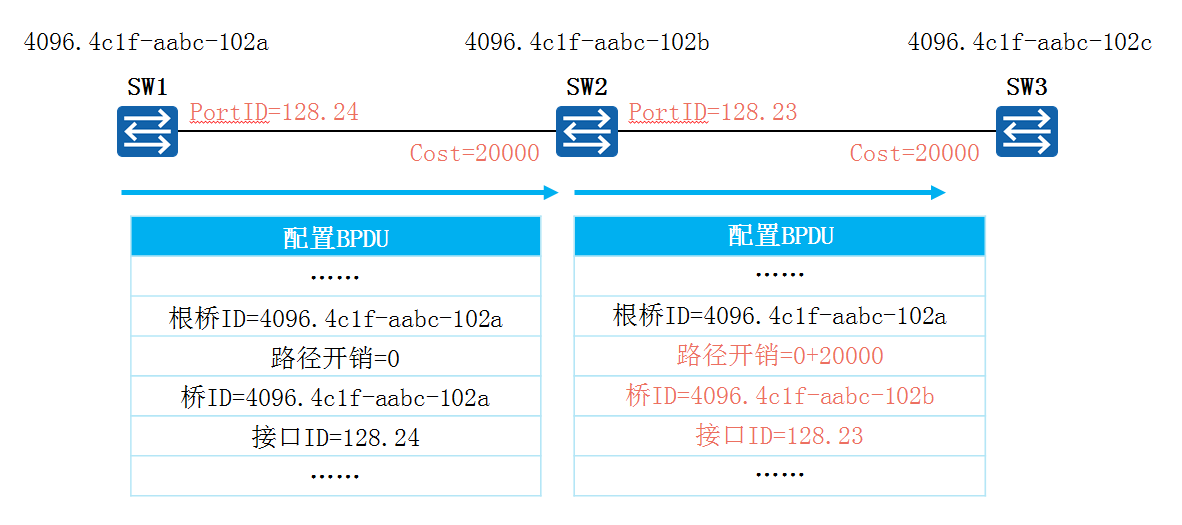

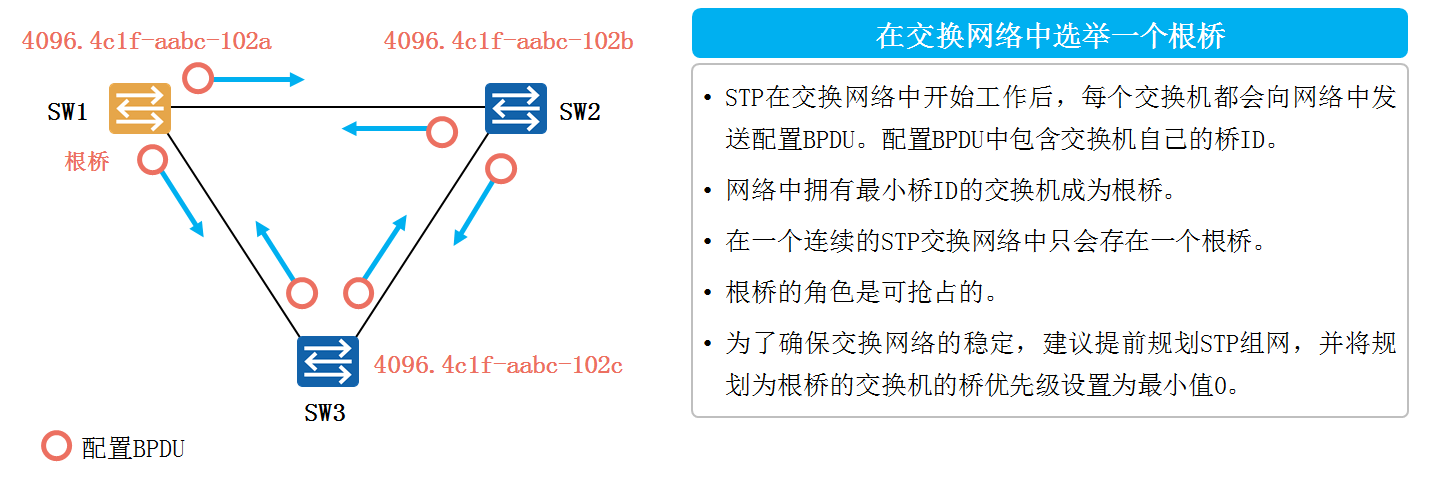

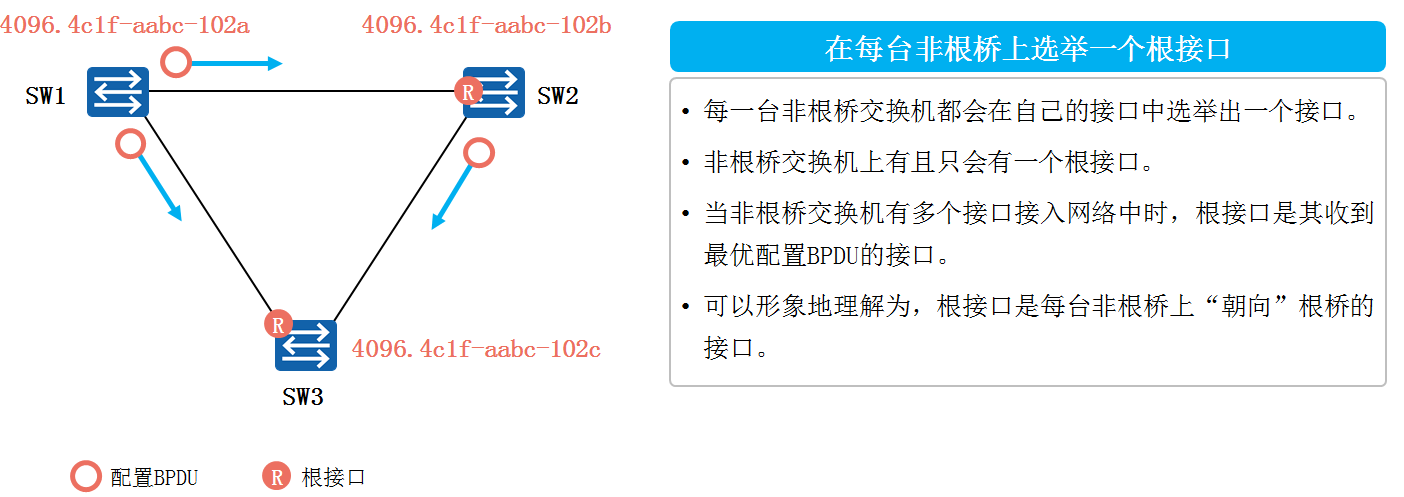

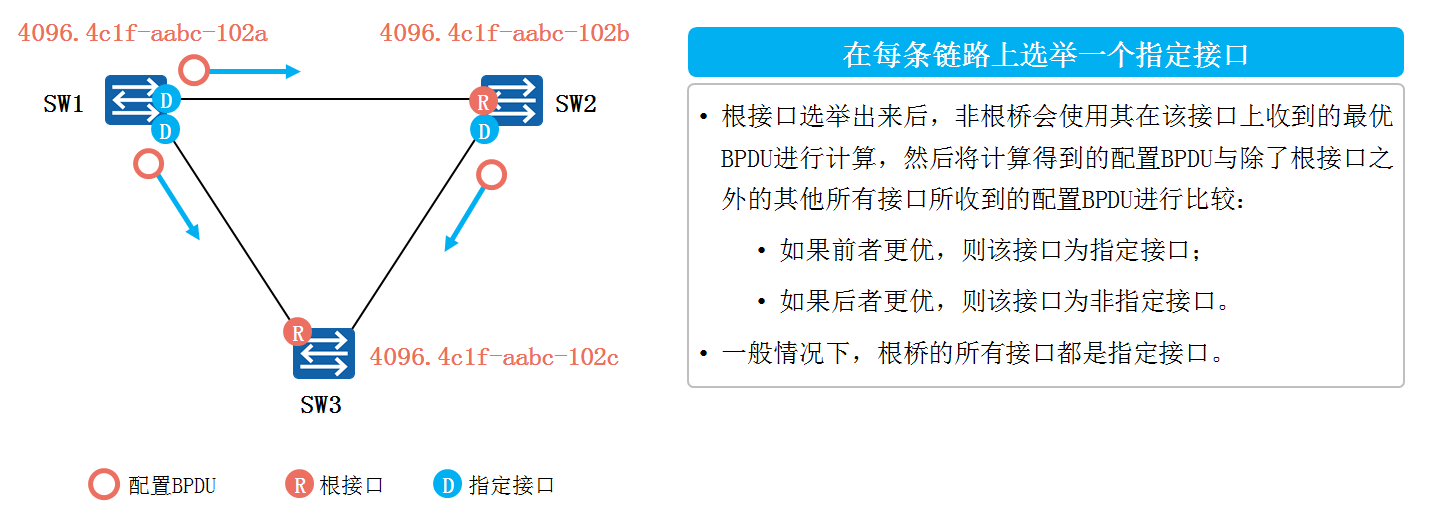

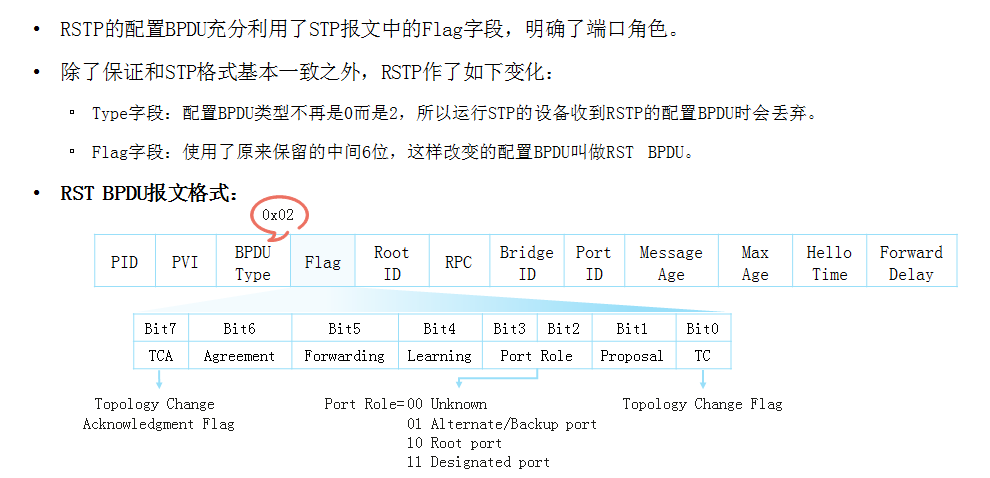

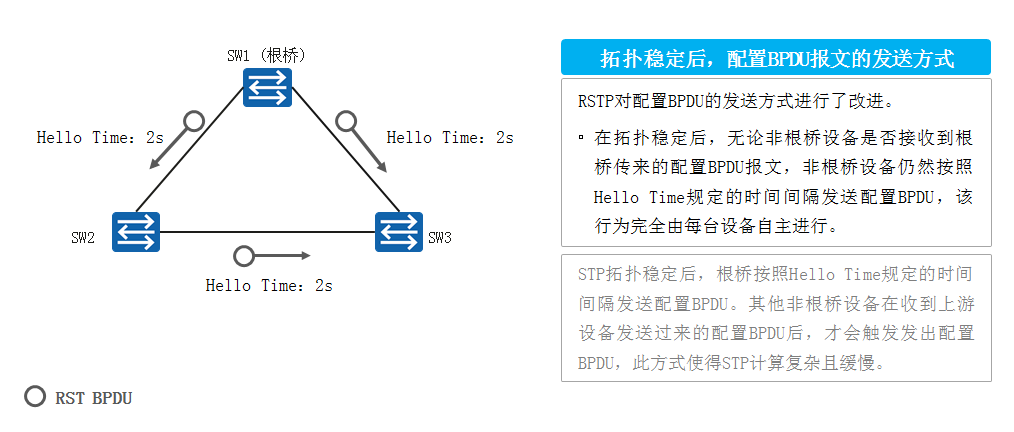

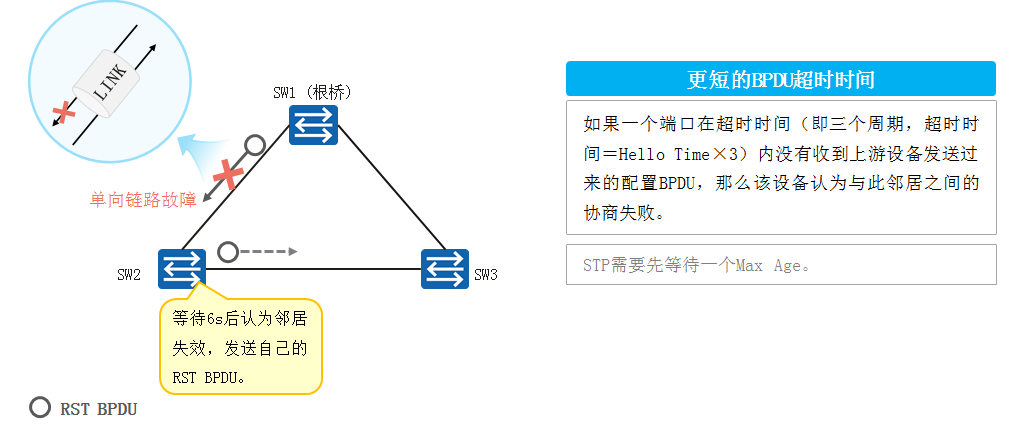

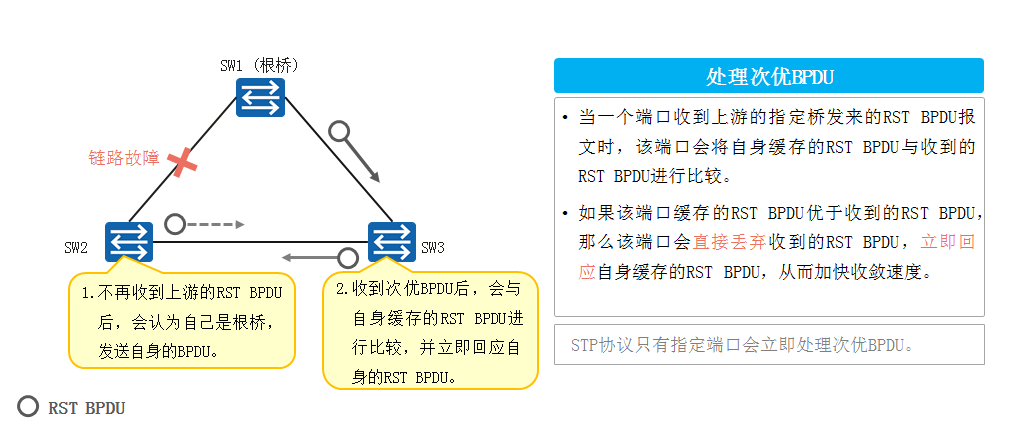

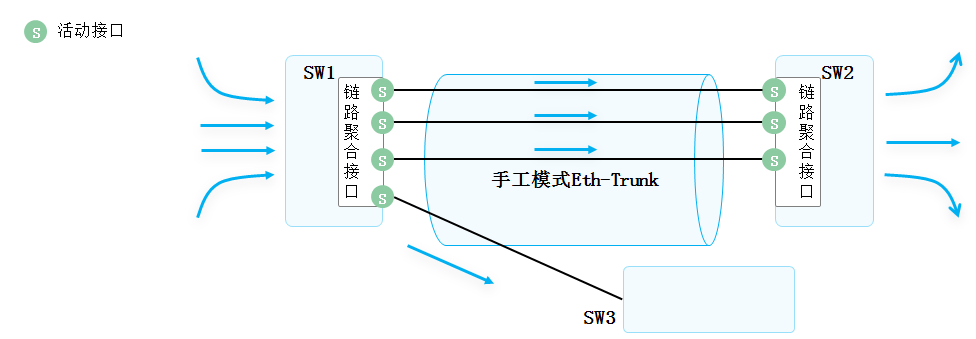

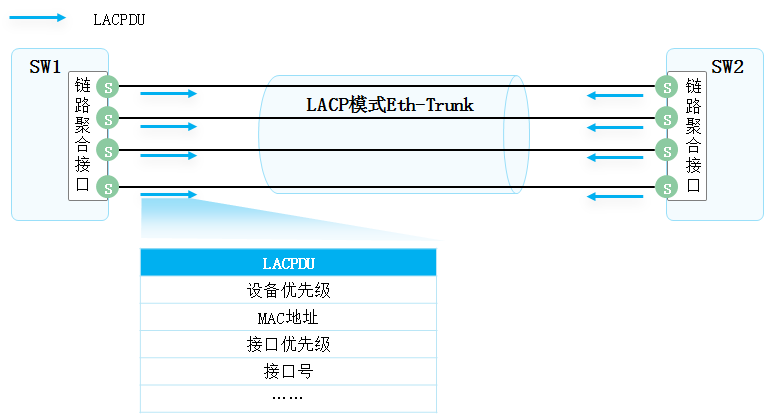

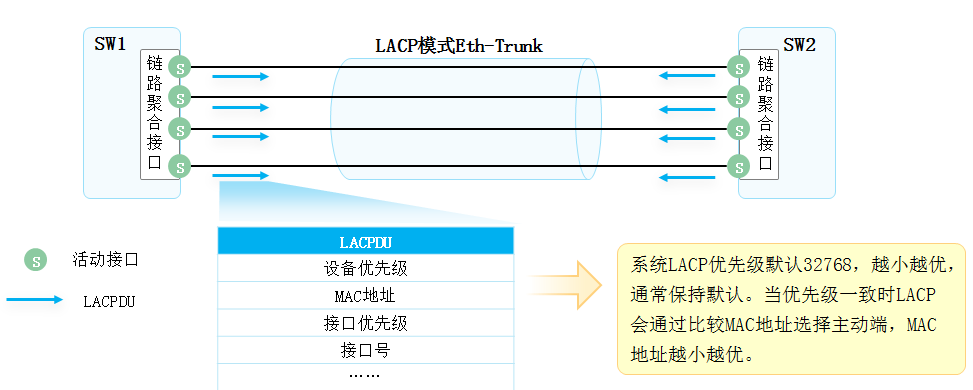

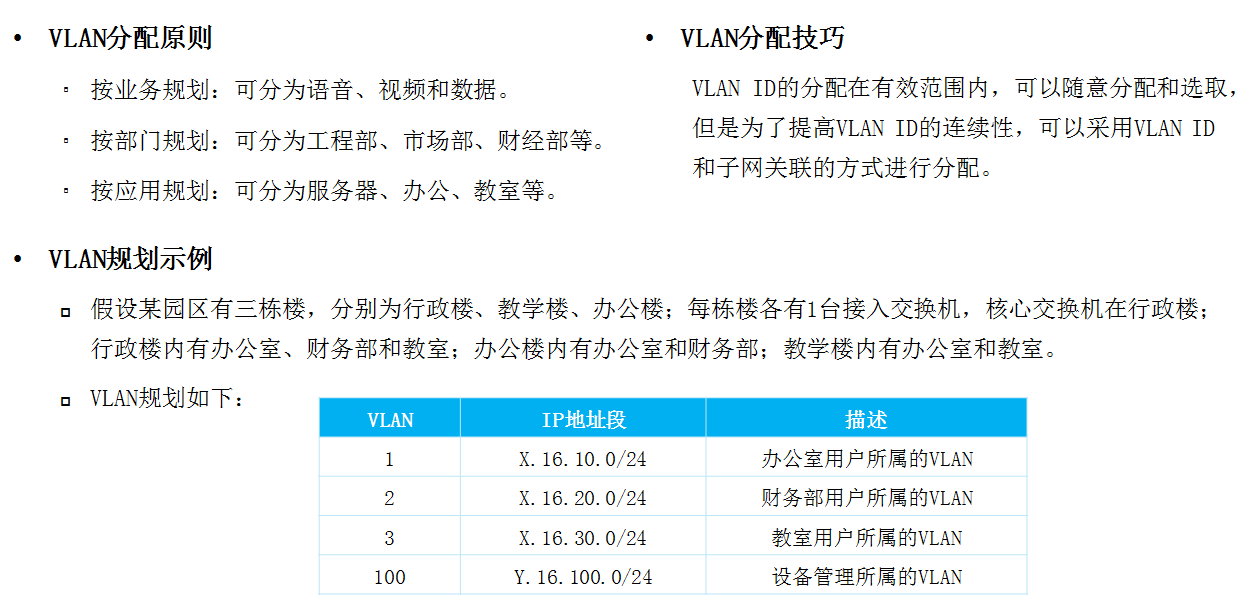

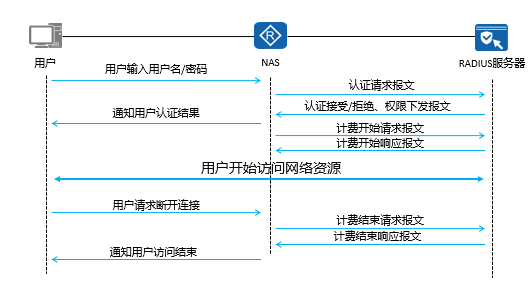

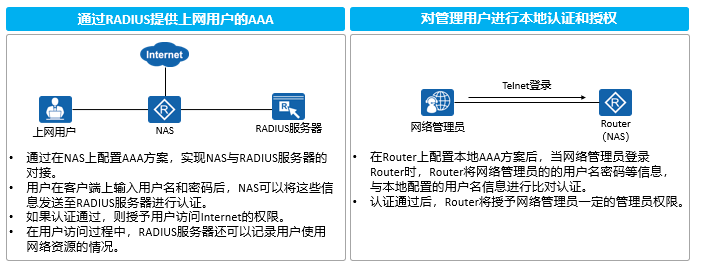

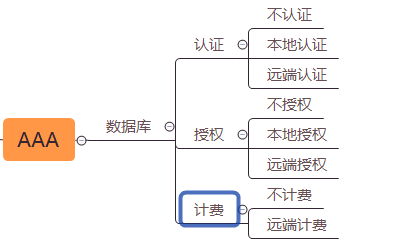

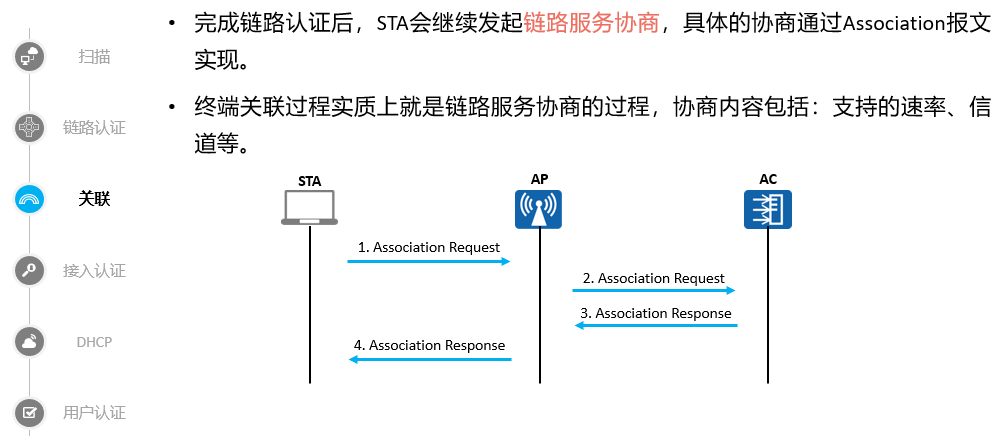

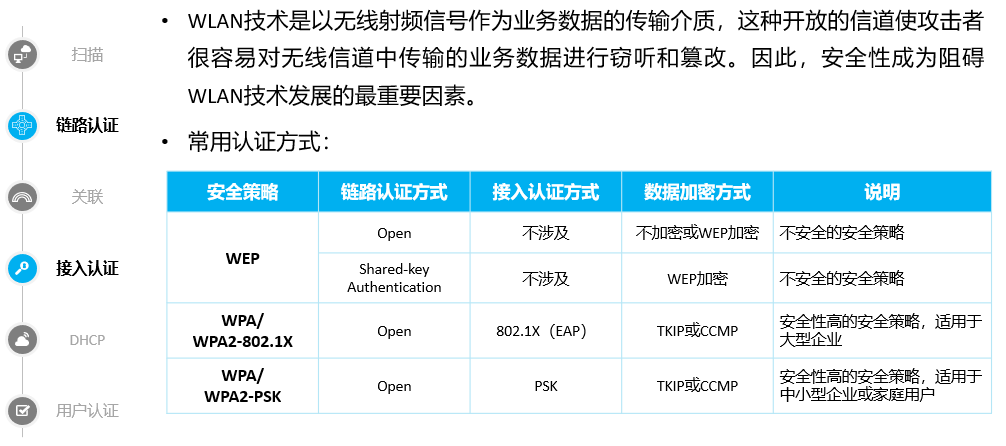

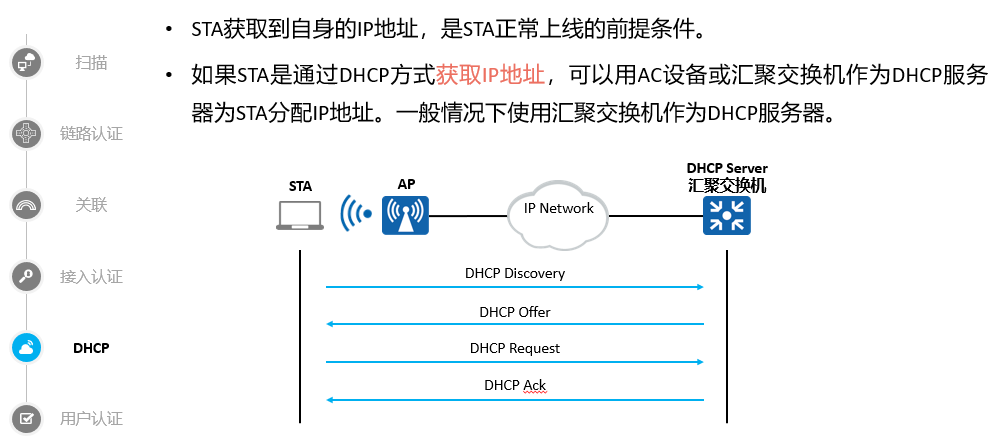

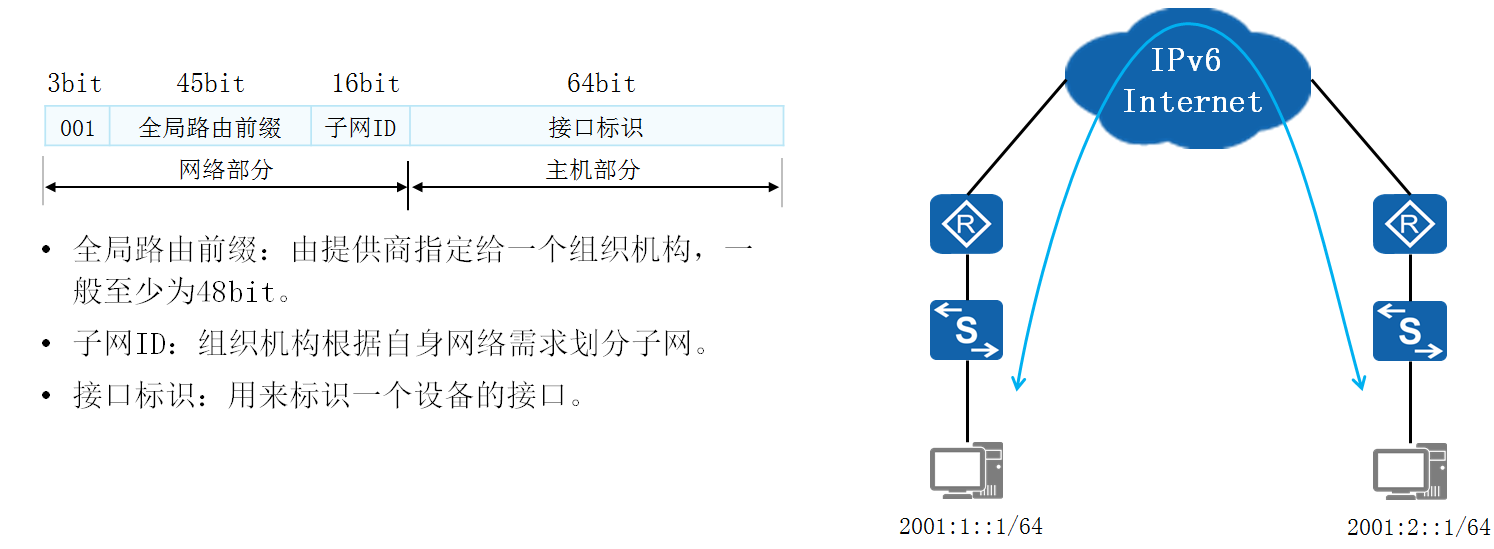

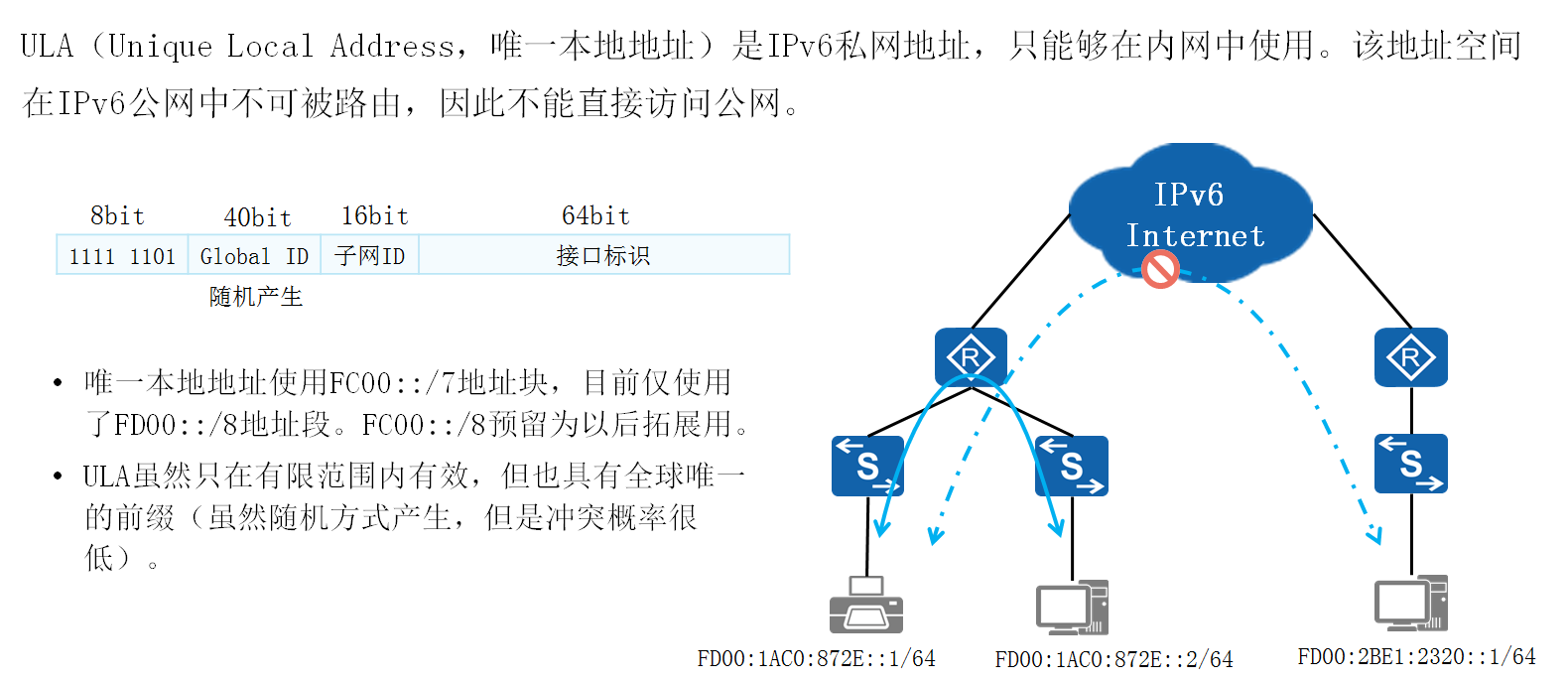

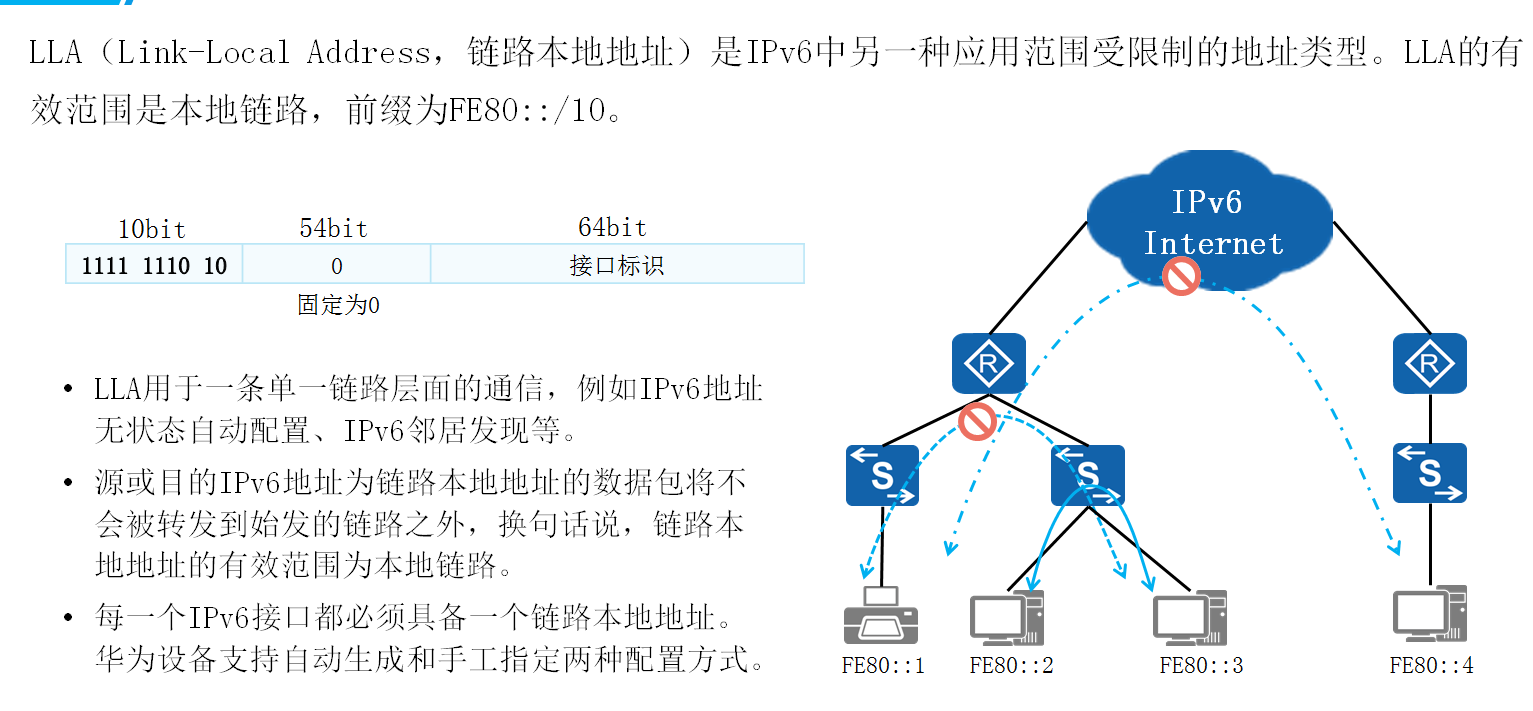

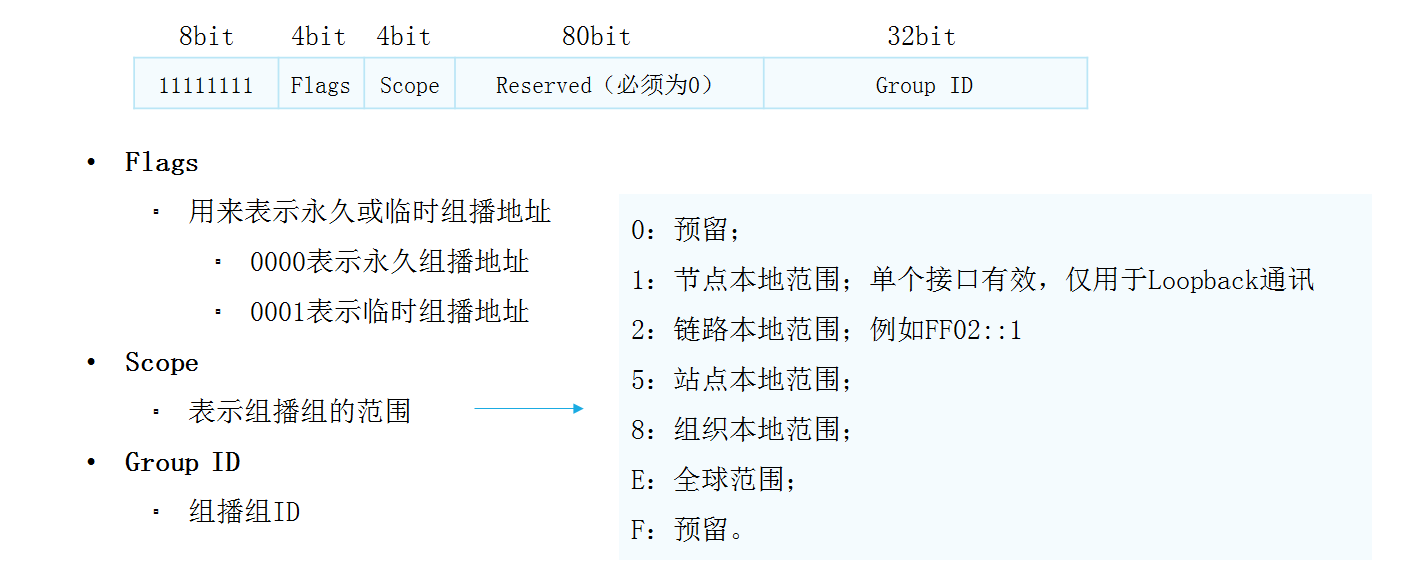

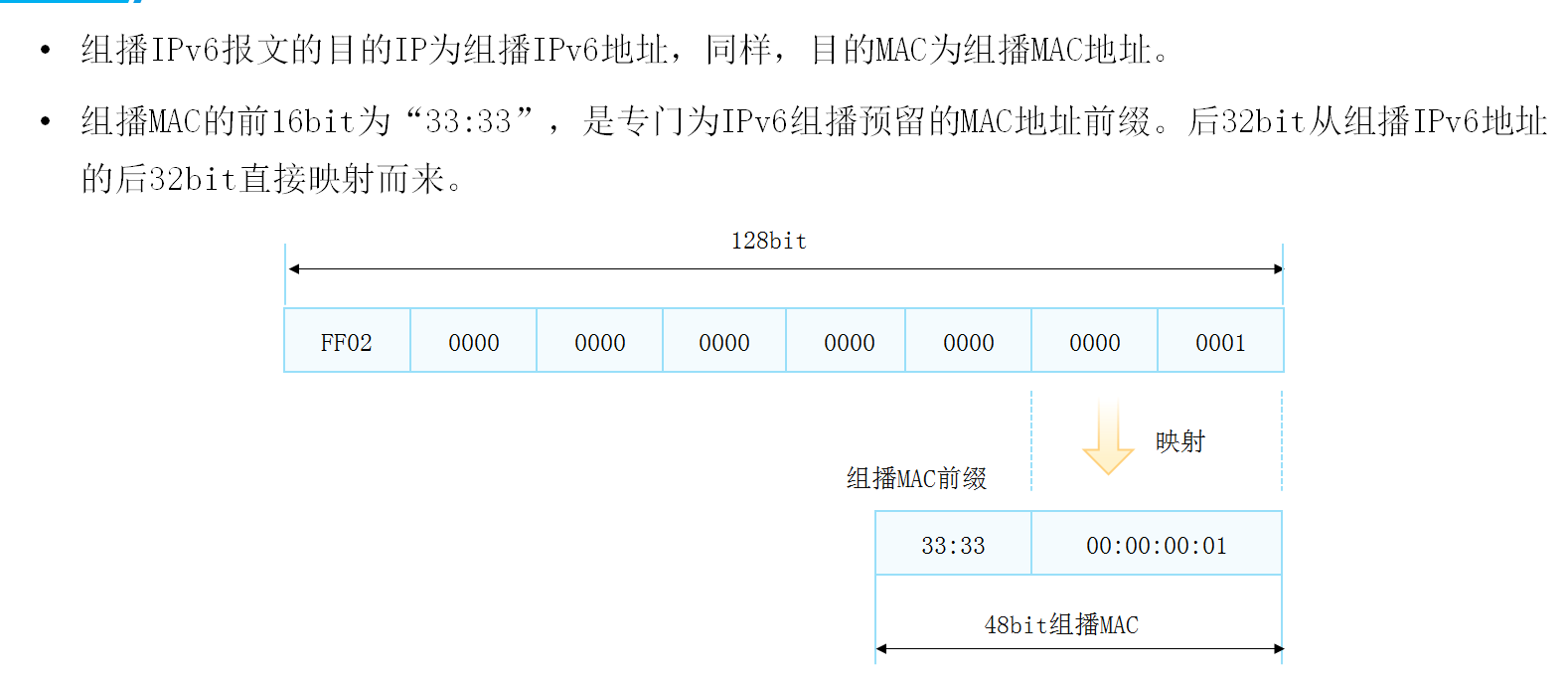

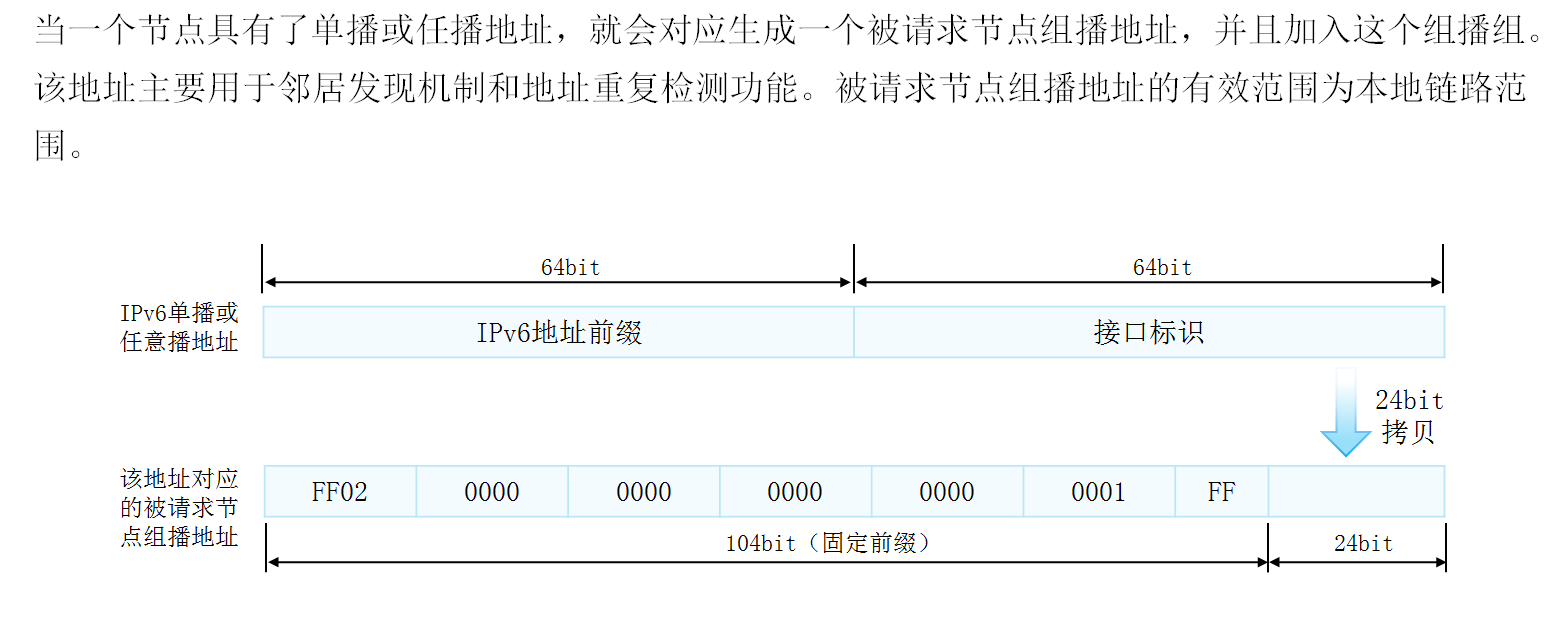

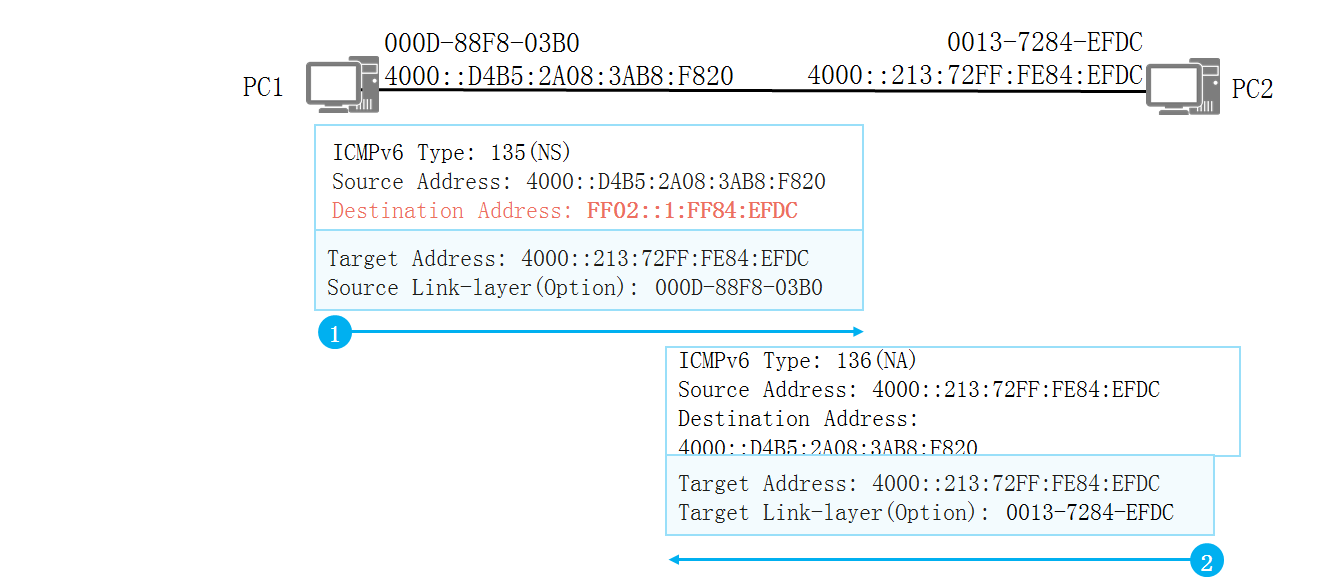

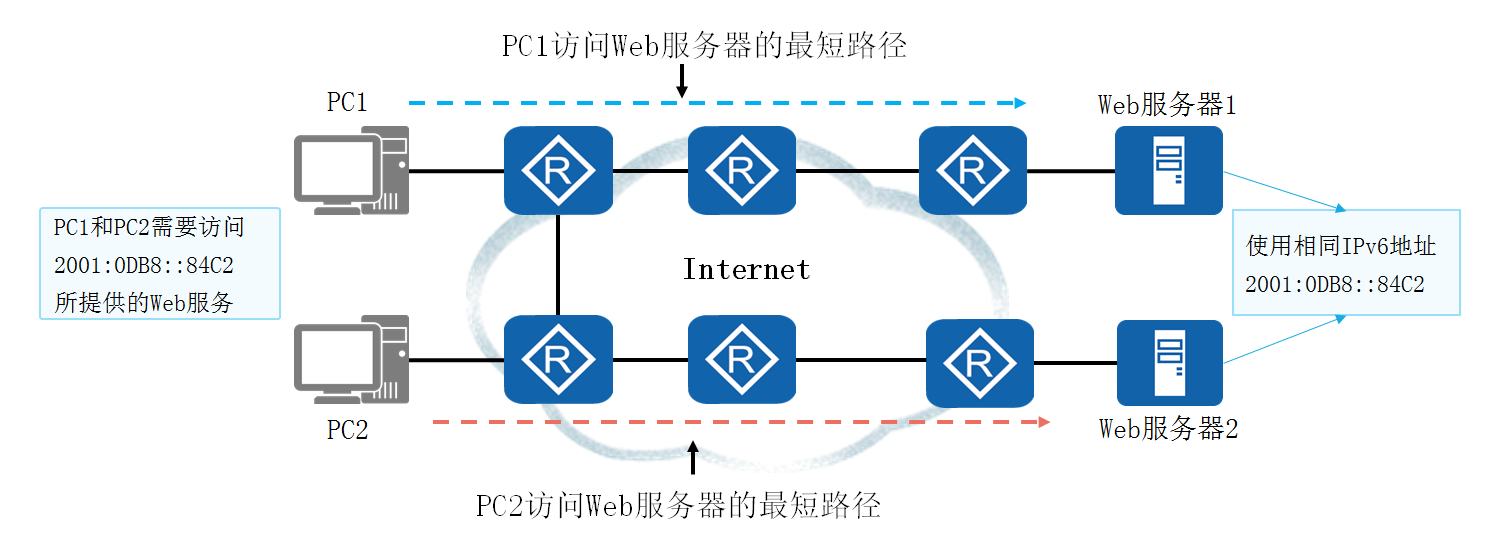

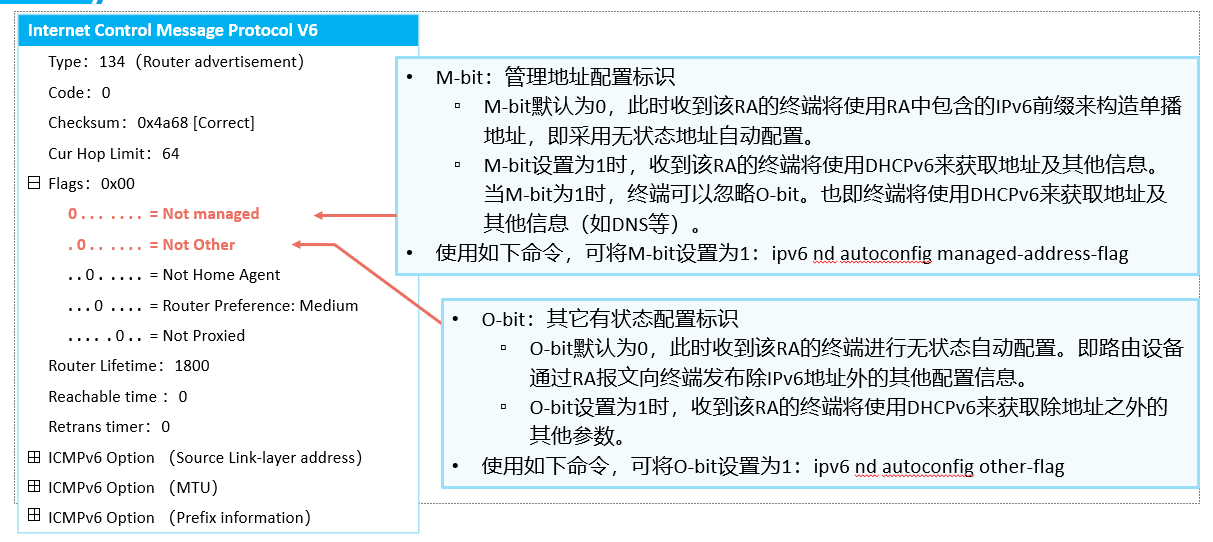

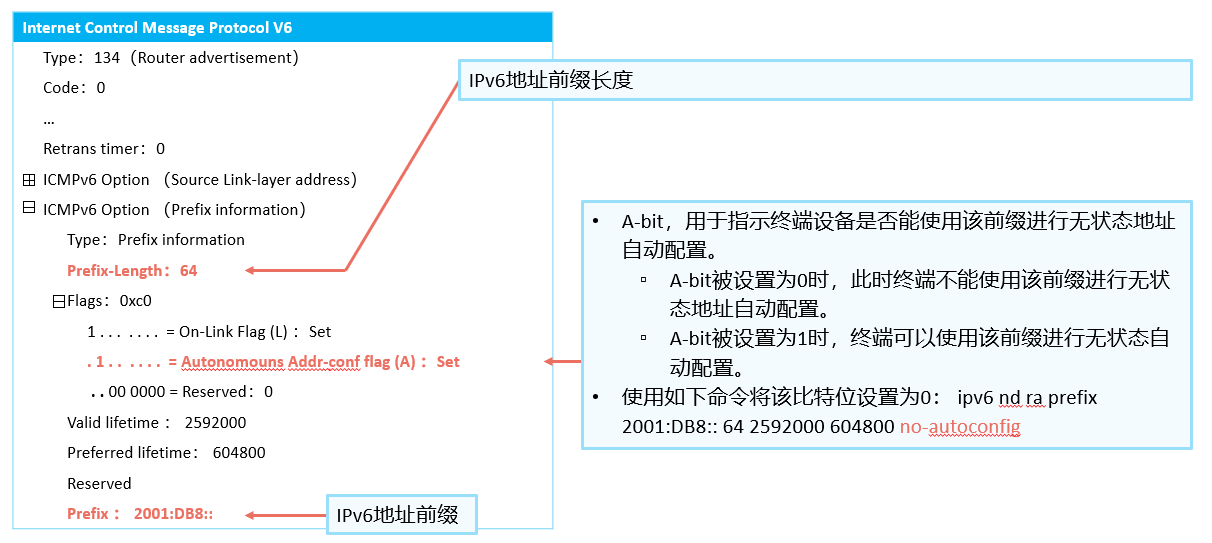

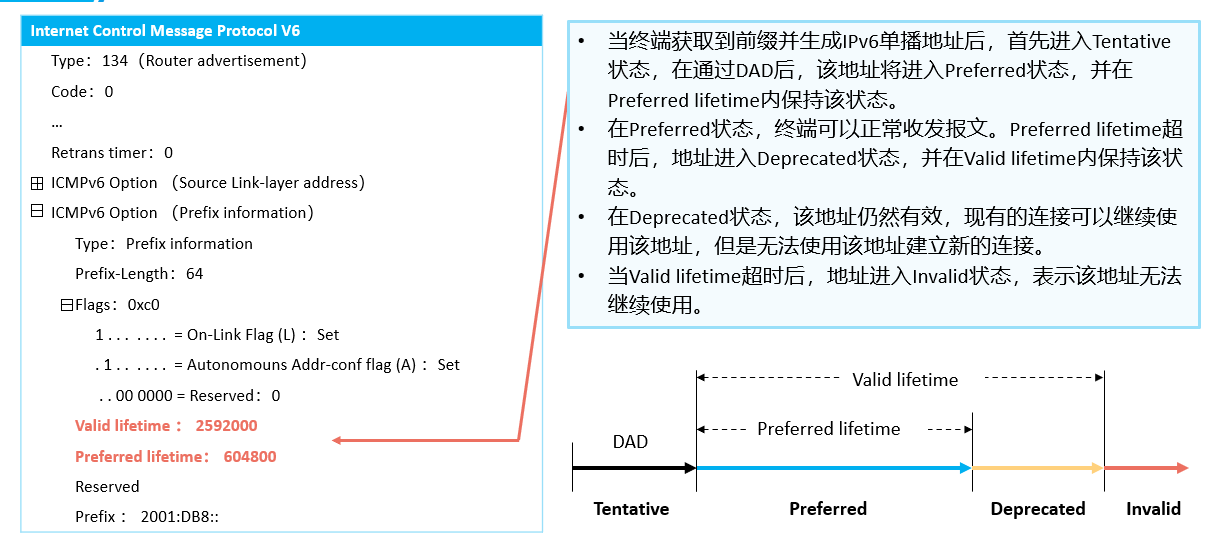

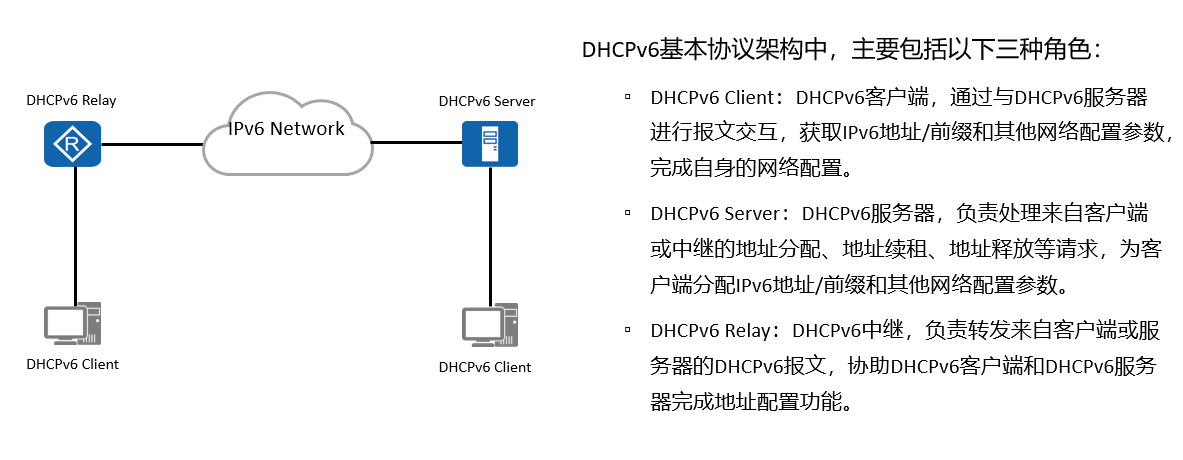

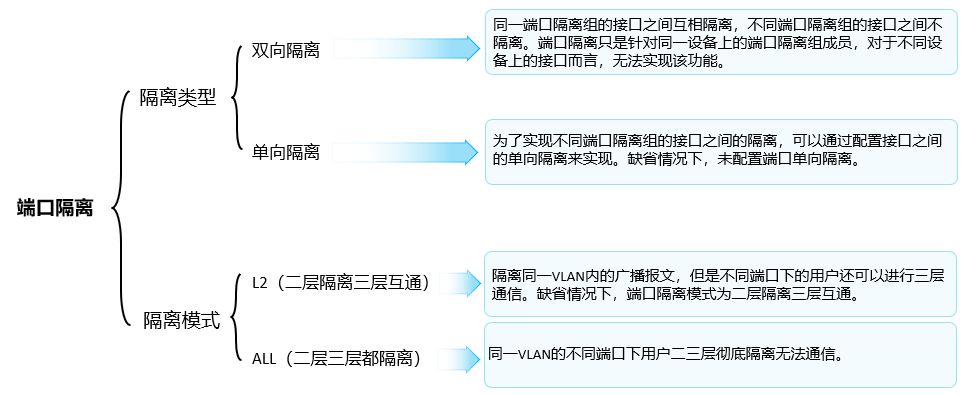

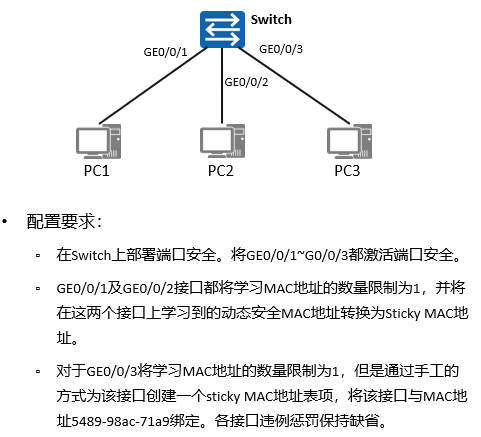

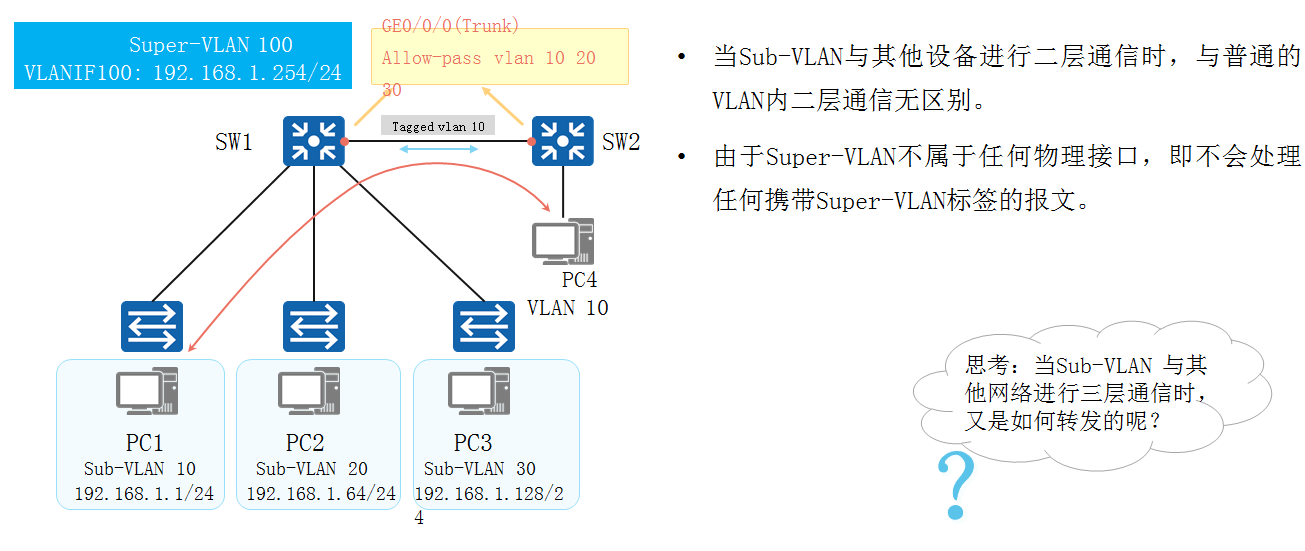

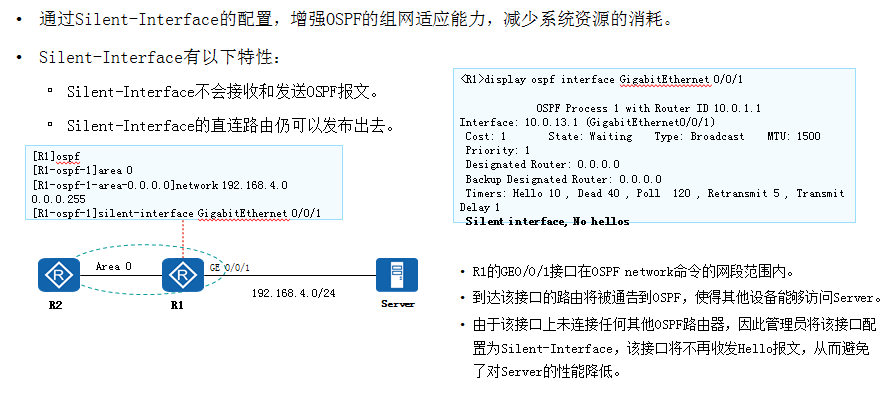

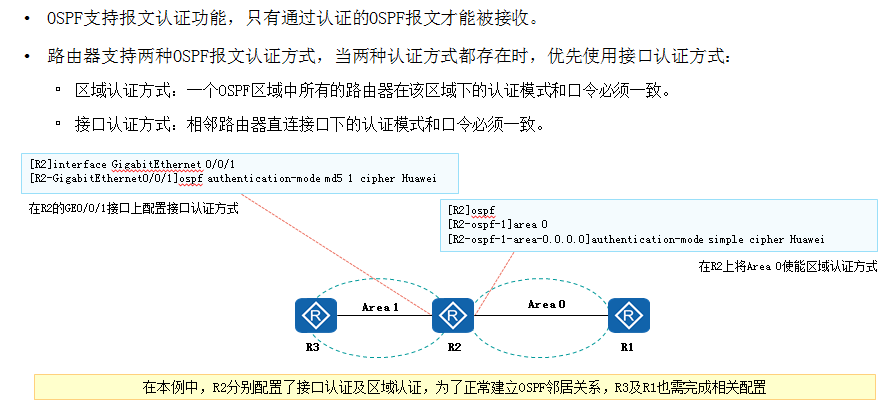

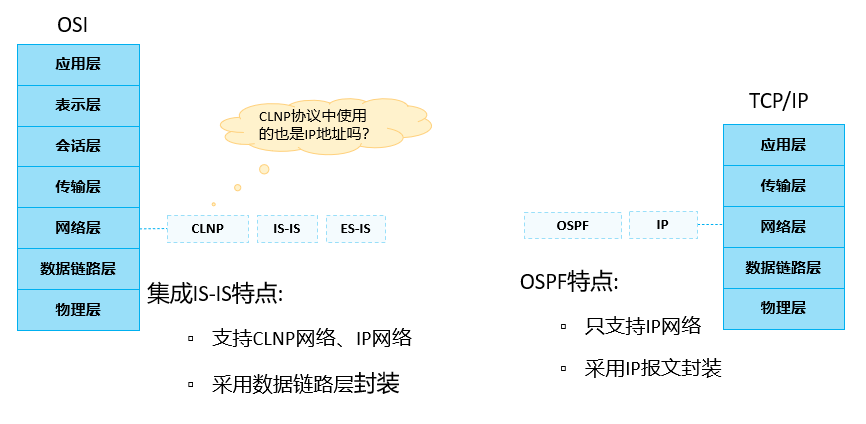

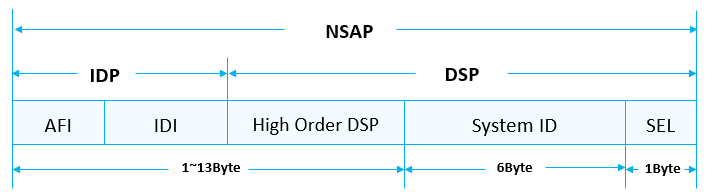

运行该协议的设备通过彼此交互信息而发现网络中的环路,并对某些接口进行阻塞以消除环路。