ensp实战之防火墙安全转发策略

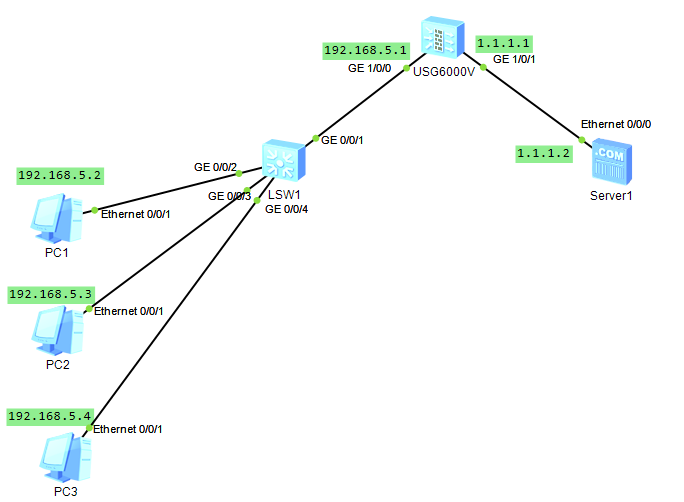

本次实验用防火墙是USG6000V,拓扑图如下:

步骤一:

按上面配好PC1、2、3以及WWW服务器的IP地址、子网掩码以及网关;

步骤二:

进入防火墙的CLI命令模式下,按一下命令配置:

配置各个接口的IP 地址,并加入相应的安全区域。

<USG6000V1>system-view

[USG6000V1]int g 1/0/0

[USG6000V1-GigabitEthernet1/0/0]ip add 192.168.5.1 24

[USG6000V1-GigabitEthernet1/0/0]quit

[USG6000V1]int g 1/0/1

[USG6000V1-GigabitEthernet1/0/1]ip add 1.1.1.1 24

[USG6000V1-GigabitEthernet1/0/1]quit

[USG6000V1]firewall zone trust

[USG6000V1-zone-trust]add int g 1/0/0

[USG6000V1-zone-trust]quit

[USG6000V1]firewall zone untrust

[USG6000V1-zone-untrust]add int g 1/0/1

[USG6000V1-zone-untrust]quit

配置名称为ip_deny的地址集,将几个不允许上网的IP地址加入地址集。

[USG6000V1]ip address-set ip_deny type object

[USG6000V1-object-address-set-ip_deny]address 192.168.5.2 0

[USG6000V1-object-address-set-ip_deny]quit

创建拒绝特殊的几个IP地址访问Internet的转发策略。

[USG6000V1]security-policy

[USG6000V1-policy-security]rule name policy_deny

[USG6000V1-policy-security-rule-policy_deny]source-address address-set ip_deny

[USG6000V1-policy-security-rule-policy_deny]action deny

[USG6000V1-policy-security-rule-policy_deny]quit

创建允许其他属于192.168.5.0/24这个网段的PC访问Internet的转发策略。

[USG6000V1]security-policy

[USG6000V1-policy-security]rule name policy_permit

[USG6000V1-policy-security-rule-policy_permit]source-address 192.168.5.0 24

[USG6000V1-policy-security-rule-policy_permit]action permit

[USG6000V1-policy-security-rule-policy_permit]quit

打开指定端口(华为新一代的防火墙,默认情况下,只有0口是可以允许所有服务)

[USG6000V1]int g 1/0/0

[USG6000V1-GigabitEthernet1/0/0]service-manage http permit

[USG6000V1-GigabitEthernet1/0/0]service-manage ping permit

[USG6000V1-GigabitEthernet1/0/0]quit

[USG6000V1]int g 1/0/1

[USG6000V1-GigabitEthernet1/0/1]service-manage http permit

[USG6000V1-GigabitEthernet1/0/1]service-manage ping permit

[USG6000V1-GigabitEthernet1/0/1]quit

防火墙安全转发策略教程到此结束,如果还有地方不懂得请加QQ群:489218121

浙公网安备 33010602011771号

浙公网安备 33010602011771号