websec tools / arachni / burpsuite / appscan / nmap / sqlmap / seninfo / woodpecker / CobaltStrike / awvs / msf / maillist / cve

s

- 安全测试项目 + 描述

| 序号 | 项目 | 描述 | 备注 |

| 1 | OWASP TOP 10 | https://owasp.org/ | |

| 2 | 国家信息安全漏洞共享平台 | https://www.cnvd.org.cn/ | |

| 3 | web sec / mail check | https://monitor.firefox.com/breaches | |

| 4 | Firefox Monitor 的所有数据外泄事件查询 | https://monitor.firefox.com/scan?ref=itsfoss.com#email=siemens800%40126.com | |

| 5 | Openwall mailing list archives | https://www.openwall.com/lists/ | |

- 安全测试工具 + 功能

| 工具名称 | 主要功能 | 下载地址 | 备注 |

|---|---|---|---|

| Burp Suite | Web应用程序渗透测试和漏洞扫描 | https://portswigger.net/burp | |

| Nmap | 端口扫描和网络探测 | https://nmap.org/ | [root@nginx ~]# nmap -p 1-22222 192.168.3.120 # 扫描大范围 |

| Metasploit Framework | 渗透测试和漏洞利用框架 | https://www.metasploit.com/ | |

| Wireshark | 网络数据包分析工具 | https://www.wireshark.org/ | |

| Nessus | 系统和应用程序的漏洞扫描 | https://www.tenable.com/downloads/nessus | |

| OWASP Zap | Web应用程序安全测试,自动扫描和检测Web应用程序漏洞 | https://owasp.org/www-project-zap/ | |

| SQLMap | 检测和利用SQL注入漏洞 | https://github.com/sqlmapproject/sqlmap | |

| Aircrack-ng | WiFi网络破解和安全测试 | https://www.aircrack-ng.org/ | |

| Hydra | 暴力破解密码 | https://tools.kali.org/password-attacks/hydra | |

| OpenVAS | 扫描和评估网络中的安全漏洞 | https://github.com/greenbone/openvas | |

| Metasploit |

Metasploit 是一款用于渗透测试和漏洞利用的开源框架。它提供了丰富的漏洞利用模块、Payloads和扫描工具。 - 自动化渗透测试和漏洞利用 |

https://www.metasploit.com | |

| Cobalt Strike |

Cobalt Strike 是一款商业化的渗透测试工具。它集成了多种,包括漏洞利用、大规模渗透测试、社会工程学攻击等。 - 高级感染和持久化功能 |

https://www.cobaltstrike.com/ | |

| Mimikatz |

Mimikatz 是一款用于提取和操作 Windows 认证凭据的工具。它可以获取密码、哈希值和票证等信息,用于安全审计和渗透测试。 - 提取和操控被Windows系统缓存在内存中的凭据 |

httpsgithub.com/gentilkiwi/mimikatz | |

|

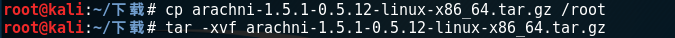

Arachni不同于上次介绍的nikto和skipfish Arachni使用(实现web分布式扫描) linux安装Arachni进行web网站扫描 Kali自带的Arachni是阉割版 |

https://www.cnblogs.com/xuyiqing/p/9936017.html https://www.cnblogs.com/bonelee/p/9651239.html https://www.cnblogs.com/tdcqma/p/7517313.html https://www.cnblogs.com/allmdzz/p/13032704.html https://blog.csdn.net/zixuanfy/article/details/52818527 进入目录:运行./arachni_web --host 0.0.0.0 不加host选型,默认跑在localhost上 |

- |

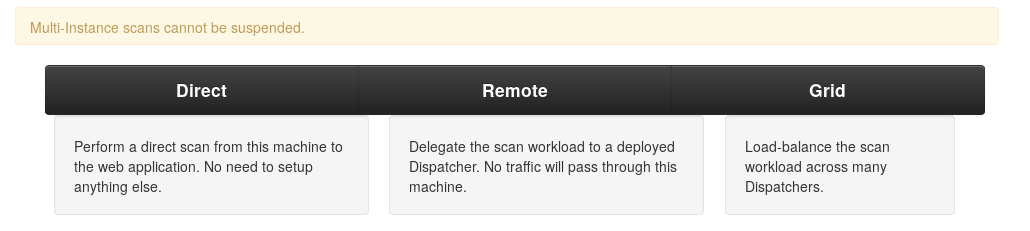

国际知名黑客组织匿名者,在技术文档中推荐了Arachni扫描器,其他扫描器不具有的特征:分布式扫描 Remote模式:分布式扫描 Grid模式:负载均衡分布式扫描 其他方面:比如Scheduling:定时扫描,这些在以前的OpenVAS,Nessus中都有介绍 |

|

Arachni不同于上次介绍的nikto和skipfish Arachni使用(实现web分布式扫描) linux安装Arachni进行web网站扫描 Kali自带的Arachni是阉割版 |

https://www.cnblogs.com/xuyiqing/p/9936017.html https://www.cnblogs.com/bonelee/p/9651239.html https://www.cnblogs.com/tdcqma/p/7517313.html https://www.cnblogs.com/allmdzz/p/13032704.html https://blog.csdn.net/zixuanfy/article/details/52818527 进入目录:运行./arachni_web --host 0.0.0.0 不加host选型,默认跑在localhost上 |

http://www.arachni-scanner.com/download/

- 解压好后进入目标开启Web服务:

我们要使用的是arachni_web这个脚本来开启Web服务: 注意:如果报错,那么重新下载,64位换32位(x86)

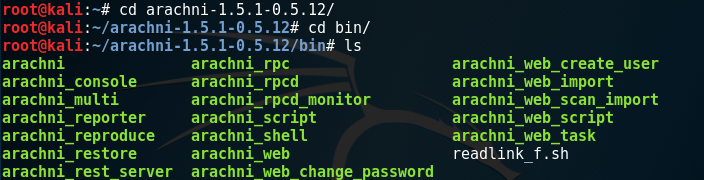

打开浏览器localhost:9292即可访问Arachni:

- 默认管理员用户名admin@admin.admin,密码administrator 默认普通用户名和密码其实不用知道,以管理员身份登陆,然后就可以创建用户进行分配 接下来就来做一个扫描实例: 场景: Kali虚拟机IP:192.168.163.132 Metasploitable靶机IP:192.168.163.129

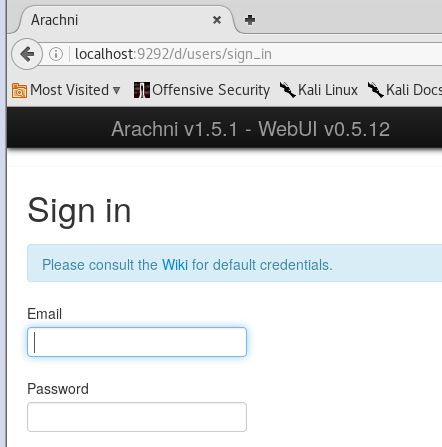

创建新的扫描任务:Scan-->New Scan:

设置目标URL,扫描配置文件(这里采用默认的),下面的描述和分享设置不用多说

点击Go:就可以开始扫描了,一个扫描就是这么简单

需要关注的是下面的高级选项:

Direct模式:使用一个进程对目标进行扫描 可以设置好在晚上扫描,早上来就可以看到结果了,很适合在企业环境中使用

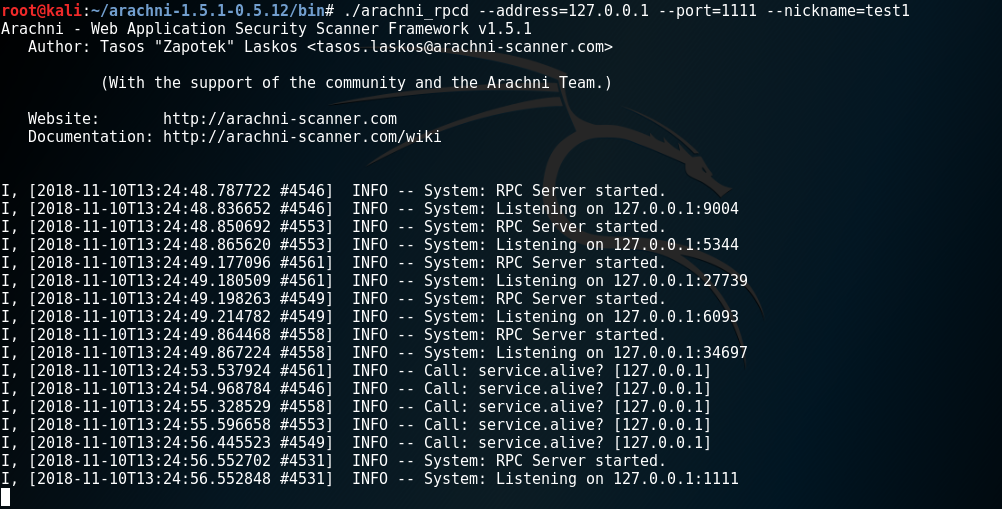

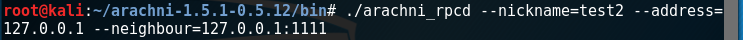

Arachni制作者很强大,使得它很安全,比如每几秒就会更新一次Cookie,无法利用自动化扫描工具 换句话说,用Arachni扫Arachni的话,基本什么都扫不到 分布式扫描:上边只是提到了分布式:基于RPC协议 下边具体地实践,如果做到分布式扫描:首先是开启RPCD,为了方便,这里我使用Kali本机作为分布式中的一台机器,开启本机地1111端口

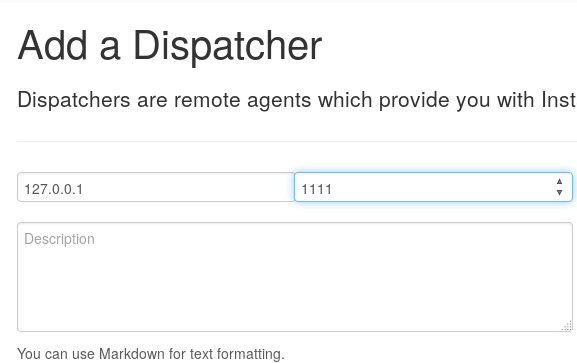

接下来就是在Arachni中配置:

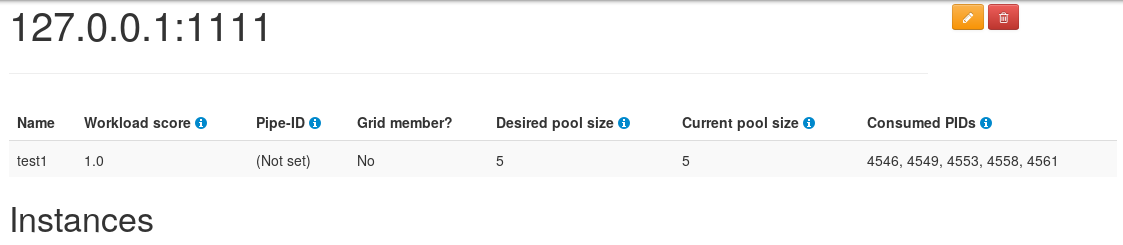

配置好后,如果是这个界面说明配置成功了:

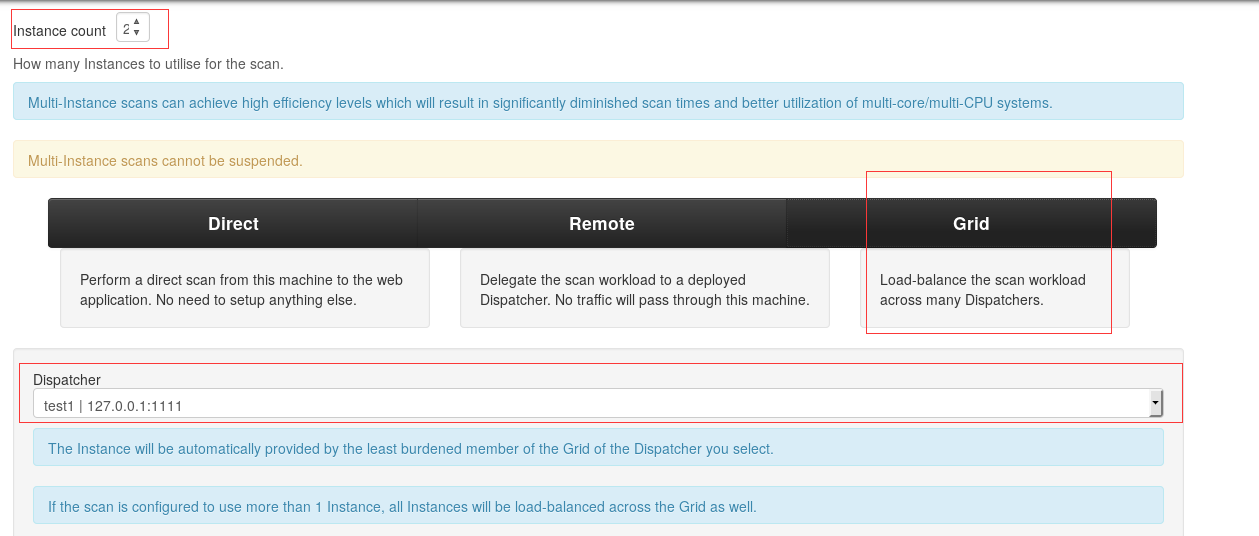

开启分布式扫描也很简单 新建扫描任务之后,在高级选择中选择:Remote,然后指定Dispatcher

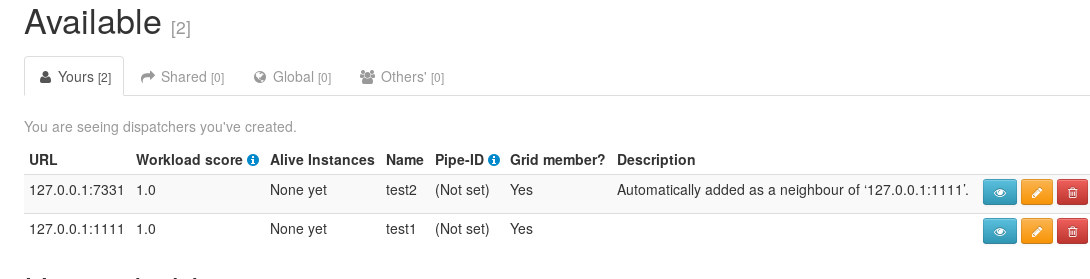

点击Go就可以开始分布式扫描了 Grid扫描: 分布式扫描基础上,再加上负载均衡 我已经生成了一个Dispatcher: 想要再生成一个呢? 这里生成一个test2,它于刚才生成的test1,是一个组,称为一个Grid

查看Web页面:

指定“邻居”用来做到负载均衡:不要把多个Dispatcher的邻居指定为同一个,理论上最好做成链状 实际使用:一定注意上边的实例个数选择:Dispatcher的个数

然后选择Grid扫描,但是Dispatcher这一栏选择哪一个都可以,因为是同一个组的 |

国际知名黑客组织匿名者,在技术文档中推荐了Arachni扫描器,其他扫描器不具有的特征:分布式扫描 Remote模式:分布式扫描 Grid模式:负载均衡分布式扫描 其他方面:比如Scheduling:定时扫描,这些在以前的OpenVAS,Nessus中都有介绍 |

end