计算机网络-7-1-网络安全问题概述

本章最重要的内容是:

-

计算机网络面临的安全威胁和计算机网络安全的主要问题。

-

对称密钥密码体制和公钥密码体制的特点。

-

数字签名与鉴别的概念。

-

网络层安全协议IPsec协议族和运输层安全协议SSL/TLS。

-

应用层电子邮件的安全措施。

-

系统安全:防火墙与入侵检测。

网络安全问题概述

本节讨论计算机网络面临的安全性威胁、安全的内容和一般的数据加密模型。

计算机网络的通信面临的两大威胁

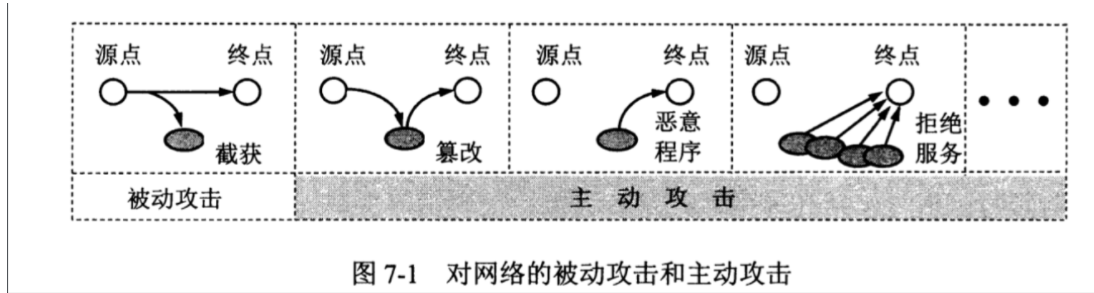

计算机网络的通信面临两大类威胁,即被动攻击和主动攻击,如图7-1。

被动攻击:被动攻击指的是从网络上窃听他人的通信内容。通常把这类攻击称之为截获,在被动攻击中,攻击者只是观察或分析某一个协议数据单元PDU而不干扰信息流。即使这些数据对攻击者来说是不容易理解的,他也可以通过观察PDU的协议控制信息部分,了解正在通信的协议实体的地址和身份。这种被动攻击又称之为流量分析(traffic analysis),在战争时期,通过分析某处大量出现异常的通信量,往往可以发现地方指挥所的位置。

主动攻击有如下常见的攻击方式:

-

篡改:攻击者故意篡改网络上传输的报文,这里与包括彻底中断传送的报文,甚至是把完全伪造的报文传送给接收方。这种方式又称之为更该报文流。

-

恶意程序(rogue program):对网络安全威胁较大的有:

- 计算机病毒(computer virus)

- 计算机蠕虫(computer worm)

- 木马(Trojan horse)

- 逻辑炸弹(logic bomb)

- 后门入侵(backdoor knocking)

- 流氓软件

- 拒绝服务Dos(Denial of Service):指攻击者向互联网上的某个服务器不停的发送大量分组,,使该服务器无法提供正常的工作,甚至是瘫痪。若从互联网上的成百上千个网站集中攻击一个网站,则称之为分布式拒绝服务DDOS(Distributed Denial of Service),有时候也成这种攻击为网络带宽攻击或者连通性攻击。

还有其他类似的网络安全,例如,在使用以太网交换机的网络中,攻击者向某个以太网交换机发送大量的伪造源MAC地址的帧,以太网交换机收到这样的帧,就把这个假的源MAC地址写入交换表中(因为表中没有这个地址)由于这种伪造的地址数量太大,因此很快就会把交换表填满,导致交换机无法正常工作(又称之为交换机中毒)。

对于主动攻击,可以采取适当的检测措施,但对于被动攻击,通常是检测不出来的,根据这些特点,可得出计算机网络通信安全目标如下:

- 防止析出报文内容和流量分析。

- 防止恶意程序。

- 检测更改报文流和拒绝服务。

对付被动攻击可采取各种加密技术,而对付主动攻击,则需要将加密技术与适当的鉴别技术相结合。

安全的计算机网络

一个安全的计算机网络应该达到以下4个目标:

- 保密性:保密性指的是只有信息的发送方和接受方才能懂得所发送信息的内容,而信息的截获者则看不懂所截获的信息,显然,保密性是网络安全通信最基本的要求想,也是对付被动攻击所必备的功能,为了使网络具有保密性,我们需要使用各种密码技术。

- 端点鉴别:安全的计算机网络必须能够鉴别信息的发送方个接收方的真实身份,端点鉴别在对付主动攻击是非常重要的。

- 信息的完整性:即使确认发送方的身份是真实的,并且所发送的信息都是经过加密的,我们依然不能认为网络是安全的,还必须确保确认所接收到的信息是完整的,也就是信息的内容是没有被人篡改过的。

- 运行的安全性:访问控制(access control)对计算机系统的安全性非常重要,必须要对访问网络权限加以控制,并规定每个用户的访问权限,尤其在安全要求更高的多级安全情况下更是如此。

数据加密模型

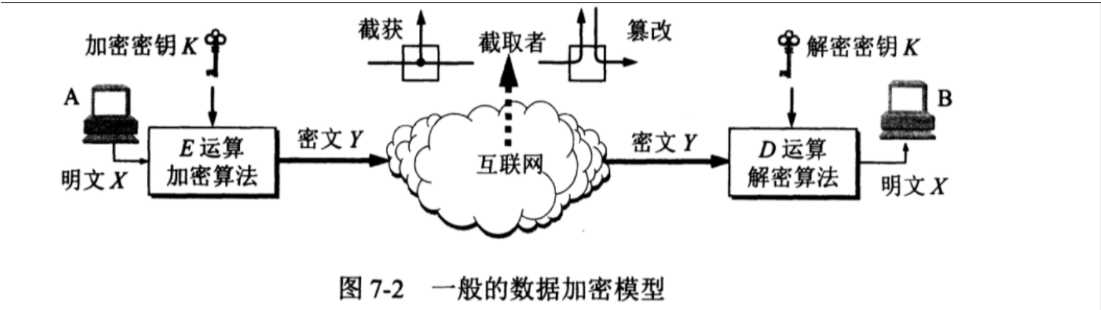

一般的数据加密模型如图7-2所示:用户A向B发送明文X,但通过加密算法E运算后,就得到密文Y。

如图所示的加密和解密用的秘钥K(Key),是一串秘密的字符串(即比特串),公式就是明文通过加密算法变成密文的一般方法。\((E_K(X):对X加密)\)

\(Y=E_K(X)\)

在传送过程中可能会遇到密文的截取者(攻击者,入侵者),下图公式表示接收端在利用解密算法运算和解密秘钥K,先解出明文X,解密算法是加密算法的逆运算。在进行解密运算时,如果不事先约定好的秘钥就无法解出明文。\((D_K(X):对X解密)\)

\(D_K(Y)=D_K(E_K(X))=X\)

浙公网安备 33010602011771号

浙公网安备 33010602011771号