20199131-第2次作业-网络攻防实践

学号 20199131-2020-3-10《网络攻防实践》第2周作业

1.知识点梳理与总结

- 一个基础的网络攻防环境需要如下组成部分:靶机、攻击机、攻击检测、分析和防御平台、网络连接

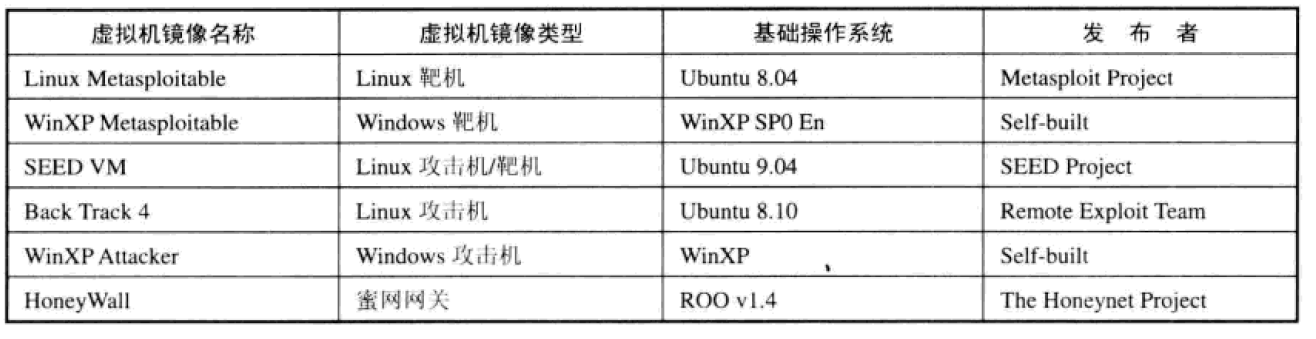

- 网络攻防环境实验中的虚拟镜像

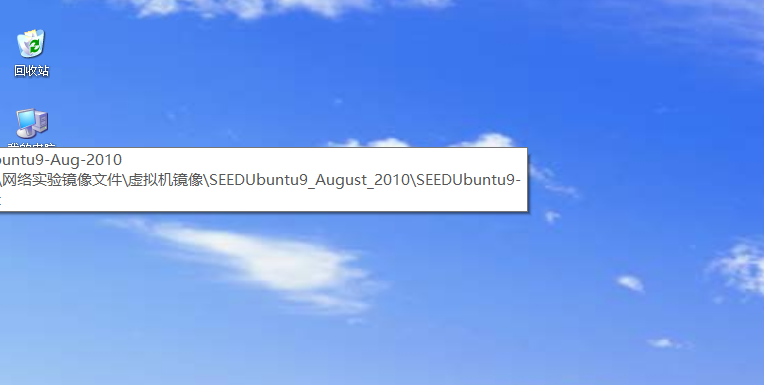

- 在SEEDUbuntu9_August_2010的环境配置中,不允许直接root登录,需普通账号登录,然后使用su提升至root

- HoneyWall作为虚拟蜜网中一个关键的功能部位,提供了对网络攻击的行为监控、监控和分析的平台

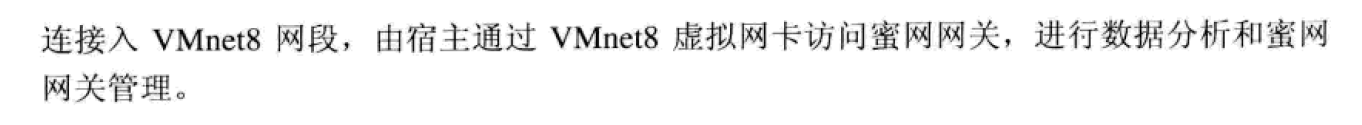

- 网络攻防实验环境的大体规划:

2.攻防环境搭建详细过程(图文并茂,该部分是重点)

利用提供的虚拟机镜像和VMWare Workstations软件,在自己的笔记本电脑或者P上部署一套个人版网络攻防实践环境,至少包括一台攻击机、一台靶机、SEED虚拟机和蜜网网关,并进行网络连通性测试,确保各个虚拟机能够正常联通。撰写详细实验报告,细致说明安装和配置过程(截图)、过程说明、发现问题和解决问题过程,以及最后测试结果。

画出攻防环境的拓扑结构图(包含IP地址)

需要详细描述从开始安装到配置结束的环境搭建过程

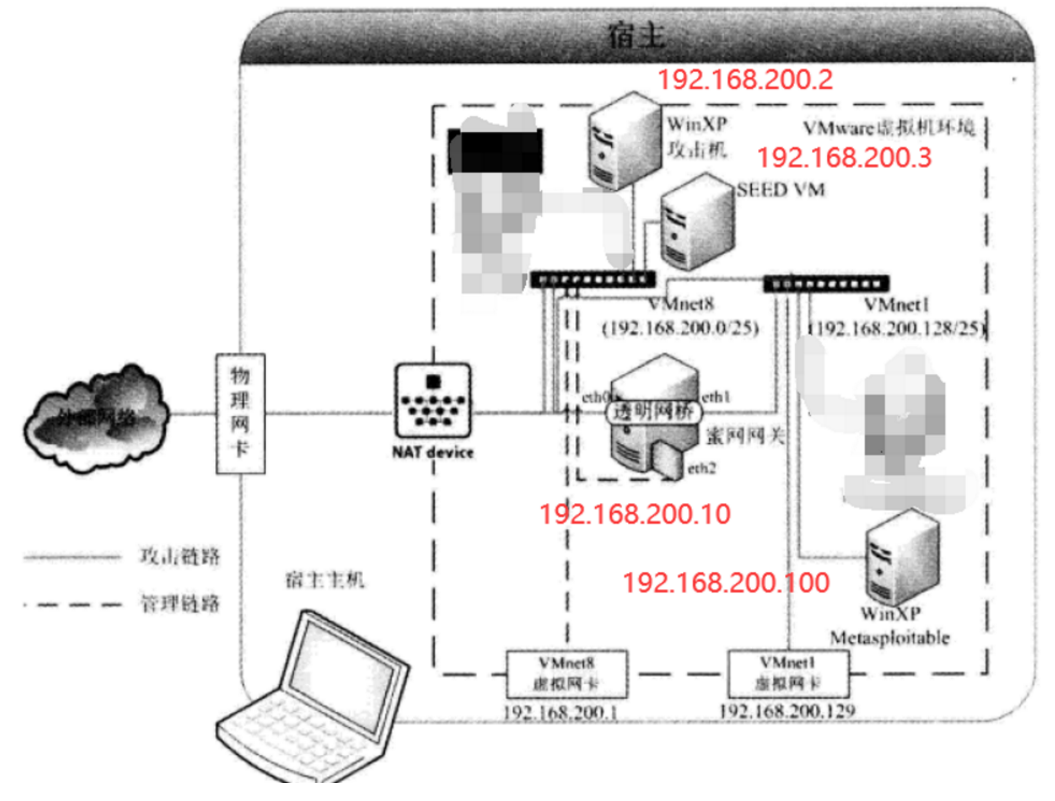

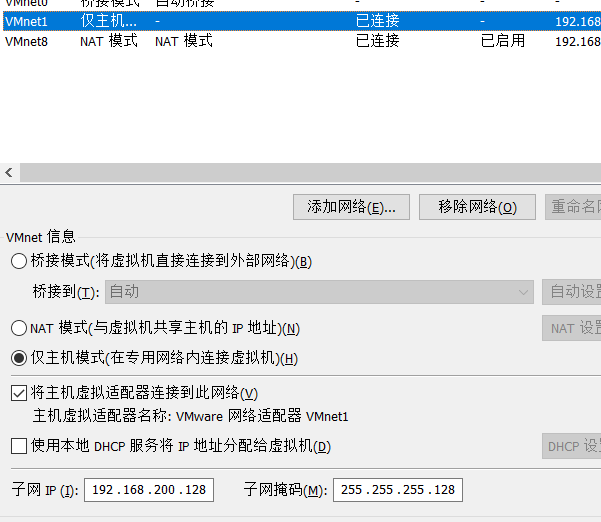

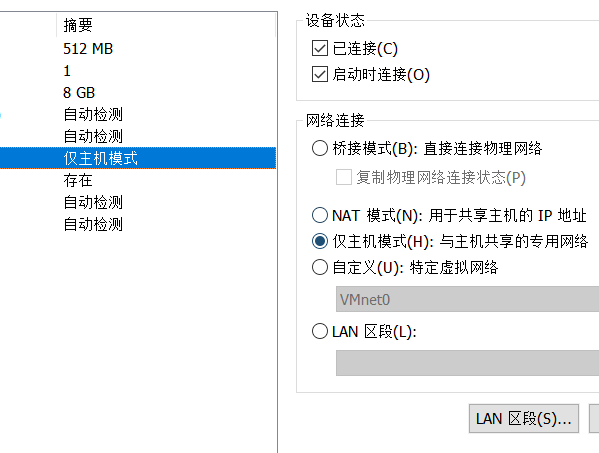

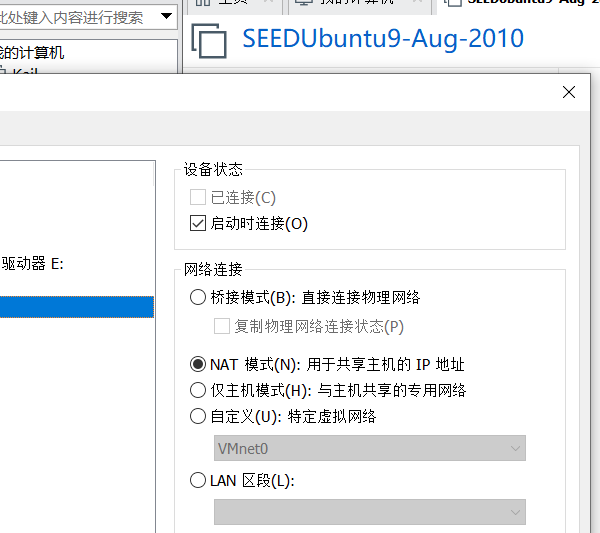

- 下图是对VMware三种网络模式中的Host-only模式(VMnet1)和NAT模式(VMnet8)的配置,由于VMnet1作为靶机网段,VMnet8作为攻击机网段,所以VMnet1不需要DCHP服务,而VMnet8开启DHCP服务,为攻击网段提供DHCP服务。

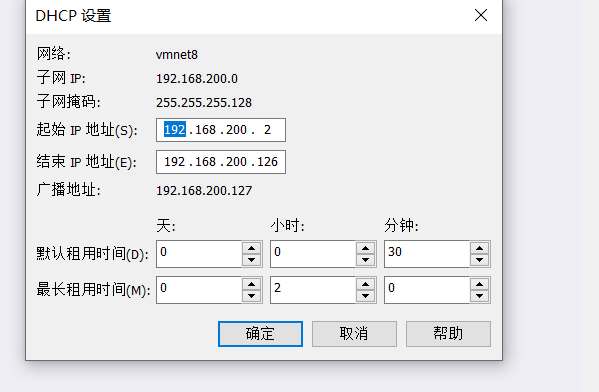

VMnet8的相关配置:

VMnet1的相关配置:

攻击机

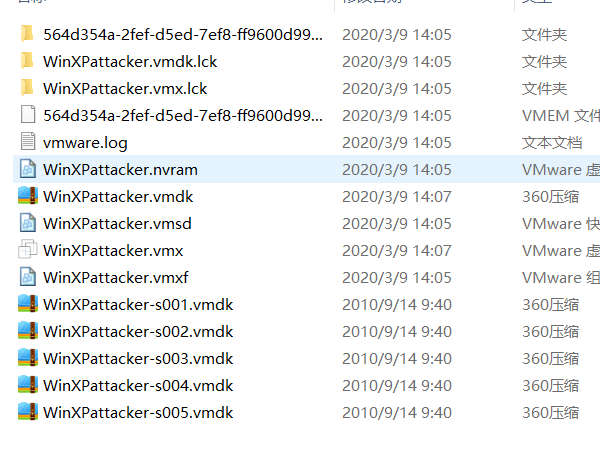

- WinXP Attacker的安装

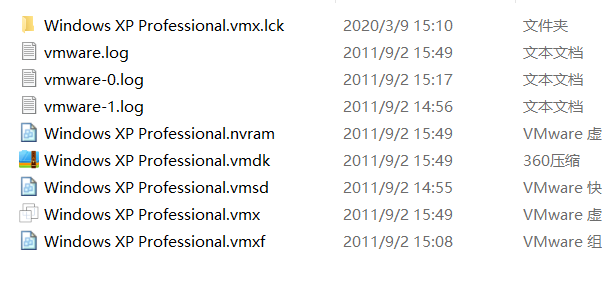

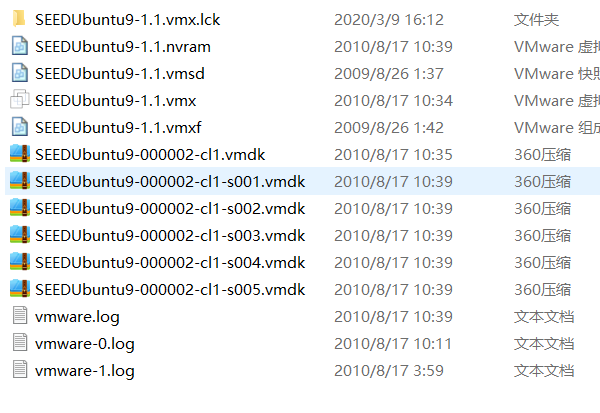

使用现成的vmx等文件,直接用VMware Workstation打开

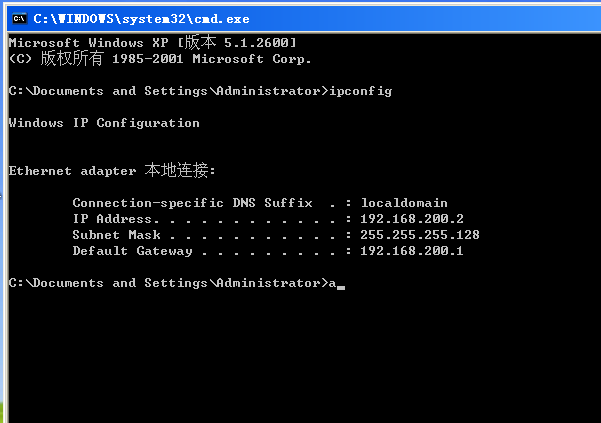

- 将WinXP Attacker连入VMnet8网段

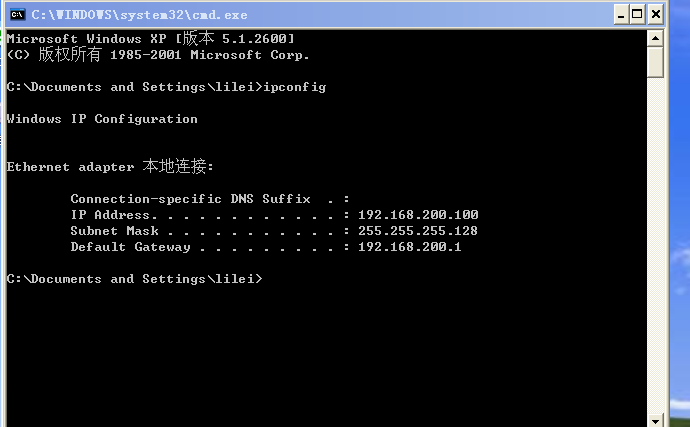

- 检查配置情况,发现配置成功

靶机

-

WinXP Metasploitable的安装

使用现成的vmx等文件,直接用VMware Workstation打开

-

将WinXP Metasploitable连入VMne1网段

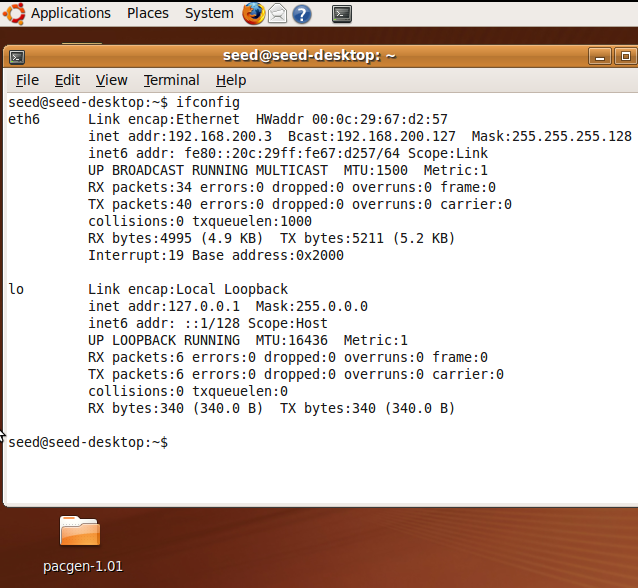

Seed虚拟机

-

安装Seed虚拟机

使用现成的vmx等文件,直接用VMware Workstation打开

配置无误

-

将Seed虚拟机连入VMne8网段

Honeywall密网网关

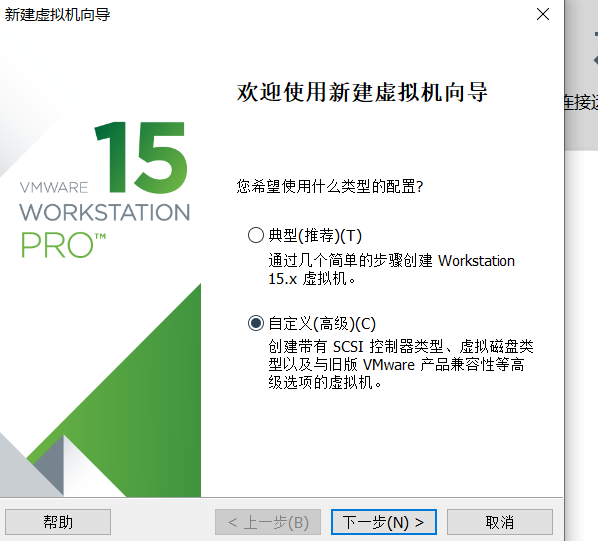

- 蜜网网关的安装与配置

安装流程:

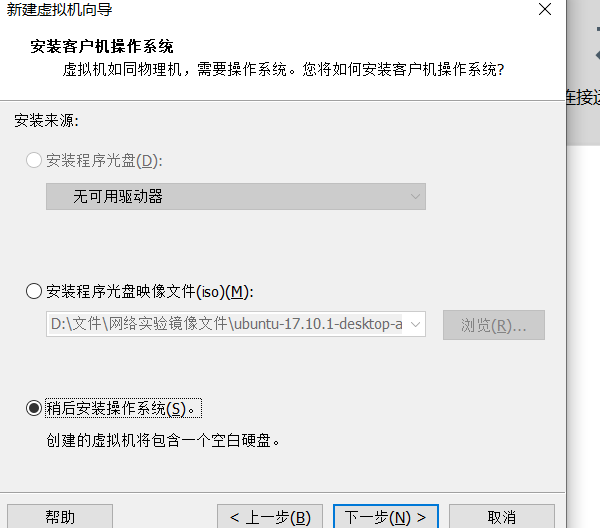

这里选择自定义安装

硬件兼容性选6.5-7.x

稍后安装操作系统

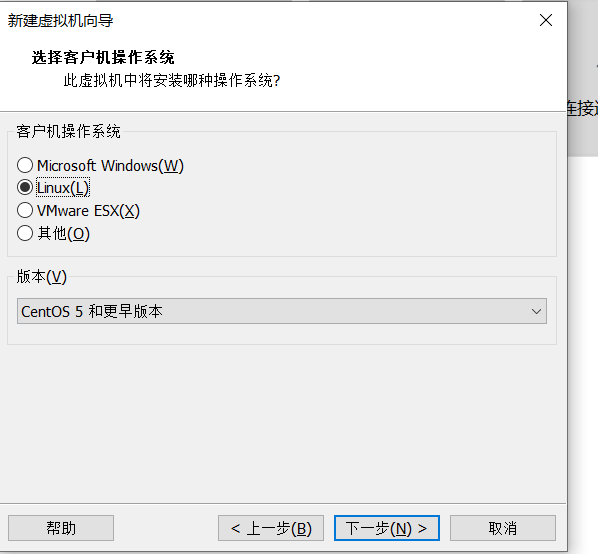

客户机操作系统为Linux,版本为Centos5及更早版本

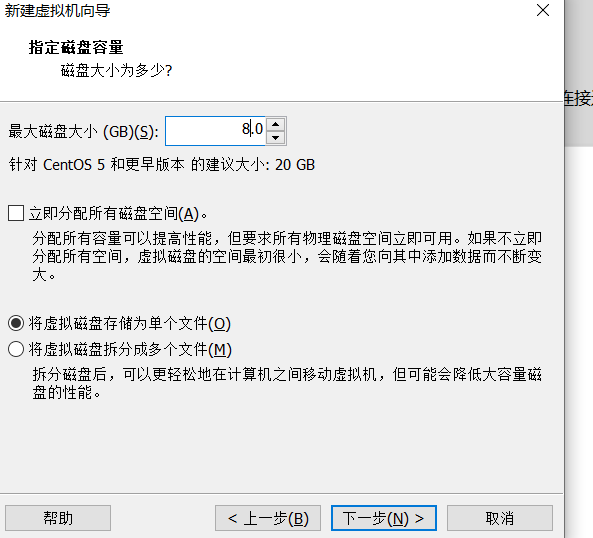

最大磁盘大小8G,存储为单个文件

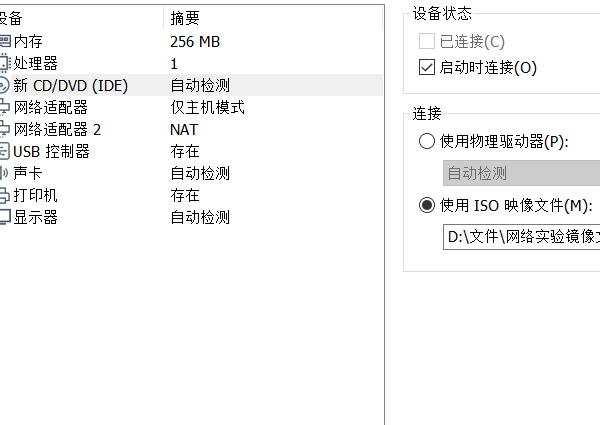

添加两块网卡,适配器1设置为仅主机模式,适配器2设置为NAT,指定CD/DVD路径为roo-1.4.hw-20090425114542.iso文件所在路径

注:其他步骤按默认设置即可

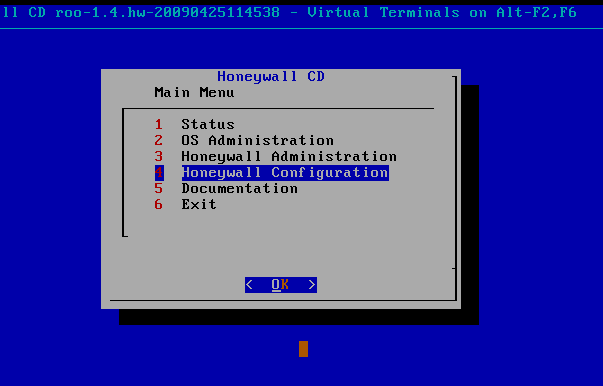

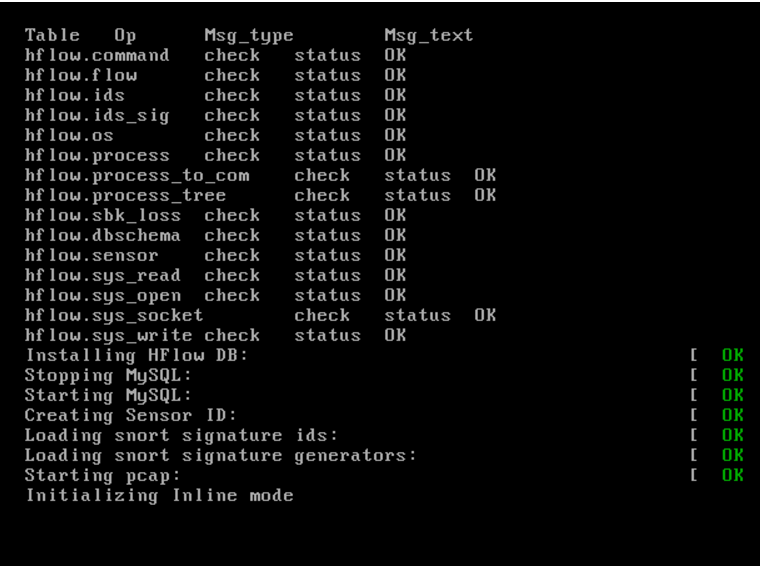

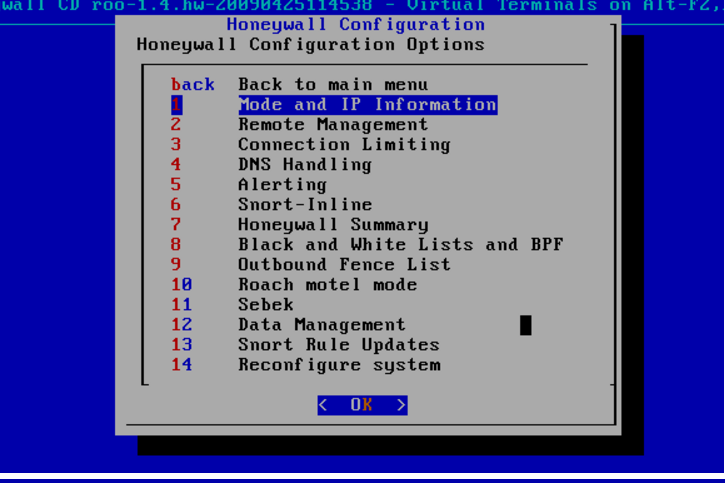

配置过程:

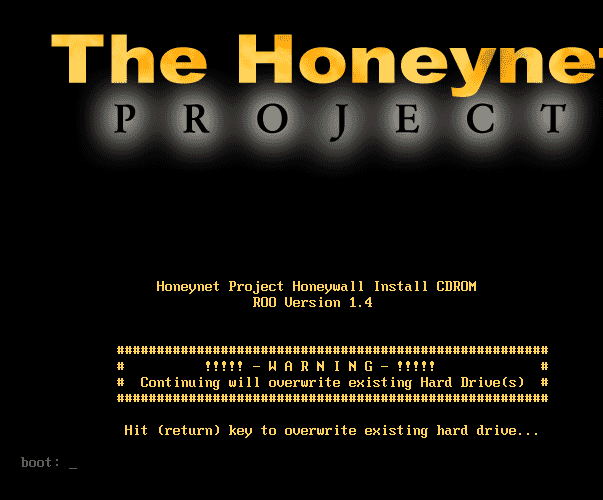

进入主界面按回车

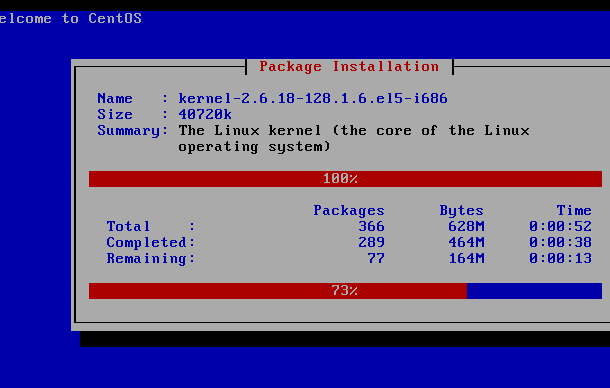

等待加载

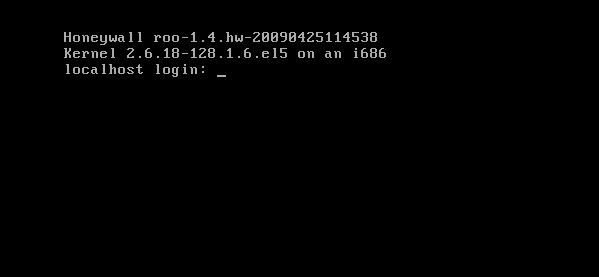

使用账号:roo,密码:honey登录,输入“su -”进行配置,再次配置需要通过root用户进入/usr/sbin,运行./menu来配置

配置Honey IP

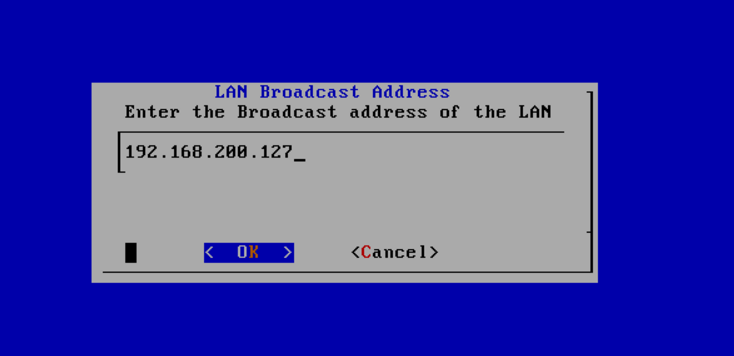

配置局域网广播IP

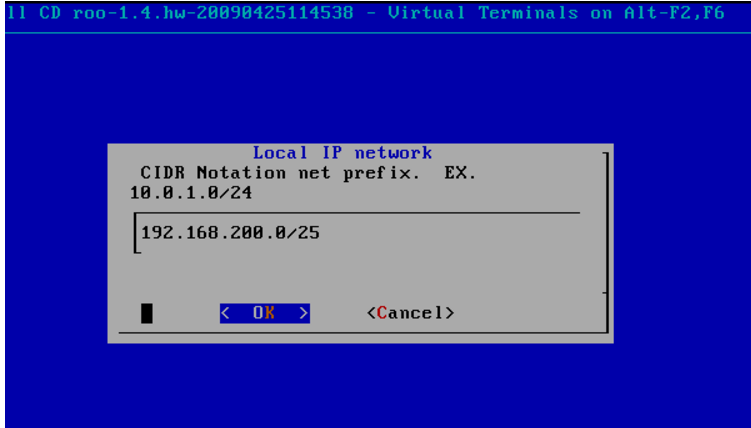

配置本地IP网路的子网掩码

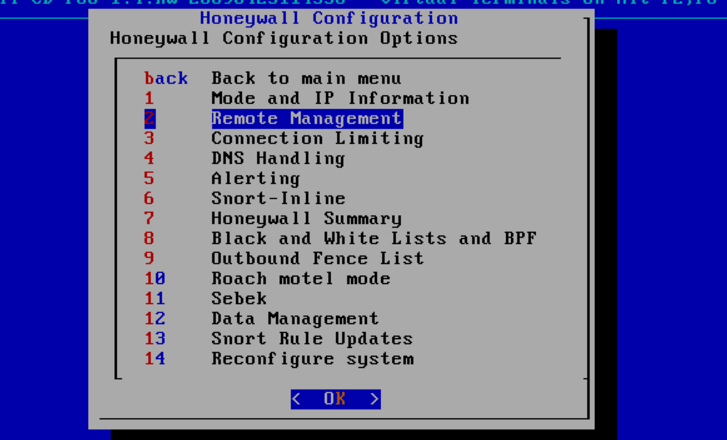

远程管理配置

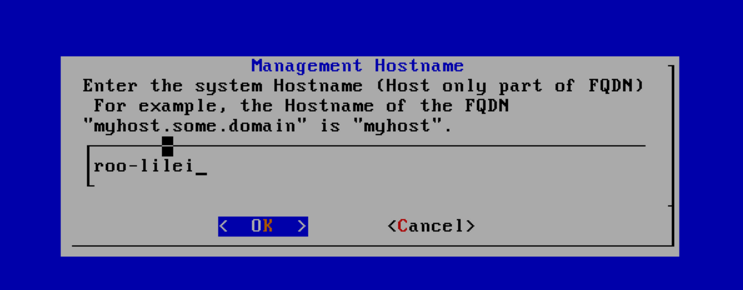

密网网关接口IP

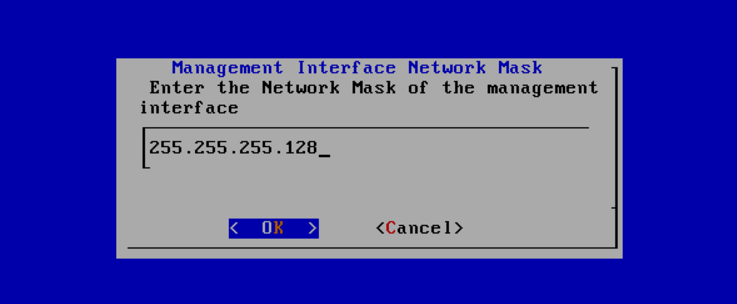

密网网关接口子网掩码

默认网关

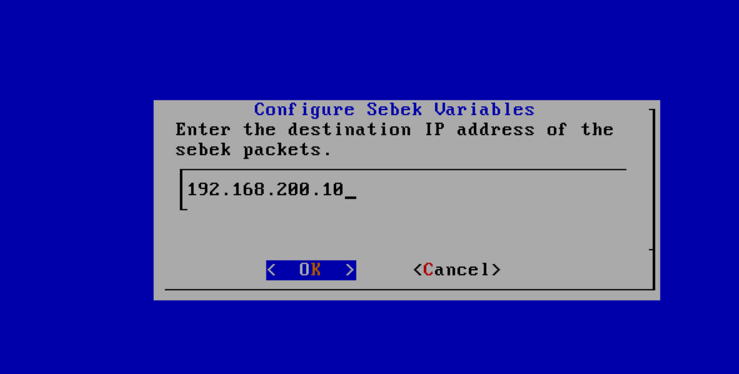

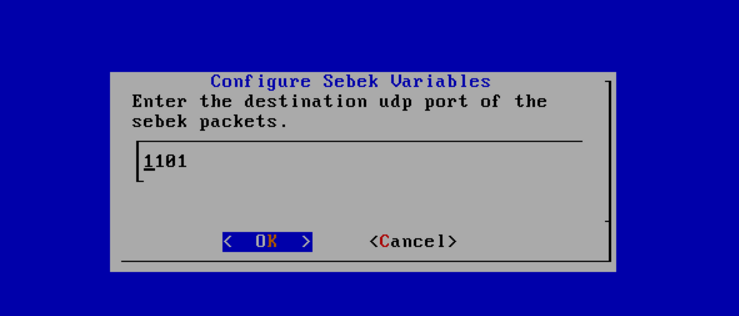

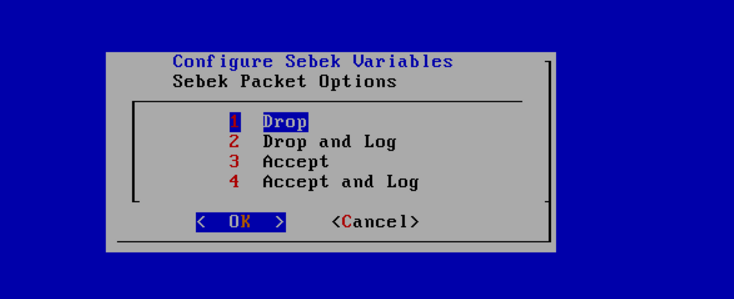

Sebek配置

端口默认

数据包的处理方式选为Drop(默认)

测试攻击机、靶机、SEED虚拟机和蜜网网关的连通性,并截图。

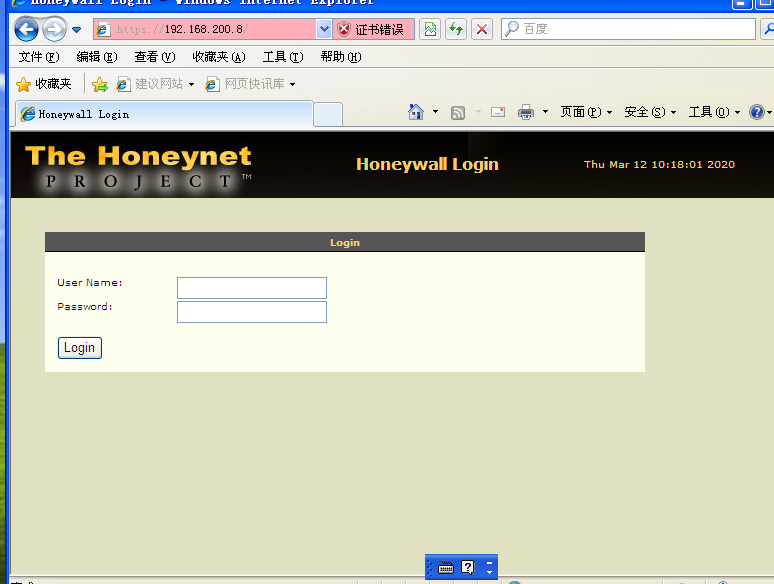

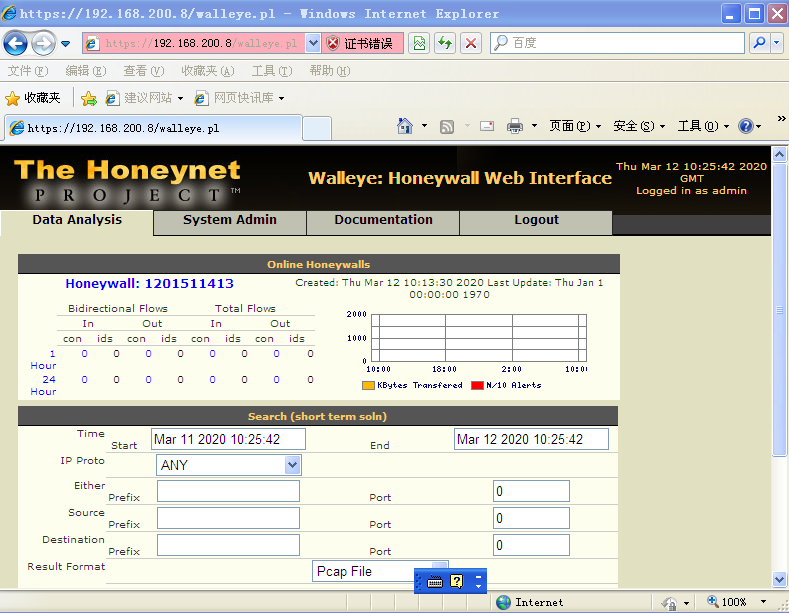

在WinXP Attacker攻击机上的IE浏览器中输入Https://192.168.200.8可访问密网界面(第一次未做出来,后来重新把honeywall安装一次,参照大家的把ip从192.168.200.10改成了192.168.200.8便连接成功了)

输入账号:roo,密码:honey,并更改密码,密码需要有大小写字母、特殊字符且位数超过八位

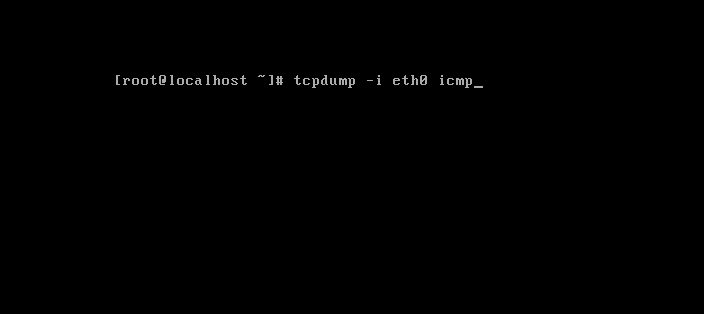

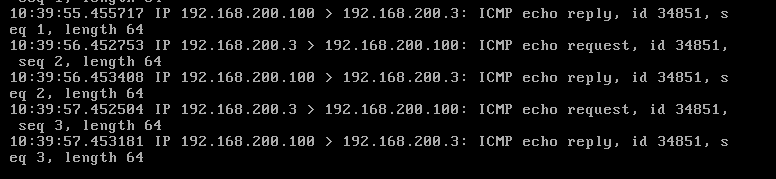

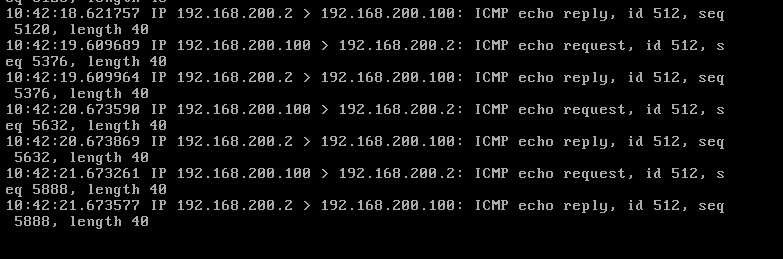

接着在honeywall中运行指令监听eth0端口的icmp包

- 开始测试

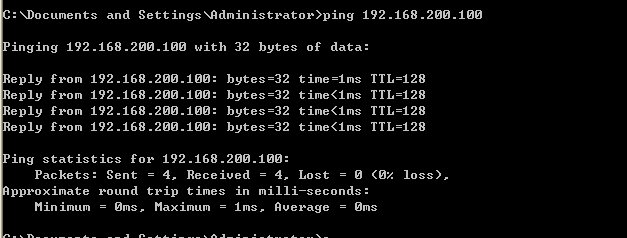

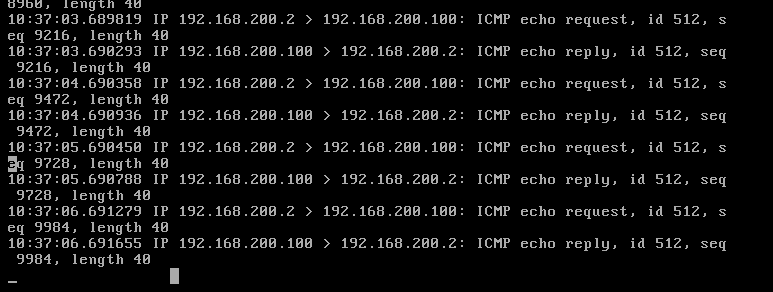

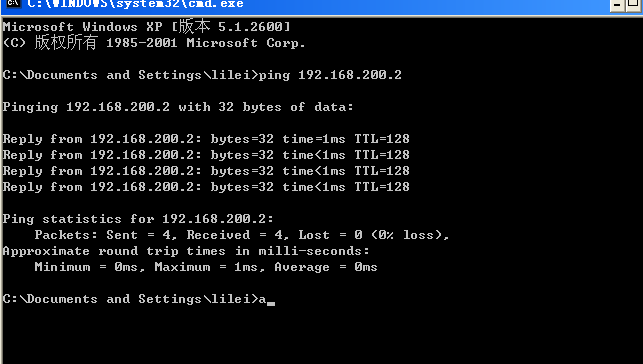

攻击机WinXP Attacker ping 靶机Windows XP,密网网关捕获到icmp数据包

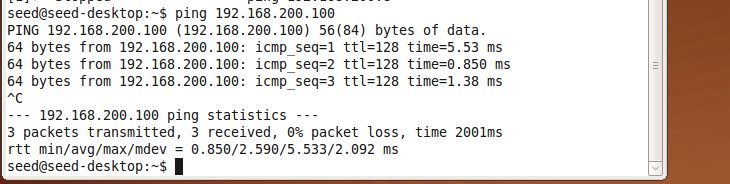

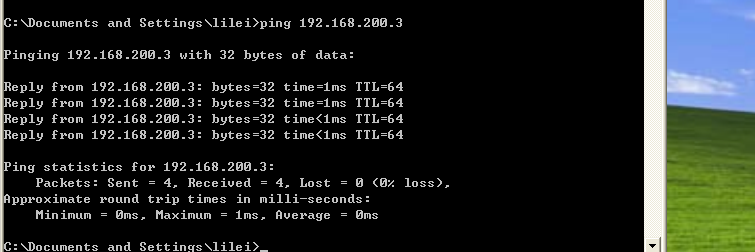

攻击机SeedUbuntu9 ping 靶机Windows XP,密网网关捕获到icmp数据包

靶机Windows XP ping 攻击机WinXP Attacker,密网网关捕获到icmp数据包

靶机Windows XP ping 攻击机SeedUbuntu9,密网网关捕获到icmp数据包

3.学习中遇到的问题及解决

- 问题1:VMware Workstation经常崩溃导致虚拟机内系统down机,后台进程也无法强退,只能强制关机

- 问题1解决方案:

重装VMware Workstation,换了稳定版本15.5 - 问题2:Honeywall装好后,第二次想进入系统配置模式更改配置时,不知如何进入?

- 问题2决方案:

通过root用户进入/usr/sbin,运行./menu来配置 - 问题3:所有系统安装完毕和配置好了之后,攻击机无法远程登陆访问密网

- 问题3决方案:重装Honeywall,将远程登陆提供的接口IP地址和Sebek捕获到的数据包最终流向的IP地址都改成了192.168.200.8,问题得到解决

4.学习感悟、思考等)

- 在动手搭建环境时发现很多专有名词原理不太理解,导致实践时出现问题而找不到问题所在,理解太浅,易走弯路。希望通过本课程学习+实践可以学习并加深一些模糊的书本概念。