流星加速器木马溯源分析&复现&处理

事件发现

近日内网出现一堆的挖矿木马活动事件的告警,都是一个IOC:api.jm.taolop.com,威胁情报识别标签为“远控”、“AsyncRAT木马”,联系电脑使用人进行杀毒处理,发现某厂杀毒软件扫描识别为安全,无法查杀(深深吐槽一下,还是证据说服力不够,客户不是很注重),需要进一步深入证据。

病毒确认

1、首先查流量分析,确认该主机开机后一段时间进行多次外连该:api.jm.taolop.com域名行为,而该区域无法访问外网,并且没有主动访问的需求,确认为主机自动发起的访问;

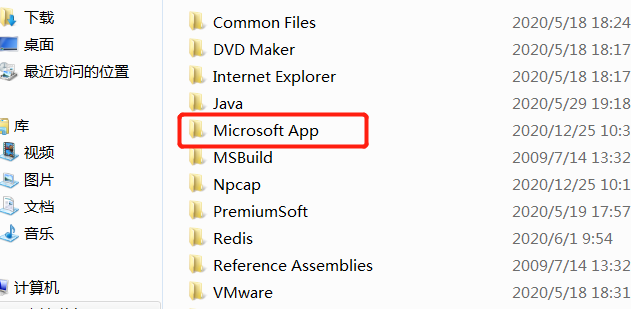

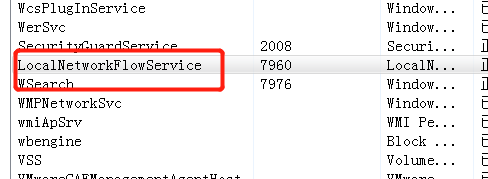

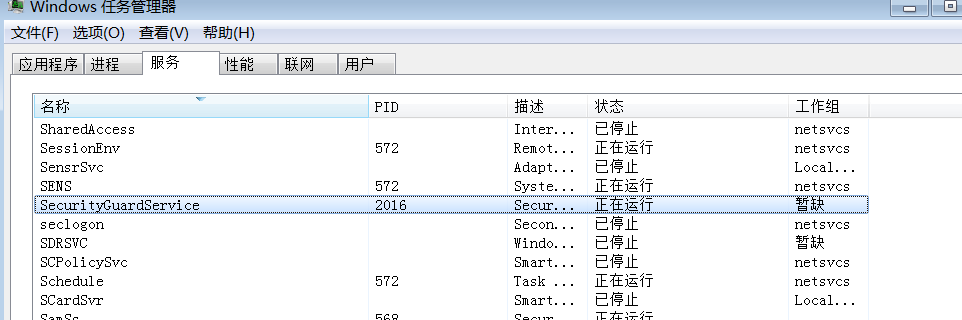

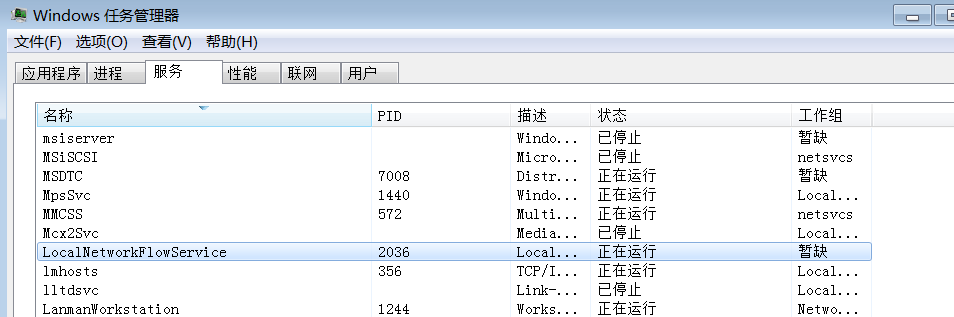

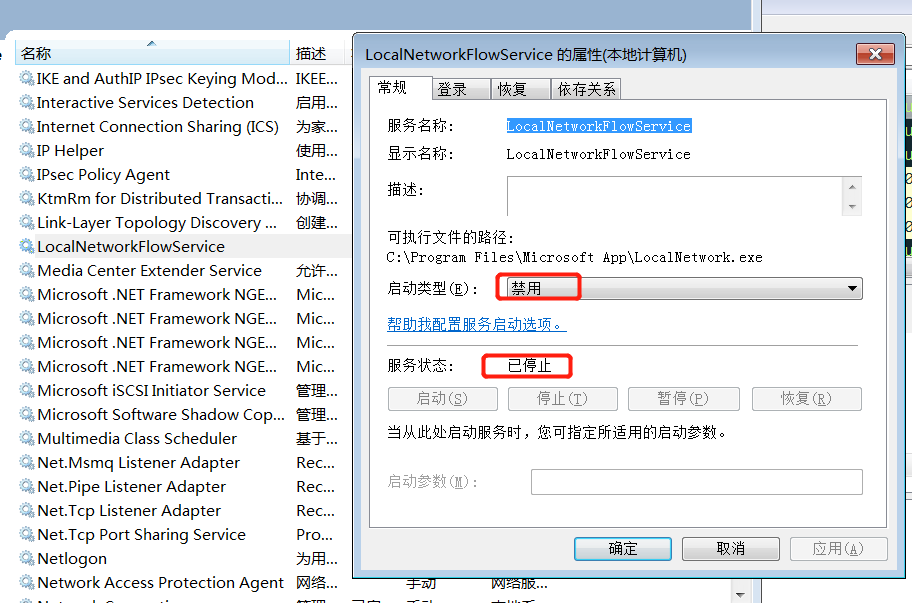

2、联系电脑使用者查看主机是否存在C:\Program Files该文件夹(流星加速器恶意程序会创建该文件夹)以及服务是否存在LocalNetworkFlowService,反馈确认存在该文件以及进程,初步确认主机存在木马病毒。

复现主机病毒环境

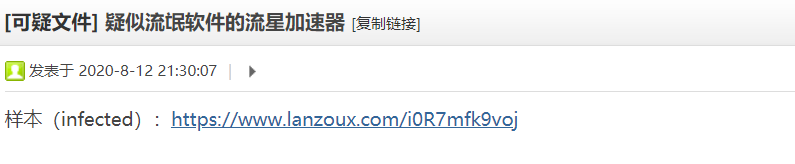

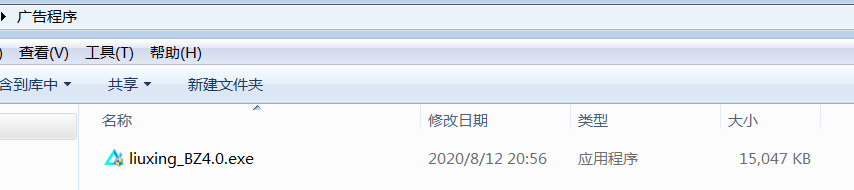

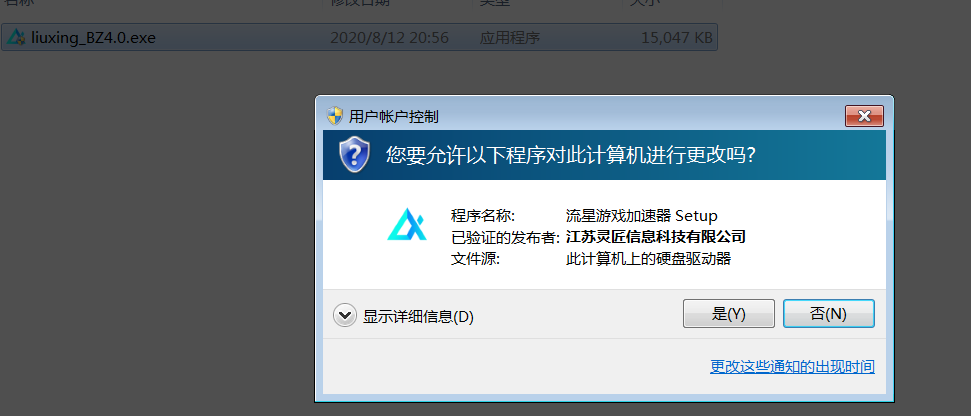

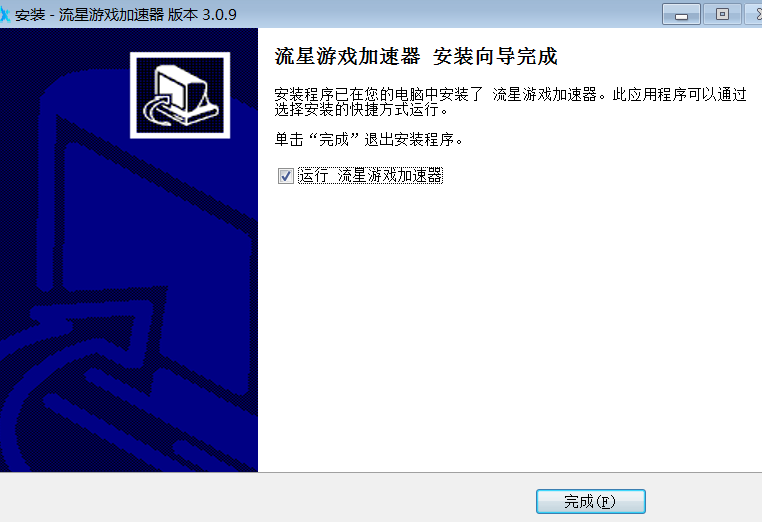

1、下载木马程序:https://www.lanzoux.com/i0R7mfk9voj,解压密码:infected,

2、解压在win7虚拟机(关闭外网)进行安装(有防病毒软件的话关闭,否则会当病毒进行清理),一路默认确认就行,安装后就可以卸载软件(有没有软件没关系,病毒程序已经在电脑上运行了)。

3、进行病毒程序分析,这里样本代码分析推荐大哥文章:https://www.52pojie.cn/thread-1246571-1-1.html,内容很详细,这里主要讲一下样本运行现象。

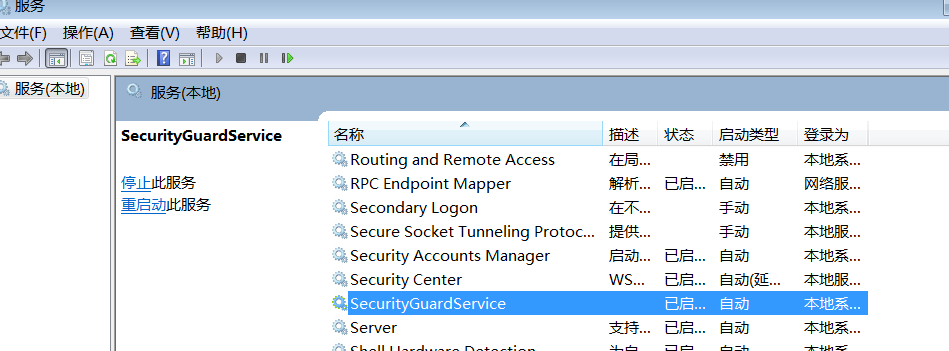

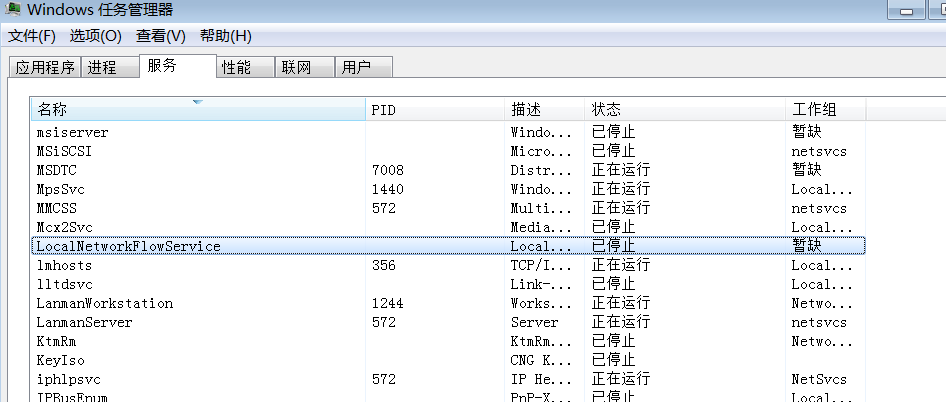

4、我们在windows任务管理器服务里面找到LocalNetwork和SecurityGuard。

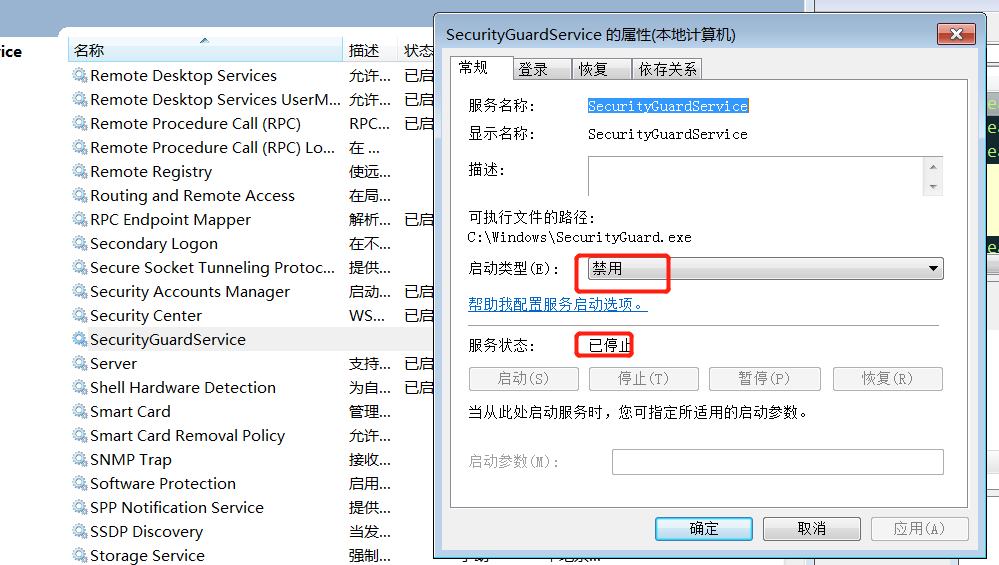

5、在系统服务列表已创建自启动服务LocalNetwork和SecurityGuard。

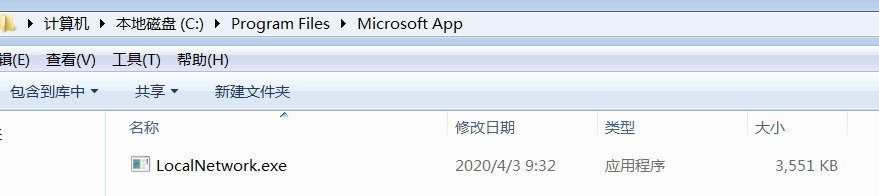

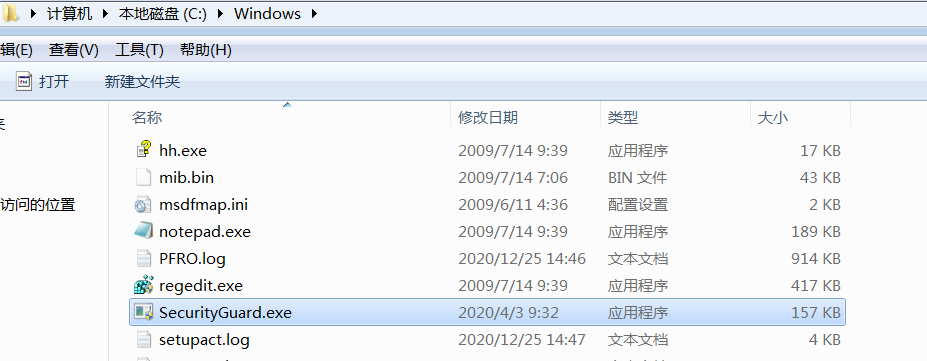

6、恶意程序位于C盘目录:C:\Program Files\Microsoft App以及C:\Windows。

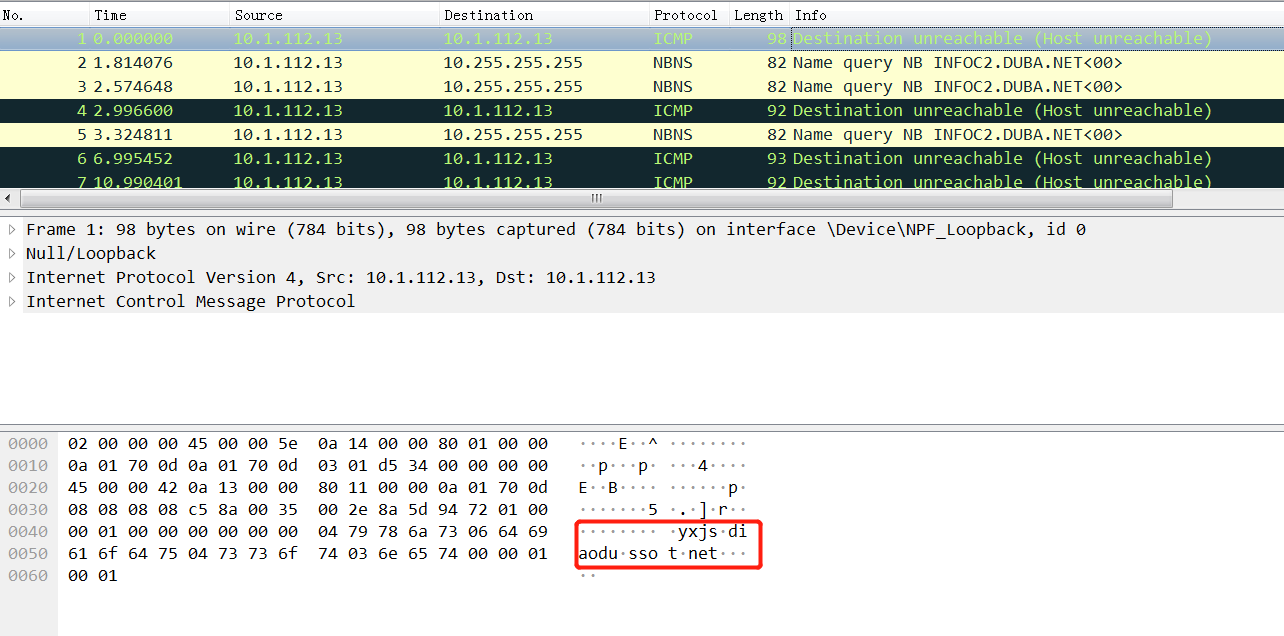

7、使用wireshake抓包查看木马病毒的外连数据,发起传输数据目的域名:yxjs.diaodu.ssot.net

恶意程序处理方法

1、木马病毒运行机制:流星加速器被下载器静默推广安装之后,便会在安装目录释放恶意代理模块LocalNetwork.exe与后门模块SecurityGuard.exe.释放完成后,LXInstall.exe将创建C:\Program Files\Microsoft App文件夹并将LocalNetwork.exe移动到其中,随后启动LocalNetworkFlowService服务.同时LXInstall.exe会将SecurityGuard.exe移动到C:\Windows目录下并启动执行,然后就是停止删除了恶意程序。

2、手动删除恶意程序:

(1)首先在系统服务中将服务设为禁止,并停止运行服务

(2)查看任务管理器具体服务已经停止,然后进入C:\Program Files\Microsoft App以及C:\Windows找到具体程序直接删除(没有停止服务无法删除)

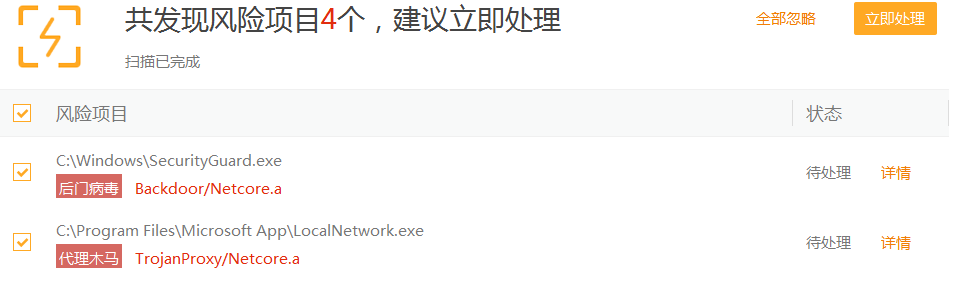

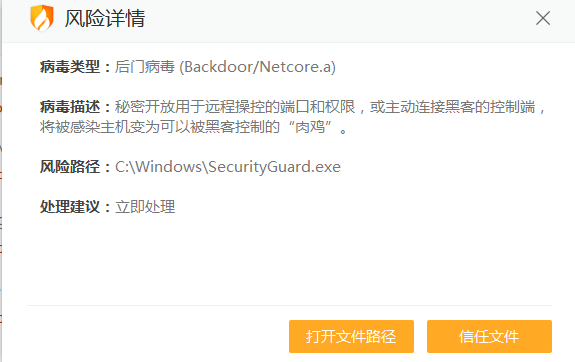

使用工具火绒查杀,扫描器很快就可以查到风险进程,直接查杀处理就可以:

总结

后续联系中毒电脑使用人进行处理,从安全方面,内网环境无法进行其他杀毒软件安装,只能远程协助配合将恶意程序手动停止删除了。结果还算可以,但还是拖了两三天才解决,主要原因还是:

(1)使用盗版软件存在中毒风险;

(2)内网环境杀毒软件库更新缓慢,部分恶意程序不识别;

(3)工作人员对木马重视程度不高,配合积极性不大。

希望未来网络环境越来越好!

参考文献

https://www.52pojie.cn/thread-1246571-1-1.html

https://www.lanzoux.com/i0R7mfk9voj