kali视频(1-5)

第二周 kali视频(1-5)

- 1.kali安装

- 2.基本配置

- vmtools安装过程。

- 3.安全渗透测试一般流程

- 4.信息搜集之GoogleHack

- 5.信息搜集之目标获取

1.kali安装

直接在对应的官网上下载VM版本

2.基本配置

最好安装好vmtools,这样方便文件在不同平台的移动。

3.安全渗透测试一般流程

渗透测试流程主要有以下10个方面:

- 信息收集:选择攻击目标。包括目标在线主机、域名信息、邮箱地址、常用密码、同网段信息、子域名信息、指纹信息、端口信息、文件信息等。借助搜索引擎、社会工程学与基本扫描工具实现。

- 漏洞分析:搜索引擎、专业站点。

- 漏洞利用:kali中现成的工具集,利用漏洞/提权,例如metasploit。

- 权限维持:留后门。

- 文档编辑:报告工具集。

4.信息搜集之GoogleHack

学习了利用互联网、搜索引擎获取信息的工具。

- 通过互联网网站搜集

子域名信息 http://searchdns.netcraft.com/, 二级域名、操作系统版本等。

shodan大数据搜索 http://www.shodanhq.com/

同IP网站反查 http://www.yougetsignal.com/tools/web-sites-on-web-server/

IP信息扫描 http://bgp.he.net/

网站指纹信息 http://builtwith.com/ ,网站如何运行。

WHOIS查询 http://whois.chinaz.com/ ,域名信息、拥有者信息如注册地、传真、电话号码、邮箱等。

- 通过Google Hack语句

信息收集——情报分析

creepy针对国外twitter/twofi

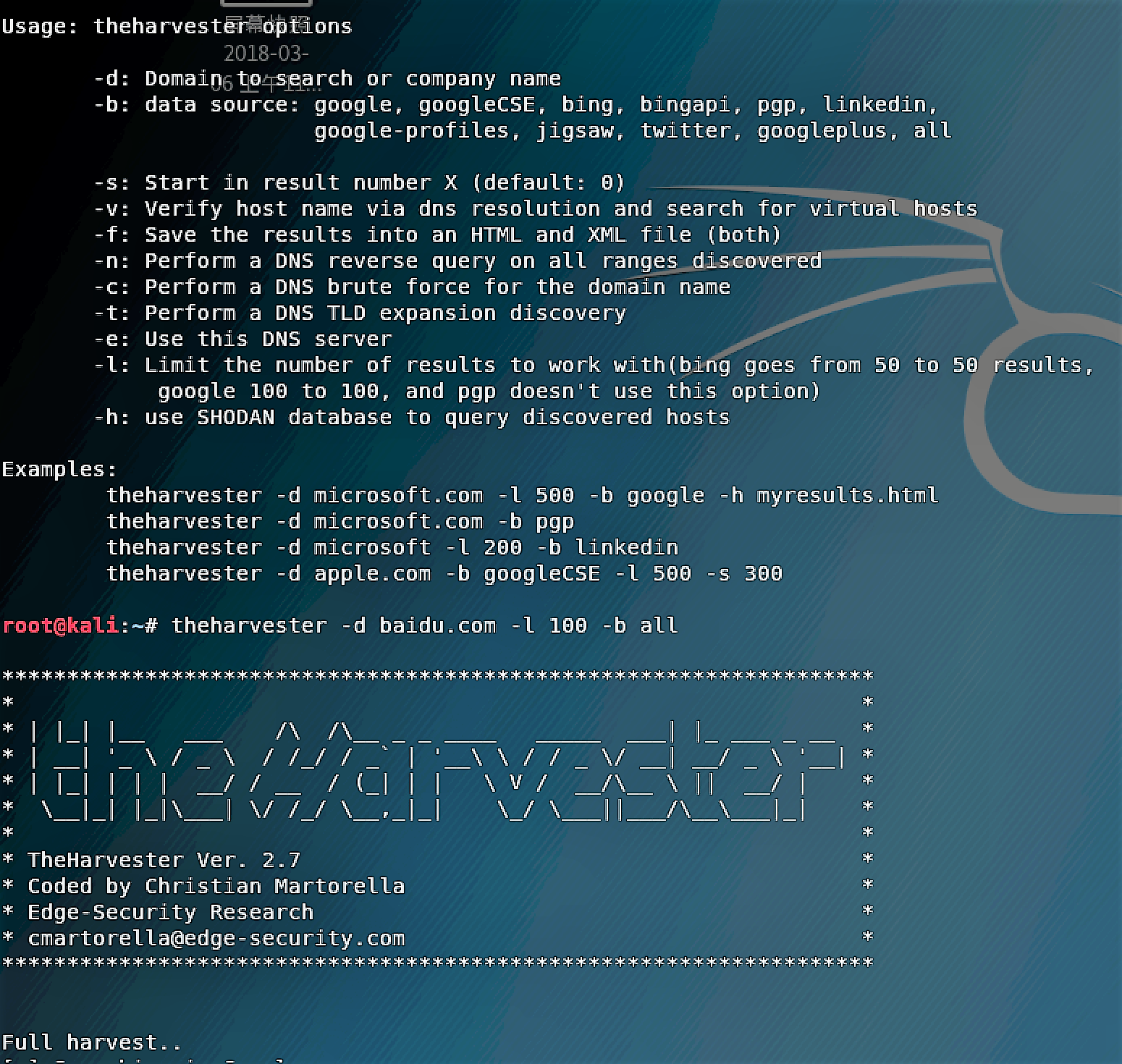

theHarvester是一个“社会工程学”工具(FQ使用)

metagoofil

5.信息搜集之目标获取

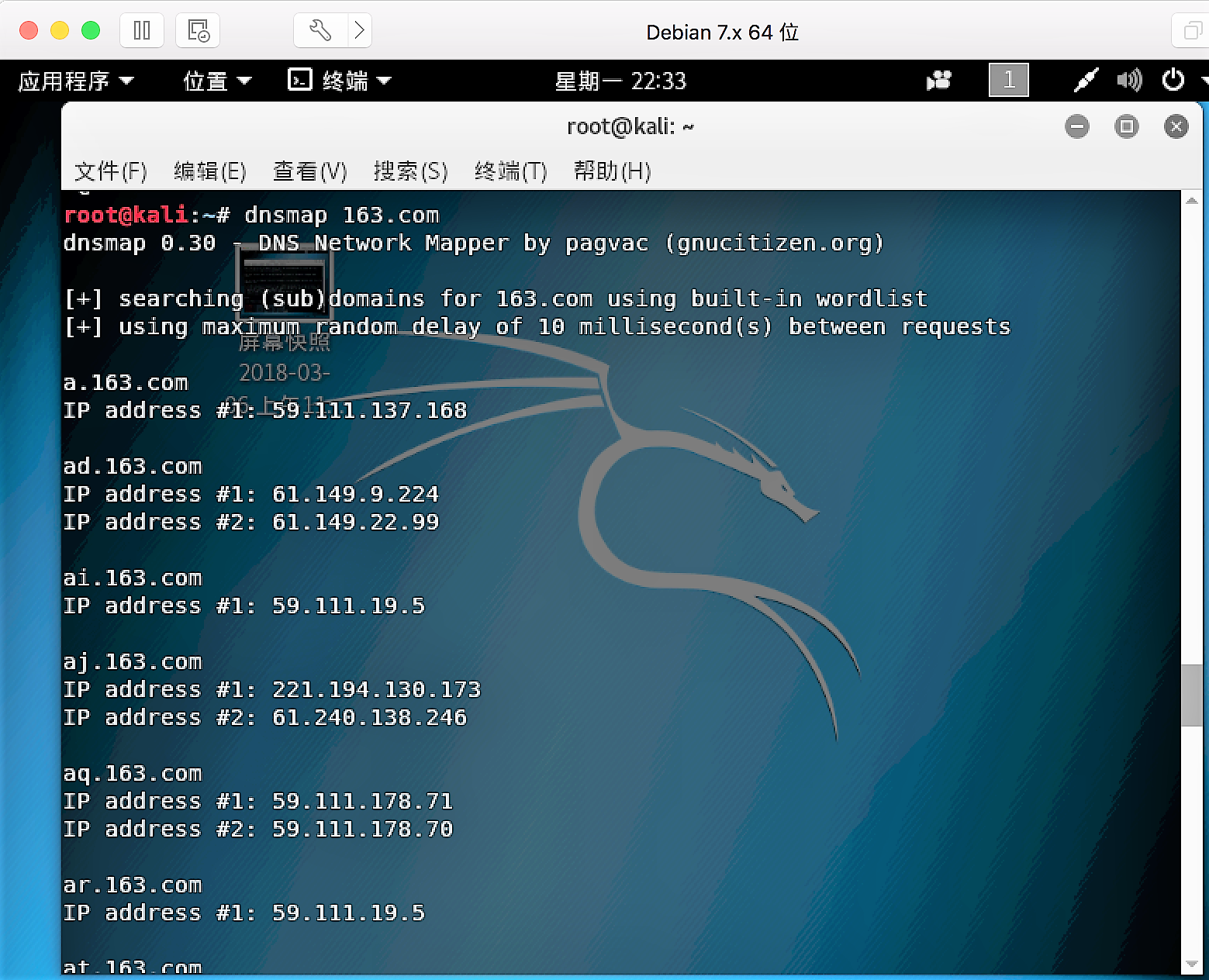

域名系统DNS(domainname system),将域名解析为IP地址。kali工具如dnsmap、dnsnum、fierce与dnsdict6。

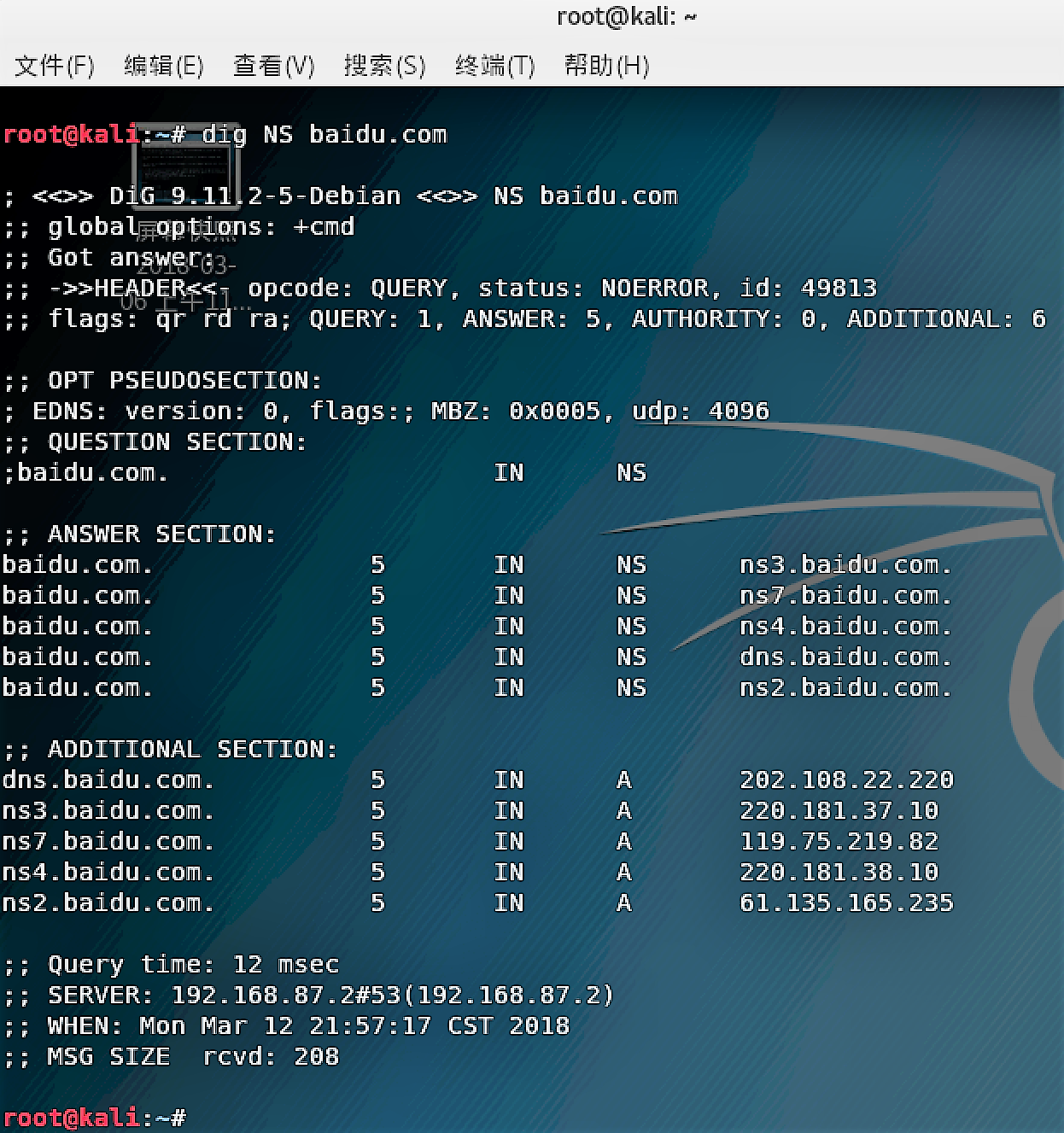

- 使用dig进行域名解析。例如** dig www.baidu.com **,对比ping命令。

使用dig进行域传送漏洞测试。dig NS DomainName,选择其中一台DNS服务器对目标域名信息进行测试dig axfr @ns3.baidu.com baidu.com,没有发现漏洞。

子域名枚举工具使用

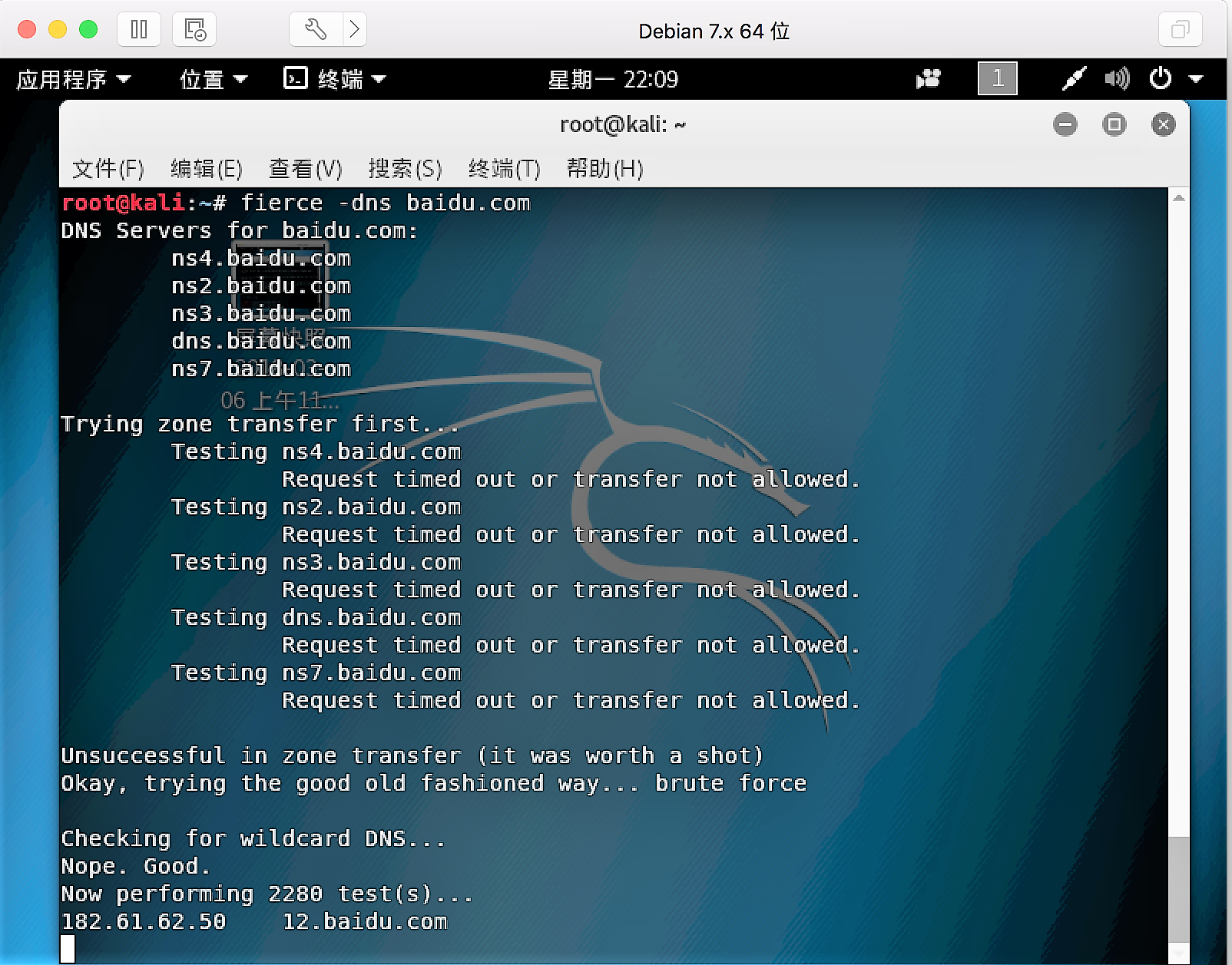

fierce -dns domainName进行传输漏洞测试,没有发现后暴力枚举。

dnsmap baidu.com