通达oa远程代码执行复现

1.前言:

3月13日通达发布了一段通告:接到用户反馈遭受勒索病毒,提示用户注意安全风险,并且同一天发布了补丁。

2.下载地址:

https://pan.baidu.com/s/1Y78Zs-7Igi4MRE0J_Dp-dQ 提取码:2b3i

默认登陆账号密码为 admin 和空

3.补丁分析

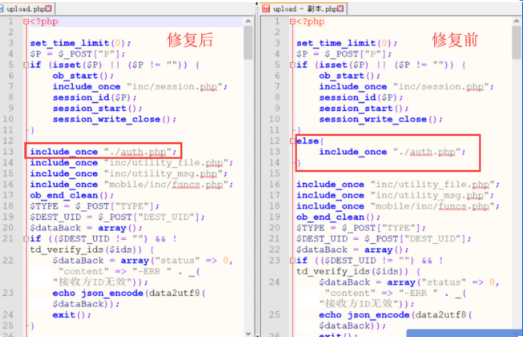

1.任意文件上传漏洞:/ispirit/im/upload.php

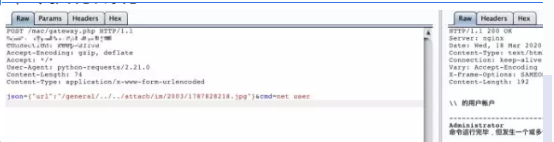

2.本地文件包含 :/ispirit/interface/gateway.php

路径都不要登陆认证

因为登陆验证的逻辑是文件是auth.php 而相关逻辑为 $P非空则可以登陆,为空则需要登陆验证

两个文件与补丁文件相对比分析出漏洞:

修复前auth.php判断在if条件句里面,所以$P非空就直接到else 验证

继续往下看,上传的逻辑

上传的文件根本不在根目录所以,需要一个类似于文件包含的漏洞包含该漏洞进行利用

而文件包含

而在47行,看直接可以包含url,但是补丁加入了 ..判断不可以跳转其他目录了

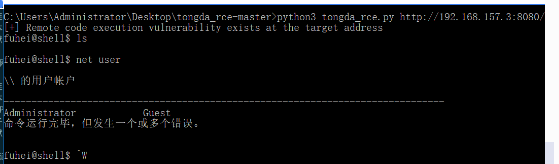

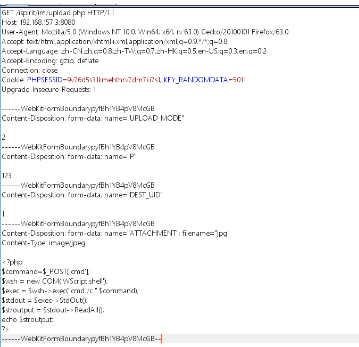

4.漏洞复现:

任意文件上传,上面说道可以直接绕过登录

漏洞点: /ispirit/im/upload.php

漏洞payload

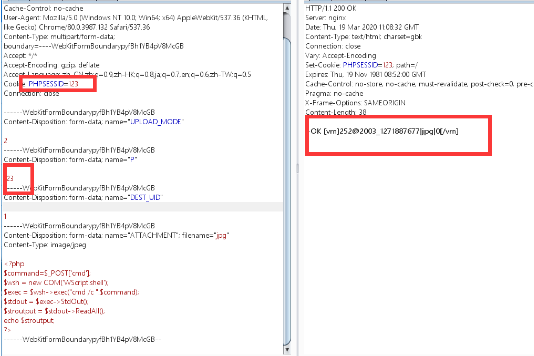

接下来就包含文件名为:252@2003_1271887677|jpg