使用Bind提供域名解析服务:正向解析和反向解析

@1首先让我们介绍一下Bind域名解析服务

53号端口, DNS解析实验,域名解析IP,IP反向解析域名。

@2一般的域名解析服务配置文件如下图:

接下来我们进入正题:

首先我们要做的是正向解析(听过域名解析出IP)

1.我们先进行一下Bind服务程序的安装吧,在yum仓库中提取(yum要和此虚拟机ping通)

yum install bind-chroot

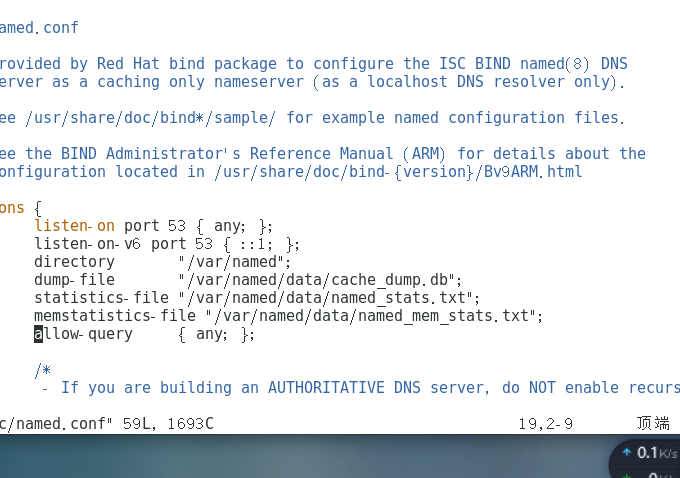

2,安装完之后我们先来进行一下主配置文件的修改吧,一共有两处,如下图:

vim /etc/named.conf

注意注意,一定不要打错一个字母或者标点,我就是没有打“;”,导致错误,苦死我了

/将下行中的127.0.0.1修改为any,代表允许监听任何IP地址。

listen-on port 53 { 127.0.0.1; };

listen-on-v6 port 53 { ::1; };

directory "/var/named";

//

//将下行中的localhost修改为any,代表允许任何主机查询。

allow-query { localhost; };

recursion yes;

dnssec-enable yes;

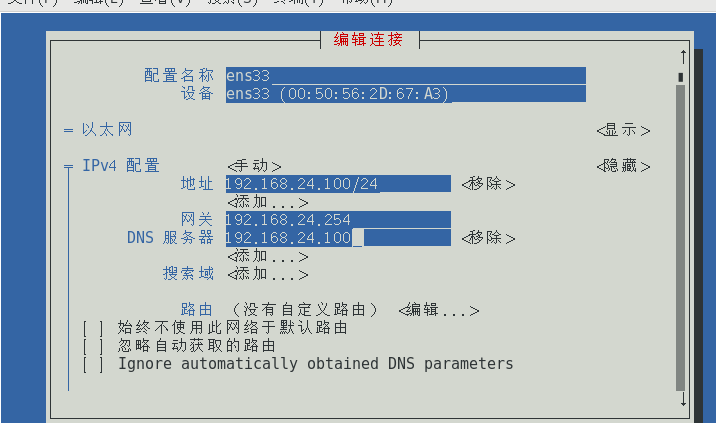

3.既然要开始搭建使用DNS服务程序啦,那么请将系统的DNS地址修改为本机,这样才能看到实验效果哦。

注意,一定要激活,否则的话会失败

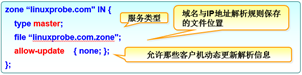

正向解析区域文件格式:

服务类型可以有三种:hint(根区域)、master(主区域)、slave(辅助区域)

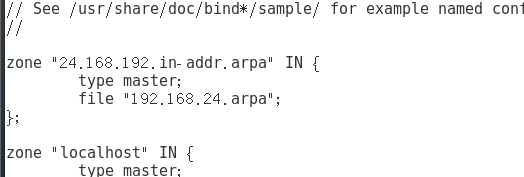

4,接下来进行区域文件的修改配置。输入:vim /etc/named.rfc1912.zones

zone "linuxprobe.com" IN {

type master;

file "linuxprobe.com.zone";

allow-update {none;};

}

4.进行配置解析数据信息:

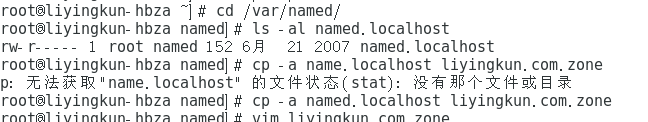

先切换到工作目录bind(named)数据目录,再查看文件的权限,我们可以直接复制正向解析模板文件:”/var/named/named.localhost“,填写信息后即可直接使用,写完后记得保存,之后重启呦。

(执行cp命令时加入-a,代表连通复制原来文件的属性、所有者、组等信息:)

填写文件信息:vim liyingkun.com.zone

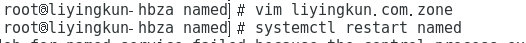

5,一切完成后我们就可以来验证验证了!回到根目录下!

nslookup命令用于检测能否从网络DNS服务器中查询到域名与IP地址的解析记录,检测named服务的解析能否成功。

此为查询DNS服务器的信息:

发现很成功!那么正向解析就完成了!

@@@接下来我们进行反向解析,哈哈!

前面的安装以及主文件的修改和主机DNS地址修改我就不重复了

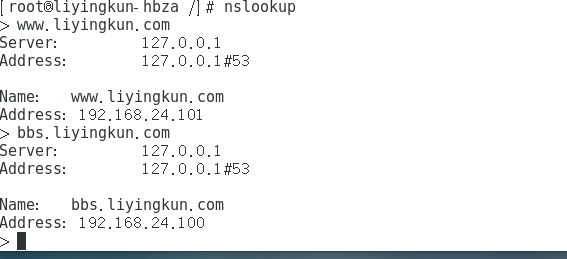

1.我们直接进行区域数据信息的配置!vim /etc/named.rfc1912.zones

这是反向解析区域文件格式!

zone "10.168.192.in-addr.arpa" IN {

type master;

file "192.168.10.arpa";

};

2.配置解析数据信息。

反向解析数据文件模版为:”/var/named/named.loopback“,我们可复制并填写信息后即可直接使用:

cp -a named.loopback 192.168.10.arpa

编辑192.168.10.0/24网段的数据文件:vim 192.168.10.arpa

3.重启之后进行检验,发现没问题;执行nslookup命令检查反向解析结果:

完美!成功了,欢呼!

浙公网安备 33010602011771号

浙公网安备 33010602011771号