[陇剑杯 2021]jwt

前置

首先了解一下什么是jwt

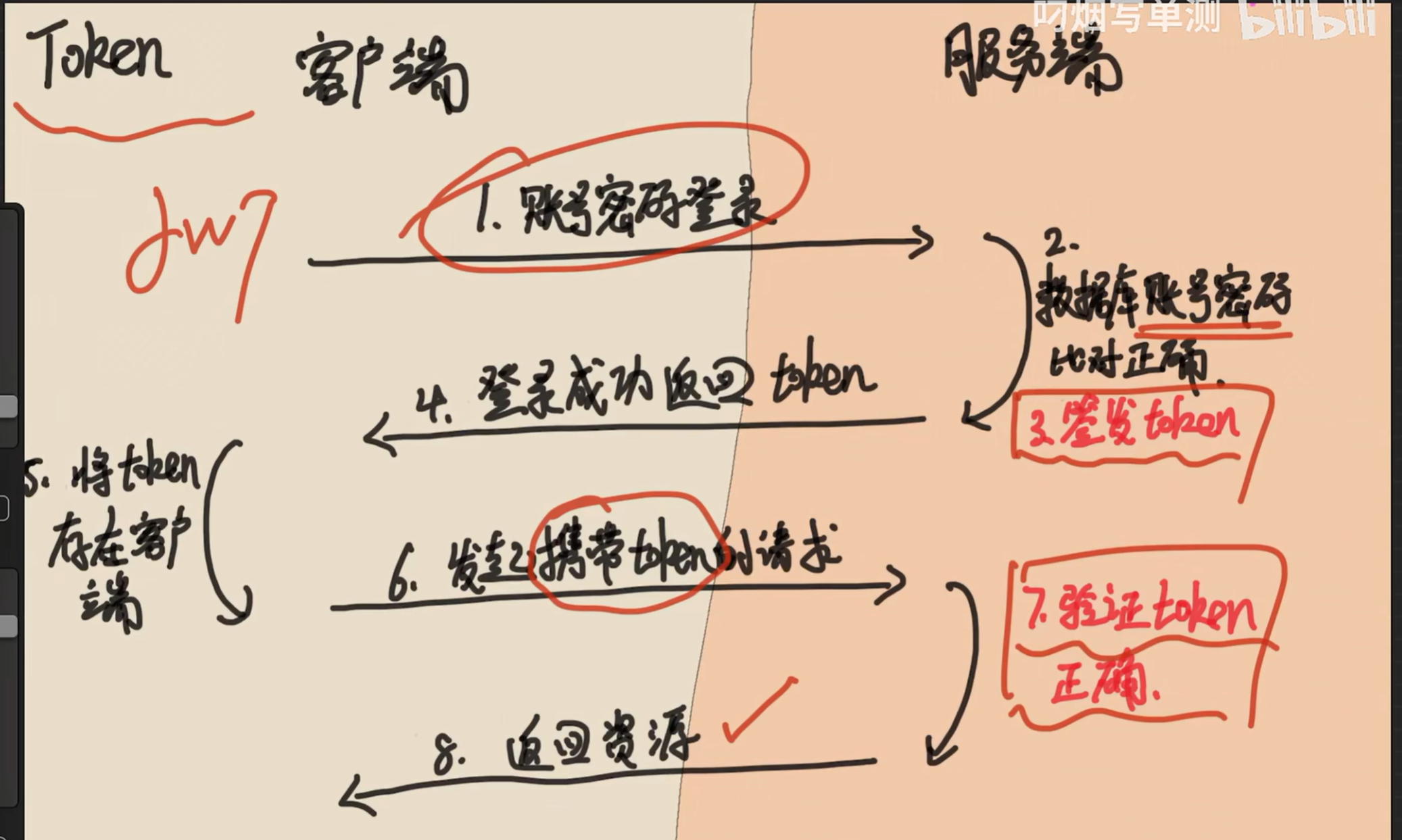

普通的token认证过程如下,和jwt的区别主要存在于第3和第7步

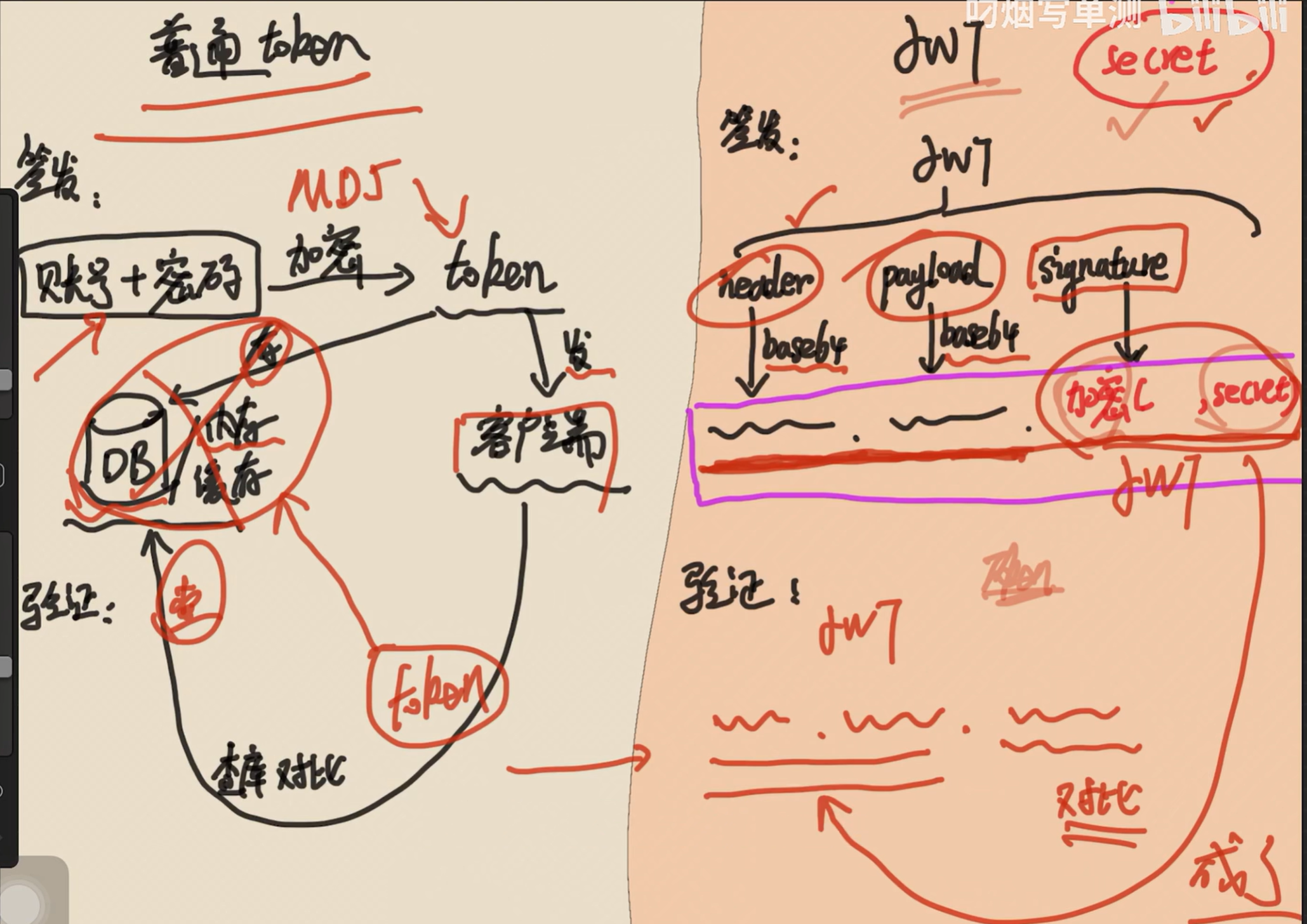

jwt的组成由以下的部分组成,各部分用点隔开

解题

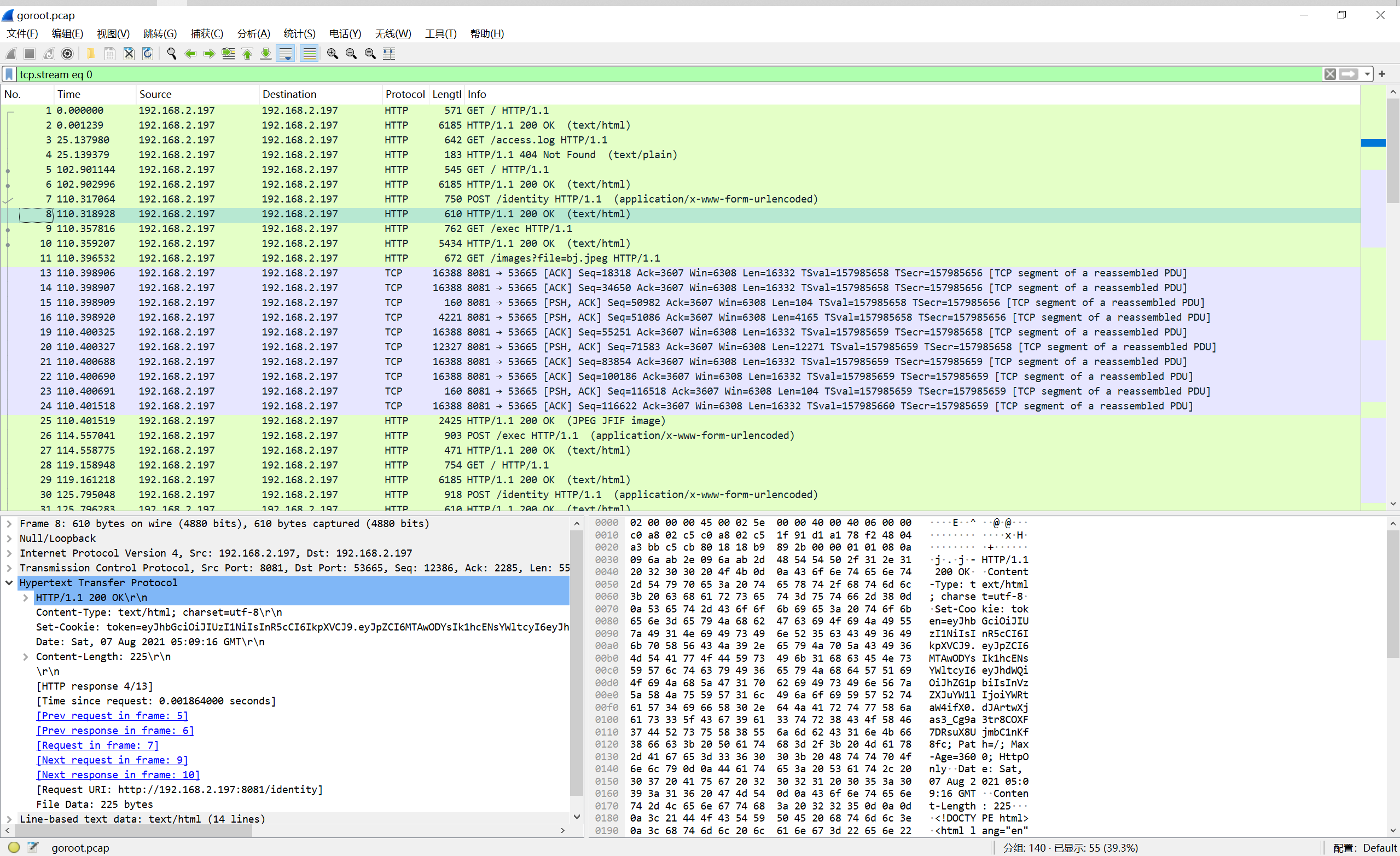

打开数据包发现只有http和tcp两种流

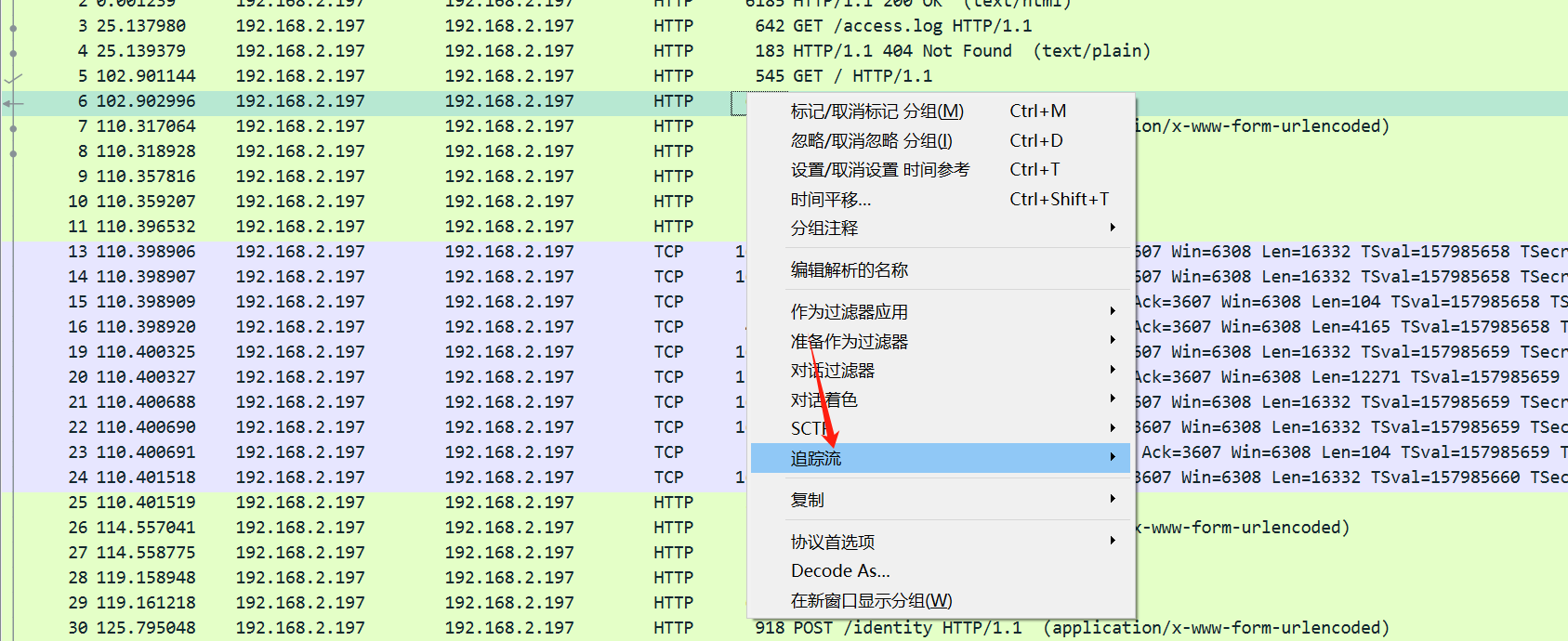

追踪tcp流查看具体的每个包(数据包右键)

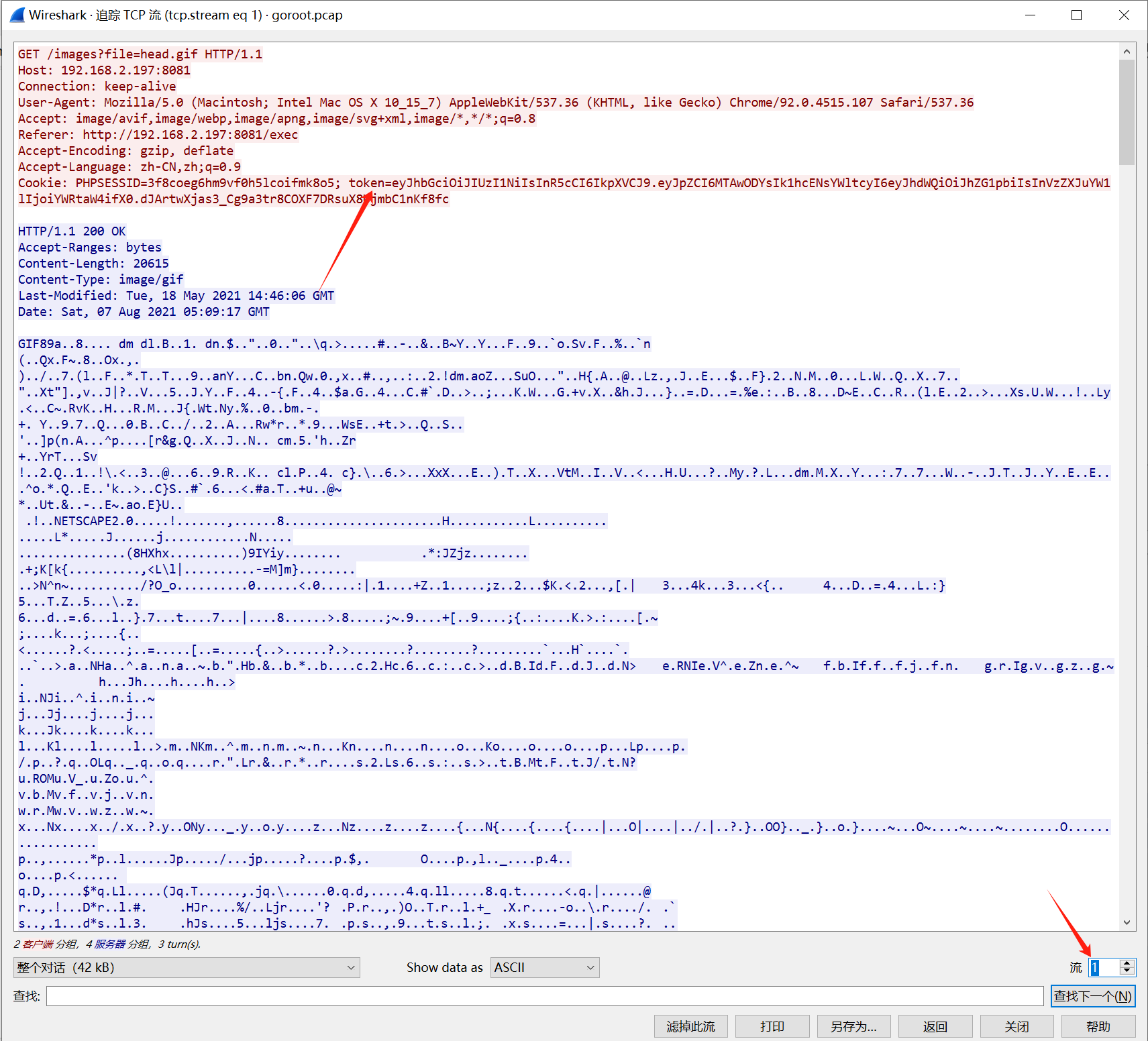

在第1个流那里发现了请求头中携带了特殊的token,正是jwt的验证方式

第一问解出:该网站使用了jwt认证方式

在这里需要使用一个在线工具对jwt的token进行解密(JSON Web Tokens - jwt.io)

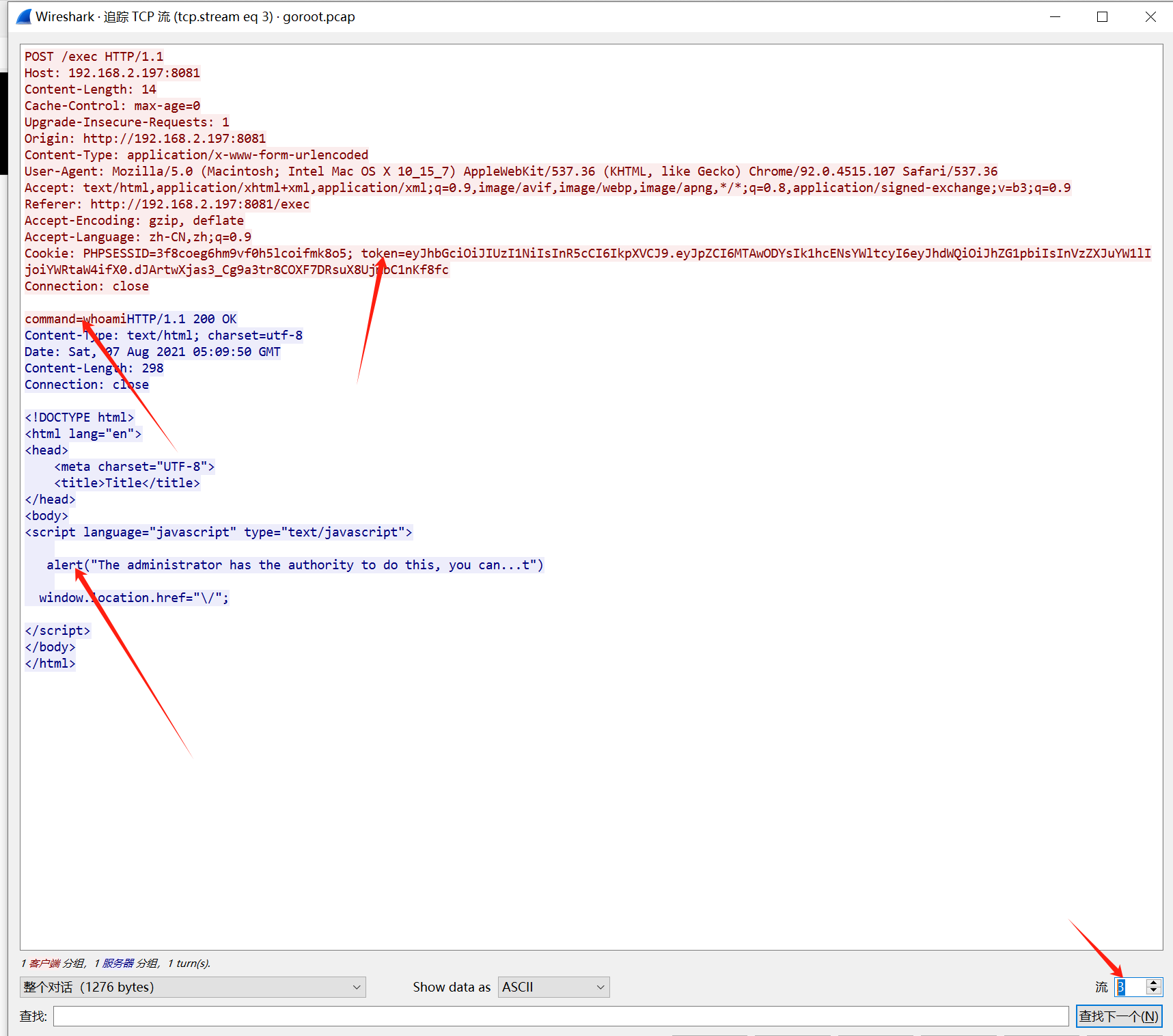

在第3个流中id是10086,username是admin,执行whoami命令时返回的结果是没有权限

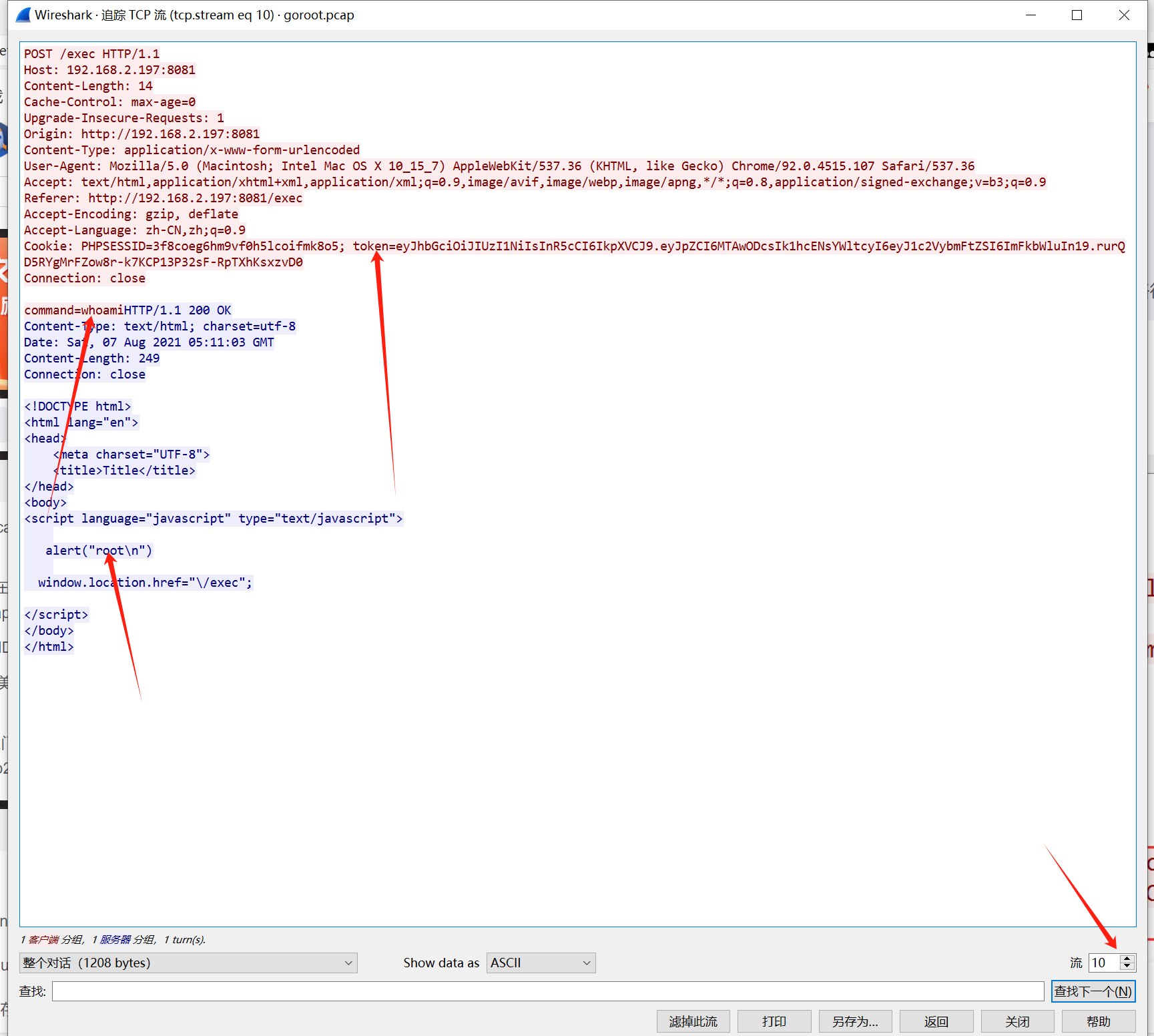

在第10个流中id是10087,username是admin,执行whoami命令时返回的结果是root

由此判断是这里绕过了验证,拿到了系统的权限

第二题:黑客绕过验证使用的jwt中,id和username是10087#admin(中间使用#号隔开,例如1#admin)

第三题:黑客获取webshell之后,权限是root

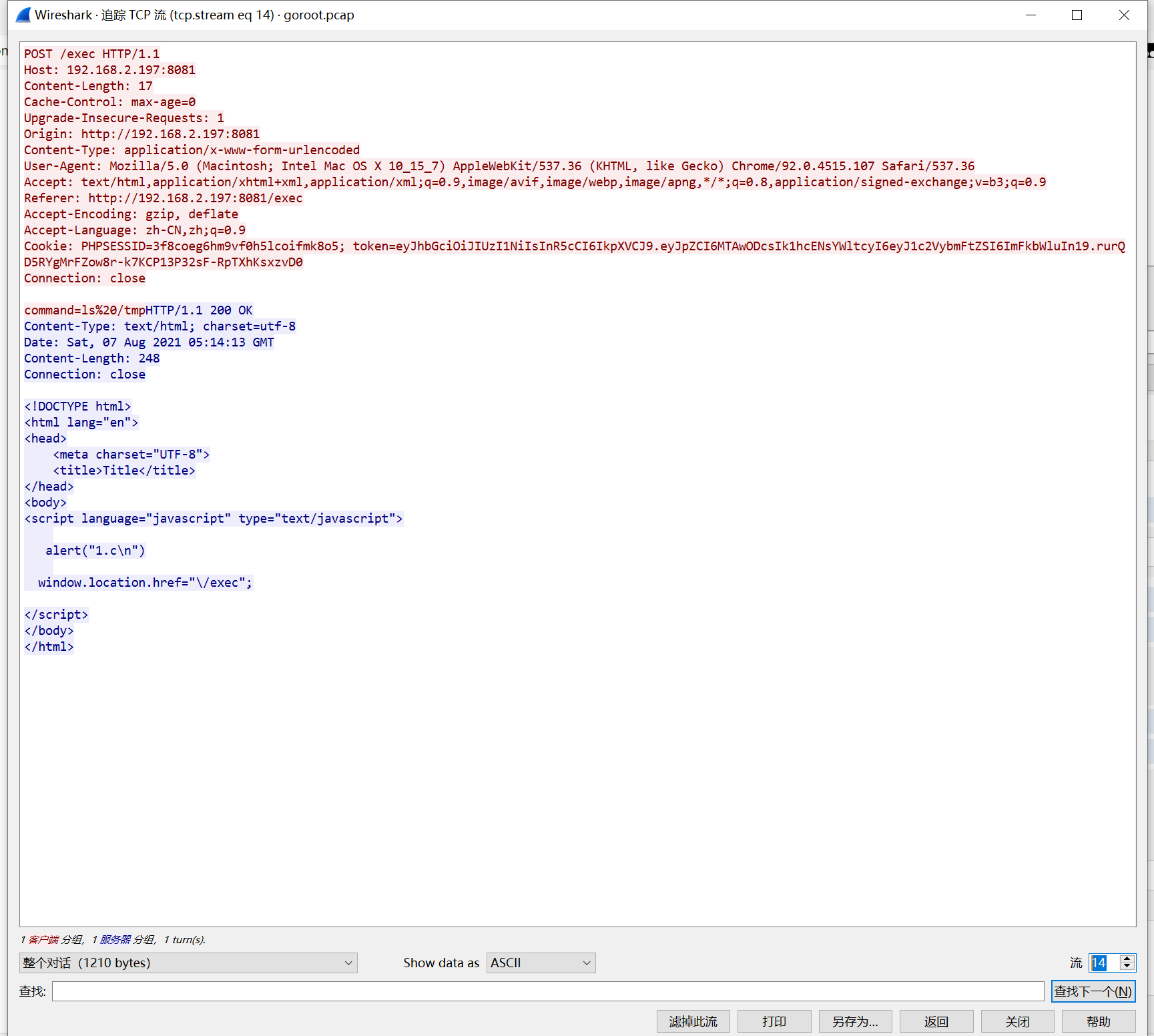

从上面的第13、14个流中可以发现黑客的操作是往1.c文件里面写入了一堆内容,判断上传的文件就是1.c

第四题:黑客上传的恶意文件文件名是1.c (请提交带有文件后缀的文件名,例如x.txt)

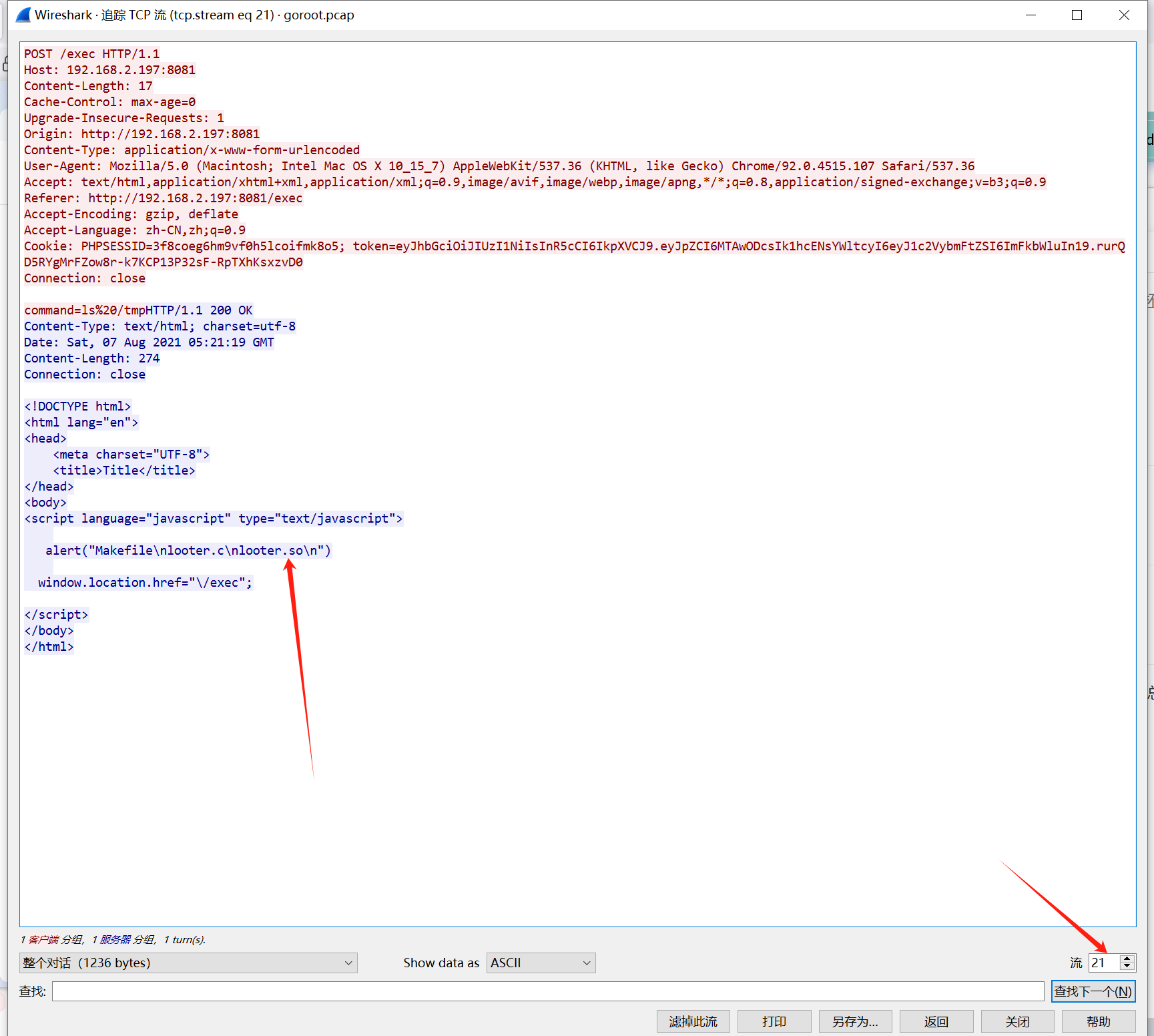

从上面的第21个流中可以知道黑客上传的so文件的名字为looter.so

第五题:黑客在服务器上编译的恶意so文件,文件名是looter.so请提交带有文件后缀的文件名,例如x.so)

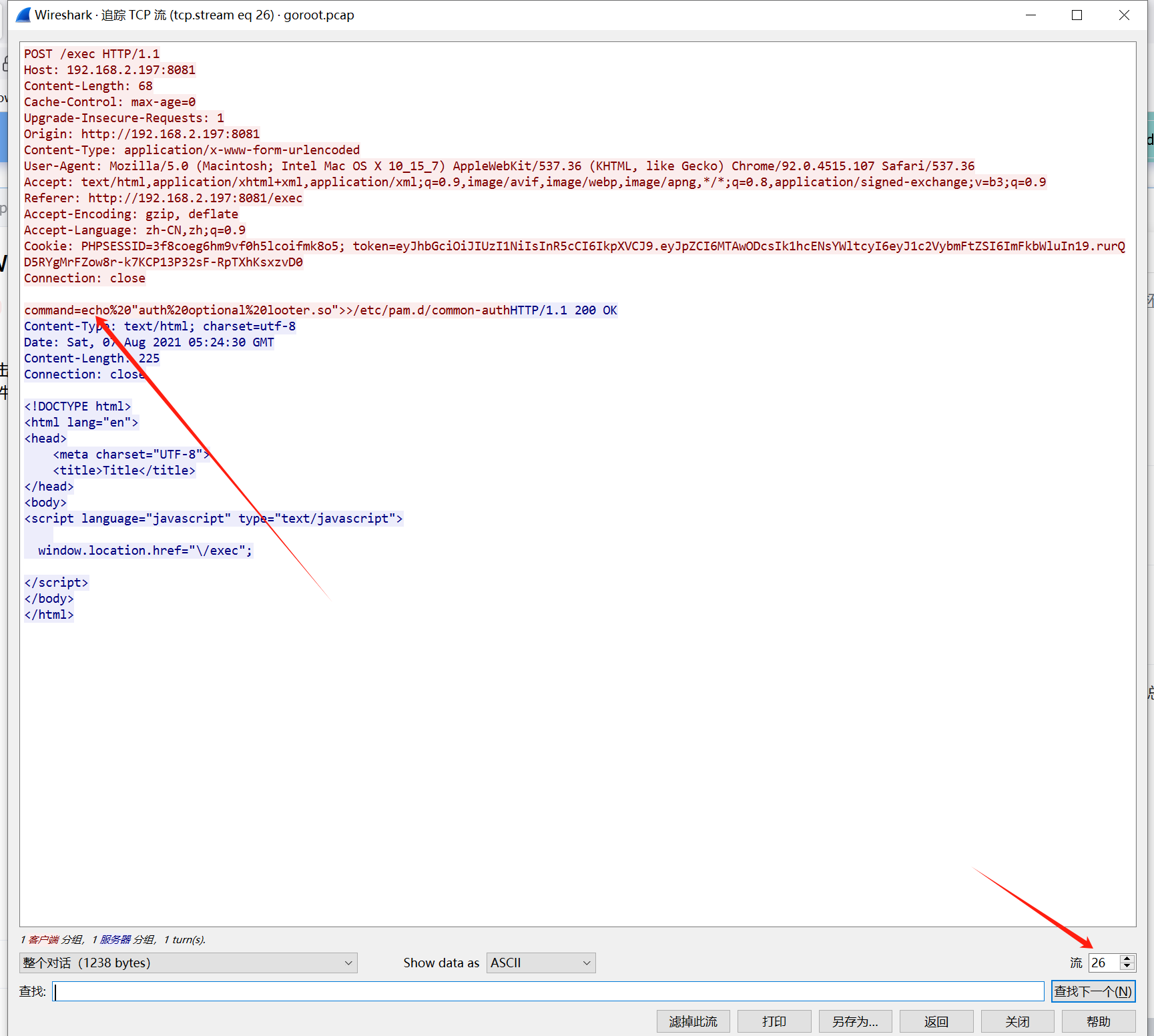

从第26个流那里可以看出执行了写文件的操作

第六题:黑客在服务器上修改了一个配置文件,文件的绝对路径为/etc/pam.d/common-auth(请确认绝对路径后再提交)

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 提示词工程——AI应用必不可少的技术

· .NET周刊【3月第1期 2025-03-02】